实验一 密码引擎-4-国䀄算法交叉测试(选做)

0 2人一组,创建一个文件,文件名为小组成员学号,内容为小组成员学号和姓名

1 在Ubuntu中使用OpenSSL用SM4算法加密上述文件,然后用龙脉eKey解密,提交代码和运行结果截图

2 在Ubuntu中基于OpenSSL产生一对公私钥对(SM2算法)

3 在Ubuntu中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签,提交代码和运行结果截图

4 加分项:在Windows中重现上述过程

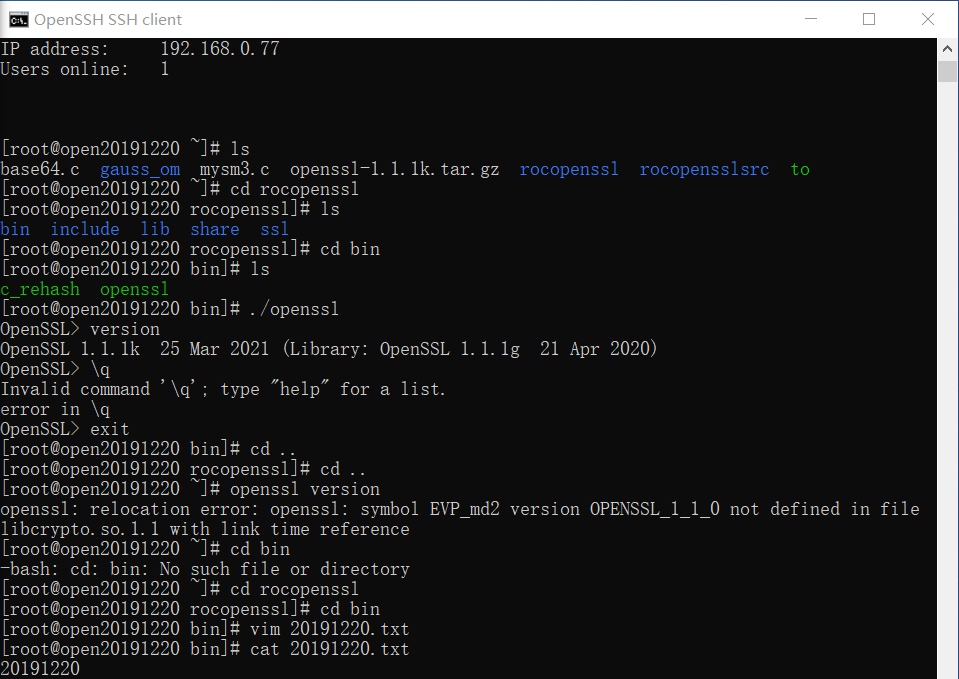

0 2人一组,创建一个文件,文件名为小组成员学号,内容为小组成员学号和姓名

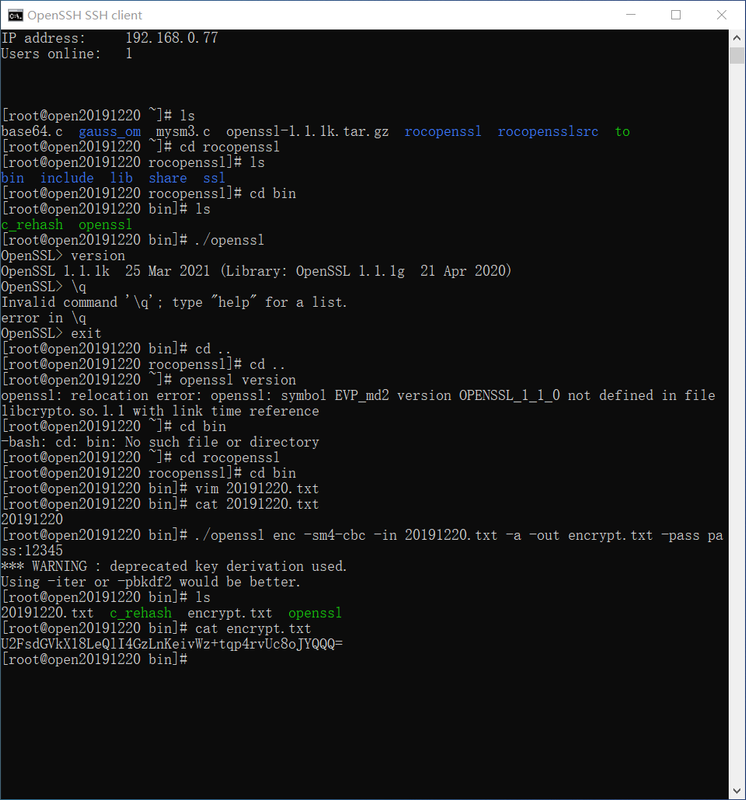

1 在Ubuntu中使用OpenSSL用SM4算法加密上述文件,然后用龙脉eKey解密,提交代码和运行结果截图

./openssl enc -sm4-cbc -in 20191220.txt -a -out encrypt.txt -pass pass:12345

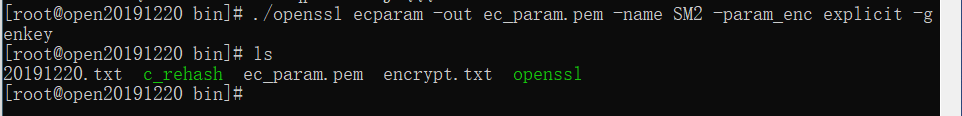

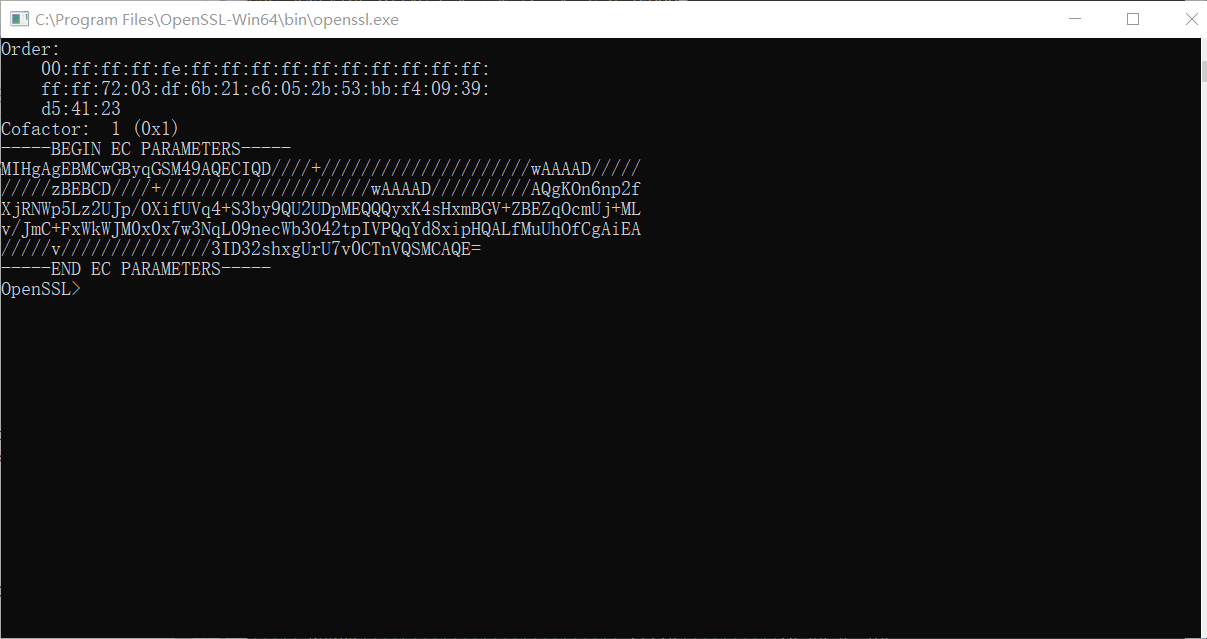

2 在Ubuntu中基于OpenSSL产生一对公私钥对(SM2算法)

1.创建EC参数和原始私钥文件:

openssl ecparam -out ec_param.pem -name SM2 -param_enc explicit -genkey

查看一下EC私钥信息

openssl ecparam -in ec_param.pem -text

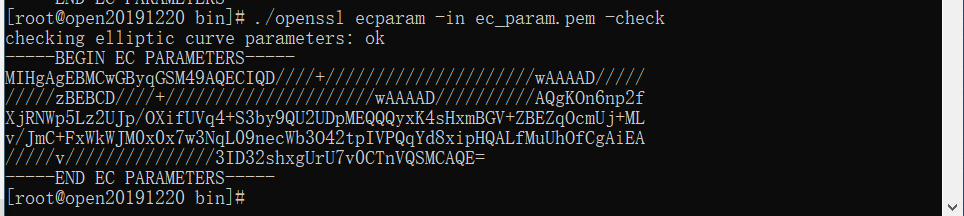

验证参数:

openssl ecparam -in ec_param.pem -check

2.将原始的私钥文件,转换为pkcs8格式:

openssl pkcs8 -topk8 -inform PEM -in ec_param.pem -outform pem -nocrypt -out pri_key_pkcs8.pem

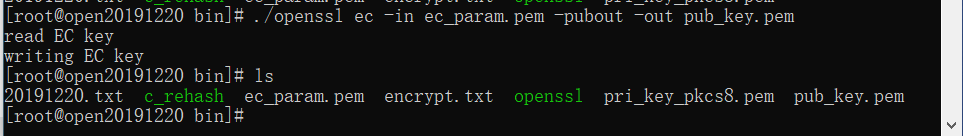

3.利用原始的私钥,生成对应的公钥:

openssl ec -in ec_param.pem -pubout -out pub_key.pem

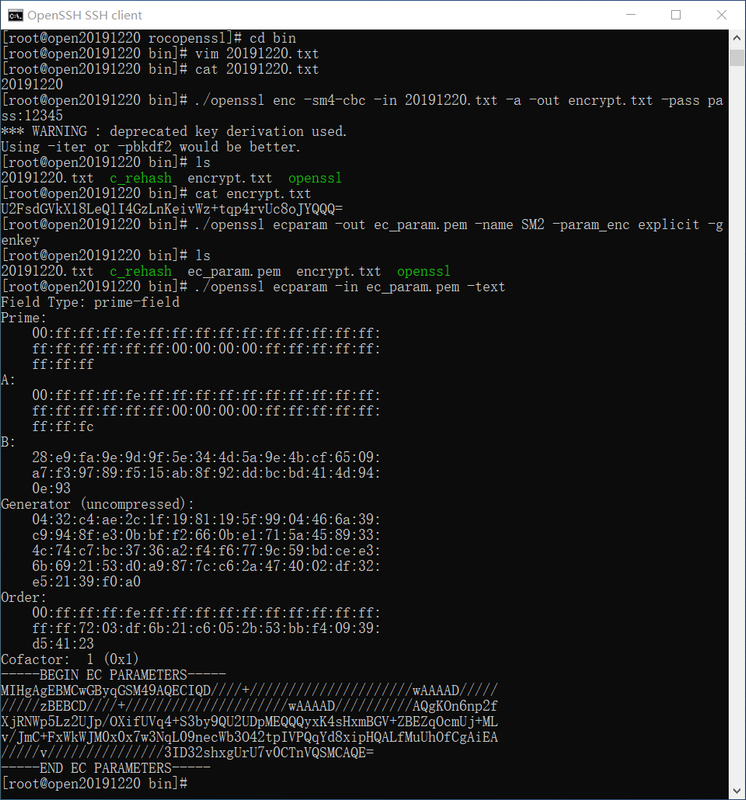

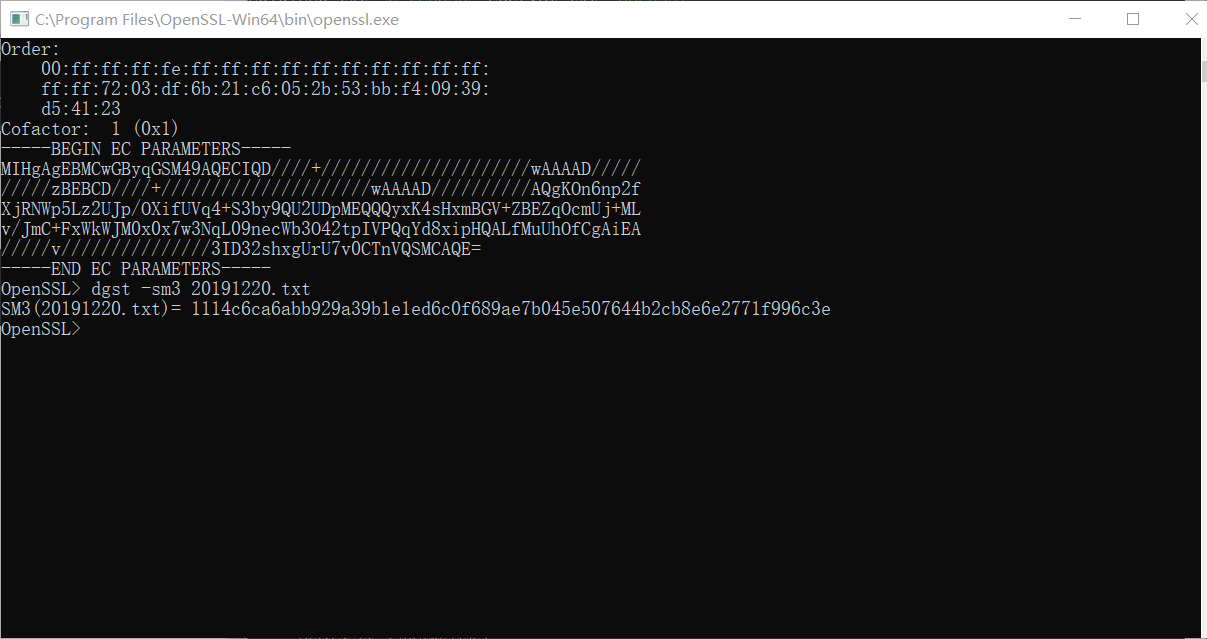

在Ubuntu中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签,提交代码和运行结果截图

openssl dgst -sm3 20191220.txt

TQ5-QD-K5-SE-9-O-4-MU-BN.png

把摘要值放进dgst.txt中:

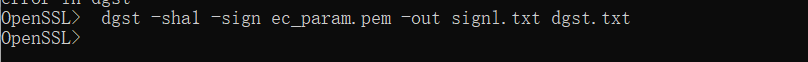

用sm2的私钥进行签名

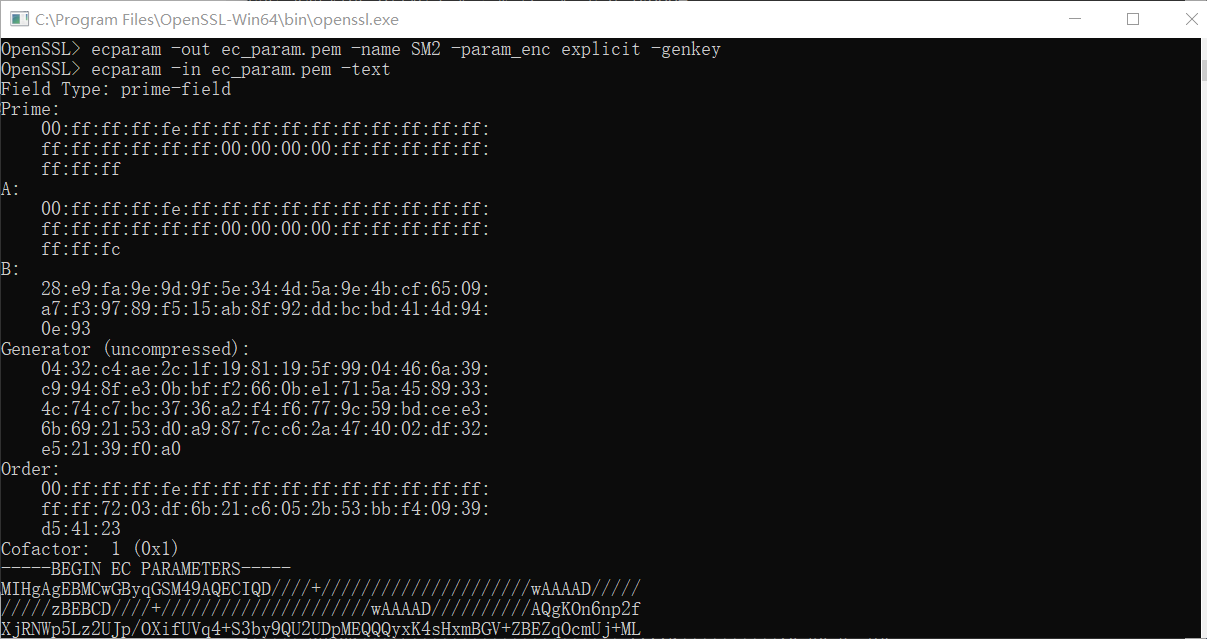

4 加分项:在Windows中重现上述过程

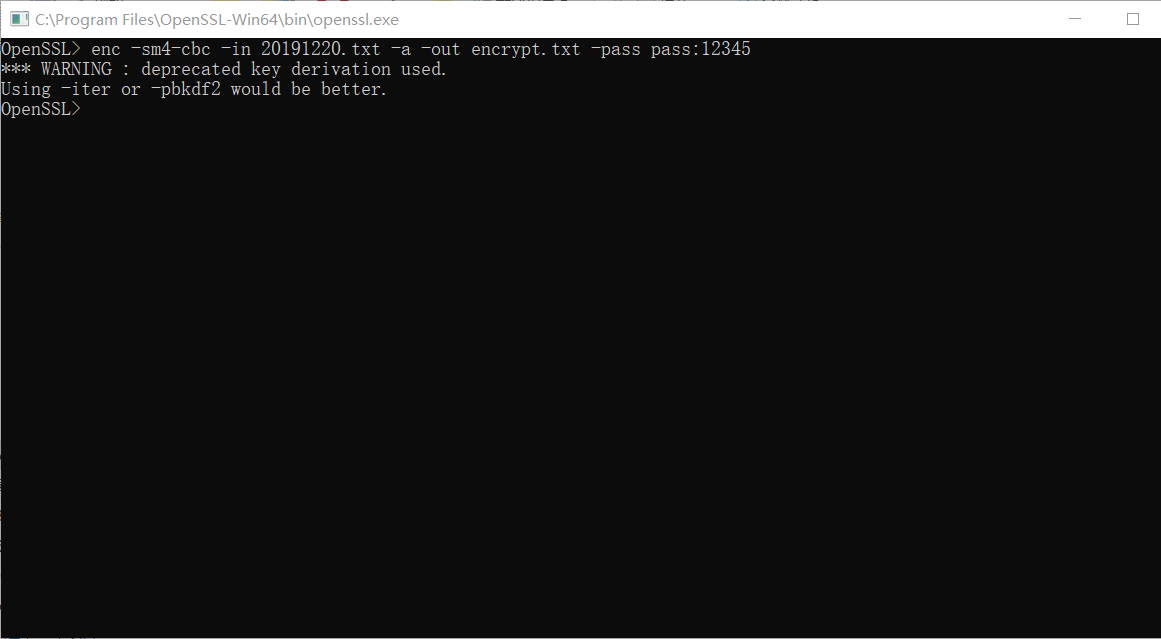

在windows下中使用OpenSSL用SM4算法加密文件

基于OpenSSL产生一对公私钥对(SM2算法)

在windows下中使用OpenSSL用SM3算法计算上述文件的Hash值,然后用OpenSSL SM2算法计算Hash值的签名,用龙脉eKey进行验签,提交代码和运行结果截图。

浙公网安备 33010602011771号

浙公网安备 33010602011771号