2019第二届安洵杯MISC-secret

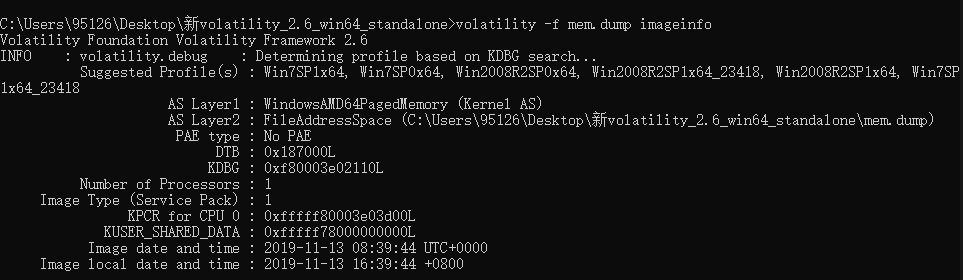

1,题目给了一个dump内存镜像,使用volatility进行分析

(内存镜像最好与volatility在同一目录下)

volatility -f mem.dump imageinfo

2,然后看一下内存中的进程

volatility -f mem.dump --profile=Win7SP1x64 pslist

发现有一个CnCrypt.exe,看来这题和CnCrypt加密有关

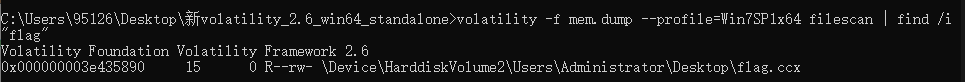

3,查看一下内存中的file有没有flag的信息:

volatility -f mem.dump --profile=Win7SP1x64 filescan | find /i "flag"

注意:Windows下用find /i "flag" kali中用grep flag

4,果然出现flag.ccx,然后导出:

volatility -f mem.dump --profile=Win7SP1x64 dumpfiles -Q 0x000000003e435890

注:若未指定dump路径,则在volatility所在路径

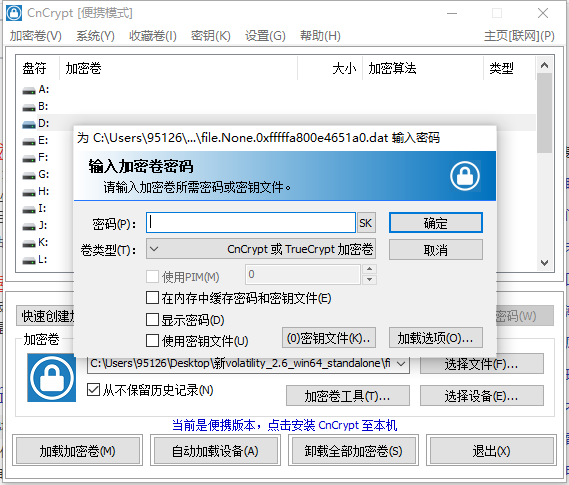

5,挂载到CnCrypt上,需要密码才能查看

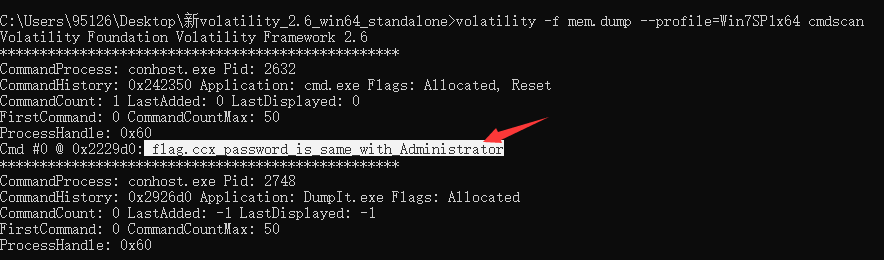

6,cmdscan获取曾经在cmd上输入过的内容

得到信息:flag.ccx的密码和Administrator的密码相同

7,接下来寻找Administrator的密码

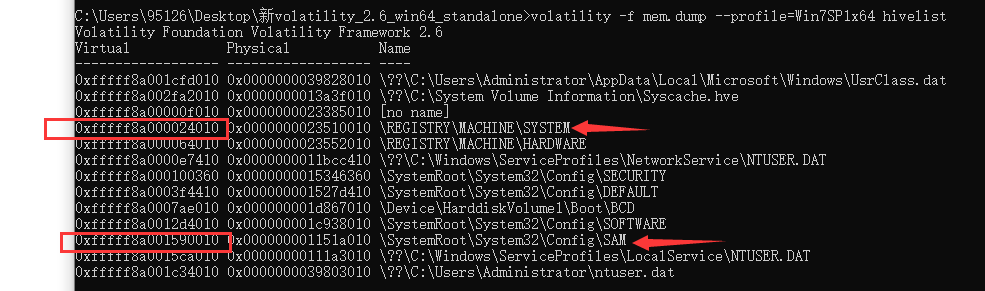

先获取注册表中的 SYSTEM 和 SAM 的虚拟地址

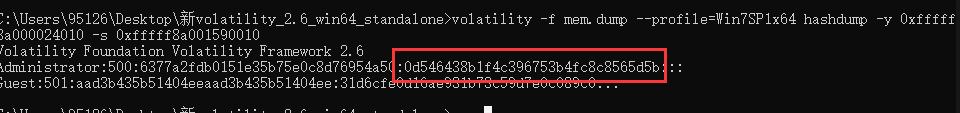

hashdump获取用户密码的hash值

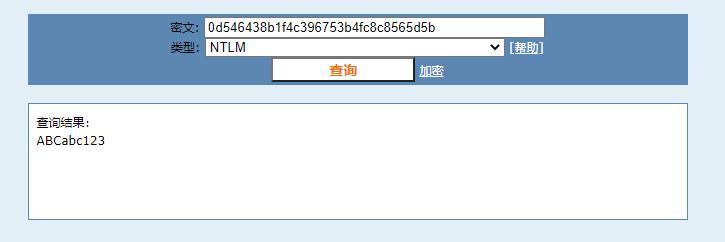

CMD5查询hash值得到Administrator账户的密码

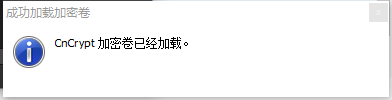

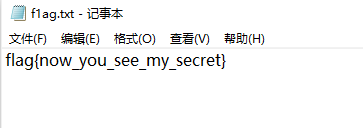

8,再挂载到CnCrypt上,输入密码后查看,得到flag

-------------------------------------------

个性签名:祈祷奇迹其实不如无尽的练习

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

万水千山总是情,打赏一分行不行,所以如果你心情还比较高兴,也是可以扫码打赏博主,哈哈哈(っ•̀ω•́)っ✎⁾⁾!

浙公网安备 33010602011771号

浙公网安备 33010602011771号