20232404 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

(1)应用SET工具建立冒名网站

(2)完成Ettercap DNS欺骗配置

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验过程

2.1简单应用SET工具建立冒名网站

首先明确原理:SET是Kali内置的社会工程学工具,可快速生成伪造的网站界面,诱骗用户输入账号、密码等敏感信息。

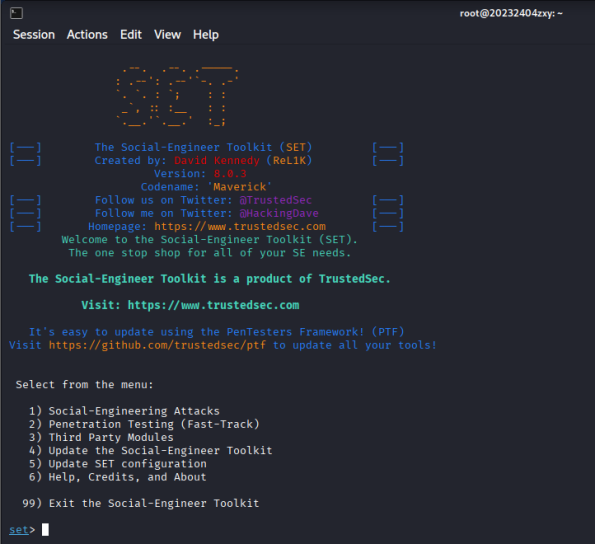

使用setoolkit命令启动SET工具,菜单选项:(1)社会工程学攻击(2)渗透测试(快速通道)(3)第三方模块(4)更新社会工程学工具包(5)更新SET配置(6)帮助、致谢与关于(99)退出SET

因为建立冒名网站属于社会学攻击,所以选择1)Social-Engineering Attacks社会工程学攻击

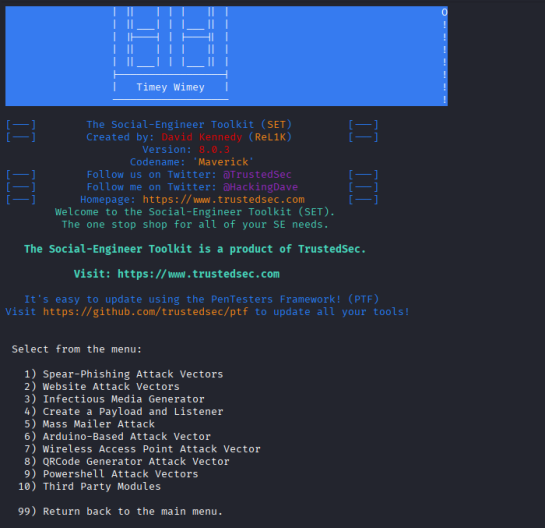

进入子菜单,列出了不同的社会工程学攻击向量:(1)鱼叉式网络钓鱼攻击向量(2)网站攻击向量(3)恶意媒体生成器(4)创建有效载荷和监听器(5)群发邮件攻击(6)Arduino硬件攻击向量(7)无线接入点攻击向量(8)二维码攻击向量(9)PowerShell攻击向量(10)第三方模块(99)返回主菜单

此处我们选择2)Website Attack Vectors网站攻击向量

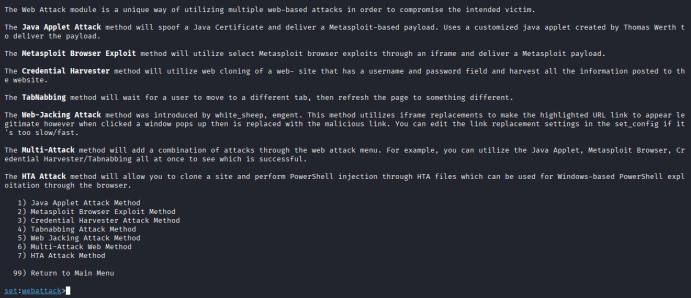

再次出现子菜单,列出了不同的网站攻击方法:(1)Java小程序攻击方法(2)Metasploit浏览器漏洞利用方法(3)凭证收集攻击方法(4)标签页劫持攻击方法(5)网页劫持攻击方法(6)组合式网页攻击方法(7)HTA文件攻击方法(99)返回主菜单

我们选择3)Credential Harvester Attack Method凭证收集攻击方法,收集用户在该网站上提交的敏感信息。

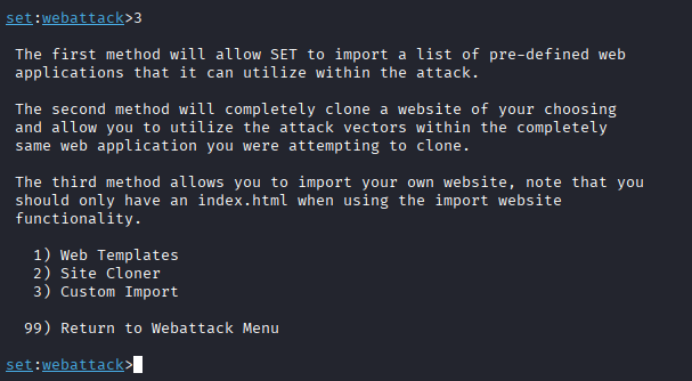

有三种方法:

第一个方法:允许SET导入预定义的Web应用列表,用于攻击中。

第二个方法:完全克隆选定的网站,能在与原网站完全一致的Web应用中使用攻击向量。

第三个方法:允许导入你自己的网站,需要注意使用该功能时应仅包含一个index.html文件。

子菜单选项:(1)网页模板(2)网站克隆器(3)自定义导入(99)返回网站攻击菜单

所以选择2)Site Cloner网站克隆器,进行网站克隆。

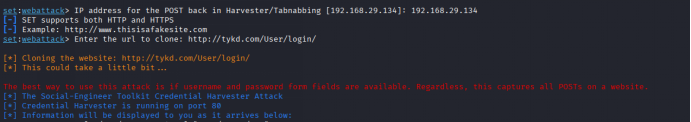

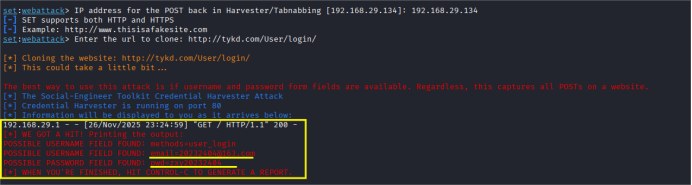

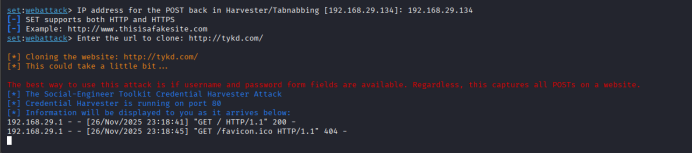

要求输入IP,此处输入kali linux本机的IP地址192.168.29.134,用来把克隆好的冒名网站部署在Kali机上,让测试机后续访问这个IP,就能打开对应的冒名网站。

要求输入网站URL,此处以天翼快递登录页面http://tykd.com/User/login/ 为模板,开始监听。

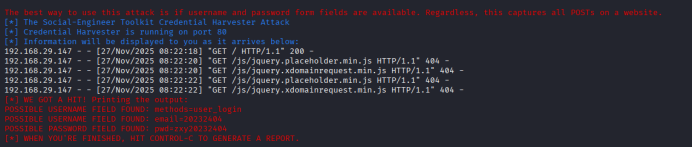

在本机访问攻击机IP192.168.29.134,出现假冒的网站,并输入邮件地址和密码。

在kali机可以看到监听到的邮箱地址和密码。

2.2Ettercap DNS欺骗

2.2.1环境设置

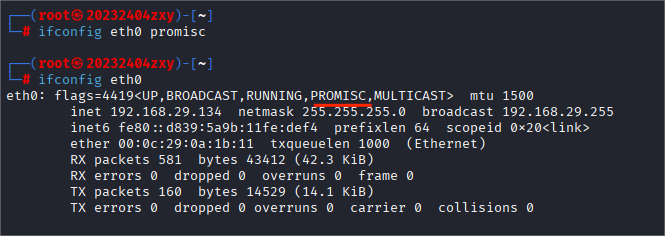

把Kali Linux主机的网卡eth0设置为混杂模式,使用命令:ifconfig eth0 promisc

验证是否成功启用混杂模式,使用命令ifconfig eth0

输出中包含PROMISC,混杂模式已启用。

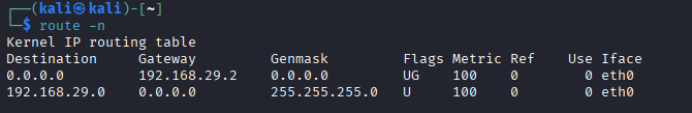

查看网关IP为192.168.29.2,使用命令:route -n

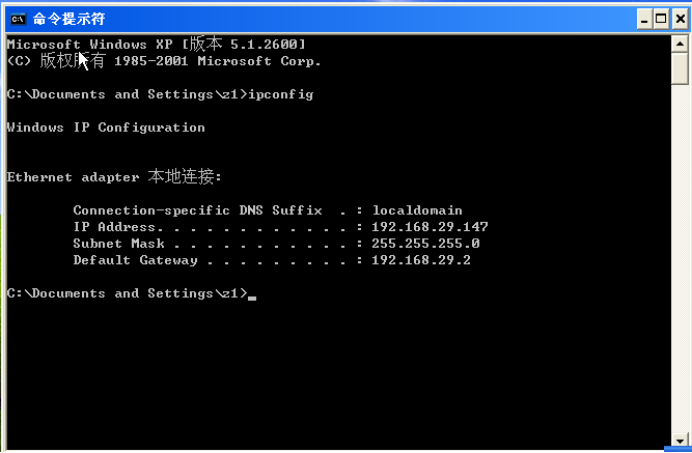

目标主机IP:192.168.29.147

2.2.2配置DNS欺骗规则

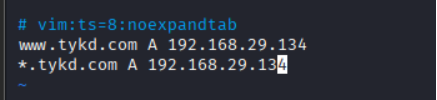

编辑Ettercap的DNS配置文件,使用命令vim /etc/ettercap/etter.dns

在文件末尾添加欺骗规则:

www.tykd.com A 192.168.29.134 #将天翼快递域名解析到Kali的IP

*.tykd.com A 192.168.29.134 #泛解析所有天翼快递子域名

2.2.3启动Ettercap并配置ARP欺骗

启动Ettercap图形界面,使用命令ettercap -G

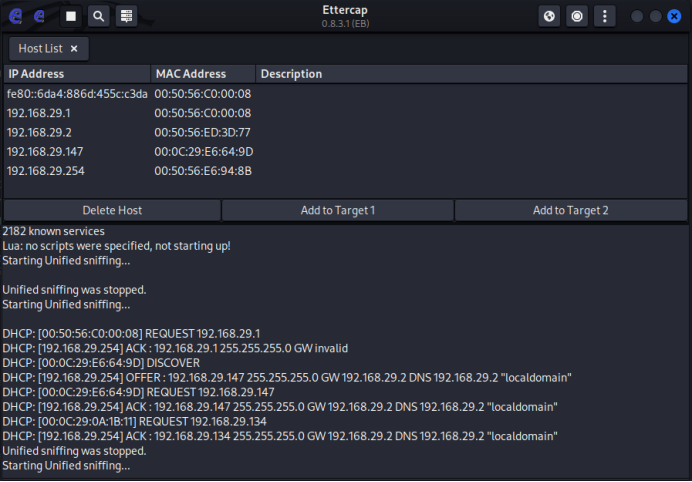

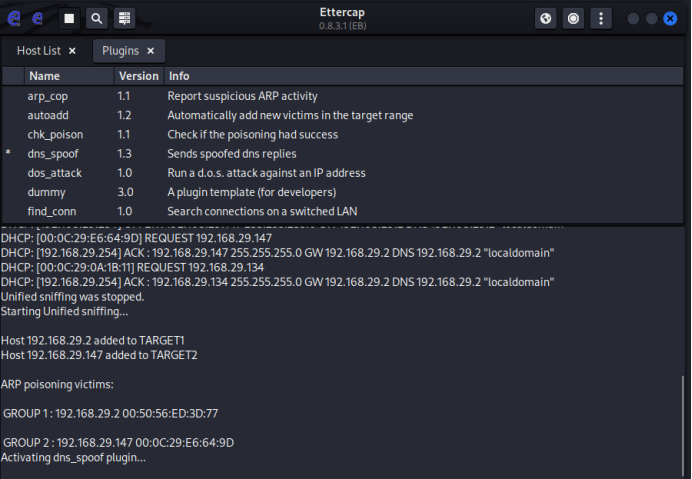

点击右上角的“√”按钮,开始嗅探。点击Hosts->Hosts List,显示当前网段内扫描到的所有在线设备。

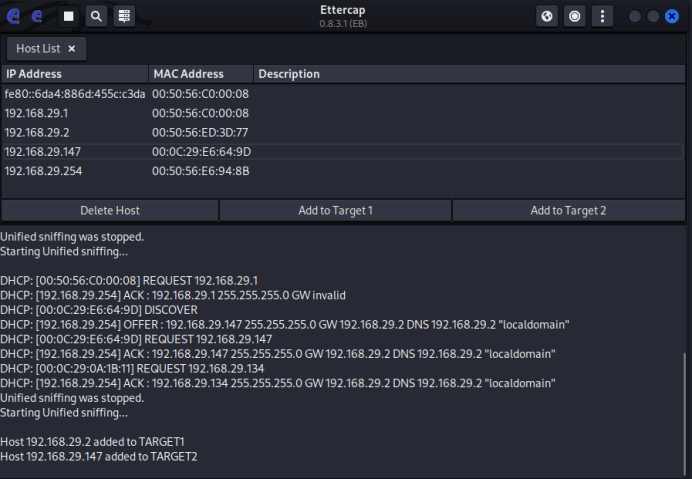

网关IP地址192.168.29.2,点击Add to Target 1

目标主机IP地址192.168.29.147,点击Add to Target 2

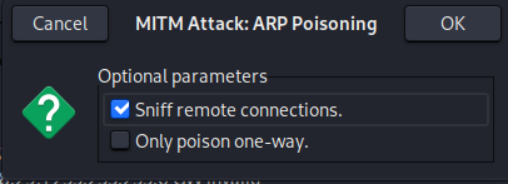

点击Mitm->ARP poisoning,勾选Sniff remote connections。让目标机的流量经过Kali机,实现流量拦截。

点击菜单栏Plugins->Manage the plugins,找到dns_spoof插件,双击启用。

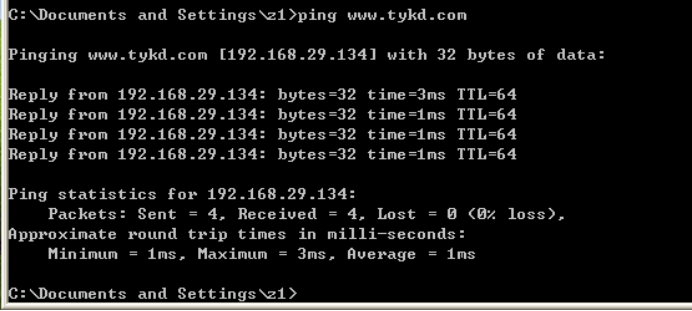

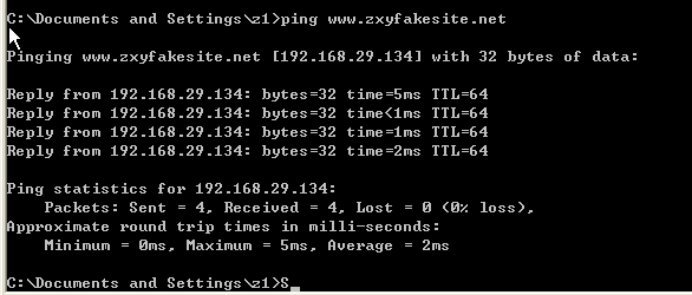

使用靶机ping指定的天翼快递网站www.tykd.com,可见DNS解析指向Kali机的IP:192.168.29.134,DNS欺骗成功。

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站

同2.1,使用SET工具克隆网站https://www.tykd.com/User/login/

设置攻击机IP地址为192.168.29.134,启动监听。

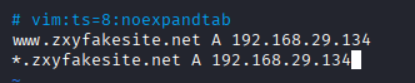

在/etc/ettercap/etter.dns文件中,添加以下规则:

www.zxyfakesite.net A 192.168.29.134

*.zxyfakesite.net A 192.168.29.134

使靶机访问www.zxyfakesite.net或相关子域名时,被强制解析到攻击机IP:192.168.29.134将看到伪造网站。

靶机Ping www.zxyfakesite.net,可见DNS解析指向Kali的IP :192.168.29.134,DNS欺骗成功。

在靶机中访问www.fakesite.net,跳转到伪造的冒名网站。

在SET中监听到输入的邮件地址和登录密码。

3.遇到的问题与解决方案

问题一:在本机访问kali的IP,但输入邮箱密码后,在SET处不能获取到对应的信息。

解决方案:我发现我克隆的是http://tykd.com/ ,这是天翼快递的首页,本身就没有邮箱、密码的输入框,只是静态页面。克隆对象换成http://tykd.com/User/login/ 就可以在SET处获取到信息。

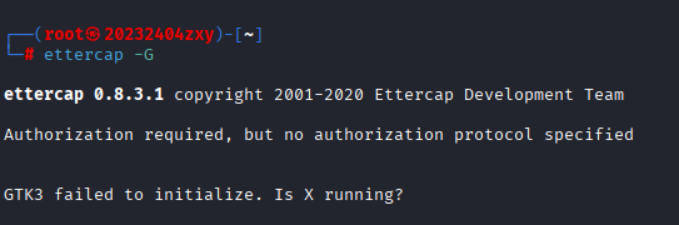

问题二:使用ettercap -G不能打开图形化界面

解决方案:这个问题是在我多次打开又关闭ettercap后突然出现的。中间没有其他操作,这让人困惑。我尝试重新启动虚拟机,但依然打不开。通过查询,AI判断可能是Kali的图形化依赖缺失、X Window 服务异常,或虚拟机图形驱动/增强工具未正确安装,全都尝试一遍后也不能解决问题。最后我卸载ettercap后使用命令sudo apt update && sudo apt install ettercap-graphical -y重装,解决此问题。

4.实验感悟

本次实验的环境基本都是kali机自带的,实验较为方便。但是ettercap工具出现的问题提醒我当程序运行卡住时,不应频繁点击或短时间内重复启动。而且我本地同时运行多台虚拟机,系统内存资源有限,更需要保持耐心,按步骤逐步操作,给程序预留运行时间,避免因操作急躁引发不必要的故障。

浙公网安备 33010602011771号

浙公网安备 33010602011771号