20212916 2021-2022-2 《网络攻防实践》第四次(第六周)作业

一.实验目的

通过该实验了解SYN-Flooding攻击,RST攻击,TCP会话劫持,arp缓存欺骗原理,ICMP重定向。

二.实验内容

1. arp缓存欺骗攻击原理,用于伪造IP地址到MAC地址的映射关系。

2. ICMP重定向攻击,发送重定向信息,达到伪装路由器、获取目标机器数据报文的信息。

3. TCP SYN FLOOD攻击,使目标机器接受大量连接信息,达到无法访问的目的。

4. TCP RST攻击,发送TCP中包含标志位为1的reset协议,关闭TCP会话连接。

5. TCP会话劫持,通过劫持已经建立的TCP会话,既可以假冒一方的身份和另一方进行交流。

三.实验步骤

1.ARP缓存欺骗攻击

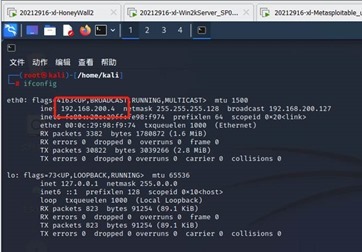

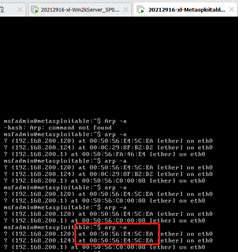

查看KaliIP地址

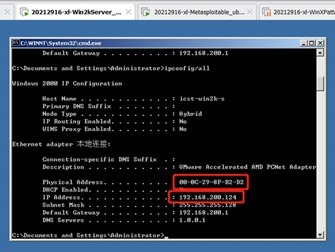

查看win2000IP地址与MAC地址

查看UbuntuIP地址

查看靶机与攻击机是否互通

Ubuntu查看arp表

更改win2000的MAC地址

再次查看arp表

2.ICMP重定向攻击

环境

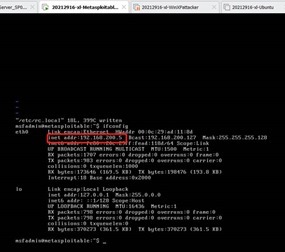

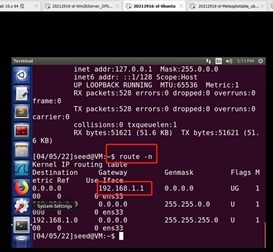

查看Ubuntuseed地址:192.168.1.187

查看Ubuntu seed网关

输入命令

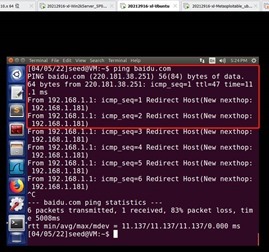

Ping百度查看被攻击现象

3.SYN FLOOD 攻击

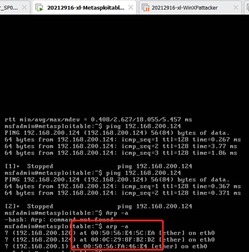

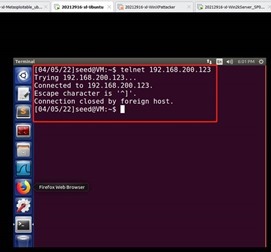

查看Ubuntu IP地址

查看M-Ubuntu的IP地址

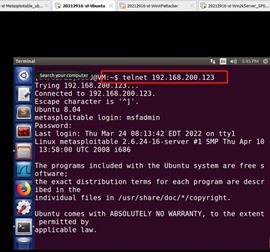

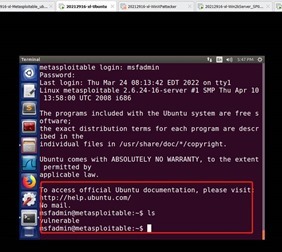

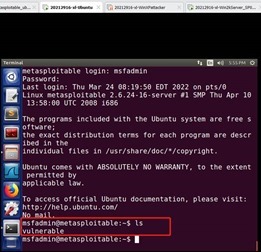

登陆Ubuntu

登陆成功

进入Kali输入命令

Ubuntu重新登陆

打开Kali的wire shark,存在大量无法溯源的IP攻击

4.SYN Rst攻击

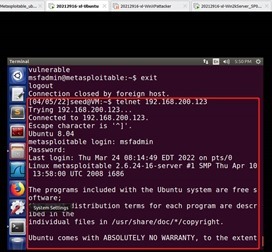

Ubuntu登陆

登陆成功

使用Kali攻击

回到Ubuntu登陆,发现无法登陆

5.TCP会话劫持攻击

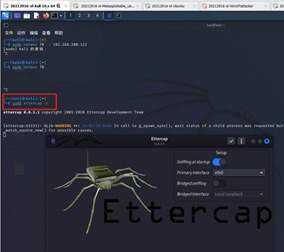

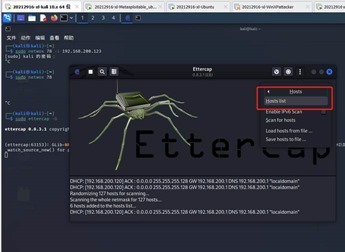

进入Kali输入命令

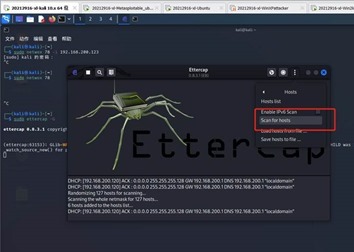

在host菜单中选择scan for hosts

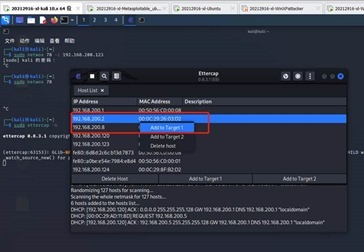

选择host list

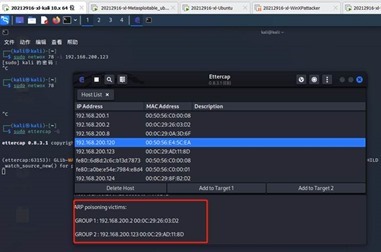

选择M-Ubuntu和Ubuntu为攻击对象

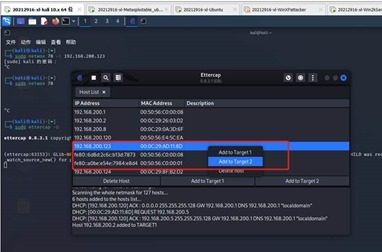

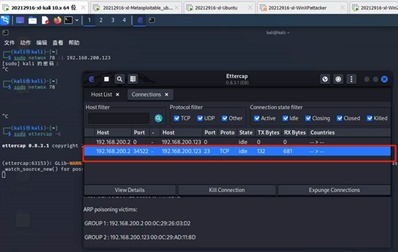

结果如下所示:

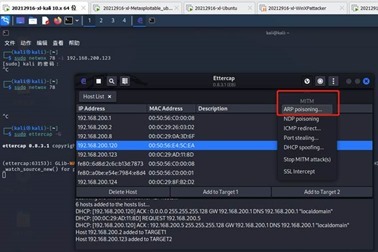

选择ARP poisoning

结果如下所示

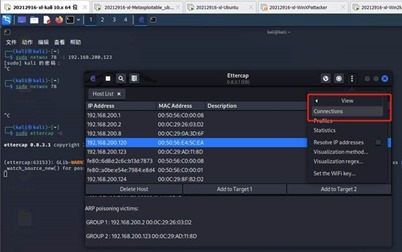

选择view-connections

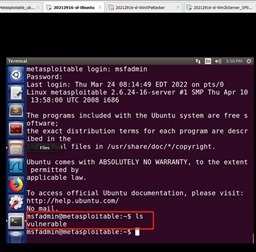

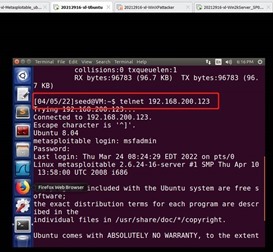

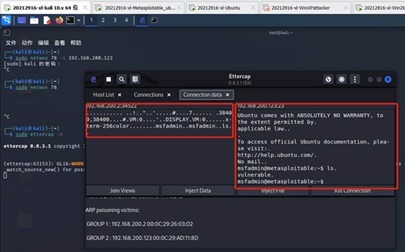

输入命令登陆

登陆成功

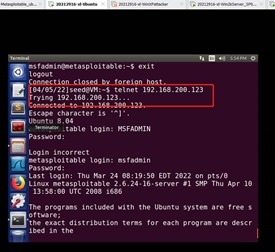

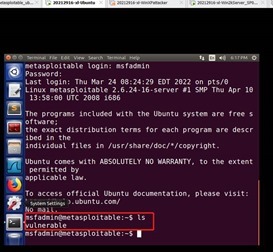

选择Kali

双击显示,获取账号密码和交互信息

实验问题:

同一个局域网下IP地址不要设置一样的,否则冲突之后会重新分配。

安装netwox要连接外网

连接网络不行,要多试几次,而且重启真的可以解决大部分的问题。

实验感想

本次实验了解到了一些基本的网络攻防的内容,并学会了如何更好的去应用Linux系统内的攻击工具去分析,同时也简单的认识到了网络的危险,对网络安全意识的提高有所帮助。