《网络攻防实践》/《网络攻击与防范》第三周学习总结

20189224《网络攻防实践》/《网络攻击与防范》第三周学习总结

教材学习内容总结

对于网络信息收集的方法,教材第三章主要分了三个方面进行详细的介绍,这三个方面分别是:

(1)网络踩点

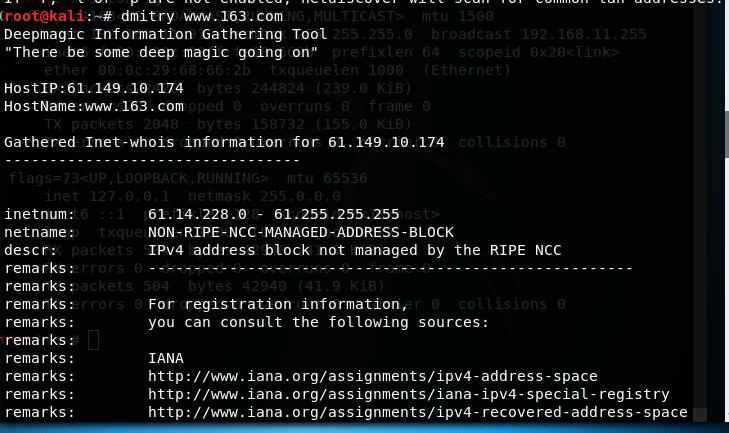

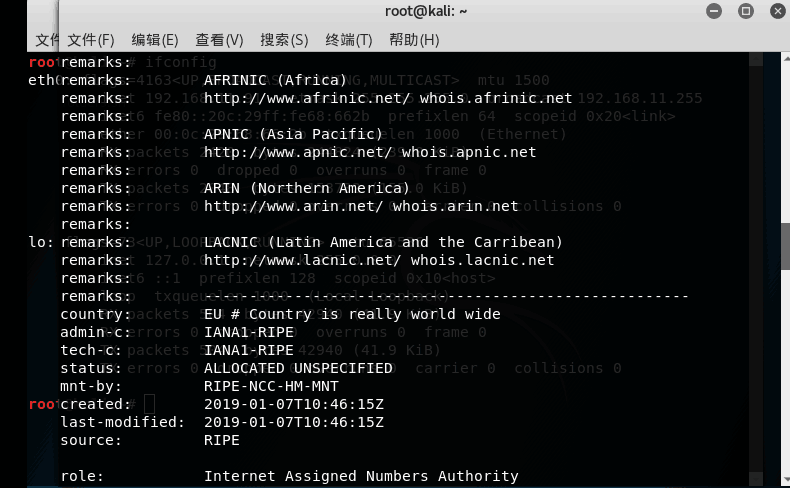

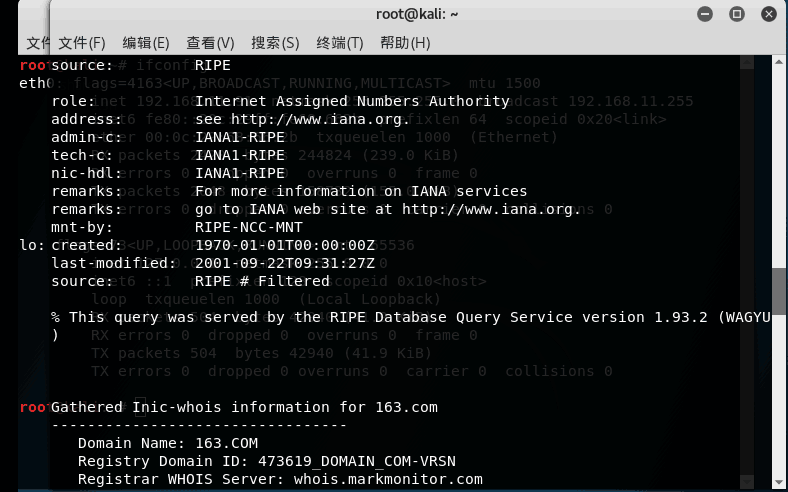

指攻击者进行信息收集,了解攻击目标的网络环境和信息安全状况,寻找出攻击目标可能存在的弱点的过程,这将会为后续攻击提供行动指引。教材中着重讲了Google Hack 技术的运用,利用强大的谷歌搜索引擎,在互联网上搜集攻击目标的大量有价值的信息。这也提醒我们,互联网无处不在,个人使用互联网时,应当注意保持良好的上网习惯,避免留下个人隐私信息。书中还介绍了DNS和IP查询的技巧,主要用到的是WHOIS查询。WHOIS查询功能十分强大,利用这个工具,不仅能找出DNS对应的IP,还能配合一些工具(如:纯真IP库)通过IP定位到现实中的物理地址。网络踩点中第三大分类就是网络拓扑侦察,攻击者意在掌握网络的拓扑结构,便于重点打击要害。

(2)网络扫描(与探测)

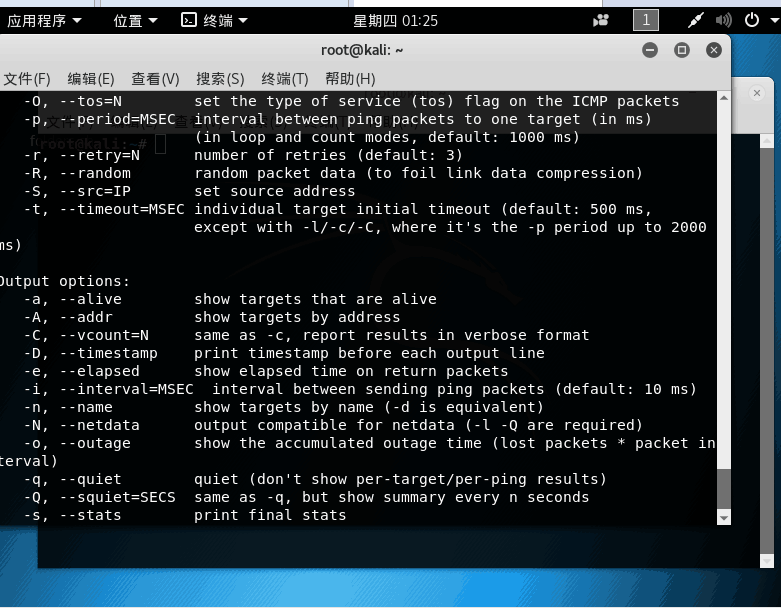

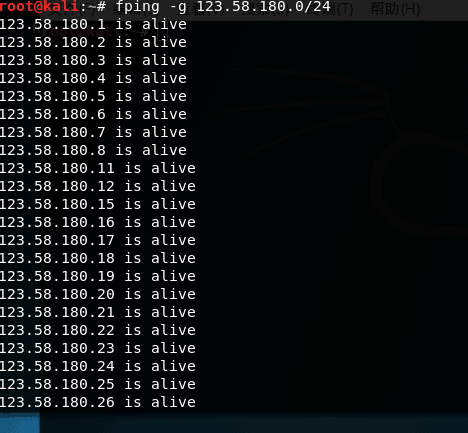

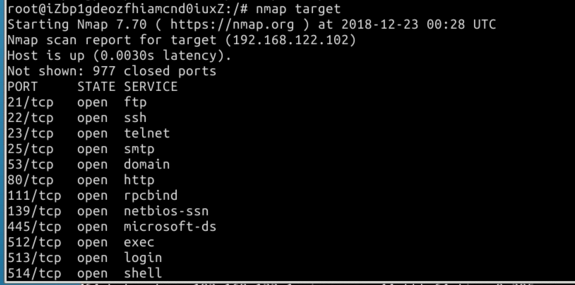

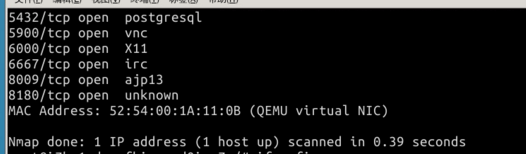

网络扫描,基本目的是探测目标网络,找出尽可能多的连接目标,以便为进一步的攻击选择恰当目标和通道。网络扫描,主要包括:主机扫描、端口扫描、操作系统与网络服务辨识、漏洞扫描等。主机扫描主要用ping服务、nmap(神器)、fping等。nmap软件功能强大, 包括主机扫描,端口扫描,系统类型扫描和网络服务查点等。

(3)网络查点

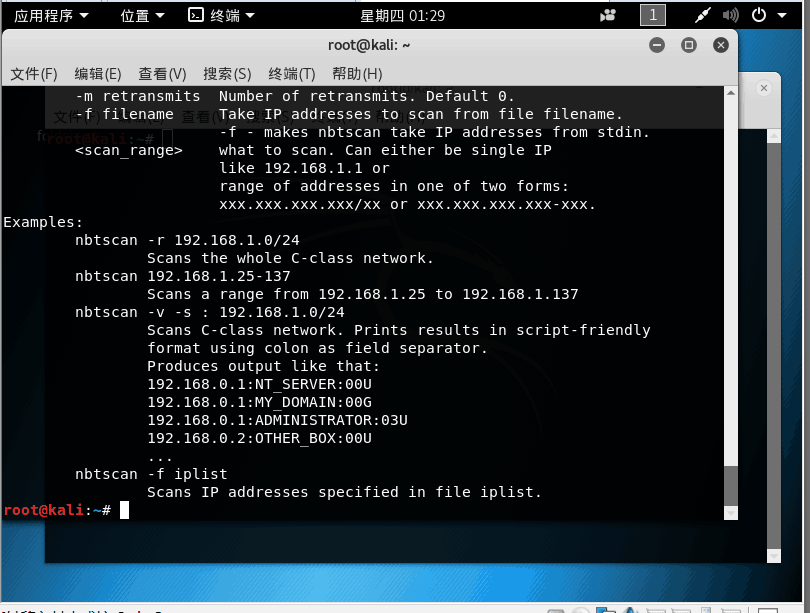

网络查点,分为Linux 和Windows 下的网络查点。系统不一样,使用的工具、命令也不同。

视频学习内容

1.主机探测

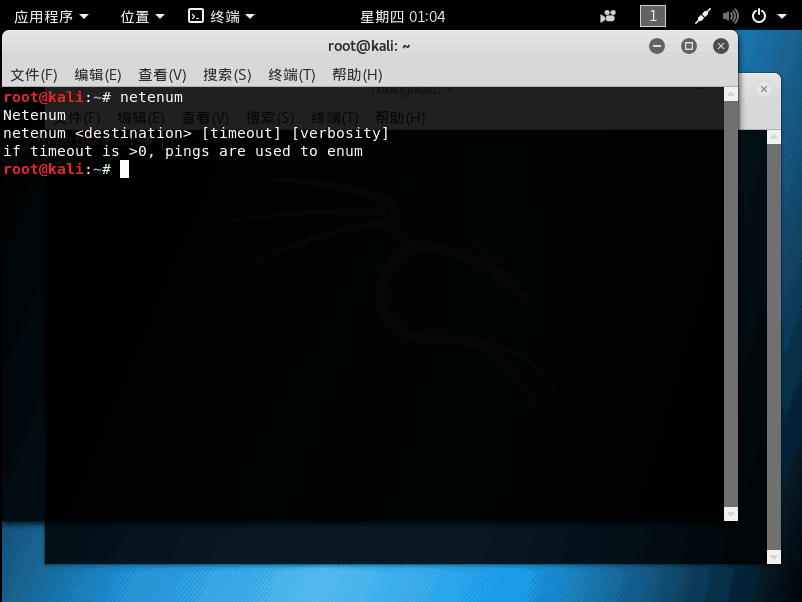

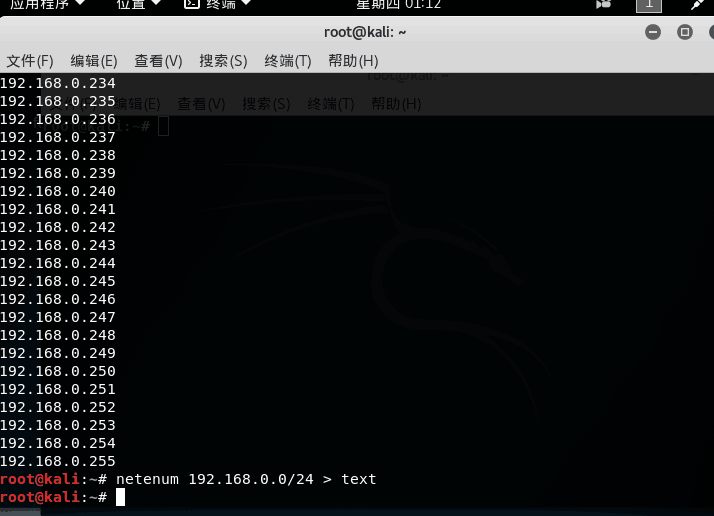

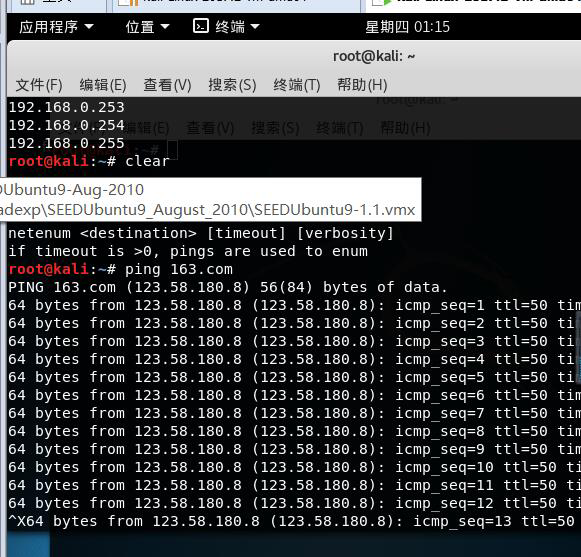

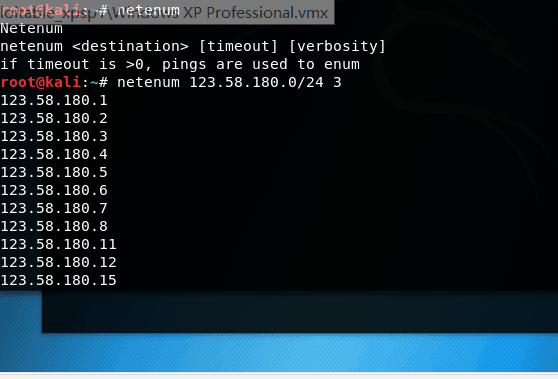

(1)netenum查看哪些主机在线(不考虑防火墙的因素下)建议作为IP列表生成工具

(3是延时)

(3是延时)

(2)fping

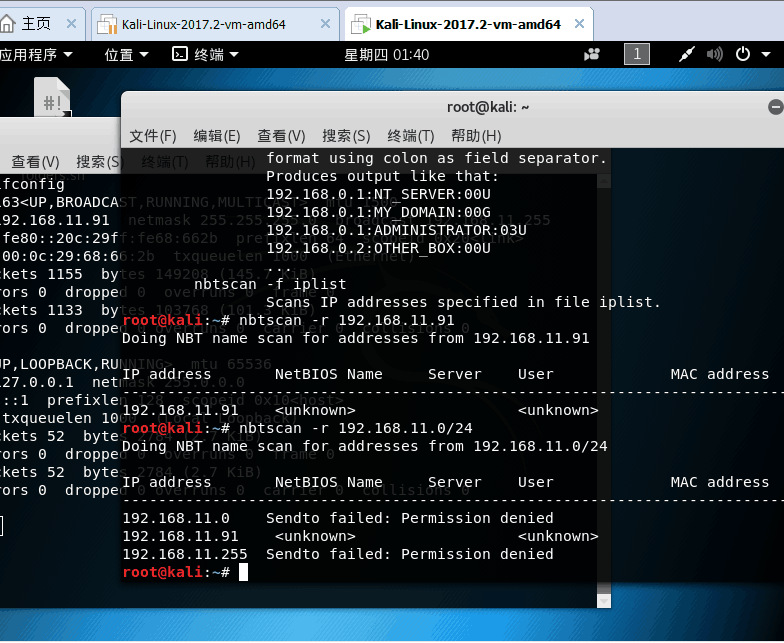

(3)nbtscan内网扫描

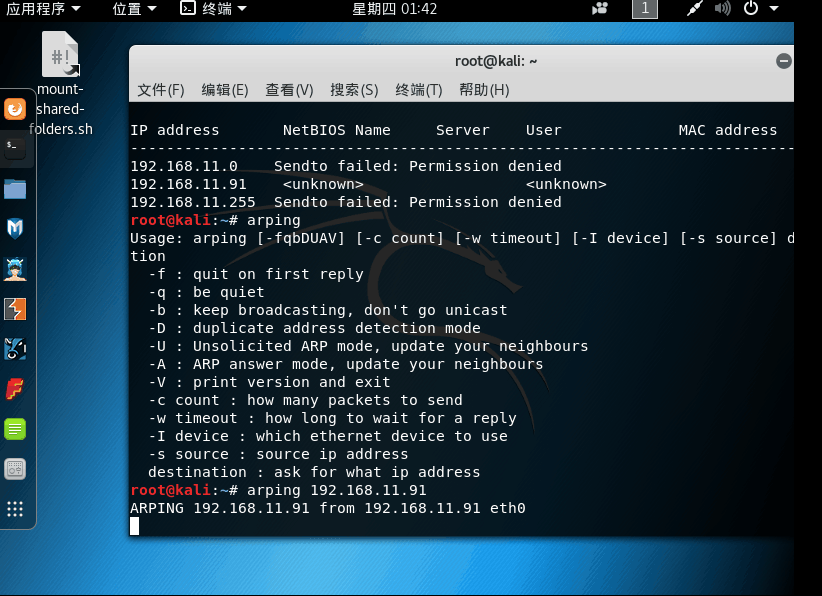

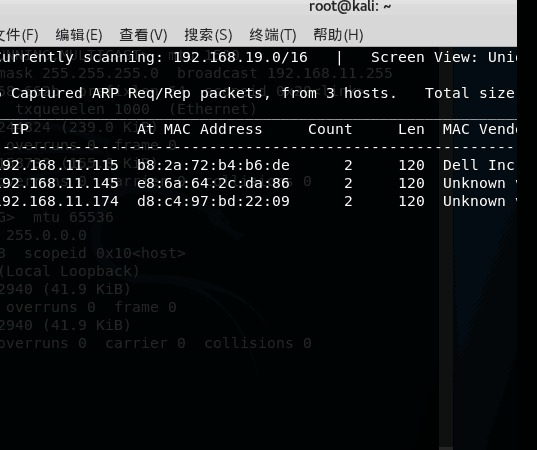

(4)ARPing探测MAC地址依赖arp协议得到虚拟网卡的mac地址

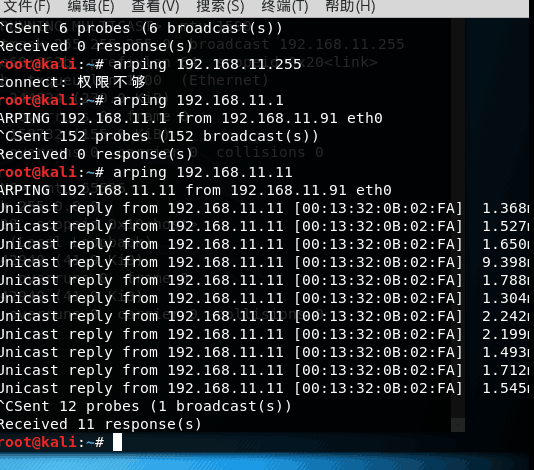

(5)netdiscover

(6)dmitry获取目标详细信息(注册用户,子域名信息等)

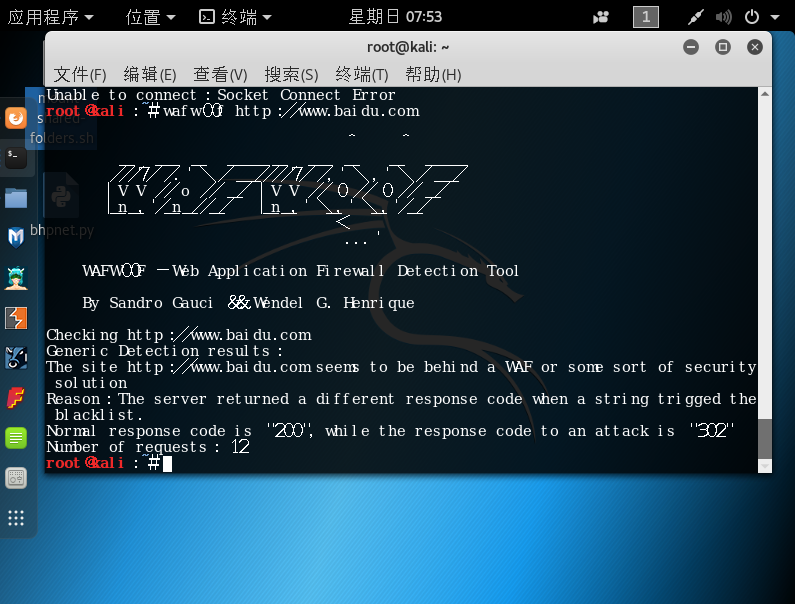

防护措施探测

(7)wafw00f,针对waf目标探测,waf是 web应用的防火墙

(8)lbd负载平衡检测

2.主机扫描

扫描神器 Nmap 包含四项基本功能:主机发现(Host Discovery)、端口扫描(Port Scanning)、版本侦测(Version Detection)、操作系统侦测(Operating System Detection)。Nmap 可以识别出的 6 种端口状态。这 6 种端口状态如下:开放:工作于开放端口的服务器端的应用程序可以受理TCP 连接、接收UDP 数据包或者响应SCTP(流控制传输协议)请求;关闭:虽然我们确实可以访问有关的端口,但是没有应用程序工作于该端口上;过滤:Nmap 不能确定该端口是否开放。包过滤设备屏蔽了我们向目标发送的探测包;未过滤:虽然可以访问到指定端口,但Nmap 不能确定该端口是否处于开放状态;打开|过滤:Nmap 认为指定端口处于开放状态或过滤状态,但是不能确定处于两者之中的哪种状态。在遇到没有响应的开放端口时,Nmap 会作出这种判断。这可以是由于防火墙丢弃数据包造成的;关闭|过滤:Nmap 认为指定端口处于关闭状态或过滤状态,但是不能确定处于两者之中的哪种状态。

常用端口:

http:80

https:443

telnet:23

ftp:21

ssh、scp、端口重定向:22

smtp:25

pop3:110

weblogic:7001

tomcat:8080

win2003远程登录:3389

oracle数据库:1521

mysql*server:1433

mysql server:3306

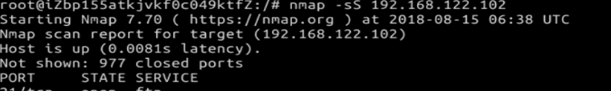

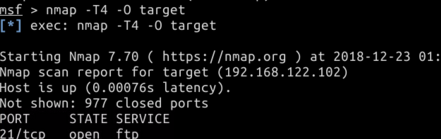

1)使用工具 namp 输入以下命令,进行端口扫描,得到靶机开放的端口信息: nmap

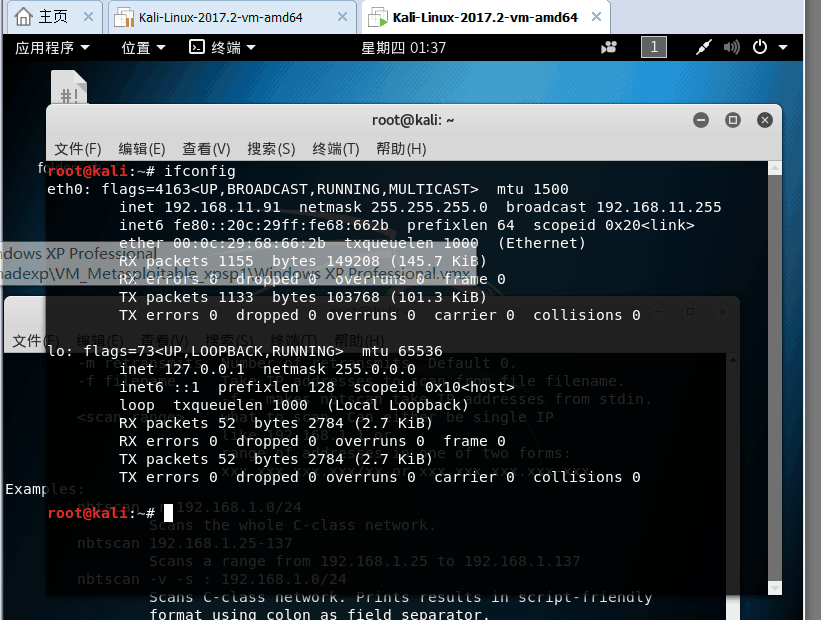

2)ifconfig 命令,用于查看网络配置:

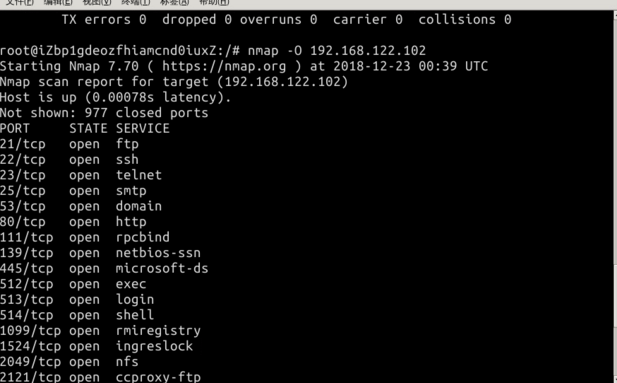

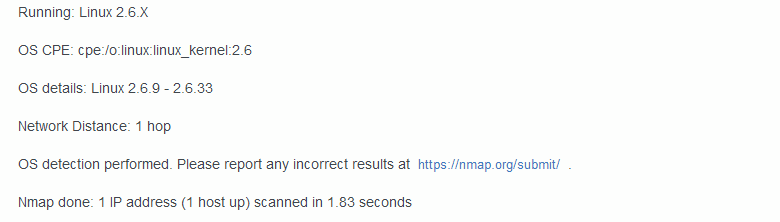

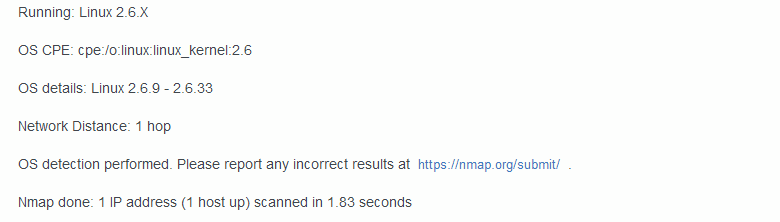

3)获取目标主机操作系统,命令详细用法:nmap -O

由图看可看出,目标主机: Running: Linux 2.6x 为 Linux 操作系统

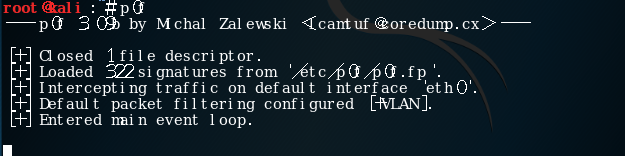

5) Kali 终端中执行命令,使用 p0f 查看目标主机:p0f 192.168.122.102

6) 隐蔽扫描(TCP 半开连接扫描),命令详细语法:nmap -sS

7) TCP 连接扫描,命令详细语法:nmap -sT

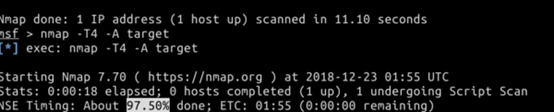

8) 使用全面扫描语法如下:nmap -T4 -A

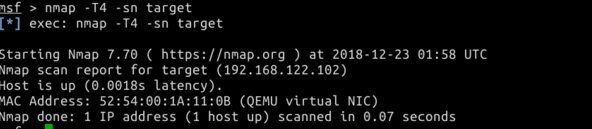

9) Nmap 的简单扫描之一,主机发现,语法如下:nmap -T4 -sn

10) 操作系统扫描,语法如下:nmap -T4 -O

11) 扫描整个子网的语法为:nmap <target ip/24>

3.指纹识别

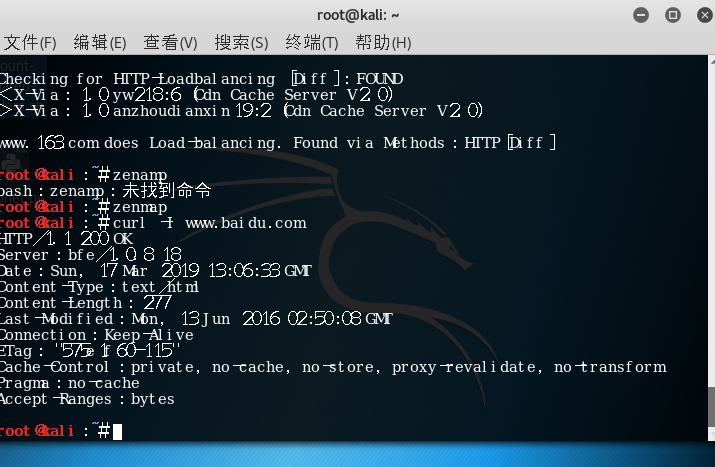

(1)banner抓取,不需要专门的工具。

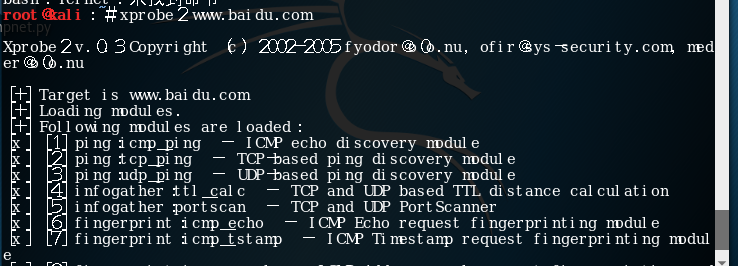

(2)xprobe2 www.baidu.com,默认参数准确率低。

(3)p0f 在终端输入p0f,浏览网页,查看数据包分析信息

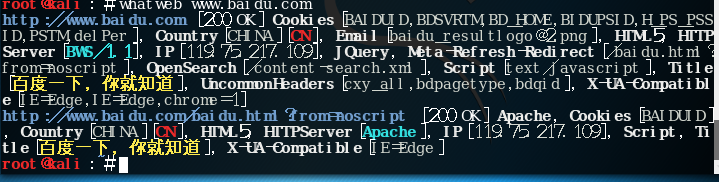

(4)web指纹识别工具,whatweb www.baidu.com,可以探测应用版本等信息。

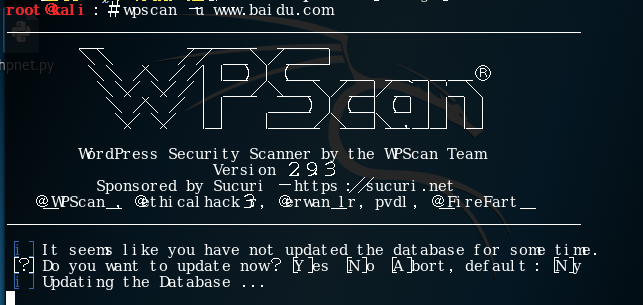

(5)wpscan -u www.baidu.com。wpscan是一款优秀的wordpress安全检测工具。它的功能包括:用户、插件枚举,列目录,插件漏洞检测和wordpress主题检查、文件发现等。

4.协议分析工具

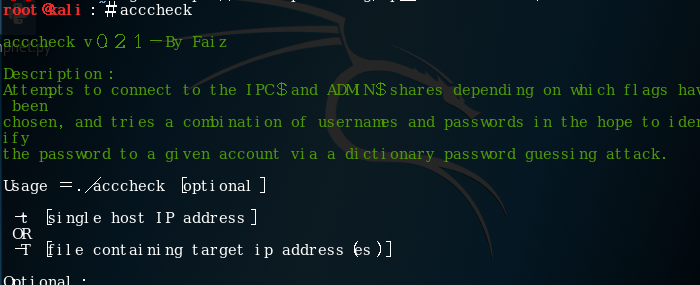

(1)acccheck

(2)smtp

(3)swaks

(4)snmp

(5)sslscan www.baidu.com,可扫描服务器SSL接受的加密方式,公钥等其他信息。

(6)wireshark网络封包分析软件,使用winpcap作为接口,直接与网卡进行数据报文交换。

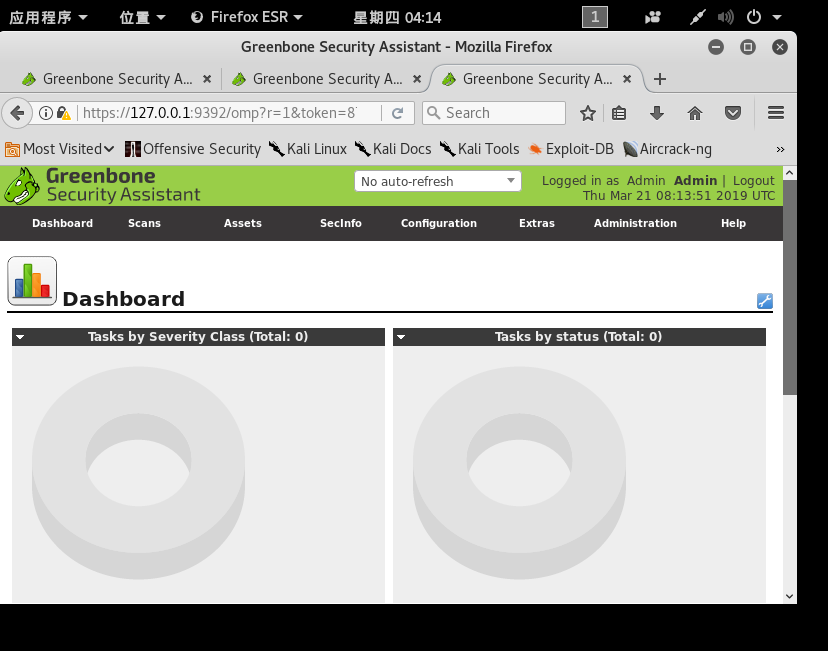

5.OpenVAS安装(漏洞分析扫描器)

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。用户需要一种自动测试的方法,并确保正在运行一种最恰当的最新测试。OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行 几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),而OpenVAS可以经常对其进行更新。OpenVAS所有的代码都符合GPL规范。

建立架构:

OpenVAS是一个客户端/服务器架构,它由几个组件组成。在服务器上(仅限于Linux),用户需要四个程序包:

OpenVAS-Server: 实现基本的扫描功能

OpenVAS-Plugins: 一套网络漏洞测试程序

OpenVAS-LibNASL 和OpenVAS-Libraries: 实现服务器功能所需要的组件

而在客户端上(Windows或Linux均可),用户仅需要OpenVAS客户端。

Server Scanner:负责调用各种漏洞检测插件,完成实际的扫描操作

Manager:负责分配扫描任务,并根据扫描结果生产评估报告

Libraries:负责管理配置信息,用户授权等相关工作

安装步骤:

(1)检查安装状况openvas-check-setup(no CA)

(2) openvas-mkcert

(3) 默认

(4)openvas-check-setup

(5)openvas-nvt-sync

(6)执行openvas-mkcert-client -n om -i为客户端创建证书(/openvas-check-setup)

(7)添加用户openvasad -c add_user -n admin -r Admin/openvas-adduser

(8)加载插件openvassd

(9)openvasmd --rebuild(/openvas-check-setup)

(10)更新漏洞信息库openvas-scapdata-sync和openvas-certdata-sync

(11)结束openvassd进程,重新启动服务,使用openvas-check-setup检查无误。

(12)访问本地https://localhost:9392/登陆

遇到问题及解决

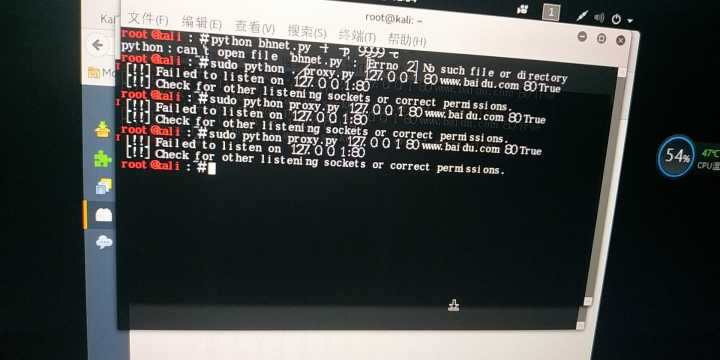

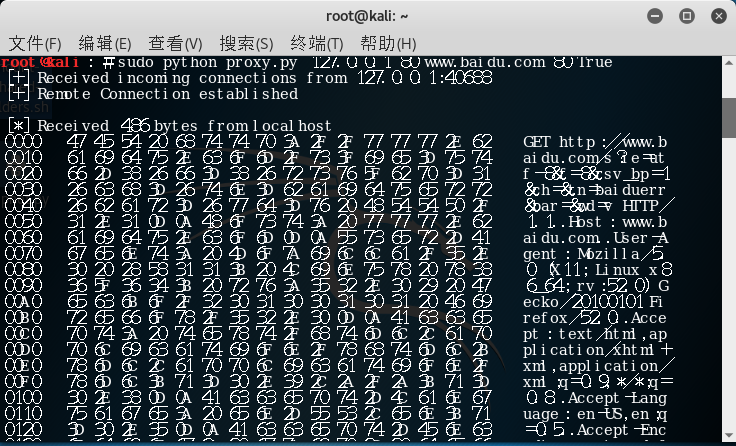

1.在做TCP代理实验时出现了以下问题:

查看了80端口号进程占用情况,并杀死进程

再次实验问题解决

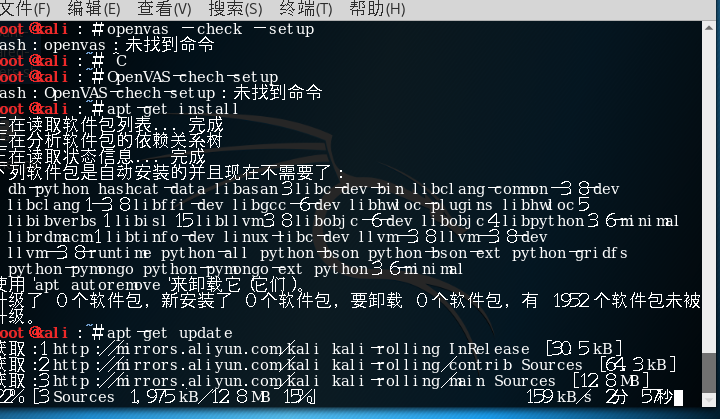

2.安装openvas前检查安装状态时出现以下问题

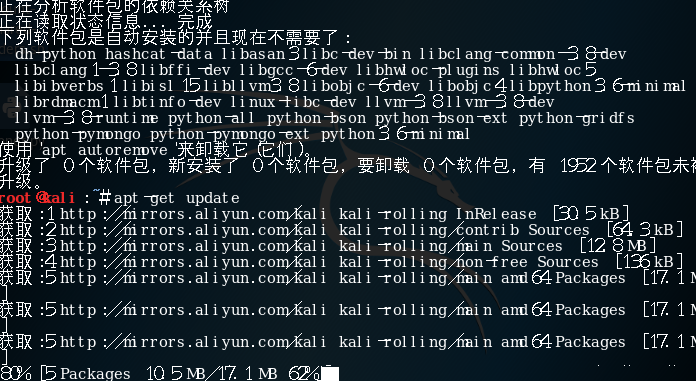

分析后认为是因为虚拟机中没有装好的openvas,因此按照网上其他教程进行了如下操作:

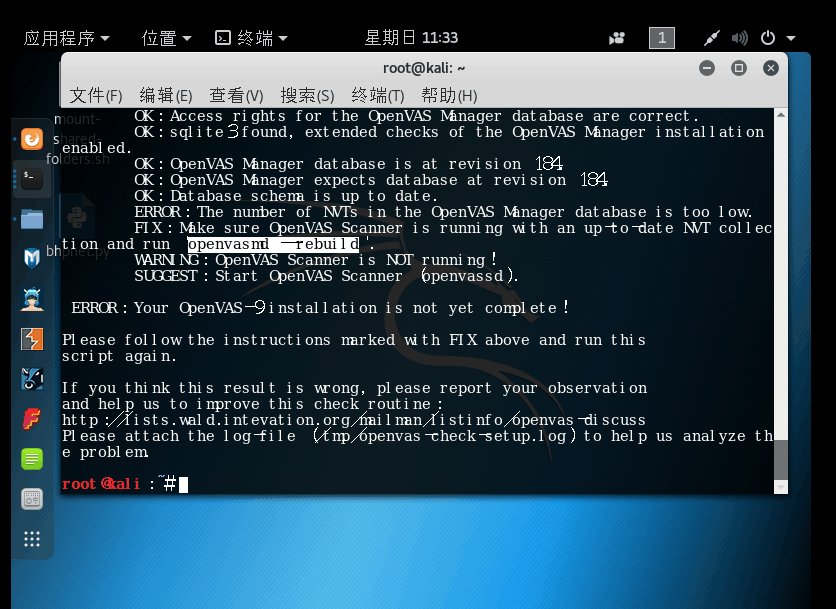

安装好后进行状态检查,发现有两个错误

数据库版本太低的错误通过关闭服务后重建数据库解决

/etc/init.d/openvas-scanner stop; /etc/init.d/openvas-manager stop;openvassd

rm /var/lib/openvas/mgr/tasks.db

openvasmd --progress --rebuild -v

第二个错误按照提示进行修复即可,在修复过程中前四次都中途失败,经分析应该是网络问题。

greenbone-scapdata-sync

再次进行状态检查发现成功,进行登陆时发现提示端口被占用,然后用kill -9 ids杀死进程,再次登陆

仍然显示登陆失败,发现开始时创建用户没有成功,重新创建后再次登陆后成功。

参考资料

posted on 2019-03-17 21:56 20189224史馨怡 阅读(497) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号