实验

实验题目

以SEED为攻击机,以Linux Metasploitable/Windows Metasploitable做靶机完成TCP/IP协议攻击,提交自己攻击成功截图,加上自己的学号水印。任选两个攻击:

ARP缓存欺骗攻击

ICMP重定向攻击

SYN Flood攻击

TCP RST攻击

TCP 会话劫持攻击

实验过程

攻击机SEED的IP

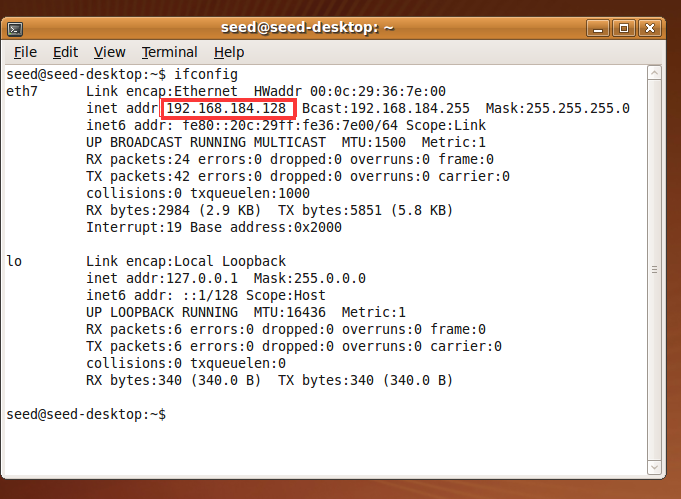

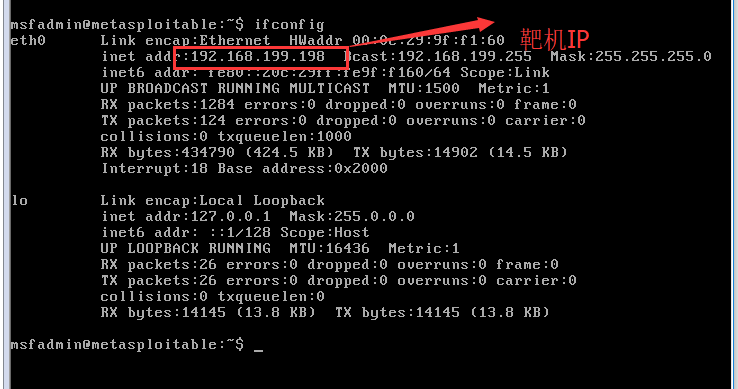

靶机A:Metasploitable_ubuntu的IP

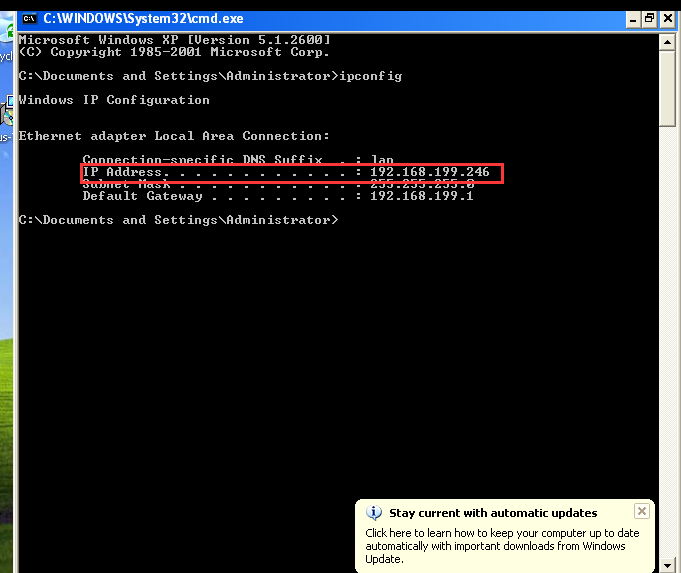

靶机B:

Windows XP Professional的IP

1 ARP欺骗

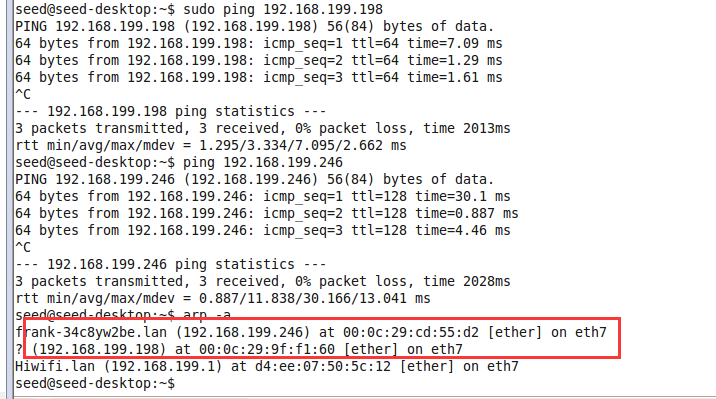

arp -a 显示arp高速缓存列表(与本机有过通信的计算机地址会被放在这里,下载访问的时候不用广播查询)arp -d(清空这个缓存列表,访问时将从新获得)

初始ARP缓冲中没有内容

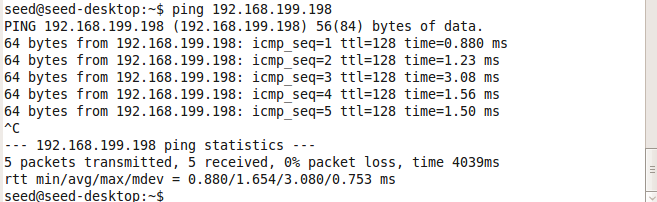

ping两个靶机地址

查看与本机通信的地址arp -a获得两个靶机的IP以及mac地址

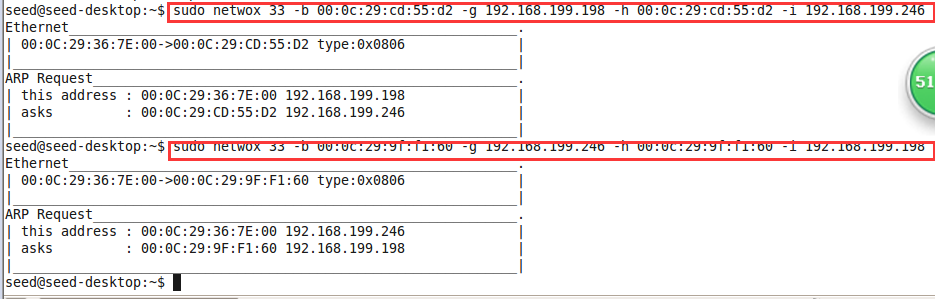

打开攻击机的netwox进行arp欺骗

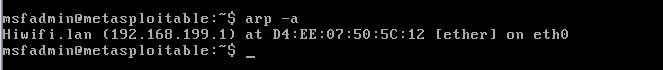

在两个靶机上查看欺骗情况

SYN FLOOD攻击

查看靶机IP

攻击机telnet链接靶机的23端口

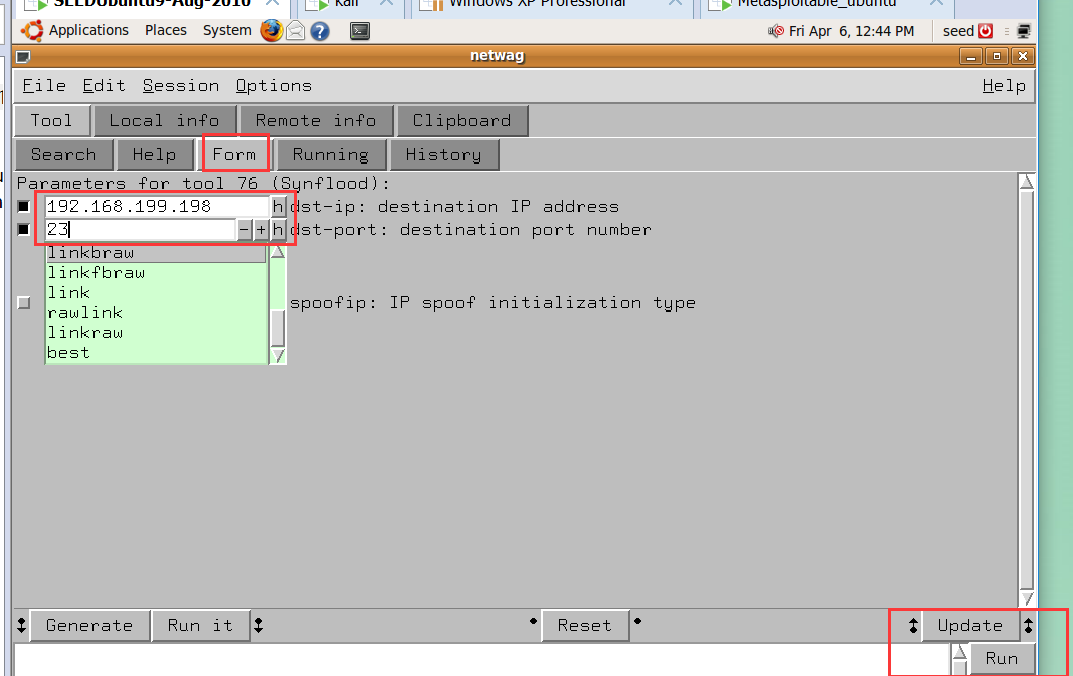

用netwag进行SYN flood攻击

打开界面搜索SYN

设置靶机的IP地址和端口

视频

kali漏洞分析之数据库评估

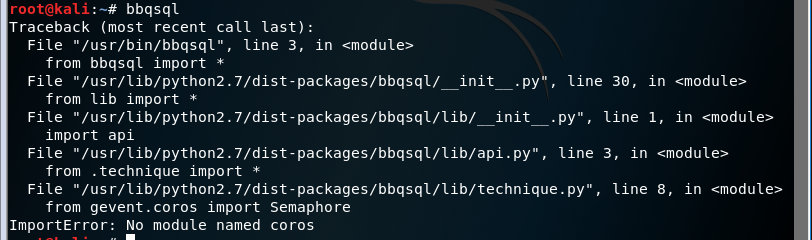

BBQSql

python编写的盲注工具,是一个半自动工具,检测可疑的注入漏洞

DBPwAudit

数据库用户名密码枚举工具

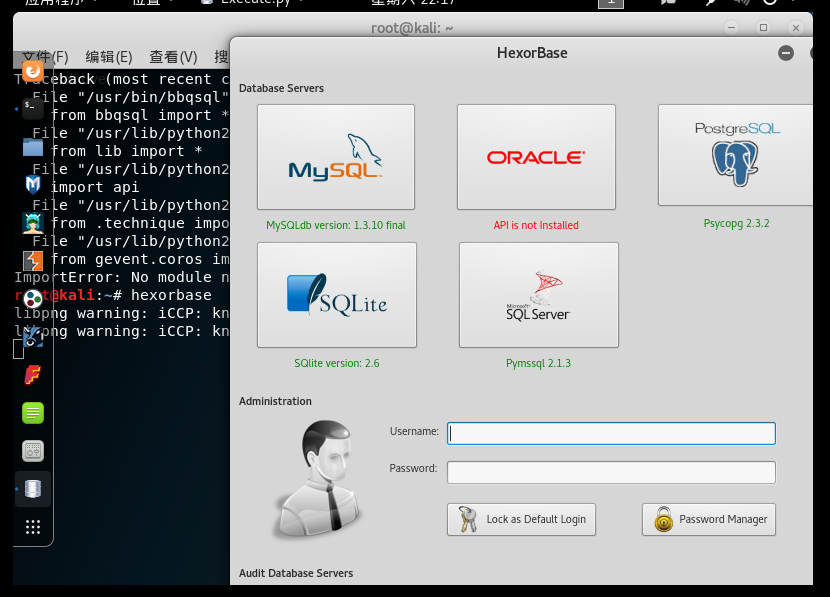

HexorBase

图形化的密码破解与连接工具,开源

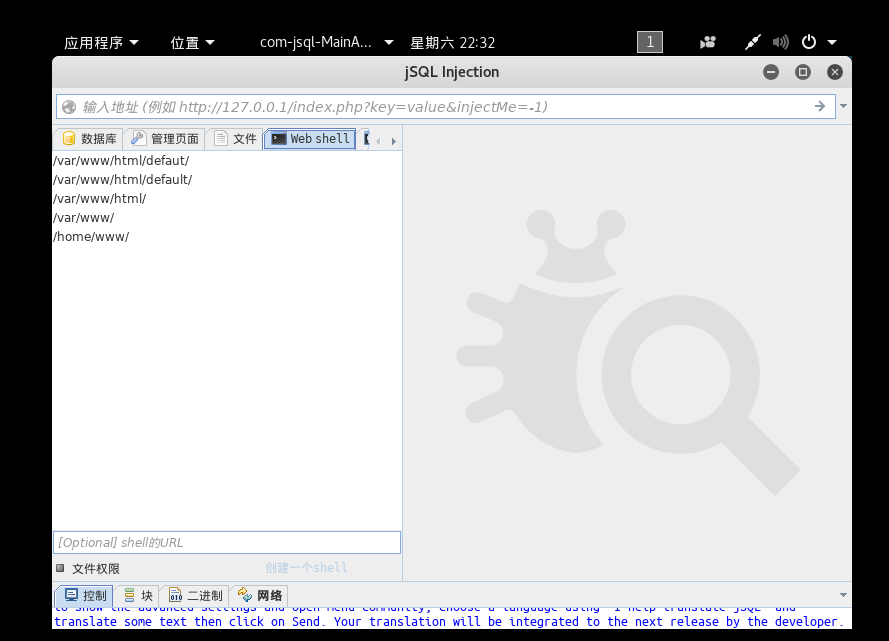

jsql

轻量级安全测试工具,可以检测SQL注入漏洞,将存在注入漏洞的URL贴近来即可进行响应的漏洞利用,图形化界面比较亲民,但是使用效果有待改善。

MDBTools

包括MDB-Export、MDB-Dump、mdb-parsecsv、mdb-sql、mdb-tables等工具,具体环境具体使用

Oracle Scanner

Oscanner是一个用Java开发的oracle评估工具,他是基于插件的结构,当前有两个插件可以做:-sid列举、-口令测试、-列举oracle版本、-列举账号角色、-列举账号特权、-列举账号哈希、-列举审计信息、-列举口令策略、-列举数据库链接。

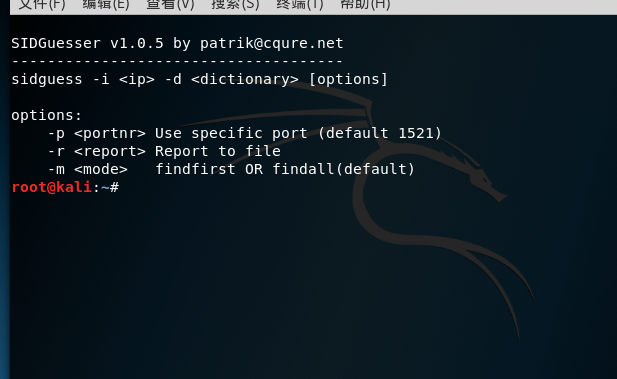

sidegusser

针对oracle的SID进行暴力枚举的工具。SID为oracal实例名。Oracle连接字符串,通过实例名+用户+密码连接

SQLdict

为什么会出现这种情况?

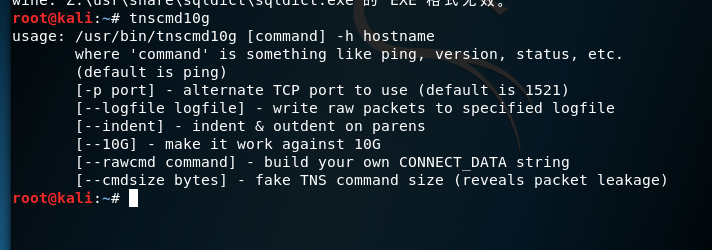

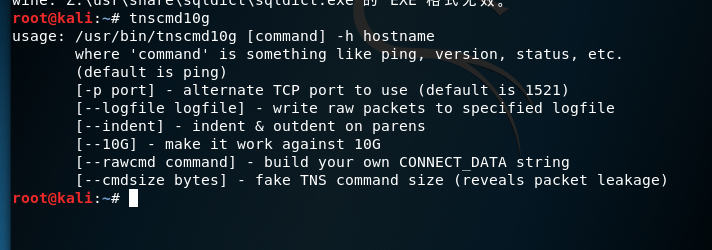

tnscmd10g

允许向Oracle数据库里注入命令

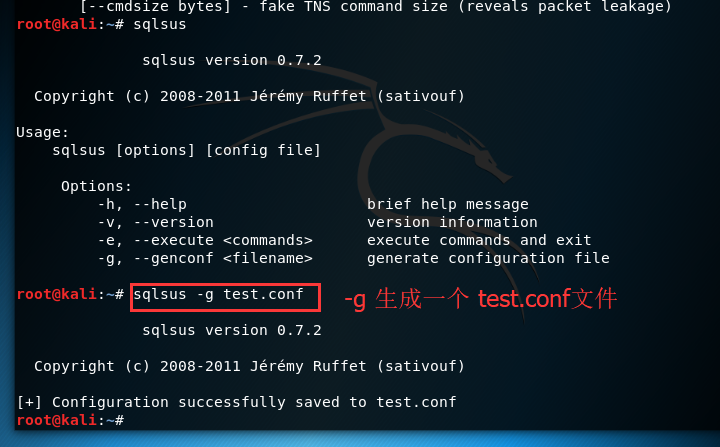

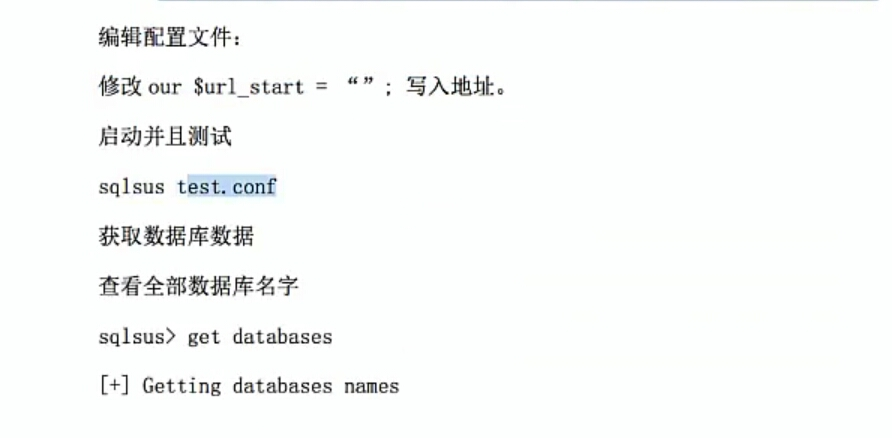

sqlsus

开放源代码的MySQL注入和接管工具,sqlsus使用perl编写,基于命令行界面。sqlsus可以获取数据库结构

生成配置文件

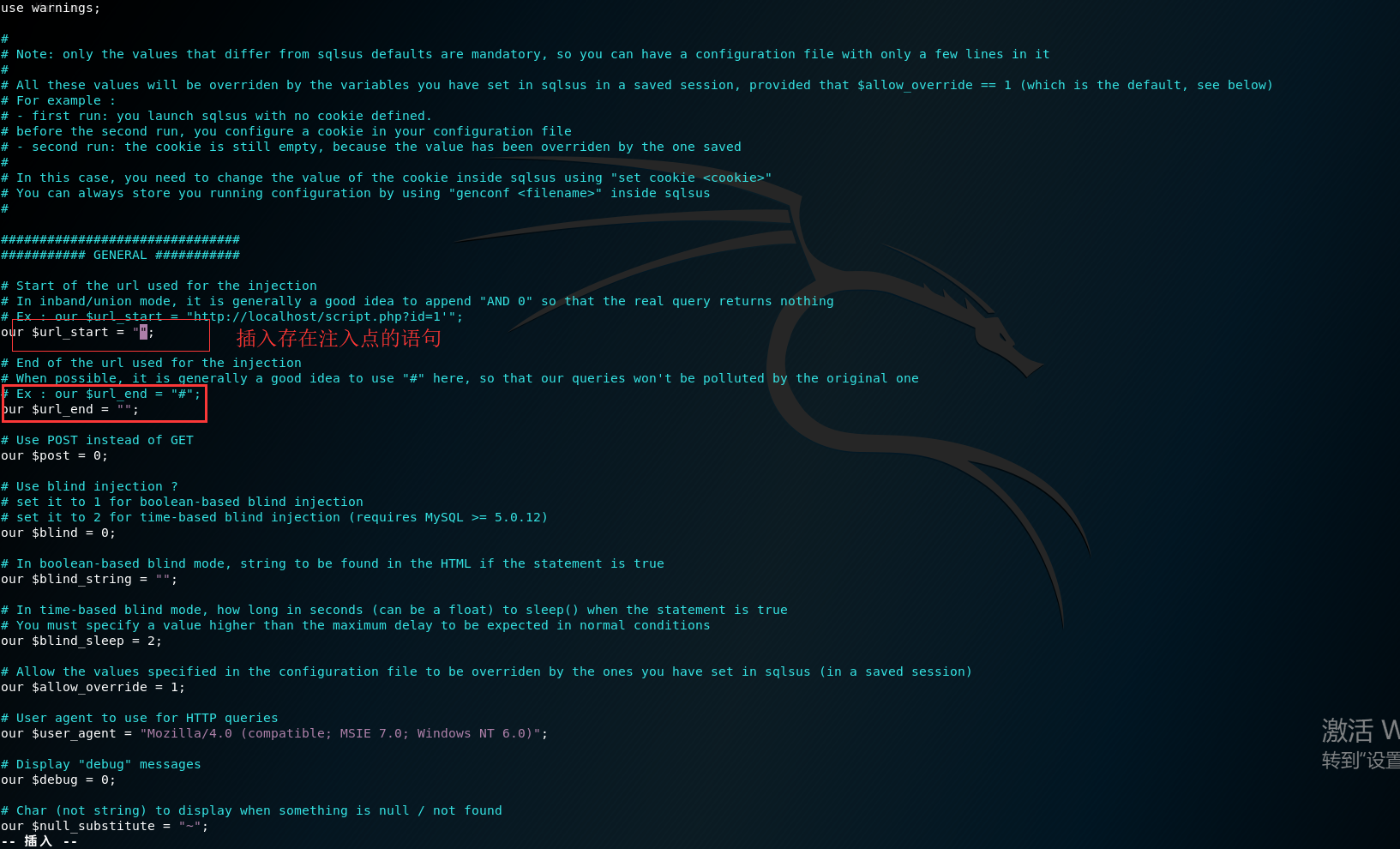

编写配置文件,使用命令vi test.conf

查看数据的名字get database

设定数据库set database

获取表get tables

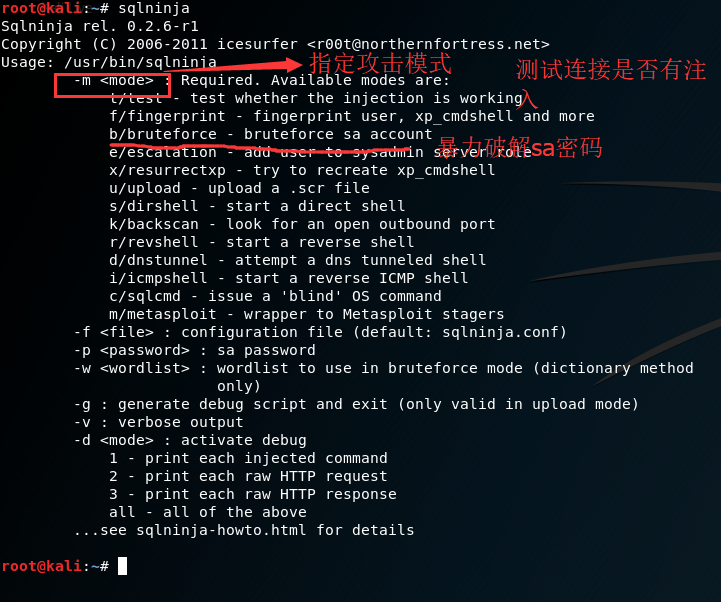

sqlninja

专门针对Microsoft SQL server的sql注入工具。侧重于获得shell,可找到远程SQL服务器的标志和特征;对`sa`口令的强力攻击。有逃避技术。

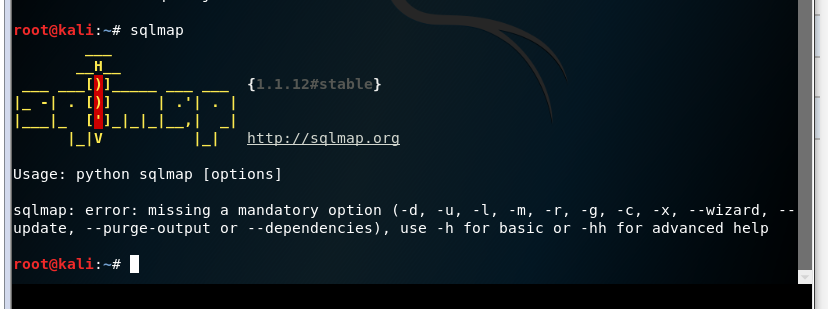

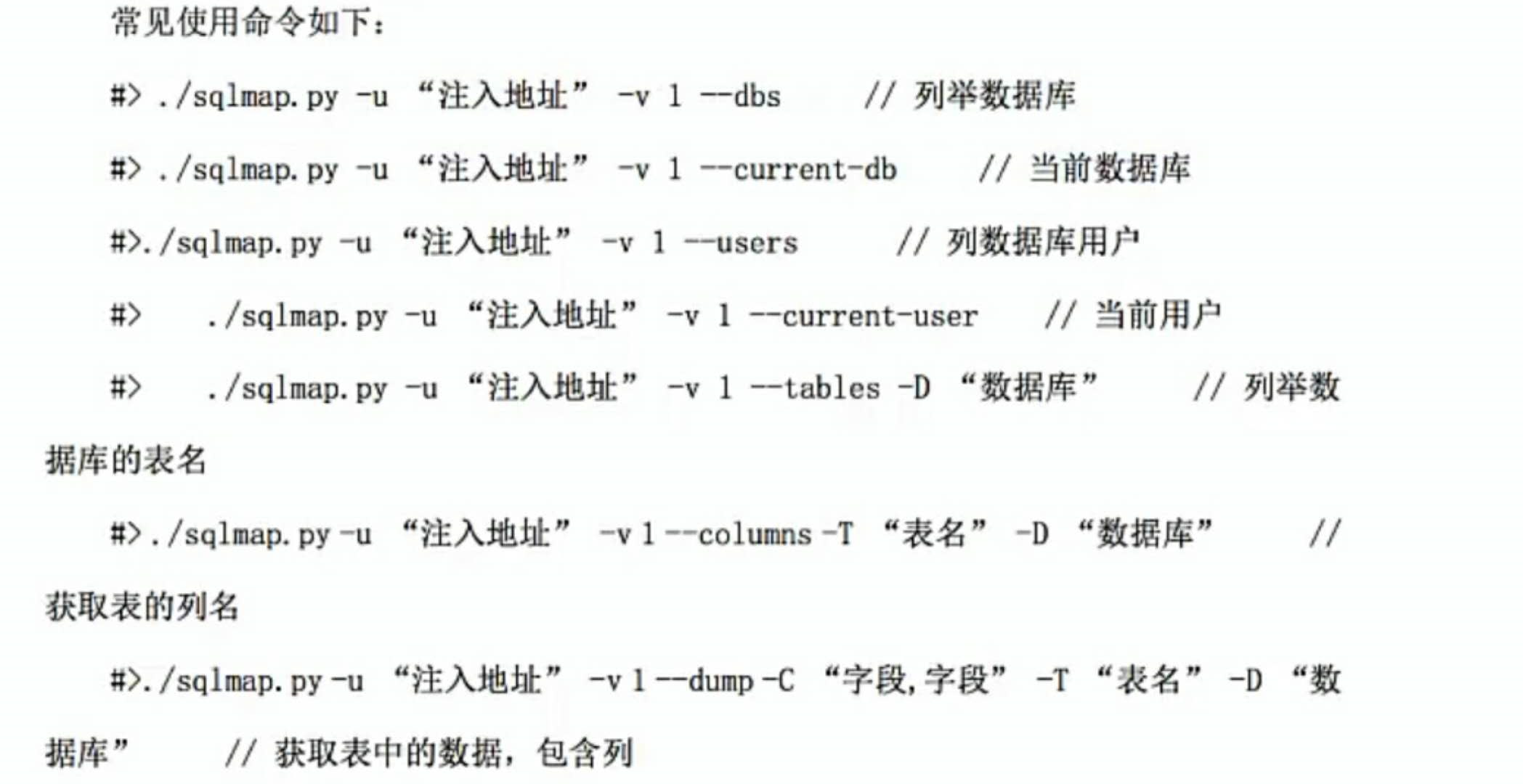

sqlmap

开源渗透测试工具,python编写,用于自动化的侦测和实施SQL注入攻击以及渗透数据库服务器。配有强大的侦测引擎,适用于高级渗透测试用户,不仅可以获得不同数据库的指纹信息,还可以从数据库中提取数据还可以处理潜在的文件系统以及通过带外数据连接执行系统命令。

网络太慢 打不开DAWA

kali漏洞分析之WEB应用工具代理

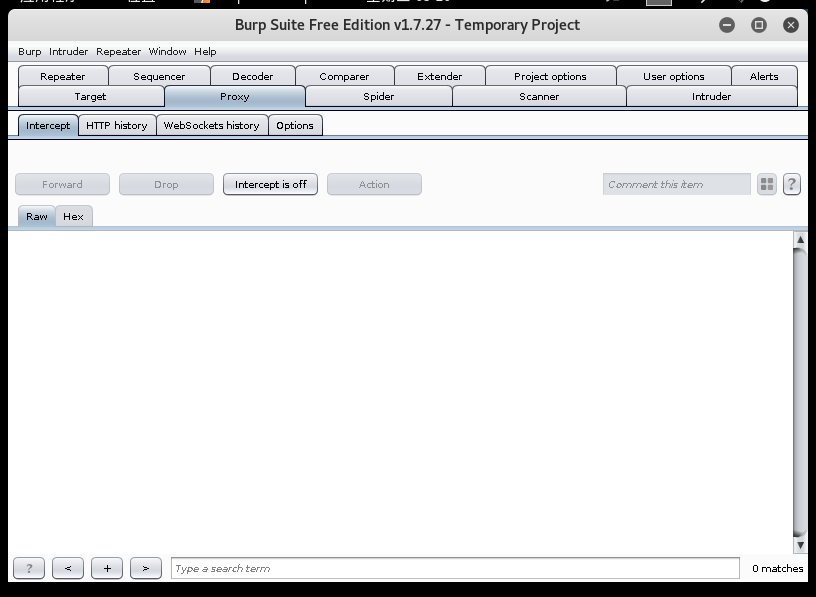

Burp suite

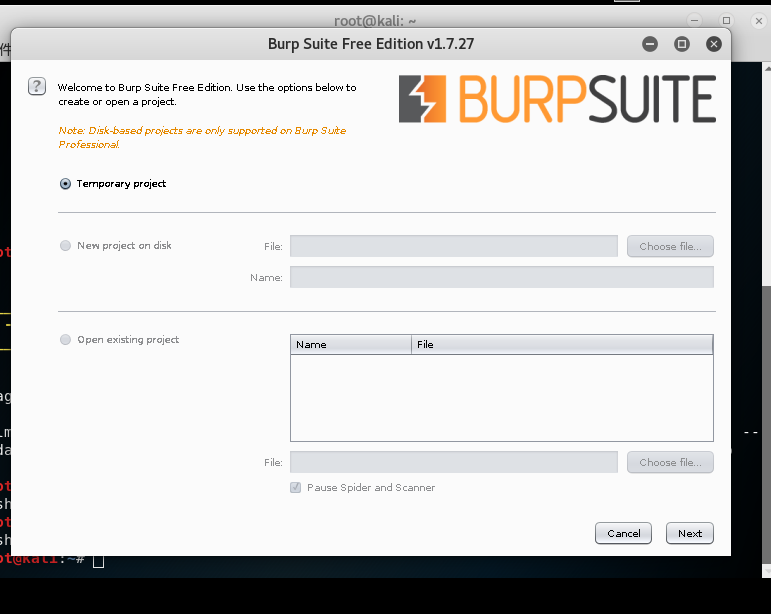

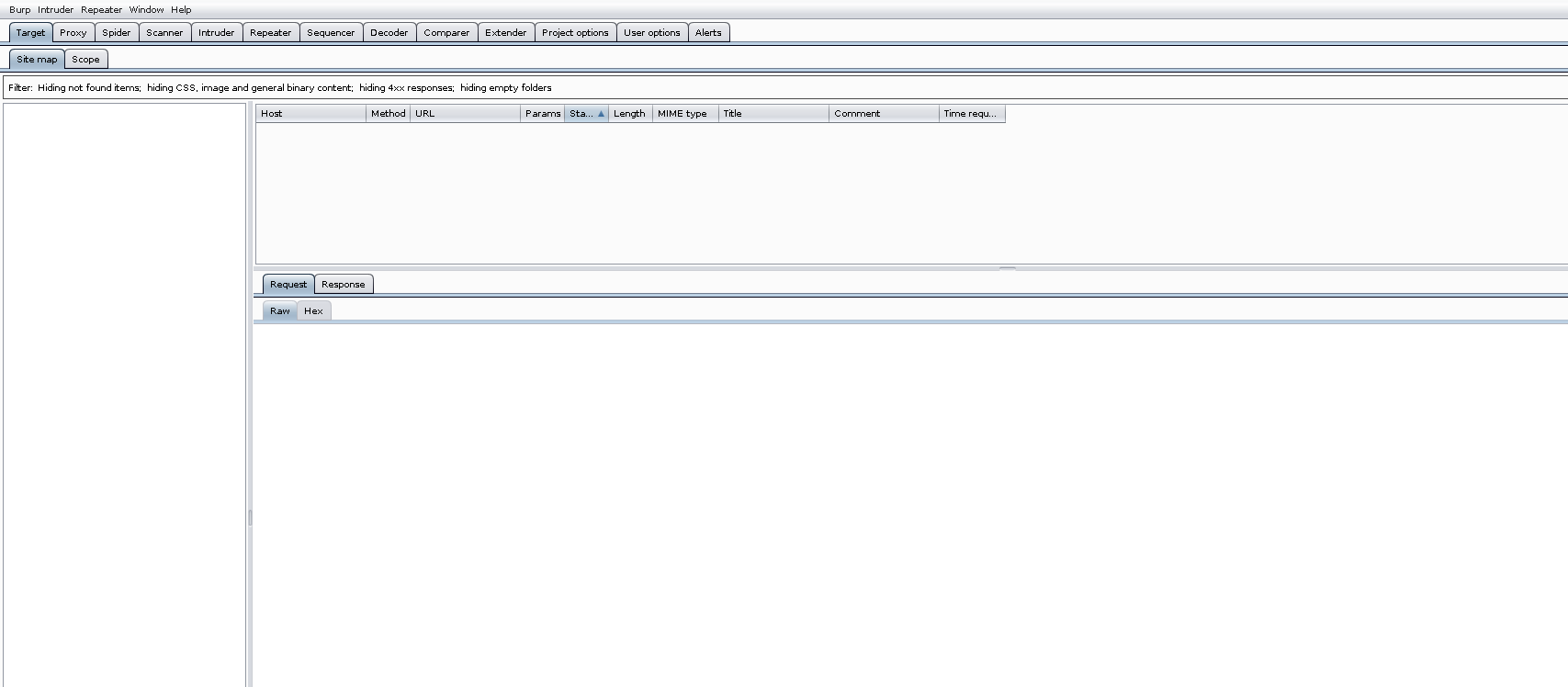

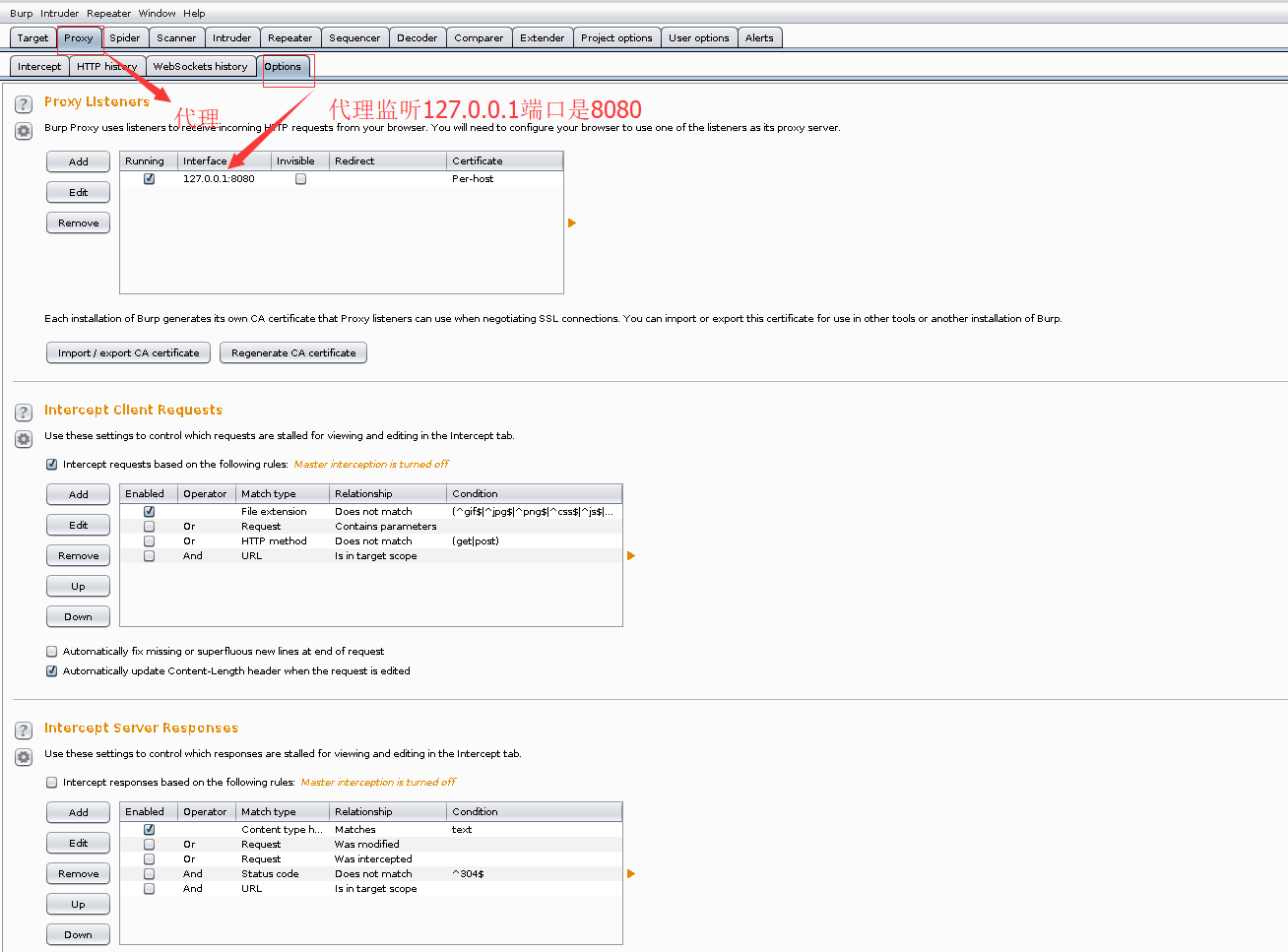

用于攻击WEB应用程序的集成平台。burp suite带有一个代理,通过默认端口8080上运行,使用这个代理可以截获并修改从客户端到web应用程序的数据包。

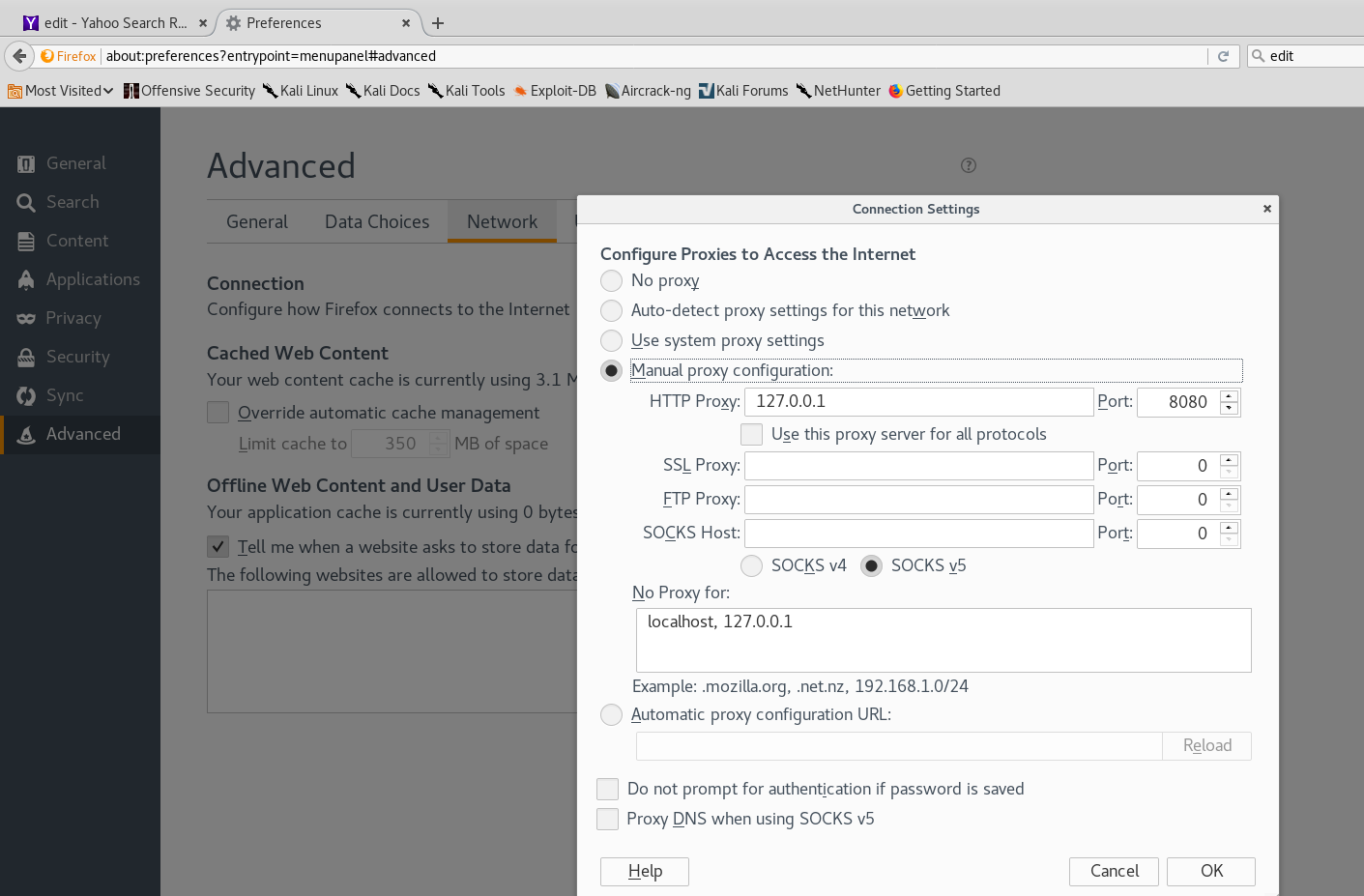

将浏览器设置成127.0.0.1 端口设置为8080

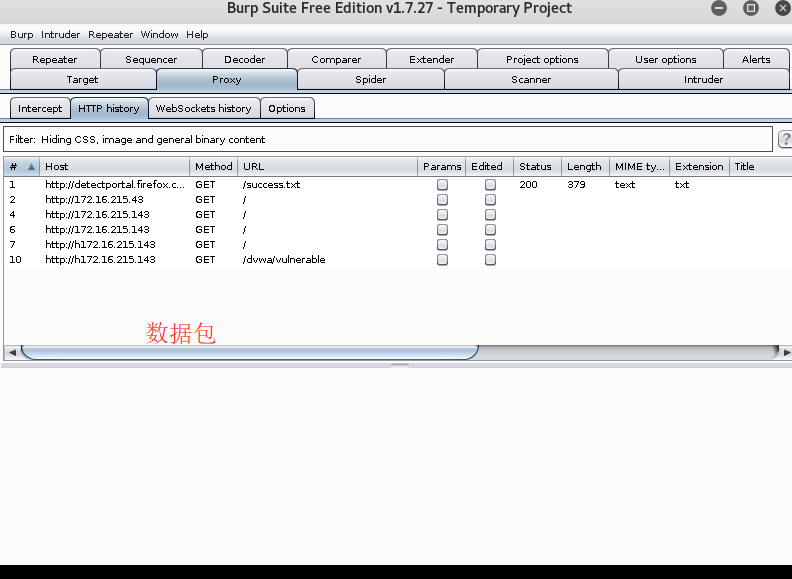

burp suite的使用

平台中共享同一robust框架,以便统一处理HTTP请求,持久性,认证,上游代理,日志记录,报警和可扩展性。

1 配置监听端口,打开设置--网络--代理,使用“local host”和端口号为“8080”

为什么没有爬虫到内容?

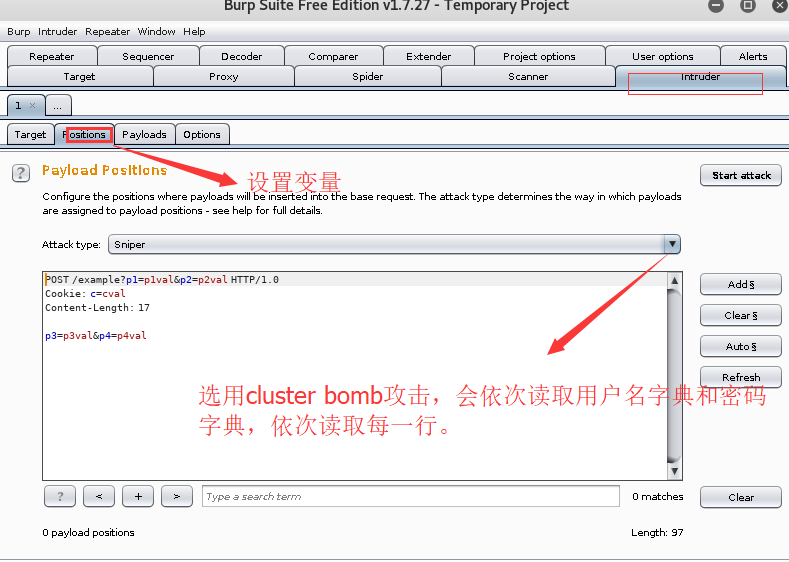

2 intruder:暴力破解表单用户和密码

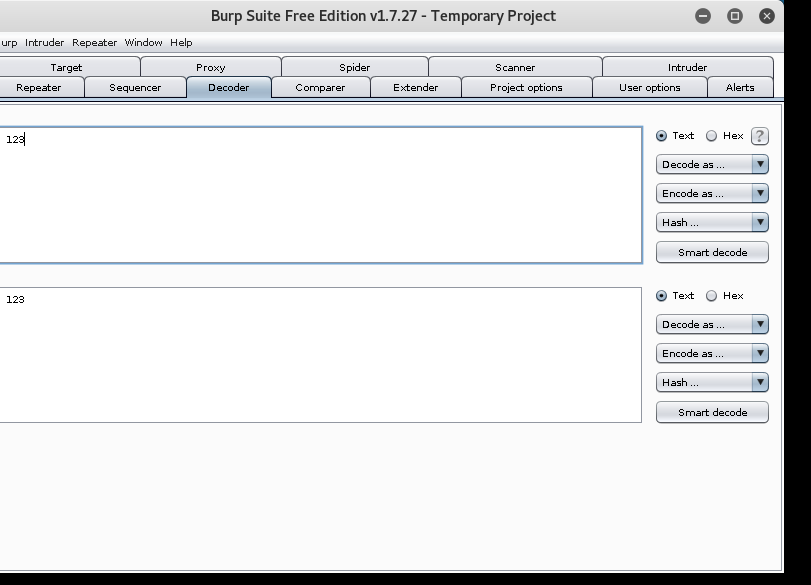

decoder:测试编码的模块

3 compare:比较两个请求包

4 extender:插件模块

paros

工具比较精简

VEGA

具有代理功能

WebScarad

fuzz

模糊测试工具

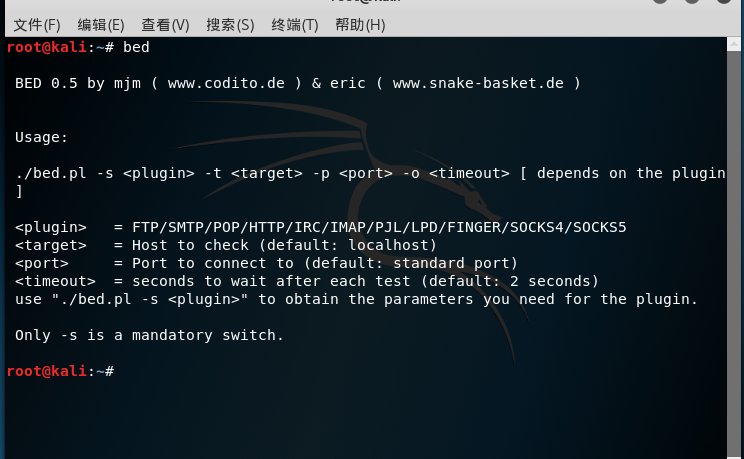

bed.pl

是一个纯文本协议的fuzz工具,能够检查常见的漏洞,如缓冲区溢出,格式串漏洞,整数溢出等。针对不同协议使用不同插件。

模糊测试:发送一连串的数据包,尝试使程序报错进行判断。

fuzz_ipv6

针对IPV6的模糊测试的工具,fuzz_IPV6的一些数据包和请求。

Ohrwurm

针对rtp的fuzz工具。

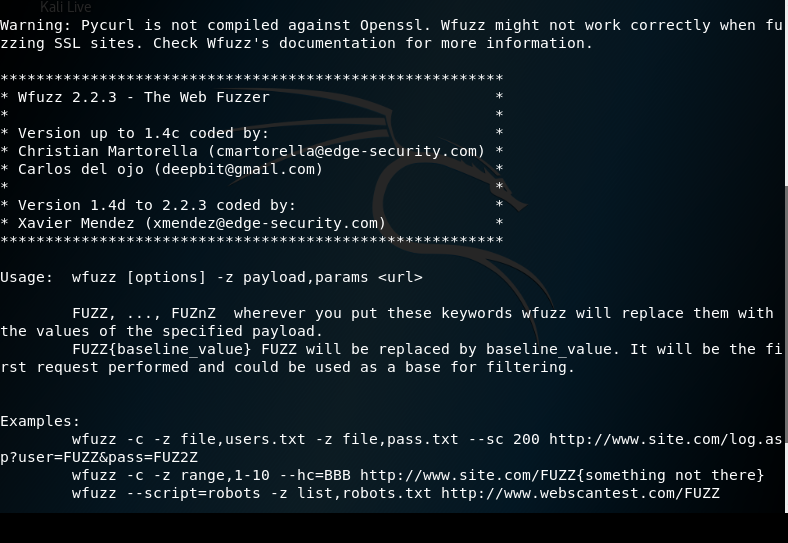

wfuzz

simple fuzz

针对不同协议的测试

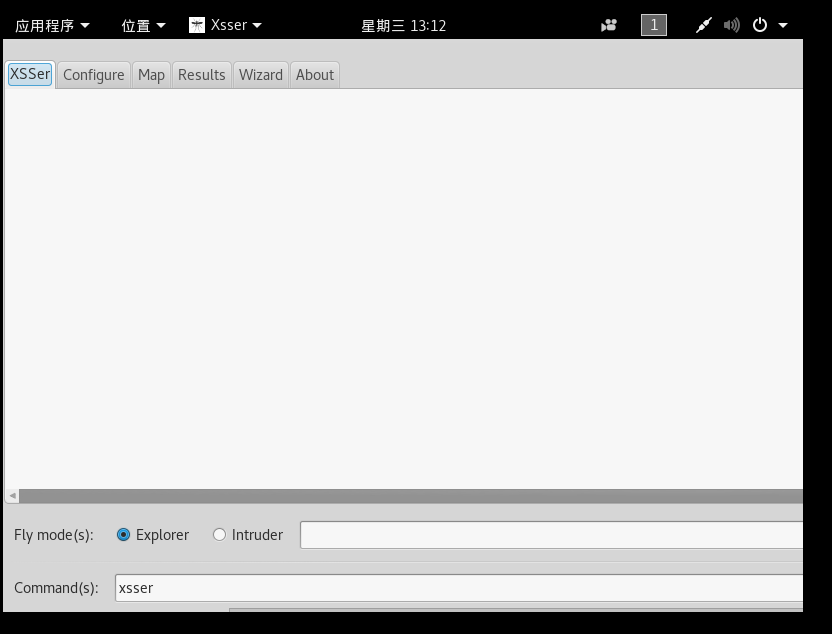

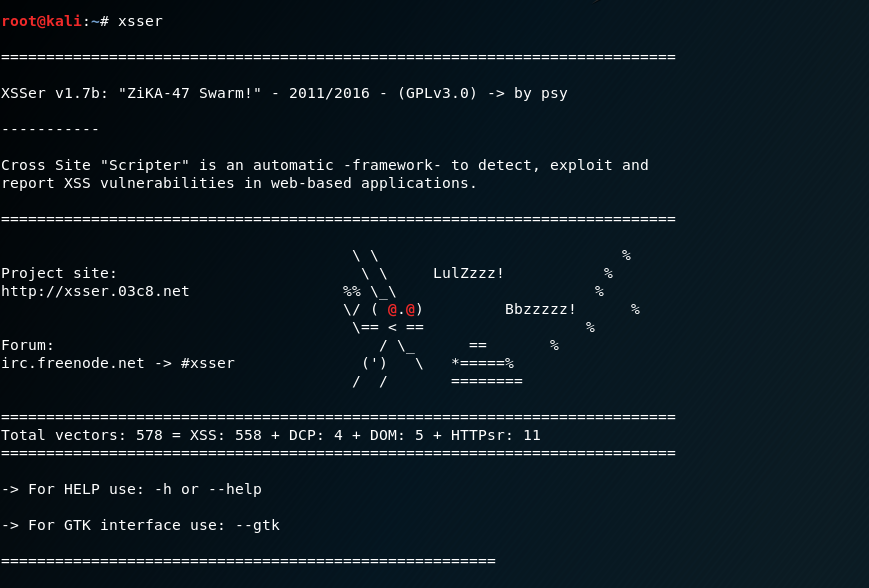

xsser

使用命令xsser --gtk查看图形化界面。

命令行版

对一个页面或者点进行xss测试,判断是否有漏洞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号