20154329《网络对抗技术》恶意代码分析

Exp4 恶意代码分析

实践目标

1.监控自己系统的运行状态,看有没有可疑的程序在运行。

2.分析一个恶意软件,分析Exp2或Exp3中生成后门软件。

实验过程

任务一 系统运行监控

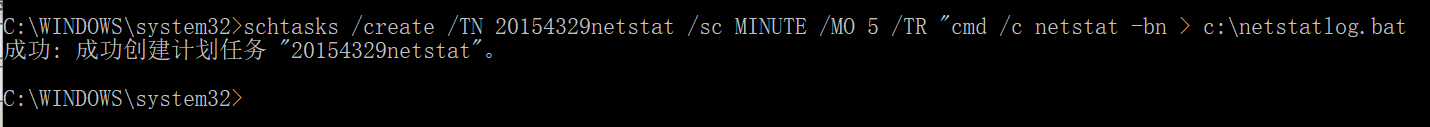

1.使用 netstat 定时监控

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt(记录数据)

time /t >> c:\netstatlog.txt(记录时间)

netstat -bn >> c:\netstatlog.txt(记录连接)

用schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔五分钟计算机的联网情况。

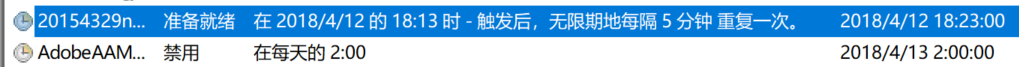

打开计划任务,找到我们刚刚创建的

在学习这门课之前,从来没打开过这个。

打开了新世界的大门......

打开txt文本可以发现你系统中所有联网程序的连接情况。

上一条指令中用到解释如下:

- TN:Task Name,本例中是20154329netstat

- SC: SChedule type,本例中是MINUTE,以分钟来计时

- MO: MOdifier

- TR: Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口

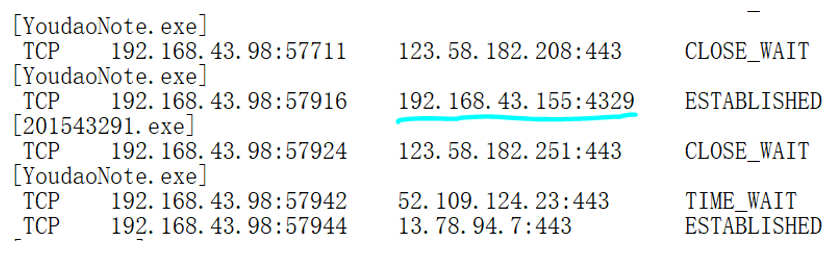

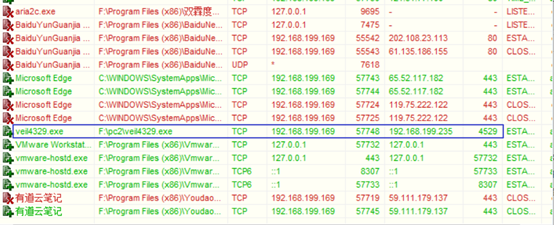

回连后,发现已于虚拟机建立连接:

![]()

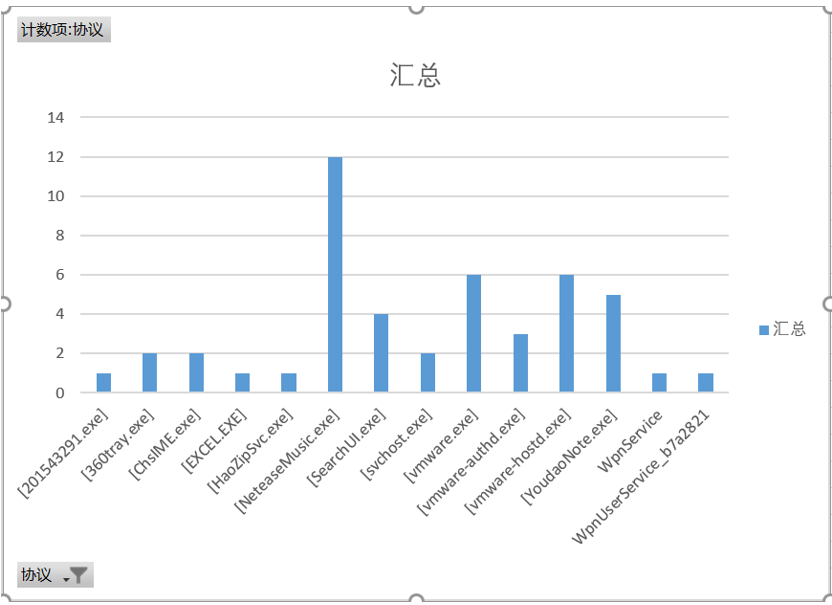

导入到Excel中进行数据分析

![]()

1.201543291是我启动的后门程序

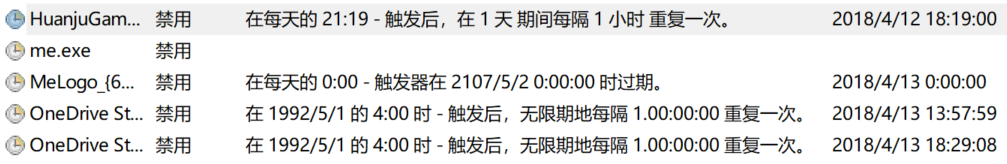

2.360tray一看就是360的,经百度后知道这是360的托盘程序,然后我get到了这个

3.ChsIME是简体中文输入法

4.NeteaseMusic,确认过眼神,是我的网易云没错

5.SearchUI竟然是Cortana小娜 hhhh

6.Svchost......也是友军

没有检测太长时间,所以没有意外发现。

2.使用 sysmon 工具监控

-

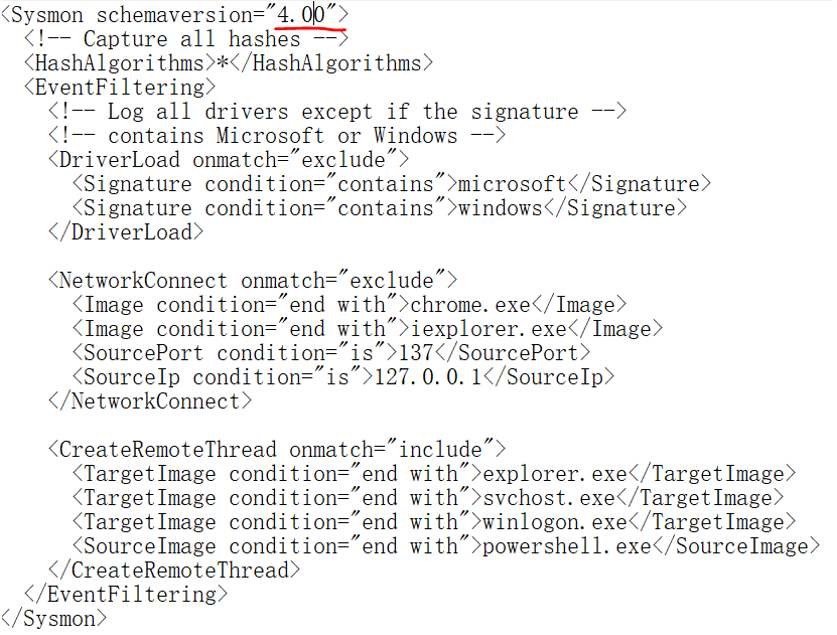

首先配置sysmon,创建一个txt文件,输入配置信息,可根据个人需求增添删改。

![]()

-

管理员模式运行cmd,用cd指令转到sysmon目录,输入指令 sysmon.exe -i 4329.xml(如果配置文件与sysmon.exe不在同一目录,需要输入配置文件的目录),跳出安装窗口后同意完成安装。

在这里有特别想提醒的一点是,一定不能把exe直接放在C盘根目录下,这样会导致各种安装失败,一定要放在一个文件夹里(/(ㄒoㄒ)/~~)

-

输入指令 sysmon.exe -c 4329.xml 进行更新

![]()

-

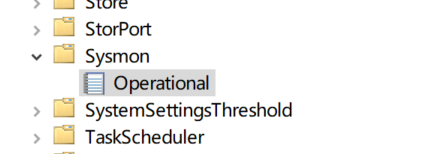

启动sysmon之后可以在 右键我的电脑——管理——事件查看器——应用程序和服务日志——Microsoft——Windows——Sysmon——Operational 查看日志文件。

![]()

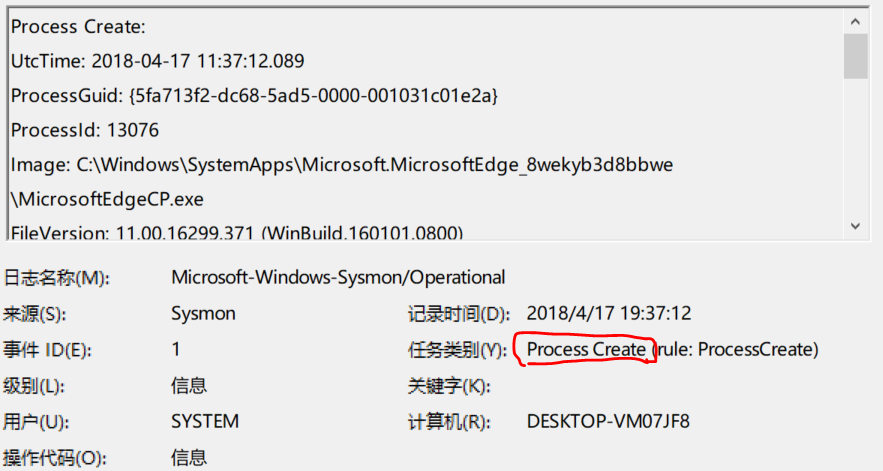

1.进程创建

![]()

2.网络连接

![]()

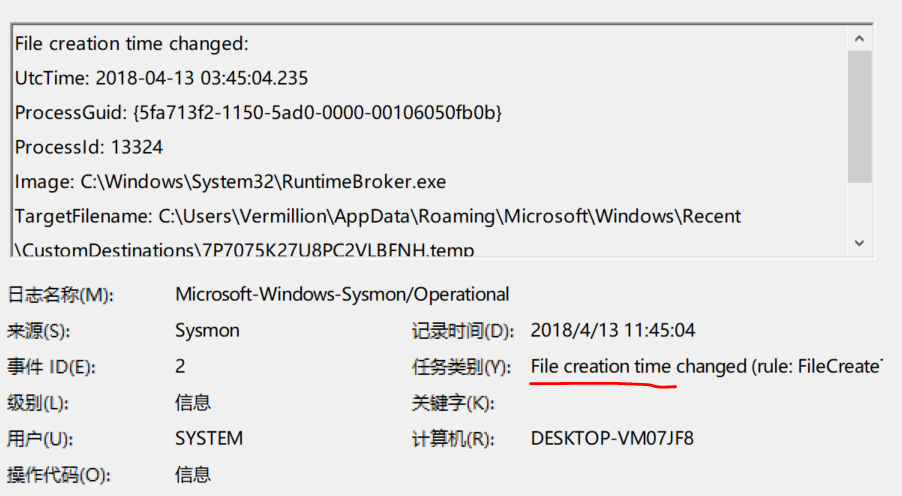

3.创建时间

![]()

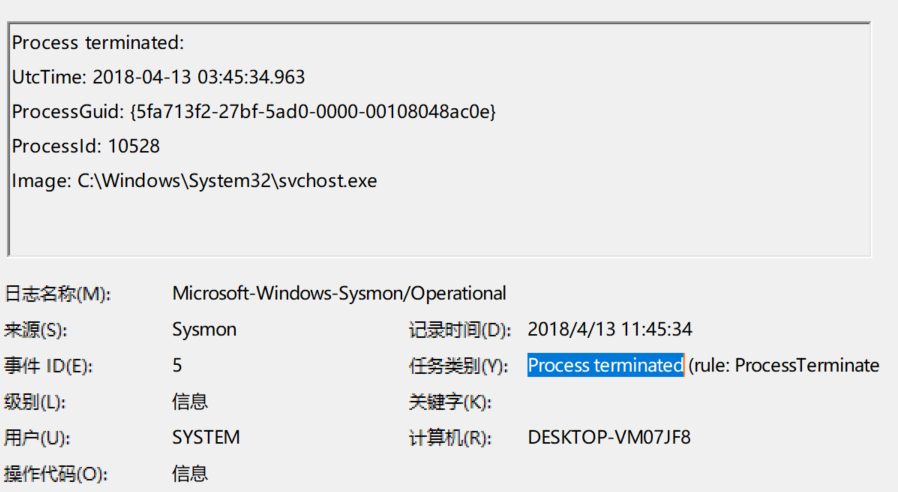

4.进程终止

![]()

-

现在执行后门程序,kali上进行回连后观察事件查看器。

![]()

(可是我为什么看不到IP?(→_→))

2恶意软件分析

(1)静态分析

使用VirSCAN.org网站对4329veil.exe进行分析

(2)动态分析

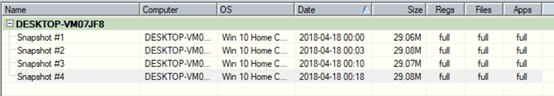

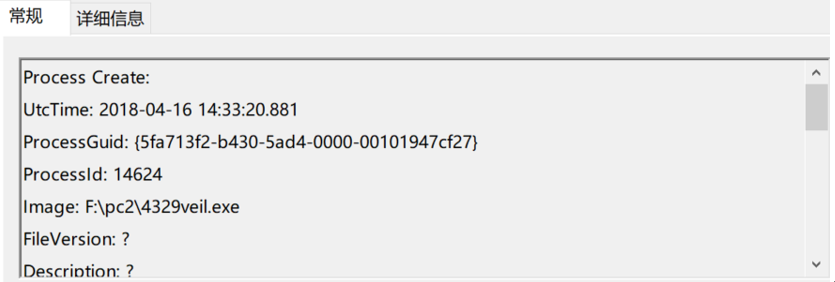

1>使用systracer工具分析恶意软件

抓了以下四种状态

snapshot#1系统自然状态

snapshot#2kali开启msf

snapshot#3启动后门程序回连

snapshot#4使用screenshot截屏

-

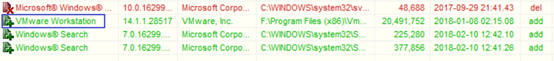

比较第一个和第二个

![]()

可见开启VMware -

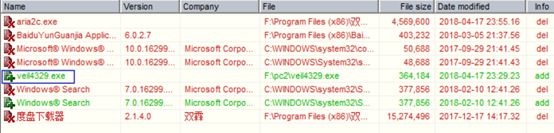

比较第二个和第三个

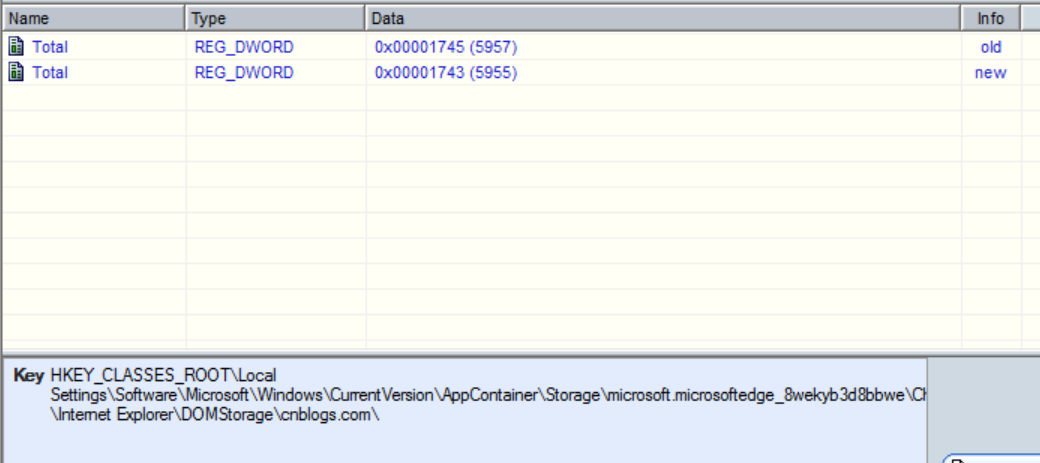

![]()

启动后门程序,在Opened Ports中可以明确看到IP和端口(这里我设置为学号+200,即4529)

![]()

-

对比第三个和第四个

![]()

截屏之后发生变化

2>TCP回连,用wireshark抓包分析

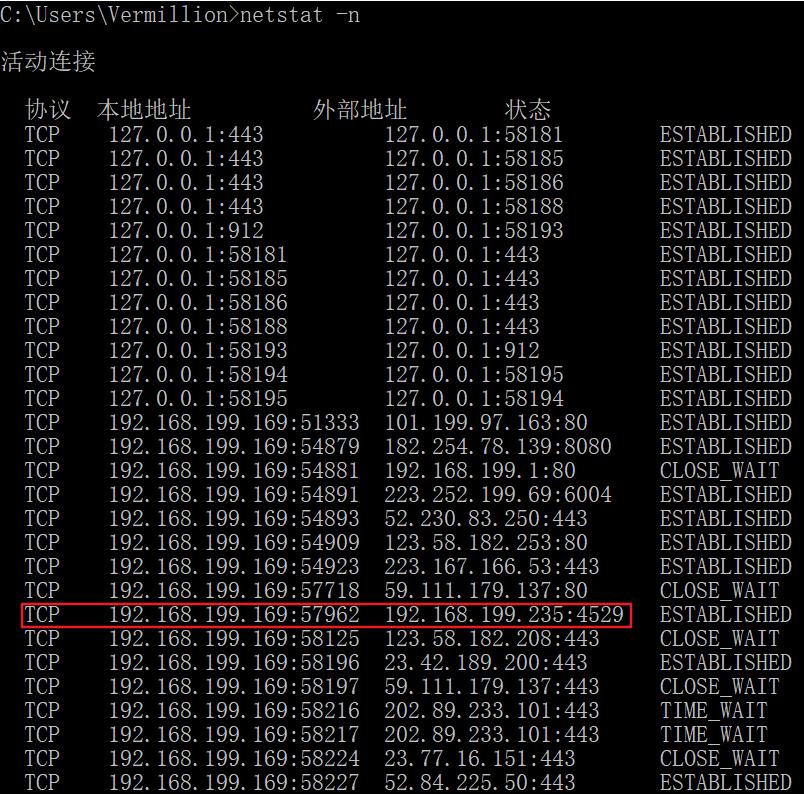

在后门程序回连时,在主机的命令行中用netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序

- 回连时建立tcp连接

![]()

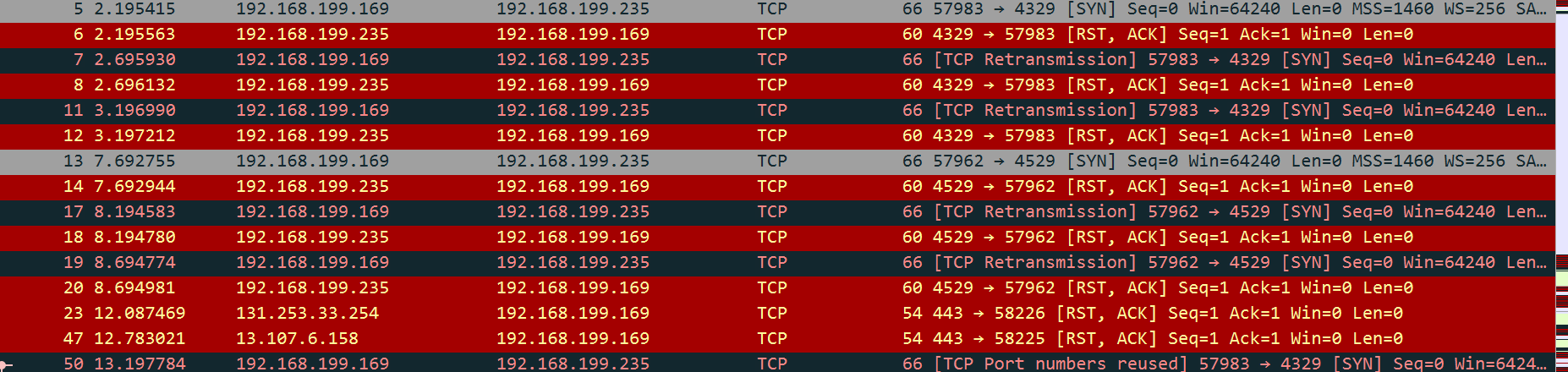

- 在后门程序回连时,打开wireshark,进行捕包分析,查看详细的协议分析发现,后门程序建立了三次握手并回连时进行了基于IP和端口的连接

![]()

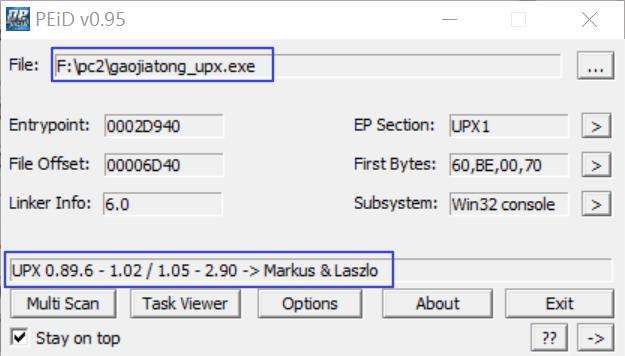

3>使用PEID分析

分析之前实验中的加壳可执行后门文件

问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

答:

- 可以通过设置定时计划任务,使用 netstat 指令将主机中的网络连接活动迹象都记录下来,筛选后逐一查看;

- 可以使用sysmon工具,根据需求编写配置文件。将记录文件导入Excal进行数据分析,并查询不明活动。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

答:①可以使用systracer工具,对比进程运行前后,系统中的变化情况,从而得知它的行为活动信息。

②可以使用process explorer工具,查看该进程的网络连接情况,以及线程、执行等信息。

实验心得与体会

这次实验并不难,需要的是细心和耐心,利用各种工具对各种情况下的数据进行分析。通过这次实验get到了用Excal分析数据的神奇操作,也不再是完全的小白了,一点点学会通过一些工具来检测并检查自己的电脑。这次实验有两点想在之后进行补充,一个是用计划任务监控系统时,我监控的时间太短,导致我的发现太少,查询可以IP这部没能涉及到;另一个是,分析恶意软件时,还有很多工具我没有用到。

浙公网安备 33010602011771号

浙公网安备 33010602011771号