Exp4 恶意代码分析

---恢复内容开始---

一、实践目标

1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。

1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

1.3假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

二、.实践内容

1. Windows计划任务schtasks

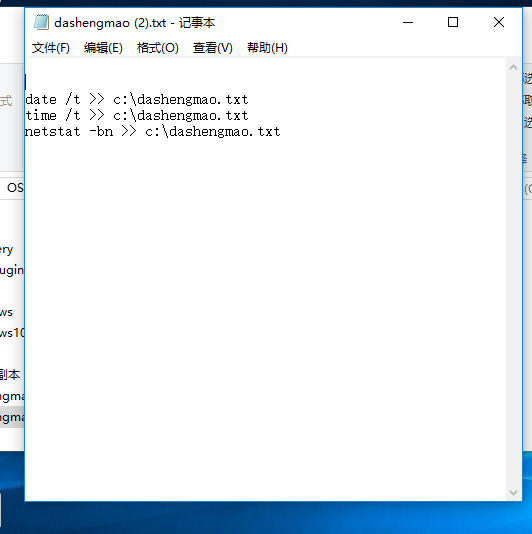

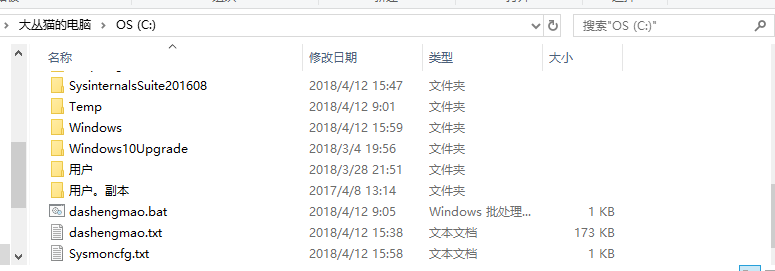

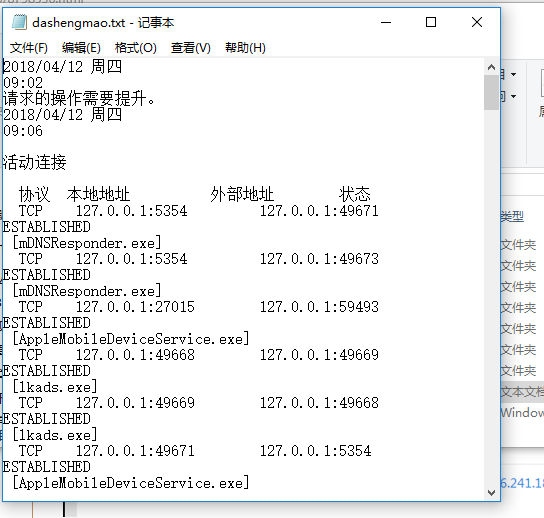

创建一个批处理文件,右键编辑添加内容为如下

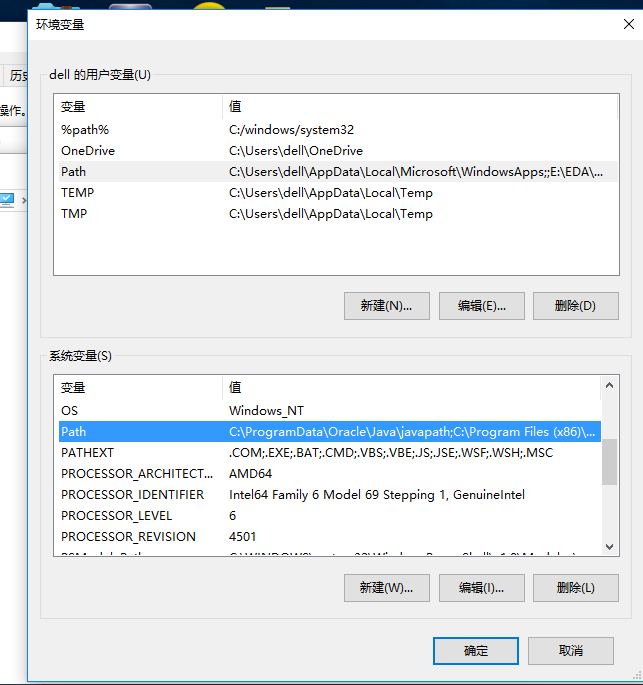

由于win10的版本bug,只能将首行空出来,不然会乱码,而且同时我还修改了一个环境变量,为了解决权限不够的问题。

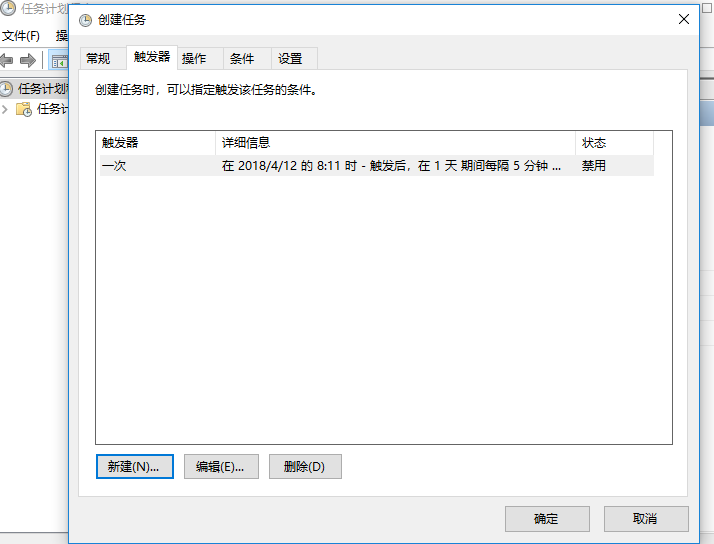

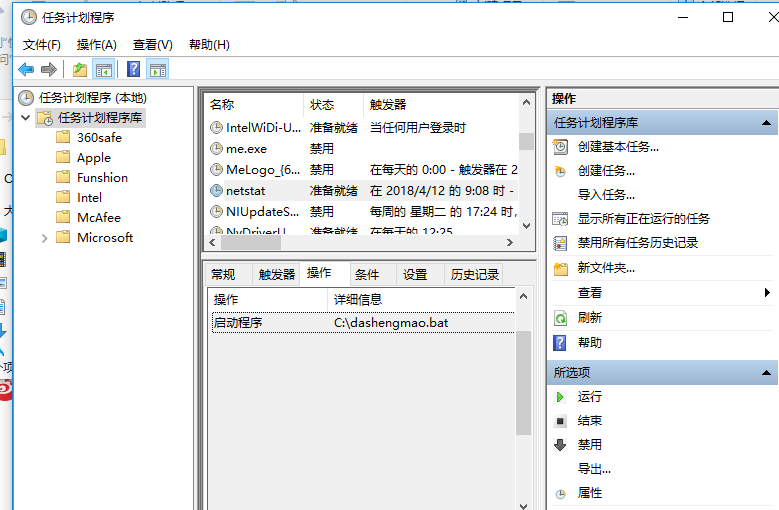

接下来我直接打开了任务计划创建新任务,设置5分钟重复一次。

然后放了一个上午,效果就有了

下午回来看了一下数据,整理查找了一下ip和进程。发现只有浏览器最多,其余少数都是聊天软件,更新程序之类,当然少不了360,同时也发现了一些从来没见过的进程,自己也不知道怎么来的,所幸都查了一遍,没发现有威胁的,大概是下载时不注意带来的吧,我试着找到对应文件位置,强行删了一两个,也没啥反应。。不过好在证明了我电脑没什么直接威胁吧。

2.sysmon工具监控

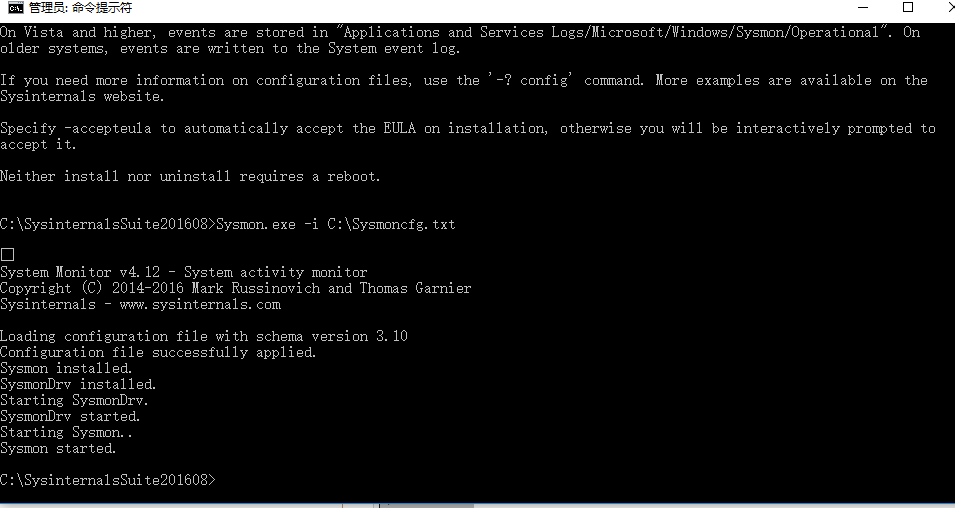

首先配置xml,建立了一个TXT,把讲义代码放了进去

然后根据sysmon.exe -i config_file_name,进行安装。

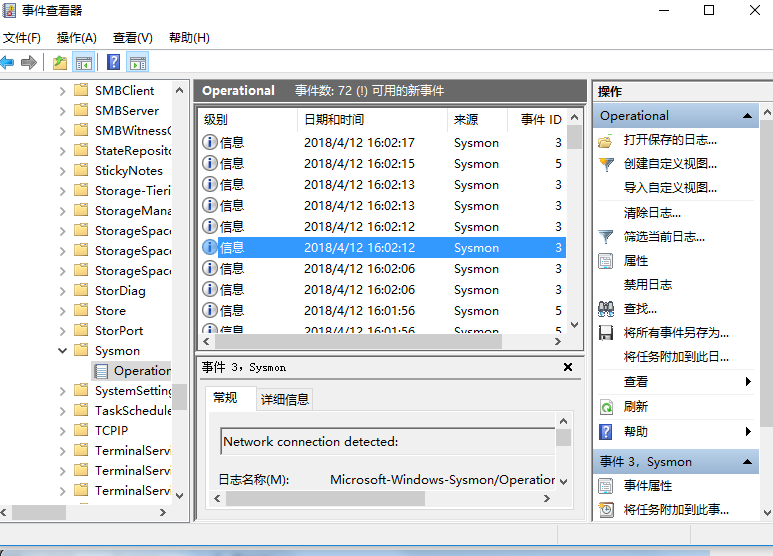

安装成功后启动查看事件查看器,

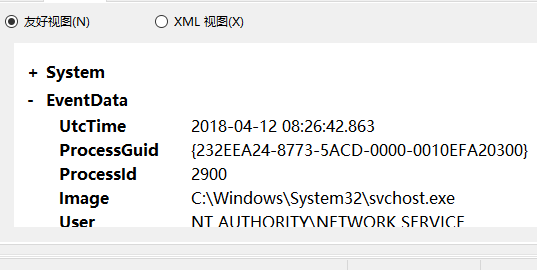

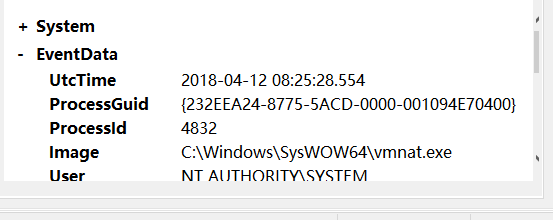

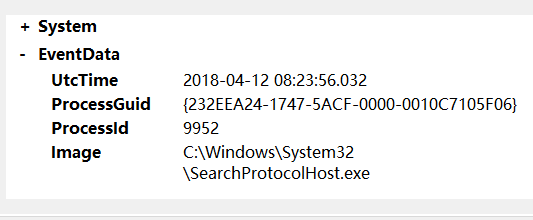

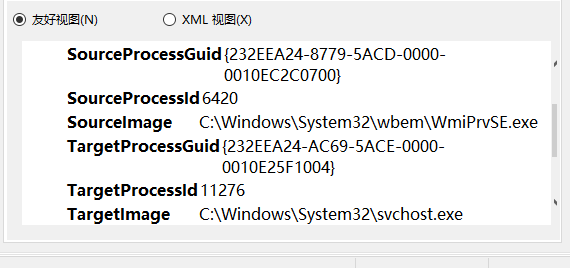

打开虚拟机,连接上了上次的后门,进行了dir,截图,拍照的操作,回来看到结果

抓取了几个正在进行回连时的监控结果

3.systracer

安装程序后

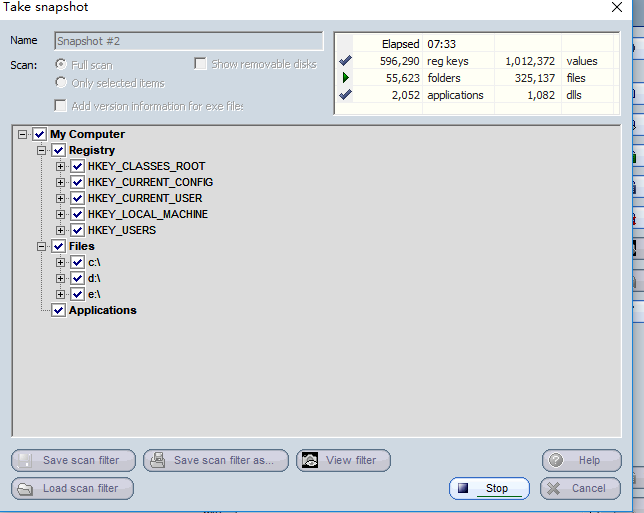

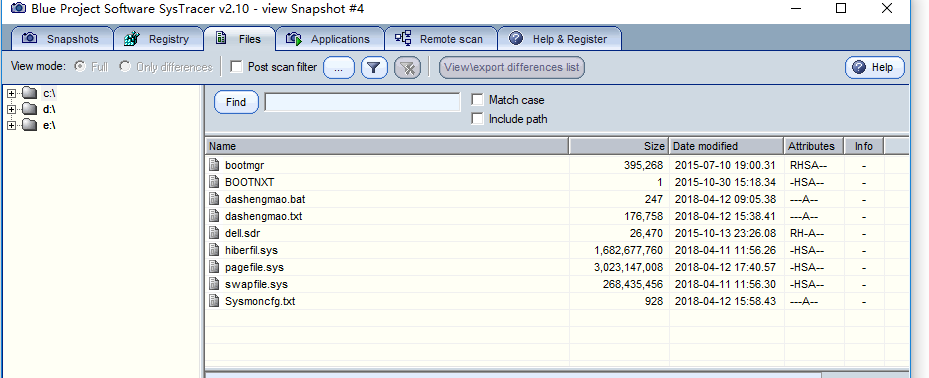

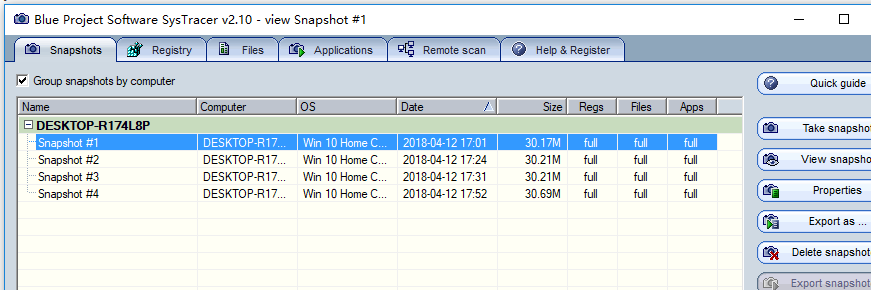

点击take snapshot来快照,进行了四个快照:1.将恶意软件植入到目标主机中后;2.恶意软件启动回连时;3.恶意软件执行dir命令进行查看时;4.恶意软件进行截屏操作时。

快照需要时间特别长,平均八分钟。

抓取快照后看到结果

三、问题回答

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 可以使用systracer工具比较某个程序的执行前后计算机注册表、文件、端口的变化情况。

- 可以使用Wireshark进行抓包分析,然后查看该程序联网时进行了哪些操作。

- 使用netstat命令设置一个计划任务,指定每隔一定时间记录主机的联网记录等等。

- 可以通过sysmon工具,配置好想记录事件的文件,然后在事件查看器里面查看相关文件。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 可以使用systracer工具比较某个程序的执行前后计算机注册表、文件、端口的变化情况。

- 可以使用Wireshark进行抓包分析,然后查看该程序联网时进行了哪些操作;

四、实验体会

这次实验步骤较为繁琐,对自己的主机小小的监控了一下,发现有一些恶意代码杀软真的检测不出,一些程序真的是默默地在计算机里搞一些事情,甚至我都没有开机他就开始运行,以后对于自己的计算机不能完全依靠杀软,还是要利用已有的一些工具进行监控分析,实际上静下心来慢慢梳理,还是比较简单的,因为数据相似性很高,把一些经常出现的重复项去掉,分析起来就方便了很多。但是还存在一个问题就是可能你分析了半天发现电脑里好像一切正常,但可能只是恰好电脑里的恶意软件没有搞事情而已,越说心越累

---恢复内容结束---