20145238-荆玉茗 《网络对抗技术》恶意代码分析

20145238荆玉茗-《网络攻防》-恶意代码分析

一.实验后回答问题

(1)监控一个系统通常需要监控什么、用什么来监控。

-

可以监控注册表信息的增删、各种应用程序的行为记录、网络连接的进程,所有相关的IP地址及端口号。

-

可以用sysmon监控系统的行为,在事件日志里发现网络连接、异常进程等相关信息;用最简单的wireshark抓包分析;以及这次使用到的TCPview工具进行TCP连接的相关信息。

(2)如果在工作中怀疑一台主机上有恶意代码,请设计下你准备如何找到对应进程、恶意代码相关文件。

-

首先你可以看一下cpu占用有没有异常增高,如果有找到呢个应用进程,用VirScan扫描一下。

-

用Sysmon的事件日志里分析,是否有一些伪装成系统文件的应用不在应该在的文件夹,如果是系统文件它应该在System32文件夹。

-

可以用一些比如TCPview工具检测一下联网的进程,同时也可以使用wireshark抓包分析。

-

使用专业分析工具比如PE看看是否加壳、分析调用的DLL及其函数用途。

二.实验总结与体会

- 实验的体会就是拿到一个恶意代码、后门程序知道从哪些地方、用哪些手段去分析了。但是毕竟第一次接触,要想把这次所学的东西用于实践,还要培养我们及时检查电脑状态这种习惯。最后就是感觉是写过最长的实验报告哦:(

三.实践过程记录

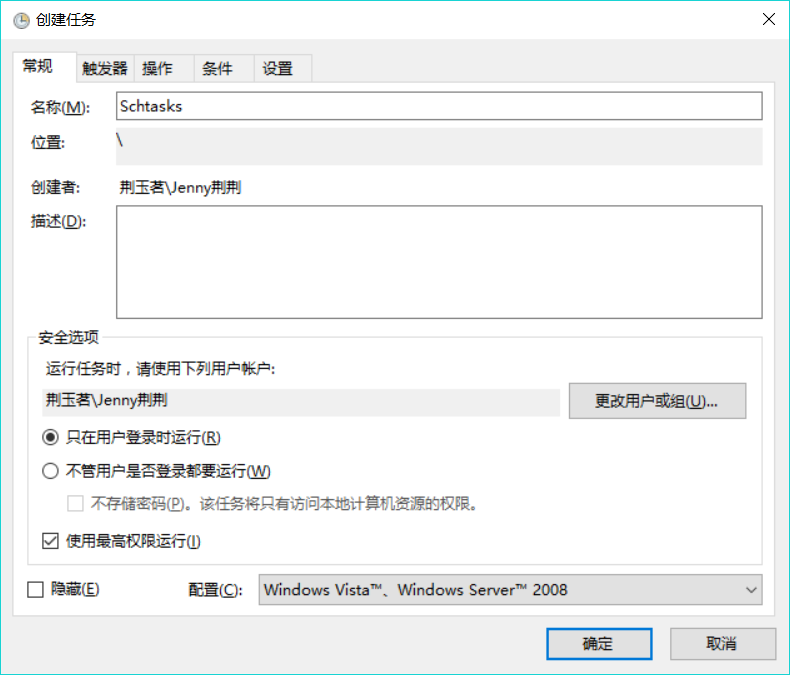

1.GE_Windows计划任务schtasks

-

在控制面板-管理工具-任务计划程序中-右边创建任务

-

输入相关信息勾选

使用最高权限运行

![]()

-

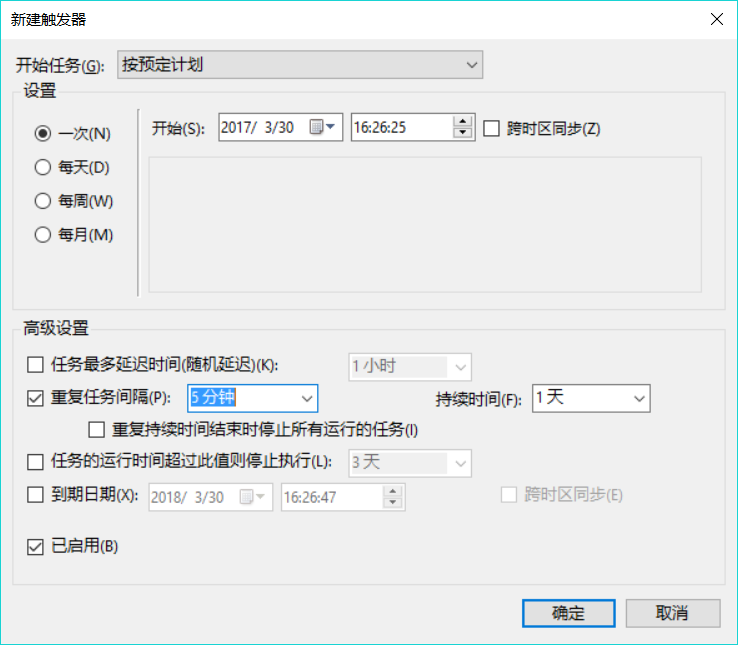

进行触发器编辑

![]()

-

进行操作编辑

![]()

-

在文档中查看网络连接信息(OMG我的爱奇艺怎么了)

![]()

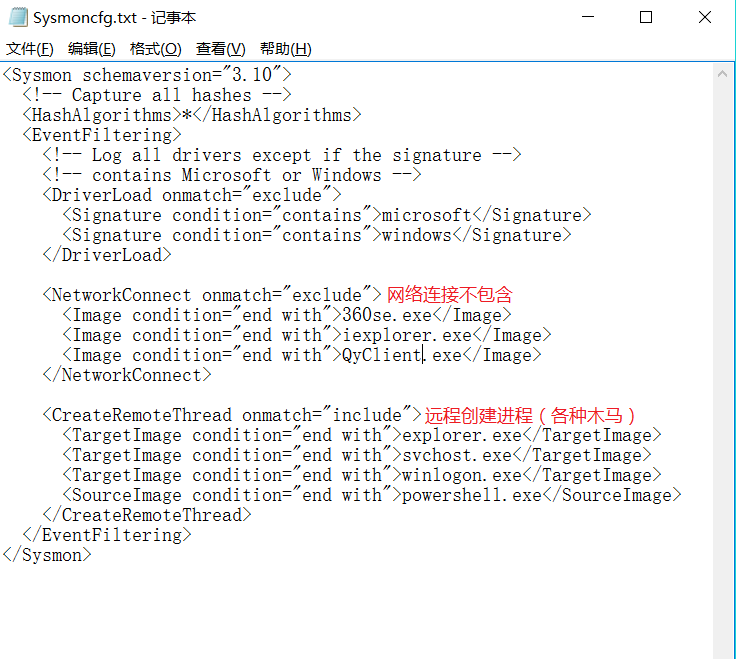

2.Sysmon

-

修改配置文件,把可信任联网的程序都排除在外,记录远程创建木马的行为。

![]()

-

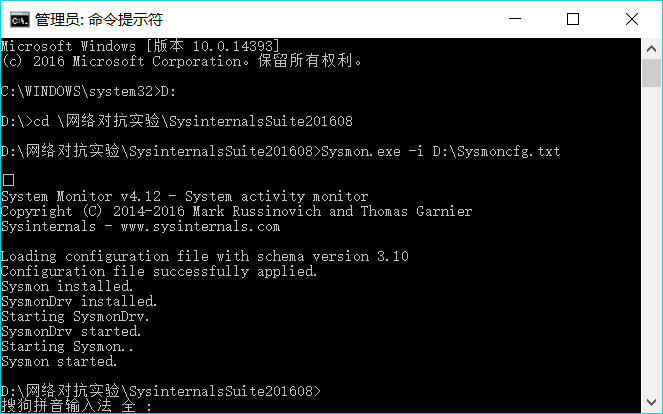

在命令提示符中

sysinternals目录下,运行sysmon.exe -i 配置文件所在路径;

![]()

-

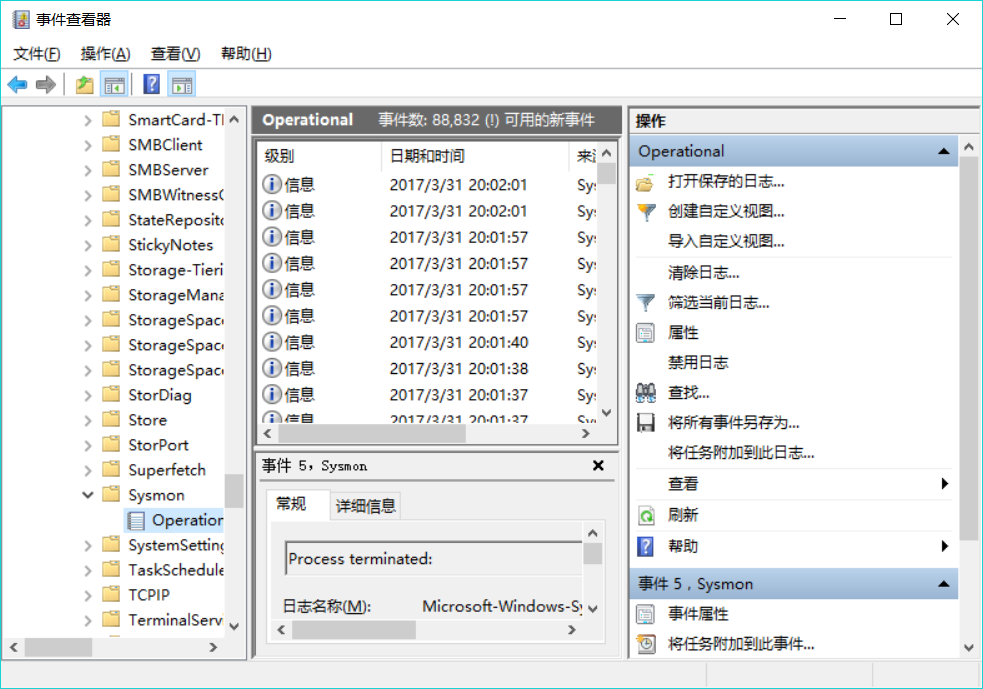

在

eventvwr中可以查看自己的文件(捕捉了一天事件有很多)

![]()

-

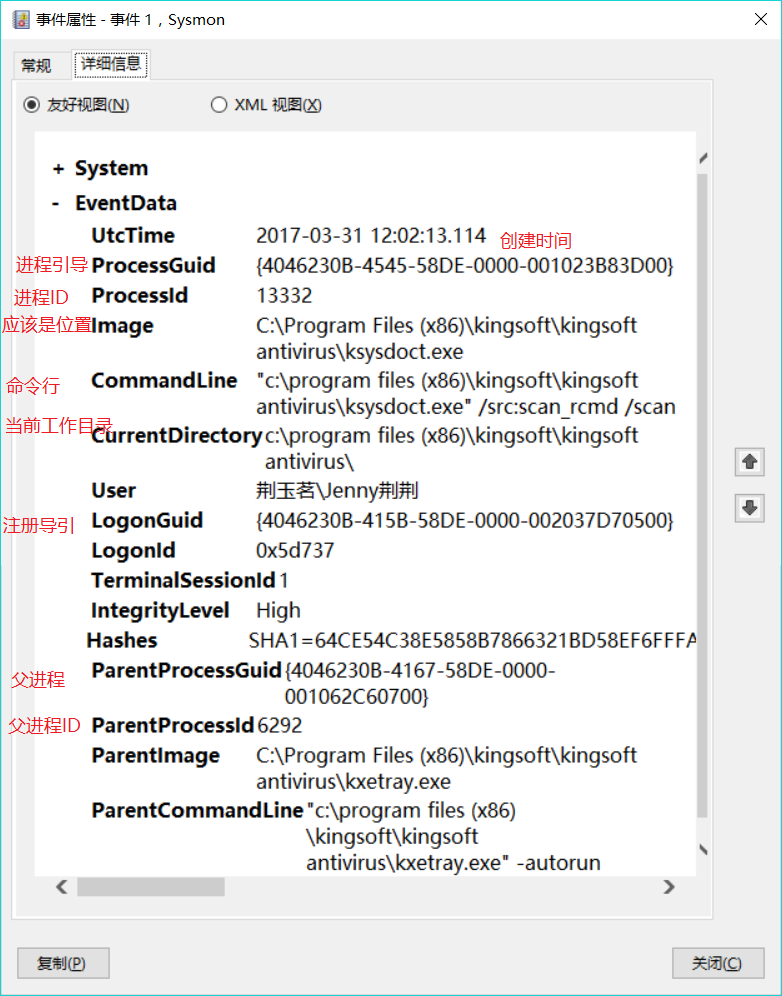

先分析一下事件ID=1的进程

![]()

-

通过这张图片我们了解到这是一个应用程序的日志信息(ID=1);其进程ID号如图所示,相应信息已标明。

-

ksysdoct.exe是毒霸安装包解压后的文件名,就是正经的杀软进程。 -

再分析一个事件ID=2的进程

![]()

-

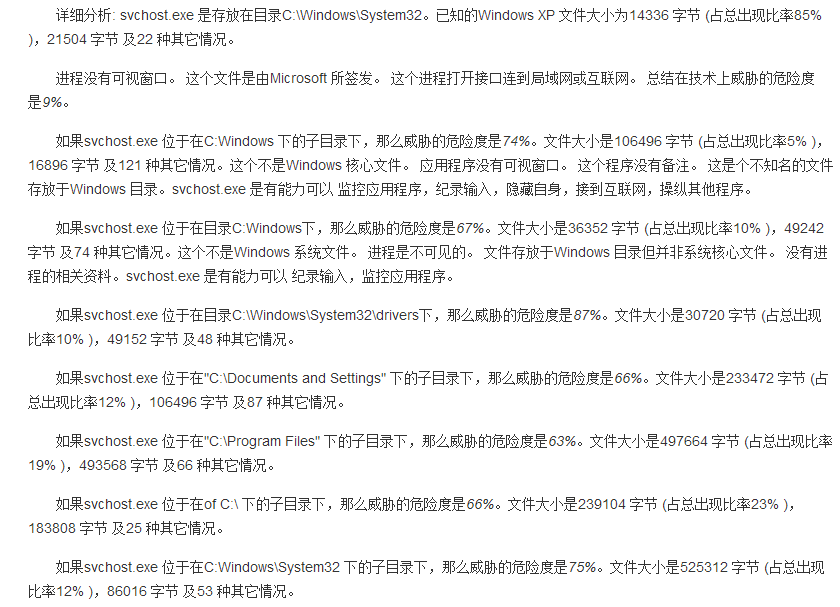

svchost.exe是一个属于微软Windows操作系统的系统程序,微软官方对它的解释是:Svchost.exe是从动态链接库(DLL)中运行的服务的通用主机进程名称。这个程序对系统的正常运行是非常重要,而且是不能被结束的。 -

这个进程是没有可视窗口的,它也可以被任何的恶意软件伪装(尤其当他们不在目录

c:\windows\system32)以下是一些其他目录下的威胁程度

![]()

(总之在C:\Windows\System32\drivers下就赶快把他删掉!)

-

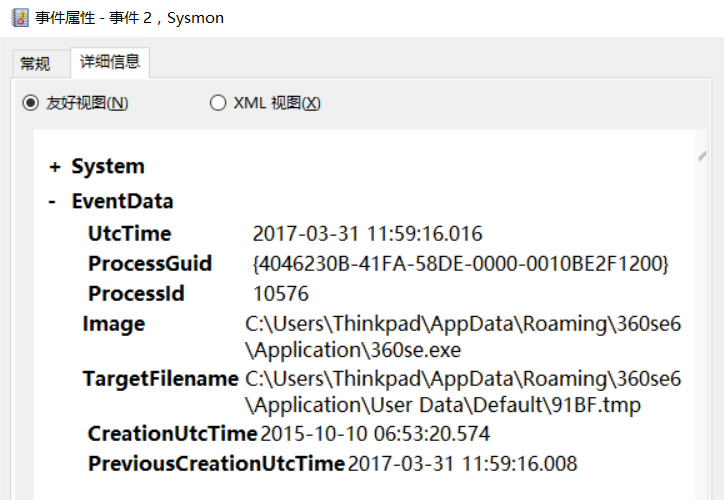

还找到一个ID=2的就是正经360浏览器

![]()

-

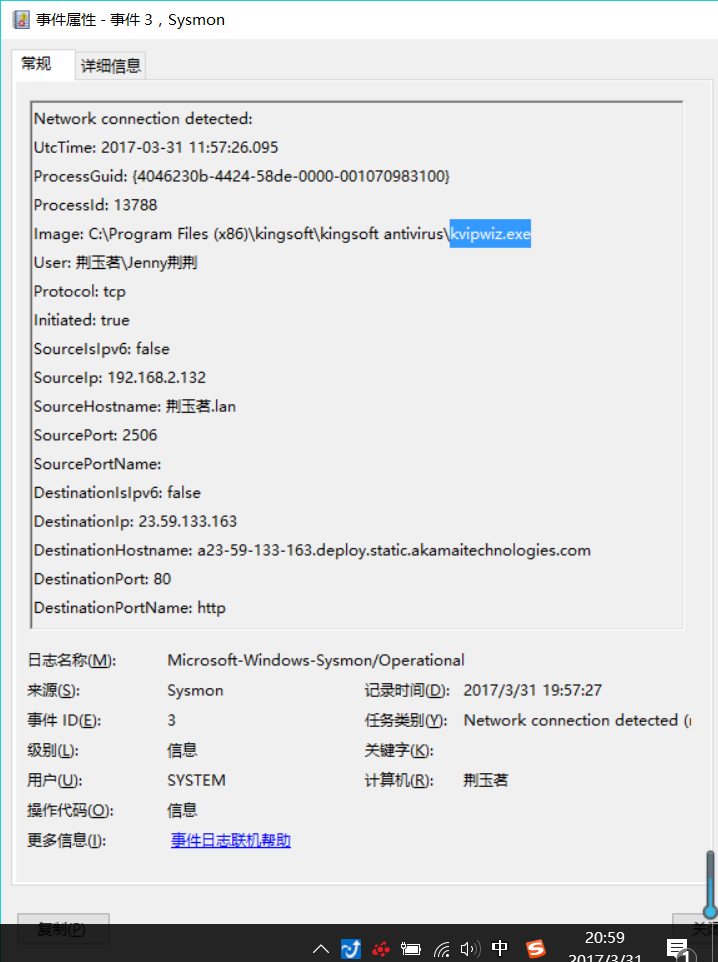

再看进程ID=3的

![]()

-

OMG又是一个金山毒霸的进程,百度百科说他是一个无威胁的文件是一个无威胁的文件,是一个无威胁的文件,,,,,但是我随便点了10个ID=3的文件其中有3个都是这个

kxetray.exe真的没有威胁吗?找了很多资料说会有cpu占用过高的问题.但它在我的电脑还行。

![]()

-

这个也是金山的一个弹窗程序,我的天哪。我开了这么几个进程基本都是金山的。

-

这两个都可以看见其使用TCP协议、源IP、目的IP,源端口、目的端口等。如果你觉得他有问题可以直接百度他的IP,至少位置是可以马上看出的。

3.Sys Tracer工具

- 使用该工具进行快照

1.在正常情况下,我们在win7虚拟机下快照保存为Snapshot #1;

2.Kali生成相应的后门,将文件通过ncat传到win7虚拟机下后快照保存为Snapshot #2;

3.Kali开启msf监听,在win7下运行后门程序后快照保存为Snapshot #3;

4.Kali对win7虚拟机进行截图后,在win7下快照保存为Snapshot #4;

5.Kali对win7进行一些权限操作后,在win7下快照保存为Snapshot #5.

此时kali的IP为:192.168.228.128

主机的IP为:172.30.6.146

-

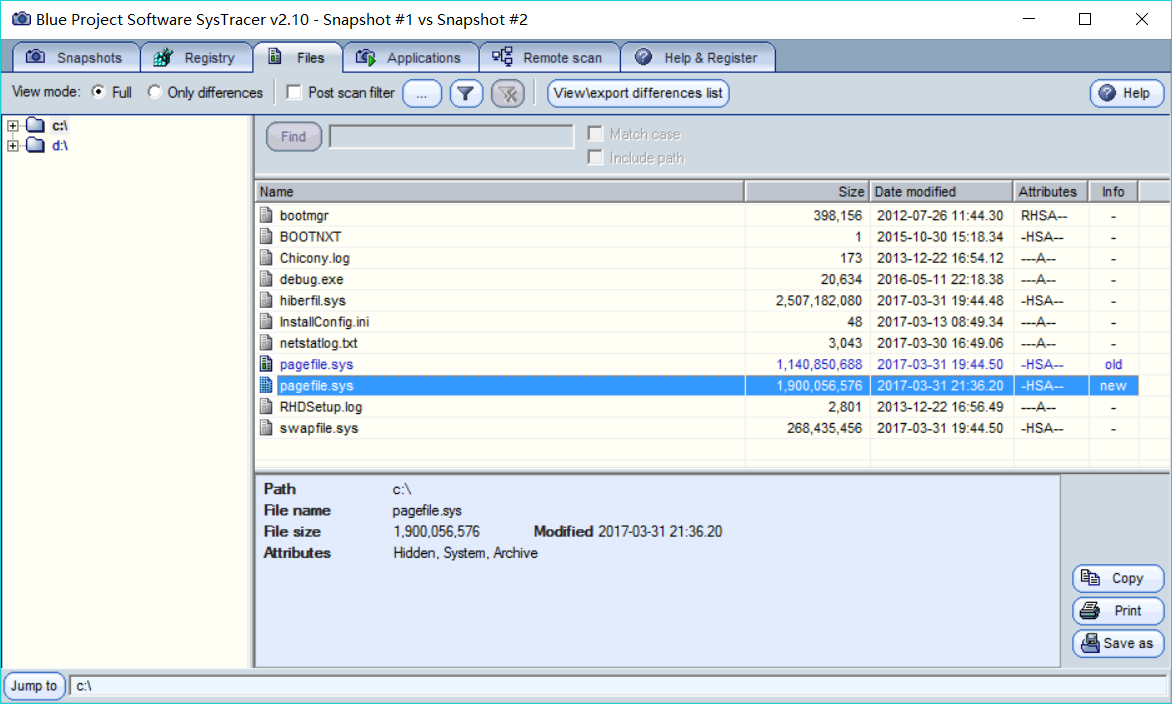

1&2

![]()

-

当我们使用ncat传输文件的时候可以看到新增了虚拟内存文件

-

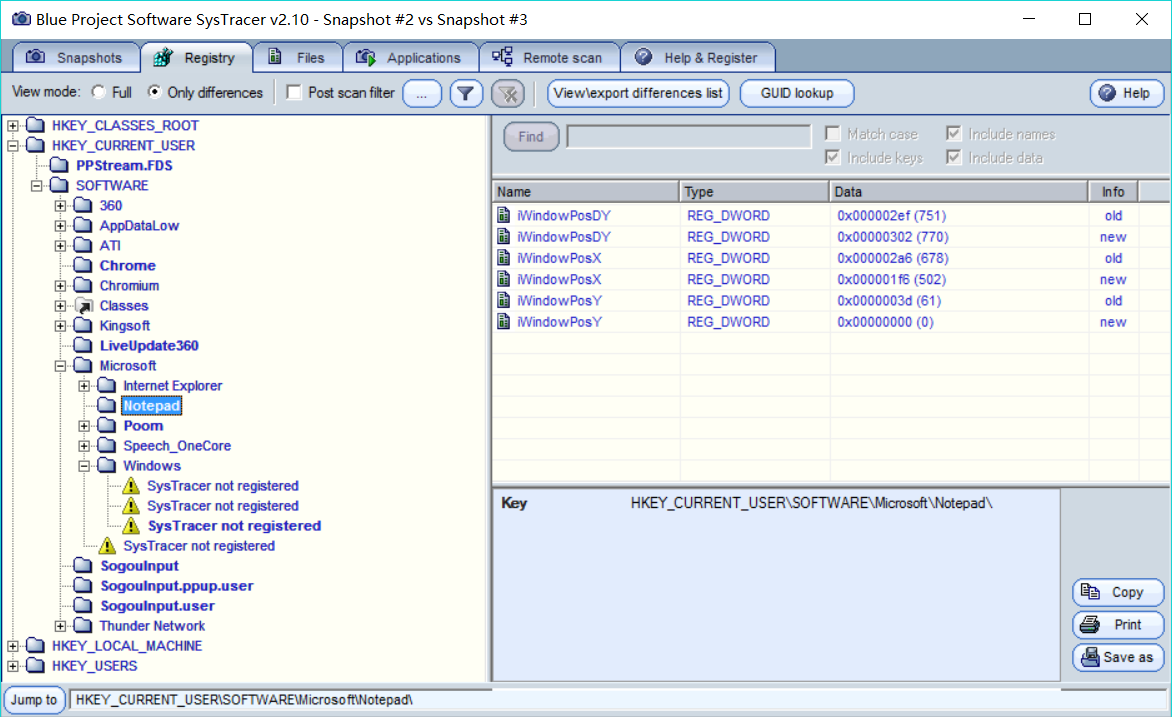

2&3

![]()

-

OMG不想装了。我的windows底下没看见他们的CurrentVersion???但是我知道正常情况下是可以在

CurrentVersion-Explorer-UserAssist的文件夹下的Count看见自己的在运行的后门程序,可以从这里看到它修改了注册表。 -

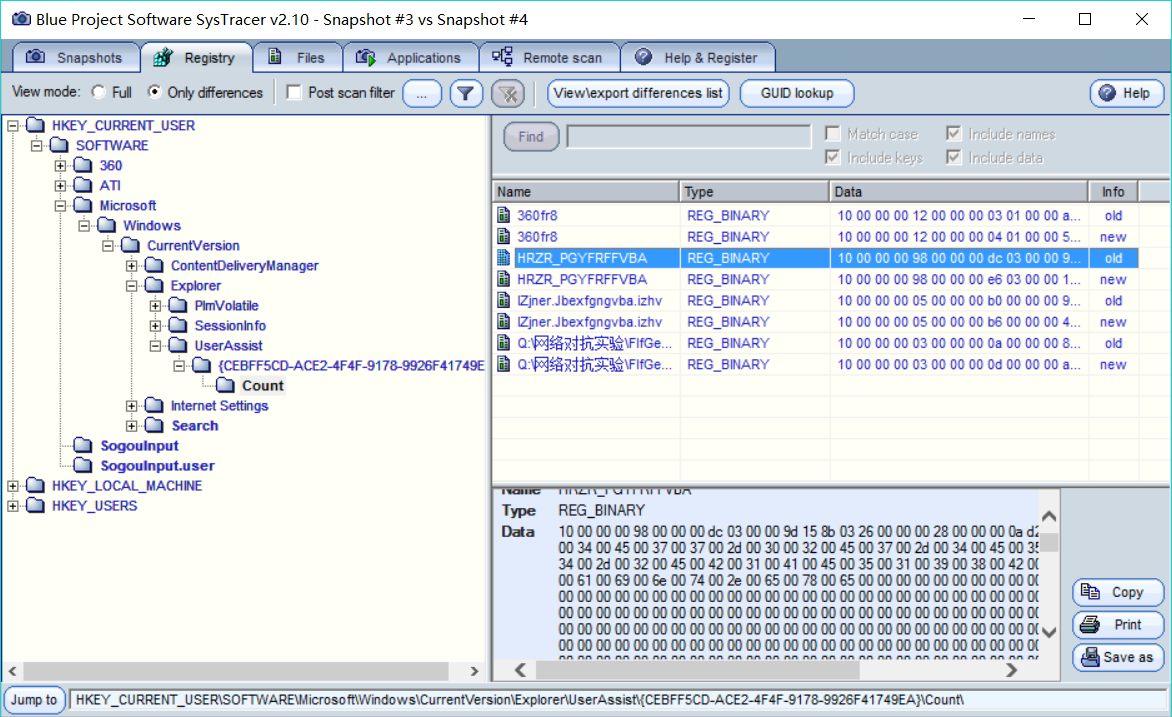

3&4

(我忘了第四次是截屏还是第五次截屏...反正是获取权限干了点事)

![]()

这次可以正经的看到注册表发生了变化。

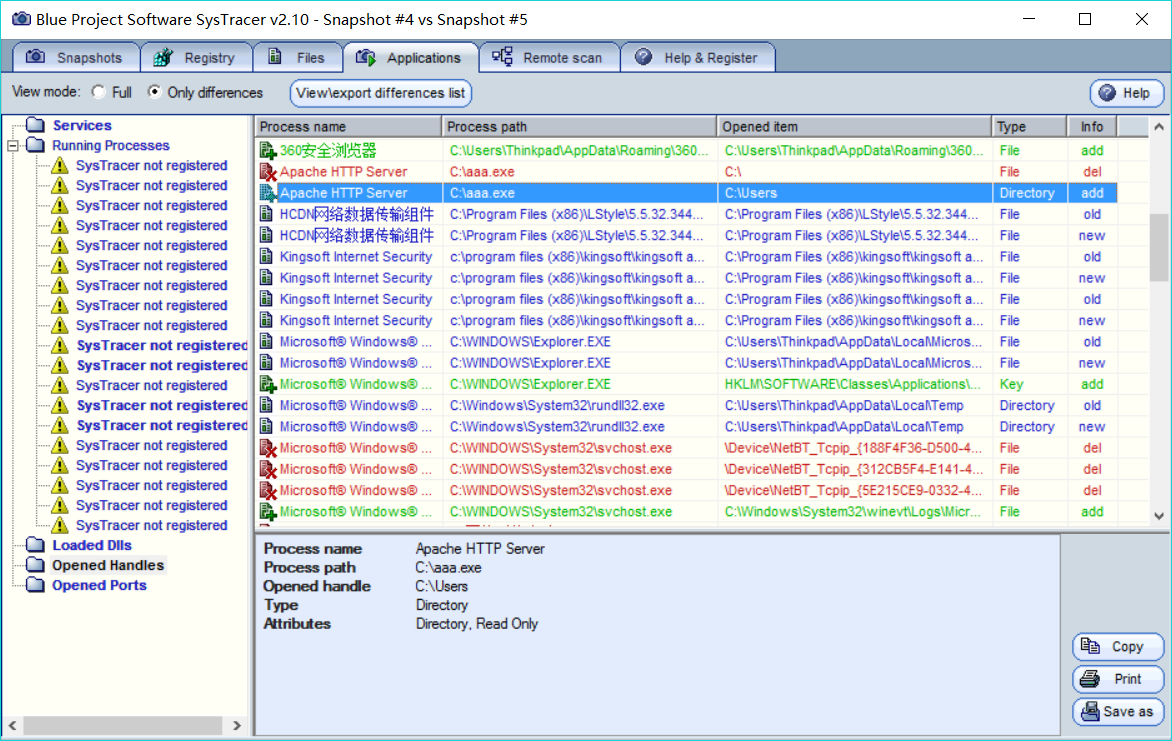

- 4&5

![]()

(千山万水...我终于找到了我的后门程序,可以看到他提出了联网请求)

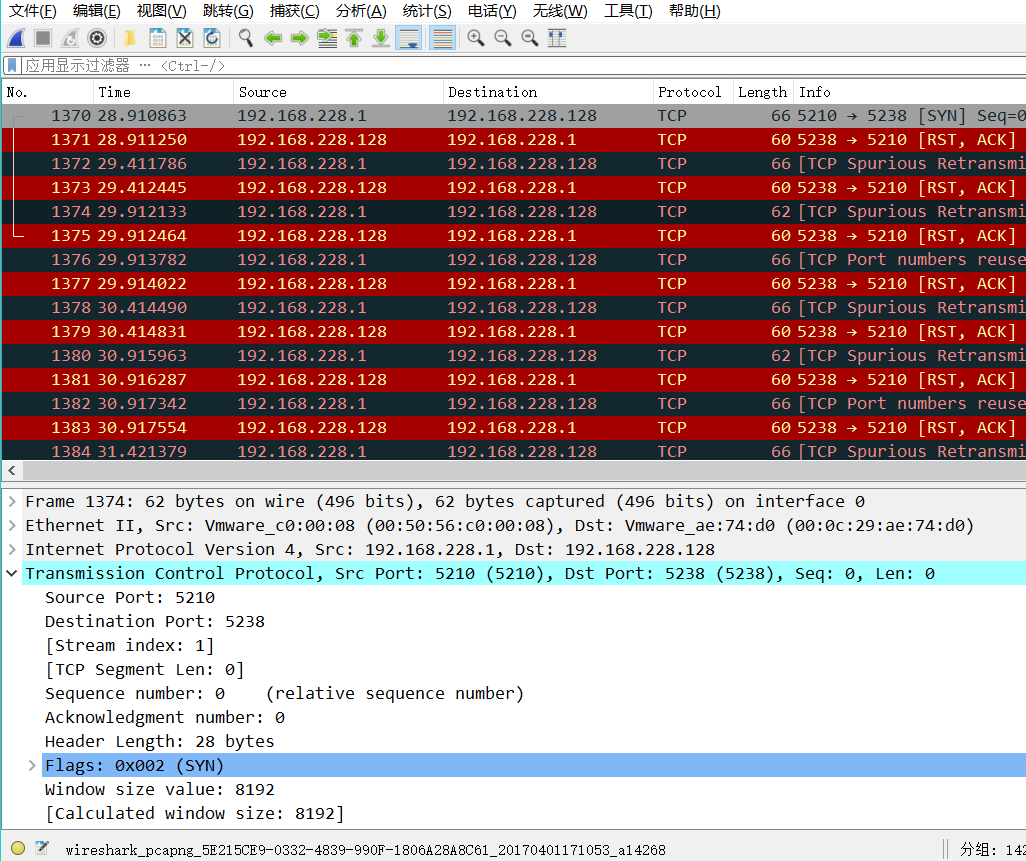

4.wireshark

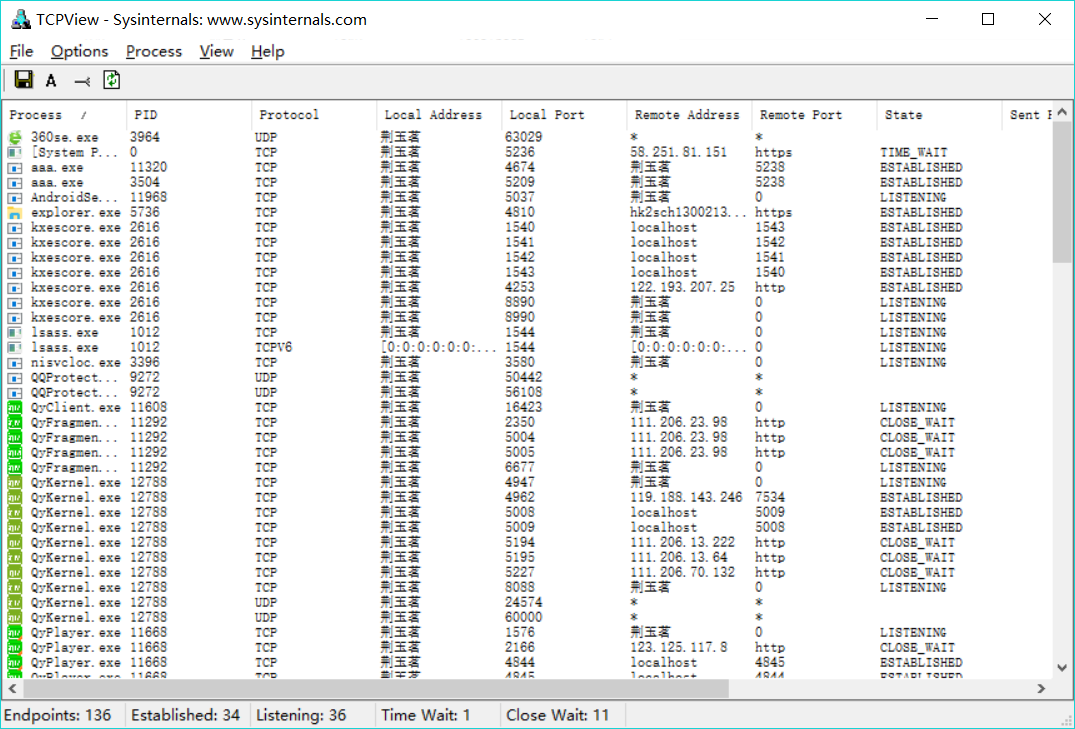

- 在kali方打开监听的时候开始抓包,可以看到kali与靶机进行了超多超多超多次的三次握手,可以看出端口号5238。

5.Tcpview

- 通过这个软件可以看到进行tcp连接的进程(有我们的后门软件aaa.exe),可以看到他的进程ID、本地端口、目的IP的信息。

![]()

6.再补一个恶意代码静态分析

- 不想贴图了,和大家都一毛一样。通过VirScan软件文件行为分析。它会从四个方面进行分析。1.基本信息:有文件类型、版本、还有MD5以及壳或编译器的信息;2.网络行为:有网络行为的描述;3.注册表行为:注册表行为的描述,是否增删注册表键以及键值;4.其他行为:检测自身是否被调试、创建事件对象。

浙公网安备 33010602011771号

浙公网安备 33010602011771号