20192409潘则宇 实验五 信息搜集技术实践

实验五 信息搜集技术实践

1、实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)完成以下两个要求。

- 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

- 并练习使用Google hack搜集技能完成搜索

2、实验过程

2.1 选择一个DNS域名进行查询

(1)首先我们选择www.besti.edu.cn进行查询。

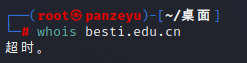

(2)我们先Kali中的whois指令进行测试,我们发现超时报错了,如图所示。

图一 whois查询www.besti.edu.cn

(3)我们再尝试使用第三方网站http://whoissoft.com/的工具,但是都找不到www.besti.edu.cn的DNS域名信息,如图所示。

图二 第三方网站工具查询www.besti.edu.cn

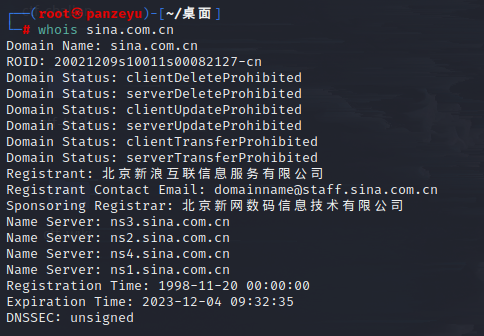

(4)所以我们再尝试查询baidu.com和sina.com.cn的DNS域名信息,首先还是直接在Kali中通过whois指令对这两个域名进行查询,得到下图所示的结果。

图三 whois查询baidu.com

图四 whois查询sina.com.cn

(5)然后再通过第三方网站的工具进行查询,其中中国互联网络信息中心https://webwhois.cnnic.cn的工具只能查找.cn类型的域名,所以我们这里只用这个工具查找了新浪网的域名信息。

图五 第三方网站工具查询baidu.com

图六 第三方网站工具查询sina.com.cn

图七 第三方网站工具查询sina.com.cn

(6)我们总结一下查询到的信息可以发现,baidu.com的注册人为MarkMonitor Inc.,联系方式为abusecomplaints@markmonitor.com,sina.com.cn的注册人为北京新浪互联信息服务有限公司,联系方式为 domainname@staff.sina.com.cn。

(7)然后要获得域名的IP地址,可以有以下几种方法。

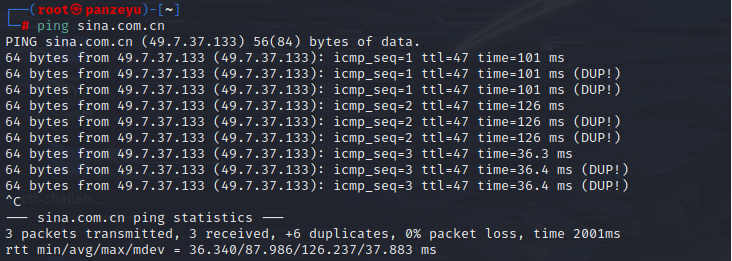

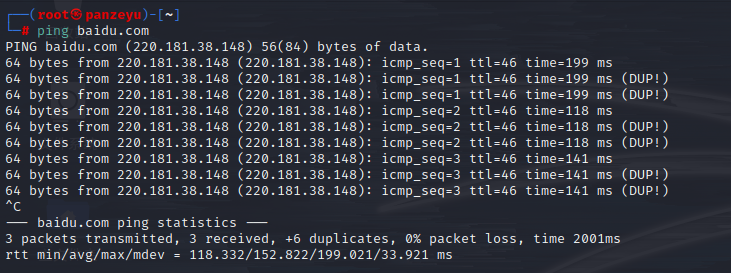

- 首先最简单的就是使用ping指令,我们分别

ping baidu.com、ping sina.com.cn、ping www.besti.edu.cn,得到以下结果。

图八 ping sina.com.cn

图九 ping baidu.com

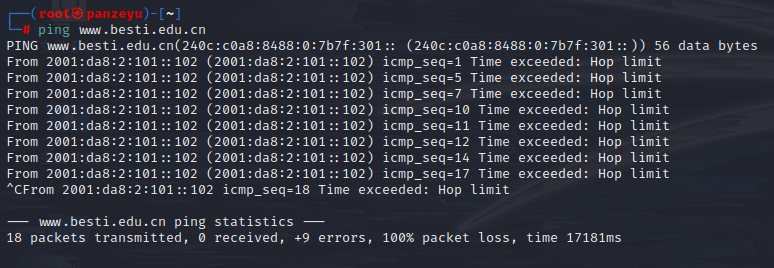

www.besti.edu.cn没有ping通(没连校园网),但是已经可以看到IP地址了。

图十 ping www.besti.edu.cn

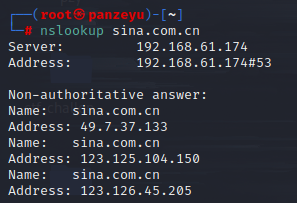

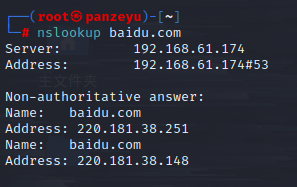

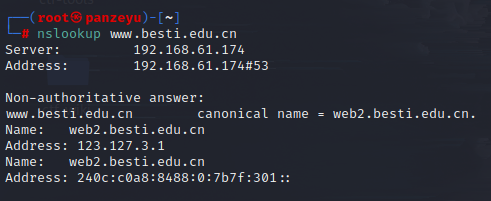

- 第二种方法是采用nslookup指令,我们依旧分别对三个域名进行查询,结果如下。

图十一 nslookup sina.com.cn

图十二 nslookup baidu.com

图十三 nslookup www.besti.edu.cn

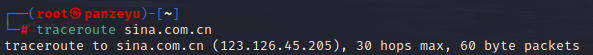

- 第三种方法就是使用traceroute(Windows下可以使用tracert)追踪路由,也可以看到IP地址。

图十四 traceroute sina.com.cn

图十五 traceroute baidu.com

图十六 traceroute www.besti.edu.cn

- 第四种方法就是使用dig指令进行查询,这里就不给截图了。

(8)通过上面几种方法的查询,我们可以知道,百度和新浪网的IP地址都是IPv4的地址,baidu.com的IP地址为220.181.38.148,sina.com.cn的IP地址为123.126.45.205,www.besti.edu.cn的IP地址是一个IPv6的地址,为240c:c0a8:8488:0:7b7f:301::,转换为IPv4地址就是123.127.3.1。

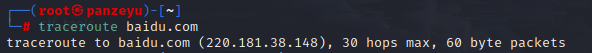

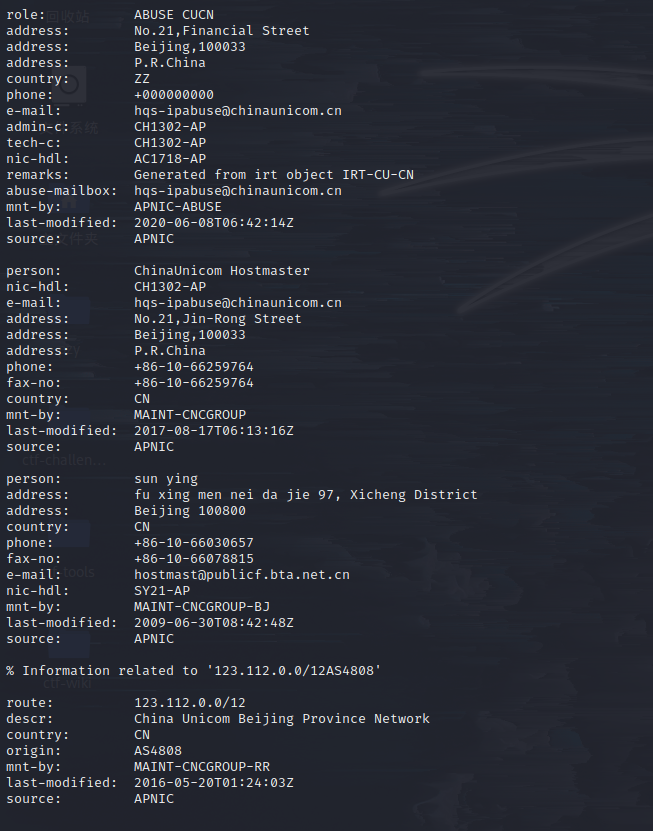

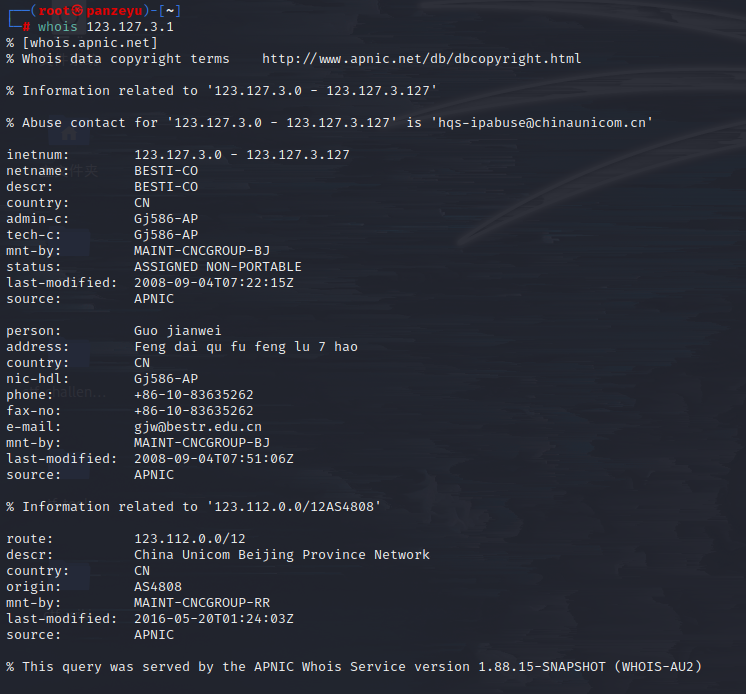

(9)接下来是查询IP地址注册人及联系方式,这里还是跟上面查询DNS注册人及联系方式一样,使用whois指令进行查询,得到以下结果。

图十七 whois 220.181.38.148

图十八 whois 123.126.45.205

图十九 whois 123.127.3.1

(10)我们能看到的person代表的就是IP地址的注册人,我们发现,百度的注册人有两个,分别是Chinanet Hostmaster和Hostmaster of Beijing Telecom corporation CHINA TELECOM,新浪网的注册人也有两个,分别是ChinaUnicom Hostmaster和sun ying,besti官网的注册人是Guo jianwei。邮箱、手机号码和传真号码都如图中e-mail、phone和fax-no位置所示。其中TELECOM和ChinaUnicom是两大网络运营商中国电信和中国联通。

(11)同样的在上一个步骤中,我们也可以查询到IP地址的国家、城市等地址信息。我们可以看到,百度的地址是在CN(中国),具体地址分别是北京景荣街31号和北京北京西城区西单北大街107号,新浪网的地址是北京金融大街21号和北京西城区复兴门内大街97号,besti的地址是丰台区富丰路7号。

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址

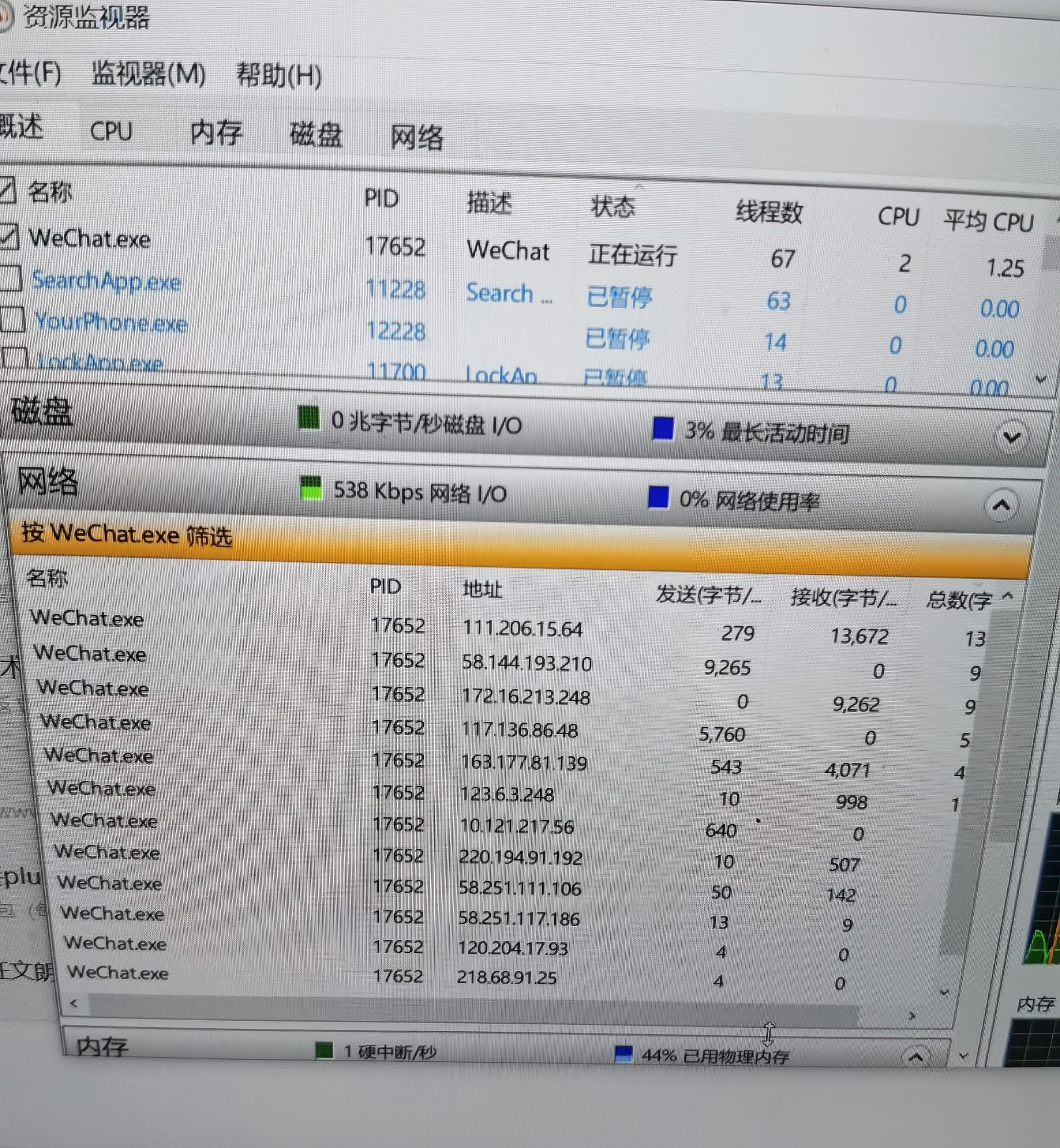

(1)首先我们可以打开资源监视器,然后勾选WeChat.exe监视微信相关的信息。然后我们给在四川的同学打一个微信语音电话,我们可以在资源监视器中找到对应的IP地址,如图所示。

图二十 资源监视器

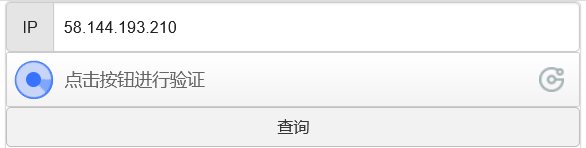

(2)通过分析我们可以知道,58.144.193.210就是对方的IP地址。所以我们就到第三方网站对这个IP地址的具体信息进行查询。首先是在http://chaipip.com/aiwen.html这个网站上进行查询,查询过程如下。

图二十一 第三方工具查询

图二十二 查询结果(1)

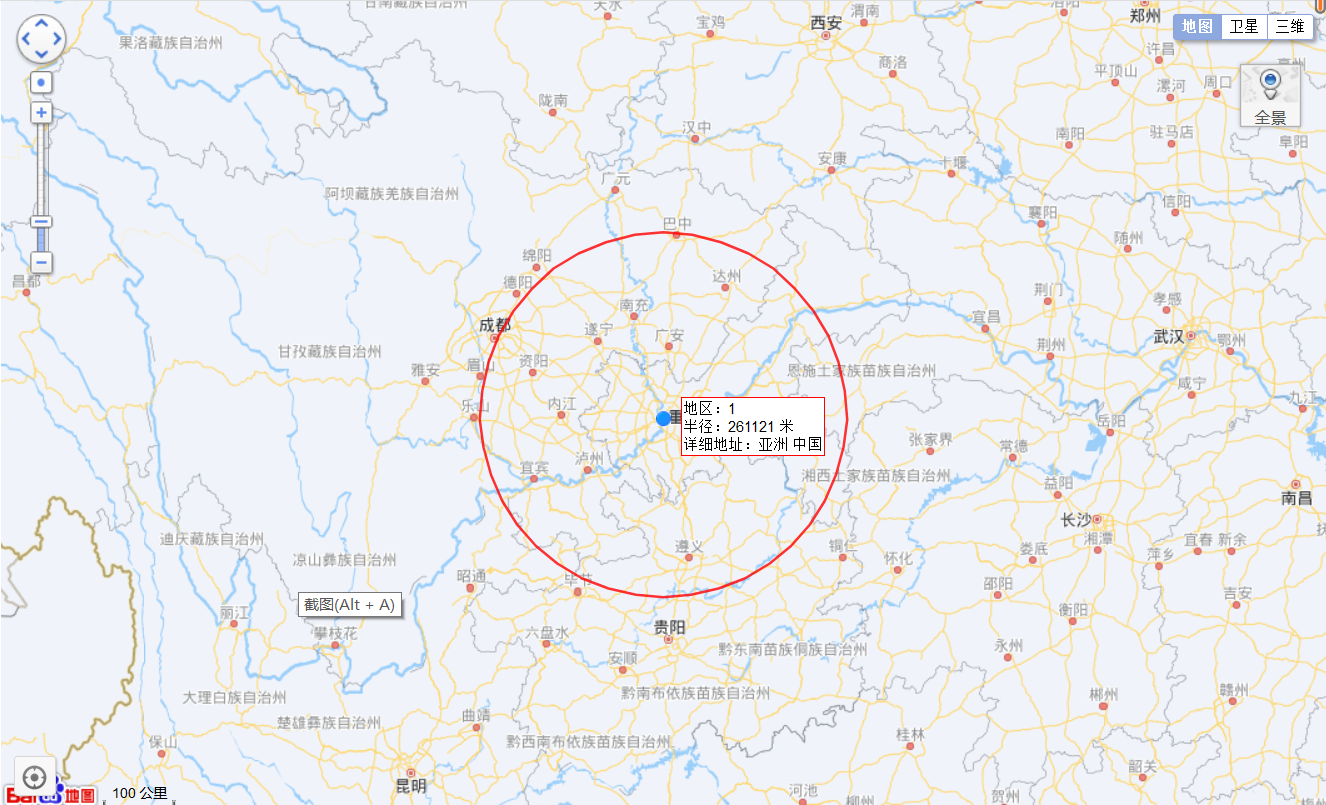

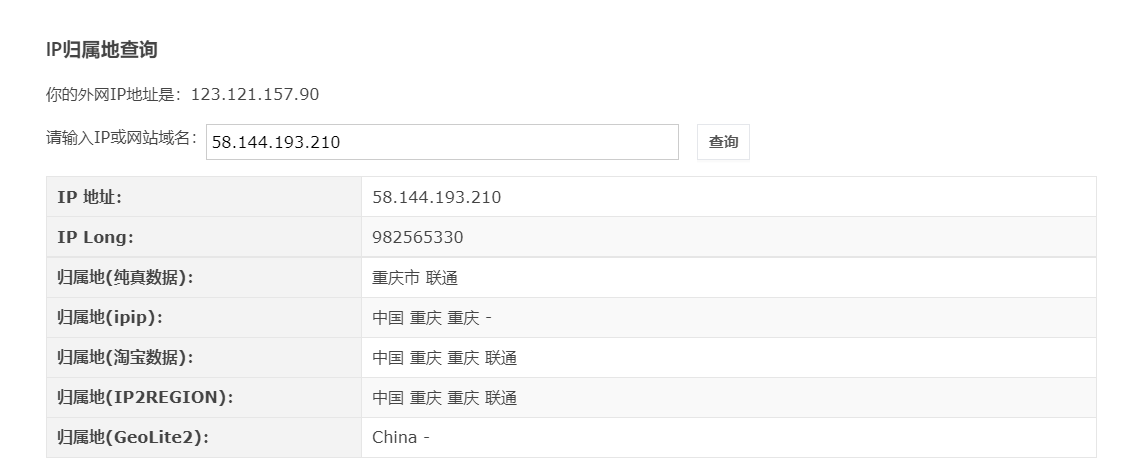

(3)我们发现查到的地理位置是在重庆为圆心的一个圆中,包含了对方的地址,还是比较准的。然后我们换另一个IP查询网站进行验证,网址为https://tool.lu/ip/,查询到的结果同样在重庆,如下图所示。

图二十三 查询结果(2)

2.3 使用nmap开源软件对靶机环境进行扫描

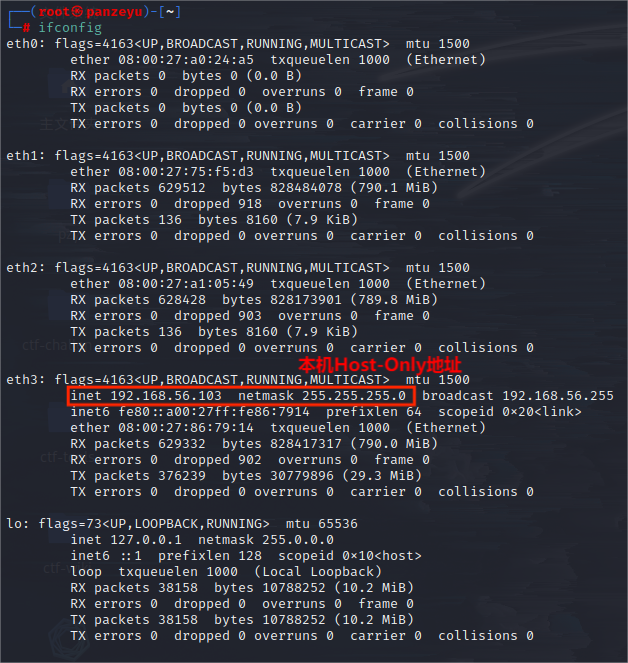

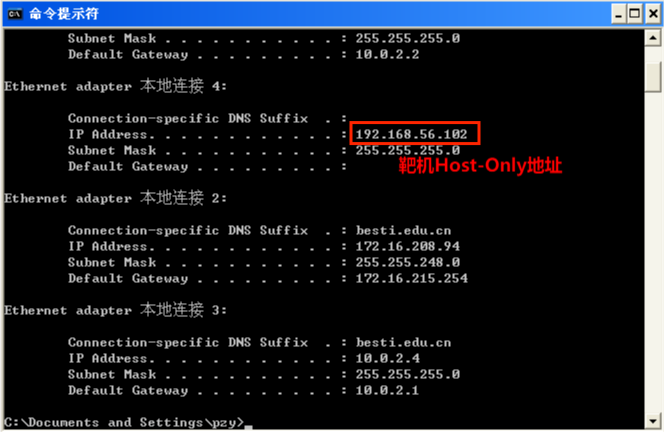

(1)这里使用的靶机是安装在VirtualBox环境中的WindowsXP虚拟机。我们分别打开本机和虚拟机,使用指令查看Host-Only(仅主机)的IP地址,如图所示。

图二十四 本机IP地址

图二十五 靶机IP地址

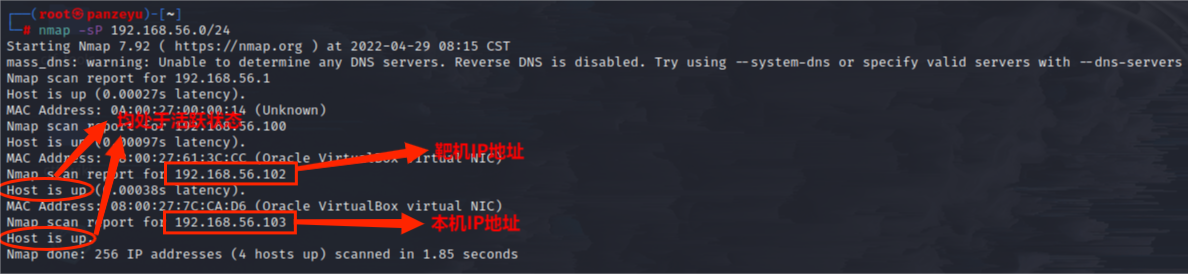

(2)我们可以看到本机和靶机的IP地址分别为192.168.56.103和192.168.56.102,所以我们对192.168.56.0这个网段进行nmap扫描,代码如下。

nmap -sP 192.168.56.0/24

图二十六 nmap进行ping扫描

(3)这时候我们已经可以发现,本机和靶机都处于活跃状态。

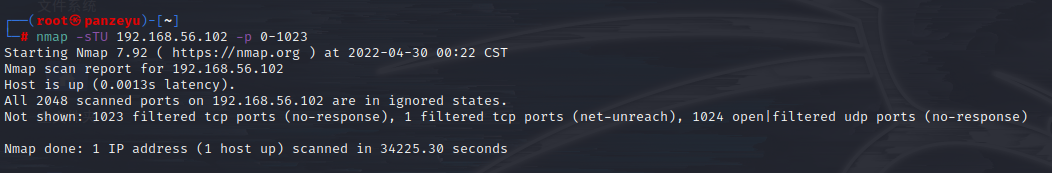

(4)然后对靶机进行端口扫描,代码如下。

nmap -sTU 192.168.56.102 -p 0-1023 //由于需要的时间太久了我们只扫0-1023,也就是系统端口,没必要扫0-65535

但是我们发现,扫描失败了,所有端口都被忽略了,经过多次尝试依旧不行(只是我的有问题,不是操作有问题),如图所示。

图二十七 nmap进行端口扫描

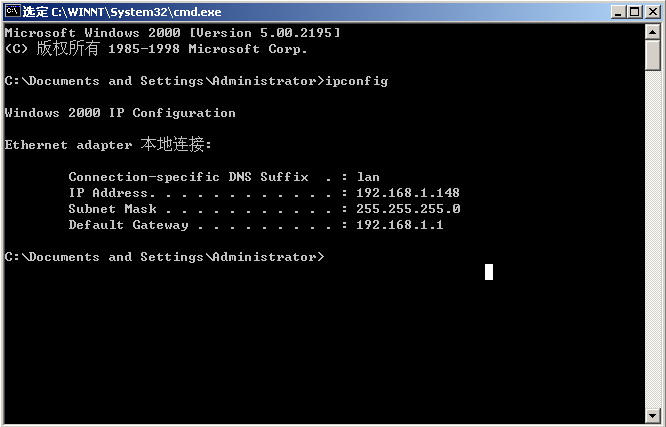

(5)所以我们换用王老师给的靶机进行扫描,我们先查看一下IP地址,如图所示。

图二十八 查看靶机IP地址

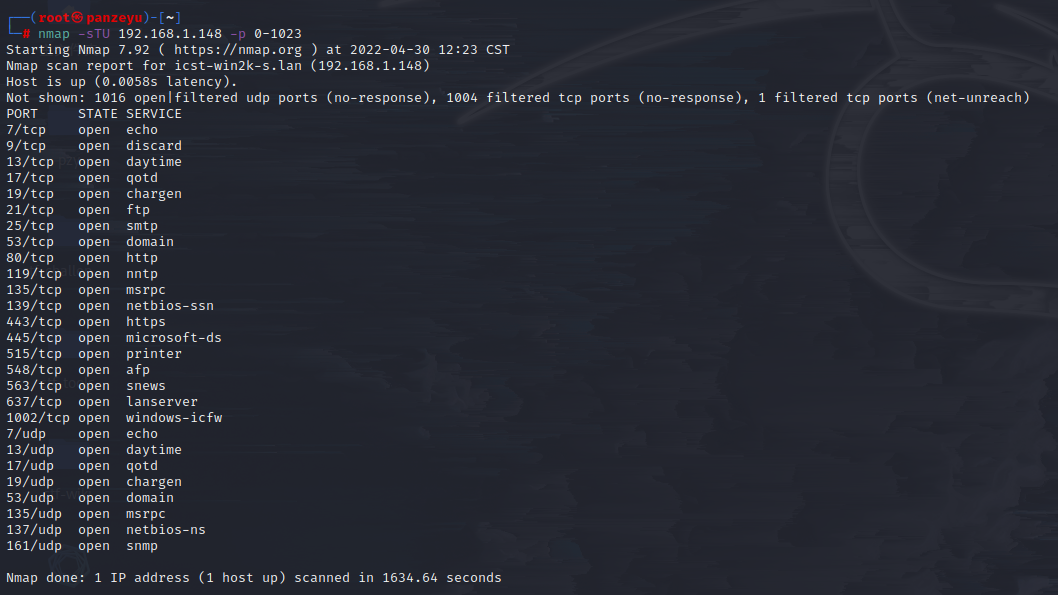

(6)然后再用nmap进行TCP和UDP的端口扫描,代码如下。

nmap -sTU 192.168.1.148 -p 0-1023

这次扫描成功了,如图所示。

图二十九 对靶机进行端口扫描

(7)到这里我们就可以看到开放的所有TCP和UDP端口了。一共有19个TCP端口,分别为7、9、13、17、19、21、25、53、80、119、135、139、443、445、515、548、563、637、1002;8个UDP端口,分别是7、13、17、19、53、135、137、161。

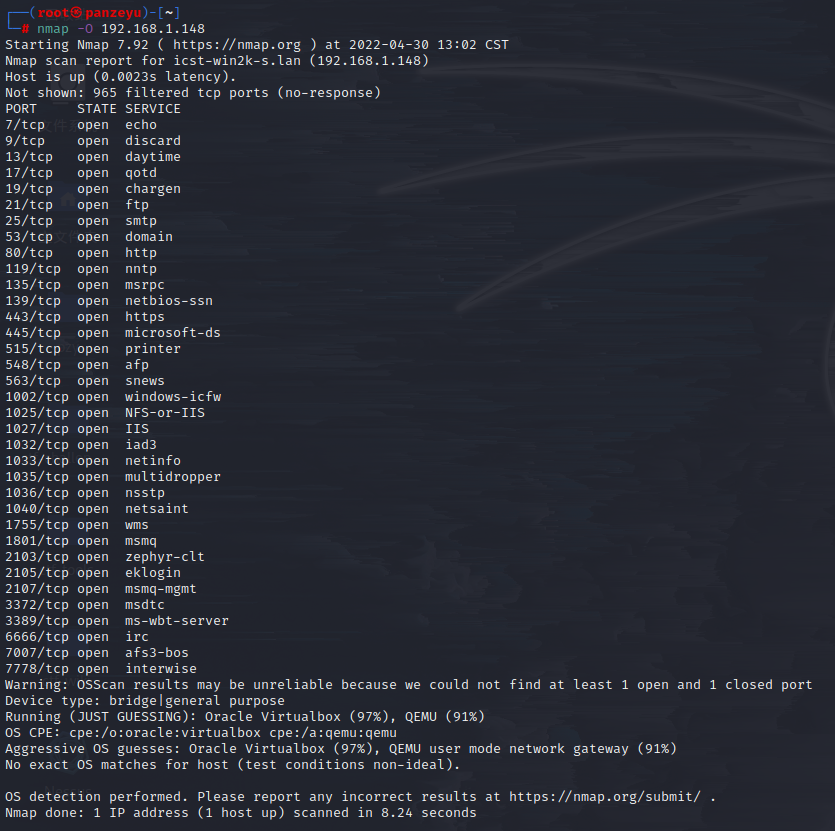

(8)接下来要知道靶机安装了什么操作系统,就需要对靶机进行系统扫描,代码如下。

nmap -O 192.168.1.148

图三十 对靶机进行系统扫描

(9)我们扫出来的结果居然是97%为Oracle VirtualBox,91%为QEMU user mode network gateway,好像扫的不太正确的样子。

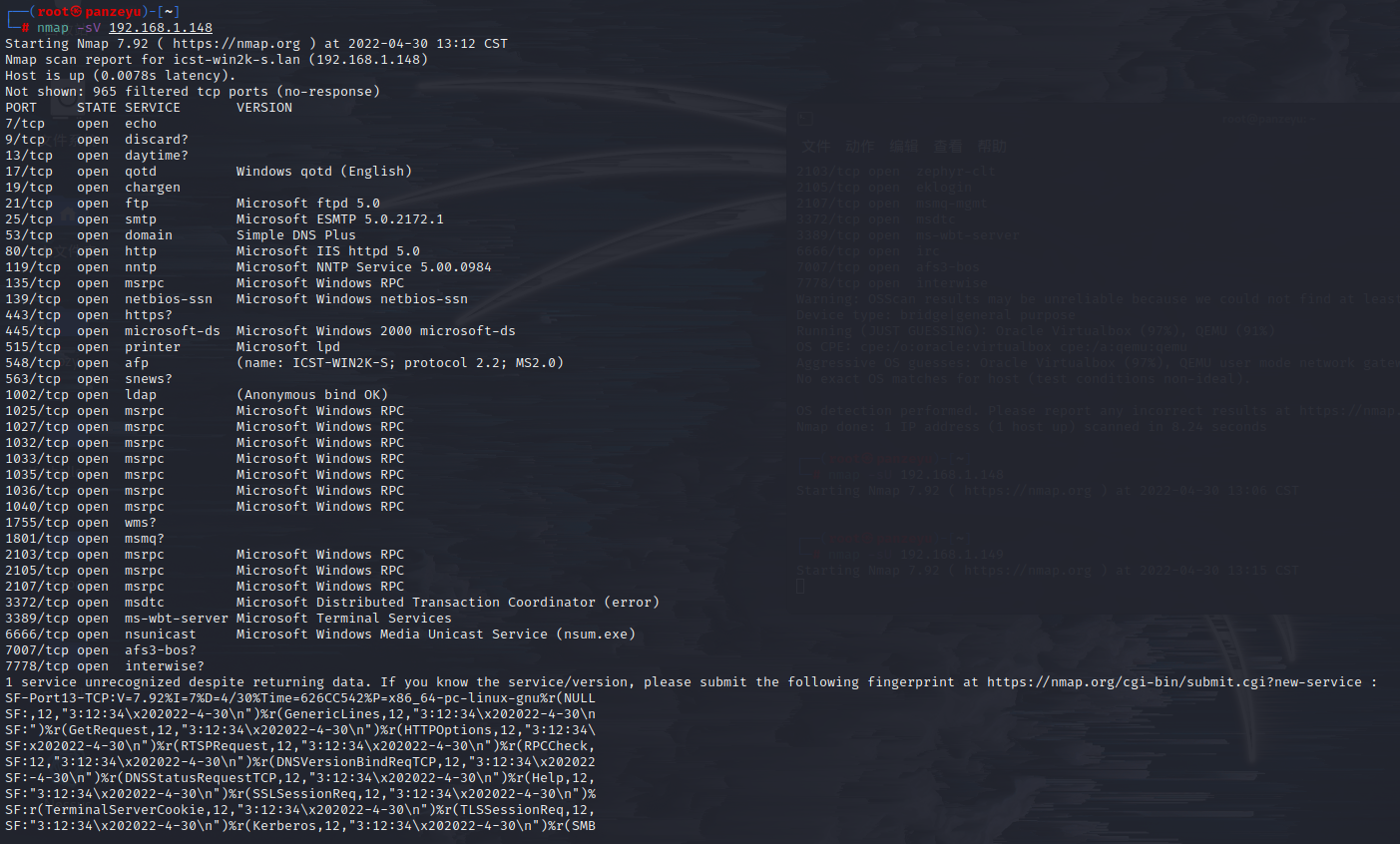

(10)接下来是进行服务扫描,代码如下。

nmap -sV 192.168.1.148

图三十一 对靶机进行服务扫描

(11)我们可以发现,靶机安装了echo、discard、daytime等等很多服务,由于太多了,就不再赘述了,看图就好。

2.4 使用Nessus开源软件对靶机环境进行扫描

(1)这里还是使用王老师提供的Windows 2000 server作为靶机,还是要获得靶机的IP地址,但是在上一步中已经做过了,这里就不再重复了。

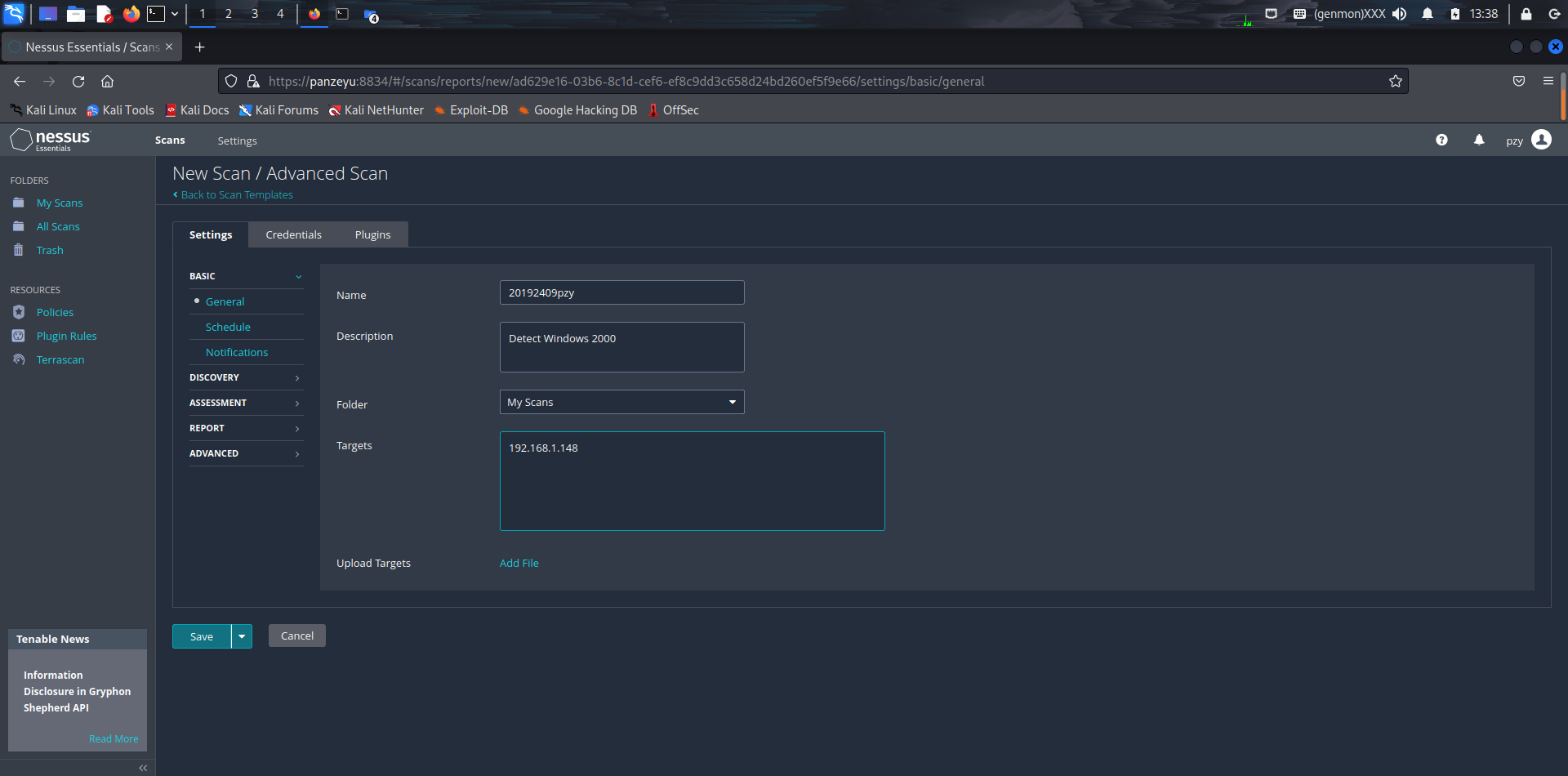

(2)打开Nessus,注意每次打开之前要先开启nessus的服务,在终端输入service nessusd start。然后进入My Scans界面,点击New Scan,选择Advanced Scan选项并入下图所示进行配置。

图三十二 Nessus配置

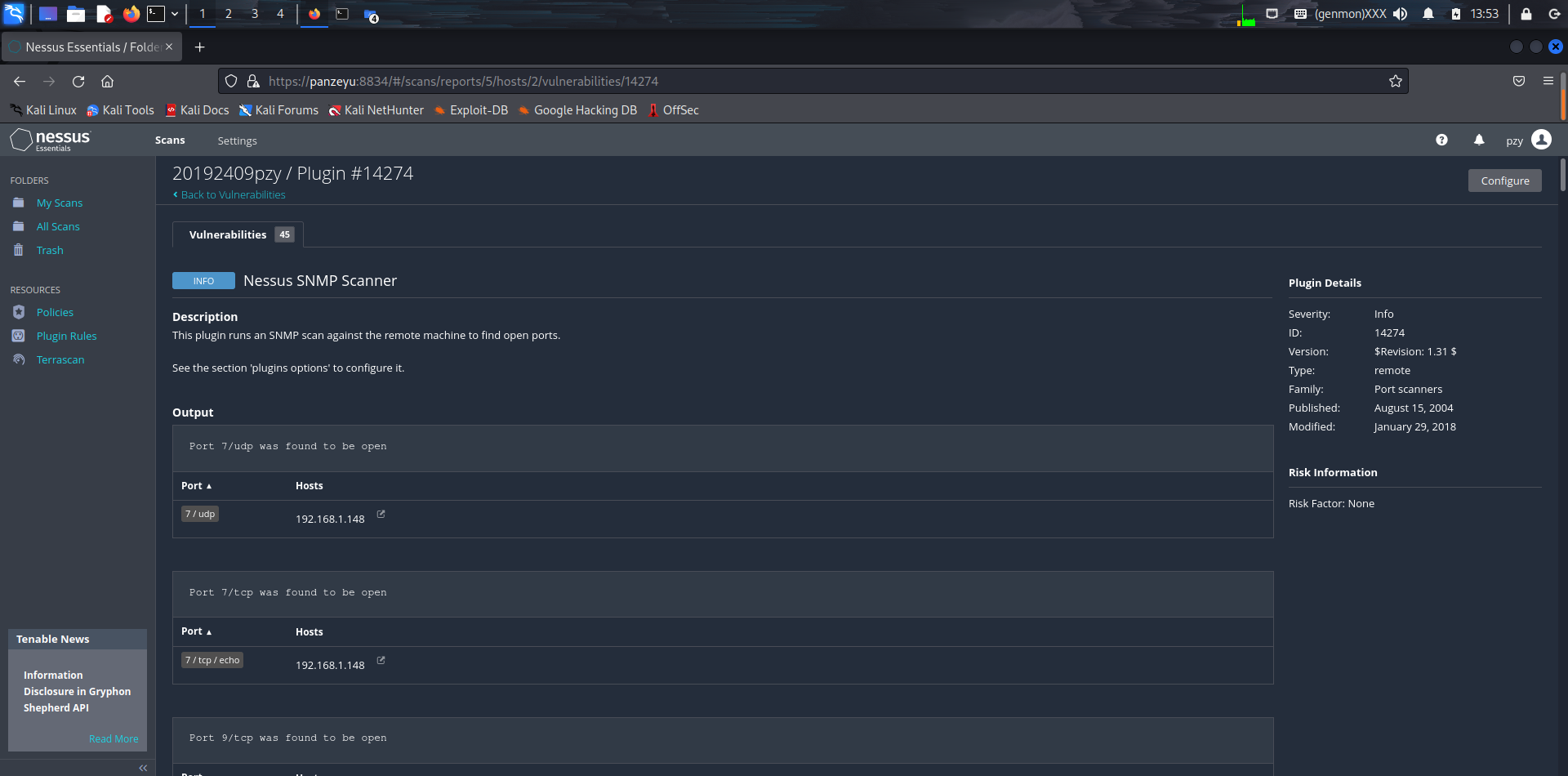

(3)保存并运行上述操作。首先还是一样,要查看靶机上开放了哪些端口,如图所示查看Nessus SNMP Scanner的内容。

图三十三 Nessus扫描结果

我们可以看到查询到了非常之多的端口,一共有37个TCP端口和24个UDP端口,如下所示。

- TCP端口:7(echo)、9(discard)、13(daytime)、17(qotd)、19(chargen)、21(ftp)、25(smtp)、53、80(www)、119(nntp)、135(epmap)、139(smb)、443(https)、445(cifs)、515、548(appleshare)、563、637、1002、1025(dce-rpc)、1027(dce-rpc)、1030(dce-rpc)、1033(dce-rpc)、1035(dce-rpc)、1036(dce-rpc)、1040(dce-rpc)、1755(ms-streaming)、1801、2103(dce-rpc)、2105(dce-rpc)、2107(dce-rpc)、2976(www)、3372(msdtc)、3389(msrdp)、6666、7007、7778

- UDP端口:7、9、13(daytime)、17(qotd)、19、53(dns)、68、135、137(netbios-ns)、138、161(snmp)、445、500、1032、1034、1037(dce-rpc)、1039(dce-rpc)、1645、1646、1755、1812、1813、3456、3527

图三十四 Nessus端口扫描

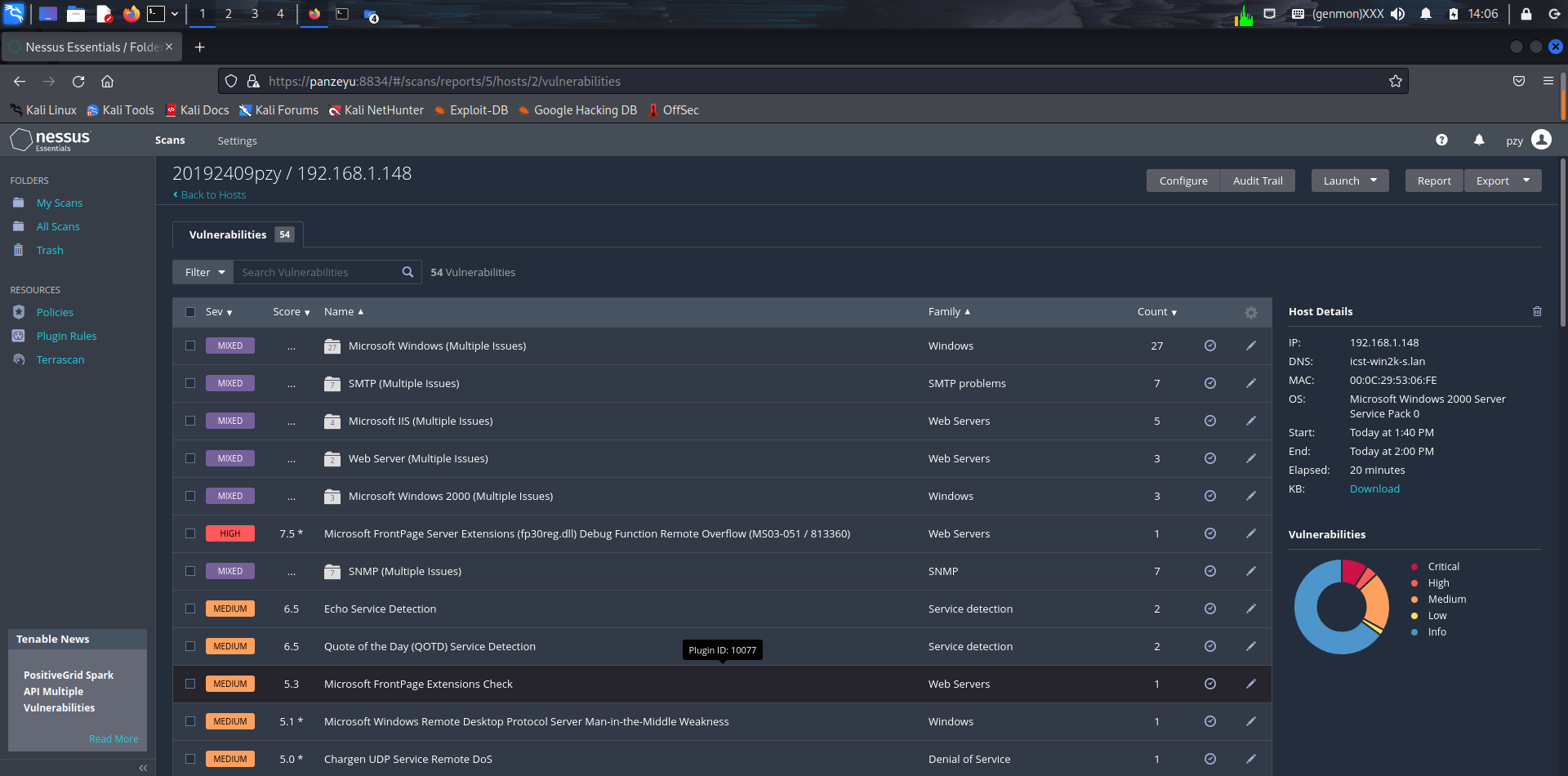

(4)接下来分析各个端口都可能有什么安全漏洞,我们可以看到,安全漏洞还是非常多的,如图所示。

图三十五 Nessus端口漏洞分析

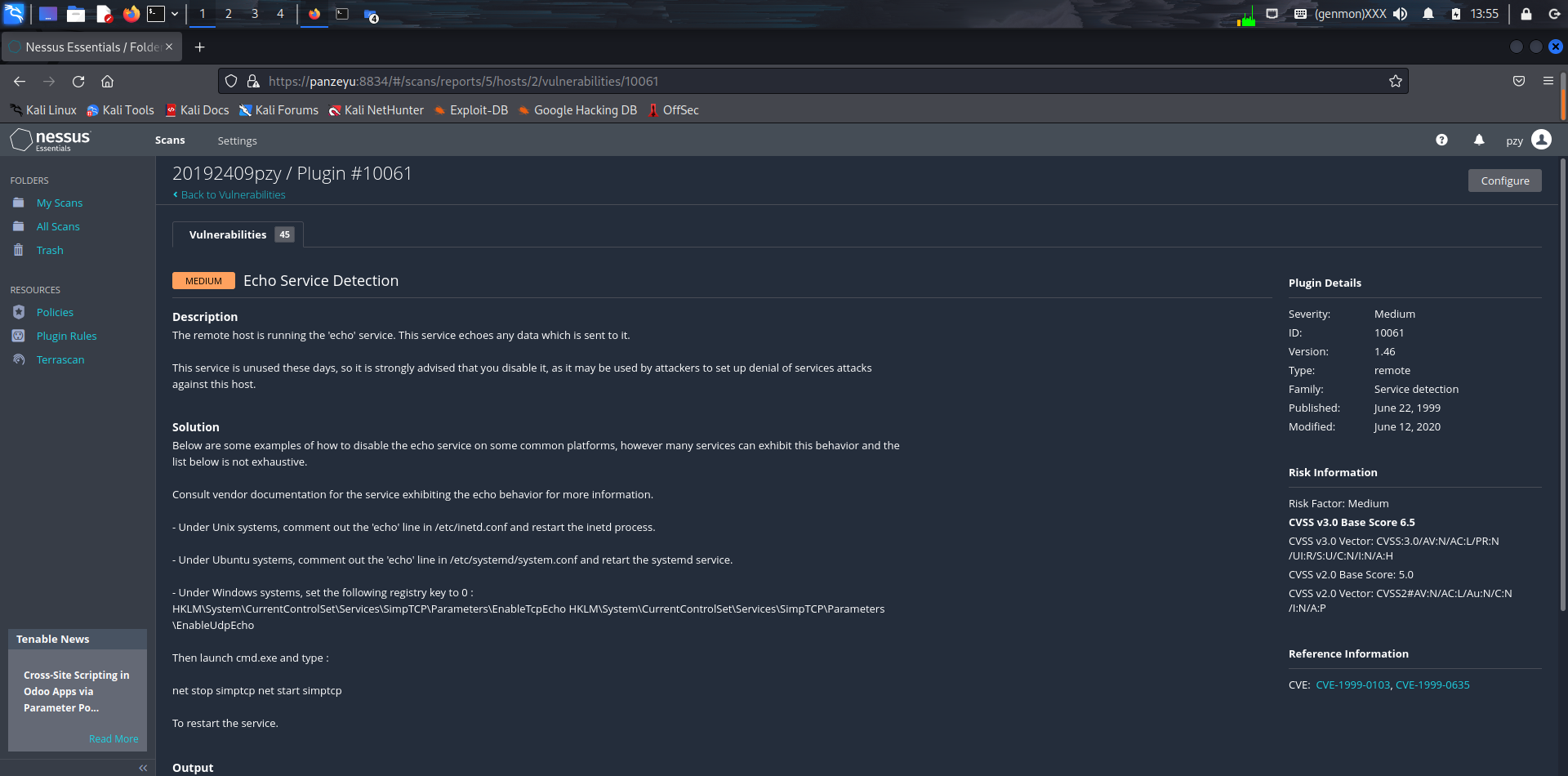

(5)这里挑几个比较常见来进行分析。

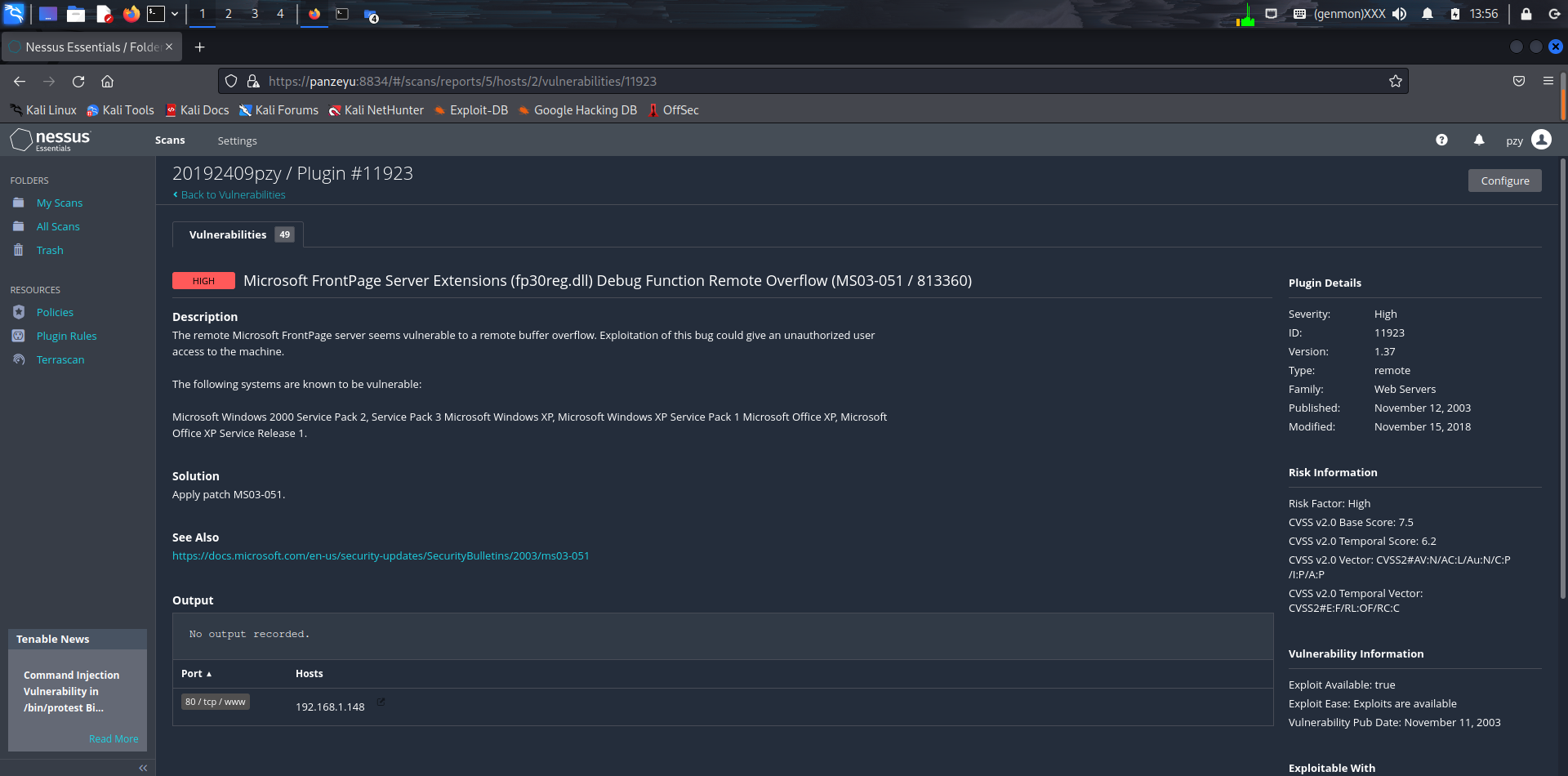

图三十六 Nessus端口漏洞(1)

这个很显然是开启了Echo服务的7端口,很容易遭到DOS攻击。

图三十七 Nessus端口漏洞(2)

这个是在TCP的80端口上,因为利用了FrontPage远程服务器,所以很容易被缓冲区溢出攻击,然后获取权限。

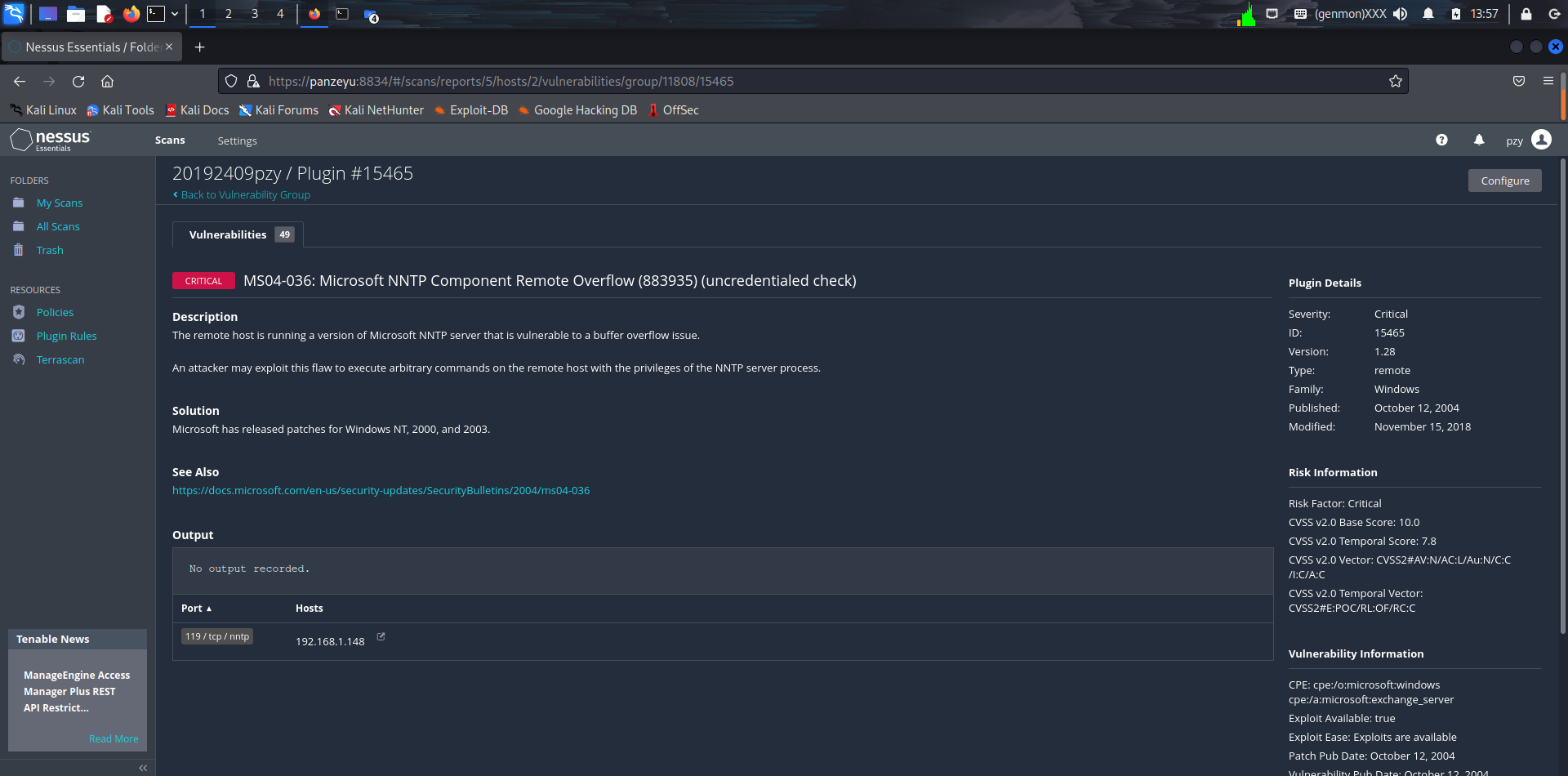

图三十八 Nessus端口漏洞(3)

这个是在TCP的119端口上,和80端口一样,因为利用了Microsoft NNTP服务器,所以很容易被缓冲区溢出攻击,然后获取权限。

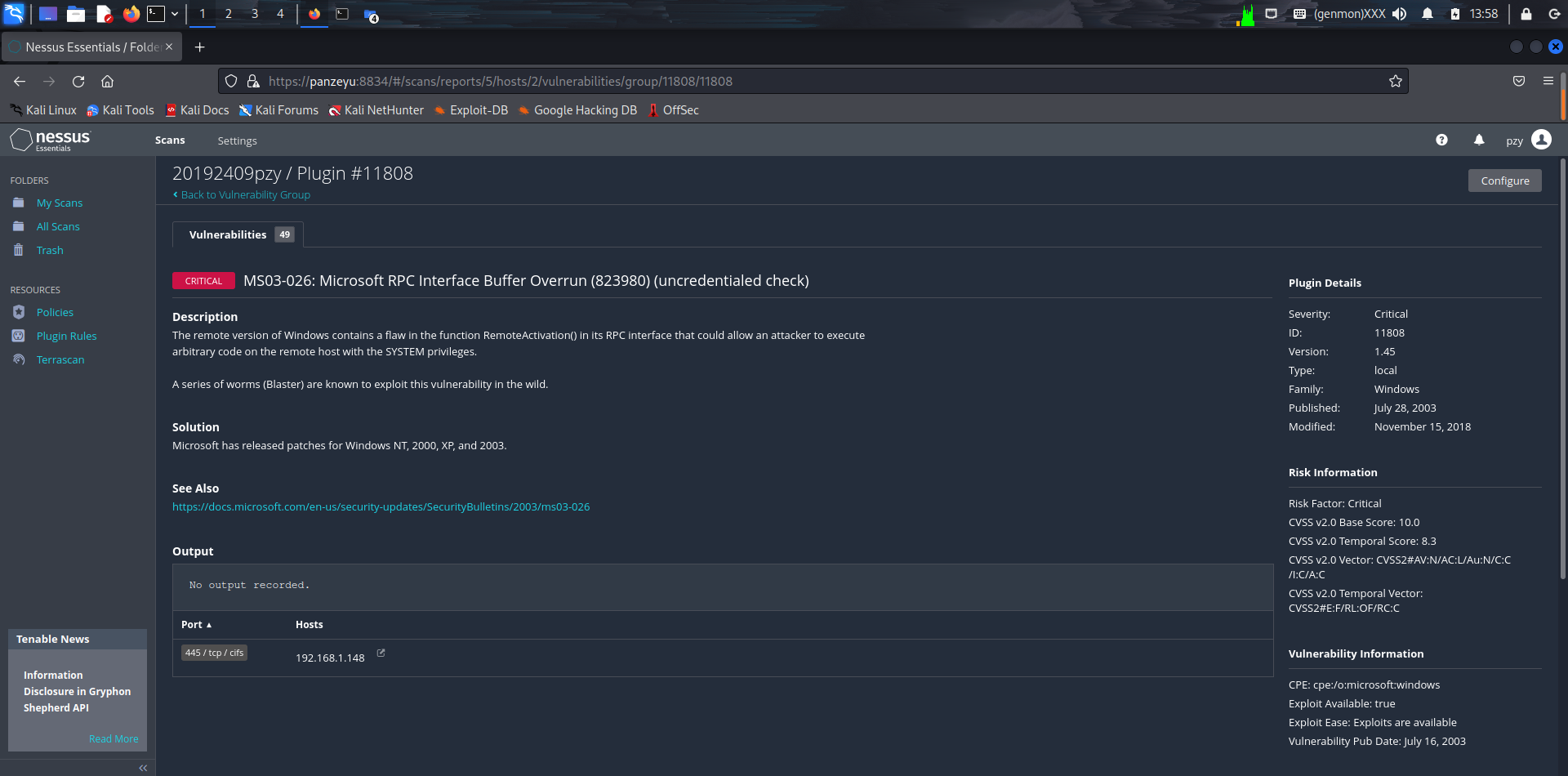

图三十九 Nessus端口漏洞(4)

端口号为445处开启了RPC服务,RPC接口的RemoteActivation()函数中包含一个缺陷,可能允许攻击者使用 SYSTEM 特权在远程主机上执行任意代码。

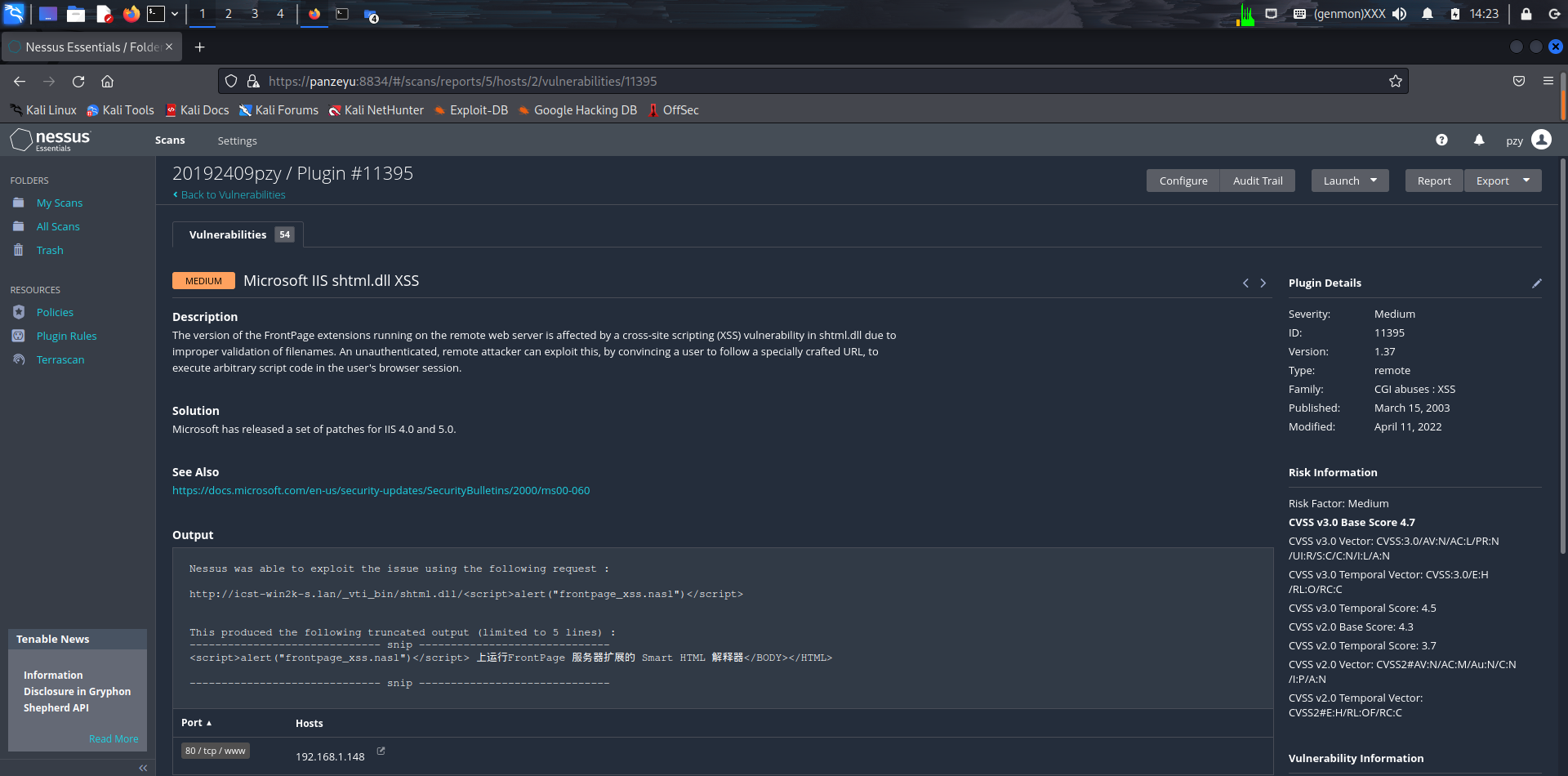

图四十 Nessus端口漏洞(5)

这个也是在80端口上,这是FrontPage扩展的版本受到由于文件名验证不正确导致的,因此shtml.dll中可能会受到跨网站脚本安全漏洞(XSS)。

(6)然后是我认为如何来攻破靶机的问题。刚刚提到了安全漏洞,其中在80端口和119端口有两个相似的漏洞,分别是FrontPage远程服务器和Microsoft NNTP服务器导致的,所以我们可以通过缓冲区溢出攻击这两个服务器,从而得到靶机的Shell,并在远程主机上对靶机进行操控。或者是通过RPC接口的RemoteActivation()函数中的漏洞,直接使用SYSTEM特权来获取靶机的操控权。

2.5 相关搜索

(1)通过搜索引擎搜索自己的足迹,我们直接搜索自己的名字。通过结果我们可以看到了,除了博客园发表的文章,并没有更多信息的泄露,如图所示。

图四十一 搜索自己的足迹

(2)练习使用Google hack搜集技能完成搜索。我们打开Google,进行搜索。

常用语法有这些:

- intitle:搜索网页标题中包含有特定字符的网页。例如输入“intitle: 你好”,这样网页标题中带有 你好 的网页都会被搜索出来。

- inurl:搜索包含有特定字符的URL。例如输入“inurl:hello”,则可以找到带有hello字符的URL。

- intext: 搜索网页正文内容中的指定字符,例如输入“intext:你好”。这个语法类似一些网站中使用的“搜索”功能。

- filetype: 搜索指定类型的文件。例如输入“filetype:txt”,将返回所有以txt结尾的文件URL。

- site:找到与指定网站有联系的URL。例如输入“site:baidu.com”。所有和这个网站有联系的URL都会被显示。

3、实验问题与解决办法

(1)在实验过程中,有时候会连不上网,这是因为我在教室内连接了校园网,又在虚拟机中使用了桥接的网络连接方式,所以连不上网。

(2)在nmap扫描的时候,扫描自己的XP虚拟机的TCP和UDP端口失败了,没有找到原因。

(3)在使用Nessus的时候会打不开网址,这是因为,在每次重新打开虚拟机的时候,需要重新开启Nessus服务。然后在新建Scan的时候也会有报错,这是因为,镜像没有更新,镜像更新完之后就不会有报错了。

4、实验感想与体会

在本次实验中,与课堂学习的内容紧密结合,我们学习到了nmap扫描的方法,以及nmap中不同扫描对应的方式和结果。同时我们也使用到了现成的扫描工具Nessus,这也让我们对扫描的结果有一个更加清晰深刻的认识,让我们能够对扫描结果更好地进行分析。

通过本次实验,让我能够更加熟练地运用扫描工具,之后在自己的实践当中,我相信自己可以想到并运用相关的扫描工具,从而达到完成实验目标,并对实验有更加深刻理解的目的。我也相信在这次实验之后,扫描工具的使用会变成我的一个能够熟练掌握的技能。

总而言之,通过本次实验,我获益良多,将实验内容和课堂内容有机结合,得到了很多体会。最后,感谢王老师的细心讲解和耐心帮助,也感谢在实验过程中给我帮助的同学们。正因为有你们的帮助我才能够顺利地完成本次实验,谢谢!

浙公网安备 33010602011771号

浙公网安备 33010602011771号