实验5:开源控制器实践——POX

一、实验目的

1、能够理解 POX 控制器的工作原理;

2、通过验证POX的forwarding.hub和forwarding.l2_learning模块,初步掌握POX控制器的使用方法;

3、能够运用 POX控制器编写自定义网络应用程序,进一步熟悉POX控制器流表下发的方法。

二、实验环境

Ubuntu 20.04 Desktop amd64

三、实验要求

(一)基本要求

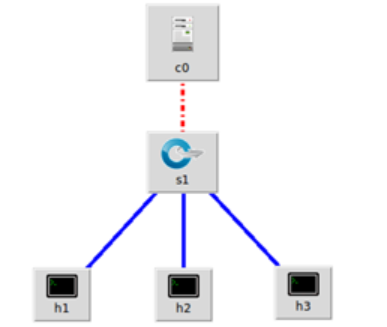

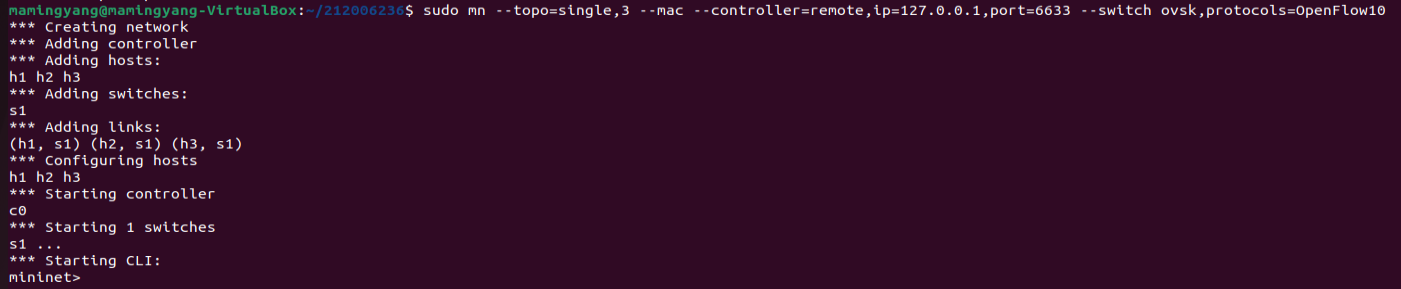

1、搭建下图所示SDN拓扑,协议使用Open Flow 1.0,控制器使用部署于本地的POX(默认监听6633端口)

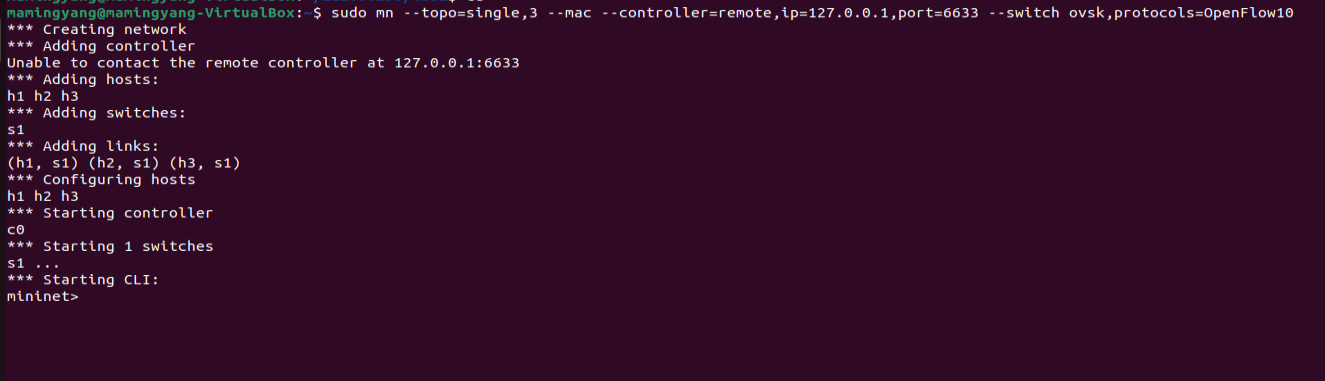

创建topo

sudo mn --topo=single,3 --mac --controller=remote,ip=127.0.0.1,port=6633 --switch ovsk,protocols=OpenFlow10

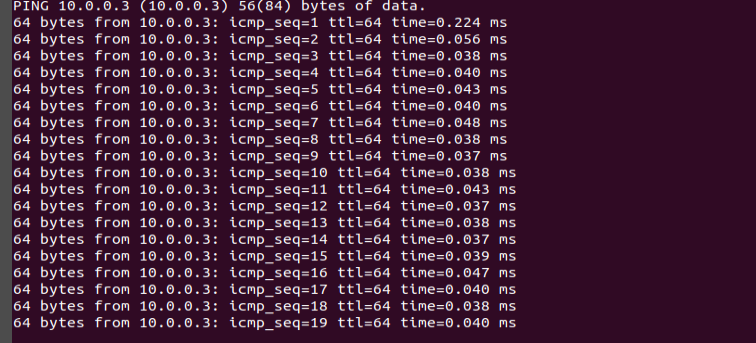

2、阅读Hub模块代码,使用 tcpdump 验证Hub模块

使用pox控制器

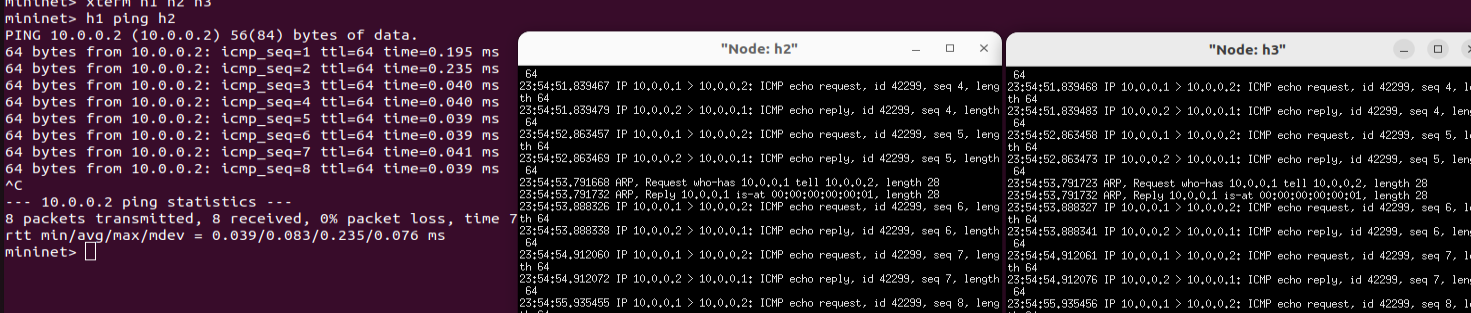

在CLI界面下打开h1、h2和h3终端

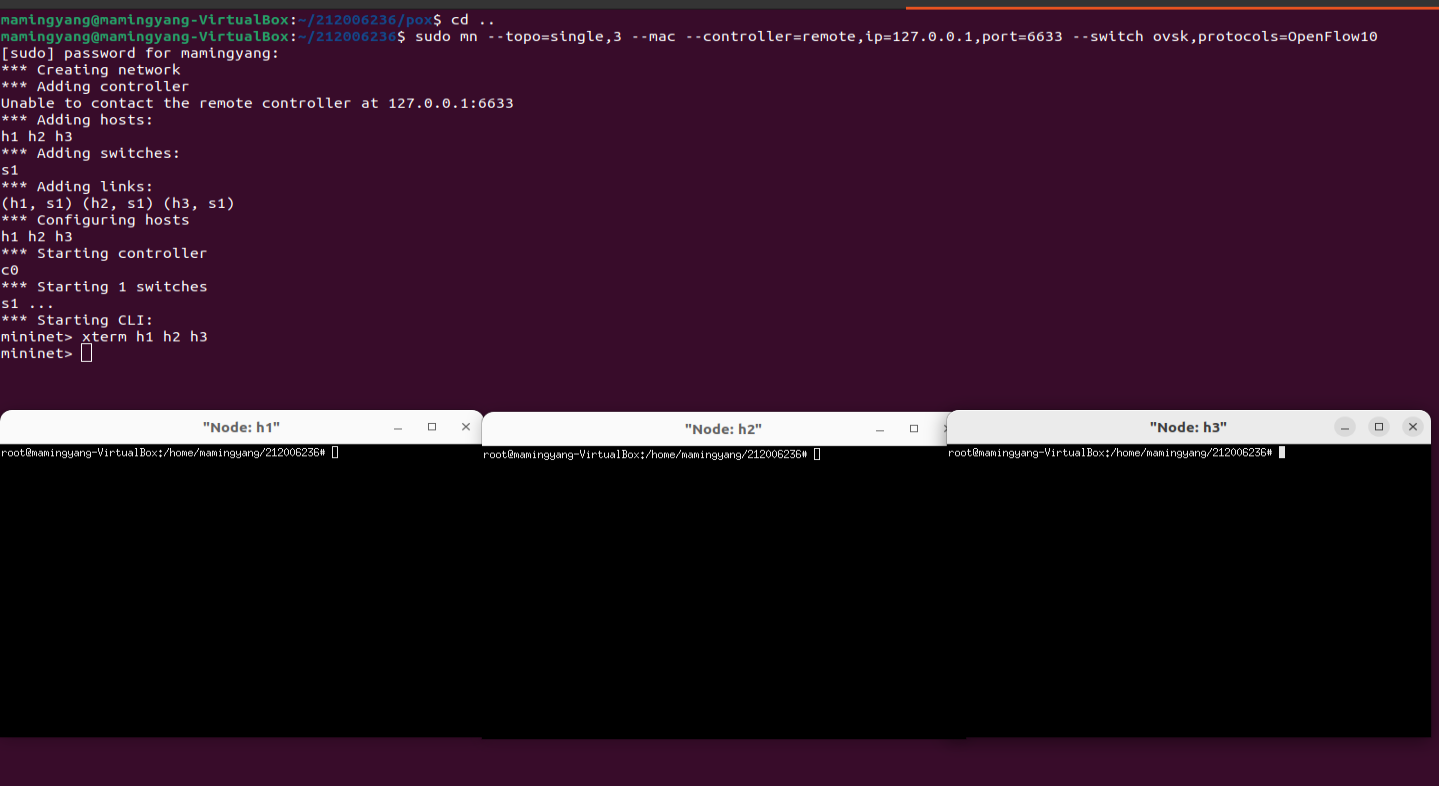

h2和h3使用开启抓包(抓取eth0端口)

tcpdump -nn -i h2-eth0 #抓取h2-eth0端口的数据包

tcpdump -nn -i h3-eth0 #抓取h3-eth0端口的数据包

h1 ping h2

h1 ping h3

结论:无论h1 ping h2 还是 h1 ping h3 ,h2和h3均能抓到包,即验证了Hub模块的作用:将数据包广播转发

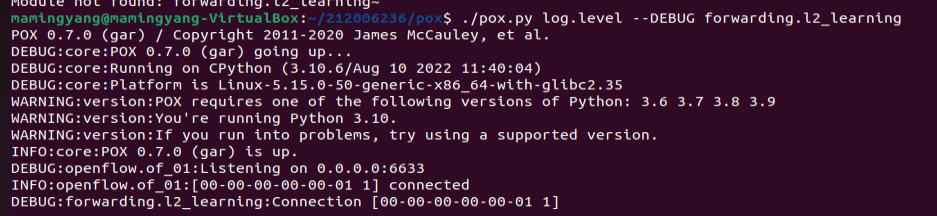

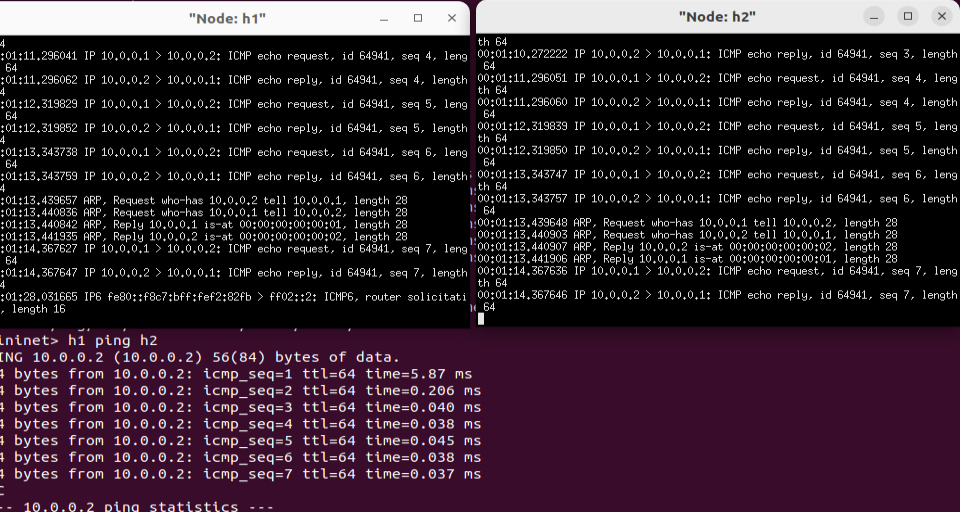

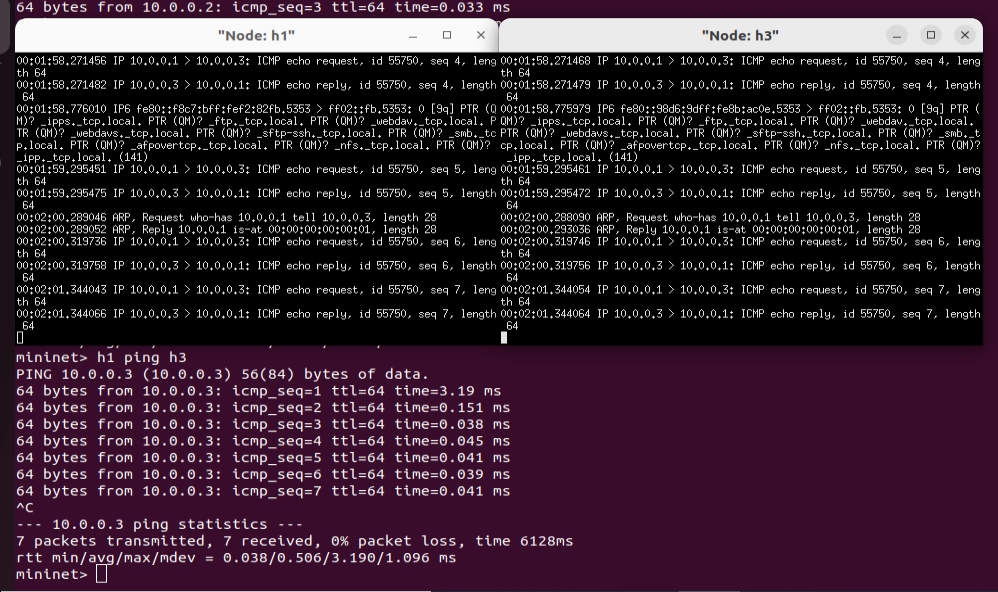

3、阅读L2_learning模块代码,画出程序流程图,使用 tcpdump 验证Switch模块。

先清除:sudo mn --clean

再重新创建topo

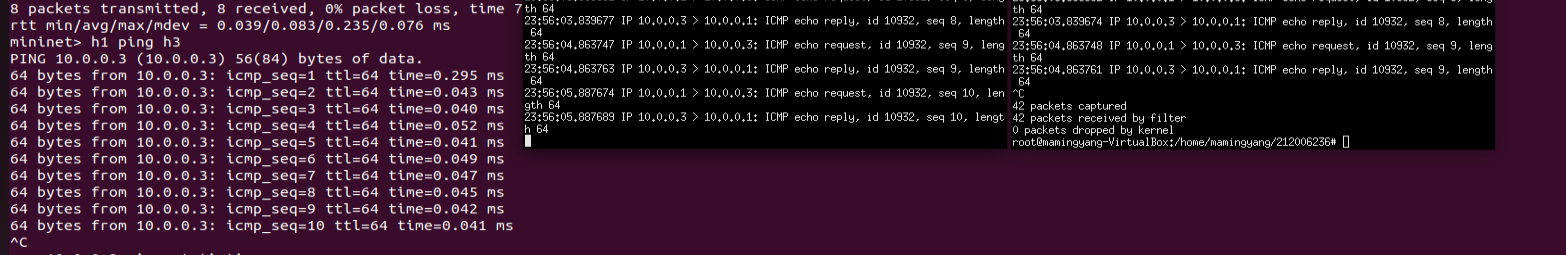

运行L2_learning模块

./pox.py log.level --DEBUG forwarding.l2_learning

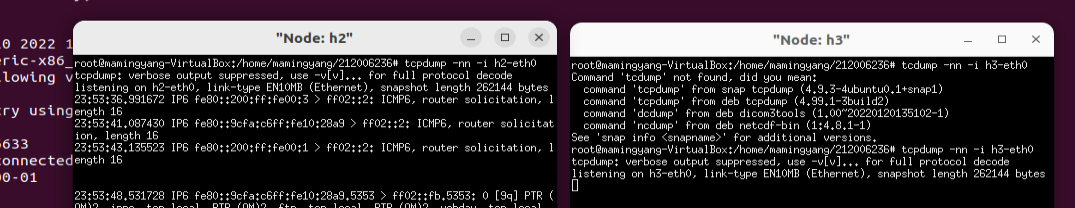

在CLI界面下打开h1、h2和h3终端,h1,h2和h3使用开启抓包(抓取eth0端口)

在CLI界面下打开h1、h2和h3终端 xterm h1 h2 h3 h1,h2和h3使用开启抓包(抓取eth0端口) tcpdump -nn -i h1-eth0 #抓取h1-eth0端口的数据包 tcpdump -nn -i h2-eth0 #抓取h2-eth0端口的数据包 tcpdump -nn -i h3-eth0 #抓取h3-eth0端口的数据包

h1 ping h2

h1 ping h3

结论:h1 ping h2 和h1 ping h3,只有相应主机可以抓到包,即验证了Switch模块的作用:让OpenFlow交换机实现L2自学习

程序流程图

(二)进阶要求

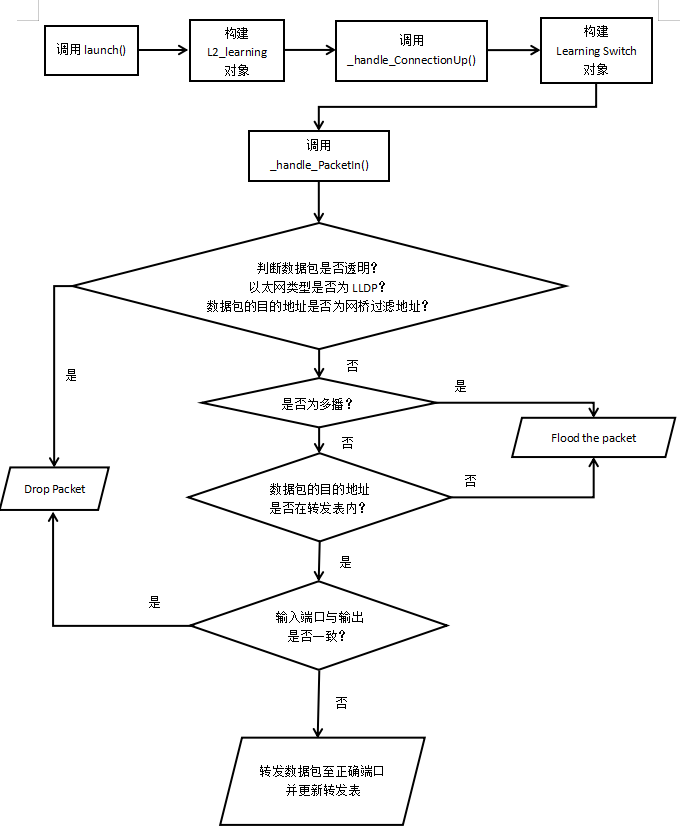

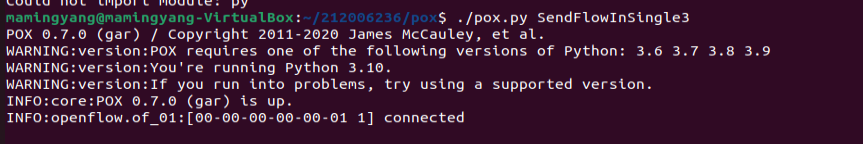

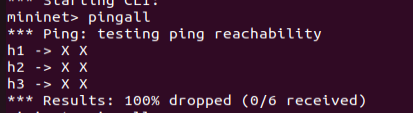

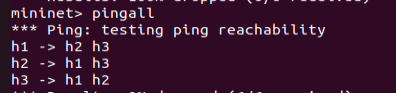

1、重新搭建(一)的拓扑,此时交换机内无流表规则,拓扑内主机互不相通;编写Python程序自定义一个POX模块SendFlowInSingle3,并且将拓扑连接至SendFlowInSingle3(默认端口6633),实现向s1发送流表规则使得所有主机两两互通。

-

SendFlowInSingle3.py

![]()

![]()

![]()

-

from pox.core import core import pox.openflow.libopenflow_01 as of class SendFlowInSingle3(object): def __init__ (self): core.openflow.addListeners(self) def _handle_ConnectionUp(self, event): msg = of.ofp_flow_mod() msg.priority = 1 msg.match.in_port = 1 msg.actions.append(of.ofp_action_output(port=2)) msg.actions.append(of.ofp_action_output(port=3)) event.connection.send(msg) msg = of.ofp_flow_mod() msg.priority = 1 msg.match.in_port = 2 msg.actions.append(of.ofp_action_output(port=1)) msg.actions.append(of.ofp_action_output(port=3)) event.connection.send(msg) msg = of.ofp_flow_mod() msg.priority = 1 msg.match.in_port = 3 msg.actions.append(of.ofp_action_output(port=1)) msg.actions.append(of.ofp_action_output(port=2)) event.connection.send(msg) def launch(): core.registerNew(SendFlowInSingle3)

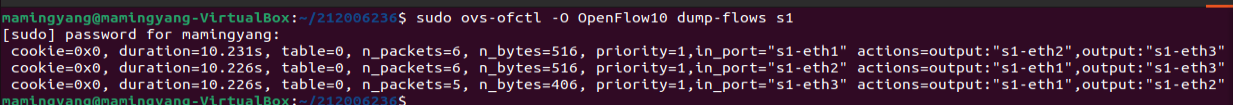

查看流表项

sudo ovs-ofctl -O OpenFlow10 dump-flows s1

![]()

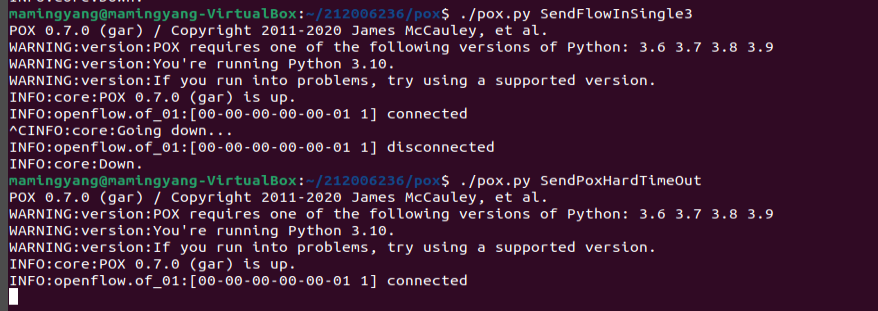

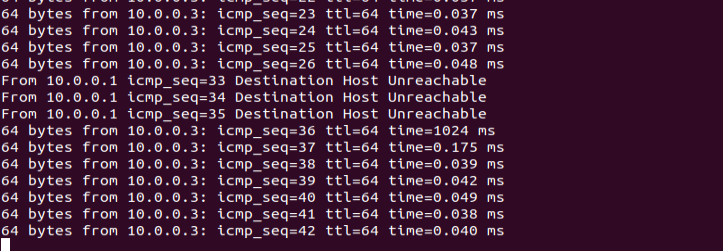

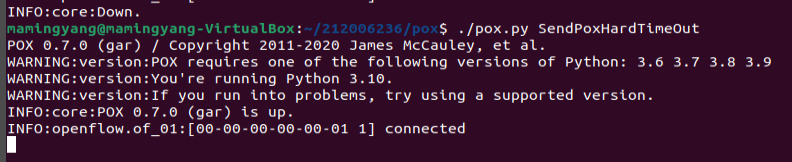

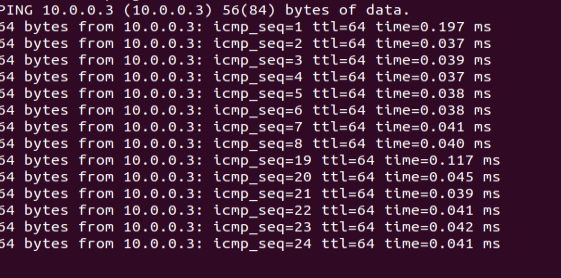

2.基于进阶1的代码,完成ODL实验的硬超时功能。

-

SendPoxHardTimeOut.py

from pox.core import core import pox.openflow.libopenflow_01 as of class SendPoxHardTimeOut(object): def __init__(self): core.openflow.addListeners(self) def _handle_ConnectionUp(self, event): msg = of.ofp_flow_mod() msg.priority = 3 msg.match.in_port = 1 msg.hard_timeout = 10 #硬超时10秒 event.connection.send(msg) msg = of.ofp_flow_mod() msg.priority = 1 msg.match.in_port = 1 msg.actions.append(of.ofp_action_output(port = of.OFPP_ALL)) event.connection.send(msg) msg = of.ofp_flow_mod() msg.priority = 3 msg.match.in_port = 3 msg.hard_timeout = 10 #硬超时10秒 event.connection.send(msg) msg = of.ofp_flow_mod() msg.priority = 1 msg.match.in_port = 3 msg.actions.append(of.ofp_action_output(port = of.OFPP_ALL)) event.connection.send(msg) def launch(): core.registerNew(SendPoxHardTimeOut)

基于进阶1的代码,完成ODL实验的硬超时功能。(先运行SendFlowSingle3,先通再断再恢复)

基于进阶1的代码,完成ODL实验的硬超时功能。(直接运行SendPoxHardTimeOut,先断后通,能验证流表项生效即可)

浙公网安备 33010602011771号

浙公网安备 33010602011771号