2022年暑期集训记录--7月14日

1.[安徽省赛 2021]misc签到

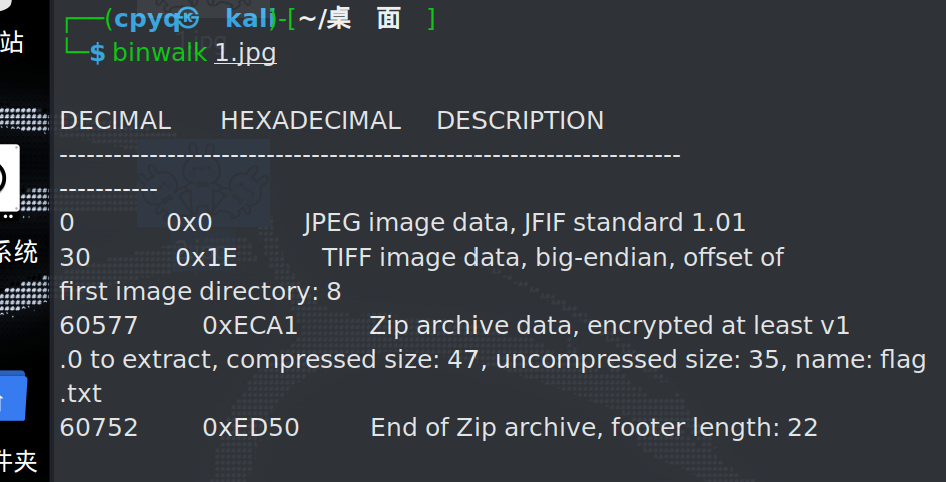

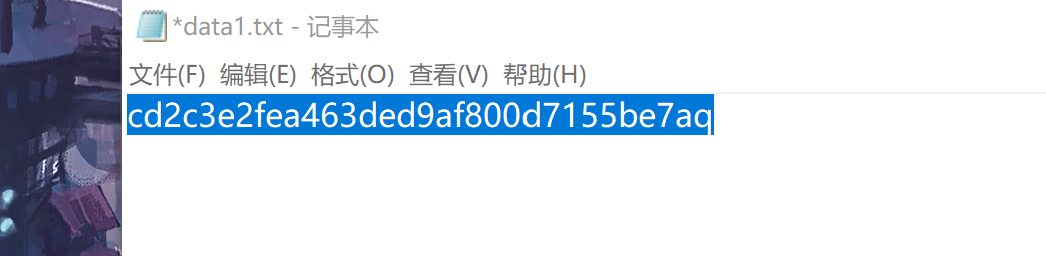

1.得到一张jpg,binwalk一下发现末尾有zip,foremost分离,得到加密的zip

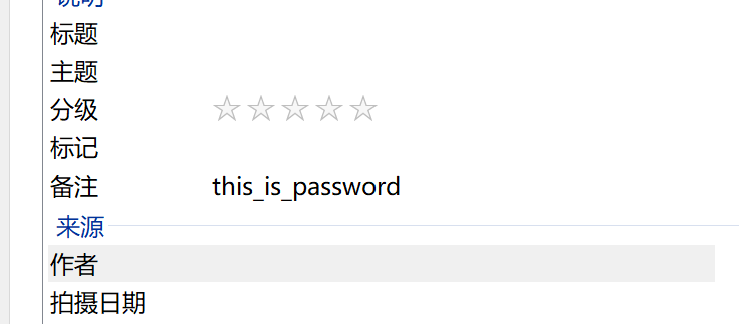

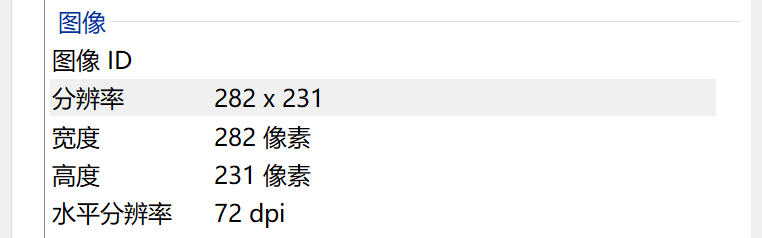

2.zip的密码就在jpg的属性-详细信息中

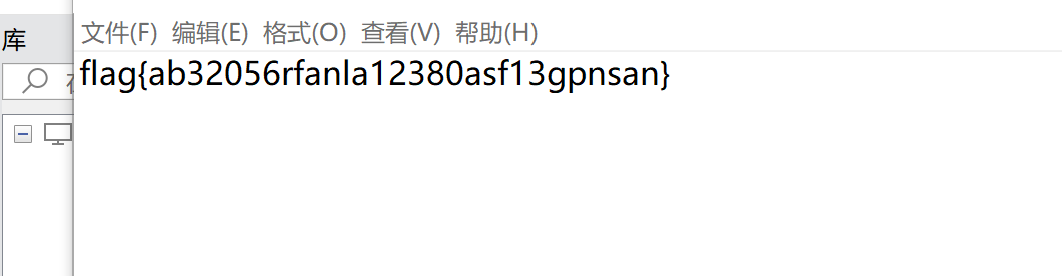

3.得到flag

2.[鹤城杯 2021]A_MISC

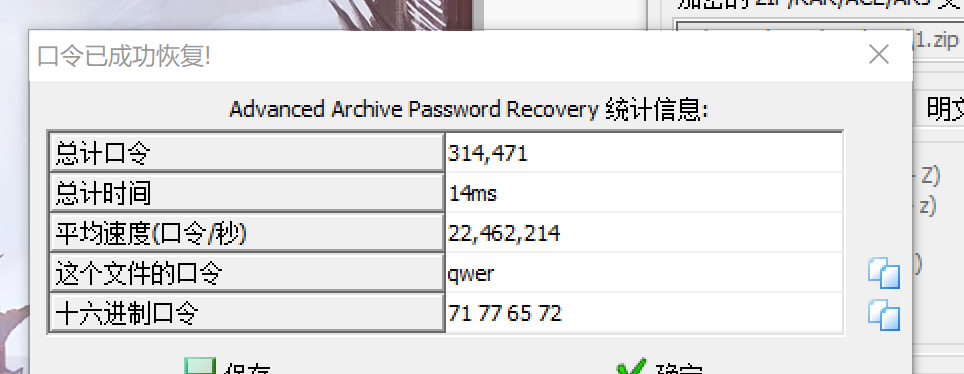

1.得到一个加密的zip,没有找到密码提示,直接爆破,得到密码

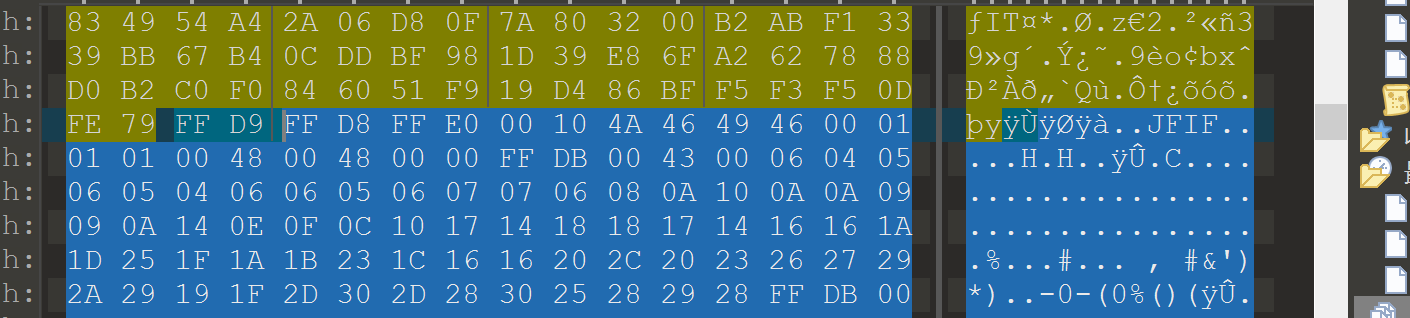

2.得到一张png,上面显示了一个链接,是百度网盘,需要提取码,原图010打开CRC报错,修改高度

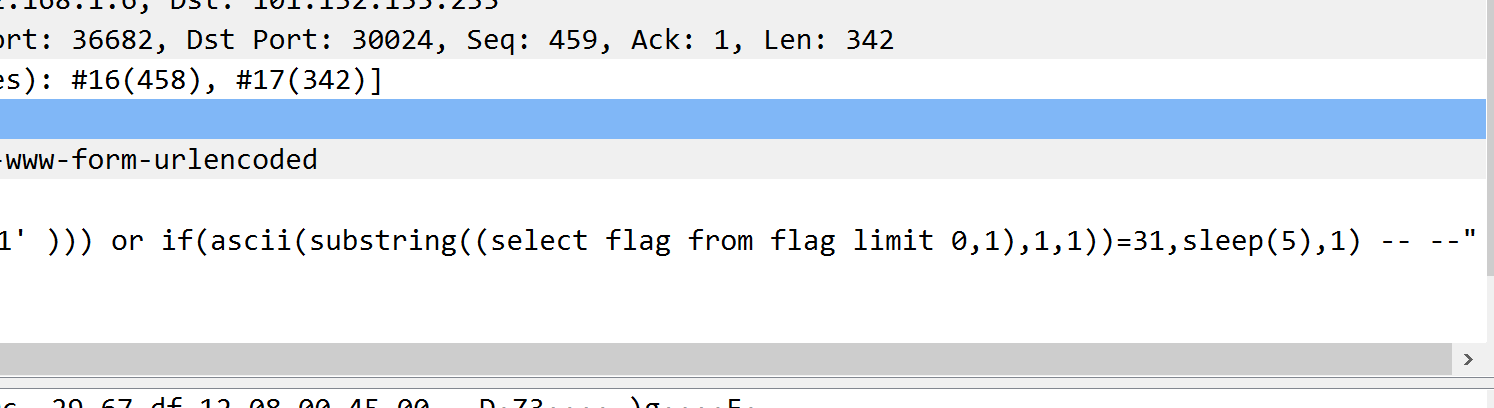

3.得到一个 pcap,通过观察http流,确定是sql盲注,发现有sleep函数,确定是时间盲注

https://blog.csdn.net/qq_51954912/article/details/116100446

4.提取出来每一个flag的ASCII值(可以脚本),得到flag

增进了一些细节,详细的可以看https://www.cnblogs.com/120211P/p/16531204.html

3.[NISACTF 2022]bilala的二维码

1.得到的二维码缺少定位点,补全后扫码得到网址

2.得到一张jpg,末尾拼接了一张jpg和一个zip

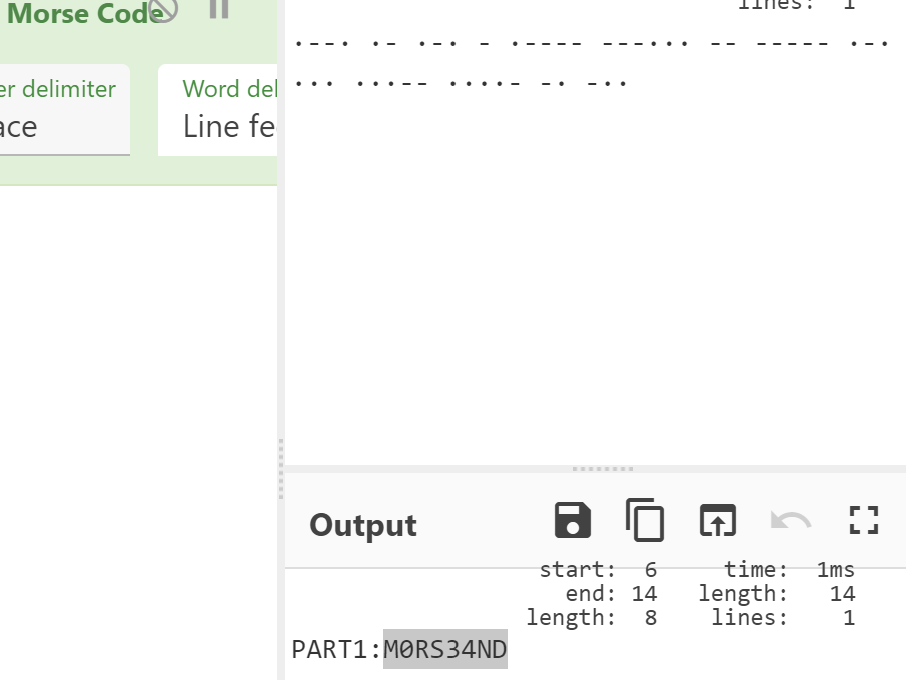

3.zip加密的,题目提示与战队名字有关,大小写试一下,得到密码是NiSA,打开后把音频中的摩斯电码转换翻译,得到的part1

4.另一部分就是分离出来的jpg的分辨率

5.得到flag(要注意乘号用的是大写的X)

NSSCTF{M0RS34ND282X231}

4.[UTCTF 2020]Zero

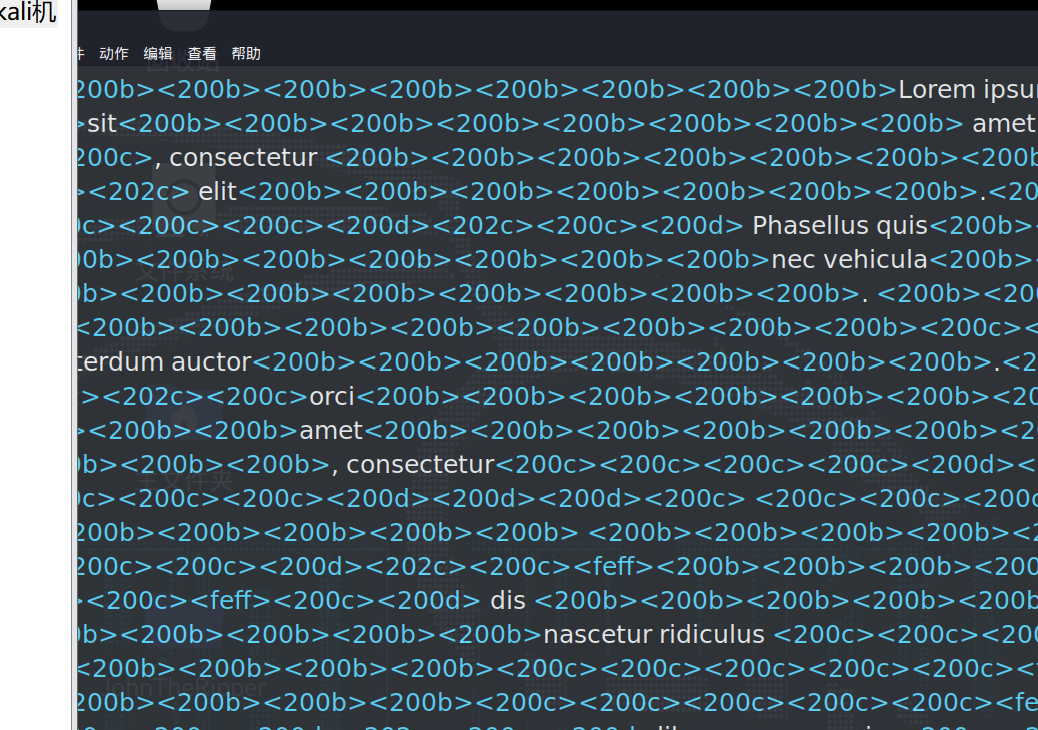

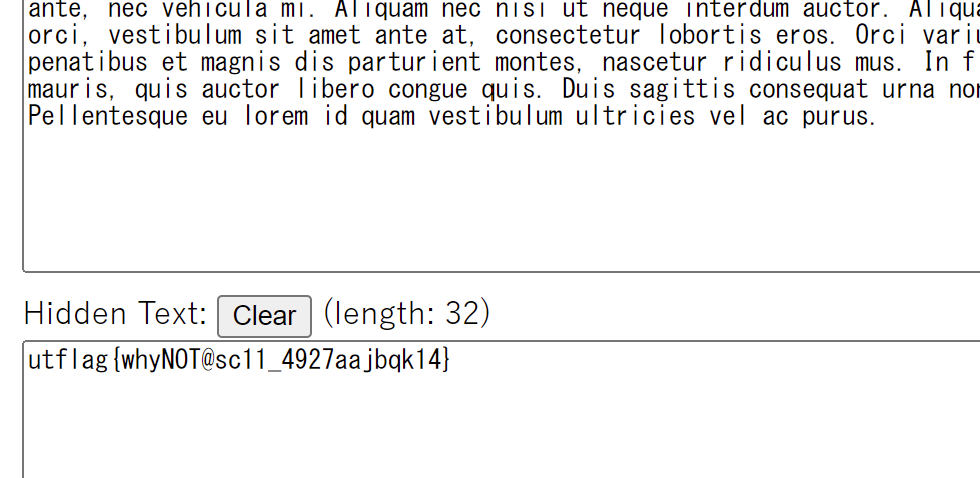

1.得到txt,复制到docx中,会出现一些乱码,根据名字zero,猜测是零宽度隐写,vim看一下类型

2.直接上网站,得到flag

5.[SWPU 2019]神奇的二维码

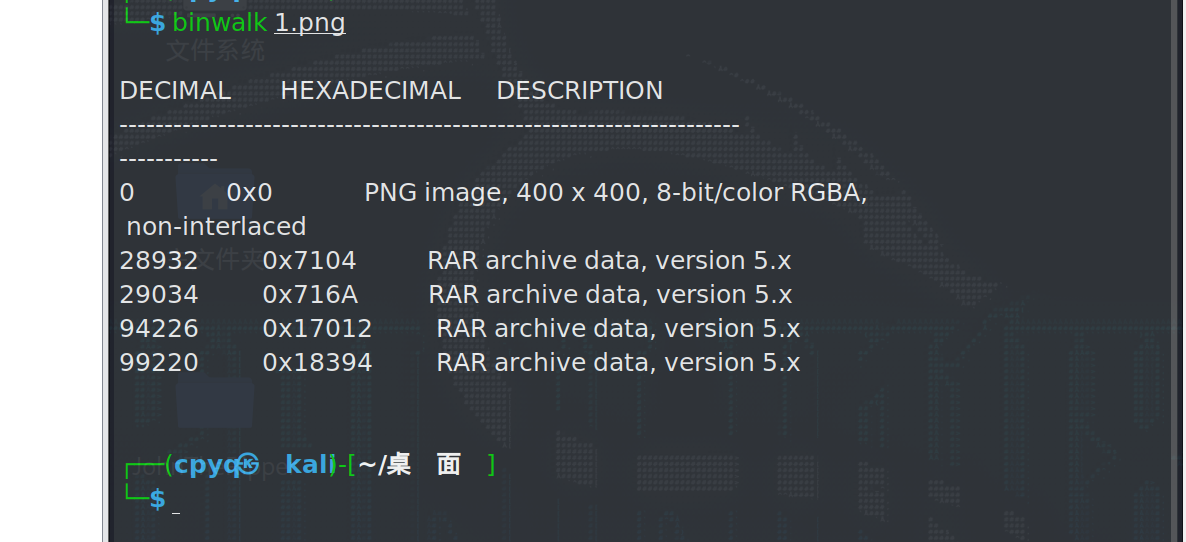

1.扫出来是无用信息,binwalk一下,发现有隐藏文件,binwalk -e分离(foremost不行)

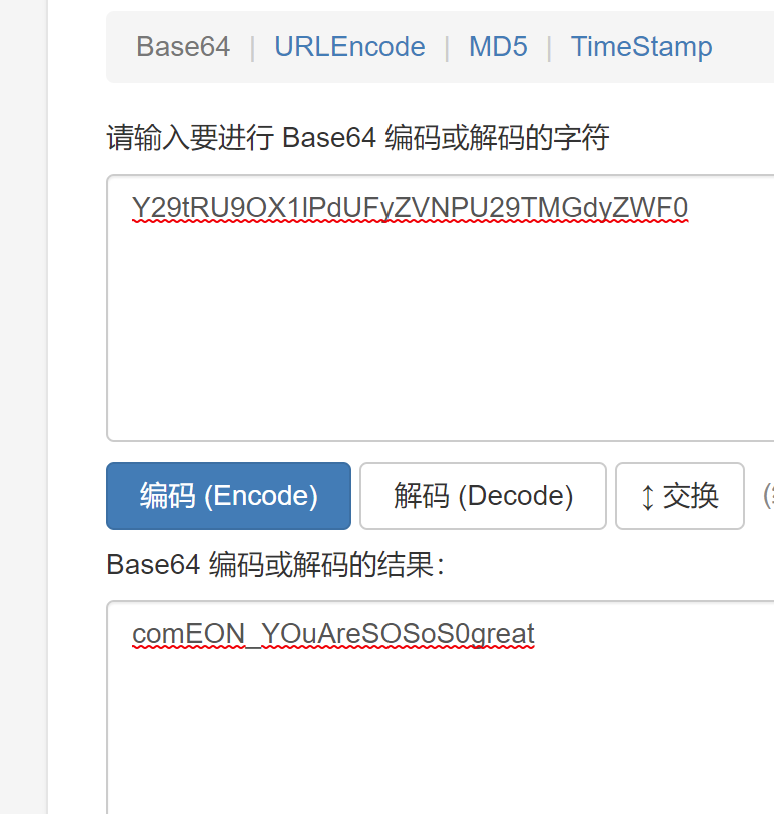

2.encode.txt是base64,解码得到

3.docx文件直接解码,编码了很多次

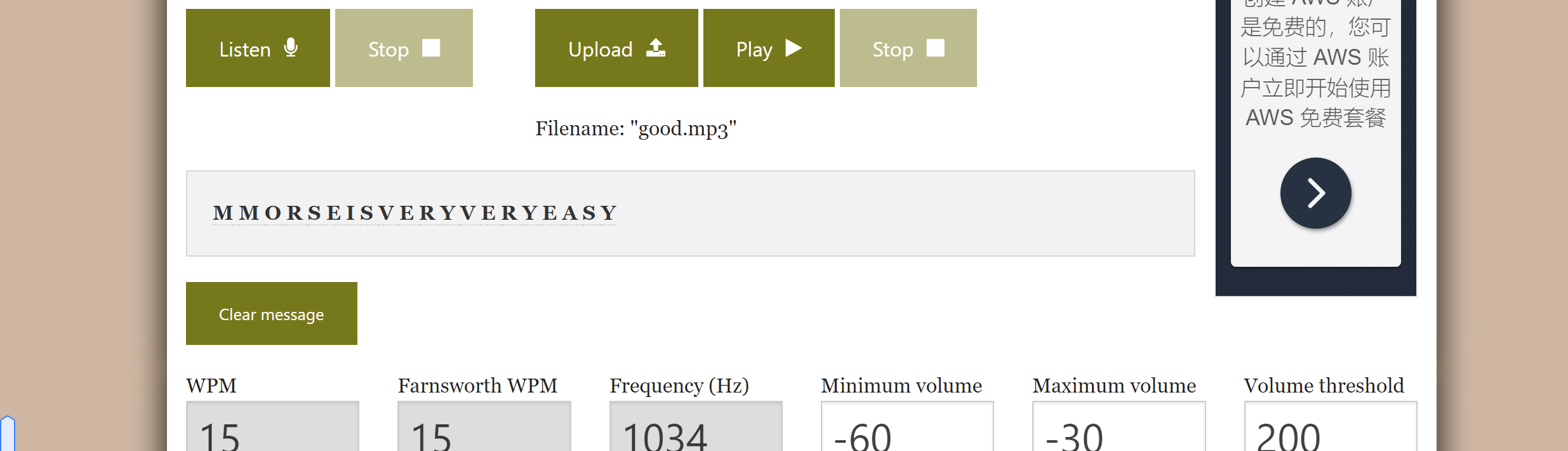

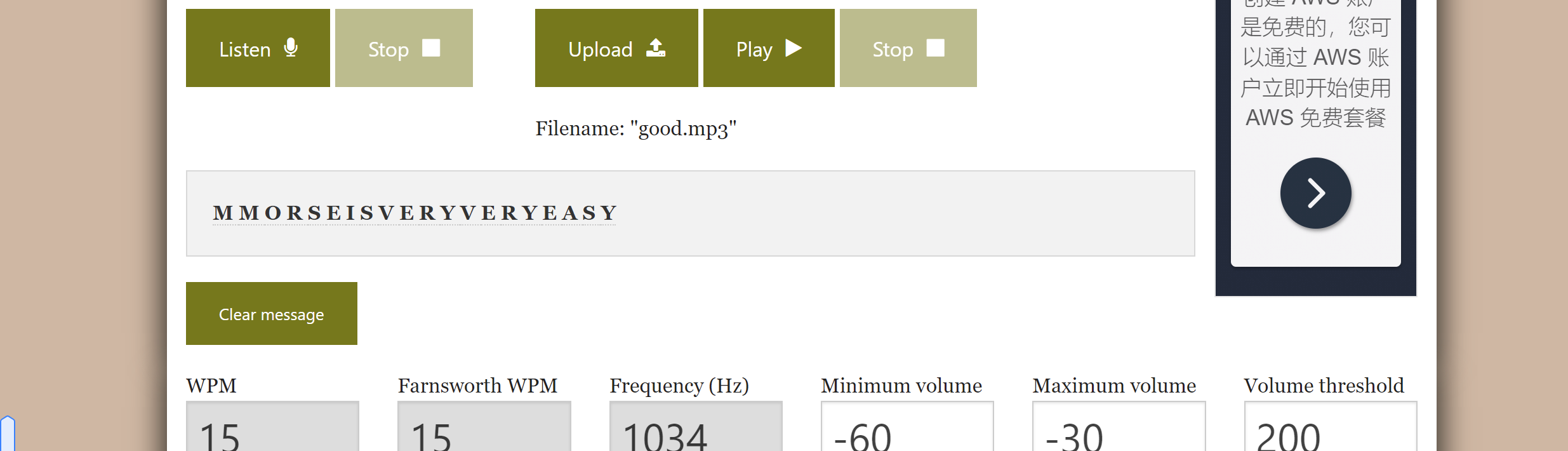

4.encode.txt解出的是看看flag在不在里面_的密码,但是里面没有有用信息,用第二个打开mp3,在线识别摩斯电码

https://morsecode.world/international/decoder/audio-decoder-adaptive.html

5.得到的内容就是flag(但是要转化为小写)

浙公网安备 33010602011771号

浙公网安备 33010602011771号