《Web安全攻防 渗透测试实战指南》 学习笔记(一)

Web安全攻防 渗透测试实战指南 学习笔记 (一)

第一章 信息收集

在信息收集中,最重要是收集服务器的配置信息和网站敏感信息(域名及子域名信息目标网站系统、CMS指纹、目标网站真实IP、开放端口)

-

收集域名信息

该域名的DNS服务器和注册人信息

1.Whois 查询

个人站点:得到注册人的姓名和邮箱信息 对于中小站点,管理员一般是域名所有人

命令:whois 域名

在线whois网站:

2.备案信息查询

常用网站: ICP备案查询网:http://beianbeian.com

-

收集敏感信息

Google 语法及说明

site 指定域名

inurl url中存在关键字的网页

intext 网页正文中的关键字

filetype 指定文件类型

intitle 网页标题的关键字

link link:域名即表示返回所有和该域名做了连接的url

info 查找指定站点的基本信息

cache 缓存

-

收集子域名信息

子域名工具:Layer子域名挖掘机、Sublist3r、subDomainBrute。

dns数据集 网站:https://dnsdumpster.com

证书透明度 子域名枚举 网站: crt.sh:https://crt.sh

-

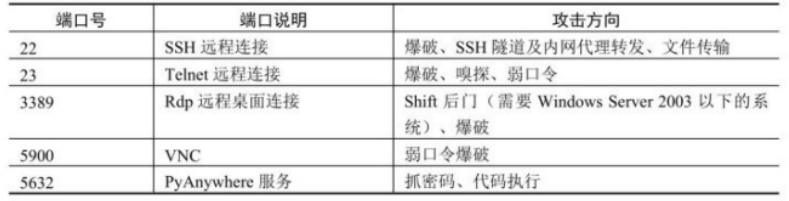

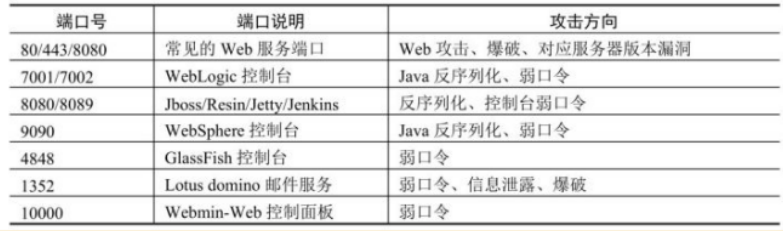

收集端口信息

工具:nmap、masscan、Zmap、御剑高速TCP端口扫描工具

常见端口及说明:

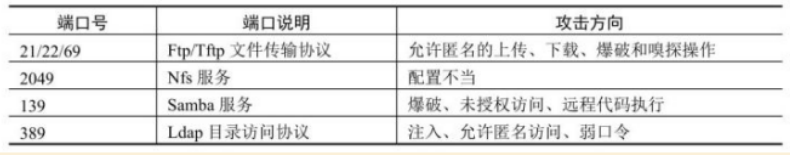

文件共享服务端口列表

ftp服务

默认端口:20(数据端口);21(控制端口);69(tftp小型文件传输协议)

攻击方向

详情如下表:

-

指纹识别

CMS指纹

CMS整站系统或文章系统

常见CMS:织梦dedecms、discuz、phpweb、phpwind、phpcms、ecshop、dvbbs、siteweaver、aspcms、帝国、Z-Blog、wordpress等

识别主流CMS的代表工具:御剑Web指纹识别、whatweb、webrobo、椰树、轻量web指纹识别

识别主流CMS指纹的在线网站:

在线网站查询:

-

查找真实IP

1.CDN

判断目标服务器是否存在CDN,通过ping 域名来查看IP结果是否一样。

也可以通过https://www.17ce.com判断。

原则:ping出的IP结果一致,极有可能不存在CDN。若IP大多不太一样或规律性很强,则可能存在CDN。

2.绕过CDN寻找真实IP

[1]内部邮箱源 (ping该邮件服务器的域名,即可获得真实IP 第三方或者公告右键服务器不适用)

[2]扫描网站测试文件(例如phpinfo、test)

[3]分站域名(ping二级域名获取分站IP)

[4]国外访问(通过国外在线代理网站访问)

[5]查询域名解析记录(https://www.netcraft.com)

[6]绕过CloudFlare CDN查找真实的IP(http://www.crimeflare.us/cfs.html#box)

-

收集敏感信息

针对网站目录扫描:DirBuster、御剑后台扫描珍藏版、wwwscan、Spinder.py、Sensitivefilescan、weakfilescan

Web安全攻防 渗透测试实战指南 学习笔记 (二)

Web安全攻防 渗透测试实战指南 学习笔记 (三)

Web安全攻防 渗透测试实战指南 学习笔记 (四)

Web安全攻防 渗透测试实战指南 学习笔记 (五)

参考资料:

《Web安全攻防 渗透测试实战指南》

作者:徐焱 李文轩 王东亚

电子工业出版社

--------------------- ┑( ̄Д  ̄)┍ --------------------------

作者:0yst3r[一只在安全领域努力奋斗的小菜鸡]

来源:博客园[ https://www.cnblogs.com/0yst3r-2046/ ] 引用时请注明来源哦~

(๑•̀ㅂ•́)و✧ヽ(✿゚▽゚)ノ(*^▽^*) φ(≧ω≦*)♪

如果本文对你有用,本人不胜欢喜。

The world is your oyster.

浙公网安备 33010602011771号

浙公网安备 33010602011771号