【攻防世界】Wire1

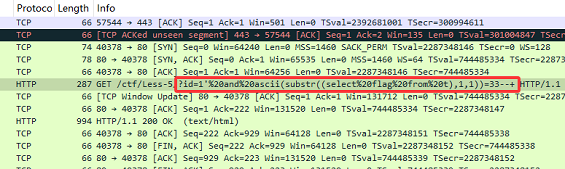

1. 首先下载附件,解压得到一个.pcapng文件,然后放到wireshark中进行查看。

2. 我们在URL中发现了SQL注入的痕迹,而且是布尔盲注。那么注入失败和成功的响应结果一定是不同的。

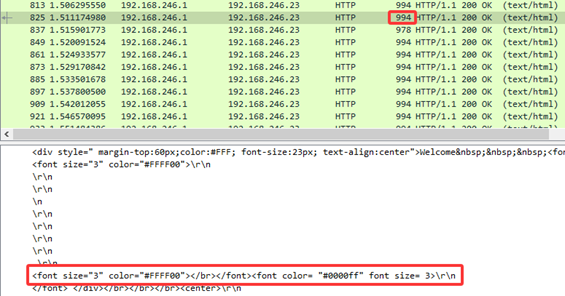

以上是注入失败的情况

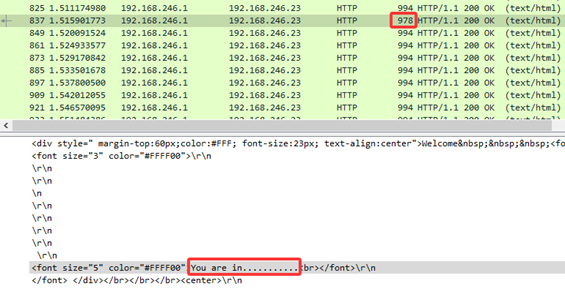

以上是注入成功的情况

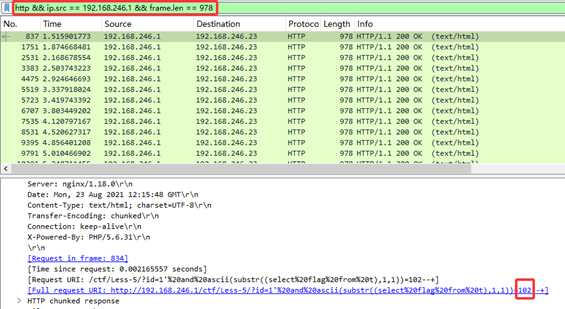

3. 由此可以看出,长度为978的响应包里有我们想要的答案,参考【攻防世界】流量分析1

4. 然后将每个注入成功的响应包里URL中的ASCII码提取出来并转换,最终得到结果:flag{w1reshARK_ez_1sntit}

浙公网安备 33010602011771号

浙公网安备 33010602011771号