【攻防世界】Ditf

1. 首先下载附件,解压出来之后得到的是一个png图片,乍一看感觉宽高比例不协调。

2. 于是查看图片的宽高属性是926*1100,我们都知道,常见的宽高比是9:16或者3:4,那么我们换算一下试试。

3. 如果按照3:4,宽是926,高就是1234;按照9:16,宽是926,高就是1646。很明显高度是被隐藏了一部分。

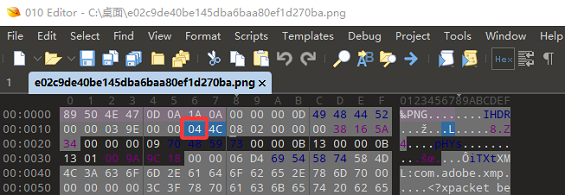

4. 是不是这样呢?我们把图片放到010 Editor中,将代表高度的04 4C中的04改成05,释放原本的高度。

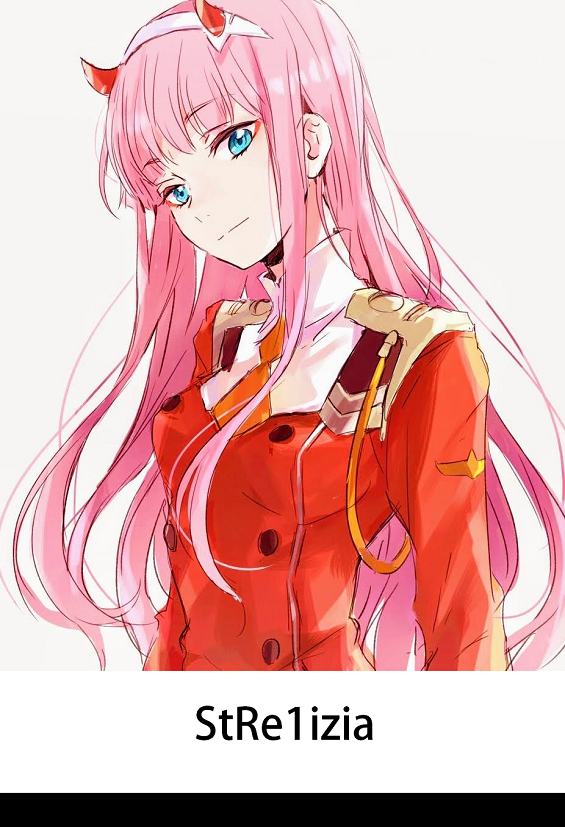

5. 保存并打开修改后的图片,得到一段字符串:StRe1izia

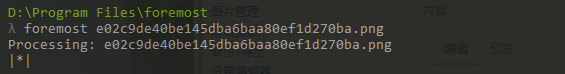

6. 但这不是最终结果,说明还有隐藏文件,那就试着用foremost分离原文件试试。

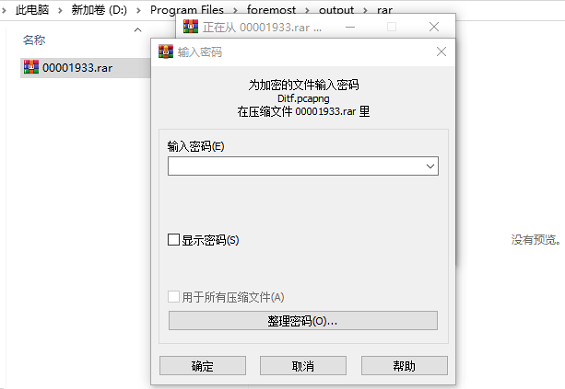

7. 果然分离出一个rar压缩包,而且需要密码才能解压,这不就来了吗?把上面的字符串放上去试试。

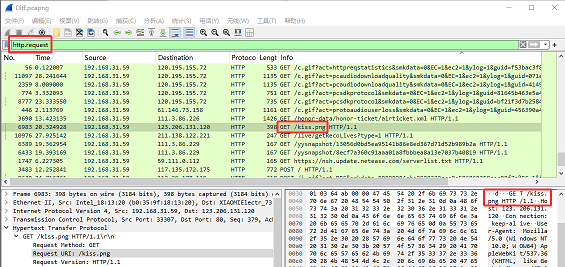

8. 我们得到了一个pcapng文件,直接放到Wireshark上去。但没啥思路,单纯感觉这玩意像套娃一样,一个套一个的。

9. 于是用http.request筛选出所有请求,看看还有没有什么隐藏文件。哇靠,还真有,当真是墙都不服就服你!

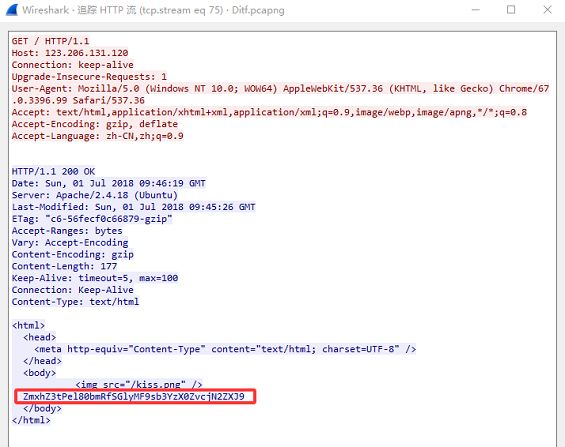

10. 我们去追踪它的HTTP流,看到一段字符串,应该是Base64编码。直接用Base64编码解码工具解码。

11. 备注:如何判断编码是Base16或Base32,还是Base64呢?

===>首先,Base16是由0-9,A-F组成,没有小写字母,而且最大字符不会超过F。

===>另外,Base32是由A-Z,2-7组成,同样没有小写字母,而且数字不会超过7,也没有0和1。

===>而Base64则由A-Z,a-z,0-9,+,/组成。

12. 最终得到结果:flag{Oz_4nd_Hir0_lov3_For3ver}

浙公网安备 33010602011771号

浙公网安备 33010602011771号