扫描工具-Nikto

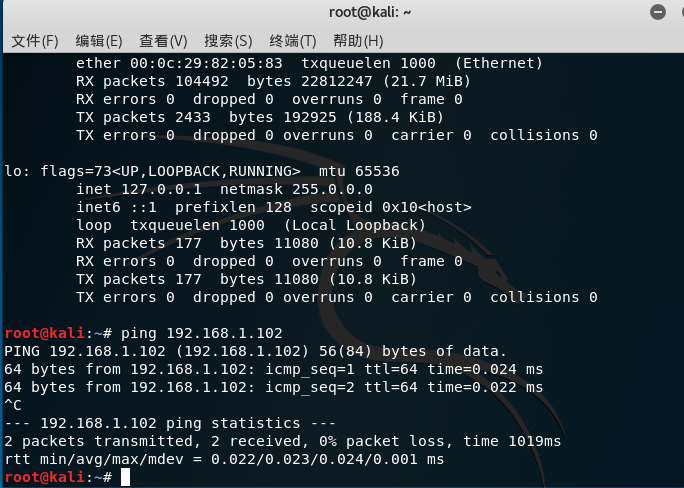

靶机 192.168.1.101

攻击机 192.168.1.102

尝试ping命令

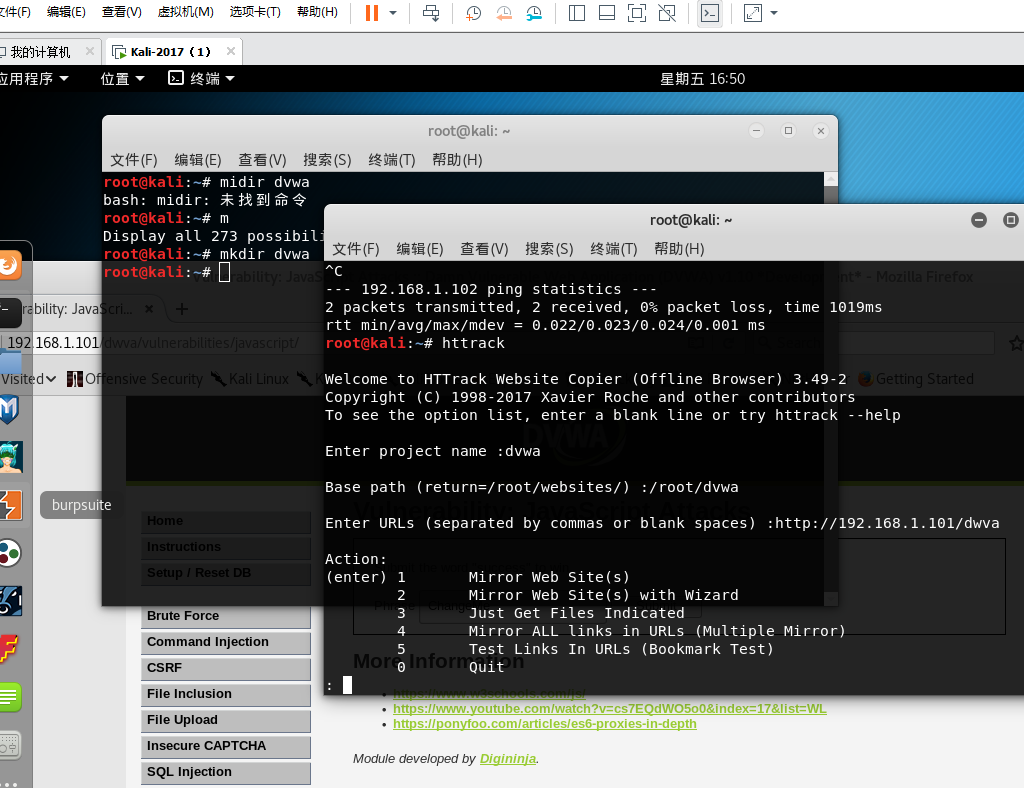

第一个工具 作用 Httrack ---》(把目标的网站复制过来)

这样可以减少与目标系统的交互

mkdir 创建一个dvwa目录

放到他下面

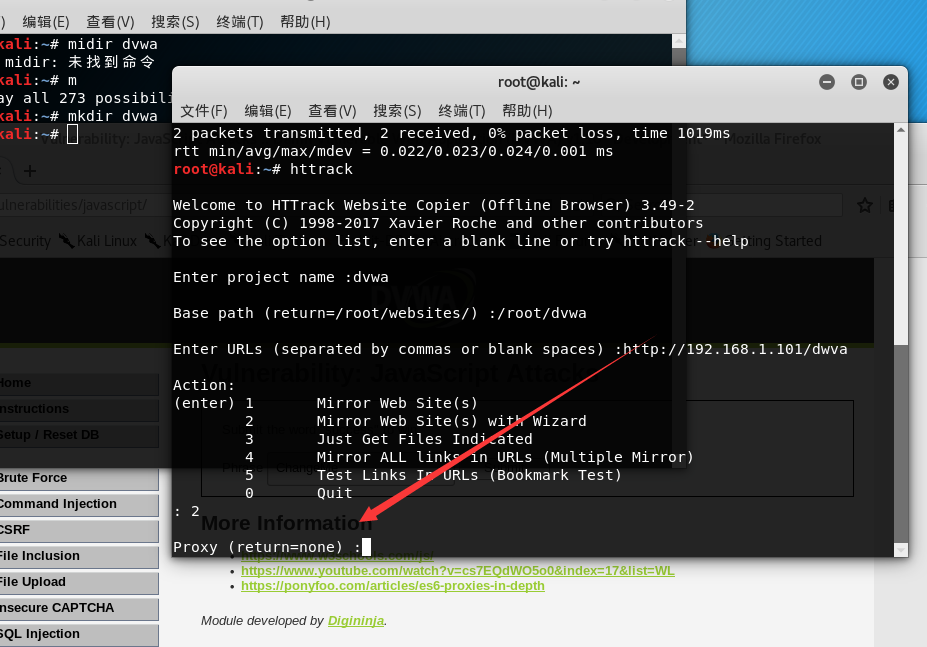

这是代理

逃避目标的检测 防止ip被封

这里我设置的空

这里我们选择第二种 然后类型写*

要dump全部的内容

收集了后可以对目标机器进行扫描了

接下来我们进行测试一下

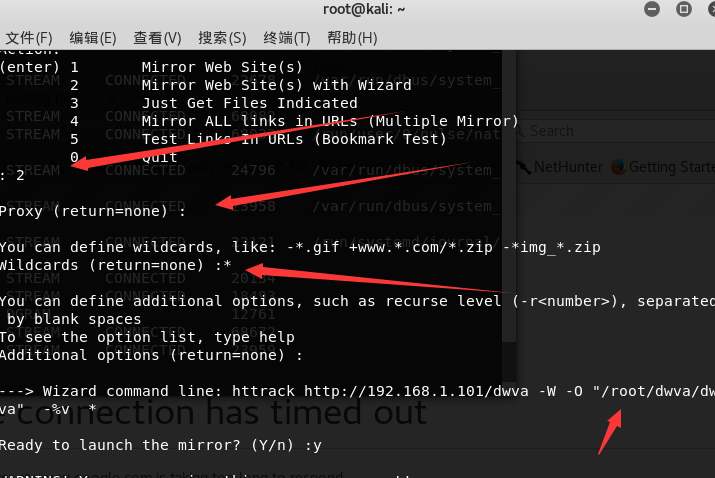

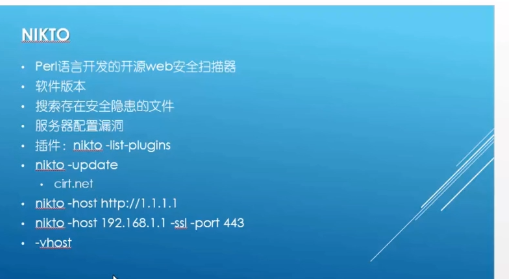

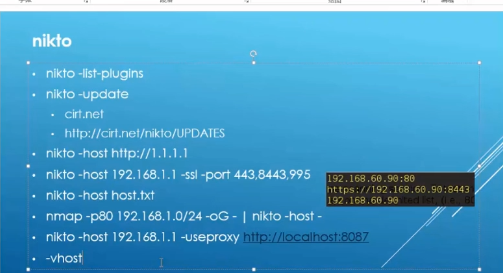

nikto -host ip -port xx

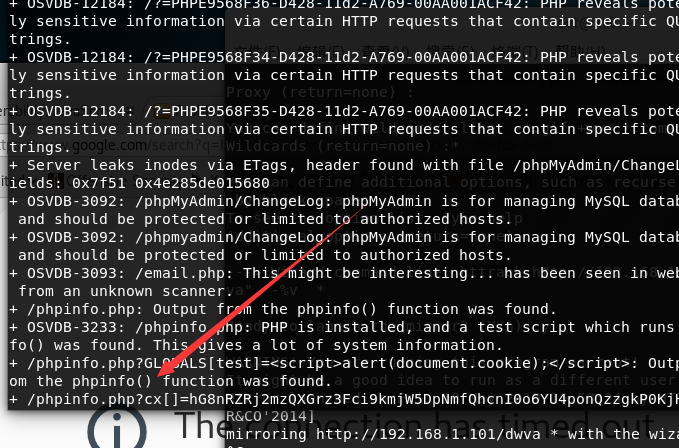

扫描结果会回显到你的视野里面

用nmap 扫描开放端口 然后和nikto可以配合使用

先是nmap 扫描80端口 然后输出结果 OG 给nikto在扫描

他是一台一台的机器开始扫描的

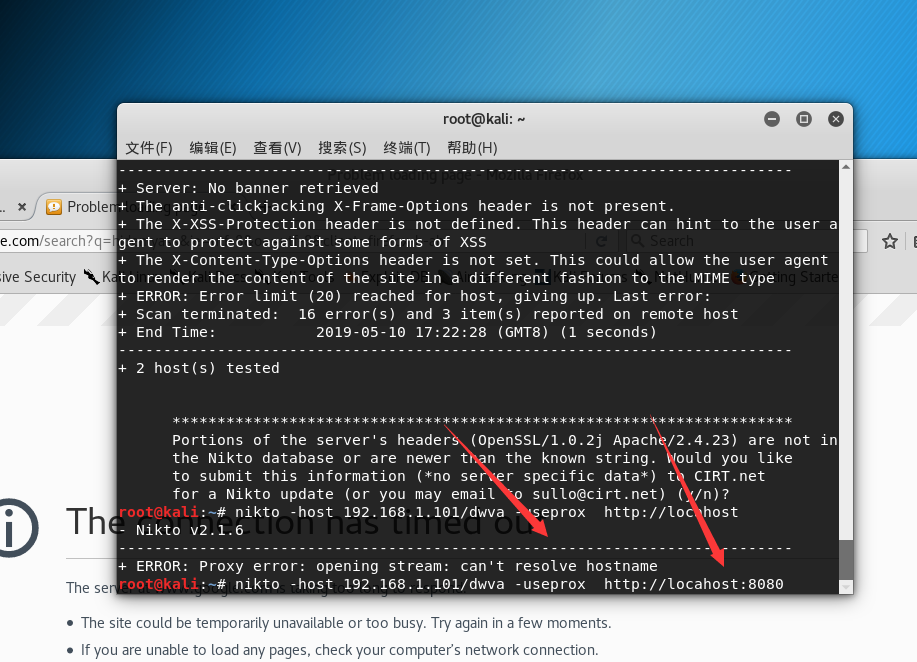

我们可以通代理扫描 这是命令

空格以下会告诉你扫描的状态

V 会告诉你正在扫那个文件那个目录

D是最详细的信息

E是看错误的信息

p是进度是多少了

R是重定向

显示从定向

C是显示cookie

Q是退出

N如果是扫描.txt的文本文件你可以按N直接扫描下一个

P暂停

nikto

里面还有一个ID

是基于http

或者realm是域的意思可以指定域

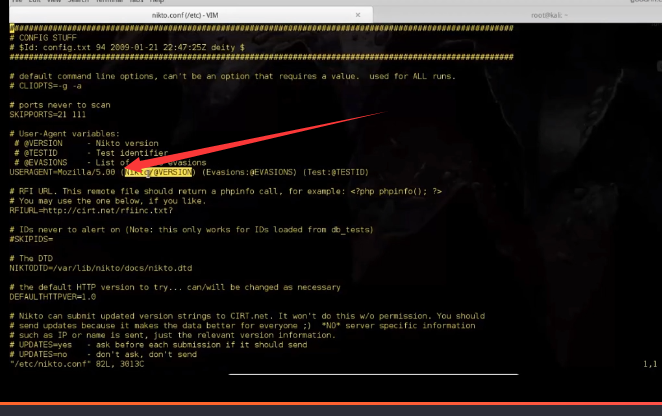

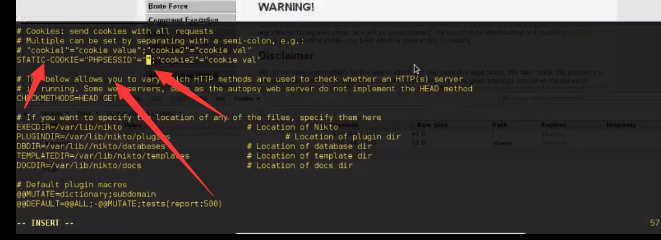

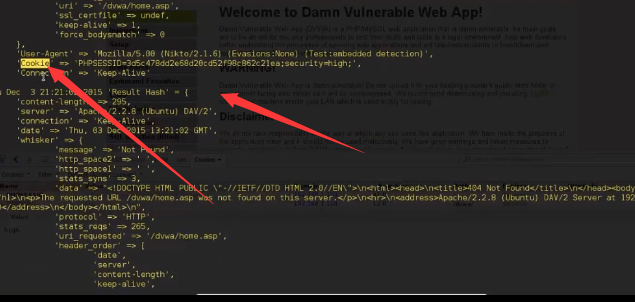

查看nikto脚本可以看见 这里我们用nikto的useragent很容易被管理看出你是在用nikto扫描他 所以我们这里可以把IE浏览器的useagent 粘贴下来 然后这样看起来就会比较正常 向是你用IE在访问它

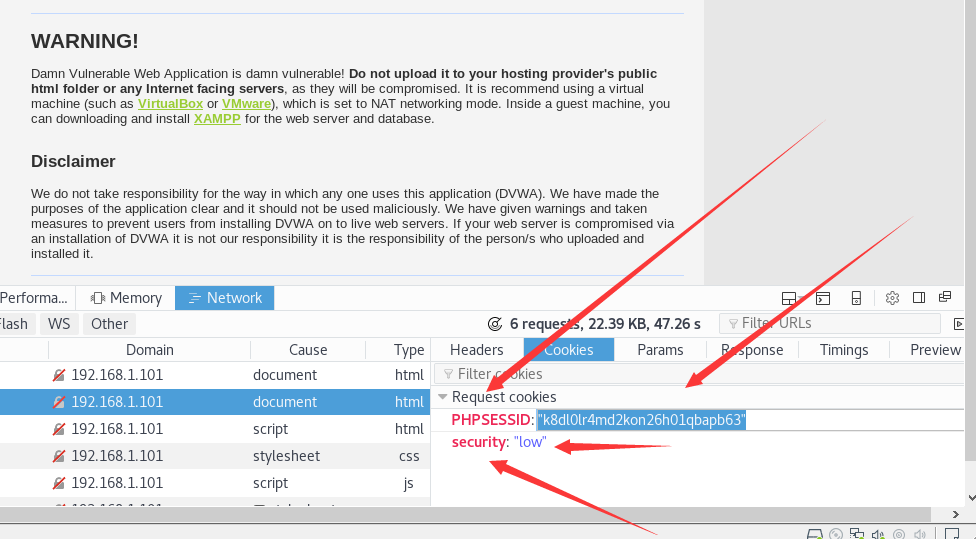

当然我们也可以调用cookie

PHPSESSID 是cookie的名 后面是cookie的值

放到对应的这里来

放进来之后

扫描Dvwa目录 后面会发现他扫描每次都会携带cookie

浙公网安备 33010602011771号

浙公网安备 33010602011771号