《网络攻防技术与实践》第六周学习

教材第五章学习总结

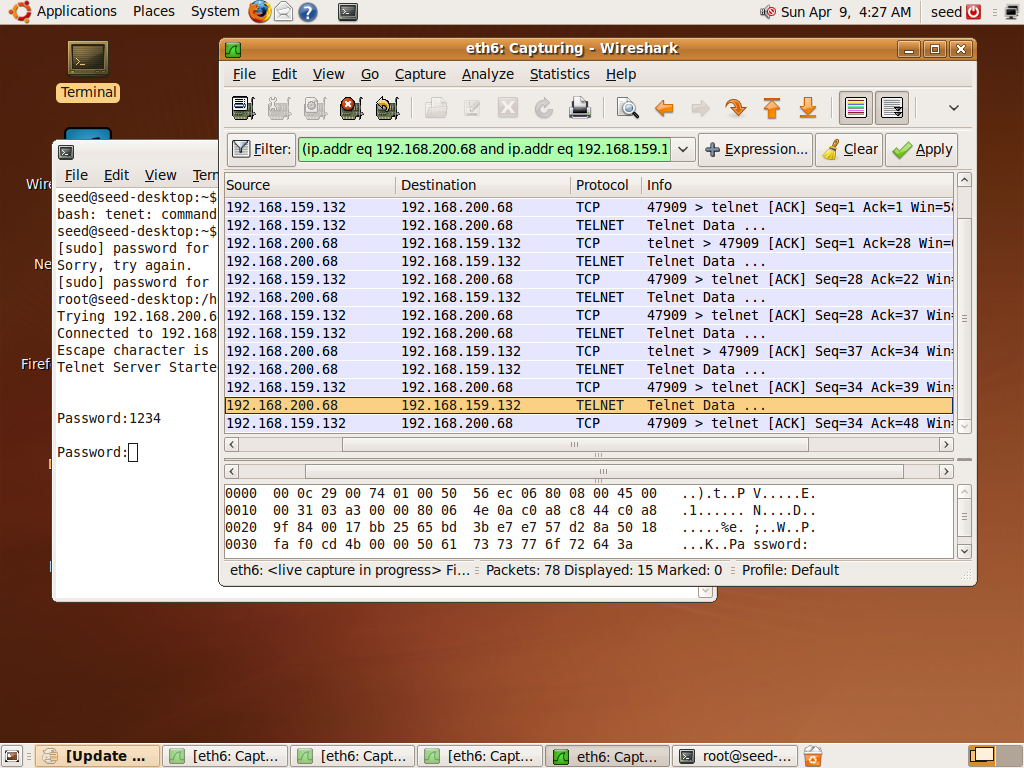

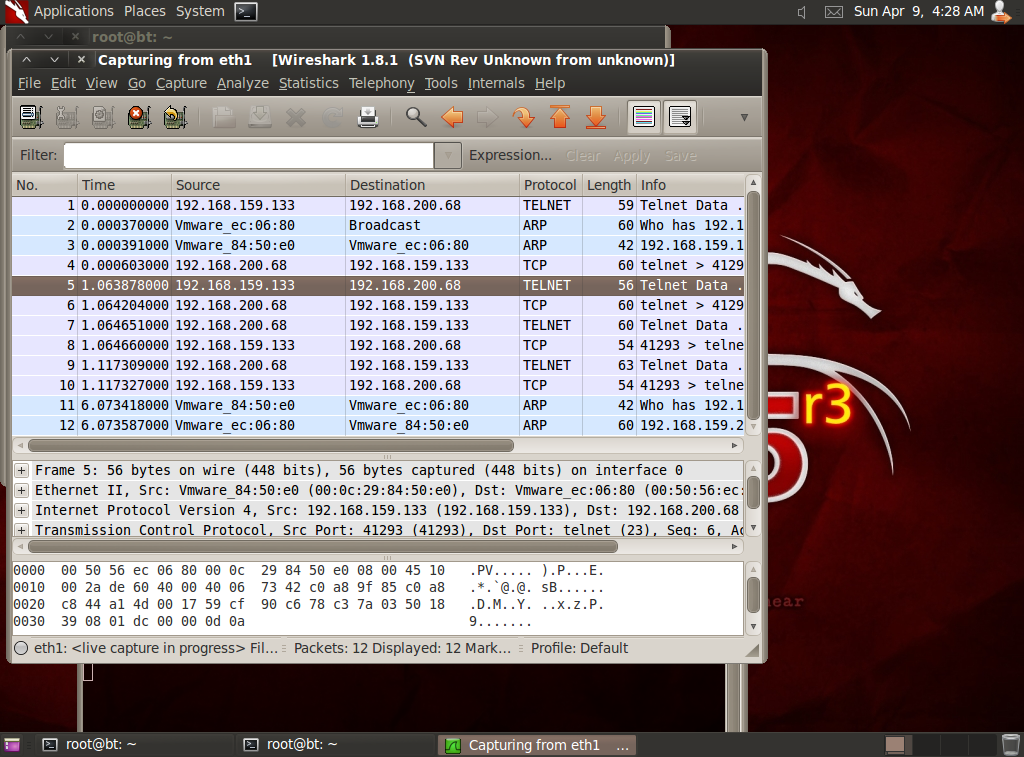

概述:第五章主要介绍了TCP/IP网络协议攻击,通过分别介绍分层模型中的每一层存在的安全缺陷,引出了每一层不同的攻击实现方法和解决对策。分别介绍了IP源地址欺骗、ARP欺骗、ICMP路由重定向、TCP RST攻击、TCP会话劫持攻击、TCP SYN Flood拒绝服务攻击和UDP Flood拒绝服务攻击的技术原理、具体过程和防范措施。应对这些网络协议攻击威胁,TCP/IP协议也正在进行着完善和改进,对于防御者而言,应充分采用最新的安全协议来武装自己的网络,从而降低网络安全风险。从安全属性来看,机密性,完整性和可用性构成了网络安全的三个基本属性。在网络通信中,攻击者可以采取了如下四种基本的攻击模式,包括截获、中断、篡改与伪造。网络层协议攻击包括IP源地址欺骗、ARP欺骗、ICMP路由重定向攻击。传输层协议攻击包括RST攻击、会话劫持攻击、SYN Flood拒绝服务攻击、UDP Flood拒绝服务攻击。最后教材介绍了了攻击防范措施,并对下一代互联网协议IPv6提出展望。

分点总结:

一、协议栈攻击

1、网络安全属性:机密性、完整性、可用性。网络安全的其他属性:真实性、不可抵赖性。2、网络攻击基本模式:(被动)截获、(主动)中断、篡改和伪造。 3、TCP/IP网络协议栈的分层模型:网络接口层、互联网层、传输层和应用层。针对不同的层出现了不同的攻击技术。 4、原始报文伪造技术以及工具:原始套接字(raw socket)、netwox、netwag

二、网络层协议欺骗

1、IP源址欺骗:

原理:只使用数据包中的目标地址进行路由转发,而不对源地址进行真实性的验证。 步骤:对受信任的主机进行拒绝服务攻击、对目标主机的TCP初始序列号(ISN)进行取样和猜测、伪造源地址为受信任的主机IP的SYN数据包发送给主机、等待目标主机将SYN/ACK包发给已经瘫痪的受信任的主机、再次伪装成被信任的目标主机发送ACK包、建立连接。 应用场景:拒绝服务攻击中 工具:netwox、wireshark、nmap 防范措施:使用随机化的初试序列号、使用网络层安全传输协议、避免采用基于IP地址的信任策略、在路由器和网关上实施包过滤。

2、ARP欺骗

原理:攻击者在有线以太网或者无线网上发送伪造ARP消息,对特定IP所对应的MAC地址进行假冒欺骗,从而达到恶意目的的攻击技术 应用场景:交换式网络、构造中间人攻击、恶意代码即为ARP病毒 工具:DSniff中的Arpspoof、arpison、Ettercap、netwox 防范措施:静态绑定关键主机的IP地址和MAC地址映射关系、使用相应的ARP防范工具、使用VLAN虚拟子网细分网络拓扑、加密是传输数据。

3、ICMP路由重定向攻击

ICMP报文类型:差错报告类(目的站不可达、数据报超时、数据包参数错误)、控制类报文(请求/应答类和通知类) 原理:利用ICMP路由重定向报文改变主机路由表,向目标主机发送重定向消息,伪装成路由器,使得目标机器的数据报文发送至攻击机从而加强监听。 工具:netwox 防范措施:根据类型过滤一些ICMP数据包,设置防火墙过滤,对ICMP重定向报文判断是不是来自本地路由器的。

三、传输层协议攻击

1、TCP RST攻击:伪造TCP重置报文攻击,假冒干扰TCP通信连接的技术方法。 2、TCP会话劫持攻击:劫持通信双方已经建立的连接,假冒其中一方的身份与另一方进行进一步通信。 防范措施:禁用主机上的源路由、采用静态绑定IP-MAC映射表以及避免ARP欺骗,引用和过滤ICMP重定向报文。 3、TCP SYN Flood拒绝服务攻击:难防御,目的是使服务器不能正常访问的用户提供服务。又称为SYN洪泛工具 防范措施:SYN-Cookie技术、防火墙地址状态监控技术。 4、UDP Flood:通过目标主机和网络发送大量的UDP数据包,造成目标主机显著的计算负载提升,或者目标网络的网络拥塞,从而使得目标主机和网络陷入不可用的状态,造成拒绝服务攻击。 防范措施:禁用或过滤监控和响应服务、禁用或过滤其他的UDP服务等。

视频学习总结

kali21-25,这些视频主要介绍了一些在线和离线破解工具,可以破解HASH、SSH服务、数据库密码、系统账户密码和WIFI密码等。

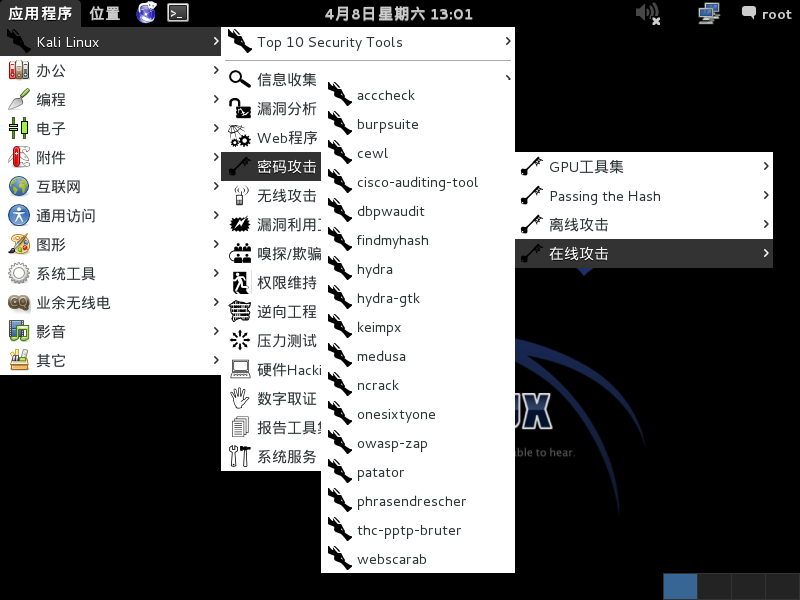

密码攻击之在线攻击

1、在线攻击多为对一个服务远程连接并使用用户名与密码破解。2、cewl:可爬行网站获取关键信息创建一个密码字典 3、CAT:安全审计工具,扫描cisco路由器一般性漏洞,如默认密码,SNMP community字串和一些老的IOS bug

4、findmyhash:在线哈希破解工具,借助在线破解哈希网站接口制作的工具。findmyhash MD5 -h MD5值

5、hydra:hydra -L user.txt -P pass.txt -F ……

6、medusa:medusa -h 192.168.235.96 -u root -p //worldlists/rockyou.txt -M ssh

7、NCrack:突出了RDP(3389)爆破功能

8、Onesixtyone:snmp扫描工具,可找出设备上的SNMP community字串,速度快。

9、Patator:python编写,多服务,枚举一个服务用户名密码。

10、phrasen|drescher:多线程,支持插件式密码破解工具

11、THC-PPTP-BRUTER:针对PPTP VPN断点(TCP端口1723)的暴力破解程序,支持MSchapV2验证,Windows ,Cisco网关测试通过,探测微软的Anti-Brute Force Implementation中漏洞

离线攻击工具

1、Creddump套件:cache-dump ,lssdump与pwdump

2、chntpw:修改windowsSAM文件实现系统能够密码修改,可用kali作为启动盘做删除密码的用途。

3、crunch:密码字典生成工具,可指定位数

4、dictstat:字典分析工具,可分析出一个现有的字典分布状态,也可按照一定的过滤器提取字典。

5、Fcrachzip:ZIP压缩包密码破解工具

6、hashcat:hashcat(CPU)、oclhashcat(GPU、可分为AMD版和NIDVA版),oclrausscrack(GPU)、

7、hashid:哈希分析工具

8、hashIdentifyer

9、John the ripper:用于Linux Shadow账户密码破解,也支持MD5-RAW破解

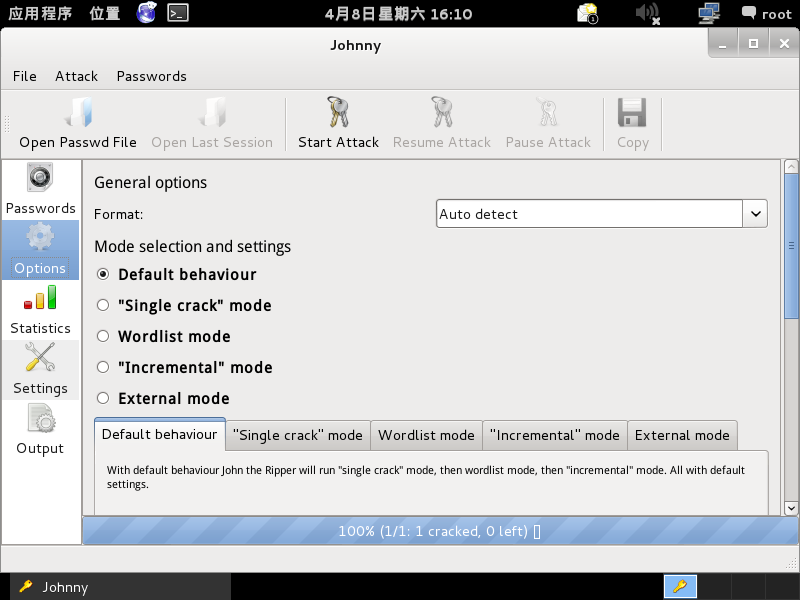

10、Johnny

11、Ophcrach:彩虹表windows密码hash破解工具

12、Pyrit:无线网密码破解工具。GPU加速,让wpa2破解更高效

13、Rcrack:彩虹表密码哈希工具(RT格式)需要足够容量的彩虹表,用空间换时间。Rcrack i-mt:最新格式,彩虹表(不可缺少)

14、Rsmangler:字典处理工具,可生成几个字串的所有可能组合形式

15、Samdump2与Bkhive:linux下破解windows下哈希工具

16、SIPcrack

17、sucrack:借助本地su命令进行本地root账户密码

18、truecrack:针对trucrypt加密文件的密码破解工具

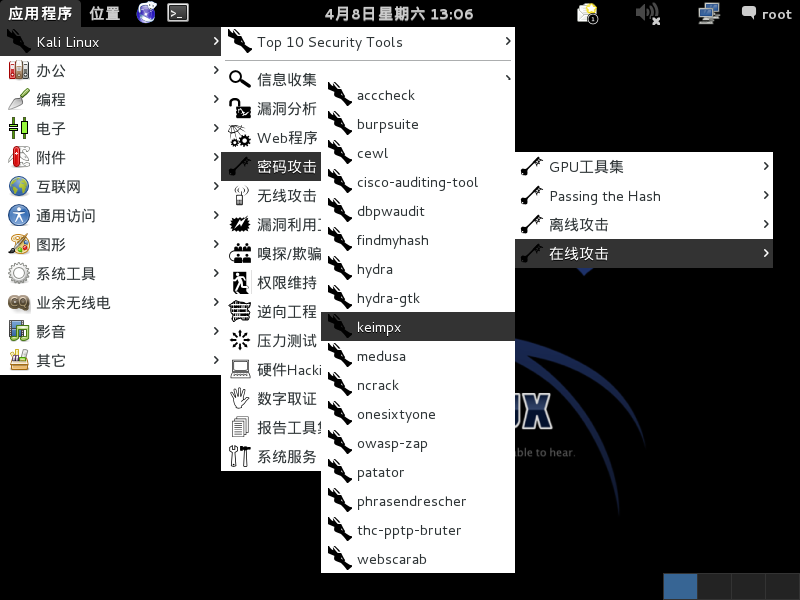

哈希传递

1、windows中存储的是密码hash值,远程登录也是

2、Passing the hash套件:首先需要目标主机hash信息(PWDCMP7抓取hash)针对win下的相应的EXE文件。

3、Keimpx:Python编写。通过以后哈希获取一个后门shell,使用PWDUMP7抓取哈希,将文件保存在根目录,使用-c参数使用此文件作为凭据,检测到Adminstrator进行哈希传递攻击,是否获得一个shell,默认选项获得shell,用help命令查看,输入shell得到shell,可看到shell绑定的端口是2090,用nc连接得到shell

4、metasploit:模块exploit/windows/smb/psexec可完成哈希攻击

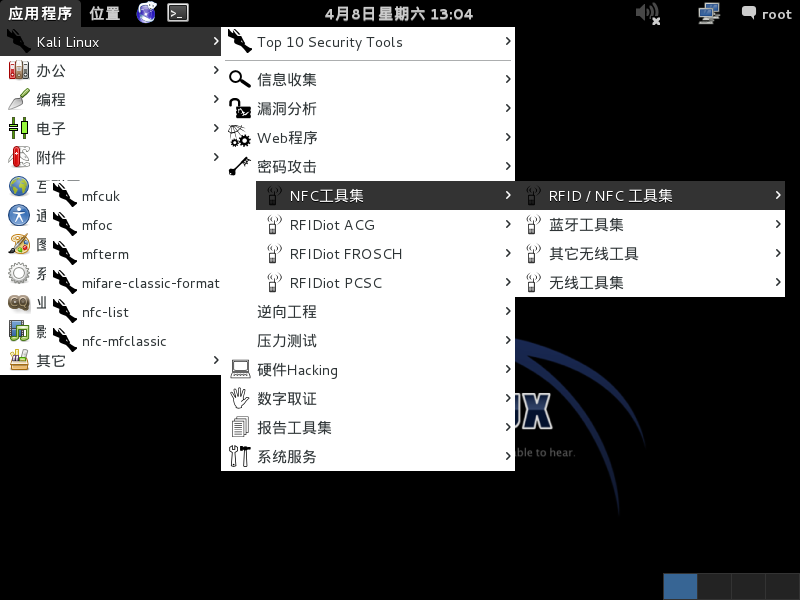

无线安全分析工具

1、RFID和NFC工具、软件定义无线电工具,蓝牙hack工具,与常规无线网络分析工具

2、RFID/NFC工具:专业分析硬件PROXMARK3,国内无线网络团队RADIOWAR

3、无线网络分析工具:backtrack系列,aiecrack-ng无线网络分析套件

4、aircrack:与802.11标准相关,功能是网络检测、数据包嗅探,wep和wpa/wpa2-psk破解,可嗅探802.11a、802.11b、802.11g的数据。

5、lowpatty:wpa-psk握手包破解工具

6、EPAMD5PASS:针对EPA-MD5的密码破解工具

7、FERNWIFI cracker:kalilinux中需要外置无线网卡

8、MDk3:无线dos攻击测试工具,模式:BEACON FLOOD,Authentication DOS,Deauthentication/disassociation amok.具有针对隐藏essid的暴力探测模式、802.1x渗透测试、wids干扰

9、wifite:自动无线网审计工具,可完成自动化破解,python脚本编写

10、Reaver:对wps的路由器PIN码进行破解。

视频学习实践

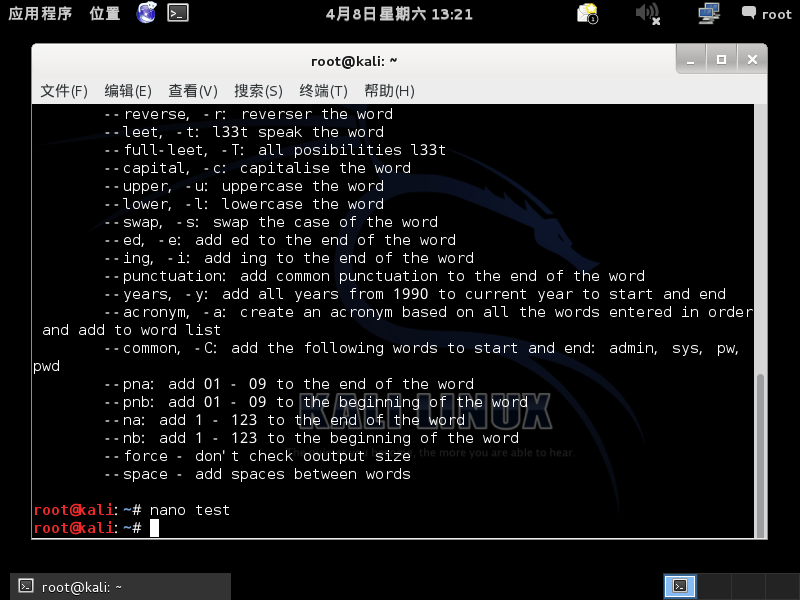

1.离线攻击工具实践之rsmangler

创建nano文件#nano test查看nano文件cat test

首次创建的字典因为产生的与之衍生的相关密码字符串过多,以杀死。后创建的test内容比较简单,内容为root test。

显示产生的可能的字符串如下图

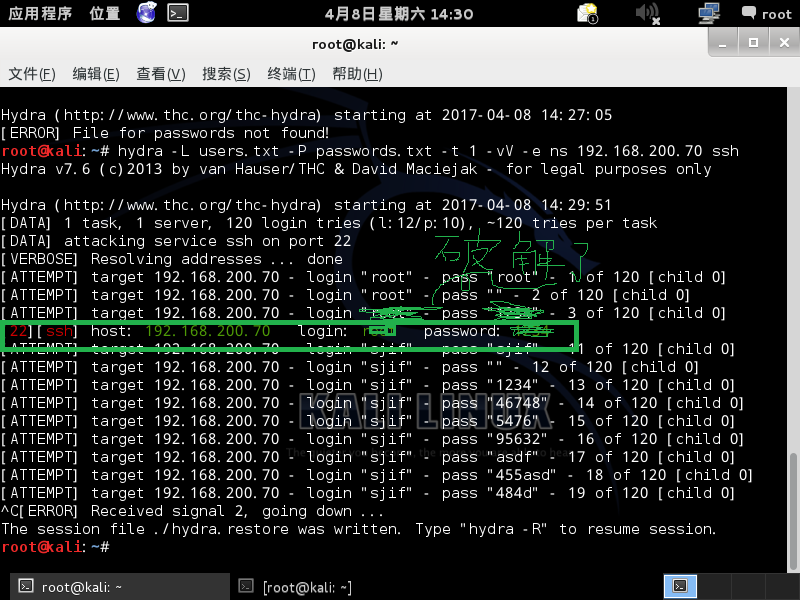

2.在线攻击工具实践之hydra

在kali上测试ssh破解,首先查看ssh是否在运行,service ssh status,发现并没有在运行,上网查找方法为service ssh start,可以看到ssh已经启动,如下图所示

由于本地并没有密码字典,在这里手动生成一个密码字典,如下手动编辑了两个字典,分别为users,passwords。

然后再运行破解密码指令#hydra -L users.txt -P password.txt -t 1 -vV -e ns 192.168.200.70 ssh,稍等片刻可以看到如下结果

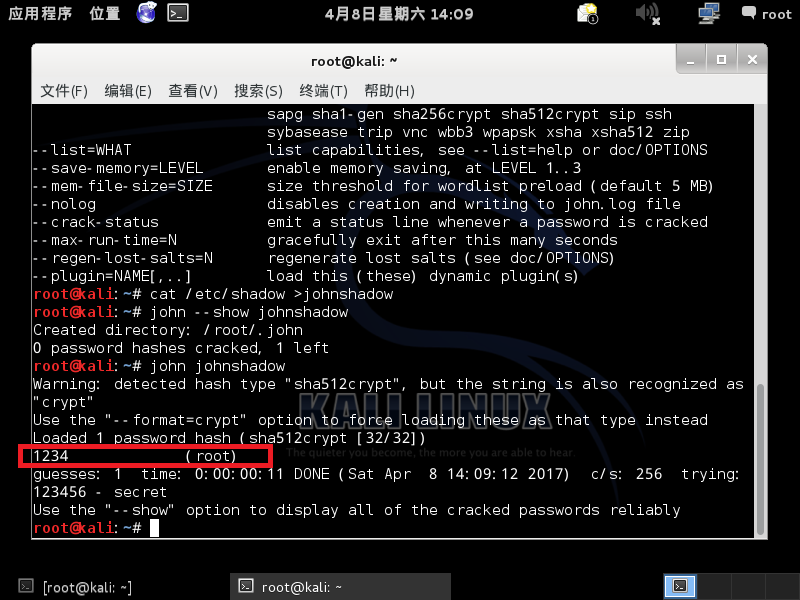

3.离线攻击工具之John the ripper

老牌密码破解工具,常用于Linux shadow中账户的密码破解,社区版也支持MD5-RAW等哈希的破解。

尝试破解本机用户名和密码,如下图所示

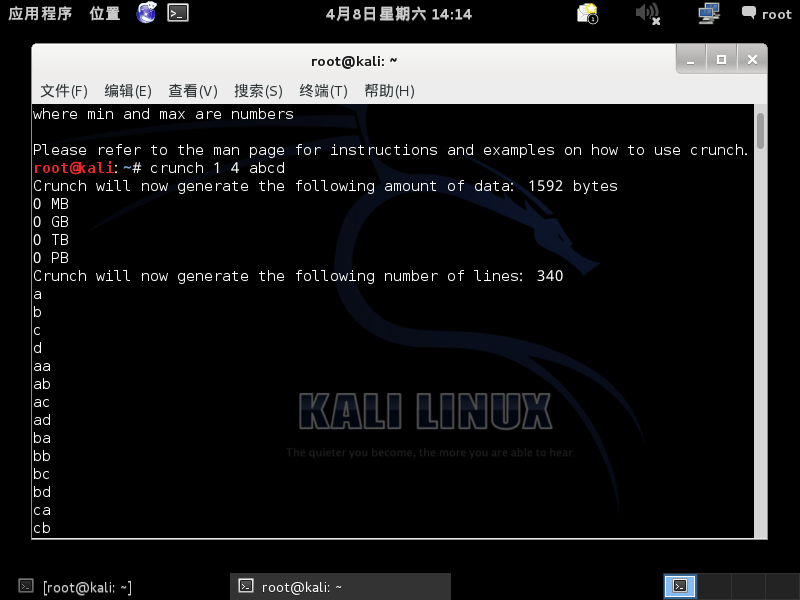

4.离线攻击工具之crunch

#crunch 1 4 abcd实用的密码字典生成工具,可以指定位数生成暴力枚举字典。

5.图形化的Fern WiFi cracker(Python编写)

6.Johnny

教材内容实践

netwag使用

上周错题总结

sql注入和xss攻击的共同原理:输入检查不充分,数据和代码没有分离

黑客地下经济链中玩家不在地下黑市进行交易。

可以把fi.txt复制为f2.txt的命令有:cp f1.txt f2.txt和cat f1.txt > f2.tx (后者通过输出重定向实现了复制)

学习进度总结

教材部分内容的实践进入了网络攻防实践技术的常见的技术内容,如ARP欺骗,icmp重定向,SYNflood攻击等。要多多进行实践。

学习进度条

| 周次 | 教材学习 | 视频学习 | 博客量 |

|---|---|---|---|

| 第一周 | 实验楼 | 实验楼 | 1/1 |

| 第二周 | 第一,二章 | kali1-5 | 2/2 |

| 第三周 | 第三章 | kali6-10 | 3/3 |

| 第四周 | 第四章 | Kali11-15 | 4/4 |

| 第五周 | 第11,12章 | Kali16-20 | 5/5 |

| 第六周 | 第五章 | Kali21-25 | 6/6 |

参考资料

posted on 2017-04-09 16:42 xt13522545721 阅读(1192) 评论(4) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号