探索ASP.NET MVC5系列之~~~3.视图篇(下)---包含常用表单和暴力解猜防御

其实任何资料里面的任何知识点都无所谓,都是不重要的,重要的是学习方法,自行摸索的过程(不妥之处欢迎指正)

汇总:http://www.cnblogs.com/dunitian/p/4822808.html#mvc

这几天忙着帮别人普及安全,今天就把这篇文章结束掉,明天讲下 “过度提交” 的防御。这次开篇就激烈点==》爆破演示:

打开Burp

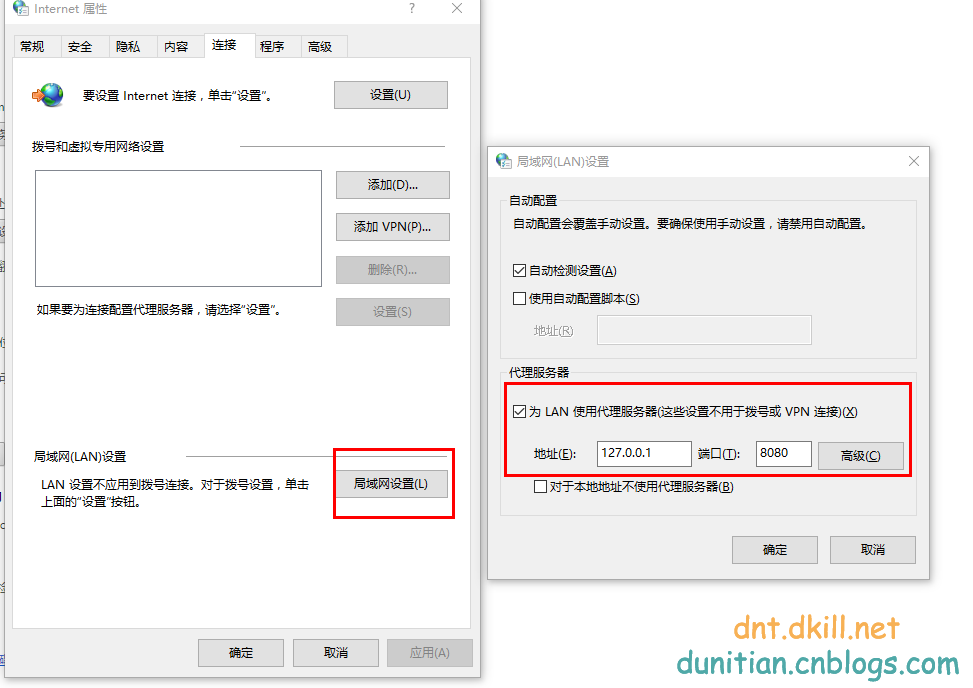

设置监听端口==》8080

设置一下代理:

下一步

、

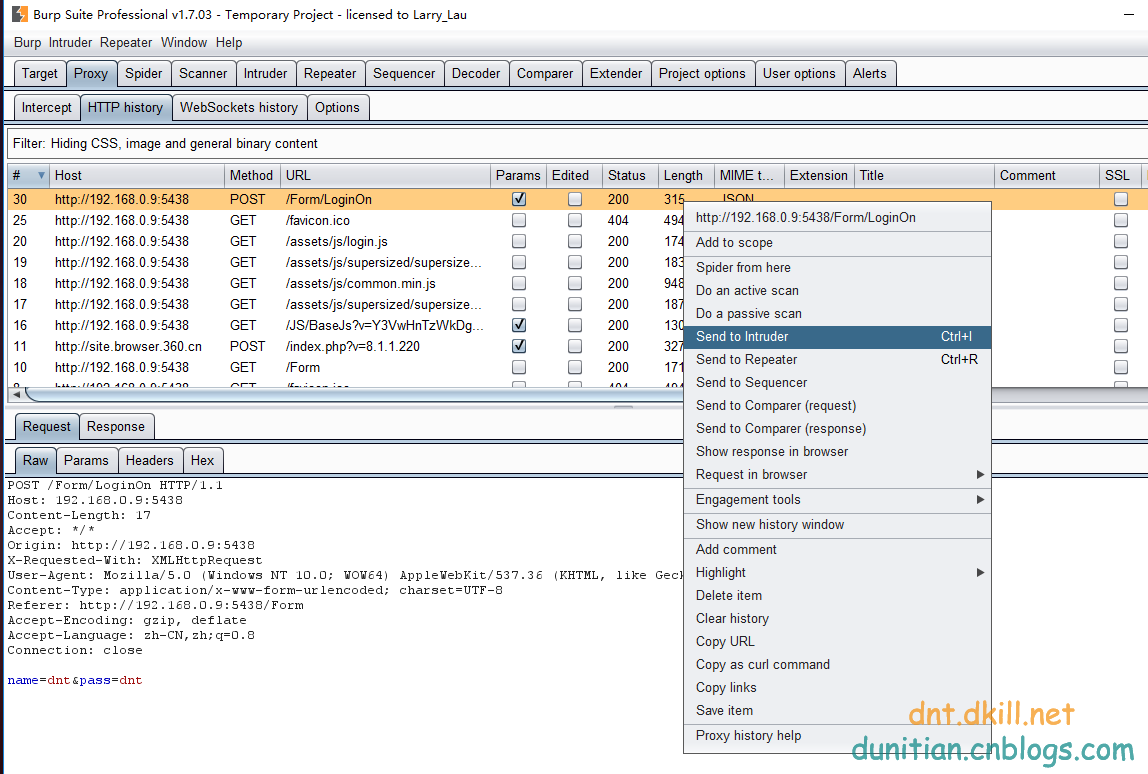

登陆失败,查看一下Request和Response

准备工具

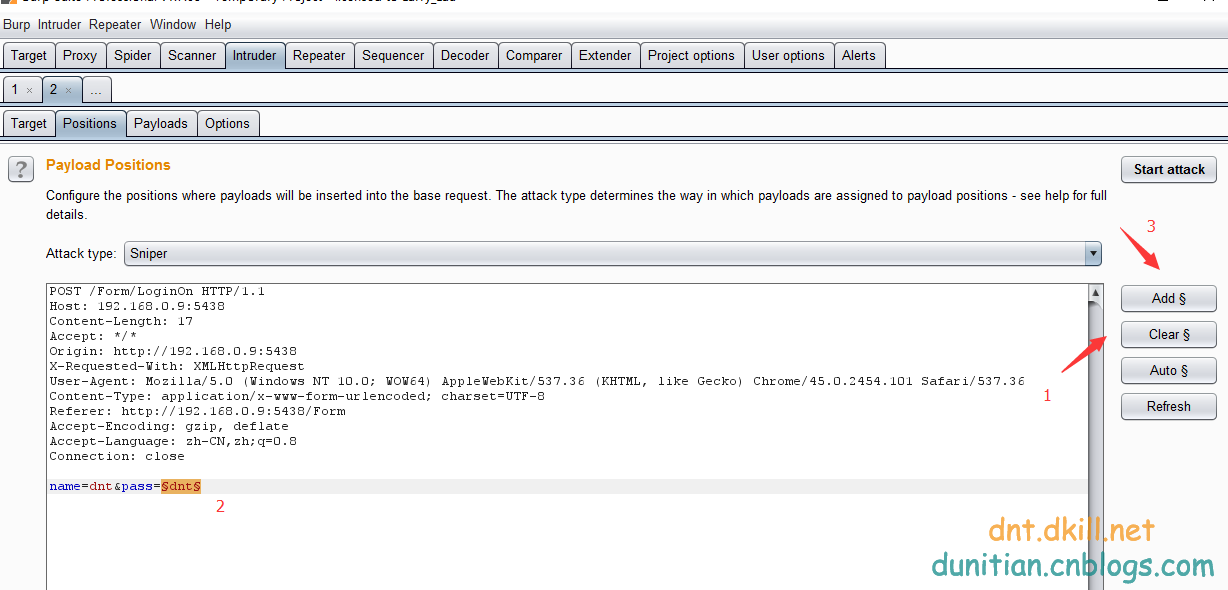

设置要爆破的字段

载入字典,启用攻击。(Options里面可以设置线程,结果过滤之类的,可以自行设置)

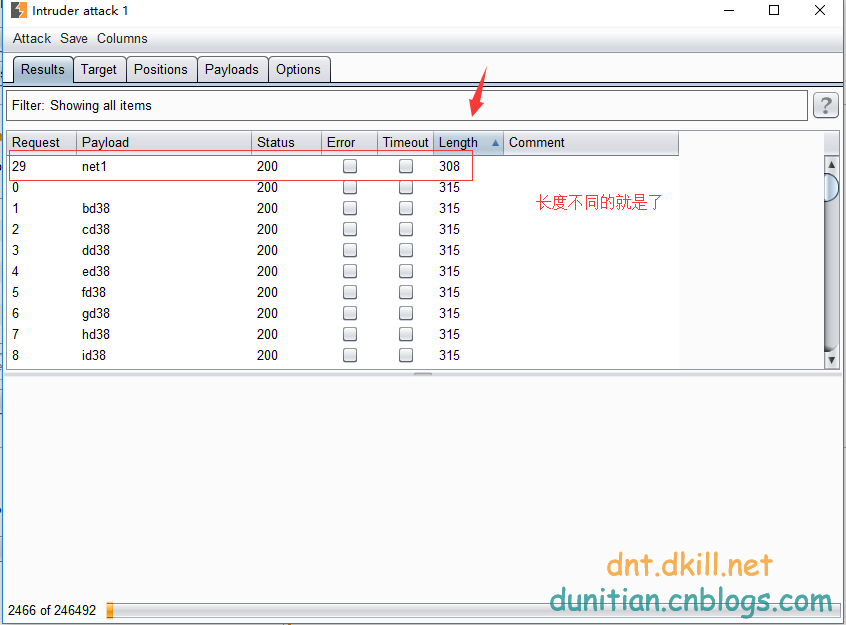

开始了~专门看不同长度的,基本上都是正确的返回

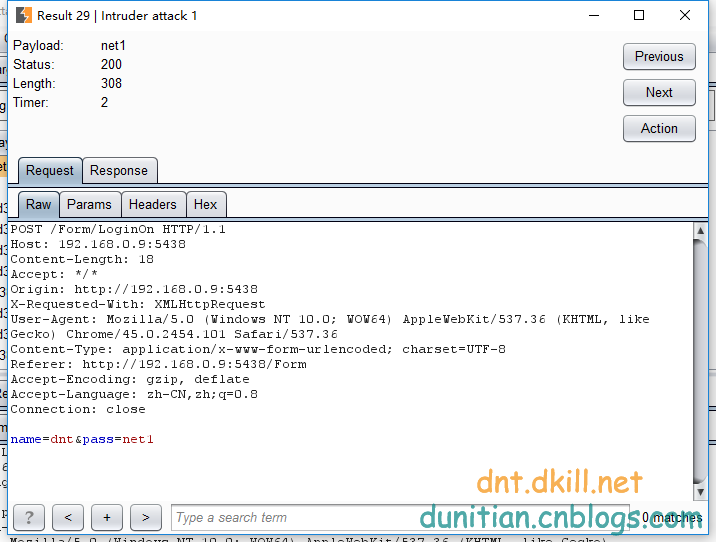

看一下密码是多少===》net1

看看Response返回是否是true==》对的

登录看看==》成功进入后台!

---------------------------------------------------------------------------------------------------------

可能有些人只对这个爆破感兴趣,那我说下怎么防御吧:

1.一般网站做法都是通过验证码,然后就有了验证码一代,二代,三代==>我推荐,”极验“(你有比较不错的也可以跟我说下,大家互助)。验证码大家都知道有破解的,比如各大打码平台,有机器识别,有人工打码等

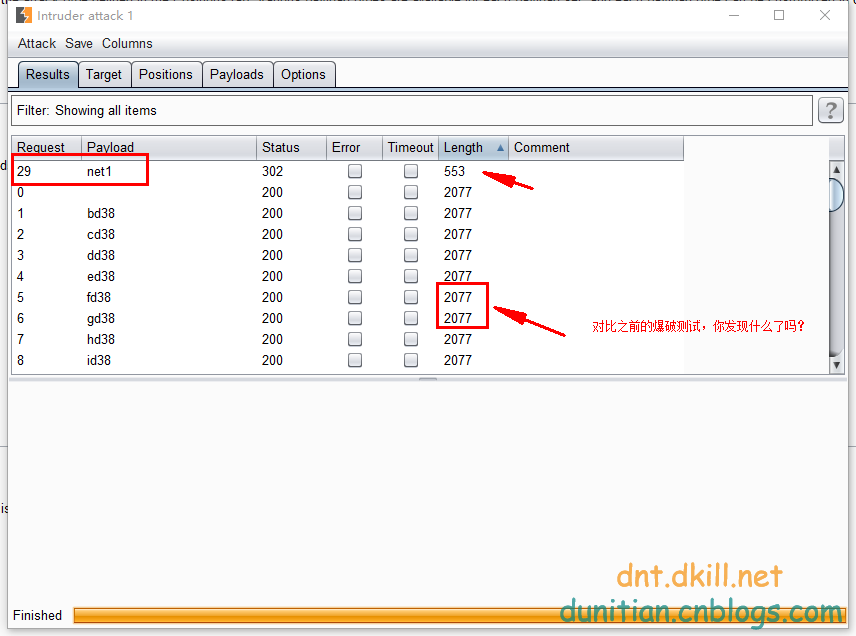

2.更高级一点做法就是各种跳转,登录失败跳xxx页面,登录成功跳xxx页面,这样可以给攻击者增大攻击难度===》其实也没啥难度,设置一下跟着301重定向就可以了,主要是难倒小菜鸟

3.然后就是冻结多次登录的IP,当登录次数一点程度的时候,就冻结IP一段时间,这样也是增加了攻击难度===》呃,,,比上一个麻烦一点,IP更换工具网上还是有各种的

4.通用方法就是冻结用户(限制次数),比如设置一个多少时间间隔内密码出错不能超过5次。爆破次数这么少基本上破不了了,但这也影响了正常用户的正常使用

5.主动攻击,这个方法是我学生时代毕业答辩的时候提出来的,除DDos外(这个反击太耗流量)的其他攻击,只要累计一定上限制,我会利用公司所有服务器资源,所有客户资源对攻击者进行DDos攻击,我一直奉信一个原则,被动挨打不如主动攻击!

推荐做法==》正常情况下用简单验证,比如这种的==》1+2=? ,如果出错3次左右就换你原来的复杂验证码。如果再出错3次就冻结用户吧,冻结之后为了不影响用户正常使用,可以用短信(邮箱)验证来解除冻结

如果是个人站点或者是小站点==》直接极验走起(https://github.com/GeeTeam/gt-csharp-sdk)

1.表单

开始今天的讲解,今天说下表单(个人推荐用原生的写法,如果赶时间就用微软的这种封装写法【原因无他,看下就清楚了】)

这个是爆破的返回数据:

原生:

自带:(返回的是当前视图,而且所有的验证都是直接请求服务器,呃,,,,,,不说话)

后端可以考虑这样做,前端还是老老实实的原生态走起吧(可以使用前端框架)

写个简单例子:(我也是最近才用这种方法,若有不当之处欢迎指出~)【说句良心话==》开发效率比以前高的不要不要的....】

说一下,模型注解已经特性相关的东西,下一篇会讲。那个令牌相关的你忽略就可以,后面讲跨站请求的时候会详细说,很多防御方法

定义一个模型

控制器:

视图:(你需要的表单标签基本上都有)

效果:

浙公网安备 33010602011771号

浙公网安备 33010602011771号