day4-SSL+扫描

http ssl配置

邮件服务TLS/SSL配置

扫描与抓包

HTTPS优势

HTTP over SSL

提供了更加安全的B/S通道

针对数据通信进行加密及身份验证

资源类型https:// 默认TCP端口443

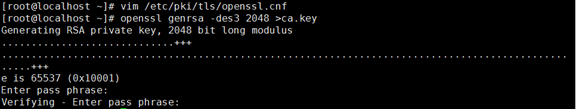

- 生成私钥

在web服务器建立

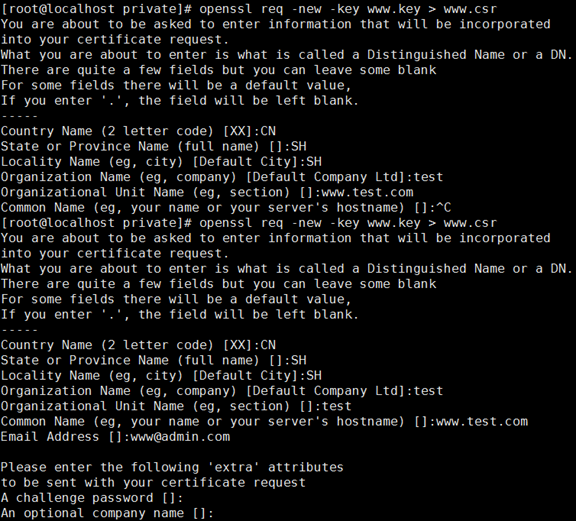

- 生成CSR文件

输入的信息尽量和CA保持一至

生成完私钥后,发送给CA证书

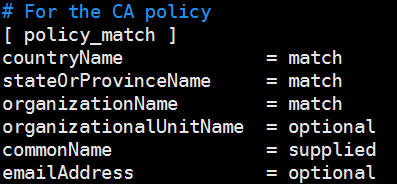

在CA服务器上面查看配置文件

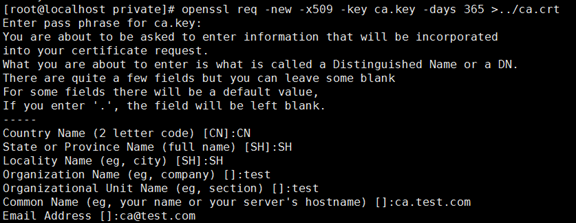

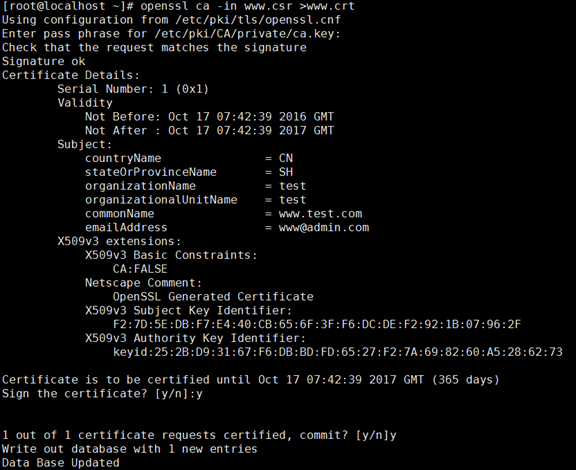

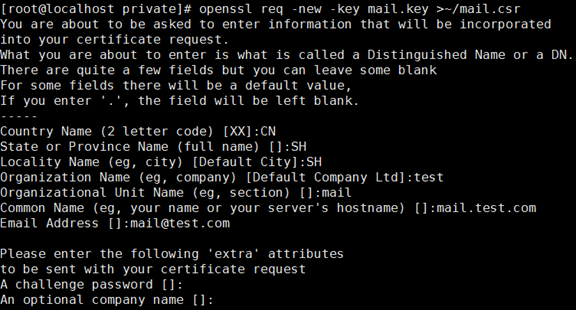

- CA签署证书

查看证书请求信息

# openssl req -in www.csr -noout –text

该文件的名字和配置文件里面的需相对应

certificate = $dir/ca.crt # The CA certificate

private_key = $dir/private/ca.key # The private key

生成根证书后,就可以签署证书了

签署完成后发给WEB服务器,web服务器/etc/pki/tls/certs/www.crt目录下

- 安装mod_ssl

# yum install -y mod_ssl

- 修改配置文件,加载公、私钥

# vim /etc/httpd/conf.d/ssl.conf

RewriteEngine on //启用地址重写引擎

RewriteCond %{SERVER_PORT} !^443$ //重写条件为非443端口的访问

RewriteRule (.*) https://%{SERVER_NAME}/$1 [R] //将URL重写为HTTPS://开头

<VirtualHost _default_:443>

SSLCertificateFile /etc/pki/tls/certs/www.crt

SSLCertificateKeyFile /etc/pki/tls/private/www.key

开启http服务

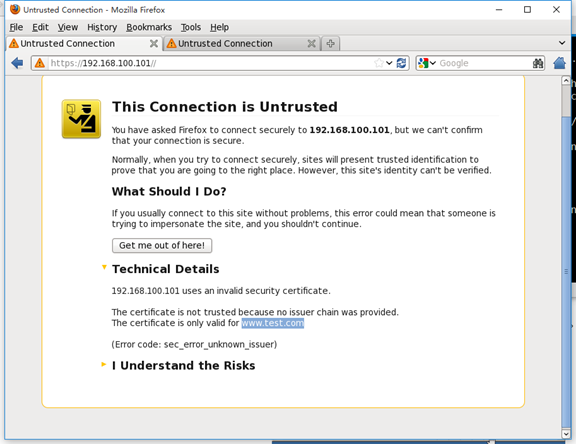

没有信任域名,可访问域名

没有信任CA,需要安装CA根证书

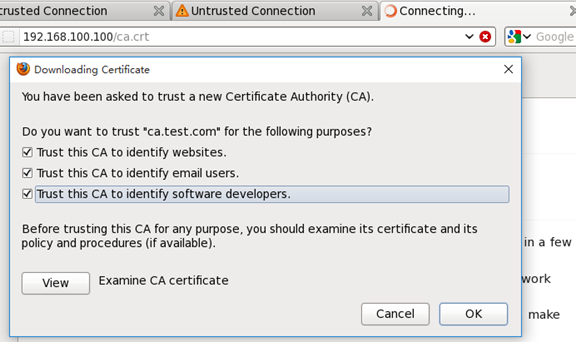

安装根证书

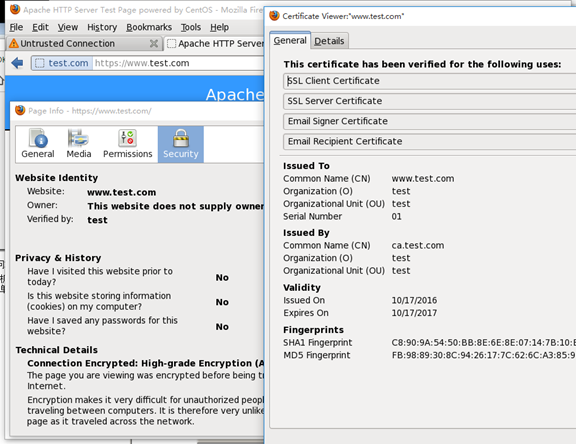

可查看相关信息

扫描

以获取一些公开/非公开信息为目的

检测潜在的风险

查找可攻击目标

收集设备/主机/系统/软件信息

发现可利用的安全漏洞

SCAN主动探测

SNIFF被动监听/嗅探 抓包

nmap 扫描类型 选项 扫描目标

常用的扫描类型

-sS:TCP SYN扫描(半开)

-sT:TCP连接扫描(全开)

-sU:UDP扫描

-sP:ICMP扫描

-A:目标系统全面分析

-n:跳过主机解析

抓包工具:一款提取TCP数据包的命令行工具

tcpdump 选项 过滤条件

常用监控选项

-i:指定监控的网络接口

-A:转换为ACSII码,以方便阅读

-w:将数据钇信息保存到指定文件

-r:从指定文件读取数据包信息

bit 比特流

frame 帧

package 包

segment 帧包段

7前导码+1起始定界符

6目标地址+6源地址+2类型/长度+46~1500数据+4校验

过滤条件

类型:host、net、port、portrange

方向:src、dst

协议:tcp、udp、ip、wlan、arp、…

多条件组合:and、or、not

linux可安装图形抓包工具wireshark

yum install –y wireshark-gnome

wireshark命令行包,winreshark-gnome图形包,装图形包都会安装

命令行工具tshark。图形桌面工具:wireshark

使用NMAP扫描

检查目标主机mail所开启的TCP服务

#nmap 192.168.100.100

检查192.168.100.0/24网段开启了FTP、SSH服务

nmap –p 21-22 192.168.100.0/24

192.168.100.0/24网段内哪些主机可以ping通

#nmap –n –sP 192.168.100.0/24

全面分析目标主机192.168.100.100,192.168.100.200

#nmap –A 192.168.100.100, 200

邮件加密的必要性

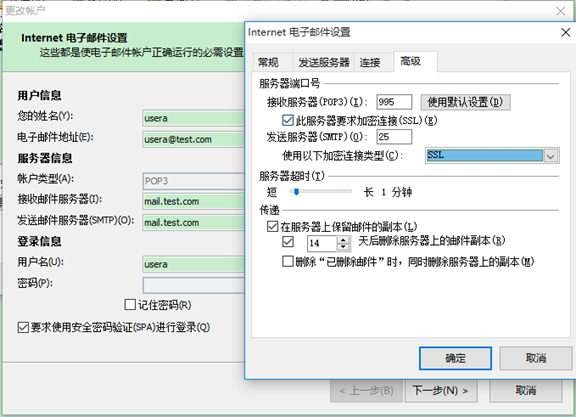

相关协议及端口

SMTP(25)+TLS/SSL

POP3(110)、POP3S(995)

IMAP(143)、IMAPS(993)

邮件TLS/SSL加密部署

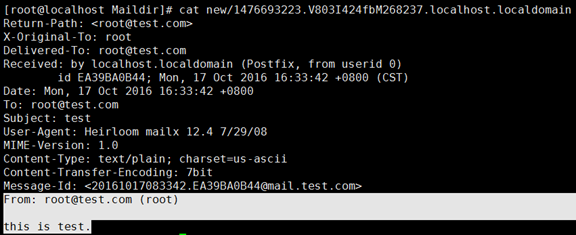

- 获得由CA签发的数字证书

- 部署私钥+邮件证书

- 调整postfix发信服务

- 调整dovecot收信服务

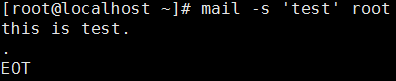

- 邮件加密收发测试

# yum -y install postfix dovecot cyrus-sasl

#vim /etc/sasl2/smtpd.conf

pwcheck_method: saslauthd

mech_list: plain login

/etc/init.d/saslauthd start

MAIL服务器生成验证

#openssl genrsa 2048>mail.key

#chmod 600 mail.key

证书签署

postfix配置文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号