摘要:

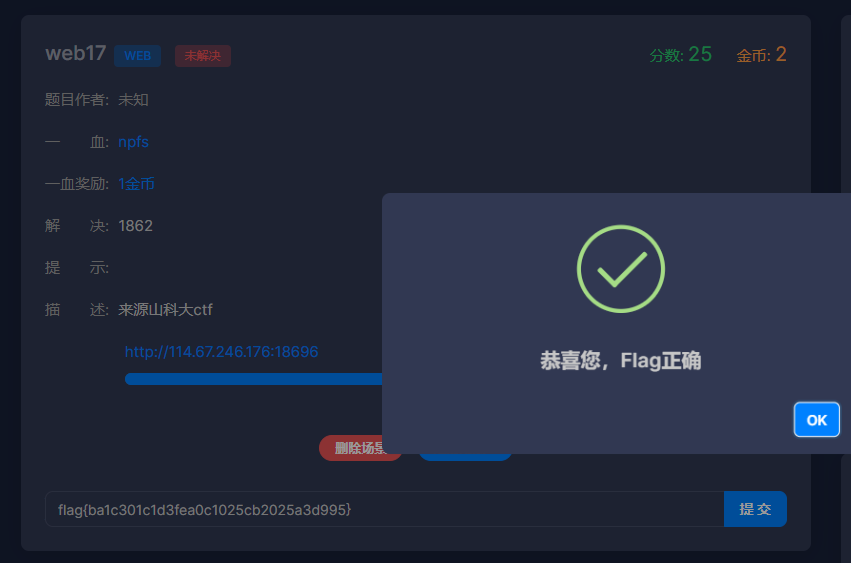

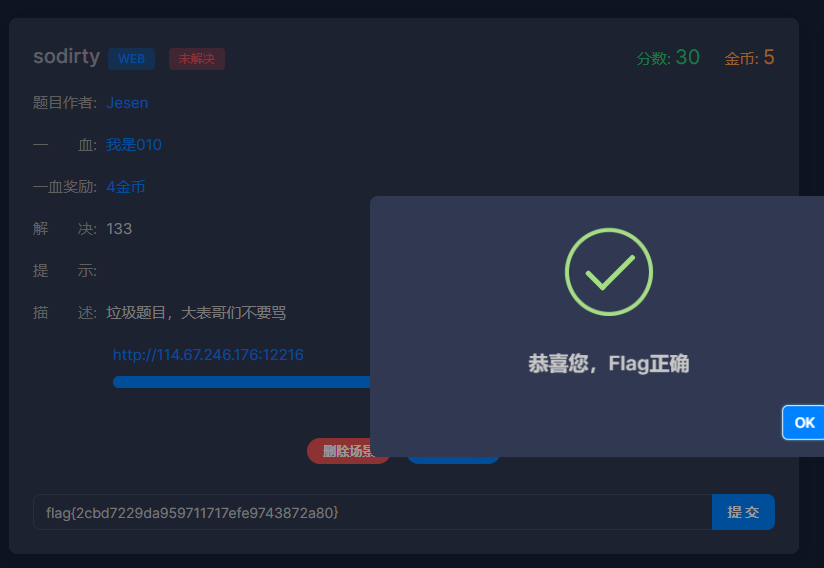

这是sql的注入题 我自己的sql注入学的还不是很到位,这个题目有很学习的意味:;;  第一个是通过sq 阅读全文

posted @ 2023-08-29 16:45

KAKSKY

阅读(23)

评论(0)

推荐(0)

摘要:

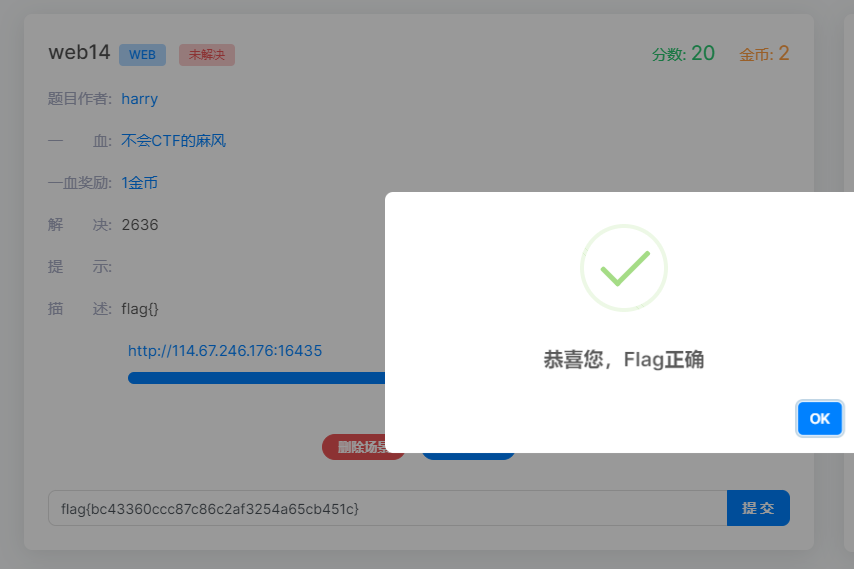

php://filter/read=convert.base64-encode/resource=in 阅读全文

posted @ 2023-08-29 16:45

KAKSKY

阅读(13)

评论(0)

推荐(0)

摘要:

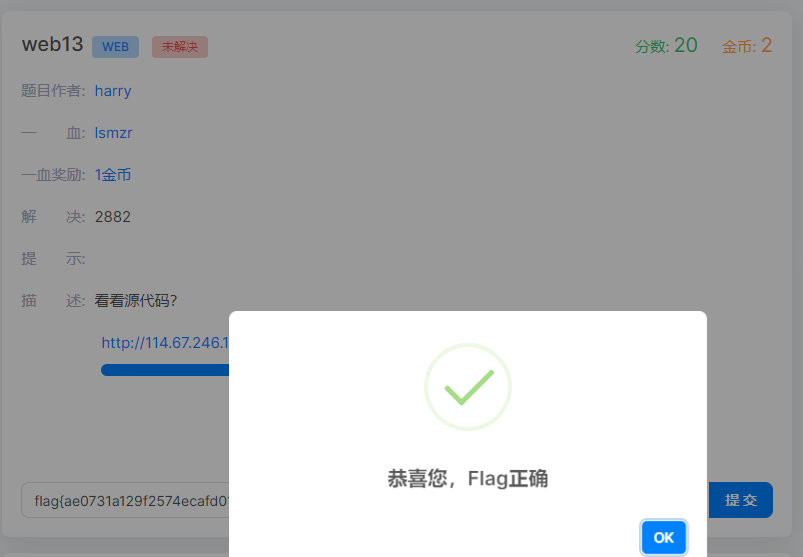

根据题意进行unescape解码,得到js脚本,将js脚本中的代码填入输入框中点击提交就得到了fla 阅读全文

posted @ 2023-08-29 16:44

KAKSKY

阅读(20)

评论(0)

推荐(0)

摘要:

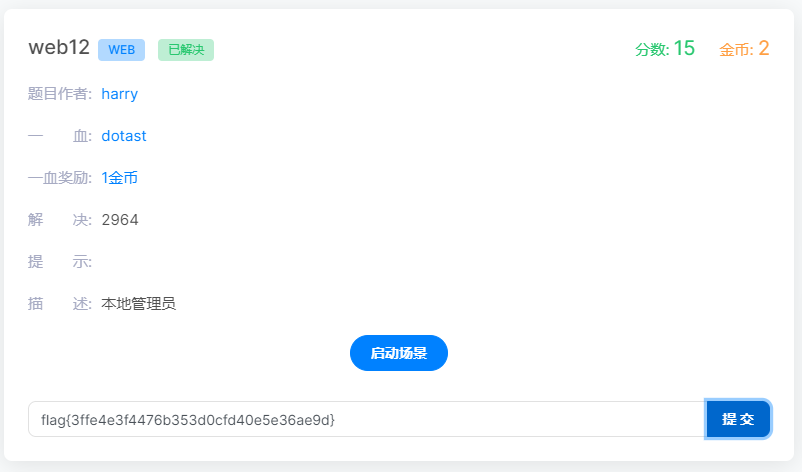

没啥思路,感觉自己在刷题,,, 这个考虑的是本地管理员

评论(0)

推荐(0)

摘要:

评论(0)

推荐(0)

摘要:

这个很简单!!!

评论(0)

推荐(0)

摘要:

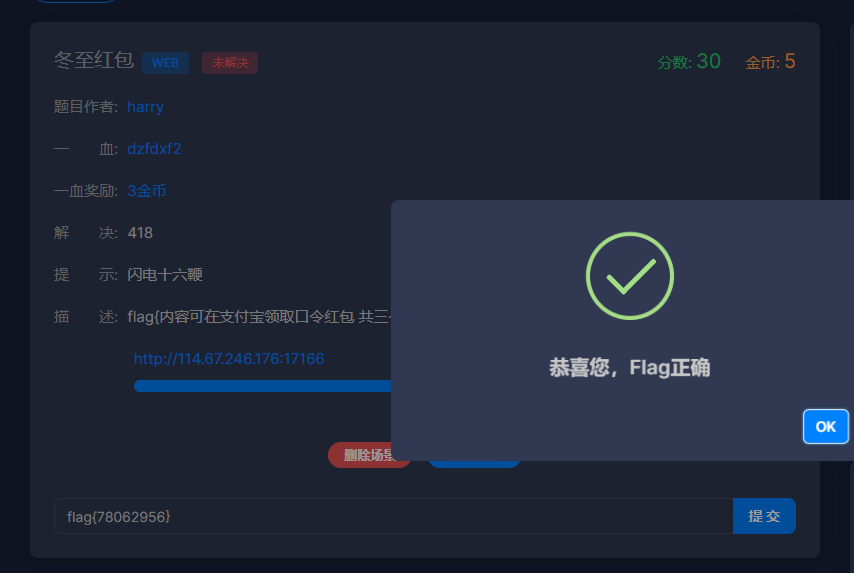

打开页面之后一直在刷新(也可以说是窗口重新加载?)  最近刚学了js脚本,浏览器右键检查源代码,发现有一 阅读全文

posted @ 2023-08-29 16:44

KAKSKY

阅读(12)

评论(0)

推荐(0)

摘要:

我比较才,他给的网址就是一直弹框,flag就在这里,我打开了bp但是束手无策,打开了F2也看不到源网页 阅读全文

posted @ 2023-08-29 16:43

KAKSKY

阅读(14)

评论(0)

推荐(0)

摘要:

比较简单的题目,

评论(0)

推荐(0)

摘要:

node.js原型链污染 不是很理解  用dirsearch扫出后台后下载www.zip得到了源码,然 阅读全文

posted @ 2023-08-29 16:43

KAKSKY

阅读(50)

评论(0)

推荐(0)

摘要:

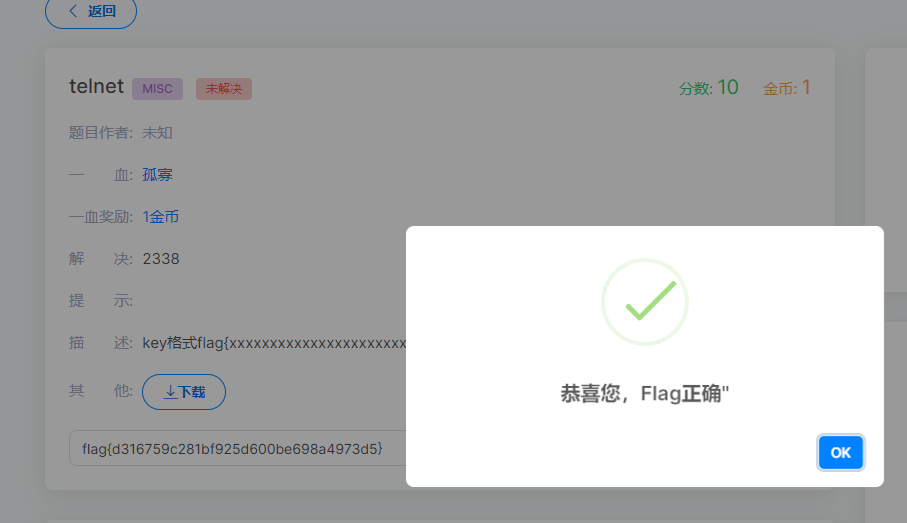

刚结束的ciscn,里面的要是有这么简单就好了。 下载附件,是个pcap文件,打开wireshark 阅读全文

posted @ 2023-08-29 16:43

KAKSKY

阅读(10)

评论(0)

推荐(0)

摘要:

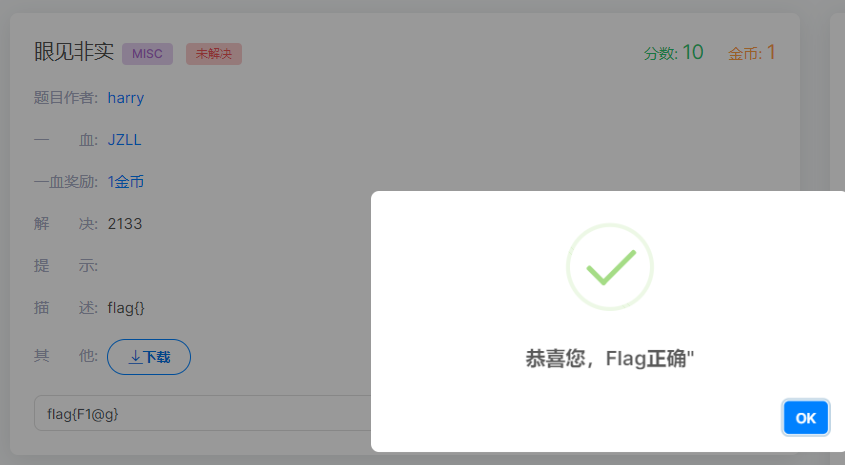

打开文件,选择不同发送包可以看到数据部分的前几位在变换,将这两位复制出来拼接即可得到flag。  阅读全文

posted @ 2023-08-29 16:42

KAKSKY

阅读(56)

评论(0)

推荐(0)

摘要:

``` 其实这一题灵感是来自于b站一个puzzle up主的一个投稿,就叫重叠拼图,就是两块拼图之间有大量的重叠部分。我按照原理,参考了机气人师傅和狸师傅的代码,写了这个算法,把底图加flag后分成20x20像素的方块,然后每个方块找一个随机点作为圆心将图片旋转随机角度,然后以圆心为中心截取一个80 阅读全文

posted @ 2023-08-29 16:42

KAKSKY

阅读(90)

评论(0)

推荐(0)

摘要:

这题是自己独立完成的!!! 首先下载附件!!! 解压缩发现是个docx文档,wps提示可以修复,但是 阅读全文

posted @ 2023-08-29 16:42

KAKSKY

阅读(25)

评论(0)

推荐(0)

摘要:

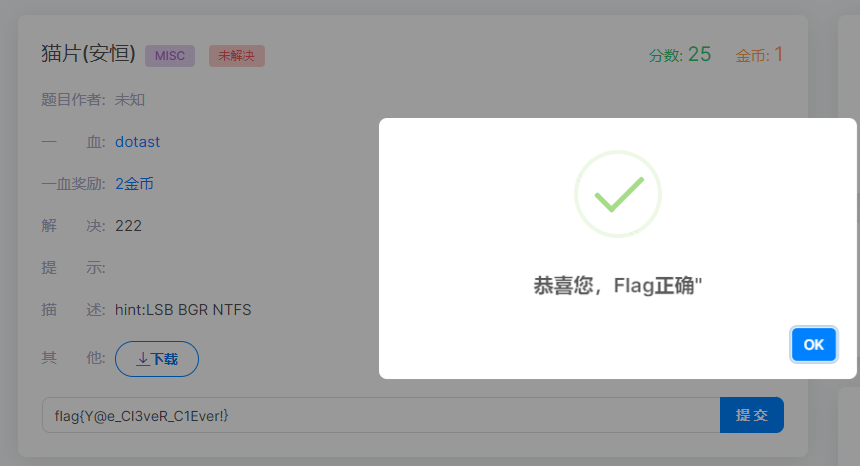

根据提示LSB BGR 方式去获取图片中的隐藏信息 使用工具StegSolve

评论(0)

推荐(0)

摘要:

这个题目对于菜鸡来说真的有点难呐。。 总结一下: 左: 图片分离,可以看到图片里有rar文件; hi 阅读全文

posted @ 2023-08-29 16:41

KAKSKY

阅读(133)

评论(0)

推荐(0)

摘要:

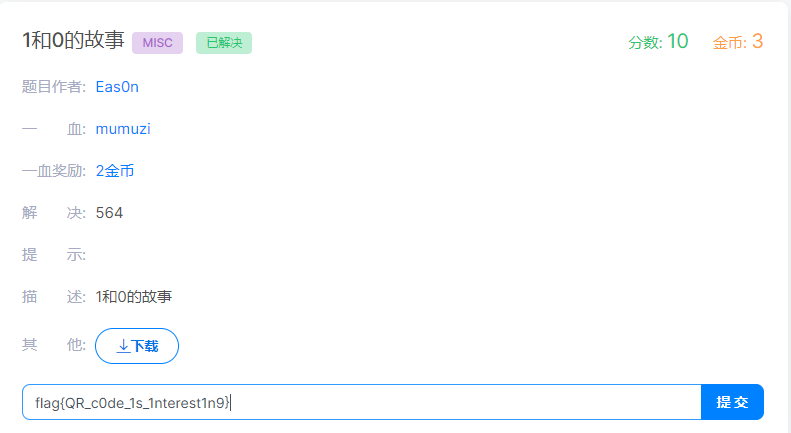

有点意思的题目,看了一下评论区。 有了解题思路。 首先解压附件,可以得到一张照片。  下载下来的附件!打开都是1和0的组合!

评论(0)

推荐(0)

摘要:

真社工...

评论(0)

推荐(0)

摘要:

这个题目的考察的还是代码审计,还有eval函数的利用,当然还有对过滤这些因素的审查。 代码块就直接放 阅读全文

posted @ 2023-08-29 16:40

KAKSKY

阅读(8)

评论(0)

推荐(0)

浙公网安备 33010602011771号

浙公网安备 33010602011771号