Subresource Integrity(子资源一致性)和JS DDos 攻击

以下文章转载自 http://www.cnblogs.com/zoucaitou/p/4505483.html 和 http://www.puronglong.com/blog//2015/04/12/%E4%BB%8Egithub%E9%81%AD%E5%8F%97%E6%94%BB%E5%87%BB%E7%9C%8BDDoS.html

分布式拒绝服务攻击(DDoS)攻击是一种针对网站发起的最古老最普遍的攻击。Nick Sullivan是网站加速和安全服务提供商CloudFlare的一名系统工程师。近日,他撰文介绍了攻击者如何利用恶意网站、服务器劫持和中间人攻击发起DDoS攻击,并说明了如何使用HTTPS以及即将到来的名为“子资源一致性(Subresource Integrity,简称SRI)”的Web新技术保护网站免受攻击。

现代网站的大部分交互都来自于JavaScript。网站通过直接向HTML中添加JavaScript代码或者通过HTML元素<script src="">从远程位置加载JavaScript实现交互功能。JavaScript可以发出HTTP(S)请求,实现网页内容异步加载,但它也能将浏览器变成攻击者的武器。例如,下面的代码可以向受攻击网站发出洪水般的请求:

function imgflood() {

var TARGET = 'victim-website.com'

var URI = '/index.php?'

var pic = new Image()

var rand = Math.floor(Math.random() * 1000)

pic.src = 'http://'+TARGET+URI+rand+'=val'

}

setInterval(imgflood, 10)

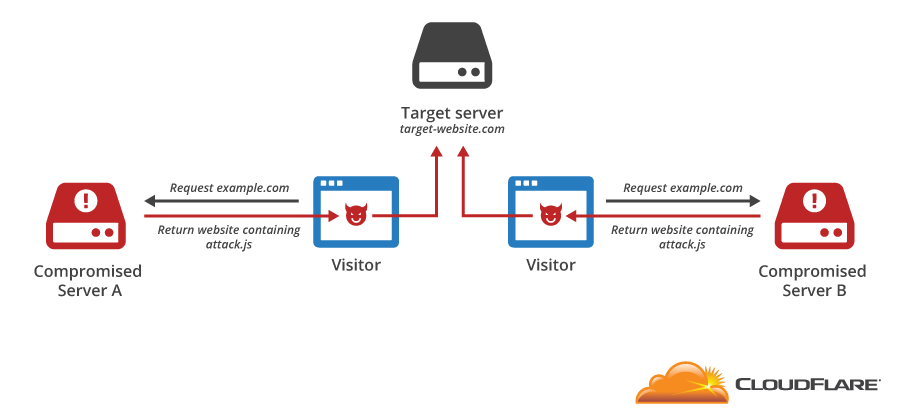

上述脚本每秒钟会在页面上创建10个image标签。该标签指向“victim-website.com”,并带有一个随机查询参数。如果用户访问了包含这段代码的恶意网站,那么他就会在不知情的情况下参与了对“victim-website.com”的DDoS攻击,如下图所示:

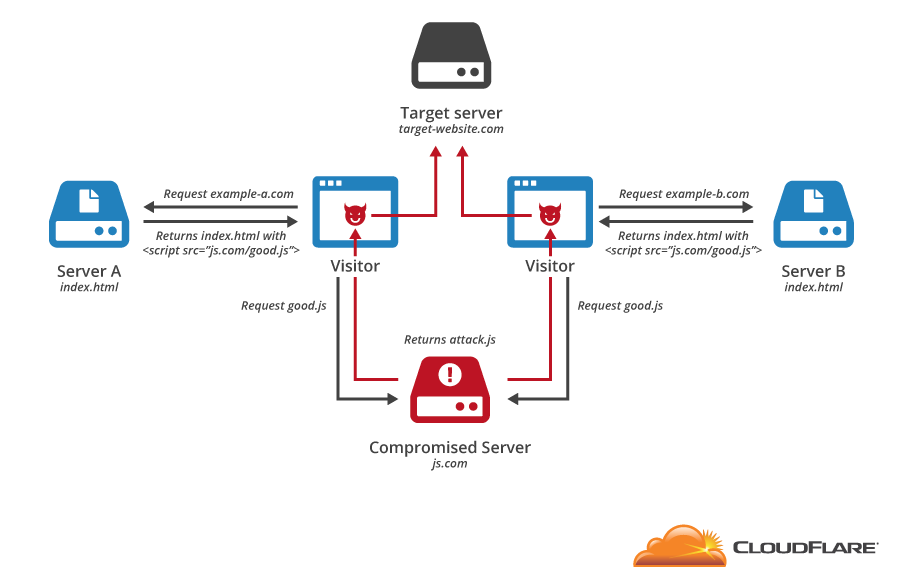

许多网站都使用一套通用的JavaScript库。为了节省带宽及提高性能,它们会使用由第三方托管的JavaScript库。jQuery是Web上最流行的JavaScript库,截至2014年大约30%的网站都使用了它。其它流行的库还有Facebook SDK、Google Analytics。如果一个网站包含了指向第三方托管JavaScript文件的script标签,那么该网站的所有访问者都会下载该文件并执行它。如果攻击者攻陷了这样一个托管JavaScript文件的服务器,并向文件中添加了DDoS代码,那么所有访问者都会成为DDoS攻击的一部分,这就是服务器劫持,如下图所示:

这种攻击之所以有效是因为HTTP中缺少一种机制使网站能够禁止被篡改的脚本运行。为了解决这一问题,W3C已经提议增加一个新特性子资源一致性。该特性允许网站告诉浏览器,只有在其下载的脚本与网站希望运行的脚本一致时才能运行脚本。这是通过密码散列实现的,代码如下:

<script src="https://code.jquery.com/jquery-1.10.2.min.js" integrity="sha256-C6CB9UYIS9UJeqinPHWTHVqh/E1uhG5Twh+Y5qFQmYg=" crossorigin="anonymous">

密码散列可以唯一标识一个数据块,任何两个文件的密码散列均不相同。属性integrity提供了网站希望运行的脚本文件的密码散列。浏览器在下载脚本后会计算它的散列,然后将得出的值与integrity提供的值进行比较。如果不匹配,则说明目标脚本被篡改,浏览器将不使用它。不过,许多浏览器目前还不支持该特性,Chrome和Firefox正在增加对这一特性的支持。

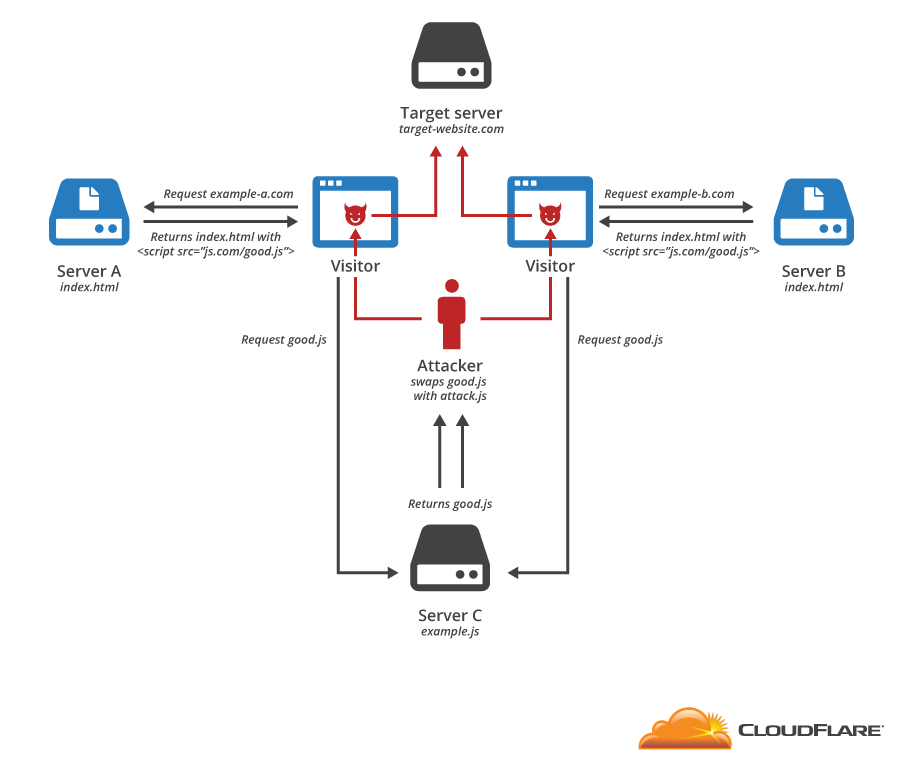

中间人攻击是攻击者向网站插入恶意JavaScript代码的最新方式。在通过浏览器访问网站时,中间会经过许多节点。如果任意中间节点向网页添加恶意代码,就形成了中间人攻击,如下图所示:

加密技术可以彻底阻断这种代码注入。借助HTTPS,浏览器和Web服务器之间的所有通信都要经过加密和验证,可以防止第三者在传输过程中修改网页。因此,将网站设为HTTPS-only,并保管好证书以及做好证书验证,可以有效防止中间人攻击。

GitHub在2015年遭受了最严重的DDos攻击

GitHub官方微博的声明。

由于网站是托管在GitHub上的,所以也受到了影响,即使现在GitHub恢复了,也有时不稳定。

别的一些DDoS攻击案例,比如暴雪战网,Valve Steam和EA Origin都遭受过大规模DDoS攻击,致使大批玩家无法登陆进行游戏。(战网,steam,origin都是著名的游戏平台)

还有就是学校选课的时候,经常会碰到网站挂掉的情况,这就是一个最简单的DDoS原理,因为它虽然是正规的访问,但所体现的就是一个DDoS的效果

了解了这些案例,那么什么是DDoS呢,它有什么危害,又该如何防御呢?

在了解DDos之前我们先来了解下什么是DoS

DoS是Denial of Service的缩写,阻断式服务攻击,也称为洪水攻击,是一种恶意的网络攻击手段。其目标在于使连接上网络的目标电脑的网络资源及系统资源耗尽,使这个连上网络的主机暂停中断或停止服务,使它无法对正常用户提供

DDoS是指黑客可以利用网络上已被攻陷的电脑作为“僵尸”,向某一特定的目标电脑发动密集式的“拒绝服务”式攻击,这称为分布式拒绝服务攻击,英文是Distributed Denial of Service,缩写为DDoS。

也许这么说还是不太清楚,下面用几个例子来说明:

例1:

最近出现了一款手机网游,小明正玩的很嗨,这个时候女友的夺命连环Call(一直打电话)来了,因为正在玩游戏不方便接电话,于是两分钟内来了四通电话,都拒接了,拒接了第五通电话的时候,游戏掉线了,至于为什么掉线原理可见手机打电话的时候,为什么手机网络就自动掉线

通过这个案例我们可以知道什么呢?原来夺命连环Call,就是一种DoS攻击。为什么这么说呢,因为会造成以下这些后果:

没有办法接其他人电话:网络频宽消耗型攻击

没办法玩游戏:这被称为应用资源消耗攻击

Call到你手机没电:这被称为系统资源消耗攻击

这是DoS,那DDoS是什么呢?

就是一群女友对你进行夺命连环Call

在现实中的攻击一般是这样,如图,

攻击者通过一个服务器节点,下发命令到所有的客户机上,然后来攻击这一个网站使其瘫痪,这就是一个最常见的DDoS案例,著名的攻击者有如:ANONYMOUS(匿名者)组织

互联网思维不仅体现在网上,也体现在生活的许多细节中,DDoS也不例外

例子2:

现实版DDoS

Lyft是 Uber 的竞争对手。去在2014年某段时间 Lyft的司机收到很多假订单:有人定了车,等司机出发后又取消预定。最后发现这些假订单中至少有5560个来自177名Uber员工。甚至有1名Uber员工用14个假帐号向Lyft的司机发出了680次假订单。Uber对此作出了解释,大概意思就是说这是临时工干的。Uber 此员工的行为就是现实版DDOS。

例子3:

一群恶霸试图让对面那家有着竞争关系的商铺无法正常营业,他们会采取什么手段呢?恶霸们扮作普通客户一直拥挤在对手的商铺,赖着不走,真正的购物者却无法进入;或者总是和营业员有一搭没一搭的东扯西扯,让工作人员不能正常服务客户;也可以为商铺的经营者提供虚假信息,商铺的上上下下忙成一团之后却发现都是一场空,最终跑了真正的大客户,损失惨重。此外,恶霸们完成这些坏事有时凭单干难以完成,需要叫上很多人一起。嗯,网络安全领域中DoS和DDoS攻击就遵循着这些思路。

例子4:

双十一快递爆仓。。。赶着“便宜”的浪潮买一大波并非真正需要的东西导致加急包裹无法按时送

DNS 是域名系统 (Domain Name System) 的缩写,是因特网的一项核心服务,它作为可以将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网。DNS劫持其实就是段子中的东头煎饼摊派人将想去西头煎饼摊子的人“劫持”到自己的煎饼摊子去。

西头煎饼摊子表示已哭晕······

而回过头来,这次GitHub遭受的攻击,据悉,攻击者先后使用了四种DDoS技术攻击GitHub:

-

第一波是创造性的劫持百度JS文件利用中国海外用户的浏览器每2秒向托管在GitHub上的两个反审查项目发出请求,这一手段被GitHub用弹出JS警告alert()防住;

-

第二轮是跨域

攻击,被GitHub检查Referer挡住;

-

第三波是DDoS攻击GitHub Pages;//楼猪的博客表示很桑心

-

第四波是正在进行中的TCP SYN洪水攻击,利用TCP协议缺陷发送大量伪造的TCP连接请求,让GitHub耗尽资源。对于Greatfire所实现的collateral freedom(PDF),也有许多人对此表达了不满,Greatfire的做法让一些CDN服务商遭到了封杀,而GitHub是最新的受害者。

什么是服务器劫持:

如果一个网站包含了指向第三方托管JavaScript文件的script标签,那么该网站的所有访问者都会下载该文件并执行它。如果攻击者攻陷了这样一个托管JavaScript文件的服务器,并向文件中添加了DDoS代码,那么所有访问者都会成为DDoS攻击的一部分。

这种攻击之所以有效是因为HTTP中缺少一种机制使网站能够禁止被篡改的脚本运行。为了解决这一问题,W3C已经提议增加一个新特性子资源一致性。即SRI(Subresource Integrity)概念。该特性允许网站告诉浏览器,只有在其下载的脚本与网站希望运行的脚本一致时才能运行脚本。如果不匹配,则说明目标脚本被篡改,浏览器将不使用它。这是通过密码散列实现的。

中间人攻击是攻击者向网站插入恶意JavaScript代码的最新方式。在通过浏览器访问网站时,中间会经过许多节点。如果任意中间节点向网页添加恶意代码,就形成了中间人攻击。

“异步加载内容”技术是使Web2.0时代爆发的关键因素之一。由于新内容的加载可以完全脱离传统的打开链接或加载页面的方式,网页交互形式也显得愈加丰富。但事有两面,JavaScript的HTTP(S)请求使网站交互更加有趣的同时,也使浏览器更容易变成攻击者的武器。

网络战争正在进行

VERIZON资料外泄报告出炉,9成网络间谍攻击,来自国家级机构发动

网络间谍大增,2014年第一季度比2013年同比暴增三倍。此类攻击最为复杂,往往柔和多种攻击手段。来自东欧的网络间谍活动显著增长,占比超过20%,仅次于中国。据路透社报道,VERIZON,英特尔旗下的MCAFEE,卡巴斯基实验室以及其他提供数据的私人企业和公共机构的调查人员称,11%的网络间谍攻击活动来自犯罪团伙,87%来自政府。