功防技术与实践第1.2章,kali初步了解

20169314 2016-2017-2 《网络攻防实践》/《网络攻击与防范》第2周学习总结

一、教材学习内容总结

1.hacker和cracker的区别

网络攻防分三部分:系统安全防护(软件安全漏洞)、网络安全防护(网络协议安全缺陷)、物理攻击和社会工程学(人的心理弱点、物理设计缺陷)。

(1)网络安全防护:网络接口层、互联层、传输层、应用层

(2)系统安全防护:软件安全漏洞可使攻击者在未授权的情况下访问或破坏系统

(3)物理攻击与社会工程学

a。物理攻击:攻击者通过各种技术手段绕开物理防护体系,从而进入受保护的设施场所

b。社会工程学:利用人的弱点,只要人的环节出问题,任何网络安全防护都形同虚设。

2.一个基础网络攻防实验环境

靶机,包含系统和安全漏洞,作为攻击目标的主机

攻击机,LINUX ,用于做攻击的平台,安装专用的攻击软件

攻击测验、分析和防御平台,最佳位置是靶机的网关

网络连接

二.教材练习:尝试部署网络攻防实验环境

在虚拟机控制台上打开三个虚拟机,其中Linux Metasploitable 作为靶机;Back Track4作为攻击机 ,还有seed虚拟机

修改网络适配器网络连接为桥接,并勾选“复制物理网络链接状态”

然后修改ip地址

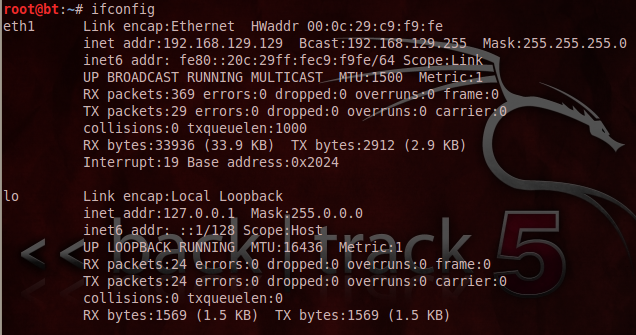

(1)Back Track4

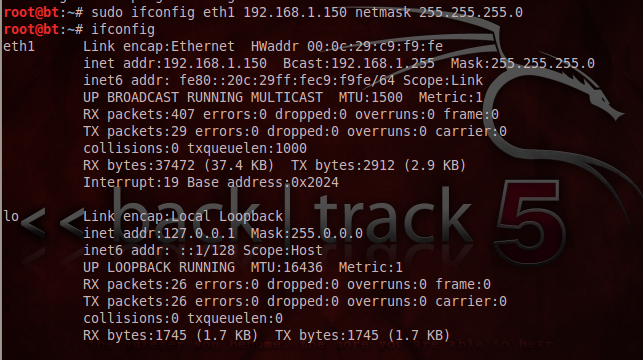

同理,修改Linux Metasploitable的ip为192.168.1.200;修改seed的ip为192.168.1.100

(2)ping通

三、视频学习内容总结

kali Linux是一个高级渗透测试和安全审计Linux发行版

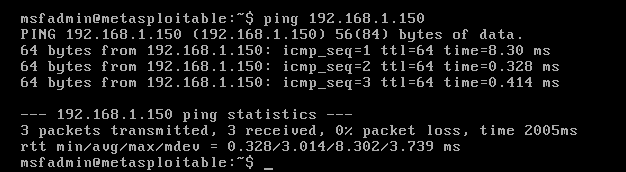

1.kali安全渗透测试一般流程

划定目标范围-手机信息-发现目标-枚举目标信息-测试漏洞(可插入社会工程学)-进行漏洞利用(得到权限)-持续控制目标-撰写文档

传统渗透测试一般流程:

(1)信息收集--选择目标(长期过程) 搜索引擎,大数据,数据库,基本扫描工具~~~~~~~~~为基础

(2)漏洞分析--判断漏洞 漏洞扫描器

(3)漏洞利用--攻击 漏洞利用工具集 (1)对现有漏洞进行利用得到一定权限(2)提升自己的权限(提权)

(4)权限维持--保持控制 后门

(5)文档编辑--归档化 报告工具集 积累,上报工作

2.kali信息搜集之“Google Hack”

(1)通过互联网网站搜集信息

(2)基本指令

(3)社交搜索工具和theHarvester信息搜索工具

3.kali信息搜索之主机探测(识别机器是否可用)

四、视频学习中的问题和解决过程

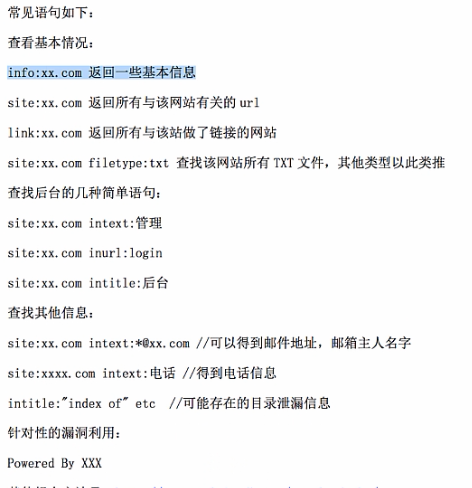

1.从VMware控制台打开kali Linux,输入用户名,密码

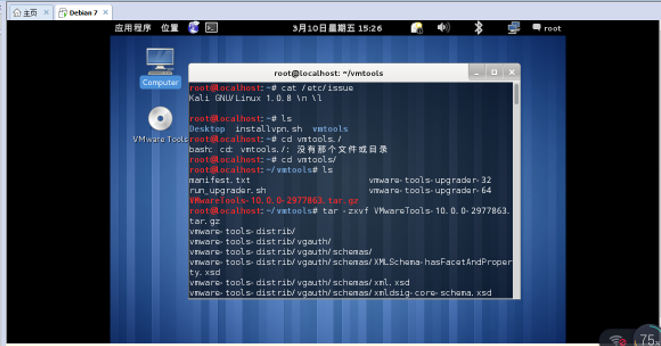

2.安装VMTools

kali和主机方便传送文件,并对kali兼容信能更好

虚拟机-更新VMware Tools

在主文件下面新建一个文件夹,将那些文件拷贝到新文件夹中,文件夹命名为vmtools.

用 $ tar -zxvf 命令解压.tar文件

一路回车,知道回车到一个反复重复出现的地方,输入no,继续回车,系统提示:enjoy。

$ reboot进行重启,vmtools安装成功

$ rm -rf vmtools 将刚刚新建的vmtools文件夹删掉。

安装vmtools后,方便kali和电脑之间进行文件复制等操作,使用更加舒适。下图中的aVIM键盘图就是我直接从电脑中复制过去的。

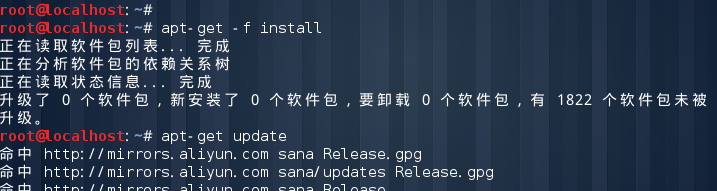

3.更新系统

获取网络镜像(更新网络上的一些安装包)

kali是基于deb的,deb使用的包管理器是apt

$ apt-get clean

$ apt-get update

$ apt-get update -y

$ apt-get dist-update -y

编辑源

deb http://mirrors.aliyun.com/kali kali main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali main non-free contrib

deb-http://mirrors.aliyun.com/kali-security kali/updates main contrib non-free

输入

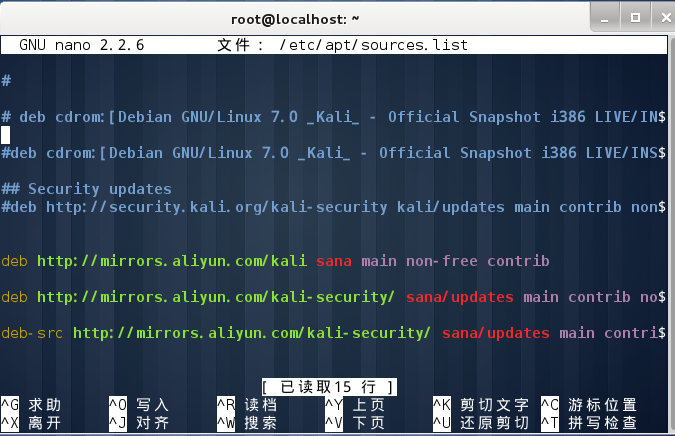

$ nano /etc/apt/source.list 打开nano编辑器,把源复制进去,ctrl+o保存,ctrl+x退出

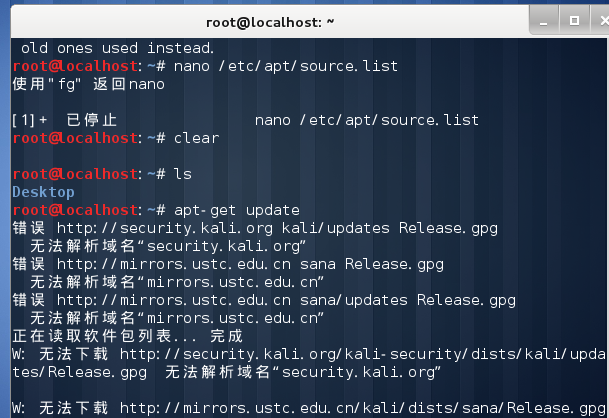

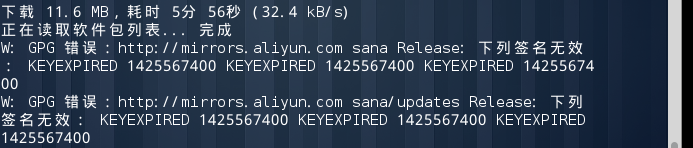

出现问题!!

更新失败

开始解决

(1)$ nano /etc/apt/source.list 打开nano编辑器,将源改为

deb http://mirrors.aliyun.com/ sana main non-free contrib

deb-src http://mirrors.aliyun.com/kali sana main non-free contrib

deb-http://mirrors.aliyun.com/kali-security sana/updates main contrib non-free

结果:更新失败

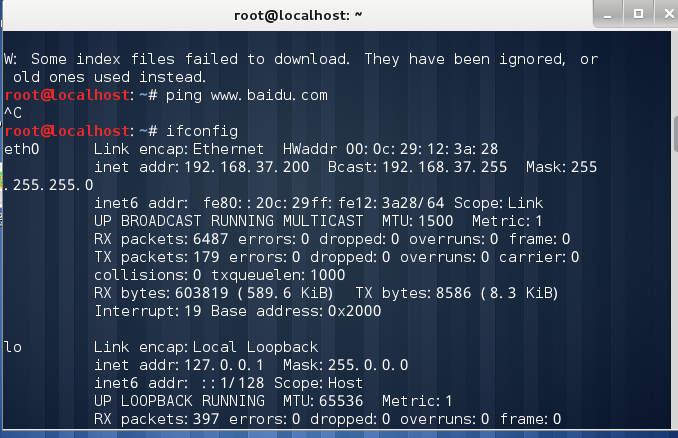

(2)ping了一下,发现不通,没联网

win+R查看电脑ip地址,用$ ifconfig 命令查看kali的ip,发现两者不同。点击右上角 VPN连接-配置VPN,ipv4修改kali的ip和电脑的相同.

结果:ip修改相同,kali联网成功,可是仍然更新失败!

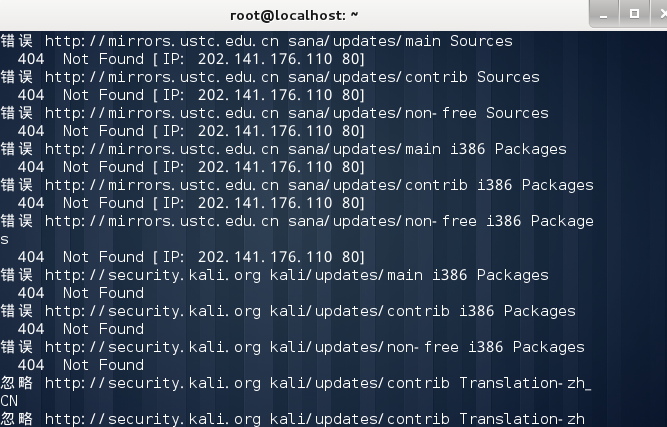

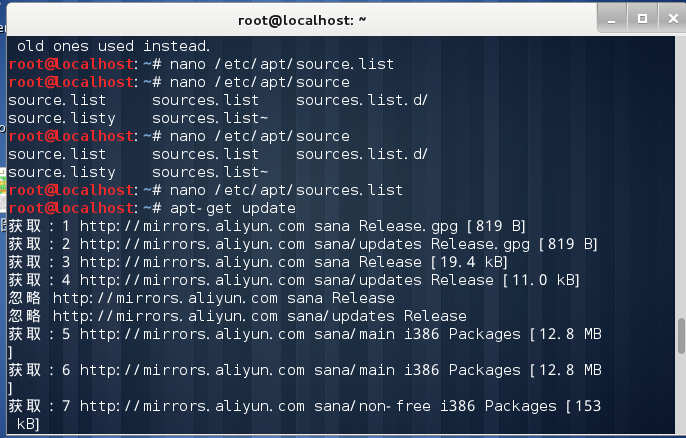

(3)再次检查,发现文件名称写错

$ nano /etc/apt/sources.list

错写为$ nano /etc/apt/source.list

改正错误:

结果:sources改正成功,但是仍然更新失败,原因是

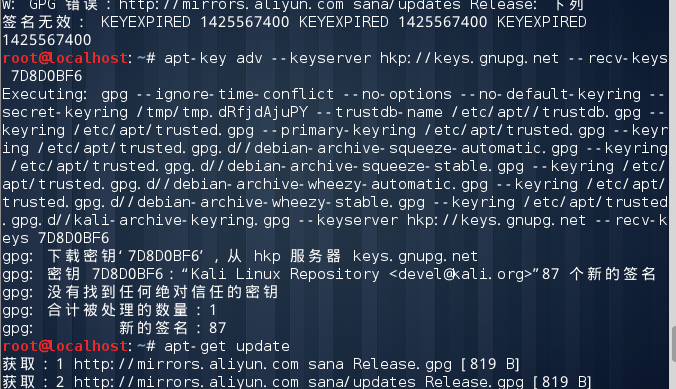

(4)Kali Linux由于太长时间未更新,而出现GPG错误 KEYEXPIRED 1425567400。经检查源未出现问题可以解析,deb也不冲突,就是密钥过期了。

解决方法:使用一条命令,添加新的密钥进入apt-keyring

apt-key adv --keyserver hkp://keys.gnupg.net --recv-keys 7D8D0BF6

然后在执行 “apt-get update”即可。

结果:更新成功。

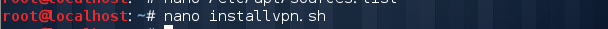

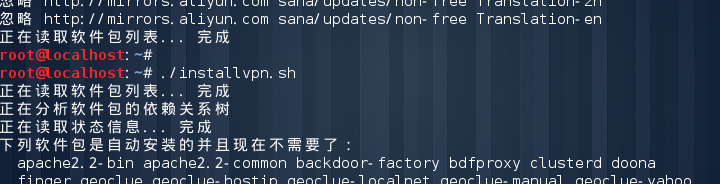

3.设置VPN代理

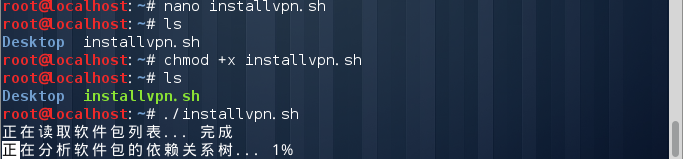

用如下图指令打开nano编辑器,将

apt-get install network-manager-openvpn-gnome

apt-get install network-manager-pptp

apt-get install network-manager-pptp-gnome

apt-get install network-manager-strongswan

apt-get install network-manager-vpnc

apt-get install network-manager-vpnc-gnome

编辑进去,保存,退出编辑器

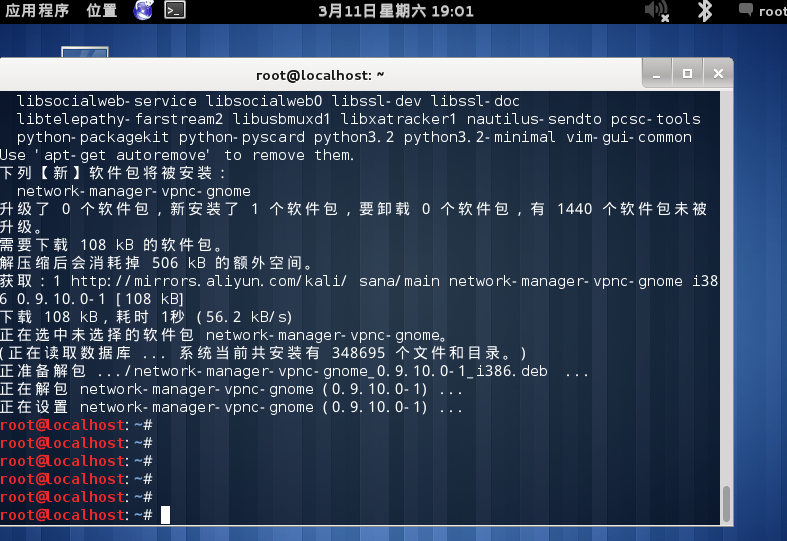

然后用chmod命令给。installvpn.sh一个权限,然后执行一下

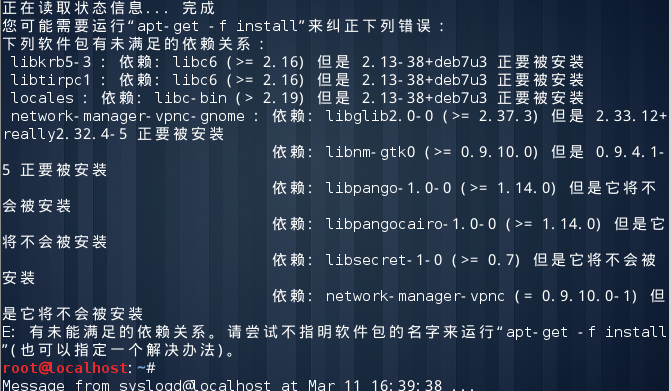

更新失败

根据提示

结果:卡在下图这个地方

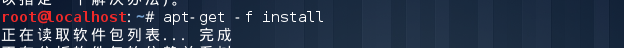

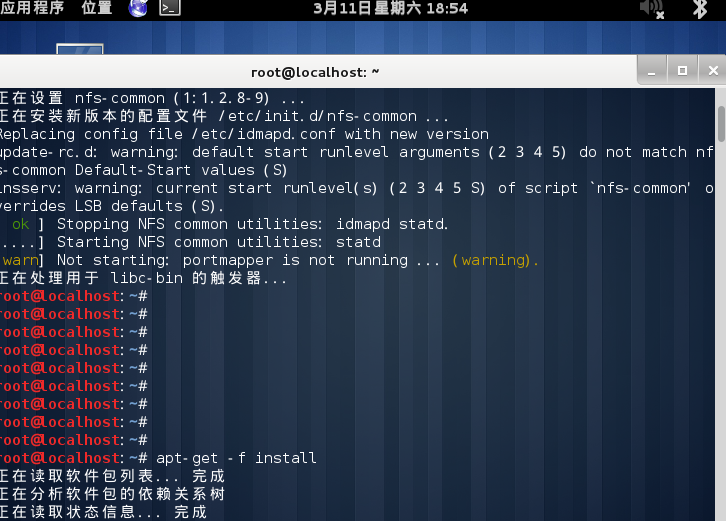

重新尝试一下

安装vpn成功

4.美化

从gnome.look里下载一个主题包,将这个主题包复制到kali里面

将gnome-tweak-tool安装到kali里

安装成功。

但是没有找到高级设置的地方。这没有找到原因。

浙公网安备 33010602011771号

浙公网安备 33010602011771号