20169208 2016-2017-2 《网络攻防实践》第二周学习总结

20169208 2016-2017-2 《网络攻防实践》第二周学习总结

教材学习内容总结

本周学习了教材内容第一章和第二章。第一章首先学习到了网络攻防的实际案例,对黛蛇蠕虫的应急响应和追踪过程。对网络攻防的过程有了初步的了解。接下来学习了黑客与骇客的区别,黑客是一群掌握着操作系统和编程语言方面的高级知识,能够发现系统中所存在的漏洞及导致漏洞的原因,他们自由的学习、四处看看,不拿也不破坏。黑客在早期是一个褒义词。骇客破解系统安全机制进行攻击的人,破解攻击并不需要高深的技能,通常是秘密的,小团体的。黑客发展到现在也具有了自己的文化和黑客道。

学习到网络攻防的主要内容包括系统安全攻防、网络安全攻防、物理攻击与社会工程学三部分。其中系统安全攻防是核心组成部分,它的底层基础是软件程序中存在的安全漏洞,指信息系统的软件程序中存在的缺陷或不适当的配置。网络攻击分为信息收集、实施攻击、成功之后三个阶段。黑客技术文化发展的同时,必须要有相关的健全的法律法规,约束黑客们的行为。

第二章学习到了如何搭建一套基于虚拟化技术的网络攻防实验环境。一个基础的网络攻防实验环境需要靶机,攻击机,攻击检测、分析与防御平台,网络连接几个部分组成。

本章作业

1、黑客电影鉴赏:在电影《逍遥法外》中,弗兰克最开始在学校中成功假扮了一个星期的法语课老师,显示出他的骗取他人信任的天赋。而弗兰克开始是模仿他父亲的行为,在最初在银行里支取支票时采取的手段可以看出。

场景:弗兰克的父亲为了给小弗兰克获得一套西装,首先夸赞女性店员的美貌,然后对西装店员说下午他们父子要参加父亲的葬礼,父亲是一位老兵,在葬礼上将鸣战礼,在店员态度稍有缓和但还是拒绝他后,弗兰克的父亲拿出了一条美丽的项链,并称从停车场捡到,一定是店员的,最终成功借到了西服。

过程分析:利用女性的爱美天性,缓和对方的态度,讲述自己借用西服的原因,这个原因迫切又十分哀伤,引发了女店员的同情,最后利用女性对美好饰品的难以抵抗,成功使店员从心底里愿意为他们破例借西服。

弗兰克的人生游戏开始于冒充飞行员,在自己内心把自己当做一个老实人,说谎话比真话还要真。值得一提的是,现实中阿巴内尔被捕的过程和电影版完全不同。实际情况是,当时阿巴内尔正藏身纽约。某天,两名在快餐店用餐的便衣侦探偶然发现店内有个人和阿巴内尔非常像,但是又不能肯定。其中一名侦探灵感突发,大叫弗兰克的名字。弗兰克在下意识中回了头,就此被捉住。就这样,曾骗过数百人的他没有想到,自己最后被这么传统老套的伎俩给骗了。

例子可以证明,再精明的人有时也会犯很低级的错误。

2、通过社会工程学获取异性同学的生肖、星座、出生日期

与同学分享有关星座的小知识,通过农历生日可以得到的自己是第几世,成功得到同学的农历生日日期。在同学的QQ上,查看详细资料里,直接得到同学的公历出生年月日,及星座。查找万年历与已经知道的农历日期作对比,一致,说明该同学在QQ上填写的均为真实信息。

结果:获得同学的生肖、星座、农历及公历的出生日期。

3、在个人笔记本电脑上部署一套个人版网络攻防实验环境。

下图为在实验室台式机上部署的虚拟机环境,其中有四台靶机,分别为Metasploitable2-Linux,Metasploitable_ubuntu,Windows XP Professional,Win2kserver_sp0_target。攻击机为WinXPattacker,SEEDUbuntu9-Aug-2010。

攻击机和靶机之间可以互相ping通

![]()

![]()

## 教材学习中的问题和解决过程

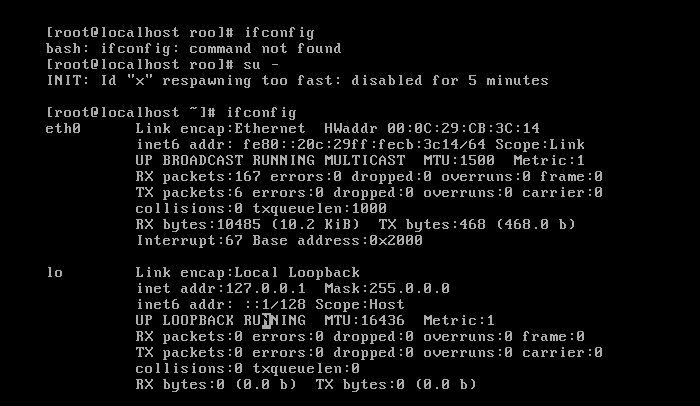

**问题:**在CentOS环境下查看虚拟机的IP遇到了问题,已经是root,ifconfig后报错,command not found,即没有发现ifconfig命令,但是ifconfig命令一定是有的。

**解决方法:**该系统下,ifconfig命令不在/bin里。并且使用su虽然切换到了root,但是环境变量并没有一起跟着变过来。所以,需要执行"su -",使环境变量也一起跟着变过来。超级用户使用的命令大多是在 /sbin里面,一般用户使用的命令一般是在/bin里面。

随后发现了新的问题

问题:ifconfig后显示的eth0中没有显示IP地址

解决方法:需要自己配置静态IP地址和网关

视频学习中的问题和解决过程

视频学习部分主要为kali的熟悉,较为简单,因为使用的版本较新遇到了一些问题。

1、安装vmware-tools遇到问题

vmware-tools安装成功,显示最后enjoy the VMware team等字样,但还是不能自适应屏幕及从本机复制文件操作。

解决方法:在班级同学已经发出的博客中注意到吴乐也遇到了类似的问题,采用他的博客中的方法,将自已source.list的阿里源更换为吴乐同学给出的官网源,update,install open-vm-tools-desktop,成功解决问题。

2、主题设置问题

问题:找不到设置主题的窗口界面

解决方法:直接在终端中输入gnome-tweak-tool即可弹出设置界面

视频内容学习心得

1、kali linux的几个特点:

- kali是一个高级渗透测试和安全审计Linux,发行版是BackTrack系列的升级(以无线安全审计闻名)。

- 遵循Debian开发标准的完整重建,操作与debian类似

- 有超过300个渗透测试工具

- 多语言支持

- 免费

2、安全渗透测试:

- 目标范围划定

- 信息收集

- 目标发现

- 目标枚举

- 漏洞映射

- 社会工程学

- 漏洞利用

- 提取

- 持续控制目标

- 文档和报告

渗透测试的目的是为了证明漏洞存在。

3、使用Dig进行域名解析

dig NS 163.com

没有漏洞,则会返回transfer failed。

安全工具总结

1、metasploit使用总结

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。

安装kali操作系统中自带metasploit

输入?符号可以查看帮助菜单,如下图,共有5类命令,core、module、job、resource script、database backend。

核心命令中:

“cd”:更换当前的工作目录。

“exit”:退出。“help”:得到帮助。

“info”:显示当前程序的信息。

“quit”:推出程序。

“reload”:载入Exploit和payloads。

“save”:保存当前设置

“setg”:设置一个环境变量。

“show”:显示可用的Exploit和payloads。

“use”:使用一个Exploit。

“version”:显示程序的版本。

常用渗透命令节选:

-

show exploits 列出metasploit框架中的所有渗透攻击模块。

![]()

-

show payloads 列出metasploit框架中的所有攻击载荷。

-

show auxiliary 列出metasploit框架中的所有辅助攻击载荷。

-

search name 查找metasploit框架中所有的渗透攻击和其他模块。

-

info 展示出制定渗透攻击或模块的相关信息。

-

use name 装载一个渗透攻击或模块。

2、aircrack-ng使用总结

Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持监听模式的无线网卡上(设备列表请参阅其官方网站)并嗅探802.11a,802.11b,802.11g的数据。

kali自带aircrack-ng。

部分参数介绍:

- -a < amode>:暴力破解(1/WEP, 2/WPA-PSK)

- -e < essid>:选择network identifier为目标

- -b < bssid>:选择 ap的 mac 为目标,就是破解识别的关键字

- -p < nbcpu>:为CPU使用,默认是所有CPU

- -q:安静模式,没有任何状态输出

- -C < macs>:将所有的AP合并为一个虚拟的

- -l < file>:写文件的密码

Static WEP cracking options:

- -c:仅搜索字母数字

- -t:仅搜索二进制

- -h:搜索Fritz!BOX的关键数字

- -d < mask>:指定掩码 (A1:XX:CF:YY)

- -m < maddr>:用 MAC 匹配可用的数据包

- -n < nbits>:WEP长度64/128/152/256/512

- -i < index>:WEP索引(1 to 4),默认为any,任何

- -f < fudge>:bruteforce fudge factor, default: 2

- -k < korek>:禁用一种破解方式 (1 to 17)

Other options:

- -u:显示对CPU和MMX/SSE的支持

- --help:显示帮助

学习进度条

- 《网络攻防技术与实践》课程学习了第一章和第二章

- 学习kali视频5个

- 详细查找了解了两个网络安全工具

- 查找两个黑客资料

学习目标(本学期)

- 网络攻防技术与实践入门

第二周进度

-

《网络攻防技术与实践》课程学习了第一章和第二章

-

学习kali视频5个

-

详细查找了解了两个网络安全工具

-

查找两个黑客资料

-

上周目标完成情况

完成 -

本周学习计划

完成

参考资料

- [网络攻防技术与实践](http://book.douban.com/subject/6558082 /) (官网)

- sectors

posted on 2017-03-12 11:38 your_victory 阅读(408) 评论(1) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号