漏洞分析

nmap

Nmap是一款针对大型网络的端口扫描工具,尽管它也适用于单机扫描。在不同情况下,你可能需要隐藏扫描、越过防火墙扫描或者使用不同的协议进行扫描,比如:UDP、TCP、ICMP 等)。它支持:Vanilla TCP connect 扫描、TCP SYN(半开式)扫描、TCP FIN、Xmas、或NULL(隐藏)扫描、TCP ftp代理(跳板)扫描、SYN/FIN IP 碎片扫描(穿越部分数据包过滤器)、TCP ACK和窗口扫描、UDP监听ICMP端口无法送达扫描、ICMP扫描(狂ping)、TCP Ping扫描、直接RPC扫描(无端口映射、TCP/IP指纹识别远程操作系统,以及相反身份认证扫描等。Nmap同时支持性能和可靠性统计,例如:动态延时计算,数据包超时和转发,并行端口扫描,通过并行ping侦测下层主机。该版本需要Winpcap V2.1 以上支持。

- 主机探测

- 端口扫描

- 服务版本扫描

- 主机系统指纹识别

- 密码破解

- 漏洞探测

- 创建扫描脚本

主机探测

nmap默认会扫描100个可能会开发的端口

- 扫描单个主机

192.168.26.138- 扫描网段

nmap 192.168.26.0/24- 扫描多个目标

namp 192.168.26.138 192.168.26.139- 扫描指定主机范围

nmap 192.168.26.10-100- 扫描指定的IP列表

nmap -iL target.txt- 排除主机

nmap 192.168.26.10-100 -exclude 192.168.26.50

nmap -iL target.txt -exclude-file exclude.txt

端口扫描

nmap -sT -v -p 80,8080-8100 192.168.26.138- -F: 扫描100个最有可能开发的端口

- -v: 获取扫描的信息

- -sT:采用的是TCP扫描,默认是TCP扫描

- -p 指定扫描的端口 80,8080,3306,1-100

| 状态 | 说明 |

|---|---|

| open | 端口开放,主机上有监听指定端口 |

| closed | 端口关闭,主机上没有监听指定端口 |

| filtered | 数据没有到达主机,返回的结果为空,数据被防火墙或者IDS过来 |

| unfiltered | 数据有到达主机,但是不能识别端口当前状态 |

| open|filtered | 端口没有返回值,主要发生在UDP、IP、null和xmas扫描中 |

| close|filtered | 只发生在IP ID idle扫描 |

- 使用UDP ping探测主机

namp -PU 192.168.26.138/24- 服务版本探测

nmap -sV 192.168.26.138- 精准探测端口服务

nmap -sV --script unusual-port 192.168.26.138- 探测目标主机操作系统

- -oN 导出扫描结果

- -oX 导出扫描结果xml格式

nmap -O 192.168.26.138nmap -A 192.168.26.138nmap信息收集脚本

| 脚本 | 说明 |

|---|---|

| hostmap-ip2hosts | IP反查 |

| dns-brute | DNS信息搜集 |

| membase-http-info | 检索系统信息 |

| smb-security-mode.nse | 打印机服务漏洞 |

| smb-check-vulns.nse | 系统漏洞扫描 |

| http-stored-xss.nse | 扫描web漏洞 |

| snmp-win32-services | 通过snmp列举Windows服务账户 |

| http-headers/http-sitemap-generator | HTTP信息搜集 |

| ssl-enum-ciphers | 枚举SSL密钥 |

| ssh-hostkey | SSH服务密钥 信息探测 |

信息收集

- 对目标进行IP反查

nmap -sn --script hostmap-iphosts www.baidu.com- 对目标DNS信息收集

nmap --script dns-brute www.baidu.com

nmap --script dns-brute dns-brute.threads=10 www.baidu.com- 探测目标系统的详细信息

nmap -p 445 192.168.26.138 --script membase-http-info- 探测打印服务漏洞

nmap --script smb-security-mode.nse -p 445 192.168.26.138- 扫描目标xss漏洞

nmap -p8081 --script http-stored-xss.nse 192.168.26.138- 扫描目标SQl注入漏洞

nmap -p8081 --script http-sql-injection.nse 192.168.26.138- 探测目标HTTP头信息

nmap -p8081 --script=http-headers 192.168.26.138- 爬web目录结构

nmap -p8081 --script=http-sitemap-generator 192.168.26.138- 列举目标正在运行服务或账户

nmap -sU -p 8081 --script=snmp-win32-services 192.168.26.138密码破解

- 暴力破解VNC

nmap --script vnc-brute --script-args brute.guesses=6,brute.emptypass=true,userdb=/root/dictionary/user.txt,brute.useraspass=true,passdb=/root/dictionary/pass.txt,brute.retries=3,brute.threads=2,brute.delay=3 192.168.26.138- 破解telnet

nmap -p 23 --script telnet-brute --script-args userdb=myusers.lst,passdb=mypwds.lst --script-args telnet-brute.timeout=8s 192.168.26.138- ftp弱口令暴力破解

nmap --script ftp-brute --script-args brute.emptypass=true,ftp-brute.timeout=30,userdb=/root/dirtionary/usernames.txt,brute.useraspass=true,passdb=/root/dirtionary/passwords.txt,brute.threads=3,brute.delay=6 192.168.26.138漏洞探测

- 扫描系统漏洞

nmap --script vuln 192.168.26.138- IIS 段文件泄露

nmap -p 8081 --script http-iis-short-name-brute 192.168.26.138- 拒绝服务

nmap --max-parallelism 800--script http-slowloris 192.168.26.138- 验证http中开启了put方法

nmap --script http-put --script-args http-put.url=/uploads/testput.txt,http-put.file=/root/put.txt 192.168.26.138- 验证MySQL匿名访问

nmap --script mysql-empty-password 192.168.26.138

awvs

Acunetix Web Vulnerability Scanner(简称AWVS)是一款漏洞扫描工具,它是通过网络爬虫测试目标网站安全。https://www.acunetix.com/

Acunetix 推出了一个具有漏洞的测试网站http://test.vulnweb.com/

常见功能

- 网站爬行

- 漏洞扫描

- 目标发现

- 子域名扫描

- HTTP编辑

- HTTP嗅探

- HTTP模糊测试

- 认证测试

- 网络服务扫描器

appscan

BurpSuite是用于攻击Web应用程序的集成平台框架。它包含了许多web安全相关工具,也同时设计了接口,满足安全人员自行扩展功能的需求。

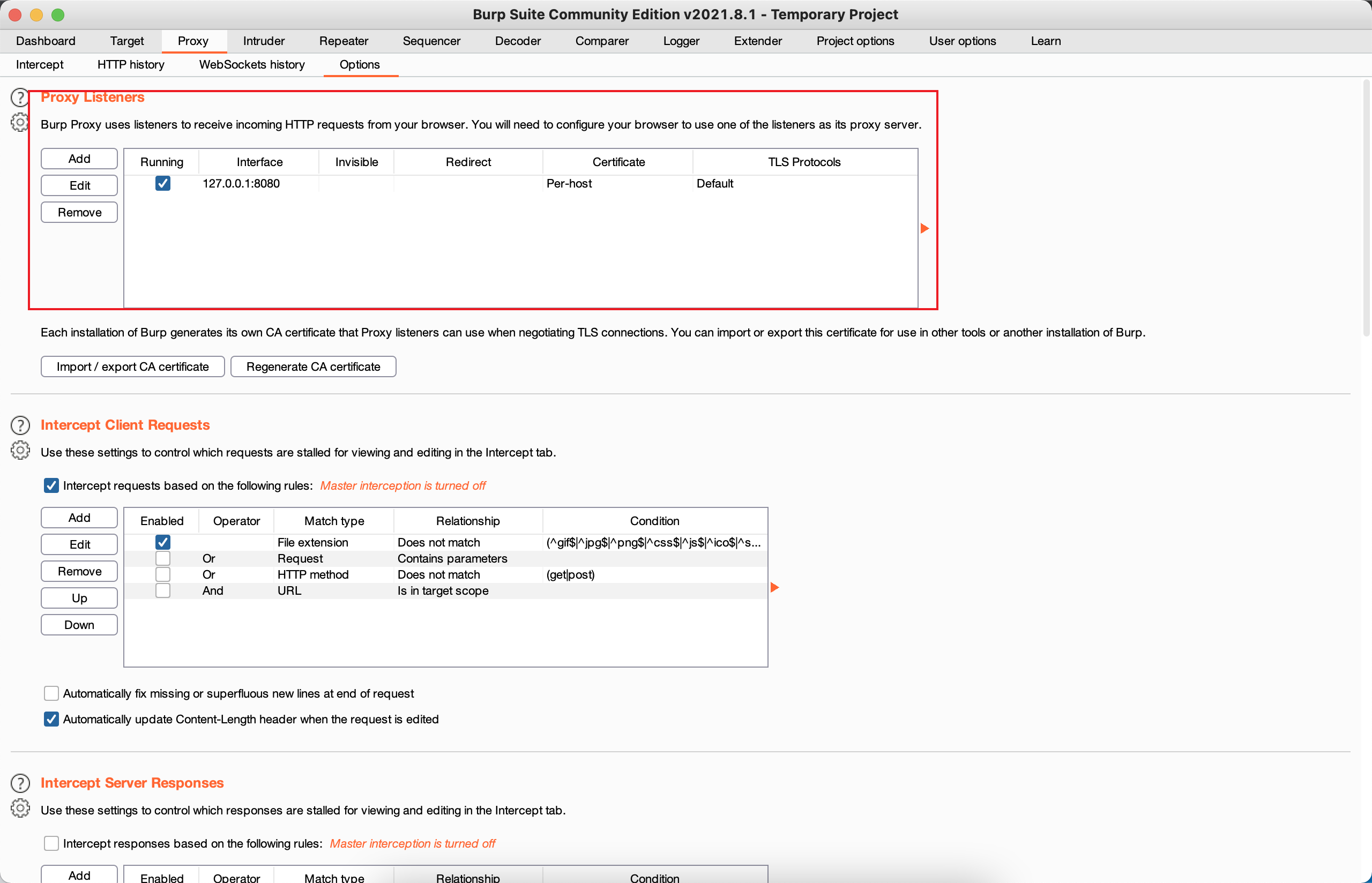

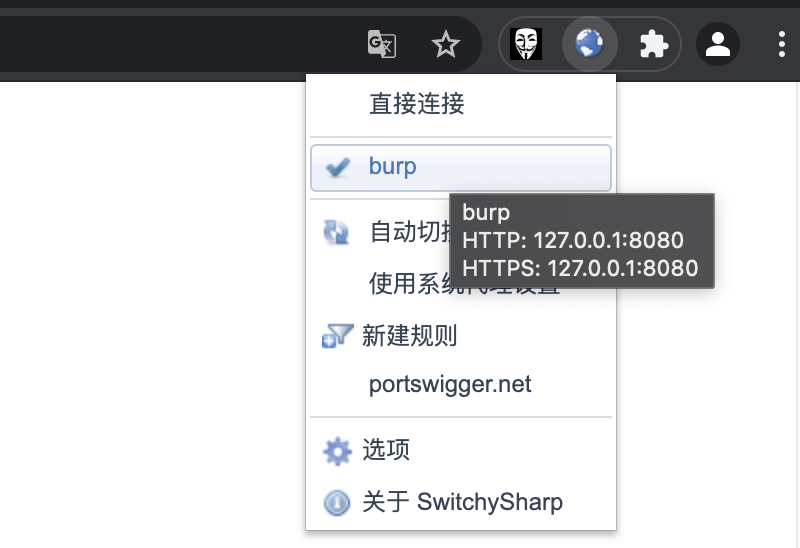

burpsuite

-

允许你拦截,查看,修改在两个方向上的原始数据流。

-

Intruder——是一个定制的高度可配置的工具,对web应用程序进行自动化攻击, 如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

-

Repeater——是一个靠手动操作来补发单独的HTTP 请求,并分析应用程序响应的工具。

-

Sequencer——是一个用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

-

Decoder——是一个进行手动执行或对应用程序数据者智能解码编码的工具。

-

https://portswigger.net/burp/communitydownload

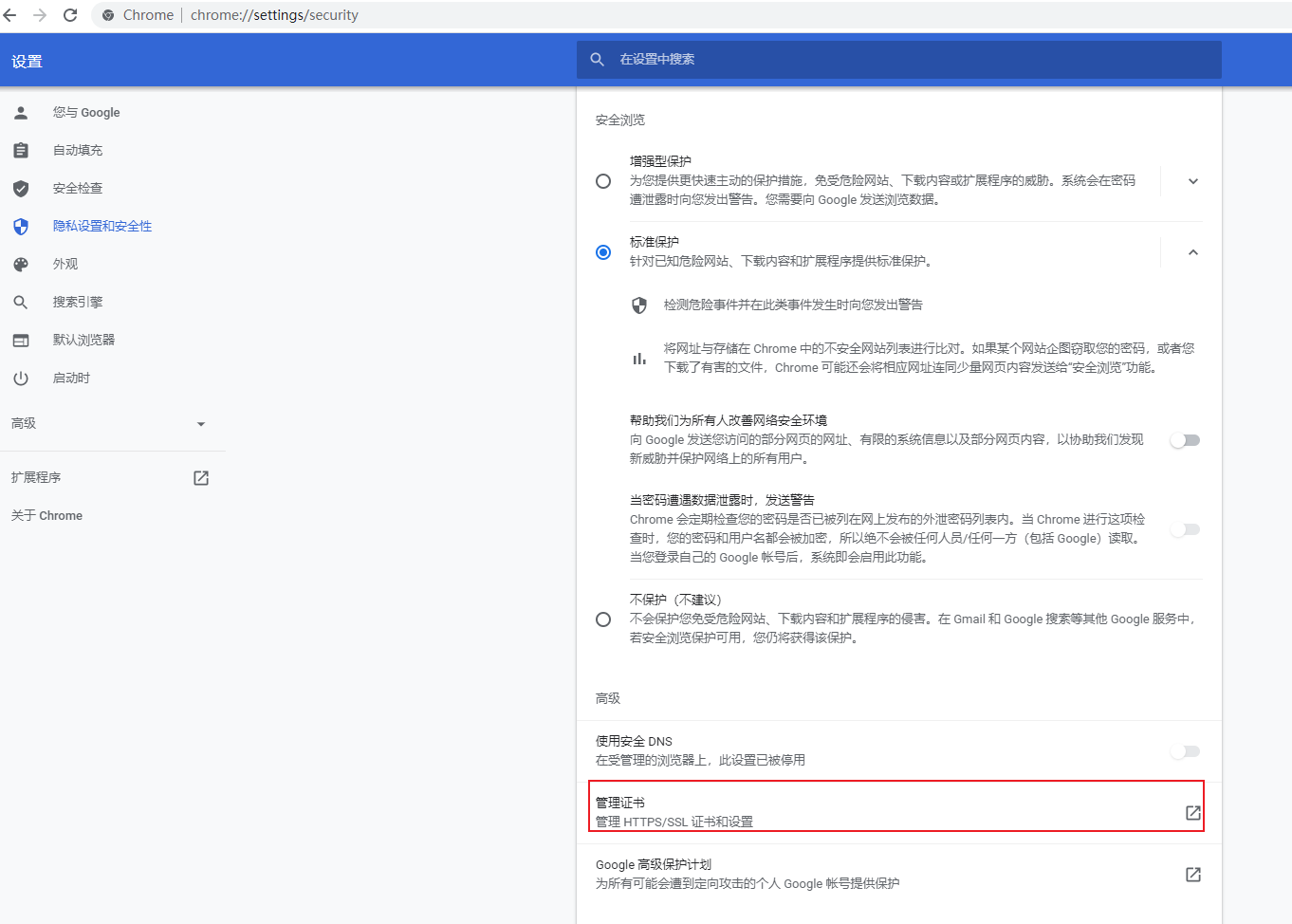

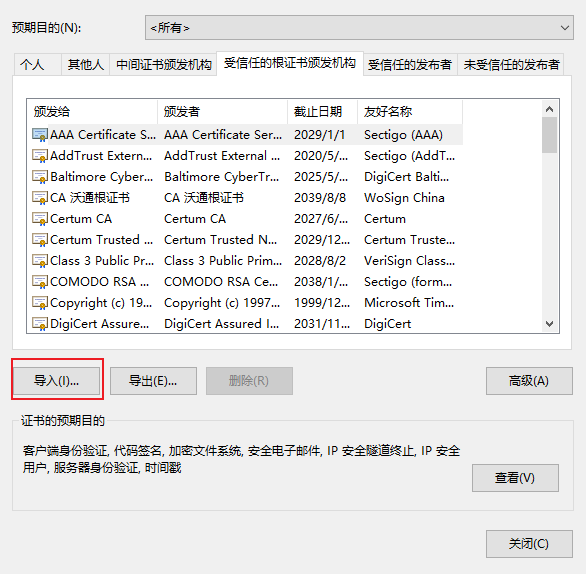

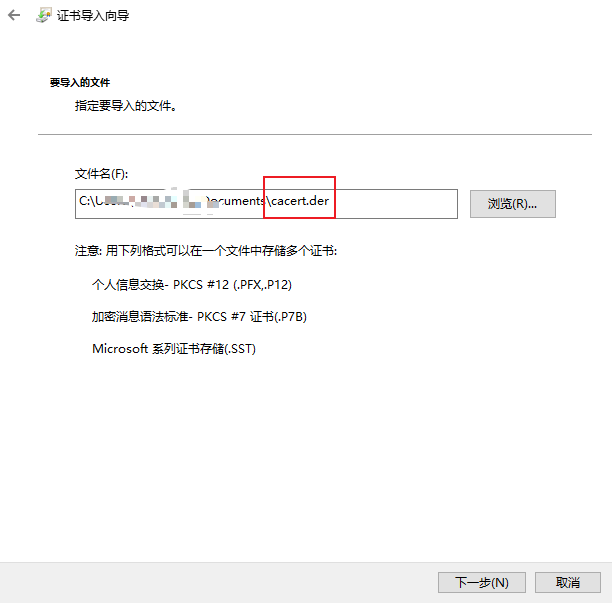

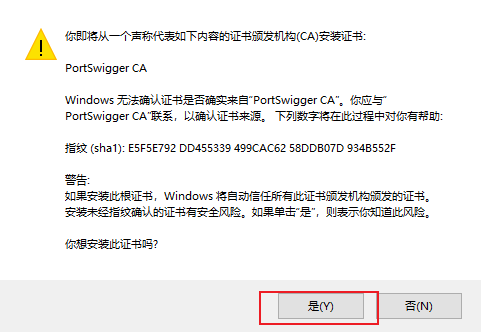

chrome://settings/security

xray

https://xray.cool/

使用文档: https://github.com/chaitin/xray

https://docs.xray.cool/#/tutorial/introduce

- 扫描漏洞

root@kali:~# ./xray_linux_amd64 webscan --basic-crawler http://192.168.26.138:8082/ --html-output out.htmlw3af

w3af是web application attack and audit framework(web应用攻击和安全审计框架)的缩写。

图形界面

./w3af_guiskipfish

shipfish是一款web应用安全侦察工具。

skipfish -o (输出位置) -W/-S (字典文件位置) (目标网站)

示例:

skipfish -o out -S /usr/share/skipfish/dictionaries/complete.wl http://192.168.26.138:8082/nikto

Nikto 是一款开放源代码的、功能强大的WEB扫描评估软件,能对web服务器多种安全项目进行测试的扫描软件,去寻找已知有名的漏洞,能在230多种服务器上扫描出 2600多种有潜在危险的文件、CGI及其他问题,它可以扫描指定主机的WEB类型、主机名、特定目录、COOKIE、特定CGI漏洞、返回主机允许的 http模式等等。它也使用LibWhiske库,但通常比Whisker更新的更为频繁

- -h 指定扫描目标

- -p 端口

nikto -h 192.168.26.138 -p 80,8080,8081- -C 指定CGI目录 –all表示猜解CGI目录

nikto -h 192.168.26.138 -C all- -T选项包含很多小选项 –T 9表示扫描SQL注入漏洞

nikto -h 192.168.26.138 -T 9- -o 指定输入结果

nikto -h 192.168.26.138 -o result.txtnessus

https://www.tenable.com/products/nessus

wfuzz

是一款用来进行web应用暴力猜解的工具,支持对网站目录、登录信息、应用资源文件等暴力猜解,还可以进行get及post参数的猜解,sql注入、xss漏洞的测试等,该工具所有功能都依赖于字典文件

- 猜解192.168.26.138目录下有哪些页面和目录,通过加载字典文件进行猜解,并且排除404页面,将结果以整齐的格式存放到out.html

默认字典位置: /usr/share/wfuzz/wordlist/general/

wfuzz -c -z file,/usr/share/wfuzz/wordlist/general/medium.txt --hc 404 192.168.26.138:8082/FUZZ- 密码破解

wfuzz -c -z file,字典 -d "login=admin&pwd=FUZZ" --hc 404 http://192.168.26.138:8082/system/index.php- 列出id

wfuzz -c -z range,1-5000 --hc 404 -o html http://192.168.26.138:8082/?post=FUZZ 2>res.html

wpscan

WPScan是一款针对wwordpress的安全扫描软件;WPScan可以扫描出wordpress的版本,主题,插件,后台用户以及爆破后台用户密码等。

wpscan --url http://192.168.88.128- 破解密码

wpscan --url http://192.168.88.128 -U admin -P pwd.txt- 列出所有插件

wpscan --url http://192.168.88.128 -e p

wpscan --url http://192.168.88.128 -e vp

浙公网安备 33010602011771号

浙公网安备 33010602011771号